用于利用跨账户集群映射网络环境以监控和/或检测欺诈性实体网络的系统和方法与流程

背景技术:

1、大量的数字内容可通过诸如互联网的网络环境访问。该内容分布在多个数据通道和/或数据源上,并且每天越来越多的内容可用。尽管该内容中的大多数是合法的/良性的,但是内容中的一些是恶性的(例如,欺诈性的、伪造的、侵权的或恶意的)。

2、鉴于数字内容可以从一个或多个数据通道或数据源添加或删除的流动性以及恶性内容的实施者隐藏其身份和/或创建别名或附属机构的能力,识别、跟踪和补救互联网上的恶性内容通常是移动的目标。互联网上的数字内容的动态特性也可能使得难以评估恶性内容的范围和/或在任何给定时间和/或跨各种数据通道延续恶性内容的实体的范围,从而使得以一致、有效和高效的方式充分地瞄准和补救恶性内容具有挑战性。

技术实现思路

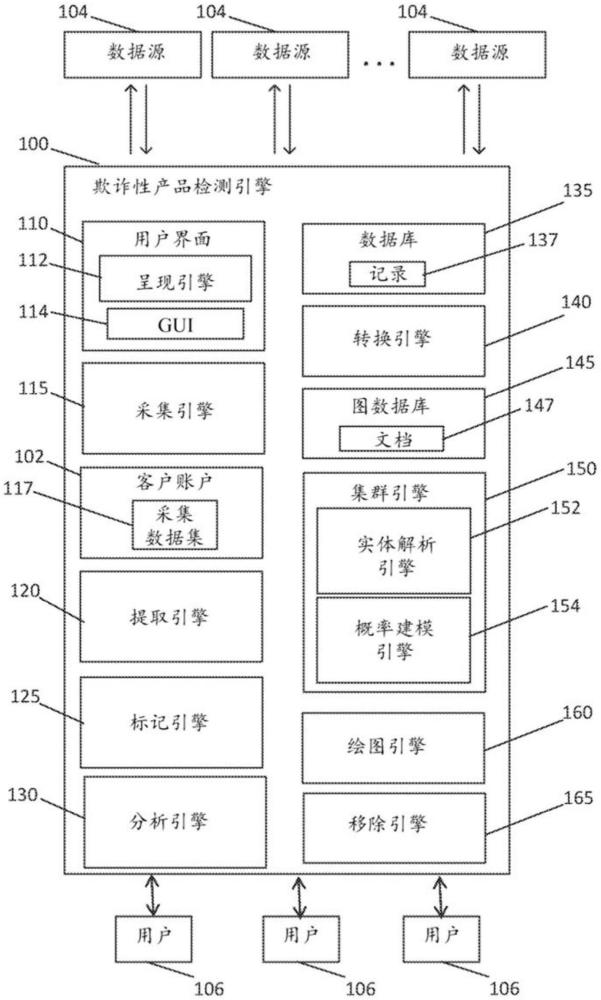

1、本公开的实施例允许检测、监控和/或移除网络环境中的欺诈性实体网络。网络环境可以用跨账户集群来映射,以识别与网络环境中的一个或多个实体网络相关联的节点,并且可以基于对一个或多个实体网络中的一个或多个节点是恶性内容(例如,欺诈性的、伪造的、侵权的、恶意的内容)的来源的确定,识别一个或多个实体网络是否是欺诈性实体网络。在检测到欺诈性实体网络时,本公开的实施例可以警告可能受一个或多个欺诈性实体网络影响的多方和/或可以发起针对欺诈性实体网络的一个或多个动作。

2、利用网络地图/网络图中的跨账户集群可以通过基于客户账户的数据库中的数据确定不同客户账户的数据库文档之间的显式和隐式连接或链接,来创建网络图中的节点之间的边;从而在保持来自其他客户的机密和/或私人客户信息的同时,生成网络环境中的实体网络的鲁棒网络地图/网络图。使用这种方法,由不同客户账户检测到的表面上不相关和/或不同的实体网络可以被确定同一实体网络;和/或基于与一个客户账户相关联的数据库记录看起来合法的实体网络可以基于一个或多个其他客户账户的数据库记录被确定为是已经被确定为是欺诈性的一个或多个实体网络的一部分。同样,使用这种方法,本公开的实施例可以确定某些欺诈性实体网络以某些行业、产品和/或品牌类型为目标,并且可以使用这种方法来向客户账户警告欺诈性实体网络的存在,即使当前确定客户账户尚未是欺诈性实体网络的目标。

3、本公开的实施例可以解决与识别、跟踪和补救互联网上的恶性内容相关的挑战,其中,数字内容被添加到一个或多个数据通道或数据源或者从一个或多个数据通道或数据源中移除,并且其中,恶性内容的实施者隐藏其身份和/或创建别名或附属机构。本公开的实施例还可以允许客户在任何给定时间和/或跨各种数据通道容易地评估恶性内容的范围和/或延续恶性内容的实体的范围,以使得能够以一致、有效和高效的方式瞄准和补救恶性内容。

4、根据本公开的实施例,提供用于检测和监控网络环境中的欺诈性实体网络的系统、方法和非暂时性计算机可读介质。该系统包括通信地耦接到网络环境中的数据源的计算系统和设置在计算系统中的一个或多个处理器,数据源包括被配置为托管数字内容的一个或多个服务器。非暂时性计算机可读介质存储待由一个或多个处理器执行以执行该方法的指令。一个或多个处理器被编程为建立单独且不同的客户账户,并且针对每个客户账户搜索由网络环境中的一个或多个远程服务器托管的内容,以生成每个客户账户的单独的采集数据集。一个或多个处理器进一步被编程为基于对每个搜索结果的分析将采集数据集中的每个搜索结果标记为合法的或恶性的,并且通过将来自客户账户的采集数据集中的每个搜索结果的数据组合来生成网络图。一个或多个处理器进一步被编程为:生成网络图中的集群,集群包括跨账户集群,跨账户集群包括来自两个或更多个客户账户的数据;基于网络图中的集群识别一个或多个欺诈性实体网络;并且发起针对识别的一个或多个欺诈性实体网络的移除动作。

5、设想到实施例的任何组合和/或排列。通过以下结合附图考虑的详细描述,其他目的和特征将变得显而易见。然而,应理解,附图仅被设计为说明,而不是限定对本公开的限制。

技术特征:

1.一种用于检测和监控网络环境中的欺诈性实体网络的系统,所述系统包括:

2.根据权利要求1所述的系统,其中,所述客户账户包括用于生成所述网络图的机密或私人数据,并且所述一个或多个处理器进一步被编程为:

3.根据权利要求2所述的系统,其中,所述一个或多个处理器被编程为通过修改所述图中的所述跨账户集群以模糊所述机密或私人数据和/或移除所述机密或私人数据,来防止所述机密或私人数据的泄露。

4.根据权利要求1所述的系统,其中,所述一个或多个处理器被编程为:

5.根据权利要求1所述的系统,其中,所述一个或多个处理器被编程为:

6.根据权利要求5所述的系统,其中,所述一个或多个处理器进一步被编程为:

7.根据权利要求1所述的系统,其中,形成所述关键字的所述数据被转变成所述数据的规范形式和/或通过散列算法被转换。

8.根据权利要求1所述的系统,其中,所述网络环境中的所述一个或多个远程服务器是网络服务器,并且由所述一个或多个远程服务器托管的所述内容是包括网页的网站。

9.根据权利要求1所述的系统,其中,所述一个或多个处理器进一步被编程为响应于实体解析算法的执行而生成所述网络图和所述集群中的至少一个。

10.根据权利要求9所述的系统,其中,所述实体解析算法是连通分量算法。

11.根据权利要求1所述的系统,其中,所述一个或多个处理器被编程为:

12.一种用于检测和监控网络环境中的欺诈性实体网络的方法,所述方法经由通信地耦接到网络环境中的数据源的计算系统实现,所述数据源包括被配置为托管数字内容的一个或多个服务器,并且一个或多个处理器被设置在所述计算系统中,所述方法包括:

13.根据权利要求12所述的方法,其中,所述客户账户包括用于生成所述网络图的机密或私人数据,并且所述方法进一步包括:

14.根据权利要求13所述的方法,进一步包括:

15.根据权利要求12所述的方法,进一步包括:

16.根据权利要求12所述的方法,进一步包括:

17.根据权利要求16所述的方法,进一步包括:

18.根据权利要求12所述的方法,其中,形成所述关键字的所述数据被转变成所述数据的规范形式和/或通过散列算法被转换。

19.根据权利要求12所述的方法,其中,所述网络环境中的所述一个或多个远程服务器是网络服务器,并且由所述一个或多个远程服务器托管的所述内容是包括网页的网站。

20.根据权利要求12所述的方法,进一步包括:响应于实体解析算法的执行而生成所述网络图和所述集群中的至少一种。

21.根据权利要求20所述的方法,其中,所述实体解析算法是连通分量算法。

22.根据权利要求12所述的方法,进一步包括:

23.一种非暂时性计算机可读介质,存储用于检测和监控网络环境中的欺诈性实体网络的指令,所述指令在由一个或多个处理器执行时使得所述一个或多个处理器:

24.根据权利要求23所述的介质,其中,所述客户账户包括用于生成所述网络图的机密或私人数据,并且所述指令的执行使得所述一个或多个处理器:

25.根据权利要求24所述的介质,其中,所述指令的执行使得所述一个或多个处理器通过修改所述图中的所述跨账户集群以模糊所述机密或私人数据和/或移除所述机密或私人数据,来防止所述机密或私人数据的泄露。

26.根据权利要求23所述的介质,其中,所述指令的执行使得所述一个或多个处理器:

27.根据权利要求23所述的介质,其中,所述指令的执行使得所述一个或多个处理器:

28.根据权利要求27所述的介质,其中,所述指令的执行使得所述一个或多个处理器:

29.根据权利要求23所述的介质,其中,形成所述关键字的所述数据被转变成所述数据的规范形式和/或通过散列算法被转换。

30.根据权利要求23所述的介质,其中,所述网络环境中的所述一个或多个远程服务器是网络服务器,并且由所述一个或多个远程服务器托管的所述内容是包括网页的网站。

31.根据权利要求23所述的介质,其中,所述指令的执行使得所述一个或多个处理器响应于实体解析算法的执行而生成所述网络图和所述集群中的至少一个。

32.根据权利要求31所述的介质,其中,所述实体解析算法是连通分量算法。

33.根据权利要求23所述的介质,其中,所述指令的执行使得所述一个或多个处理器:

技术总结

提供了用于检测和监控网络环境中的欺诈性实体网络的系统、方法和非暂时性计算机可读介质。可以用跨账户集群来映射网络环境,以识别与网络环境中的一个或多个实体网络相关联的节点,并且可以基于对一个或多个实体网络中的一个或多个节点是恶性内容的来源的确定,识别一个或多个实体网络是否是欺诈性实体网络。在检测到欺诈性实体网络时,本公开的实施例可以警告可能受一个或多个欺诈性实体网络影响的多方和/或可以发起针对欺诈性实体网络的一个或多个动作。

技术研发人员:蒂莫西·艾伦·埃尔顿,奥列格·V·波利修克,萨桑·沙赫里亚里,李春英,达里尔·S·方,桑吉夫·凯里高达纳科帕卢

受保护的技术使用者:奥普赛克联机有限公司

技术研发日:

技术公布日:2024/3/21

- 还没有人留言评论。精彩留言会获得点赞!