一种基于时序分析与内存取证的离地攻击检测方法及系统与流程

本发明属于计算机恶意软件检测,尤其涉及一种基于时序分析与内存取证的离地攻击检测方法及系统。

背景技术:

1、本部分的陈述仅仅是提供了与本发明相关的背景技术信息,不必然构成在先技术。

2、当计算机系统被攻击时,攻击者通常会在受害者系统上安装恶意软件,传统的恶意软件会在受害者的磁盘上创建一个或多个文件,然后通过这些文件在系统上运行,但是这种方式很容易被杀毒软件和其他安全防御系统检测和阻止。随着反病毒技术的发展,恶意软件越来越难绕过检测,恶意软件作者也在不断去尝试新的方法;目前在恶意软件中比较流行的技术就是离地攻击;离地攻击是一种相对较新的攻击方式,最初被用于针对金融机构和政府机构进行攻击,但随着技术的进步,现在已经成为广泛应用的攻击方式,可以针对任何类型的组织。

3、恶意代码常常利用离地攻击技术来规避检测和分析,给安全防御带来了巨大挑战,离地攻击是指利用现有系统或应用程序的功能,不在磁盘上创建任何文件,通过使用内存中的数据和进程,进行攻击和渗透;这种攻击方式不需要在目标系统上安装恶意软件,不需要将额外的文件下载到系统中,利用系统上已经存在的或易于安装的二进制文件作为载体,通过合法二进制程序中已有的功能,使攻击者可以将自己的恶意代码存储在内存中,而不必在磁盘上创建可被杀毒软件或安全防御系统检测到的文件;进而实现注册表修改、获取持久性驻留等一系列恶意目的,给计算机和个人隐私造成巨大的危害和损失。

4、离地攻击可以采用各种技术和工具来实现,其中最常用的是脚本语言(如powershell、vbscript)和windows api;攻击者可以利用这些工具来执行攻击,例如利用powershell执行恶意代码或使用windows api来破坏系统;随着技术的发展,检测离地攻击挑战性较大,容易造成误报阻止程序正常运行;由于没有可执行文件让安全专家分析,往往采用分析内存和追踪数据来源和去向的方式去进行检测,导致离地攻击被检测和阻止的实时性、准确率和性能不高。

技术实现思路

1、为克服上述现有技术的不足,本发明提供了一种基于时序分析与内存取证的离地攻击检测方法及系统,提高对离地攻击的检测能力。

2、为实现上述目的,本发明的一个或多个实施例提供了如下技术方案:

3、本发明第一方面提供了一种基于时序分析与内存取证的离地攻击检测方法。

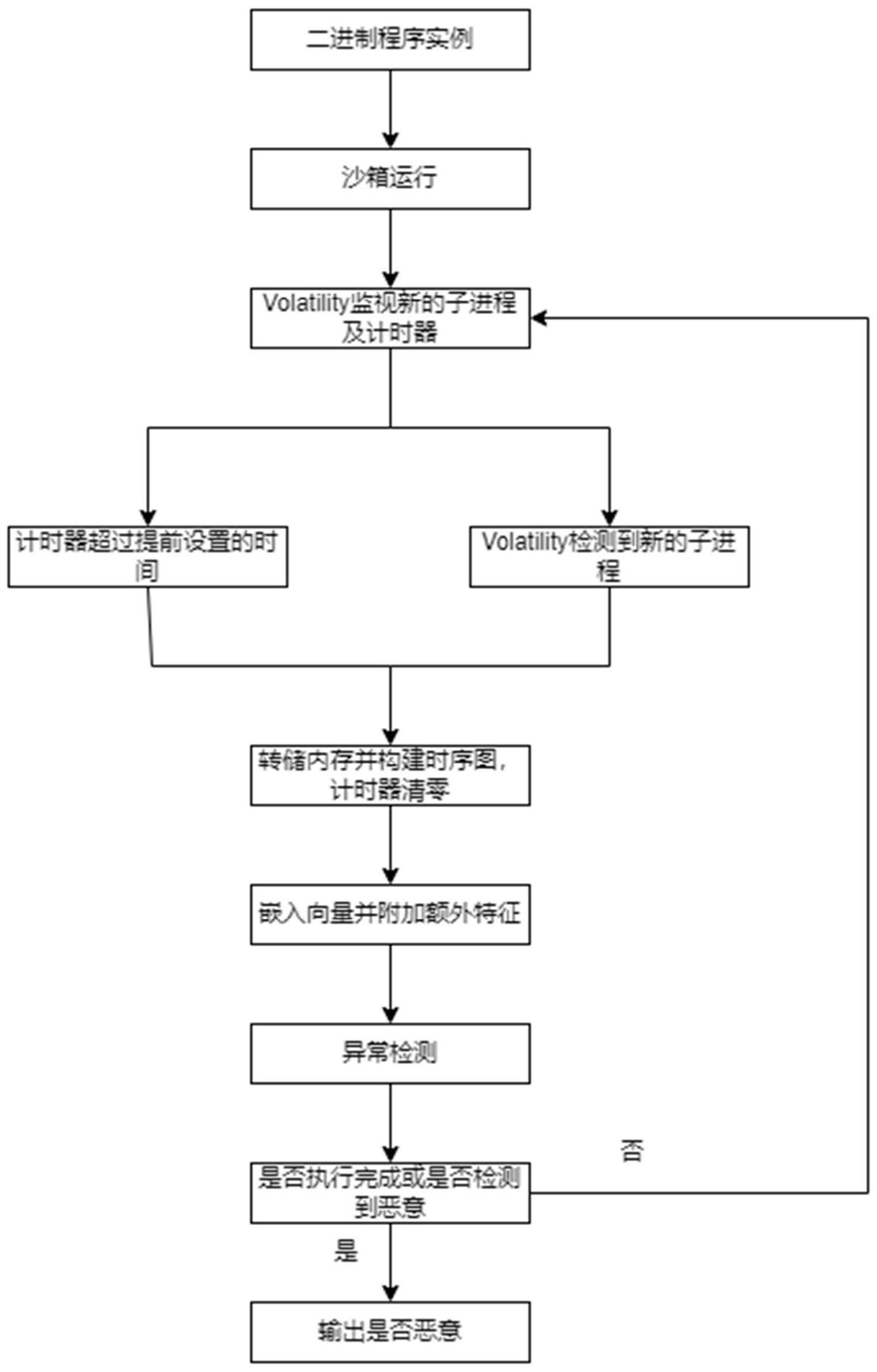

4、一种基于时序分析与内存取证的离地攻击检测方法,包括:

5、获取待检测的二进制程序,通过模拟运行收集审计日志,通过内存取证的方式提取行为特征;

6、对审计日志进行时序分析,从构建的溯源图中提取可疑路径;

7、基于训练好的文本嵌入模型,将可疑路径转换成嵌入向量,并与提取的行为特征进行融合,得到特征向量;

8、将特征向量输入到训练好的异常检测模型中,得到二进制程序是否是离地攻击的检测结果。

9、进一步的,所述模拟运行,通过沙箱隔离运行并模拟网络环境。

10、进一步的,所述内存取证,在沙箱隔离运行过程中,通过volatility插件对内存进行取证分析,分析内存镜像,提取文件读写、远程下载、子进程创建的行为特征。

11、进一步的,所述时序分析,具体为:

12、对审计日志进行解析,获取进程的具体细节,通过建立结点以及事件的唯一键值对来存储关系实体,建立溯源图。

13、进一步的,所述从构建的溯源图中提取可疑路径,具体为:

14、统计溯源图中每个结点的访问量,并按照访问量排序;

15、识别不常见或易受攻击的结点,提取该类节点中不重复的路径。

16、进一步的,所述文本嵌入模型,是将可疑路径中的结点和边转换为句子,通过词嵌入技术将句子转换为向量。

17、进一步的,所述异常检测模型,具体为:

18、首先,采用基于密度的离群点检测方法,计算可疑路径的异常分数;

19、然后,通过异常阈值判断,得到恶意行为;

20、最后,根据恶意行为的个数,判定二进制程序是否为离地攻击。

21、本发明第二方面提供了一种基于时序分析与内存取证的离地攻击检测系统。

22、一种基于时序分析与内存取证的离地攻击检测系统,包括数据获取模块、路径提取模块、特征构建模块和攻击检测模块:

23、数据获取模块,被配置为:获取待检测的二进制程序,通过模拟运行收集审计日志,通过内存取证的方式提取行为特征;

24、路径提取模块,被配置为:对审计日志进行时序分析,从构建的溯源图中提取可疑路径;

25、特征构建模块,被配置为:基于训练好的文本嵌入模型,将可疑路径转换成嵌入向量,并与提取的行为特征进行融合,得到特征向量;

26、攻击检测模块,被配置为:将特征向量输入到训练好的异常检测模型中,得到二进制程序是否是离地攻击的检测结果。

27、本发明第三方面提供了计算机可读存储介质,其上存储有程序,该程序被处理器执行时实现如本发明第一方面所述的一种基于时序分析与内存取证的离地攻击检测方法中的步骤。

28、本发明第四方面提供了电子设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的程序,所述处理器执行所述程序时实现如本发明第一方面所述的一种基于时序分析与内存取证的离地攻击检测方法中的步骤。

29、以上一个或多个技术方案存在以下有益效果:

30、本发明从构建的溯源图中提取可疑路径,将可疑路径转换成嵌入向量,作为关键的检测特征;通过内存取证提取行为特征,在异常检测部分融合了更多的特征,检测效果更加准确,使用异常检测技术检测异常点,不仅能够检测到恶意软件,也可以检测到未出现过的攻击,拥有更好的检测性能。

31、训练文本嵌入模型和异常检测模型较为耗时,本发明整个过程是在离线状态完成的,在实时检测时,只需要使用即可,而这两个模型只需要训练一次便可以适用于对应程序,如果程序出现了新的功能,只需收集到对应良性溯源图,重新进行训练即可,可扩展性较强,且实时检测性能高。

32、本发明附加方面的优点将在下面的描述中部分给出,部分将从下面的描述中变得明显,或通过本发明的实践了解到。

技术特征:

1.一种基于时序分析与内存取证的离地攻击检测方法,其特征在于,包括:

2.如权利要求1所述的一种基于时序分析与内存取证的离地攻击检测方法,其特征在于,所述模拟运行,通过沙箱隔离运行并模拟网络环境。

3.如权利要求2所述的一种基于时序分析与内存取证的离地攻击检测方法,其特征在于,所述内存取证,在沙箱隔离运行过程中,通过volatility插件对内存进行取证分析,分析内存镜像,提取文件读写、远程下载、子进程创建的行为特征。

4.如权利要求1所述的一种基于时序分析与内存取证的离地攻击检测方法,其特征在于,所述时序分析,具体为:

5.如权利要求1所述的一种基于时序分析与内存取证的离地攻击检测方法,其特征在于,所述从构建的溯源图中提取可疑路径,具体为:

6.如权利要求1所述的一种基于时序分析与内存取证的离地攻击检测方法,其特征在于,所述文本嵌入模型,是将可疑路径中的结点和边转换为句子,通过词嵌入技术将句子转换为向量。

7.如权利要求1所述的一种基于时序分析与内存取证的离地攻击检测方法,其特征在于,所述异常检测模型,具体为:

8.一种基于时序分析与内存取证的离地攻击检测系统,其特征在于,包括数据获取模块、路径提取模块、特征构建模块和攻击检测模块:

9.一种电子设备,其特征是,包括:

10.一种存储介质,其特征是,非暂时性地存储计算机可读指令,其中,当所述非暂时性计算机可读指令由计算机执行时,执行权利要求1-7任一项所述方法的指令。

技术总结

本发明提出了一种基于时序分析与内存取证的离地攻击检测方法及系统,涉及计算机恶意软件检测技术领域,具体方案包括:获取待检测的二进制程序,通过模拟运行收集审计日志,通过内存取证的方式提取行为特征;对审计日志进行时序分析,从构建的溯源图中提取可疑路径;基于训练好的文本嵌入模型,将可疑路径转换成嵌入向量,并与提取的行为特征进行融合,得到特征向量;将特征向量输入到训练好的异常检测模型中,得到二进制程序是否是离地攻击的检测结果;本发明通过时序分析构建溯源图,采用内存取证提取行为特征,基于溯源图中的可疑路径和行为特征进行离地攻击检测,提高对离地攻击的检测能力。

技术研发人员:张淑慧,高明宇,王连海,徐淑奖

受保护的技术使用者:山东省计算中心(国家超级计算济南中心)

技术研发日:

技术公布日:2024/1/15

- 还没有人留言评论。精彩留言会获得点赞!