一种控制BIOS界面访问的方法、系统、设备及介质与流程

本发明属于计算机,涉及一种控制bios界面访问的方法、系统、设备及介质。

背景技术:

1、传统的bios权限分为管理员权限、用户权限、无用户权限。管理员权限是控制bios的最高级别权限,用户权限则是一般控制权限,而无用户权限则是在管理员权限和用户权限未设置时的默认权限。在开机引导过程中按照开机提示信息触发按键,即可进入bios控制页面,一般来说厂商默认出厂的bios是没有设置管理员密码和用户密码的,所以可以直接进入bios界面,服务器当用户在bios界面设置了管理员密码或者用户密码时,进入bios页面则需要输入正确的密码,密码正确即可进入bios界面。管理员权限是bios中的最高权限级别,允许用户进行所有可能的设置和更改,包括设置或更改用户密码、更改系统配置等,拥有管理员权限的用户可以完全控制bios的功能和设置。用户权限级别允许用户访问和修改bios中的某些设置,但通常不允许更改管理员密码或进行其他关键的系统配置更改,用户权限通常用于允许普通用户在不损害系统安全性的情况下进行一些基本的bios设置。当bios没有设置任何密码时,用户默认处于这个权限级别,此时,用户可以查看bios的基本信息,并能修改部分基本bios设置。

2、传统的bios密码通常以软件形式存储在计算机的内存或硬盘中,这意味着它有可能被恶意软件、黑客或具有物理访问权限的用户通过各种手段,如内存读取、硬盘克隆等轻易获取。一旦密码被泄露,攻击者就能轻松进入bios界面,对服务器进行恶意操作。并且通常只依赖密码本身作为唯一的验证手段。这种单一的验证机制使得系统容易受到各种形式的攻击,如暴力破解、字典攻击等。而且如果密码设置得过于简单或容易猜测,那么安全性将大打折扣。传统的bios密码认证虽然起了一定的安全管理作用,但这样的软件bios密码是比较容易泄露的,只要获取了服务器密码,即可随意的进入bios,对bios选项进行修改,这对服务器的安全性是灾难性的。

技术实现思路

1、本发明的目的在于解决现有技术中的bios密码认证无法有效保护服务器安全性的问题,提供一种控制bios界面访问的方法、系统、设备及介质。

2、为达到上述目的,本发明采用以下技术方案予以实现:

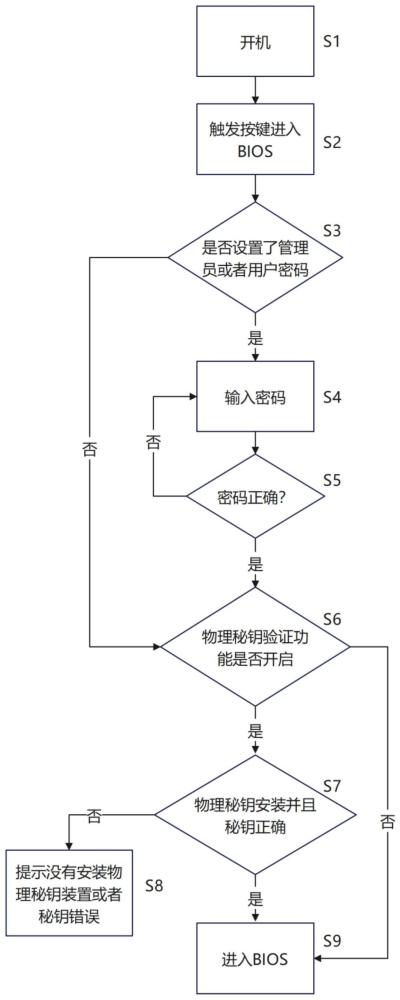

3、一种控制bios界面访问的方法,具体包括以下步骤:

4、s1,启动bios,检测系统是否需要进行密码认证,需要进行密码认证则进入s2;

5、s2,验证输入密码信息是否匹配,若密码信息验证匹配则进入s3;

6、s3,检测bios是否开启物理密钥验证功能,物理密钥验证功能开启则进入s4;

7、s4,检测主板相应usb接口是否安装物理密钥装置,对密钥验证成功后进入bios界面。

8、所述s1之前,需要对物理密钥与服务器进行绑定,具体包括以下步骤:

9、开启物理密钥验证功能;

10、在主板相应接口安装物理密钥验证装置;

11、结合主板信息、bios信息以及物理密钥装置信息进行计算,得到密钥结果;

12、存储密钥结果。

13、当所述密钥结果在进行更换时,首先关闭物理密钥验证功能,再重新开启物理密钥验证功能,重新生成密钥。

14、所述结合主板信息、bios信息以及物理密钥装置信息进行计算,具体为:截取主板序列号、bios编译日期以及物理密钥装置序列号,通过拼接或乱序方式进行计算,得到密钥结果。

15、所述存储密钥结果具体为将密钥结果存储至bios nvram和物理密钥装置中,实现双重验证机制。

16、当所述bios检测到usb接口未安装物理密钥装置时,所述bios向用户显示未安装物理密钥或密钥错误的提示信息。

17、所述密码认证包括管理员密码认证和用户密码认证。

18、一种控制bios界面访问的系统,具体包括以下模块:

19、bios认证模块,用于处理密码认证过程,当用户尝试进入bios界面时,bios认证模块会要求用户输入管理员密码或用户密码,并进行验证,如果密码验证成功,用户将被允许进入bios界面;否则,将被拒绝访问;

20、物理密钥验证模块,用于物理密钥验证功能的实现,检测主板上指定的usb接口是否安装了物理密钥验证装置,如果检测到物理密钥装置,物理密钥验证模块会与物理密钥装置进行通信,验证其有效性;

21、密钥生成与管理模块,用于生成和管理密钥结果,当物理密钥验证装置被正确安装并验证后,密钥生成与管理模块会截取主板序列号、bios编译日期以及物理密钥装置序列号,生成密钥结果,密钥结果写入bios的nvram以及物理密钥装置中,确保两者之间的密钥匹配;

22、配置与监控模块,用于物理密钥验证功能的配置和监控,通过配置与监控模块开启或关闭物理密钥验证功能,适应不同的安全需求;

23、用户接口模块,负责与用户进行交互,提供操作界面和提示信息,用户通过用户接口模块查看当前的安全设置状态,修改密码或配置物理密钥验证功能。

24、一种设备,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现如前项任一项所述方法的步骤。

25、一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现如前项任一项所述方法的步骤。

26、与现有技术相比,本发明具有以下有益效果:

27、本发明提出了一种控制bios界面访问的方法,通过增加额外的物理密钥装置,引入物理密钥验证功能,在用户使用时结合密码认证与物理密钥验证,实现对用户身份的有效认证,充分保证了系统的信息安全,并且相较于单纯的软件密码,更不易被窃取。传统的密码认证方式虽然在一定程度上提供了保护,但密码泄露或猜测的风险仍然存在。而物理密钥验证机制要求用户在输入密码之外,还需拥有特定的物理密钥装置,大大提高了非法访问的难度。这使得即使密码被泄露,攻击者也无法仅凭密码进入bios界面,从而有效防止了未经授权的访问。

28、进一步的,本发明通过结合主板序列号、bios编译日期以及物理密钥装置序列号等硬件信息,生成独特的密钥结果,并将其写入bios nvram和物理密钥装置中,实现了双重验证机制。这种机制不仅提高了验证的准确性和可靠性,还增加了破解的难度。攻击者即使获取了密码,也需要同时拥有正确的物理密钥装置和匹配的硬件信息,才能通过验证,大大提高了服务器的安全防护能力。

技术特征:

1.一种控制bios界面访问的方法,其特征在于,包括以下步骤:

2.如权利要求1所述的一种控制bios界面访问的方法,其特征在于,所述s1之前,需要对物理密钥与服务器进行绑定,具体包括以下步骤:

3.如权利要求2所述的一种控制bios界面访问的方法,其特征在于,当所述密钥结果在进行更换时,首先关闭物理密钥验证功能,再重新开启物理密钥验证功能,重新生成密钥。

4.如权利要求2所述的一种控制bios界面访问的方法,其特征在于,所述结合主板信息、bios信息以及物理密钥装置信息进行计算,具体为:截取主板序列号、bios编译日期以及物理密钥装置序列号,通过拼接或乱序方式进行计算,得到密钥结果。

5.如权利要求2所述的一种控制bios界面访问的方法,其特征在于,所述存储密钥结果具体为将密钥结果存储至bios nvram和物理密钥装置中,实现双重验证机制。

6.如权利要求1所述的一种控制bios界面访问的方法,其特征在于,当所述bios检测到usb接口未安装物理密钥装置时,所述bios向用户显示未安装物理密钥或密钥错误的提示信息。

7.如权利要求1所述的一种控制bios界面访问的方法,其特征在于,所述密码认证包括管理员密码认证和用户密码认证。

8.一种控制bios界面访问的系统,其特征在于,包括以下模块:

9.一种设备,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,其特征在于,所述处理器执行所述计算机程序时实现如权利要求1-7任一项所述方法的步骤。

10.一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现如权利要求1-7任一项所述方法的步骤。

技术总结

本发明公开了一种控制BIOS界面访问的方法、系统、设备及介质,方法具体包括以下步骤:启动BIOS,检测系统是否需要进行密码认证,需要进行密码认证则进入下一步;验证输入密码信息是否匹配,若密码信息验证匹配则进入下一步;检测BIOS是否开启物理密钥验证功能,物理密钥验证功能开启则进入下一步;检测主板相应USB接口是否安装物理密钥装置,对密钥验证成功后进入BIOS界面。通过增加额外的物理密钥装置,在用户使用时结合密码认证与物理密钥验证,要求用户在输入密码之外,还需拥有特定的物理密钥装置,大大提高了非法访问的难度,实现对用户身份的有效认证,充分保证系统信息安全,并且相较于单纯的软件密码,更不易被窃取。

技术研发人员:谭志龙,唐斌

受保护的技术使用者:深圳市同泰怡信息技术有限公司

技术研发日:

技术公布日:2024/5/29

- 还没有人留言评论。精彩留言会获得点赞!