一种基于多特征融合的恶意命令行检测方法

本发明属于网络安全和机器学习,具体涉及一种基于多特征融合的恶意命令行检测方法。

背景技术:

1、随着科技的发展,网络犯罪的手段也在不断演变,攻击者越来越多地使用合法工具来执行攻击,这种技术的普及使得现有的安全工具难以区分正常活动和恶意活动。并且由于这些工具常被系统管理员用于合法工作并被加入系统白名单,防御者很难完全阻止对这些程序的访问,攻击者因此能够隐藏在这些良性程序之下,从而不仅能实现恶意攻击的目的,还能逃避现有对于恶意软件的检测。这种利用目标系统中已经存在的合法工具和软件来执行恶意活动,而不是引入外部恶意软件的攻击方式叫做living off the land(lotl)。

2、lotl攻击表现出几个关键特征:最小的攻击足迹、持久性和利用两用工具。比如,certutil.exe是一个windows命令行程序,可用于证书管理任务同时它还能从互联网上下载文件、编码或解码证书文件。但是攻击者也能够使用该工具下载恶意文件或隐藏现有文件。此类方法可能会被复杂的恶意软件或攻击者在初次入侵后使用。这些工具的这些侧面用例使攻击者能够逃避检测,因为这些程序通常被列入白名单,并且它们的使用不会导致生成警报。

3、同时因为对这些工具的使用,只需要在命令解释行解释窗口输入相应的指令就可以,因此我们对这种网络攻击的检测就转化为对恶意指令的检测,即进行恶意命令行检测。与此同时,对于基于深度学习的恶意命令行检测方式而言,缺少足够的恶意训练样本数据,往往会令训练的模型缺乏准确性。因此亟待一种能够在有限的恶意样本中训练一种模型能够高效检测此类攻击的方法。

技术实现思路

1、针对现有技术中存在的上述问题,本发明的目的在于提供一种基于多特征融合的恶意命令行检测方法,实现针对恶意命令行样本有限而提供样本特征增强及恶意命令行的检测方法。

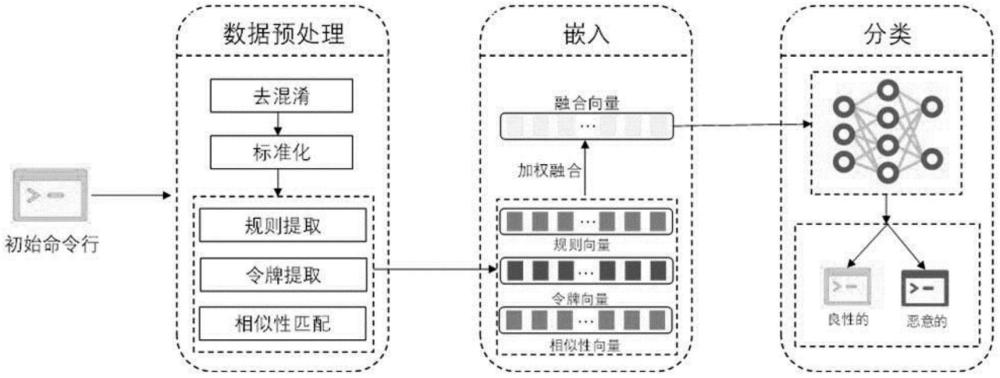

2、本发明提供如下技术方案:一种基于多特征融合的恶意命令行检测方法,包括以下步骤:

3、(1)对系统日志数据中的命令行数据进行清洗,得到干净结构的命令行文本;

4、(2)根据专家知识预先定义规则,在干净结构的命令行文本上进行规则匹配,得到规则标签;

5、(3)将干净结构的命令行文本与已知的恶意命令行进行文本相似度的比较,大于设定阈值的得到相似性标签;

6、(4)利用自然语言处理的方法对干净结构的命令行文本进行令牌提取;

7、(5)将步骤(2)-(4)中得到的规则标签、相似性标签及令牌进行加权融合得到一个新的特征向量,然后在新的特征向量的基础上进行恶意命令行的检测;

8、(6)利用textcnn和transformer的组合模型作为分类器。

9、进一步的,所述(1)中,通过建立的去混淆算法对系统日志数据中的命令行数据进行清洗,使得命令行的结构恢复到被混淆之前的结构,然后对具有干净结构的命令行数据进行标准化,以减少命令行结构的复杂性;其具体过程如下:

10、(1-1)去混淆:采用多层去混淆算法对命令行数据进行清洗;所述多层去混淆算法基于码混淆、字符串插入混淆、代码逻辑混淆及混合操作混淆方式设计;

11、(1-2)标准化:通过使用正则表达式快速匹配并发现命令行文本中可以进行标准化的命令行参数。

12、进一步的,所述(2)中的规则标签包括path_keyword、command_keyword及parameter_keyword;

13、所述path_keyword的描述如下:当路径与规则集中的一个预定义路径匹配时,将路径和前缀path作为返回标签;

14、所述command_keyword的描述如下:当一个命令与规则集中的一个预定义命令匹配时,它将命令和前缀command作为返回标签;

15、所述parameter_keyword的描述如下:当一个参数与规则集中的一个预定义参数匹配时,它将参数和前缀parameter作为返回标签。

16、进一步的,所述(3)的具体过程如下:

17、将干净结构的命令行与已知的恶意命令行通过levenshtein距离计算命令行文本之间的相似性,当相似性大于设定阈值的时候为相应的命令行分配一个相似性的标签。

18、进一步的,所述(4)中,根据命令分隔符对命令行文本进行令牌化来获得命令行结构的令牌序列,以保证捕获到的令牌都是完整自然单词。

19、进一步的,所述(5)中,在将步骤(2)-(4)中得到的关于命令行特征描述信息的规则标签、令牌及相似性标签输入到深度神经网络中之前,采用规则嵌入、令牌嵌入和相似性标签嵌入的方式将描述信息嵌入到密集的特征向量空间中;所述规则嵌入、令牌嵌入和相似性标签嵌入方式均通过训练word2vec模型将对应的的信息转换成不同的特征向量,通过在模型训练过程中不断调整优化的权值,将三个不同特征的向量加权融合成一个特征向量。

20、进一步的,所述(6)中,将textcnn和transformer的组合模型作为分类器,通过textcnn模块来提取命令行序列中的局部特征,所述transformer模型通过注意力机制使得模型能够在序列数据中捕获长距离依赖关系,以同时利用局部和全局信息,提高分类的准确性。

21、通过采用上述技术,与现有技术相比,本发明的有益效果如下:

22、1)本发明方法通过检测恶意命令行的使用,能够弥补现有的安全工具对此类网络攻击检测能力的不足;

23、2)本发明方法通过命令行的多种特征融合来进行恶意命令行的检测,提高模型的检测精度;

24、3)本发明对于检测到的新的恶意命令行,又可以拆分成新的规则补充到规则库中,以这种动态的方式来不断完善规则库。

技术特征:

1.一种基于多特征融合的恶意命令行检测方法,其特征在于,包括以下步骤:

2.根据权利要求1所述的一种基于多特征融合的恶意命令行检测方法,其特征在于,所述(1)中,通过建立的去混淆算法对系统日志数据中的命令行数据进行清洗,使得命令行的结构恢复到被混淆之前的结构,然后对具有干净结构的命令行数据进行标准化,以减少命令行结构的复杂性;其具体过程如下:

3.根据权利要求2所述的一种基于多特征融合的恶意命令行检测方法,其特征在于,所述(2)中的规则标签包括path_keyword、command_keyword及parameter_keyword;

4.根据权利要求3所述的一种基于多特征融合的恶意命令行检测方法,其特征在于,所述(3)的具体过程如下:

5.根据权利要求4所述的一种基于多特征融合的恶意命令行检测方法,其特征在于,所述(4)中,根据命令分隔符对命令行文本进行令牌化来获得命令行结构的令牌序列,以保证捕获到的令牌都是完整自然单词。

6.根据权利要求5所述的一种基于多特征融合的恶意命令行检测方法,其特征在于,所述(5)中,在将步骤(2)-(4)中得到的关于命令行特征描述信息的规则标签、令牌及相似性标签输入到深度神经网络中之前,采用规则嵌入、令牌嵌入和相似性标签嵌入的方式将描述信息嵌入到密集的特征向量空间中;所述规则嵌入、令牌嵌入和相似性标签嵌入方式均通过训练word2vec模型将对应的的信息转换成不同的特征向量,通过在模型训练过程中不断调整优化的权值,将三个不同特征的向量加权融合成一个特征向量。

7.根据权利要求1所述的一种基于多特征融合的恶意命令行检测方法,其特征在于,所述(6)中,将textcnn和transformer的组合模型作为分类器,通过textcnn模块来提取命令行序列中的局部特征,所述transformer模型通过注意力机制使得模型能够在序列数据中捕获长距离依赖关系,以同时利用局部和全局信息,提高分类的准确性。

技术总结

一种基于多特征融合的恶意命令行检测方法,属于网络安全和机器学习技术领域。其包括如下步骤:(1)对系统日志数据中的命令行进行数据的清洗,得到干净结构的命令行文本;(2)在得到的干净命令行文本上进行规则匹配,得到规则标签;(3)与已知的恶意命令行进行文本相似度的比较,得到相似性的标签;(4)利用自然语言处理的方法进行令牌提取;(5)进行多特征的融合,对恶意的命令行进行检测。本发明方法通过命令行的多种特征融合来进行恶意命令行的检测,能够弥补现有的安全工具对此类网络攻击检测能力的不足;其对于检测到的新的恶意命令行,又可以拆分成新的规则补充到规则库中,能够以动态的方式来不断完善规则库。

技术研发人员:朱添田,郑杰,陈铁明

受保护的技术使用者:浙江工业大学台州研究院

技术研发日:

技术公布日:2025/1/6

- 还没有人留言评论。精彩留言会获得点赞!