一种恶意单流检测方法、装置及电子设备与流程

本发明涉及网络安全,具体而言,涉及一种恶意单流检测方法、装置、电子设备及计算机可读存储介质。

背景技术:

1、近年来,在互联网信息安全领域,恶意流量的识别与分类逐渐成为目前的研究热点。其中,木马病毒通常采用http协议进行通信传播。对于以该种方式传播的木马病毒,目前的检测方法大多依赖于威胁情报或者一些已知的、固定特征规则来检测,这种方法只能识别出具有这些已知固定特征的http恶意流量,对不包含已知固定特征的http恶意流量则无法识别,进而导致采用通常方法识别http恶意流量具有一定的局限性,只要木马病毒对通信内容的结构或方式进行一定的更改,那么固定特征便会失效,以致无法检测http恶意流量。

技术实现思路

1、为解决现有存在的技术问题,本发明实施例提供一种恶意单流检测方法、装置、电子设备及计算机可读存储介质。

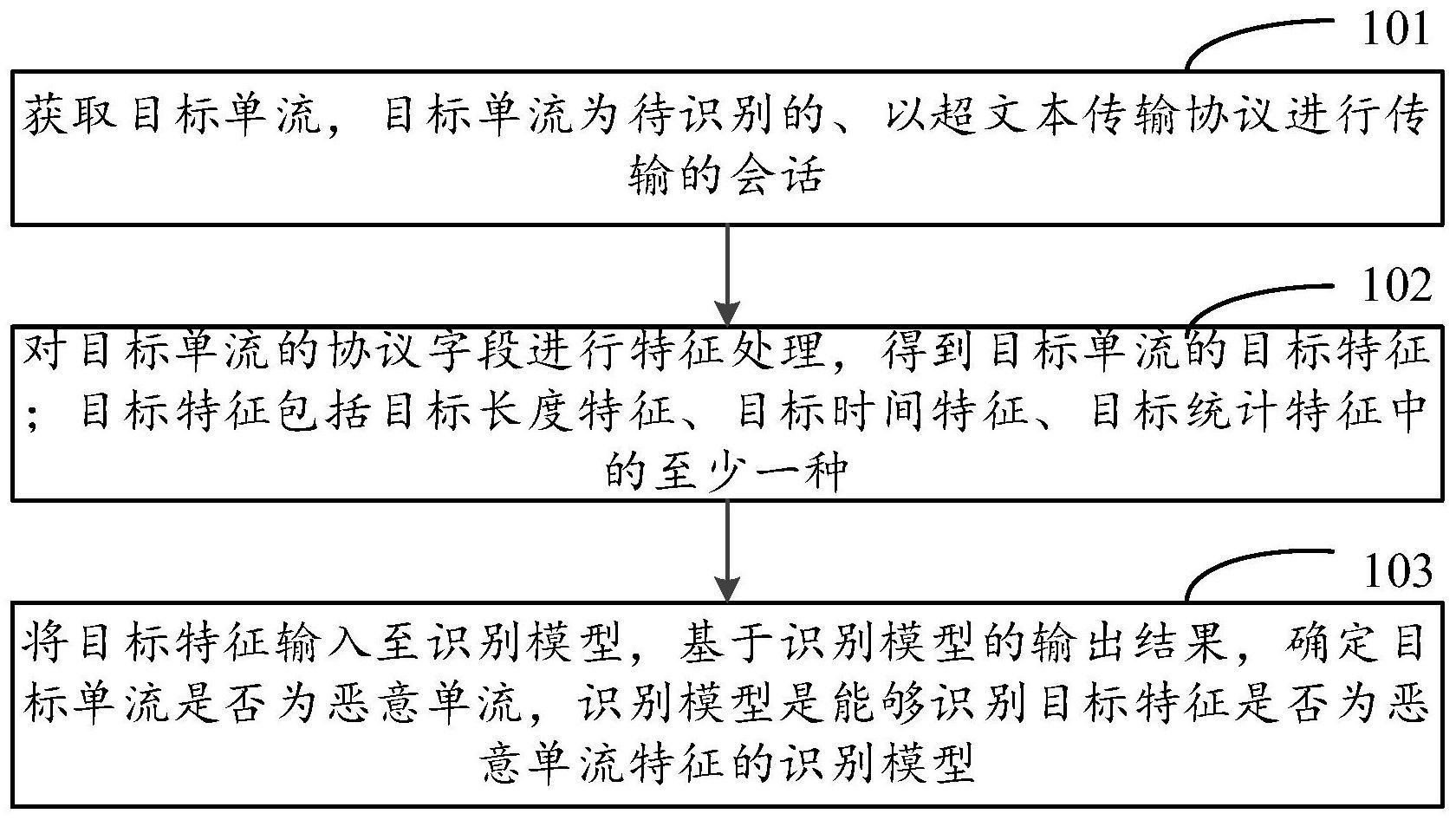

2、第一方面,本发明实施例提供了一种恶意单流检测方法,包括:获取目标单流,所述目标单流为待识别的、以超文本传输协议进行传输的会话;对所述目标单流的协议字段进行特征处理,得到所述目标单流的目标特征;所述目标特征包括目标长度特征、目标时间特征、目标统计特征中的至少一种;将所述目标特征输入至识别模型,基于所述识别模型的输出结果,确定所述目标单流是否为恶意单流,所述识别模型是能够识别目标特征是否为恶意单流特征的识别模型。

3、可选地,对所述目标单流的协议字段进行特征处理,得到所述目标单流的目标特征包括:确定所述目标长度特征、确定所述目标时间特征、确定所述目标统计特征中的至少一种;所述确定所述目标长度特征包括:计算所述目标单流的协议字段所包含的字符个数,得到所述目标单流的协议字段对应的长度值,并将所述长度值作为目标长度特征;所述确定所述目标时间特征包括:确定所述目标单流的协议字段中与时间有关的协议字段,令所述与时间有关的协议字段中记录的最近更改时间减去初始时间,计算所述与时间有关的协议字段对应的时间差值,并将所述时间差值作为目标时间特征;所述确定所述目标统计特征包括:统计所述目标单流的协议字段中特殊字符出现的个数和/或统一资源标识符的熵值,将所述特殊字符出现的个数和/或所述统一资源标识符的熵值作为目标统计特征。

4、可选地,在将所述目标特征输入至识别模型,基于所述识别模型的输出结果,确定所述目标单流是否为恶意单流之前,该方法还包括:获取多个样本单流,所述样本单流分为正常样本单流和恶意样本单流;对所述样本单流的协议字段进行特征处理,得到所述样本单流的样本特征,所述样本特征包括样本长度特征、样本时间特征、样本统计特征中的至少一种;将所述样本特征输入至预设模型进行训练,生成所述识别模型。

5、可选地,获取多个样本单流包括:从网络上获取使用超文本传输协议进行传输的正常样本流量包以及使用超文本传输协议进行传输的恶意样本流量包;或者,从网络上获取使用超文本传输协议进行传输的正常样本流量包,并在沙箱中运行所收集的木马病毒,获取该木马病毒建立会话时所生成的、使用超文本传输协议进行传输的恶意样本流量包;对所述正常样本流量包和所述恶意流量包进行分流,得到至少一个正常样本单流以及至少一个恶意样本单流,将所述至少一个正常样本单流以及所述至少一个恶意样本单流均作为所述样本单流,且每个所述样本单流所包含的统一资源标识符互不相同。

6、可选地,样本特征还包括样本基础特征;所述对所述样本单流的协议字段进行特征处理,得到所述样本单流的样本特征,包括:提取所述样本单流的协议字段所对应的基础属性值,并将所述基础属性值作为样本基础特征。

7、可选地,目标特征还包括目标基础特征;所述对所述目标单流的协议字段进行特征处理,得到所述目标单流的目标特征,包括:提取所述目标单流的协议字段所对应的基础属性值,并将所述基础属性值作为目标基础特征。

8、第二方面,本发明实施例提供了一种恶意单流检测装置,包括:获取模块、处理模块及确定模块。

9、获取模块用于获取目标单流,所述目标单流为待识别的、以超文本传输协议进行传输的会话。

10、处理模块用于对所述目标单流的协议字段进行特征处理,得到所述目标单流的目标特征;所述目标特征包括目标长度特征、目标时间特征、目标统计特征中的至少一种。

11、确定模块用于将所述目标特征输入至识别模型,基于所述识别模型的输出结果,确定所述目标单流是否为恶意单流,所述识别模型是能够识别目标特征是否为恶意单流特征的识别模型。

12、可选地,处理模块包括:目标长度特征单元、目标时间特征单元、目标统计特征单元中的至少一种。

13、目标长度特征单元用于计算所述目标单流的协议字段所包含的字符个数,得到所述目标单流的协议字段对应的长度值,并将所述长度值作为目标长度特征。

14、目标时间特征单元用于确定所述目标单流的协议字段中与时间有关的协议字段,令所述与时间有关的协议字段中记录的最近更改时间减去初始时间,计算所述与时间有关的协议字段对应的时间差值,并将所述时间差值作为目标时间特征。

15、目标统计特征单元用于统计所述目标单流的协议字段中特殊字符出现的个数和/或统一资源标识符的熵值,将所述特殊字符出现的个数和/或所述统一资源标识符的熵值作为目标统计特征。

16、第三方面,本发明实施例提供了一种电子设备,包括:总线、收发器、存储器、处理器及存储在所述存储器上并可在所述处理器上运行的计算机程序;所述收发器、所述存储器和所述处理器通过所述总线相连,所述计算机程序被所述处理器执行时实现如上所述的恶意单流检测方法中的步骤。

17、第四方面,本发明实施例提供了一种计算机可读存储介质,包括:可读存储介质上存储的计算机程序;所述计算机程序被处理器执行时实现如上所述的恶意单流检测方法中的步骤。

18、本发明实施例提供的恶意单流检测方法、装置、电子设备及计算机可读存储介质,通过对获取的目标单流的协议字段进行特征处理,能够得到更加适合用于判断该目标单流是否是恶意单流的目标特征,并将该目标特征输入至识别模型中,通过该识别模型的输出结果,确定该目标特征是否是恶意单流特征,进而可以确定该目标单流是否是恶意单流。该方法针对http单流的协议特性从流量包的请求头或响应头出发,进行协议字段的特征处理,使得所使用的目标特征不仅具有良好的区分性与较高的精度,还具有较好的鲁棒性,从而更加准确地识别出恶意单流。

技术特征:

1.一种恶意单流检测方法,其特征在于,包括:

2.根据权利要求1所述的方法,其特征在于,所述对所述目标单流的协议字段进行特征处理,得到所述目标单流的目标特征包括:确定所述目标长度特征、确定所述目标时间特征、确定所述目标统计特征中的至少一种;

3.根据权利要求1所述的方法,其特征在于,在所述将所述目标特征输入至识别模型,基于所述识别模型的输出结果,确定所述目标单流是否为恶意单流之前,还包括:

4.根据权利要求3所述的方法,其特征在于,所述获取多个样本单流包括:

5.根据权利要求3或4所述的方法,其特征在于,所述样本特征还包括样本基础特征;所述对所述样本单流的协议字段进行特征处理,得到所述样本单流的样本特征,包括:

6.根据权利要求5所述的方法,其特征在于,所述目标特征还包括目标基础特征;所述对所述目标单流的协议字段进行特征处理,得到所述目标单流的目标特征,包括:

7.一种恶意单流检测装置,其特征在于,包括:获取模块、处理模块和确定模块;

8.根据权利要求7所述的装置,其特征在于,所述处理模块包括:目标长度特征单元、目标时间特征单元、目标统计特征单元中的至少一种;

9.一种电子设备,包括总线、收发器、存储器、处理器及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述收发器、所述存储器和所述处理器通过所述总线相连,其特征在于,所述计算机程序被所述处理器执行时实现如权利要求1至6中任一项所述的恶意单流检测方法中的步骤。

10.一种计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现如权利要求1至6中任一项所述的恶意单流检测方法中的步骤。

技术总结

本发明提供了一种恶意单流检测方法、装置及电子设备,其中,该方法包括:获取目标单流;对目标单流的协议字段进行特征处理,得到目标单流的目标特征;目标特征包括目标长度特征、目标时间特征、目标统计特征中的至少一种;将目标特征输入至识别模型,确定目标单流是否为恶意单流。通过本发明实施例提供的恶意单流检测方法、装置及电子设备,针对HTTP单流的协议特性从流量包的请求头或响应头出发,进行协议字段的特征处理,使得所使用的目标特征不仅具有良好的区分性与较高的精度,还具有较好的鲁棒性,从而更加准确地识别出恶意单流。

技术研发人员:赖文杰,刘晨曦

受保护的技术使用者:北京观成科技有限公司

技术研发日:

技术公布日:2024/1/15

- 还没有人留言评论。精彩留言会获得点赞!