基于SDN技术构建欺骗诱捕仿真主机的方法、装置、系统与流程

基于sdn技术构建欺骗诱捕仿真主机的方法、装置、系统

技术领域

1.本发明涉及信息安全技术领域,更具体的说是涉及一种基于sdn技术大规模构建欺骗诱捕仿真主机的方法、装置、系统。

背景技术:

2.随着互联网出现和发展,网络安全问题也日渐凸显,特别是随着apt高级持续性威胁出现,网络攻击复杂化、自动化、智能化的特点逐步显现,网络安全问题更加严峻。传统的网络防御技术大都是通过入侵检测、防火墙等方法来保护网络及系统的安全,属于被动防御手段,使得防御方在攻防过程中基本上处于劣势地位,针对与此出现了以欺骗诱捕技术为核心的主动防御技术。

3.欺骗诱捕技术通过构建仿真主机,将网络攻击行为转移到后端的蜜罐系统中,从而记录攻击行为,降低攻击者攻击到网络中的真实主机。欺骗诱捕构建仿真主机的数量直接关系到诱捕的成功率,目前的云环境、物理环境无法快速构建大规模的仿真主机。

技术实现要素:

4.有鉴于此,本发明提供了一种基于软件定义网络(software defined network,sdn)技术大规模构建欺骗诱捕仿真主机的方法、装置、系统。

5.为实现上述目的,本发明提供如下技术方案,主要包括:

6.基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其具体包括以下步骤:

7.步骤一:系统配置,对系统进行标签处理;

8.步骤二:网络识别,对空闲ip进行识别;

9.步骤三:生产仿真主机,形成最大量仿真主机;

10.步骤四:控制流量转发;

11.步骤五:记录攻击行为。

12.优选的,所述步骤一系统配置,通过配置物理交换机、虚拟交换机,采用vlan、vxlan、网关的一种或多种网络基本属性,进行标签处理。

13.优选的,所述步骤二网络识别,通过sdn的流表转发控制数据取反,反向代理算法对标签快速适应,识别空闲ip。

14.优选的,所述步骤三生产仿真主机,通过增加流表项关联sdn控制器与后端蜜罐进行多对一或多对多的关系对应,形成最大量仿真主机。

15.优选的,所述步骤四控制流量转发,通过vlan或vxlan或网关ip,定向将到达仿真主机的流量指向对应的蜜罐系统。

16.优选的,所述步骤五记录攻击行为,通过后端蜜罐系统记录攻击系统。

17.优选的,所述仿真主机的构建,通过sdn的北向接口,下发路由转发规则,进而构建仿真主机。

18.优选的,一种基于sdn技术大规模构建欺骗诱捕仿真主机的系统,为一种运行上述

方法的系统框架,其欺骗诱捕构建仿真主机的数量越多诱捕的成功率越大。

19.优选的,一种基于sdn技术大规模构建欺骗诱捕仿真主机的装置,该装置为能够实现上述方法以及系统的装置。

20.经由上述的技术方案可知,与现有技术相比,本发明通过配置物理交换机、虚拟交换机,采用vlan、vxlan、网关的一种或多种网络基本属性,进行标签处理,并通过反向代理算法对标签快速适应,识别空闲ip,进而通过增加流表项关联sdn控制器与后端蜜罐进行多对一或多对多的关系对应,形成最大量仿真主机,进而提高诱捕的成功率。

附图说明

21.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据提供的附图获得其他的附图。

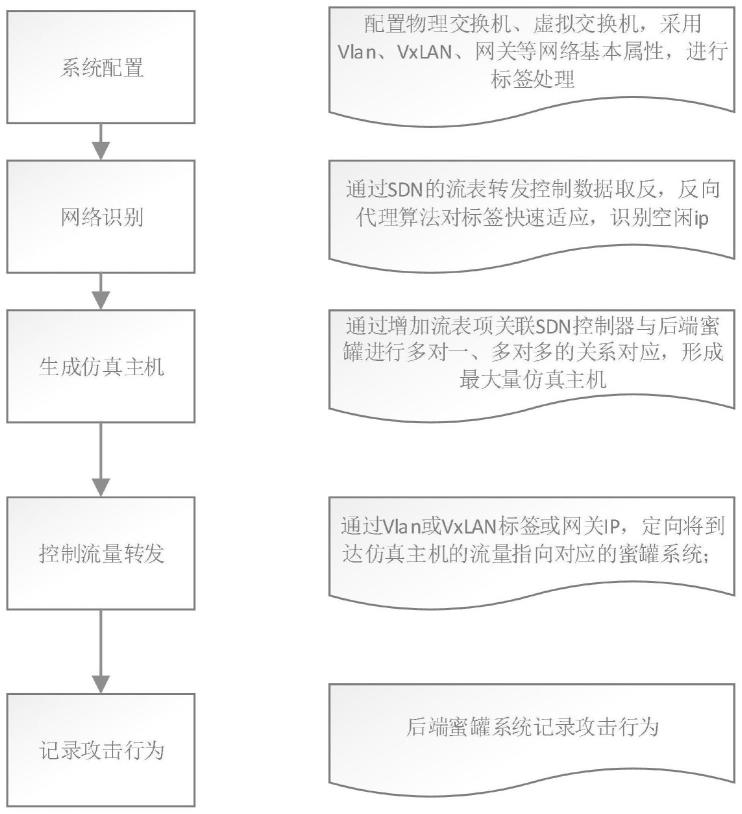

22.图1为本发明的系统框图。

具体实施方式

23.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

24.实施例

25.如图1所示,基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其具体包括以下步骤:

26.步骤一:系统配置,对系统进行标签处理;

27.步骤二:网络识别,对空闲ip进行识别;

28.步骤三:生产仿真主机,形成最大量仿真主机;

29.步骤四:控制流量转发;

30.步骤五:记录攻击行为。

31.为了进一步优化上述方案,所述步骤一系统配置,通过配置物理交换机、虚拟交换机,采用vlan、vxlan、网关的一种或多种网络基本属性,进行标签处理。

32.为了进一步优化上述方案,所述步骤二网络识别,通过sdn的流表转发控制数据取反,反向代理算法对标签快速适应,识别空闲ip。

33.为了进一步优化上述方案,所述步骤三生产仿真主机,通过增加流表项关联sdn控制器与后端蜜罐进行多对一或多对多的关系对应,形成最大量仿真主机。

34.为了进一步优化上述方案,所述步骤四控制流量转发,通过vlan或vxlan或网关ip,定向将到达仿真主机的流量指向对应的蜜罐系统。

35.为了进一步优化上述方案,所述步骤五记录攻击行为,通过后端蜜罐系统记录攻击系统。

36.为了进一步优化上述方案,所述仿真主机的构建,通过sdn的北向接口,下发路由

转发规则,进而构建仿真主机。

37.为了进一步优化上述方案,一种基于sdn技术大规模构建欺骗诱捕仿真主机的系统,为一种运行上述方法的系统框架,其欺骗诱捕构建仿真主机的数量越多诱捕的成功率越大。

38.为了进一步优化上述方案,一种基于sdn技术大规模构建欺骗诱捕仿真主机的装置,该装置为能够实现上述方法以及系统的装置。

39.本发明通过配置物理交换机、虚拟交换机,采用vlan、vxlan、网关的一种或多种网络基本属性,进行标签处理,并通过反向代理算法对标签快速适应,识别空闲ip,进而通过增加流表项关联sdn控制器与后端蜜罐进行多对一或多对多的关系对应,形成最大量仿真主机,进而提高诱捕的成功率。

40.本说明书中各个实施例采用递进的方式描述,每个实施例重点说明的都是与其他实施例的不同之处,各个实施例之间相同相似部分互相参见即可。对于实施例公开的装置而言,由于其与实施例公开的方法相对应,所以描述的比较简单,相关之处参见方法部分说明即可。

41.对所公开的实施例的上述说明,使本领域专业技术人员能够实现或使用本发明。对这些实施例的多种修改对本领域的专业技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本发明的精神或范围的情况下,在其它实施例中实现。因此,本发明将不会被限制于本文所示的这些实施例,而是要符合与本文所公开的原理和新颖特点相一致的最宽的范围。

技术特征:

1.基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其特征在于,基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其具体包括以下步骤:步骤一:系统配置,对系统进行标签处理;步骤二:网络识别,对空闲ip进行识别;步骤三:生产仿真主机,形成最大量仿真主机;步骤四:控制流量转发;步骤五:记录攻击行为。2.根据权利要求1所述的基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其特征在于,所述步骤一系统配置,通过配置物理交换机、虚拟交换机,采用vlan、vxlan、网关的一种或多种网络基本属性,进行标签处理。3.根据权利要求1所述的基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其特征在于,所述步骤二网络识别,通过sdn的流表转发控制数据取反,反向代理算法对标签快速适应,识别空闲ip。4.根据权利要求1所述的基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其特征在于,所述步骤三生产仿真主机,通过增加流表项关联sdn控制器与后端蜜罐进行多对一或多对多的关系对应,形成最大量仿真主机。5.根据权利要求1所述的基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其特征在于,所述步骤四控制流量转发,通过vlan或vxlan或网关ip,定向将到达仿真主机的流量指向对应的蜜罐系统。6.根据权利要求1所述的基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其特征在于,所述步骤五记录攻击行为,通过后端蜜罐系统记录攻击系统。7.根据权利要求1-6任意一项所述的基于sdn技术大规模构建欺骗诱捕仿真主机的方法,其特征在于,所述仿真主机的构建,通过sdn的北向接口,下发路由转发规则,进而构建仿真主机。8.根据权利要求1-7任意一项所述的基于sdn技术大规模构建欺骗诱捕仿真主机的系统,其特征在于,该系统为一种运行上述方法的系统框架,其欺骗诱捕构建仿真主机的数量越多诱捕的成功率越大。9.根据权利要求1-8任意一项所述的基于sdn技术大规模构建欺骗诱捕仿真主机的装置,其特征在于,该装置为能够实现上述方法以及系统的装置。

技术总结

本发明涉及一种基于SDN技术大规模构建欺骗诱捕仿真主机的方法、装置、系统,属于信息安全技术领域。基于SDN技术大规模构建欺骗诱捕仿真主机的方法,其具体包括以下步骤:步骤一:系统配置,对系统进行标签处理;步骤二:网络识别,对空闲IP进行识别;步骤三:生产仿真主机,形成最大量仿真主机;步骤四:控制流量转发;步骤五:记录攻击行为。本发明通过配置物理交换机、虚拟交换机,采用Vlan、VxLAN、网关的一种或多种网络基本属性,进行标签处理,并通过反向代理算法对标签快速适应,识别空闲IP,进而通过增加流表项关联SDN控制器与后端蜜罐进行多对一或多对多的关系对应,形成最大量仿真主机,进而提高诱捕的成功率。进而提高诱捕的成功率。

技术研发人员:石永栓

受保护的技术使用者:北京元支点信息安全技术有限公司

技术研发日:2022.09.21

技术公布日:2023/1/13

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1