一种基于互联网跨站请求伪造防护的方法及系统与流程

本发明涉及通讯,具体涉及一种基于互联网跨站请求伪造防护的方法及系统。

背景技术:

1、随着互联网技术及移动通信技术的发展,网站安全的要求越来越高,现在的黑客往往会利用网站的安全进行攻击,从而达到自己的目的,跨站请求伪造攻击就是其中之一;现有的网站安全针对跨站请求伪造是基于jsp+java的网站模式的,页面和业务处理都在服务器端,页面加载经过后端web服务器,处理的方式则是采取过滤器解析referer进行判断,将跨站请求进行拦截。随着现在技术水平的发现,目前的网站架构都进行了升级改造,均会采取静态资源和动态服务请求分离的架构,这样的架构再按照原有的处理方式去拦截跨站请求伪造就会漏掉静态资源,因静态资源不经过web后端,此时就会存在页面静态资源被跨站请求攻击的风险。

2、现有的技术方案缺点:

3、1)、在web服务器拦截,采取跨站请求filter获取请求的referer地址,由于html、css、js等静态资源直接在静态资源侧返回,所以静态资源的请求在后端web侧的过滤器是拦截不到的,此时就存在静态资源被攻击的可能性;

4、2)、在网络层的每一层去拦截,也能提高效率,如果都放在网站网络的最后一层去防护,那么所有的请求都到了最后一层才被拦截,当攻击来临时所有的请求都到最后一个环节,此时的网站流量瞬间变大,很容易造成超负荷而宕机。

技术实现思路

1、本发明的目的在于提供一种基于互联网跨站请求伪造防护的方法及系统,用于针对全站采取层层拦截,每一层都进行拦截防护,从而达到拦截防护的目的。

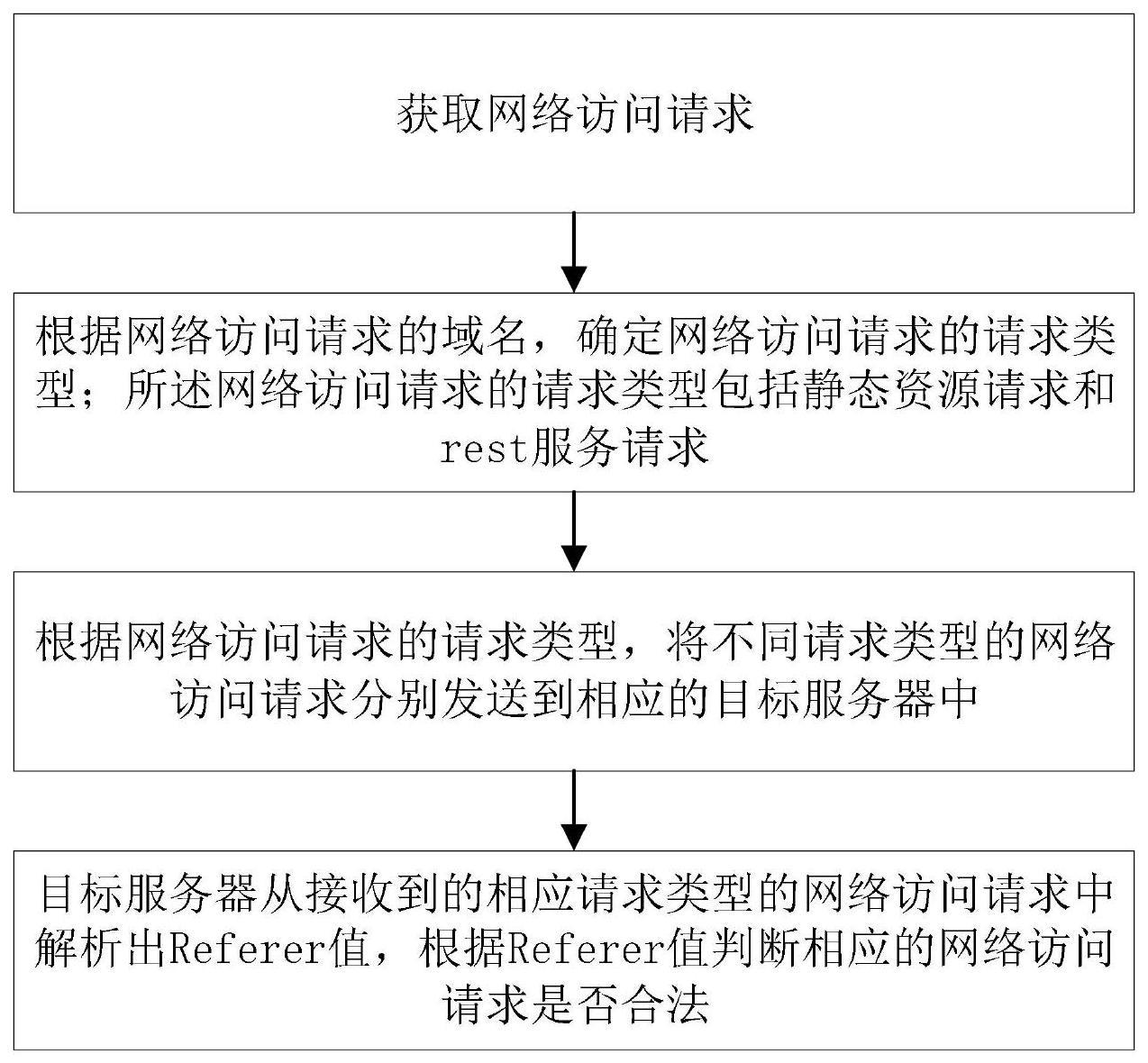

2、为解决上述技术问题,本发明提供一种基于互联网跨站请求伪造防护的方法,包括以下步骤:

3、获取网络访问请求;

4、根据网络访问请求的域名,确定网络访问请求的请求类型;所述网络访问请求的请求类型包括静态资源请求和rest服务请求;

5、根据网络访问请求的请求类型,将不同请求类型的网络访问请求分别发送到相应的目标服务器中;

6、目标服务器从接收到的相应请求类型的网络访问请求中解析出referer值,根据referer值判断相应的网络访问请求是否合法。

7、优选地,根据网络访问请求的请求类型,将不同请求类型的网络访问请求分别发送到相应的目标服务器中,具体包括以下步骤:

8、将请求类型为静态资源请求的网络访问请求发送到静态资源服务器;

9、将请求类型为rest服务请求的网络访问请求发送到web服务器。

10、优选地,静态资源服务器从请求类型为静态资源请求的网络访问请求中解析出referer值,根据该referer值,判断相应的网络访问请求是否合法;

11、web服务器从请求类型为rest服务请求的网络访问请求中解析出referer值,根据该referer值,判断相应的网络访问请求是否合法。

12、优选地,目标服务器从接收到的相应请求类型的网络访问请求中解析出referer值,具体以下步骤:

13、静态资源服务器基于请求类型为静态资源请求的网络访问请求的header获取referer值;

14、web服务器端基于请求类型为rest服务请求的网络访问请求的header获取referer值。

15、优选地,通过nginx分发网关分别发送不同请求类型的网络访问请求。

16、优选地,还包括以下步骤:

17、若网络访问请求不合法,则进行拦截。

18、优选地,若网络访问请求不合法,则进行拦截,具体包括以下步骤:

19、若网络访问请求不合法,则将相应的网络访问请求与白名单进行对比;

20、若网络访问请求的域名未被记录在白名单中,则进行拦截。

21、优选地,所述白名单中记录了确认为安全的域名。

22、本发明还提供一种基于互联网跨站请求伪造防护的系统,包括:

23、获取模块,用于获取网络访问请求;

24、请求类型确定模块,用于根据网络访问请求的域名,确定网络访问请求的请求类型;所述网络访问请求的请求类型包括静态资源请求和rest服务请求;

25、分发模块,用于根据网络访问请求的请求类型,将不同请求类型的网络访问请求分别发送到相应的目标服务器中;

26、判断模块,用于目标服务器从接收到的相应请求类型的网络访问请求中解析出referer值,根据referer值判断相应的网络访问请求是否合法。

27、与现有技术相比,本发明的有益效果为:

28、1、现有的防护方案采取随机token的方式,但token的方式拦截策略还是基于静态资源请求、rest服务请求同时在web服务器侧,局限性很大,针对于现在的互联网技术采取静态资源单独分离的情况就不可行了,因前端页面等静态资源不经过web服务器;本发明针对全站采取层层拦截,每一层都进行拦截防护,从而达到拦截防护的目的。

29、2、本发明不仅支持传统的web应用的防护,还针对现有的互联网主流架构做了安全防护,通用性更强,安全性更高。

技术特征:

1.一种基于互联网跨站请求伪造防护的方法,其特征在于,包括以下步骤:

2.根据权利要求1所述的基于互联网跨站请求伪造防护的方法,其特征在于,根据网络访问请求的请求类型,将不同请求类型的网络访问请求分别发送到相应的目标服务器中,具体包括以下步骤:

3.根据权利要求2所述的基于互联网跨站请求伪造防护的方法,其特征在于:

4.根据权利要求3所述的基于互联网跨站请求伪造防护的方法,其特征在于,目标服务器从接收到的相应请求类型的网络访问请求中解析出referer值,具体以下步骤:

5.根据权利要求1所述的基于互联网跨站请求伪造防护的方法,其特征在于:

6.根据权利要求1所述的基于互联网跨站请求伪造防护的方法,其特征在于,还包括以下步骤:

7.根据权利要求6所述的基于互联网跨站请求伪造防护的方法,其特征在于,若网络访问请求不合法,则进行拦截,具体包括以下步骤:

8.根据权利要求7所述的基于互联网跨站请求伪造防护的方法,其特征在于:

9.一种基于互联网跨站请求伪造防护的系统,用于实现如权利要求1-8任一所述的基于互联网跨站请求伪造防护的方法,其特征在于,包括:

技术总结

本发明公开一种基于互联网跨站请求伪造防护的方法,属于通讯技术领域;该方法包括:获取网络访问请求;根据网络访问请求的域名,确定网络访问请求的请求类型;所述网络访问请求的请求类型包括静态资源请求和rest服务请求;根据网络访问请求的请求类型,将不同请求类型的网络访问请求分别发送到相应的目标服务器中;不同的目标服务器分别从接收到的网络访问请求中解析出Referer值,根据Referer值,判断相应的网络访问请求是否合法。本发明还公开一种基于互联网跨站请求伪造防护的系统。本发明针对全站采取层层拦截,每一层都进行拦截防护,从而达到拦截防护的目的。

技术研发人员:李冬冬

受保护的技术使用者:北京思特奇信息技术股份有限公司

技术研发日:

技术公布日:2024/1/14

- 还没有人留言评论。精彩留言会获得点赞!