一种网络安全监测方法、系统及装置与流程

本发明涉及网路安全监测领域,具体涉及一种网络安全监测方法、系统及装置。

背景技术:

1、随着信息技术不断发展和改革的不断深入,政府相关部门信息化水平不断突破新高,关键信息基础设施体量不断增长,网络与信息安全在政治、经济和社会稳定中具有举足轻重的重要意义,信息安全给安全监管部门提出了新的挑战。同时当前网络安全监管领域存在目标不统一、水平不一致、资源未整合等问题,而如何摸清线上及线下关键信息基础设施底数,如何响应国家对关键信息基础设施安全监管的相关要求,深化网络安全监管机制创新,统筹网络空间安全监管防护资源,有效保障关键信息基础设施正常运行和不受侵害,是当前亟待解决的现实问题。

2、攻击网络安全的手段包括有dns劫持(又称dns欺骗),dns劫持就是攻击者冒充域名服务器的一种欺骗行为,其原理通过把查询的ip地址设为攻击者的ip地址,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页。dos攻击,拒绝服务制造大量数据,使受害主机或网络无法及时接收并处理外界请求,或无法及时回应外界请求,这种攻击会导致资源的匮乏,进而导致无论计算机的处理速度多快、内存容量多大、网络带宽的速度多快都无法避免这种攻击带来的后果。ddos攻击,分布式拒绝服务,通过多台傀儡机同时制造大量数据,实际上是分布式的dos攻击,相当于dos攻击的一种方式。

3、然而现有技术中,由于现行状态下的网络攻击主要是依靠木马病毒,往往会导致忽视dns劫持和dos攻击,其主要依赖于僵尸病毒和蠕虫病毒进行攻击。因此,如何提供一种网络安全监测同时对僵尸病毒和蠕虫病毒进行监测是本领域急需解决的技术问题。

技术实现思路

1、本发明所要解决的技术问题是提供一种网络安全监测方法、系统及装置,可以对僵尸病毒和蠕虫病毒进所引起的dns劫持和dos攻击同时进行有效监测。

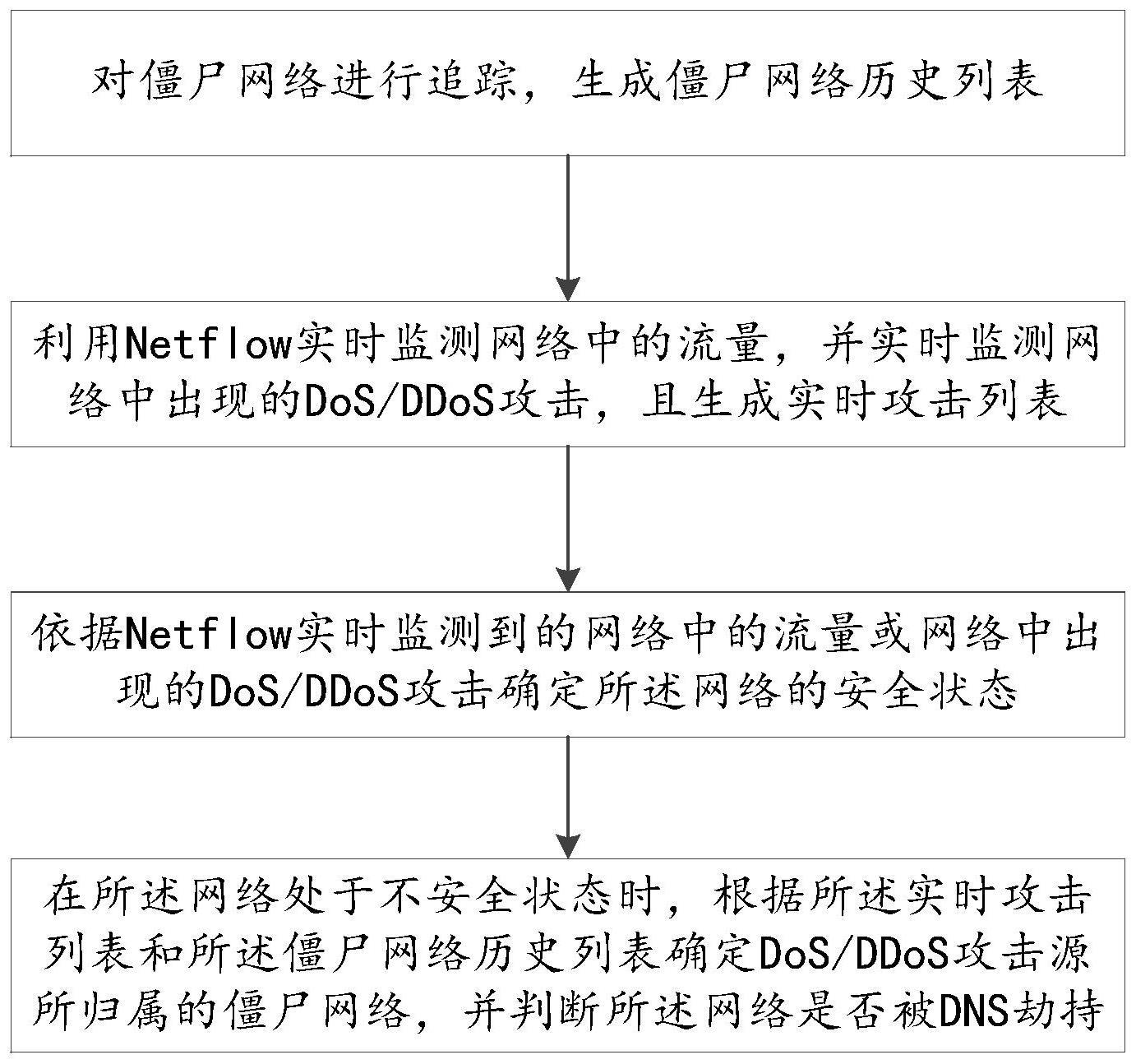

2、本发明解决上述技术问题的技术方案如下:一种网络安全监测方法,包括如下步骤,

3、s1,对僵尸网络进行追踪,生成僵尸网络历史列表;

4、s2,利用netflow实时监测网络中的流量,并实时监测网络中出现的dos/ddos攻击,且生成实时攻击列表;

5、s3,依据netflow实时监测到的网络中的流量或网络中出现的dos/ddos攻击确定所述网络的安全状态;

6、s4,在所述网络处于不安全状态时,根据所述实时攻击列表和所述僵尸网络历史列表确定dos/ddos攻击源所归属的僵尸网络,并判断所述网络是否被dns劫持。

7、基于上述一种网络安全监测方法,本发明还提供一种网络安全监测系统。

8、一种网络安全监测系统,包括以下模块,

9、僵尸网络追踪模块,其用于对僵尸网络进行追踪,生成僵尸网络历史列表;

10、dos/ddos攻击监测模块,其用于利用netflow实时监测网络中的流量,并实时监测网络中出现的dos/ddos攻击,且生成实时攻击列表;

11、网络安全确定模块,其用于依据netflow实时监测到的网络中的流量或网络中出现的dos/ddos攻击确定所述网络的安全状态;

12、dns劫持判断模块,其用于在所述网络处于不安全状态时,根据所述实时攻击列表和所述僵尸网络历史列表确定dos/ddos攻击源所归属的僵尸网络,并判断所述网络是否被dns劫持。

13、基于上述一种网络安全监测方法,本发明还提供一种网络安全监测装置。

14、一种网络安全监测装置,包括处理器和存储器,所述存储器内存储有计算机程序,所述计算机程序被所述处理器执行时实现如上述所述的网络安全监测方法。

15、本发明的有益效果是:在本发明一种网络安全监测方法、系统及装置中,基于netflow监测网络的流量,结合监测到的dos/ddos攻击进行实时追踪,进而判断当前网络是否安全,还通过结合攻击手段等特点对僵尸病毒和蠕虫病毒产生的dos/ddos攻击和dns劫持进行针对性的识别监测,后续针对监测结果可以及时做出预警手段防范,可以实时的保护网络安全,本发明具有准确性、高效性以及实时性。

技术特征:

1.一种网络安全监测方法,其特征在于:包括如下步骤,

2.根据权利要求1所述的网络安全监测方法,其特征在于:在所述s3中,依据netflow实时监测到的网络中的流量确定所述网络的安全状态的具体步骤为,

3.根据权利要求1所述的网络安全监测方法,其特征在于:在所述s3中,依据netflow实时监测到的网络中出现的dos/ddos攻击确定所述网络的安全状态的具体步骤为,

4.根据权利要求1所述的网络安全监测方法,其特征在于:在所述s3中,依据netflow实时监测到的网络中出现的dos/ddos攻击确定所述网络的安全状态的具体步骤为,

5.根据权利要求1所述的网络安全监测方法,其特征在于:所述僵尸网络历史列表中包括僵尸网络标识以及与所述僵尸网络标识相关联的僵尸网络被控端的ip地址,所述实时攻击列表中包括dos/ddos攻击源的ip地址;在所述s4中,根据所述实时攻击列表和所述僵尸网络历史列表确定dos/ddos攻击源所归属的僵尸网络的具体步骤为,

6.根据权利要求1所述的网络安全监测方法,其特征在于:在所述s4中,判断所述网络是否被dns劫持具体为,

7.根据权利要求1所述的网络安全监测方法,其特征在于:在所述s4中,判断所述网络是否被dns劫持具体为,

8.根据权利要求1至7任一项所述的网络安全监测方法,其特征在于:在所述s2中,利用netflow实时监测网络中的流量具体为,利用netflow实时提供网络流量的会话级视图,并记录下每个tcp/ip事务的信息,实现网络中的流量监测。

9.一种网络安全监测系统,其特征在于:包括以下模块,

10.一种网络安全监测装置,其特征在于:包括处理器和存储器,所述存储器内存储有计算机程序,所述计算机程序被所述处理器执行时实现如权利要求1至8任一项所述的网络安全监测方法。

技术总结

本发明涉及一种网络安全监测方法、系统及装置,其方法包括,对僵尸网络进行追踪,生成僵尸网络历史列表;利用Netflow实时监测网络中的流量,并实时监测网络中出现的DoS/DDoS攻击,且生成实时攻击列表;依据Netflow实时监测到的网络中的流量或网络中出现的DoS/DDoS攻击确定网络的安全状态;在网络处于不安全状态时,根据实时攻击列表和僵尸网络历史列表确定DoS/DDoS攻击源所归属的僵尸网络,并判断所述网络是否被DNS劫持。本发明基于Netflow监测网络的流量,结合监测到的DOS/DDoS攻击进行实时追踪,进而判断当前网络是否安全,还对僵尸病毒和蠕虫病毒产生的DOS/DDoS攻击和DNS劫持进行针对性的识别监测。

技术研发人员:魏义昕,李东全,史威,吴琼,刘超,李刚,刘白杨,李娇娇,刘雅,朱一盟

受保护的技术使用者:国家石油天然气管网集团有限公司

技术研发日:

技术公布日:2024/1/14

- 还没有人留言评论。精彩留言会获得点赞!