基于零信任网络的访问处理方法及装置、电子设备、介质与流程

本申请涉及网络安全,具体涉及一种基于零信任网络的访问处理方法及装置、电子设备以及计算机可读存储介质。

背景技术:

1、随着云计算、大数据、物联网等新兴技术的不断兴起,企业互联网架构正在从“有边界”向“无边界”转变,传统的基于防火墙的安全边界逐渐瓦解。与此同时,零信任安全逐渐进入人们的视野,成为解决新时代网络安全问题的新理念及新架构。在零信任网络中,对于网络资源的每个请求都必须是来自于经过身份验证和授权的用户。

2、在现有的零信任网络访问架构中,当用户的网络访问因为实际环境原因或依赖的服务或组件出现问题而出现中断后,默认零信任终端与零信任服务端之间的登录服务正常,以及默认零信任网关集群健康,通过在零信任终端侧生成虚拟票据、零信任服务端自动放通、由安全终端生成票据等方法,实现在异常场景下将流量安全送到零信任网关,通过零信任网关正常转发流量到业务服务器,保证企业网络访问的可持续使用,但是在零信任终端与零信任服务端之间的登录服务异常的场景下则会直接影响用户网络访问,导致零信任网络访问架构的可用性较低。

技术实现思路

1、为解决如上技术问题,本申请的实施例分别提供了基于零信任网络的访问处理方法、基于零信任网络的访问处理装置、电子设备、计算机可读存储介质以及计算机程序产品。

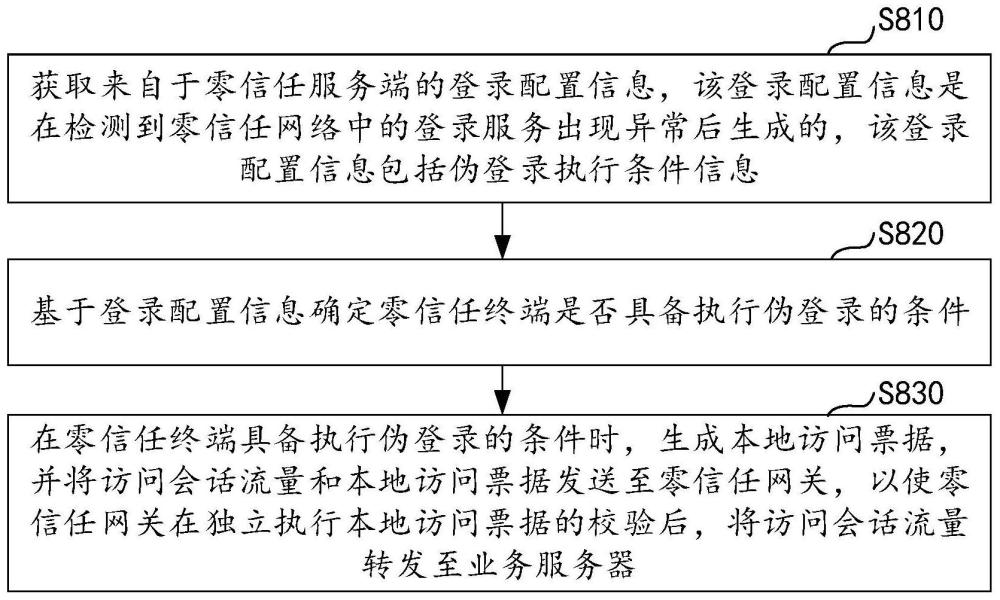

2、第一方面,本申请实施例提供了一种基于零信任网络的访问处理方法,应用于零信任终端,该方法包括:获取来自于零信任服务端的登录配置信息,所述登录配置信息是在检测到所述零信任网络中的登录服务出现异常后生成的,所述登录配置信息包括伪登录执行条件信息;基于所述登录配置信息确定所述零信任终端是否具备伪登录的条件;在所述零信任终端具备执行伪登录的条件时,生成本地访问票据,并将访问会话流量和所述本地访问票据发送至零信任网关,以使所述零信任网关在独立执行所述本地访问票据的校验后,将所述访问会话流量转发至业务服务器。

3、第二方面,本申请实施例提供了一种基于零信任网络的访问处理装置,配置在零信任终端上,该装置包括:获取模块,配置为获取来自于零信任服务端的登录配置信息,所述登录配置信息是在检测到所述零信任网络中的登录服务出现异常后生成的,所述登录配置信息包括伪登录执行条件信息;确定模块,配置为基于所述登录配置信息确定所述零信任终端是否具备执行伪登录的条件;第一处理模块,配置为若所述零信任终端具备执行伪登录的条件,则生成本地访问票据,并将访问会话流量和所述本地访问票据发送至零信任网关,以使所述零信任网关在独立执行所述本地访问票据的校验后,将所述访问会话流量转发至业务服务器。

4、第三方面,本申请实施例提供了另一种基于零信任网络的访问处理方法,应用于零信任服务端,该方法包括:接收零信任管理端发送的指示信息,所述指示信息用于指示所述零信任网络中的登录服务出现异常;响应于所述指示信息,通知零信任网关进入票据独立校验状态;在接收到所述零信任网关返回的响应信息后,向零信任终端发送登录配置信息,所述登录配置信息包括伪登录执行条件信息,以使所述零信任终端基于所述登录配置信息将访问会话流量和本地访问票据发送至零信任网关,所述零信任网关在独立执行所述本地访问票据的校验后,将所述访问会话流量转发至业务服务器。

5、第四方面,本申请实施例提供了另一种基于零信任网络的访问处理装置,配置在零信任服务端上,该装置包括:第一接收模块,配置为接收零信任管理端发送的指示信息,所述指示信息用于指示所述零信任网络中的登录服务出现异常;通知模块,配置为响应于所述指示信息,通知零信任网关进入票据独立校验状态;第二处理模块,配置为在接收到所述零信任网关返回的响应信息后,向零信任终端发送登录配置信息,所述登录配置信息包括伪登录执行条件信息,以使所述零信任终端基于所述登录配置信息将访问会话流量和本地访问票据发送至零信任网关,所述零信任网关在独立执行所述本地访问票据的校验后,将所述访问会话流量转发至业务服务器。

6、第五方面,本申请实施例提供了另一种基于零信任网络的访问处理方法,应用于零信任网关,该方法包括:响应于零信任服务端发送的第一通知信息,进入票据独立校验状态,并向所述零信任服务端发送响应信息;接收零信任终端发送的访问会话流量和本地访问票据,所述本地访问票据是所述零信任终端基于所述零信任服务端发送的登录配置信息确定自身具备执行伪登录的条件后生成的,所述登录配置信息包括伪登录执行条件信息;独立执行所述本地访问票据的校验,并在校验通过后将所述访问会话流量转发至业务服务器。

7、第六方面,本申请实施例提供了另一种基于零信任网络的访问处理装置,配置在零信任网关上,该装置包括:响应模块,配置为响应于零信任服务端发送的第一通知信息,进入票据独立校验状态,并向所述零信任服务端发送响应信息;第二接收模块,配置为接收零信任终端发送的访问会话流量和本地访问票据,所述本地访问票据是所述零信任终端基于所述零信任服务端发送的登录配置信息确定具备执行伪登录的条件后生成的,所述登录配置信息包括伪登录执行条件信息;第三处理模块,配置为独立执行所述本地访问票据的校验,并在校验通过后将所述访问会话流量转发至业务服务器。

8、第七方面,本申请实施例提供了一种电子设备,包括:一个或多个处理器;存储器,用于存储一个或多个程序,当所述一个或多个程序被所述一个或多个处理器执行时,使得所述电子设备实现如前任一项所述的基于零信任网络的访问处理方法中的步骤。

9、第八方面,本申请实施例提供了一种计算机可读存储介质,其上存储有计算机可读指令,当所述计算机可读指令被计算机的处理器执行时,使计算机执行如上任一项所述的基于零信任网络的访问处理方法中的步骤。

10、第九方面,本申请实施例提供了一种计算机程序产品,包括计算机程序,该计算机程序被处理器执行时实现如上任一项所述的基于零信任网络的访问处理方法中的步骤。

11、在本申请的实施例所提供的技术方案中,在登录服务异常的情况下,通过零信任服务端向零信任终端发送包含伪登录执行条件信息的登录配置信息,使得零信任终端根据登录配置信息确定自身是否具备零信任服务端要求的执行伪登录的条件,并在符合条件的情况下将访问会话流量和生成的本地访问票据发送给零信任网关,使零信任网关在独立执行本地访问票据的校验后,将访问会话流量转发至业务服务器,这相当于是通过特殊通道给零信任终端和零信任网关发送特殊开关,让零信任终端进入伪登录状态,并联动零信任网关进入票据独立检验的状态,以使零信任终端仍能将访问会话流量传输至零信任网关,零信任网关也能将访问会话流量传输至业务服务器,由此保证了正常的用户网络访问,能够提升零信任网络架构的可用性。

12、应理解的是,以上的一般描述和后文的细节描述仅是示例性和解释性的,并不能限制本申请。

技术特征:

1.一种基于零信任网络的访问处理方法,其特征在于,应用于零信任终端,所述方法包括:

2.根据权利要求1所述的方法,其特征在于,所述基于所述登录配置信息确定所述零信任终端是否具备执行伪登录的条件,包括:

3.根据权利要求2所述的方法,其特征在于,所述确定所述零信任终端中的登录条件参数是否满足所述登录配置信息中包含的伪登录执行条件信息,包括:

4.根据权利要求1所述的方法,其特征在于,所述方法还包括:

5.根据权利要求1所述的方法,其特征在于,所述生成本地访问票据,包括:

6.根据权利要求5所述的方法,其特征在于,所述根据票据内容信息生成票据有效载荷和票据签名,包括:

7.根据权利要求1-6任一项所述的方法,其特征在于,所述方法还包括:

8.根据权利要求1-6任一项所述的方法,其特征在于,所述将访问会话流量和所述本地访问票据发送至零信任网关,包括:

9.一种基于零信任网络的访问处理方法,其特征在于,应用于零信任服务端,所述方法包括:

10.根据权利要求9所述的方法,其特征在于,所述方法还包括:

11.一种基于零信任网络的访问处理方法,其特征在于,应用于零信任网关,所述方法包括:

12.根据权利要求11所述的方法,其特征在于,所述方法还包括:

13.一种基于零信任网络的访问处理装置,其特征在于,配置于零信任终端上,所述装置包括:

14.一种基于零信任网络的访问处理装置,其特征在于,配置于零信任服务端上,所述装置包括:

15.一种基于零信任网络的访问处理装置,其特征在于,配置于零信任网关上,所述方法包括:

16.一种电子设备,其特征在于,包括:

17.一种计算机可读存储介质,其特征在于,其上存储有计算机可读指令,当所述计算机可读指令被计算机的处理器执行时,使计算机执行权利要求1至12中任一项所述的基于零信任网络的访问处理方法。

技术总结

本申请的实施例揭示了基于零信任网络的访问处理方法及装置、电子设备、介质。应用于零信任终端的方法包括:获取来自于零信任服务端的登录配置信息,所述登录配置信息是在检测到所述零信任网络中的登录服务出现异常后生成的,所述登录配置信息包括伪登录执行条件信息;基于所述登录配置信息确定所述零信任终端是否具备伪登录的条件;在所述零信任终端具备执行伪登录的条件时,生成本地访问票据,并将访问会话流量和所述本地访问票据发送至零信任网关,以使所述零信任网关在独立执行所述本地访问票据的校验后,将所述访问会话流量转发至业务服务器。本申请能够保证登录服务异常情况下正常的用户网络访问,能够提升零信任网络架构的可用性。

技术研发人员:吴岳廷

受保护的技术使用者:腾讯科技(深圳)有限公司

技术研发日:

技术公布日:2024/10/21

- 还没有人留言评论。精彩留言会获得点赞!