基于动态加密规则的汽车网络安全传输方法与流程

本发明涉及报文加密技术,尤其涉及一种基于动态加密规则的汽车网络安全传输方法。

背景技术:

1、随着智能网联汽车的快速发展,车内ecu的数量和交互功能显著增加,对汽车的通信需求也不断增加,导致车辆数据信息越来越丰富多样。车辆信息中包含了很多的重要数据,例如车主的个人信息、汽车行驶、故障、位置信息,甚至车外的路况环境等信息,这些信息一旦被泄露,可能会危害个人、组织的利益,甚至国家安全。因此,对数据安全防护的要求越来越高,如果汽车数据缺少安全存储、传输机制,那这些数据很有可能会被恶意利用,造成财产损失。所以,必须要保证信息的加密性(消息以密文的形式传输)、完整性(消息无法被篡改),以及对信息访问的身份认证。

2、对称加密算法保证信息的加密性,优点是加解密速度快,适合用于对大数据的加密;缺点是加密和解密使用同一个密钥,密钥分发、管理、变更困难。常见的对称加密算法有aes和sm4。

3、hmac算法是一种基于密钥的报文完整性的验证方法,其安全性是建立在摘要和加密算法基础上的。它要求通信双方共享密钥、约定算法、对报文进行hash运算,形成固定长度的消息认证码,通信双方通过校验认证码来确定报文的合法性。

4、但是,如果长时间使用相同的加密规则,容易被非法用户破解,而且无法保证前向安全。如果通过人工来修改通信双方的加密规则,那将变得异常繁琐,并且容易引入问题。此外,如果每个应用都独立使用自己的加密规则,那其它应用也需要对应的加密规则,这将会导致配置数据的重复和复杂化。

5、cn 115102752a基于单一的国密算法对汽车数据信息进行加解密,但是应用的密码一旦泄露,对应的应用数据信息将被破解。

6、cn 109729056a提出对整车网络建立多个安全防御层,从建立防火墙、中央网关,到采用硬件安全技术和网络报文mac加密技术,来实现整车网络的安全防护。但是,并未详细介绍加密的实现方案。

7、cn 112702170a基于pki实现车辆的数据的加密和认证,但是并未提及如何保存证书,一旦证书泄露,整个加密体系都将被瓦解。

8、此外,当前数据加密方案主要集中在对加解密技术的利用,仅考虑数据的保密性和完整性,对密钥和采用的加密方法并没有进行保护,而且通常长期单独使用一套加密规则,很少有与其它技术的集成方案。

9、为了解决上述问题,本发明提出了基于动态加密规则的汽车网络安全传输方法。

技术实现思路

1、为解决现有技术中存在的不足,本发明的目的在于,提供一种基于动态加密规则的汽车网络安全传输方法。

2、为实现本发明的目的,本发明所采用的技术方案是:

3、一种基于动态加密规则的汽车网络安全传输方法,所述方法动态地更改应用报文传输的加密规则,该加密规则包括加密算法、加密密钥、活跃时间;加密算法和加密密钥用于加密/解密报文和计算/校验mac,活跃时间表示在这段时间周期内,使用配置的加密算法和加密密钥对报文进行加/解密和计算/校验mac,并通过设置的活跃时间来实现动态变更加密算法和加密密钥。

4、进一步地,当系统时间处于加密规则key-rule配置的活跃时间范围内时,该key-rule处于活跃状态;应用发送报文时,使用此key-rule配置的加密算法和加密密钥对报文进行计算mac或者加密;应用接收报文时,使用此key-rule配置的加密算法和加密密钥对报文进行校验mac或者解密。

5、进一步地,加密规则key-rule支持的hmac算法有sha256、sm3、md5、sha1,支持的加密算法有sm4、aesgcm128、aesgcm256。

6、进一步地,应用接收端设置接受容忍时间,key-rule的接收活跃时间对应的起始和终止时间都将得到相应的延长。

7、进一步地,key-rule的时间模式为周期时间模式,包括四种模式:

8、daily,表示key-rule中的key在每天固定时间段内生效;

9、weekly,表示key-rule中的key在每周指定的日子生效;

10、monthly,表示key-rule中的key在每月指定的日期生效;

11、yearly,表示key-rule中的key在每年指定的月份生效。

12、进一步地,某个时间段没有活跃的key-rule,可以配置缺省的key-rule。

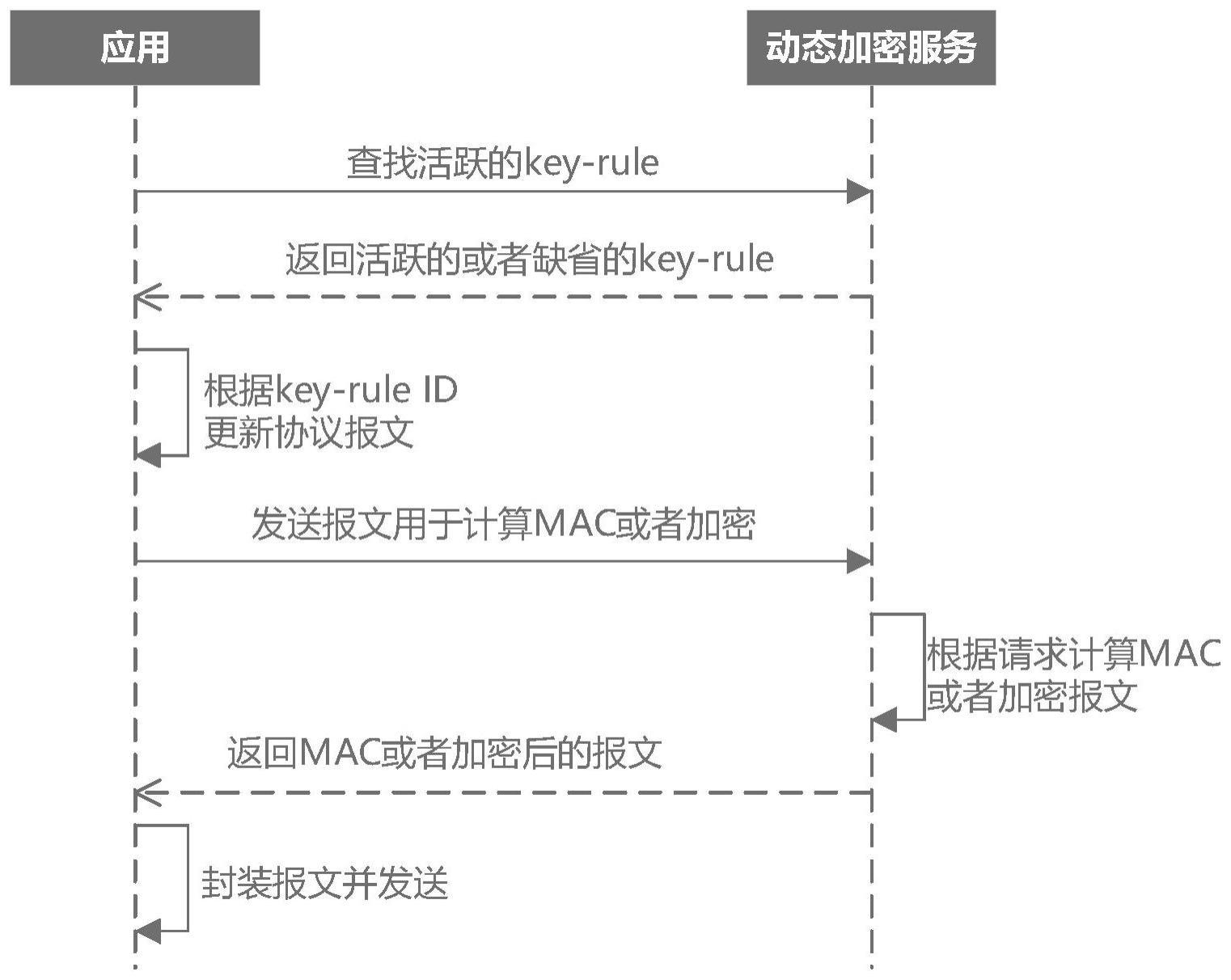

13、进一步地,应用使用动态加密服务发送报文,包括以下步骤:

14、1,应用向动态加密服务模块请求认证或者加密功能;

15、2,动态加密模块查询活跃的key-rule,如果没有活跃的,则使用缺省的key-rule,返回key-rule id;

16、3,应用收到key-rule id后,将id封装进协议报文;

17、4,应用向加密服务模块发送需要用来计算mac或者加密的明文;

18、5,动态加密模块基于查询到的key-rule计算mac或者加密并返回;

19、7,应用产生携带认证或者加密的信息报文,并发送出去。

20、进一步地,应用接收到报文后的处理,包括以下步骤:

21、1,应用读取报文并解析后,判断是认证还是解密,向动态加密服务模块发送key-rule id、数据报文以及认证/解密请求;

22、2,动态加密模块根据接收到的key-rule id,检查本端对应id的key-rule是否活跃;如果不活跃,则返回认证失败消息;

23、3,如果对应的接收key-rule活跃,动态加密模块使用此key-rule配置的算法和密钥,根据请求,如果是认证,则重新计算mac,并且比较新生成的mac和接收到的mac是否一致,返回成功消息或者失败消息;

24、4,如果是解密,先验证消息的mac,如果一致,则解密消息,并返回成功及解密后的消息;如果不一致,则返回失败消息;

25、5,应用根据动态加密模块的结果决定接收或丢弃报文。

26、本发明的有益效果在于,与现有技术相比,本发明中的数据传输,都是建立在加密和认证结合使用的基础之上,保证了数据传输的加密性和完整性。本发明提出的根据时间动态变更加密算法和密钥,有效地解决了长期使用相同加密规则容易被破解的问题,并且可以方便地修改加密规则。基于动态加密服务,可以简化应用的实现,加强应用的安全,极大地提高了车载网络的安全性,有效地防止了车辆数据信息的泄露。

技术特征:

1.一种基于动态加密规则的汽车网络安全传输方法,其特征在于,所述方法动态地更改应用报文传输的加密规则,该加密规则包括加密算法、加密密钥、活跃时间;加密算法和加密密钥用于加密/解密报文和计算/校验mac,活跃时间表示在这段时间周期内,使用配置的加密算法和加密密钥对报文进行加/解密和计算/校验mac,并通过设置的活跃时间来实现动态变更加密算法和加密密钥。

2.根据权利要求1所述的基于动态加密规则的汽车网络安全传输方法,其特征在于,当系统时间处于加密规则key-rule配置的活跃时间范围内时,该key-rule处于活跃状态;应用发送报文时,使用此key-rule配置的加密算法和加密密钥对报文进行计算mac或者加密;应用接收报文时,使用此key-rule配置的加密算法和加密密钥对报文进行校验mac或者解密。

3.根据权利要求1所述的基于动态加密规则的汽车网络安全传输方法,其特征在于,加密规则key-rule支持的hmac算法有sha256、sm3、md5、sha1,支持的加密算法有sm4、aesgcm128、aesgcm256。

4.根据权利要求1所述的基于动态加密规则的汽车网络安全传输方法,其特征在于,应用接收端设置接受容忍时间,key-rule的接收活跃时间对应的起始和终止时间都将得到相应的延长。

5.根据权利要求1所述的基于动态加密规则的汽车网络安全传输方法,其特征在于,key-rule的时间模式为周期时间模式,包括四种模式:

6.根据权利要求1所述的基于动态加密规则的汽车网络安全传输方法,其特征在于,某个时间段没有活跃的key-rule,可以配置缺省的key-rule。

7.根据权利要求1所述的基于动态加密规则的汽车网络安全传输方法,其特征在于,应用使用动态加密服务发送报文,包括以下步骤:

8.根据权利要求1所述的基于动态加密规则的汽车网络安全传输方法,其特征在于,应用接收到报文后的处理,包括以下步骤:

技术总结

本发明公开了一种基于动态加密规则的汽车网络安全传输方法,所述方法动态地更改应用报文传输的加密规则,该加密规则包括加密算法、加密密钥、活跃时间;加密算法和加密密钥用于加密/解密报文和计算/校验MAC,活跃时间表示在这段时间周期内,使用配置的加密算法和加密密钥对报文进行加/解密和计算/校验MAC,并通过设置的活跃时间来实现动态变更加密算法和加密密钥。本发明的数据传输都是建立在加密和认证结合使用的基础之上,保证了数据传输的加密性和完整性。本发明提出的根据时间动态变更加密算法和密钥,有效地解决了长期使用相同加密规则容易被破解的问题,并且可以方便地修改加密规则。

技术研发人员:王超,陈诚,张旸

受保护的技术使用者:奥特酷智能科技(南京)有限公司

技术研发日:

技术公布日:2024/1/13

- 还没有人留言评论。精彩留言会获得点赞!