一种基于DNS日志分析的APT组织检测方法及装置与流程

本发明涉及网络安全,具体来说是一种基于dns日志分析的apt组织检测方法及装置。

背景技术:

1、apt攻击全称高级持续性威胁攻击,是一种有组织的复杂网络攻击,该类攻击具备较强的隐蔽性且渗透过程持续时间较长。其针对的目标一般较为明确,通常具有高价值的数据或设施,apt组织一旦得手,就会给攻击目标造成巨大的经济损失或政治影响。因此,检测apt攻击是网络安全的一项重要课题,同时也是企业做好安全防范的必要手段。

2、公布号为cn105141598b公开了基于恶意域名检测的apt攻击检测方法及装置,其通过对通信数据进行解析,查询域名风险等级数据库,确定源主机所查询的域名是否存在于域名风险等级数据库中,从而确定源主机是否受到apt攻击。

3、上述的对网络扫描的检测方法虽然能够发现部分apt攻击行为,但是该方法仅依赖域名风险等级数据库,很难保障数据库的时效性以及检测结果的误报率;尽管还附加了异常心跳分析和子域名语义分析来辅助判断风险等级数据库中未收录的域名,但是这两种分析与apt的关联程度不高,检测出的准确率也难以保证。此外,上述方法只做到了对apt攻击的检测,无法实现对apt组织的划分与判断,丢失了攻击者的部分信息,从而会导致潜在的隐蔽手段无法关联得出。

技术实现思路

1、本发明所要解决的技术问题在于现有技术中存在的依赖数据库时效性较差、不能控制模型漏报率、无法控制检测结果准确率。

2、本发明通过以下技术手段实现解决上述技术问题的:

3、一种基于dns日志分析的apt组织检测方法,包括以下步骤:

4、s101,解析dns日志,构建dns有向无环图g1;

5、s102,根据步骤s101中解析的apt域名与情报库进行匹配,记录每个域名的匹配情况,记为o1;

6、s103,对步骤s101中构建的g1进行分析,统计每个ip节点的解析关系边,将解析关系为nxdomain的边进行统计,记为o2;

7、s104,删除步骤s101中g1的白名单域名节点以及与之相关联的边,生成新的图记为g2,其中白名单域名指的是有充分把握排除其为apt组织域名的域名清单;对g2进行联通子图划分,得到每个子图中包含的源ip节点个数,记为o3;

8、s105,对步骤s101中构建的g1进行分析,统计每个源ip所关联的域名中,长度或字符串组合显著异常的域名个数,记为o4;

9、s106,首先对对o1、o2、o3、o4进行预处理操作,将数据以源ip为主键合并;再运用如下函数对每个源ip是否收到apt攻击的情况进行分析:

10、

11、其中,s表示整个得分函数,wi是模型参数,为权重,outi为o1、o2、o3、o4的预处理结果,i=(1,2,3,4)。

12、对每个源ip的得分s进行判断,若s大于设定值,则认为该源ip受到apt攻击;

13、s107,将步骤s106中得到的受到apt攻击的源ip清单、域名清单以及解析ip清单代入g1,删除无关的节点与边生成新的图g3,将情报库中收集的归属组织信息代入到图g3的域名和解析ip节点中,寻找图g3中的连通图,通过连通图中已有的组织归属信息来对未知组织归属的域名和解析ip进行判定从而得到各个域名和解析ip所归属的apt组织名称。

14、本发明提供一种基于dns日志分析的apt组织检测方法,用以解决现有技术中存在的依赖数据库时效性较差、不能控制模型漏报率、无法控制检测结果准确率的问题。同时提供了一种apt攻击组织归属的划分和判定方法,弥补了现有技术无法识别apt攻击组织的缺点

15、进一步的,所述情报库中包括apt相关ip或域名情报,并记录情报来源和归属的apt组织。

16、进一步的,将情报库中的域名或ip代入图g1中,找到与之关联的域名或解析ip从而进一步扩充情报库。

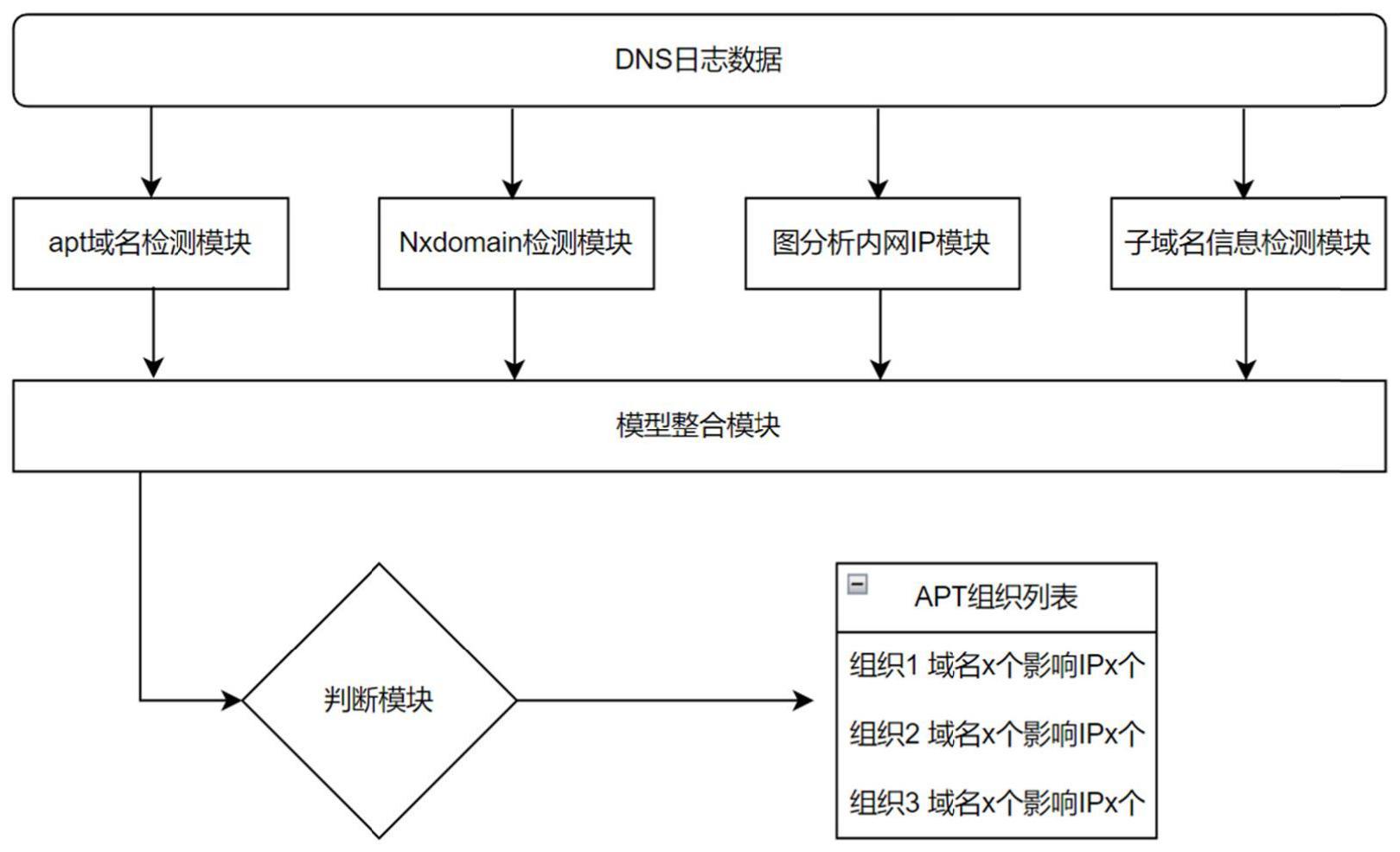

17、与上述方法对应的,本发明还提供一种基于dns日志分析的apt组织检测装置,包括:

18、解析模块,用以解析dns日志,构建dns有向无环图g1;

19、apt域名检测模块,用以根据解析模块中解析的apt域名与情报库进行匹配,记录每个域名的匹配情况,记为o1;

20、nxdomain行为检测模块,用于对解析模块中构建的g1进行分析,统计每个ip节点的解析关系边,将解析关系为nxdomain的边进行统计,记为o2;

21、内网ip行为检测模块,用于删除解析模块中g1的白名单域名节点以及与之相关联的边,生成新的图记为g2,其中白名单域名指的是有充分把握排除其为apt组织域名的域名清单;对g2进行联通子图划分,得到每个子图中包含的源ip节点个数,记为o3;

22、子域名信息检测模块,用于对解析模块中构建的g1进行分析,统计每个源ip所关联的域名中,长度或字符串组合显著异常的域名个数,记为o4;

23、

24、其中,s表示整个得分函数,wi是模型参数,为权重,outi为o1、o2、o3、o4的预处理结果,i=(1,2,3,4)。

25、对每个源ip的得分s进行判断,若s大于设定值,则认为该源ip受到apt攻击;

26、apt组织划分模块,用于根据得到的受到apt攻击的源ip清单、域名清单以及解析ip清单代入g1,删除无关的节点与边生成新的图g3,将情报库中收集的归属组织信息代入到图g3的域名和解析ip节点中,寻找图g3中的连通图,通过连通图中已有的组织归属信息来对未知组织归属的域名和解析ip进行判定从而得到各个域名和解析ip所归属的apt组织名称。

27、进一步的,所述情报库中包括apt相关ip或域名情报,并记录情报来源和归属的apt组织。

28、进一步的,将情报库中的域名或ip代入图g1中,找到与之关联的域名或解析ip从而进一步扩充情报库。

29、与上述系统对应的,本发明还提供一种处理设备,包括至少一个处理器,以及与所述处理器通信连接的至少一个存储器,其中:所述存储器存储有可被处理器执行的程序指令,所述处理器调用所述程序指令能够执行上述述的方法。

30、一种计算机可读存储介质,所述计算机可读存储介质存储计算机指令,所述计算机指令使所述计算机执行上述的方法。

31、本发明的优点在于:

32、本发明通过引入多模块深层次分析apt的方法,以dns日志数据为媒介,构造多个分析模块,围绕apt攻击的行为特点进行分析,然后通过模型整合的方式将各个模块的结果综合考虑,最后通过判断模块是否为攻击行为并对apt攻击进行组织划分和溯源,有效弥补了现有方法依赖数据库时效性较差、不能控制模型漏报率、无法控制检测结果准确率的问题。

技术特征:

1.一种基于dns日志分析的apt组织检测方法,其特征在于,包括以下步骤:

2.根据权利要求1所述的一种基于dns日志分析的apt组织检测方法,其特征在于,所述情报库中包括apt相关ip或域名情报,并记录情报来源和归属的apt组织。

3.根据权利要求1或2所述的一种基于dns日志分析的apt组织检测方法,其特征在于,将情报库中的域名或ip代入图g1中,找到与之关联的域名或解析ip从而进一步扩充情报库。

4.根据权利要求1或2所示的一种基于dns日志分析的apt组织检测方法,其特征在于,所述预处理具体为:

5.一种基于dns日志分析的apt组织检测装置,其特征在于,包括:

6.根据权利要求5所述的一种基于dns日志分析的apt组织检测装置,其特征在于,所述情报库中包括apt相关ip或域名情报,并记录情报来源和归属的apt组织。

7.根据权利要求5或6所述的一种基于dns日志分析的apt组织检测方法,其特征在于,将情报库中的域名或ip代入图g1中,找到与之关联的域名或解析ip从而进一步扩充情报库。

8.根据权利要求5或6所示的一种基于dns日志分析的apt组织检测装置,其特征在于,所述预处理具体为:

9.一种处理设备,其特征在于,包括至少一个处理器,以及与所述处理器通信连接的至少一个存储器,其中:所述存储器存储有可被处理器执行的程序指令,所述处理器调用所述程序指令能够执行如权利要求1至4任一所述的方法。

10.一种计算机可读存储介质,其特征在于,所述计算机可读存储介质存储计算机指令,所述计算机指令使所述计算机执行如权利要求1至4任一所述的方法。

技术总结

本发明提供一种基于DNS日志分析的APT组织检测方法及装置,属于网络安全技术领域。通过引入多模块深层次分析APT的方法,以DNS日志数据为媒介,构造多个分析模块,围绕APT攻击的行为特点进行分析,然后通过模型整合的方式将各个模块的结果综合考虑,最后通过判断模块是否为攻击行为并对APT攻击进行组织划分和溯源,有效弥补了现有方法依赖数据库时效性较差、不能控制模型漏报率、无法控制检测结果准确率的问题。

技术研发人员:徐明,胡绍勇,魏国富,辜乘风,余贤喆,殷钱安,梁淑云,王启凡

受保护的技术使用者:上海观安信息技术股份有限公司

技术研发日:

技术公布日:2024/1/15

- 还没有人留言评论。精彩留言会获得点赞!