一种IKE协议隐私泄漏检测方法及系统

本申请涉及网络安全,更具体地说,是涉及一种ike协议隐私泄漏检测方法及系统。

背景技术:

1、互联网密钥交换协议(internet key exchange,以下简称ike)是用于建立和管理ipsec(internet protocol security,互联网安全协议,以下简称ipsec)安全关联的协议,其任务包括身份验证、密钥交换和安全参数协商等,以确保在通信的两端建立安全的通信信道。ike协议主要包含ikev1和ikev2两个版本,它们在网络安全中发挥着重要作用,为保护用户隐私和数据安全提供了关键支持。

2、然而,在实际应用中,ike协议存在着一系列脆弱性问题,针对ike协议的常见攻击方法有中间人攻击、密码算法攻击和拒绝服务攻击等。现有技术中针对ike协议常见的攻击形式存在以下网络安全技术方法:

3、(1)公开号为cn117650951b的中国发明专利,一种基于标识密码算法进行ike认证与协商的方法,公开了通过在ike协议中发起端通过标识密码算法生成数字签名,通过ike协议的sig_i消息负荷将数字签名发送到响应端,响应端通过接收到的数字签名对发起端进行身份认证。通过使用数字签名,使任何中间人尝试修改或伪造发起端的信息都会在数字签名上留下痕迹,从而被响应端轻易识别,降低遭受中间人攻击的风险。

4、(2)公开号为cn101072106a的中国发明专利,用于防御拒绝服务攻击的方法和系统,公开了使用请求的效用以及在处理该请求时所获得的服务器资源量来为每个请求计算分数。通过反馈环路将请求的分数作为其输入并对客户机的优先级进行更新。优先级可以对客户机能够发布的每单位时间最大请求数进行编码。高分的请求增加了客户机的优先级,准许客户机每单位时间发送更多数目的请求;低分的请求降低了客户机的优先级,限制客户机每单位时间可以发布的请求数,以此应对拒绝服务攻击。

5、(3)公开号为cn117650897a的中国发明专利,一种建立通信的方法、系统及介质,公开了第一消息用于指示发送端采用后量子密码算法,以及发送端所采用的后量子密码算法的公钥,第二消息用于指示接收端采用后量子密码算法,以及接收端所采用的后量子密码算法的公钥,从而通过第一消息和第二消息实现发送端与接收端之间的密钥协商,且协商结果为采用后量子密码算法。使得发送端和接收端在建立通信后,均采用后量子密码算法进行加密,实现对量子计算的抵抗,提高通信安全性,从而应对密码算法攻击。

6、然而,随着对ike协议攻击方法的不断演变,攻击者更倾向于利用与数据加密算法无关的内容来获取敏感信息,称为信息泄露型攻击。通过观测通信数据流来获取隐私信息,攻击路径隐蔽,可防范性较差,给用户的隐私安全带来了更大的挑战,目前尚且缺乏一种针对该信息泄露型攻击的检测手段。

技术实现思路

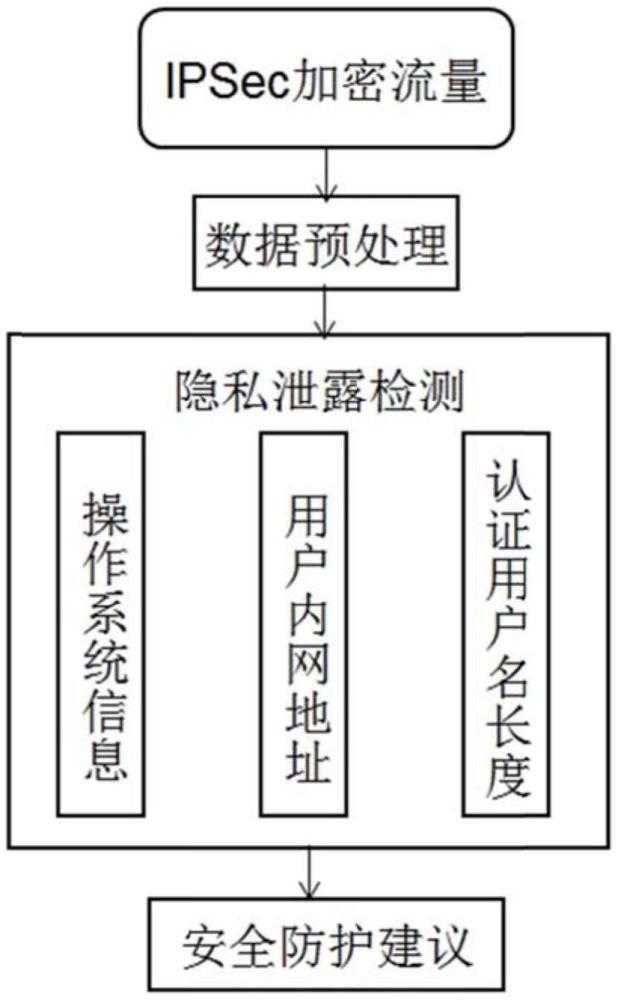

1、为解决上述问题,本申请采用的技术方案是一种ike协议隐私泄漏检测方法,包括对通过数据预处理从ipsec加密流量中提取的与目标用户相关的ike数据进行隐私泄露检测;

2、隐私泄露检测包括用户操作系统信息泄露检测、用户内网地址信息泄露检测和认证用户名长度信息泄漏检测。

3、优选的,用户操作系统信息泄露检测包括:通过实验模拟建立操作系统与安全关联字段的特征匹配库,从ike数据中提取用户安全关联字段载荷,判断用户安全关联字段是否存在于特征匹配库。

4、优选的,用户内网地址信息泄露检测包括:从ike数据中获取nat-d载荷、cky_i和cky_r,通过重新计算hash值与nat-d载荷中的hash值进行对比验证来获取用户的内网地址。

5、优选的,认证用户名长度信息泄漏检测包括:通过分析ike配置信息和用户通信流量确认用户在ike协商过程中使用了mschapv2认证,并分析用户在mschapv2认证过程中的用户名长度范围。

6、优选的,在隐私泄露检测完成后,对各隐私泄露检测结果进行汇总,根据隐私泄露检测结果提出安全防护建议。

7、本申请还提供了一种ike协议隐私泄漏检测系统,其特征在于,包括:

8、数据预处理模块:用于根据明确目标用户所需的数据筛选条件,从ipsec加密数据流中提取与目标用户相关的ike数据,每次提取目标用户一次完整的ike会话,作为隐私泄露检测模块的一次输入;

9、隐私泄露检测模块:用于通过用户操作系统信息泄露检测模块、用户内网地址信息泄露检测模块和认证用户名长度信息泄漏检测模块,分析目标用户ike协议的安全性,检测是否存在用户操作系统信息、用户内网地址信息和认证用户名长度信息的泄露风险;

10、安全防护建议模块:用于汇总隐私泄露检测模块的检测结果,根据检测结果提出相应的安全防护建议。

11、优选的,部署于实时流量监测点或离线服务器。

12、本发明的有益效果是:

13、1.本申请立足于ike协议的具体实现和通信过程,检测用户操作系统信息、用户内网地址信息和认证用户名长度信息等潜在的隐私泄露风险点。实施本发明提出的隐私泄漏检测方法,能够有效地检测出ike协议中存在的隐私泄露隐患,保护用户隐私安全,防止因隐私泄露而引发严重的安全事故。有效防范通过观测通信数据流来获取隐私信息的攻击方式,提供了一种针对该信息泄露型攻击的检测手段。

14、2.通过对网络环境的监测,以及对ike协议安全配置的审查,能够及时发现潜在的安全风险,并采取修改安全关联默认字段、改变默认使用的端口号以及提升用户名口令强度等安全措施。有效防止攻击者利用隐蔽的攻击手段获取用户的隐私信息,从而保障网络通信和用户隐私的安全性。

技术特征:

1.一种ike协议隐私泄漏检测方法,包括对通过数据预处理从ipsec加密流量中提取的与目标用户相关的ike数据进行隐私泄露检测,其特征在于:所述隐私泄露检测包括用户操作系统信息泄露检测、用户内网地址信息泄露检测和认证用户名长度信息泄漏检测。

2.如权利要求1所述的ike协议隐私泄漏检测方法,其特征在于:所述用户操作系统信息泄露检测包括:通过实验模拟建立操作系统与安全关联字段的特征匹配库,从所述ike数据中提取用户安全关联字段载荷,判断所述用户安全关联字段是否存在于所述特征匹配库。

3.如权利要求1所述的ike协议隐私泄漏检测方法,其特征在于:所述用户内网地址信息泄露检测包括:从所述ike数据中获取nat-d载荷、cky_i和cky_r,通过重新计算hash值与nat-d载荷中的hash值进行对比验证来获取用户的内网地址。

4.如权利要求1所述的ike协议隐私泄漏检测方法,其特征在于:所述认证用户名长度信息泄漏检测包括:通过分析ike配置信息和用户通信流量确认用户在ike协商过程中使用了mschapv2认证,并分析用户在mschapv2认证过程中的用户名长度范围。

5.如权利要求1-4任一所述的ike协议隐私泄漏检测方法,其特征在于:在所述隐私泄露检测完成后,对各隐私泄露检测结果进行汇总,根据隐私泄露检测结果提出安全防护建议。

6.一种ike协议隐私泄漏检测系统,其特征在于,包括:

7.如权利要求6所述的ike协议隐私泄漏检测系统,其特征在于:部署于实时流量监测点或离线服务器。

技术总结

本发明提供了一种IKE协议隐私泄漏检测方法及系统,涉及网络安全技术领域。本发明提供的方法包括:对通过数据预处理从IPSec加密流量中提取的与目标用户相关的IKE数据进行隐私泄露检测;隐私泄露检测包括用户操作系统信息泄露检测、用户内网地址信息泄露检测和认证用户名长度信息泄漏检测。本发明提出的IKE协议隐私泄漏检测方法及系统,通过检测用户操作系统信息、用户内网地址信息和认证用户名长度信息等潜在的隐私泄露风险点,能够有效地检测出IKE协议中存在的隐私泄露隐患,保护用户隐私安全,防止因隐私泄露而引发严重的安全事故。通过对网络环境的监测,以及对IKE协议安全配置的审查,能够及时发现潜在的安全风险,并采取相应的应对措施。

技术研发人员:王佰玲,李军,孙云霄,魏玉良,刘红日

受保护的技术使用者:哈尔滨工业大学(威海)

技术研发日:

技术公布日:2024/9/17

- 还没有人留言评论。精彩留言会获得点赞!