用于检测网站内容盗窃的系统和方法与流程

1.本发明构思涉及网站开发的领域,并且更具体地,涉及对从网站翻录的内容的检测。

背景技术:

2.威比奖(the webby)是由国际数字艺术与科学协会每年颁发的因特网卓越奖。对于少数幸运儿,创造性、艺术性和努力工作可能被奖励这样的杰出荣誉。然而,有许多许多开发者孜孜不倦地工作,将他们的创造精神倾注到他们的作品中,并为了他们的职业而牺牲时间和金钱,但是未收到协会的称赞。即使从事更直接任务的那些人也要投入大量的时间和努力来产生具有有意义内容的良好、切实可行且相干的网站。但是如果在另一网站上复制并采用作品,则所有这些努力都可能是徒劳的。

3.用于从网站中以数字方式提取内容的过程称为“翻录”。这种数字提取本身不是非法的,但是当复制或提取未被授权时,它可以是非法的。对于内容的所有者来说,检测对其内容的翻录将是有益的,使得负责任的那些人可能被追究责任并停止。

技术实现要素:

4.根据发明构思的一个方面,提供的是一种检测对网站内容的未授权复制和/或下载(也称为“翻录”)的方法。根据该方法,至少一个处理器执行计算机程序代码以执行该方法的必要功能步骤。处理器在web内容(例如网页或其他web内容文件)内嵌入或注入检测机制,以稍后确定内容是否正在授权域中操作或执行。如果内容正在上面操作的服务器是授权域,则检测机制确定该服务器的标识,而如果内容正在其中操作的域不是授权域(即未授权域),则检测机制生成警报。检测机制是响应于内容被未授权服务器和/或域启动和/或执行而自动地操作的可执行程序代码。

5.在示例实施例中,检测机制是在内容内注入或嵌入的可执行计算机脚本。

6.在示例实施例中,该方法包括处理器嵌入iframe标签以将tframe链接包括到内容中作为检测机制。

7.在示例实施例中,该机制还包括嵌入iframe标签以使得包括tframe链接作为所述机制的至少一部分。

8.在示例实施例中,该方法包括处理器检测对来自原始域的内容的复制并且将tframe链接注入到经复制的内容中作为检测机制。

9.在示例实施例中,该机制还包括检测对来自所述授权域的内容的复制,并且将tframe链接注入到被复制的内容中作为所述机制。

10.在示例实施例中,该方法包括检测机制生成警报,生成警报包括存储运行内容的未授权域和/或服务器的标识。

11.在示例实施例中,该方法包括检测机制生成警报,生成警报包括向翻录监视器通知未授权域和/或服务器的标识。

12.在示例实施例中,生成警报包括向与授权域相关联的服务器通知未授权域和/或服务器的标识。

13.在示例实施例中,生成警报包括检测机制模拟图像请求。

14.根据发明构思的另一方面,提供的是一种网站盗窃检测系统,该网站盗窃检测系包括至少一个处理器,该至少一个处理器被配置成在例如网页或其他web内容文件的web内容内包括检测机制,以确定内容是否正在授权域中操作。检测机制被配置成确定内容正在上面操作或被托管在上面的服务器的标识,并且如果操作域不是授权域(即,是未授权域),则生成警报。

15.在示例实施例中,检测机制是包括在内容中的脚本。

16.在示例实施例中,处理器被配置成嵌入iframe标签以将tframe链接包括到内容中作为检测机制。

17.在示例实施例中,处理器被配置成检测对来自原始域的内容的复制并且将tframe链接注入到经复制的内容中作为检测机制。

18.在示例实施例中,检测机制被配置成生成警报,该警报包括执行或托管经复制的内容的未授权域和/或服务器的标识。

19.在示例实施例中,检测机制被配置成生成警报以向翻录监视器通知未授权域和/或与未授权域相关联的服务器的标识。

20.在示例实施例中,检测机制被配置成生成警报以向与授权域相关联的服务器通知与未授权域和/或服务器的标识。

21.在示例实施例中,检测机制被配置成通过模拟图像请求来生成警报。

22.根据发明构思的另一方面,提供的是一种网站盗窃检测系统,该网站盗窃检测系统包括至少一个处理器,该至少一个处理器被配置成托管授权域的网站。处理器被配置成检测对来自网站的内容的复制并且将包括javascript代码的tframe链接注入到经复制的内容中。最终,当经复制的内容被与未授权域相关联的未授权服务器启动或处理时,javascript代码被执行以生成与监视器的通信来标识未授权域和/或服务器。

23.在示例实施例中,一种网站盗窃检测系统包括处理器,该处理器被配置成在网页内包括用于确定该网页是否正在授权域中操作的脚本。该脚本被配置成确定网页正在上面操作的服务器的标识,并且如果网页正在其中操作的域不是授权域(即,是未授权域),则生成和/或发送警报。

24.在示例实施例中,所执行的脚本被配置成以电子方式向翻录监视器通知未授权服务器和/或域的标识。

25.在示例实施例中,脚本被配置成模拟图像请求服务器以生成和/或发送警报。

附图说明

26.鉴于附图和所附详细描述,本发明将变得更显而易见。通过示例而不通过限制来提供其中描绘的实施例,其中,相似的附图标记指代相同或类似的元素。附图不一定按比例绘制,重点替代地被放置在图示本发明的各方面上。在附图中:

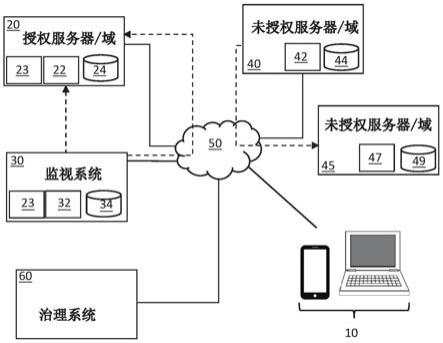

27.图1是可以在内部实现根据发明构思的各方面的web内容盗窃检测系统的架构的实施例的框图;

28.图2是根据发明构思的原理的web内容盗窃检测过程的示例实施例的流程图;

29.图3是根据发明构思的原理的web内容盗窃检测过程的示例实施例的序列图;以及

30.图4是根据发明构思的原理的web内容盗窃检测过程的示例实施例的序列图。

具体实施方式

31.将在下文中参考附图更全面地描述发明构思的各个方面,在附图中示出了一些示例性实施例。然而,本发明构思可以被以许多不同的形式体现,而不应该被解释为限于本文阐述的示例性实施例。

32.应理解,尽管术语第一、第二等可以在本文中用于描述各种元素,但是这些元素不应该受这些术语限制。这些术语用于将一个元素与另一元素区分开,但不暗示元素的所需顺序。例如,在不脱离本发明的范围的情况下,能够将第一元素称为第二元素,并且类似地,能够将第二元素称为第一元素。如本文所使用的,术语“和/或”包括相关列举的项目中的一个或多个的任何和所有组合。不在排他性或意义上而是在包含性或意义上使用术语“或”。

33.应理解,当一个元素被称为“在”另一元素“上”或者“连接”或“耦合”到另一元素时,它可以直接在另一元素上或者连接或耦合到另一元素,或者能够存在中间元素。相比之下,当一个元素被称为“直接在”另一元素“上”或者“直接连接”或“直接耦合”到另一元素时,不存在中间元素。应该以类似的方式解释用于描述元素之间的关系的其他单词(例如,“在...之间”对“直接在

……

之间”、“相邻”对“直接相邻”等)。

34.本文使用的术语仅出于描述特定实施例的目的,而不旨在限制本发明。如本文所使用的,除非上下文另外清楚地指示,否则单数形式的“一(a/an)”和“该(the)”也旨在包括复数形式。应进一步理解,术语“包括”、“包括有”、“包含”和/或“包含有”当用在本文中时,指定存在陈述的特征、步骤、操作、元素和/或组件,但是不排除存在或增加一个或多个其他特征、步骤、操作、元素、组件和/或其群组。

35.就在本文中描述功能特征、操作和/或步骤或者功能特征、操作和/或步骤被以其他方式理解为被包括在发明构思的各种实施例内来说,能够在功能块、单元、模块、操作和/或方法中体现此类功能特征、操作和/或步骤。并且就此类功能块、单元、模块、操作和/或方法包括计算机程序代码来说,能够将这种计算机程序代码存储在可由至少一个计算机处理器执行的计算机可读介质(例如非暂时性存储器和介质)中。除非另外指示,否则可以按照与所图示的次序不同的次序执行示例流程图中图示的过程步骤,并且在不脱离发明构思的精神的情况下,可以添加附加步骤或者可以删除图示的步骤。

36.在示例实施例中,根据发明构思的原理的系统和方法检测对来自网页、网站和/或服务器的内容的盗窃或“翻录”。例如,系统可以包括例如翻录监视器,该翻录监视器被配置成将一种或多种检测机制嵌入、注入或以其他方式包括到内容中以最终检测对来自网站的内容的翻录。检测机制可以采取嵌入在经翻录的内容内或注入到经翻录的内容中的可执行程序代码(或脚本)的形式。因此,经翻录的内容将包括不可检测的检测机制。当经翻录的内容被启动、保存、执行、托管或以其他方式处理时,能够执行检测机制。

37.在各种实施例中,存在由翻录监视器采取来将检测机制包括在可经由web获得的内容(例如网页或文件)内的至少两种方法。检测机制在内容内不是可容易检测到的。

38.在第一(嵌入式)方法下,例如,检测机制在内容的创建或后续更新处被嵌入到网

站内容中,并且可经由所有者域或其他授权域(统称为“所有者域”)提供。如果内容被复制,则检测机制将随着它一起被复制。

39.在第二(注入)方法下,托管网站的所有者服务器/域上的功能代码检测与网站内容相关联的复制动作并且将检测机制注入到目标内容中,该目标内容成为复制的内容。因此,在各种实施例中,来自网站所有者的域的服务器能够将检测机制嵌入或注入到优选地不可由复制域检测的内容中。

40.能够将能在一个或多个服务器上实现的、从所有者域执行或发起了内容的翻录的域称为翻录或盗窃域,其是未授权域。当在未授权域上或由未授权域启动、保存、执行、托管或以其他方式处理经翻录的网站内容时,对这样的事件的检测可以触发要生成的警报和/或要由经翻录的内容内的检测机制采取的纠正措施。在各种实施例中,翻录监视器能够接收并处理警报。

41.在一些实施例中,能够将警报发送到原始域和/或到要在数据库中记载的监视系统,其中的任何一个能够包括是其部分的翻录监视器。数据库可以包括与经翻录的内容相关联的记录,并且每个警报能在数据库中生成和/或更新记录。在一些实施例中,记录能够包括盗窃域的标识、盗窃域的所有者、经翻录的内容的标识以及内容被翻录的日期和/或经翻录的内容被未授权域启动、保存、执行、托管或以其他方式处理的日期。此类信息中的一些或全部可以被认为是盗窃信息,其可以在将它发送到原始域和/或监视系统之前由检测机制加密。可以建立和维护数据库,并且也可以采用数据库来对照翻录方证实主张或者向网站或域所有者、向当局或向更大的用户社区标识翻录方。

42.在盗窃检测的嵌入式方法的示例实施例中,来自所有者域的一个或多个服务器/处理器可以采用包含检测机制脚本(例如,javascript)的一个或多个嵌入式内联框架(iframes)来将盗窃检测机制添加到内容中。如经由本领域的技术人员理解的,例如,能够使用iframe html元素来将内容插入到网页中。

43.使用嵌入式iframe标签,根据发明构思的原理的系统和方法可以生成包括至少一个tframe的一个或多个唯一iframe。tframe像表单一样是用于其他组件的容器。具有嵌入式tframe的此类iframe被放置到将被防止翻录的内容中,例如,放置到网页中。嵌入式tframe将优选地不可由复制器检测。

44.在示例实施例中,tframe(在iframe内)包含小脚本,该小脚本当被执行时,确定运行域是否与正在受保护的网站的域不同。例如,脚本能够包括所有者域的标识,然后确定正在上面运行它的服务器的域。如果所确定的域与所有者域不相同,则脚本将确定域是未授权域。鉴于此,脚本能够生成电子消息,例如要发送到所有者域和/或翻录监视器的警报消息。警报能够采取发送到在检测机制脚本内定义的电子邮件地址的电子邮件的形式。警报能够包括未授权运行域和/或执行脚本的服务器的标识。

45.在各种实施例中,未授权运行域是盗窃域,即,翻录了内容的相同域。在其他实施例中,未授权运行域可以为直接或间接从盗窃域访问经翻录的内容的域。因此,运行域和盗窃域可以为相同或不同的域,并且两者都可以为未授权域。

46.在盗窃检测的注入方法的示例实施例中,根据发明构思的原理的注入脚本可以涉及监视用户与受保护的网站的交互并且检测对网站内容的任何形式的复制。每当检测到复制事件时,系统就可以以致使iframe和/或tframe难以检测或移除的方式将包括tframe链

接的唯一iframe注入到经复制的内容中,例如,注入到经复制的内容的“剪贴板”中。如上,tframe能够包括可执行脚本。

47.在示例实施例中,当未授权域翻录网页或其他网站内容时或者当软件过程爬取网站以翻录内容时,托管网站的所有者域系统能够采用检测复制功能的检测机制(例如形式为可执行javascript)。响应于复制功能,系统以难以检测和/或移除的方式将iframe(具有tframe链接)插入到经复制的内容中。在示例实施例中,根据发明构思的原理的系统和方法可以将具有tframe链接(其是html标签)的一个或多个iframe随机地放置在正在监视和保护的内容中的所有其他标签当中。因为根据示例实施例随机地放置一个或多个iframe,所以它们非常难以检测或移除。结果,它们可以阻止作恶者的对策。附加地,因为在tframe链接中请求web资源是相对简单的过程,仅涉及图像,所以任何潜在复制器不太可能怀疑或被警报保护性tframe的存在,并且用于检测的所有javascript代码将在iframe内部执行;潜在复制器不会知道任何保护性javascript代码、任何javascript链接或ajax调用。

48.与以上嵌入式iframe实施例一样,经注入的iframe包括tframe,该tframe包含确定运行域是否与所有者域不同的小脚本。如果运行域与受保护的网站的所有者域不同,并且是未授权域,则脚本可以会生成并发送包括未授权域的标识的警报。

49.在嵌入式方法或注入方法中,生成警报可以包括例如将未授权运行域的标识(例如,域名或ip地址)存储在数据库内,向所有者域、其运营商或监视系统发送通知,向与未授权运行域相关联的托管服务发送通知、向网站使用监视系统或组织发送通知,或因为未授权用户可能不知道web材料已被翻录,所以向未授权域的未授权用户或所有者发送通知。在示例实施例中,由检测机制脚本生成的向所有者域服务器的调用可以采用图像请求服务器的模拟来伪装该调用。通知能够采取例如给所有者域的电子邮件、文本消息或任何其他类型的电子消息的形式。

50.在示例实施例中,可以对盗窃相关信息(例如,翻录方的域)进行加密以用于警报/通知,包括发送到监视系统或服务器的通知。不是采用例如ajax(异步javascript和xml)来向监视服务器发送通知,而是系统模拟图像请求服务器来发送信息。以这种方式,系统避免了向翻录方和域警报已检测到其入侵和盗窃的事实。

51.脚本和/或翻录监视器能够得到盗窃域的“指纹”。例如,确定盗窃url,获得关于盗窃域的“whois”信息,并且确定关于服务器启动、保存、执行、托管或以其他方式处理经翻录的内容的信息。能够将此类信息作为盗窃信息存储在数据库中。根据发明构思的原理,因为可以在iframe内包含html页面,所以系统和方法可以添加并加载视为适当的任何web资源,包括但不限于:javascript文件、级联样式表(css)文件、ajax调用,以解决安全性或其他问题。

52.如将在与以下图有关的讨论中更详细地描述的,作为示例,能够在一个或多个处理设备(诸如一个或多个web服务器和/或专用监视系统服务器)上实现网站内容盗窃检测系统和方法。

53.参考图1,提供了生成和/或托管至少一个网站的web站点系统20或所有者系统20的示例实施例的框图。所有者系统20托管并表示所有者域,该所有者域在某些内容(例如web内容)中具有权限。也就是说,所有者系统20能够托管许多不同类型的web站点中的任一个,例如,消费或零售站点、教育、信息或新闻站点、旅游、服务提供商站点和/或金融站点

‑

仅举几例。一般地说,此类web站点包括内容或者提供对内容的访问。此类内容能够包括各种文件类型例如html或其他文档文件、音频文件、视频文件、程序代码文件等中的任一种的数据。本发明构思不限于任何特定类型的web站点或内容。

54.所有者系统20被授权存储并显示内容,并且能够经由至少一个网络并通过通常由网络云50表示的各种通信信道中的任何一个或多个来访问其他系统和数据。作为示例,网络50可以为或者包括局域网(lan)、广域网(wan)、虚拟专用网(vpn)、万维网、因特网、ip语音(voip)网络、电话或蜂窝电话网络或它们的任何组合。在各种实施例中,云50是指因特网或可以通过因特网访问的所有事物。尽管在各种实施例中,所有处理器、服务器和系统都能够通过云50来互连,但是在发明构思的范围内设想了作为云连接的补充或替代的其他连接。

55.所有者系统20包括能够访问至少一个数据存储设备或系统24的至少一个处理器22,例如,以存储并检索数字信息(例如,数据)、计算机程序代码等。也就是说,处理器22可以操作地耦合到存储系统24并被配置成执行计算机程序指令的序列以执行与所有者系统20相关联的各种过程和功能。在各种实施例中,处理器22可以是或者包括中央处理单元(cpu)、通用微处理器、位片处理器、数字信号处理器、微控制器、图形处理单元(gpu)或它们的组合。数据存储系统24能够存储经由web站点系统20提供并可经由用户设备10的显示器获得的内容。

56.多个不同类型的用户设备10能够出于各种原因而访问所有者系统20并与所有者系统20进行通信。用户设备10可能为例如智能电话、个人数字助理(pda)、计算机、膝上型计算机、平板、终端或任何其他合适的电子设备,无论是有线的还是无线的。用户设备10能包括被配置成例如经由web浏览器接受人类输入并提供包括来自所有者系统20的内容的输出的用户界面。作为示例,用户界面能包括允许通过触摸屏、键盘、轨迹球、操纵杆、麦克风、相机或其他传感器或设备的用户输入的设备。作为示例,用户界面也可以包括允许以显示器或音频输出的形式的输出的设备。

57.如以上所讨论的,可能存在未授权第三方系统40试图从web站点系统20复制(或“翻录”)内容的情况。第三方系统40也能够包括能够访问一个或多个数据存储设备或系统44的一个或多个处理器42。此类数据存储系统44能够被用于存储来自web站点系统20的翻录的内容。第三方系统40可以为远离或以其他方式独立于web站点系统20的外部系统。第三方系统40与未授权域相关联,而没有从web站点系统20复制、下载或显示内容的合法权限。

58.从web站点系统20翻录了内容的第三方系统40能作为web托管平台呈现内容本身,或者能将经翻录的内容提供给另一系统45以进行未授权呈现。因此,呈现系统45也是未授权服务器/域,而没有从web站点系统20复制、下载或显示内容的合法权限。例如,呈现系统45可能为经由web浏览器向用户设备10呈现内容的web托管站点。经翻录的内容能被存储在存储器49中并由系统45的处理器47访问,或者处理器47能从第三方系统40的存储器44访问它。在任何一种情况下,由系统40和45中的任何一个对来自web站点系统20的经翻录的内容的存储和/或显示未被授权,并且经翻录的内容的存储和/或显示相当于对经翻录的内容的盗窃。

59.根据发明构思的各方面,如以上所讨论的,翻录监视器23能够被配置成将检测机制嵌入和/或注入到受保护的内容中并且监视对来自web站点系统20的内容的翻录。能够在

存储在存储器中并由至少一个处理器执行的程序代码中体现翻录监视器23。在各种实施例中,能够在所有者系统20或与所有者系统20通信的相关联的监视器系统30上或者它们的组合上实现翻录监视器23。因此,能够在所有者系统20、监视器系统30上执行翻录监视器23,或者翻录监视器23跨两者分布。监视器系统30在被包括的情况下,也包括能够访问至少一个数据存储设备或系统34并且可选地能够访问所有者系统20的存储系统24的至少一个处理器32。

60.处理器22和/或32可以操作地耦合到存储系统24和/或34并被配置成执行计算机程序指令的序列以执行与翻录监视器23相关联的各种过程和功能,包括对与翻录监视器23和所有者系统20的内容相关联的数据的存储、处理、格式化、操纵和分析。可以将计算机程序指令加载到在存储系统24和/或34中或在别处描绘的存储介质中的任何一个或多个中。

61.翻录监视器23可以在一个处理器上被开发并且在诸如处理器22和/或32的一个或多个其他处理器上使用或由其执行。在一些实施例中,多个翻录监视器23能够由单个处理器使用或执行。并且作为示例,各种翻录监视器23能够经由诸如局域网、广域网、云或短距离无线通信的任何一种或多种类型的通信信道50彼此通信。

62.存储系统24和34可以包括被配置成存储数据的任何硬件、软件或固件或它们的任何组合。在各种实施例中,存储系统22和32可以包括以下各项中的任一个:诸如硬盘驱动器(hdd)或固态驱动器(ssd)的各种硬盘驱动器、光学存储设备、磁盘存储系统,磁带存储系统和/或半导体存储器(诸如:例如随机存取存储器(ram)、只读存储器(rom)、闪速存储器或存储卡)。存储系统24和34可以包括被配置成存储信息和指令的任何类型的大容量存储介质,处理器22或32可能需要该信息和指令来执行与翻录监视器23且可选地与其他任务相关联的过程和功能。

63.翻录监视器23可以包括用于特别在执行经翻录的内容或者尝试执行时分析与从经翻录的内容内的检测机制接收的消息相关联的数据或其他信息的一个或多个工具。因此,存储系统24和/或34能够包括供由翻录监视器23使用的数据和信息,并且可以整个地或部分地包括例如从嵌入或注入并执行的检测机制报告的一个或多个授权域标识或ip地址或一个或多个未授权域标识或ip地址。

64.在各种实施例中,数据库24和/或34可以被配置成存储表示所有者域和任何其他授权域的数据。具体地,数据库24和/或34可以被配置成存储表示一个或多个未授权域的数据和信息,诸如域名、服务器ip地址等。在一些实施例中,数据库24和/或34可以包括一个或多个字段,其中,字段可以是可以在其中存储一条信息的数据库记录的元素。特别地,字段可以被配置成存储表示未授权域中的一个或多个、翻录的内容和/或ip地址的数据的元素。

65.所有者系统20可以包括一个或多个安全系统(未示出)或者与之交互,该一个或多个安全系统被配置成至少部分地限制或控制对所有者系统20的受保护的内容的访问。安全系统可以包括硬件、软件、固件或它们的组合,诸如:例如防火墙、密码保护软件、用户认证软件、加密软件等。在一些实施例中,安全系统可以被配置成限制对尝试翻录的内容的访问。

66.在一些实施例中,所有者系统20可以被配置为使得在存储系统24内包含的选择数据可能不可被用户10、外部系统或服务器40/45和/或web爬取器中的一个或多个访问。所有者系统20可以包括被配置成使得能够与由翻录监视器23嵌入或注入的检测机制进行通信

的网络接口系统或子系统。因此,所有者系统20可以被配置成传送或接收与翻录监视器23的功能有关的一个或多个信号,或两者皆有。信号可以包括任何生成和传送的通信,诸如例如数字信号或模拟信号。信号跨网络50的通信可以包括任何有线或无线传输路径或它们的组合。例如,翻录监视器23可以使用一个或多个网络50。

67.为了经由网络50实现通信,所有者系统20可以包括一组接口。该组接口可以包括网络接口、文本接口和语音接口,如本实施例中所示。如以上所提及的,网络50可以表示被配置成经由该组接口中的任一个传送和接收与所有者系统20的通信的网络的组合。

68.在各种实施例中,处理器22和/或32可以操作地耦合到网络接口以便例如经由因特网、web、lan、wan、vpn或它们的某种组合来交换一般的计算机网络信息。网络接口可以被配置成例如使用网际协议(ip)或其他基于网络的协议来允许所有者系统20、用户10和未授权系统40/45之间的通信。在此类情况下,网络接口系统可以被配置成利用tcp/ip、http、dns或任何其他应用程序、传输、网络或链路协议或前述的组合。

69.在各种实施例中,可以与翻录监视器23相关联的系统可以包括被配置成提供与翻录监视器功能性相关联或可与翻录监视器功能性相结合地使用的附加功能的一个或多个系统。还设想了可以使用一个或多个处理系统来实现翻录监视器23。例如,翻录监视器的各种实施例可以包括多个处理系统、处理系统的组件或与翻录监视器相关联的其他系统。

70.在一些实施例中,翻录系统40(包括处理器42)和未授权服务器45(包括处理器47)实际上可以是同一个。也就是说,从授权服务器(所有者系统)20翻录内容的处理器也可以运行偷窃内容。在示例实施例中,包括被配置为服务器的那些的处理器中的任一个可以如图1的框图中所图示的并且如与其有关的讨论中所描述的。

71.例如,翻录服务器40可以通过“爬取”因特网并复制它遇到的网站来从授权服务器20复制网站内容。运营翻录服务器40的一方然后可以在它自己的网站上采用经翻录的内容或者可以将该内容出售给另一方,例如未授权服务器45的运营商。该方可以或可能不知道运营翻录网站40的一方从授权服务器20偷窃了内容的全部或部分。例如,运营翻录服务器40的方可能已为运营未授权网站45的一方定制了内容并将网站的内容和结构的全部或部分从授权服务器20出售给运营未授权服务器45的一方作为他自己的创造。

72.用户设备10表示每天访问并采用因特网的众多个人中的任一个的处理器。翻录监视器23通过给内容提供盗窃检测机制来使在授权服务器20上运行的网站内容安全。在示例实施例中,翻录监视器23可以驻留在与授权所有者系统20相同的服务器上或者可以从单独的翻录监视器系统30操作,该单独的翻录监视器系统30能够为多个授权服务器和域提供翻录保护。翻录监视器23通过将与盗窃相关信息存储在数据库中来对盗窃的检测做出响应。盗窃相关信息可以包括正在运行偷窃内容的域的标识(例如,未授权服务器40/45的ip地址),并且如果翻录监视器23正在监视并保护许多授权网站,则可以包括从那里偷窃了经翻录的内容的网站或域的标识。

73.在示例实施例中,翻录监视器23也可以在检测到翻录的内容时即从经翻录的内容内的检测机制向各种人或组织中的任一个提供警报或通知。例如,翻录监视器23可以向授权服务器20和/或翻录监视器系统30的运营商操作员警报,使得他可以采取诸如法律行动的行动,以向授权服务器20的运营商提供赔偿。翻录监视器23可以通知所有者域和授权服务器20的运营商,使得他可以直接采取行动,可以通知未授权服务器45的运营商(其可能不

知道内容被偷窃),可以通过他的设备10向任何用户通知盗窃,或者可以向任何web治理系统60任何通知盗窃。尽管因特网是基本上自治的,但是各种机构例如因特网治理论坛提供对因特网的某种治理和控制并且用于补救。搜索引擎的运营商也可以被包括在此组中,因为它们也响应于版权侵权的主张。

74.参考图2,与网站内容的盗窃有关的监视和通知的过程200的示例实施例的流程图。在此示例实施例中,在步骤210中,将托管在授权服务器20上的内容称为“我们的web页面”。内容发起包括一个或多个tframe(嵌入式方法)或者具有因检测到复制而注入的tframe(注入方法),如先前所描述的,并且被托管在授权服务器20上。在步骤212中,作恶者(系统40)例如通过采用软件工具来爬取网页或者通过从网页复制任何东西来翻录内容。在步骤214中,偷窃材料被托管在未授权的服务器上,在除授权服务器的域以外的域40/45上。当在步骤216中将内容(或网页内容)加载到用户的设备10的浏览器时,嵌入式tframe代码在步骤218中执行,以在步骤222中确定页面是否正在正确的域中操作。如果内容例如翻录的网页或其部分不在适当的域中操作,则tframe调用翻录监视器23,该翻录监视器可以为与托管网页的授权服务器20相同的服务器或者可以为单独的独立监视服务器30。

75.在步骤330中,给翻录监视器23提供与托管偷窃内容的非法域有关的标识信息(盗窃信息)。如先前所描述的,tframe系统的脚本可以模拟图像请求服务器以执行调用。翻录监视器23(或tframe脚本)可以生成和/或发送警报或者采取与盗窃有关的其他行动。如图所示,翻录监视器23处理信息并例如通过电子邮件系统转发该信息(步骤232),通过专用警报系统转发该信息(步骤234),并且/或者将它存储为数据库条目(步骤236)。例如,通知可以如先前所描述的那样由监视服务、由网页内容的合法所有者、由web治理组织或者由先前尚不知道内容的来源的用户采用。

76.参考图3,提供的是作为根据发明构思的原理的示例过程的图示的顺序图,其中翻录监视器23采用将iframe嵌入在web页面内以便检测网站内容的盗窃的机制。通过“内容”我们是指网站的任何元素,包括图形、文本、布局、链接、可执行代码、脚本等。如先前所指示的,例如,翻录监视过程可以由诸如处理器40的单独的翻录监视处理器执行,或者可以被实现在托管网站的同一授权服务器上。

77.如由序列图所指示的,过程从将iframe嵌入在正在授权服务器20上运行的网站内的300处开始。再次,iframe可以由远程翻录监视器23(如图所示)嵌入或者可以由授权服务器20嵌入。当翻录处理器40例如通过爬取来从网站翻录内容302时,可以在翻录处理器40或另一未授权处理器45(如图所示)上运行304内容。经翻录的内容可能被修改(例如,被定制以便在未授权处理器45上操作)或者未被修改,并且运营未授权处理器的一方可以或可能不知道内容的非法来源。

78.经嵌入的一个或多个iframe链接包括小脚本,这些小脚本确定当前运行域是否是授权服务器的域。在此示例实施例中,当未授权处理器40/45运行内容时,经翻录的内容内的一个或多个iframe链接的脚本确定当前运行域是否与授权服务器的域不同,并且如果是这样的话,则发送包括经翻录的内容正在上面运行的服务器的域id的警报或通知3006。与翻录网站的全部或部分的处理器相关联的域在本文中可以被称为翻录网站域40,即未授权域。如以上所讨论的,与运行翻录的内容的处理器相关联的域在本文中也可以被称为未授权域40/45,并且可以为或者可能不为与翻录网站域40相同的域。例如,警报可以包括例如

将未授权域40/45的标识(例如,域名或ip地址)存储在数据库内、向授权域20或其运营商发送通知、向与授权域20相关联的监视服务30发送通知、向网站治理组织60发送通知或者,因为未授权用户可能不知道web材料已被翻录,所以向未授权用户40/45发送通知。

79.参考图4,提供的是根据发明构思的原理的示例过程的顺序图,其中翻录监视器23采用监视授权网站以检测对来自网站的任何复制并且响应于这种复制而将iframe注入在web页面内以便检测对网站内容的盗窃、记录这种盗窃并提供这种盗窃的通知的机制。根据发明构思的原理注入脚本可以涉及监视用户与受保护的网站的交互并且注意任何形式的复制。每当检测到复制事件时,系统就以致使微小iframe难以检测或移除的方式将唯一微小iframe注入到剪贴板中。在示例实施例中,当未授权用户下载或爬取网页时,根据发明构思的原理的系统可以采用javascript来检测复制。响应于复制,翻录监视器系统将tframe链接插入到经复制的内容中。在此示例实施例中,在同一服务器上执行翻录监视器23和授权服务器20,从而允许翻录监视器检测复制并在检测到复制时将tframe注入到在授权服务器20上托管的内容中。

80.如由序列图所指示的,处理从内容被翻录处理器40从授权服务器20翻录开始402。在步骤404中,翻录处理器然后将经翻录的内容转移到未授权服务器45。当翻录监视器23检测到复制事件时,它在授权服务器20上复制时将iframe注入到经复制的内容中。在示例实施例中,在此方法中在正在授权服务器上复制内容的同时注入iframe。也就是说,诸如此类的实施例,翻录监视器和授权服务器可以为在同一处理器上运行的过程,使得翻录监视器能够随着正在复制内容而将tframe注入到授权服务器的内容中。每当复制器在受保护的web页面上执行复制行动时(通过例如按ctrl+c或右键单击并选择),翻录监视器可以将iframe(具有tframe链接)注入到经复制的内容中。

81.如先前所指示的,利用将iframe嵌入正在授权服务器20上运行的网站内,包含用于此目的的脚本的iframe确定它是否正在与授权域不同的域上操作。再次,iframe可以由翻录监视器23(如图所示)嵌入或者可以由授权服务器20嵌入。当翻录处理器40例如通过爬取从网站翻录内容402时,可以在翻录处理器40或另一未授权处理器45(如图所示)上运行404内容。内容可以被修改(例如,被定制以便在未授权处理器45上操作)或者未被修改,并且运营未授权处理器的方可以或可能不知道内容的非法来源。

82.在此示例实施例中,当未授权处理器40/45运行内容时,包含小脚本的经嵌入的一个或多个iframe链接确定运行域是否与授权服务器的域不同,并且如果运行域与受保护的网站的域不同,则脚本可以发送包括经翻录的内容(即,网站或其部分)正在上面运行的域的警报406。该警报可以包括例如将未授权域的标识(例如,域名或ip地址)存储在数据库内、向授权域20或其运营商发送通知、向与授权域相关联的监视服务30发送通知、向网站使用监视组织60发送通知,或者因为未授权用户可能不知道web材料已被翻录,所以向未授权用户45发送通知。

83.在示例实施例中,可以对盗窃相关信息(例如,翻录方的域)进行加密以用于警报/通知,包括发送到监视方的服务器的通知。不是采用ajax来向监视方的服务器发送通知,而是系统可以模拟图像请求服务器来发送信息。以这种方式,系统避免向翻录方警报已检测到他的入侵的事实。

84.这些示例不意在为详尽的,并且在发明构思的范围内设想了其他警报和检测机

制。

85.以下权利要求旨在要求字面上描述的内容及其所有等同物,包括落在每个权利要求的范围内的所有修改和变化。

86.应领会,也可以在单个实施例中相结合地提供为了清楚而在单独的实施例的上下文中描述的发明构思的某些特征。相反地,也可以单独地或以任何合适的子组合提供为了简洁而在单个实施例的上下文中描述的发明构思的各种特征。例如,应领会,能够以任何给定方式组合在任何权利要求(无论是独立的还是从属的)中阐述的所有特征。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1