一种通信方法及装置与流程

1.本申请实施例涉及通信技术领域,尤其涉及一种通信方法及装置。

背景技术:

2.基于ai的美颜、换脸、变声等技术发展迅速,效果也越来越逼真。这类技术很容易被用于诈骗等非法用途。比如,一个终端设备在向另一个终端设备发送通信内容时,可能被该终端上安装的恶意软件进行了变脸/变声软件处理后的。再比如,一个终端设备接收到通信内容后,在呈现到屏幕上之前,也可能被恶意植入的软件进行变脸、变声后的。而经过这些恶意软件等非法手段处理过通信内容,导致通信双方的可信度降低,也无法保障通信安全性。

技术实现要素:

3.本申请实施例提供一种通信方法及装置,用于解决终端设备之间通信可信度低,无法保障通信安全性的问题。

4.第一方面,本申请实施例提供一种通信方法,该方法可以由第一终端设备执行,也可以由第一终端设备的部件(比如处理器、芯片或芯片系统)执行。下面以执行主体为第一终端设备为例进行描述。第一终端设备确定所述第一终端设备为可信源后,向第二终端设备发送通信消息,并在通信消息中携带所述第一终端设备的可信参数。该第一终端设备的可信参数用于指示所述第一终端设备为可信源;其中,第一终端设备为可信源可以包括第一终端设备为可信设备和/或第一终端设备的用户为可信用户。示例性地,通信消息可以是通信请求消息或者通信响应消息或者用于发送通信内容的消息。

5.比如,第一终端设备确定第一终端设备为可信设备时,第一终端设备的可信参数中可以包括用于表征第一终端设备为可信设备的第一参数。再比如,第一终端设备确定第一终端设备的用户为可信用户时,第一终端设备的可信参数中可以包括用于表征第一终端设备的用户为可信用户的第二参数。又比如,第一终端设备确定第一终端设备为可信设备且确定第一终端设备的用户为可信用户时,第一终端设备的可信参数中可以包括用于表征第一终端设备为可信设备的第一参数和用于表征第一终端设备的用户为可信用户的第二参数。

6.通过上述方案,本端的终端设备在确定自身为可信源时,将表征自身为可信源的参数发送给对端的终端设备,从而两个终端设备之间建立可信通信连接,或者两个终端设备之间传输可信数据,提高终端设备之间的通信可信度,可以保障通信的安全性。

7.在一种可能的设计中,第一参数可以包括可信设备数字证书和/或第一终端设备的设备可信签名,第二参数可以包括第一终端设备的用户公开数字证书和/或第一终端设备的用户可信签名,第一终端设备的用户公开数字证书包含第一终端设备用户的身份凭证公开信息。

8.上述设计中,通过在通信消息中携带可信设备数字证书和设备可信签名来指示终

端设备为可信设备,方式简单且有效。

9.在一种可能的设计中,设备可信签名是使用烧写在第一终端设备内部的第一密钥(例如k3)对如下中的一项或多项进行签名后得到的:通信消息的消息摘要、第一终端设备的固件信息、第一终端设备的用户的身份凭证公开信息或签名时间戳。

10.在一种可能的设计中,第一终端设备的用户可信签名是使用用户签名密钥(比如k7)对如下中的一项或多项进行签名后得到的:通信消息的消息摘要、第一终端设备的固件信息、第一终端设备的用户的身份凭证公开信息或签名时间戳。

11.在一种可能的设计中,若第一终端设备为可信源包括第一终端设备的用户为可信用户,则确定第一终端设备的用户为可信用户,可以通过如下方式实现:第一终端设备校验第一终端设备的用户私密数字证书;用户私密数字证书中包括第一终端设备的用户的身份凭证隐私信息;然后第一终端设备在校验用户私密数字证书成功时,确定第一终端设备的用户的身份凭证隐私信息中包括的身份凭证的校验信息与采集到的用户的校验信息匹配时,确定第一终端设备的用户为可信用户。

12.上述设计通过用户私密数字证书以及用户私密数字证书中的校验信息双重校验,来确定用户是否可信,可以提高安全性。

13.在一种可能的设计中,若第一终端设备为可信源包括第一终端设备为可信设备,则确定第一终端设备为可信设备,可以通过如下方式实现:第一终端设备确定第一终端设备的可信链未被攻破。

14.在一种可能的设计中,确定所述第一终端设备的可信链未被攻破,可以通过如下至少一项来确定:root未被攻击、芯片未被物理攻击、操作系统未被篡改、基础软件未被篡改、采集的内容未经过不可控软件处理等。

15.第二方面,本申请实施例提供另一种通信方法,该方法可以由第二终端设备执行,也可以由第二终端设备的部件(比如处理器、芯片或芯片系统)执行。下面以执行主体为第二终端设备为例进行描述。具体包括:第二终端设备接收来自第一终端设备的通信消息,该通信消息中携带第一终端设备的可信参数,然后第二终端设备根据第一终端设备的可信参数校验第一终端设备是否为可信源。该第一终端设备的可信参数用于指示第一终端设备是否为可信源。而第一终端设备为可信源包括第一终端设备为可信设备和/或第一终端设备的用户为可信用户。

16.通过上述方案,对端的终端设备将表征其为可信源的参数发送给本端的终端设备,从而本端的终端设备能够根据对端终端设备的可信参数来验证对端的终端设备是不是可信源,进而两个终端设备之间建立可信通信连接,或者两个终端设备之间传输可信数据,提高终端设备之间的通信可信度,可以保障通信的安全性。

17.在一种可能的设计中,第二终端设备在验证第一终端设备为非可信源时,可以通知用户。比如提示用户该第一终端设备为非可信源。

18.在一种可能的设计中,第一终端设备的可信参数中包括用于确定第一终端设备为可信设备的第一参数;第二终端设备根据第一终端设备的可信参数校验第一终端设备是否为可信设备,可以通过如下方式来实现:

19.当第一参数中包括第一终端设备的可信设备数字证书时,第二终端设备对第一终端设备的可信设备数字证书进行校验,在校验成功时,确定第一终端设备为可信设备;或

者,

20.当第一参数中包括第一终端设备的可信设备数字证书和第一终端设备的设备可信签名时,第二终端设备对第一终端设备的可信设备数字证书进行校验,在校验成功时,校验第一终端设备的设备可信签名,在校验第一终端设备的设备可信签名未被篡改时,确定第一终端设备为可信设备;或者,

21.当第一参数中包括第一终端设备的设备可信签名时,第二终端设备在校验第一终端设备的设备可信签名未被篡改时,确定第一终端设备为可信设备。

22.在一种可能的设计中,第一终端设备的可信参数中包括用于验证第一终端设备为可信设备的第一参数;第二终端设备根据第一终端设备的可信参数校验第一终端设备是否为可信设备,可以通过如下方式来实现:

23.当第一参数中包括第一终端设备的可信设备数字证书、且第一终端设备的可信设备数字证书未失效时,第二终端设备对第一终端设备的可信设备数字证书进行校验,在校验成功时,确定第一终端设备为可信设备;或者,

24.当第一参数中包括第一终端设备的可信设备数字证书和第一终端设备的设备可信签名时,第二终端设备确定第一终端设备的可信设备数字证书未失效,对第一终端设备的可信设备数字证书进行校验;在校验成功的情况下,验证第一终端设备的可信设备数字证书包括的第一终端设备的硬件信息未失效时,校验第一终端设备的设备可信签名;在校验第一终端设备的设备可信签名未被篡改时,确定第一终端设备为可信设备。

25.上述设计中,需要校验可信设备数字证书是否失效,提高可靠性。

26.在一种可能的设计中,第一终端设备的设备可信签名与烧写在第一终端设备内部的第一密钥相关;校验第一终端设备的设备可信签名未被篡改时,可以包括:根据第二密钥对第一终端设备的设备可信签名进行校验,校验成功时,确定第一终端设备的设备可信签名未被篡改;其中,第一密钥和第二密钥为一个密钥对。

27.在一种可能的设计中,第一终端设备的设备可信签名是使用第一密钥对如下中的一项或者多项进行签名得到的:通信消息的消息摘要、第一终端设备的固件信息、第一终端设备的用户公开身份信息或签名时间戳。

28.在一种可能的设计中,第一终端设备的可信参数中包括用于验证第一终端设备的用户为可信用户的第二参数;第二终端设备根据第一终端设备的可信参数校验第一终端设备的用户是否为可信用户,可以通过如下方式来实现:

29.当第二参数中包括第一终端设备的用户公开数字证书时,第二终端设备对第一终端设备的用户公开数字证书进行校验,在校验成功时,确定第一终端设备的用户为可信用户;或者,

30.当第二参数中包括第一终端设备的用户公开数字证书和第一终端设备的用户可信签名时,第二终端设备对第一终端设备的用户公开数字证书进行校验;在校验成功时,校验第一终端设备的用户可信签名,在校验第一终端设备的用户可信签名未被篡改时,确定第一终端设备的用户为可信用户;

31.其中,第一终端设备的用户公开数字证书包括第一终端设备用户的身份凭证公开信息。

32.在一种可能的设计中,第一终端设备的可信参数中包括用于表征第一终端设备的

用户为可信用户的第二参数;第二终端设备根据第一终端设备的可信参数校验第一终端设备的用户是否为可信用户,可以通过如下方式来实现:

33.当第二参数中包括第一终端设备的用户公开数字证书、且第一终端设备的用户公开数字证书未失效时,第二终端设备对第一终端设备的用户公开数字证书进行校验,在校验成功时,确定第一终端设备的用户为可信用户;或者,

34.当第二参数中包括第一终端设备的用户公开数字证书和第一终端设备的用户可信签名时,第二终端设备确定第一终端设备的用户公开数字证书未失效,对第一终端设备的用户公开数字证书进行校验;在校验成功的情况下,验证第一终端设备的用户公开数字证书包括第一终端设备用户的身份凭证公开信息未失效时,校验第一终端设备的用户可信签名,在校验第一终端设备的用户可信签名未被篡改时,确定第一终端设备的用户为可信用户;

35.其中,第一终端设备的用户公开数字证书包括第一终端设备用户的身份凭证公开信息。

36.上述设计中,需要校验用户公开数字证书或者可信设备数字证书是否失效,提高可靠性。

37.在一种可能的设计中,第一终端设备的用户可信签名与用户签名私钥(比如k7)相关;校验第一终端设备的用户可信签名未被篡改,可以通过如下方式实现:根据用户签名公钥(比如k8)对第一终端设备的用户可信签名进行校验,校验成功时,确定第一终端设备的用户的设备可信签名未被篡改;其中,用户签名私钥和用户签名公钥为一个密钥对。

38.在一种可能的设计中,第一终端设备的用户可信签名是使用用户签名私钥对如下中的一项或多项进行签名后得到的:通信消息的消息摘要、第一终端设备的固件信息、第一终端设备用户的身份凭证公开信息或签名时间戳。

39.在一种可能的设计中,第二终端设备在校验第一终端设备为可信源后,向第一终端设备发送通信内容;通信内容可以承载在第一协议报文中,且每间隔发送预设数量的承载通信内容的第一协议报文,发送一个承载第二终端设备的可信签名的第二协议报文,第二终端设备的可信签名中包括第二终端设备的用户可信签名和/或第二终端设备的设备可信签名。

40.第二终端设备的可信签名与烧写在第二终端设备内部的密钥相关;第二终端设备的设备可信签名是使用烧写在第二终端设备内部的密钥对如下中的一项或者多项进行签名得到的:所述第二协议报文前间隔的预设数量的第一协议报文的消息摘要、第二终端设备的固件信息、第二终端设备的用户公开身份信息或签名时间戳。

41.第二终端设备的用户可信签名与用于生成第二终端设备的用户公开数字证书的密钥相关。第一终端设备的用户可信签名是用于生成第二终端设备的用户公开数字证书的密钥对如下中的一项或多项进行签名后得到的:所述第二协议报文前间隔的预设数量的第一协议报文的消息摘要、第二终端设备的固件信息、第二终端设备的用户公开身份信息或签名时间戳。进一步地,第一终端设备接收到第二协议报文时,可以验证通信内容的安全性,在根据第二终端设备的可信签名验证通信内容不安全时,可以通知给用户。从而用户根据通知决定是否打开通信内容,提高通信安全性。

42.在一种可能的设计中,第二终端设备的可信签名承载在第二协议报文的扩展报文

头中,第二协议报文的净荷区域承载通信内容;或者第二终端设备的可信签名承载在第二协议报文的净荷区域中。

43.第三方面,本申请实施例又提供一种通信方法,该方法可以由第二终端设备执行,也可以由第二终端设备的部件(比如处理器、芯片或芯片系统)执行。下面以执行主体为第二终端设备为例进行描述。具体包括:第二终端设备通过第二终端设备所属的可信通信服务平台接收来自第一终端设备的通信消息,通信消息中携带可信背书签名信息;第二终端设备根据可信背书签名信息确定通信消息是否可信。示例性地,可信背书签名信息是可信通信服务平台在验证所述第一终端设备为可信源时添加在所述通信消息中的。

44.上述方案中,通过可信通信服务平台来验证终端设备为可信源后,添加可信背书签名信息,从而终端设备根据可信背书签名信息即能够确定对端的终端设备为可信源,降低了终端设备验证的复杂度。

45.在一种可能的设计中,可信背书签名信息是采用第二终端设备所属的可信通信服务平台的可信背书私钥对可信背书进行签名得到的;进而第二终端设备根据可信背书签名信息确定通信消息是否可信时,可以通过如下方式实现:第二终端设备使用可信背书公钥对可信背书签名信息进行校验、校验通过时,若确定可信背书签名信息中的可信背书与通信消息中包括的信息匹配,则确定通信消息可信;可信背书公钥和可信背书私钥为一个密钥对。

46.在一种可能的设计中,可信背书包括如下中的一项或者多项:通信消息的摘要信息、第一终端设备的固件信息、第一终端设备用户的身份凭证公开信息、第二终端设备所属的可信通信服务平台的标识、签名时间戳、用于验证第一终端设备的可信设备数字证书的公钥(k2)、或用于验证第一终端设备的可信用户数字证书的公钥(k6)。

47.第四方面,本申请实施例又提供一种通信方法,该方法可以由可信通信服务平台来执行。具体包括第一可信通信服务平台接收来自第一终端设备的第一通信消息,第一通信消息中携带第一终端设备的可信参数,第一终端设备的可信参数用于确定第一终端设备是否为可信源,第一终端设备为可信源包括第一终端设备为可信设备和/或第一终端设备的用户为可信用户;第一可信通信服务平台根据第一终端设备的可信参数确定第一终端设备为可信源时,在第一通信消息中添加第一终端设备的第一可信背书签名信息得到第二通信消息;第一可信通信服务平台向第二终端设备发送第二通信消息。

48.比如,第一终端设备与第二终端设备均归属第一可信通信服务平台,则第一可信通信服务平台可以直接向第二终端设备发送第二通信消息。再比如,第二终端设备归属于第二可信通信服务平台,则第一可信通信服务平台可以通过第二可信通信服务平台向第二终端设备发送第二通信消息。

49.上述方案,通过可信通信服务平台来验证终端设备为可信源后,添加可信背书,从而终端设备根据可信背书即能够确定对端的终端设备为可信源,降低了终端设备验证的复杂度。

50.针对第一终端设备的可信参数的说明参见第一方面或第二方面,此处不再赘述。

51.在一种可能的设计中,第一终端设备的第一可信背书签名信息是采用第一可信通信服务平台的可信背书私钥对第一可信背书进行签名得到的,第一可信背书包括如下中的一项或者多项:第二通信消息的摘要信息、第一终端设备的固件信息、第一终端设备用户的

身份凭证公开信息、第一可信通信服务平台的标识、签名时间戳、用于验证第一终端设备的可信设备数字证书的公钥(k2)、或用于验证第一终端设备的可信用户数字证书的公钥(k6)。

52.第五方面,本申请实施例提供一种通信方法,包括:所述第二可信通信服务平台接收第一可信通信服务平台发送的第二通信消息,所述第二通信消息中携带所述第一可信背书签名信息,所述第一可信背书签名信息是由所述第一可信通信服务平台在验证第一终端设备为可信源后添加的,所述第一终端设备归属于所述第一可信通信服务平台;所述第二可信通信服务平台根据所述第一可信背书签名信息确定所述第二通信消息可信时,将所述第一可信背书签名信息替换为第二可信背书签名信息得到第三通信消息,所述第二可信背书签名用于验证所述第三通信消息是否可信;所述第二可信通信服务平台向第二终端设备发送所述第三通信消息,所述第二终端设备归属于第二可信通信服务平台。

53.在一种可能的设计中,所述第一可信背书签名信息是采用所述第一可信通信服务平台的可信背书私钥对第一可信背书进行签名得到的,所述第一可信背书包括如下中的一项或者多项:所述第二通信消息的摘要信息、所述第一终端设备的固件信息、所述第一终端设备用户的身份凭证公开信息、所述第一可信通信服务平台的标识、签名时间戳、用于验证第一终端设备的可信设备数字证书的公钥、或用于验证第一种终端设备的可信用户数字证书的公钥。

54.在一种可能的设计中,所述第二可信背书签名信息是采用所述第二可信通信服务平台的可信背书私钥对第二可信背书进行签名得到的,所述第二可信背书包括如下中的一项或者多项:所述第三通信消息的摘要信息、所述第一终端设备的固件信息、所述第一终端设备用户的身份凭证公开信息、所述第二可信通信服务平台的标识、签名时间戳、用于验证第一终端设备的可信设备数字证书的公钥、或用于验证第一种终端设备的可信用户数字证书的公钥。

55.在一种可能的设计中,所述第二可信通信服务平台根据所述第一可信背书签名信息确定所述第二通信消息可信,包括:所述第二可信通信服务平台使用第一可信服务平台的可信背书公钥对所述第一可信背书签名信息进行校验、校验通过时,若根据所述第一可信背书签名信息中所述第一可信背书确定所述第二通信消息未被篡改,则确定所述第二通信消息可信。

56.第六方面,本申请实施例提供一种装置,可以实现上述第一方面、或第一方面任一种可能的实现方式中的方法,或者实现第二方面、或第二方面任一种可能的实现方式的方法,或者实现第三方面、或第三方面任一种可能的实现方式的方法。该装置包括用于执行上述方法的相应的单元或部件。该装置包括的单元可以通过软件和/或硬件方式实现。该装置例如可以为终端设备、或者为可支持终端设备实现上述方法的芯片、芯片系统、或处理器等。

57.第七方面,本申请实施例提供一种装置,可以实现上述第四方面、或第四方面任一种可能的实现方式中的方法,或者实现上述第五方面、或第五方面任一种可能的实现方式中的方法。该装置包括用于执行上述方法的相应的单元或部件。该装置包括的单元可以通过软件和/或硬件方式实现。该装置例如可以为可信通信服务平台、或者为可支持可信通信服务平台实现上述方法的服务器、芯片、芯片系统、或处理器等。

58.第八方面,本申请实施例提供一种装置,包括:处理器,所述处理器与存储器耦合,所述存储器用于存储程序或指令,当所述程序或指令被所述处理器执行时,使得该装置实现上述第一方面、或第一方面任一种可能的实现方式中所述的方法;或使得该装置实现上述第二方面、或第二方面任一种可能的实现方式中所述的方法;或使得该装置实现上述第三方面、或第三方面任一种可能的实现方式中所述的方法。

59.第九方面,本申请实施例提供一种装置,包括:处理器,所述处理器与存储器耦合,所述存储器用于存储程序或指令,当所述程序或指令被所述处理器执行时,使得该装置实现上述第四方面、或第四方面任一种可能的实现方式中所述的方法;或使得该装置实现上述第五方面、或第五方面任一种可能的实现方式中所述的方法。

60.第十方面,本申请实施例提供一种计算机可读介质,其上存储有计算机程序或指令,所述计算机程序或指令被执行时使得计算机执行上述第一方面、或第一方面任一种可能的实现方式中所述的方法,或执行上述第二方面、或第二方面任一种可能的实现方式中所述的方法,或执行上述第三方面、或第三方面任一种可能的实现方式中所述的方法。

61.第十一方面,本申请实施例提供一种计算机可读介质,其上存储有计算机程序或指令,所述计算机程序或指令被执行时使得计算机执行上述第四方面、或第四方面任一种可能的实现方式中所述的方法,或者执行上述第五方面、或第五方面任一种可能的实现方式中所述的方法。

62.第十二方面,本申请实施例提供一种计算机程序产品,其包括计算机程序代码,所述计算机程序代码在计算机上运行时,使得计算机执行上述第一方面、或第一方面任一种可能的实现方式中所述的方法,或者执行上述第二方面、或第二方面任一种可能的实现方式中所述的方法,或者执行上述第三方面、或第三方面任一种可能的实现方式中所述的方法。

63.第十三方面,本申请实施例提供一种计算机程序产品,其包括计算机程序代码,所述计算机程序代码在计算机上运行时,使得计算机执行上述第四方面、或第四方面任一种可能的实现方式中所述的方法,或执行上述第五方面、或第五方面任一种可能的实现方式中所述的方法。

64.第十四方面,本申请实施例提供一种芯片,包括:处理器,所述处理器与存储器耦合,所述存储器用于存储程序或指令,当所述程序或指令被所述处理器执行时,使得该芯片实现上述第一方面、或第一方面任一种可能的实现方式中所述的方法;或者实现上述第二方面、或第二方面任一种可能的实现方式中所述的方法;或者实现上述第三方面、或第三方面任一种可能的实现方式中所述的方法。

65.第十五方面,本申请实施例提供一种通信系统,包括第一终端设备和第二终端设备。其中第一终端设备可以用于实现第一方面或者第一方面任一种可能的设计中的所述方法,第二终端设备用于实现第二方面或者第二方面任一种可能的设计中的所述方法,或者用于实现第三方面或者第三方面任一种可能的设计中的所述方法。

66.在一种可能的设计中,通信系统中还可以包括可信通信服务平台(可以包括第一可信通信服务平台,还可以包括第二可信通信服务平台)。可信通信服务平台用于实现第四方面或第四方面的任一种可能的设计中的所述方法,或者用于实现第五方面或第五方面的任一种可能的设计中的所述方法。

67.第六方面至第十五方面可以达到的技术效果可以参见上述针对第一方面-第五方面的技术效果的分析描述,此处不再赘述。

附图说明

68.图1为本申请实施例中rtp协议格式示意图;

69.图2为本申请实施例中移动通信系统的架构示意图;

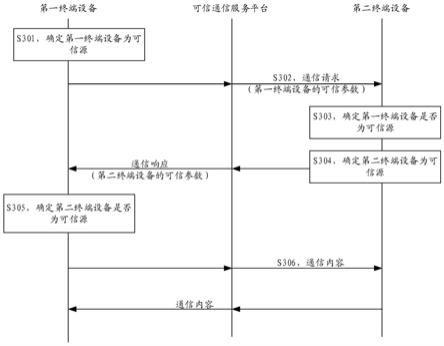

70.图3为本申请实施例中一种通信方法流程示意图;

71.图4为本申请实施例中rtp扩展头格式示意图;

72.图5为本申请实施例中另一种通信方法流程示意图;

73.图6为本申请实施例中又一种通信方法流程示意图;

74.图7为本申请实施例中又一种通信方法流程示意图;

75.图8为本申请实施例中又一种通信方法流程示意图;

76.图9为本申请实施例中装置900示意图;

77.图10为本申请实施例中装置1000示意图;

78.图11为本申请实施例中装置1100示意图;

79.图12为本申请实施例中装置1200示意图;

80.图13为本申请实施例中装置1300示意图。

具体实施方式

81.下面先对本申请实施例中所涉及的技术术语进行说明。

82.1、设备侧所涉及的角色:1)可信设备认证机构、2)可信设备证书中心和3)可信设备制造商。

83.1)可信设备认证机构。

84.可信设备认证机构负责认证可信设备制造商制造的终端设备(如手机、iot终端)是否可信。认证终端设备是否可信包括但不限于:终端设备硬件(比如芯片)、驱动、操作系统、基础软件是否支持可信启动,终端设备的通信信息(比如音频、视频、温度、速度等)的采集、处理、发送、呈现阶段是否支持防篡改等。认证通过后,可以将相应的终端设备型号纳入可信设备型号列表,并发布。可信设备认证机构还可以关注业界的安全动态,定期刷新可信设备型号列表。比如,几年前(例如五年前)生产的终端设备相对可能较被黑客破解,已无法保证可信通信时,可以从可信设备型号列表中删除该终端设备型号。

85.可信设备认证机构的网络服务平台还可以提供可信设备查询接口,用于查询某终端设备是否为可信设备。

86.2)可信设备证书中心。

87.可信设备证书中心负责生成并管理可信设备数字证书的密钥对:密钥k1&公钥k2。

88.可信设备证书中心可以使用k1签名可信设备制造商提供的具体设备硬件信息,为每台终端设备生成一个独一无二的可信设备数字证书。其中,公钥和密钥构成一个密钥对,密钥用于签名时,公钥可以用于解签名,从而验证签名信息的可信度。如果验证成功,可以确定签名的信息并未被篡改。

89.3)可信设备制造商。

90.可信设备制造商用于生产终端设备,并将终端设备通过可信设备认证机构认证。

91.可信设备制造商在生产每台终端设备时,都会为该终端设备分配一个密钥对:密钥k3&公钥k4,其中k3被烧写到终端设备固件中(比如k3被烧写到终端设备的内部安全域中),并限制只有终端设备的底层可信系统软件可读。

92.可信设备制造商可以将终端设备的设备型号、设备号、mac地址等设备硬件信息和k4提交给可信设备证书中心,由可信设备证书中心生成该终端设备的可信设备数字证书,并写到终端设备的固件中。

93.应理解的是,可信设备认证机构、可信设备证书中心可以是一个机构,也可以是不同机构。

94.2、用户侧涉及的角色:4)可信用户证书中心、5)可信用户身份认证机构和6)可信通信服务商。

95.4)可信用户证书中心。

96.可信用户证书中心负责生成并管理可信用户数字证书的密钥对:密钥k5&公钥k6。

97.可信用户证书中心可以使用k5签名可信用户身份认证机构提供的用户身份凭证信息,为每个用户生成一个独一无二的可信用户数字证书。比如,接收可信用户身份认证机构提供的身份凭证公开信息以及k8,为用户生成身份凭证公开信息对应的用户公开数字证书,并使用k5签名用户公开数字证书。再比如,接收可信用户身份认证机构提供的身份凭证公开信息、使用k9签名后的身份凭证隐私信息、k7和k10,为用户生成身份凭证隐私信息对应的用户私密数字证书,并使用k5签名用户私密数字证书。

98.5)可信用户身份认证机构。

99.可信用户身份认证机构支持用户注册、添加用户身份凭证,对用户进行身份验证(例如实名验证),在身份验证通过后,收集该身份凭证对应的校验信息。校验信息,比如可以是密码、指纹、声纹、视网膜特征等信息。每个用户的身份凭证可以对应一个身份凭证id。

100.需要说明的是:用户的身份凭证可以有一个或多个校验信息,比如密码1、密码2、指纹1、指纹2、声纹1、视网膜等。身份凭证是否可以可信可以通过一个或多个校验信息对其校验。以三个校验信息为例,比如如果其中一个校验信息校验通过,可以认为该身份凭证可信,或者可以三个校验信息都通过才认为身份凭证可信。应理解的是,身份凭证的一个校验信息校验该身份凭证未成功时,并不影响其它的校验信息对身份凭证的校验成功与否。

101.示例性地,每个用户还可以包括多个身份凭证,比如不同的用户账号。用户的不同的身份凭证的校验信息可以相同也可以不同。

102.可信用户身份认证机构还负责对每个用户生成密钥对。

103.身份凭证公开信息密钥对:用户签名私钥k7&用户签名公钥k8;

104.身份凭证隐私信息密钥对:密钥k9&公钥k10。比如,k9用于签名身份凭证隐私信息。k10用于解密使用k9签名后的身份凭证隐私信息。

105.身份凭证公开信息可以包括如下中的一项或者多项:用户账号、用户姓名、性别、身份凭证id。身份凭证隐私信息可以包括如下中的一项或者多项:身份凭证的校验信息、身份证号、户口所在地等。身份凭证的校验信息包括如下中的一项或者多项:一个或多个密码、一个或多个指纹、一个或多个声纹、视网膜特征等。

106.可信用户身份认证机构还负责将用户姓名、身份凭证id、性别等身份凭证公开信

息和k8提交给可信用户证书中心,由可信用户证书中心生成该用户的身份凭证公开信息对应的用户公开数字证书。可信用户身份认证机构还负责将用户姓名、身份凭证id、性别等身份凭证公开信息和k9签名后的用户的身份凭证隐私信息提交给可信用户证书中心,由可信用户证书中心生成该用户的身份凭证隐私信息对应的用户私密数字证书。

107.可信用户身份认证机构可以定期对用户的身份凭证信息(包括身份凭证公开信息和/或身份凭证隐私信息)进行可信验证、接收用户身份凭证信息撤销申请,并刷新用户身份可信状态。避免用户的身份凭证信息泄露后被第三方冒用(比如密码泄漏)。

108.可信用户身份认证机构的网络服务平台可以提供用户身份可信状态查询接口,用于查询用户身份凭证信息的可信状态。

109.6)可信通信服务商。

110.可信通信服务商提供用户开户、签约、通信业务开通功能。可信通信服务商可以根据用户授权,从可信用户身份认证机构获得用户公开数字证书、用户私密数字证书、k7和k10,并发放到用户终端设备上,比如可以写在全球用户识别卡(universal subscriber identity module,sim)卡中或加密保存在终端设备上(比如加密保存在终端设备的硬件信任区上)。

111.可信通信服务商还负责生成并管理可信背书的密钥对:可信背书私钥k11&可信背书公钥k12。

112.应理解的是,可信用户身份认证机构、可信用户证书中心、可信通信服务商三者可以是同一家机构,也可以是三家机构,也可以是两家机构。比如,政府机关作为可信用户身份认证机构;第三方证书中心作为可信用户证书中心;电信运营商(比如移动/联通/电信等)或越过运营商的互联网(over the top,ott)平台(比如微信/支付宝等)作为可信通信服务商。再比如,电信运营商(移动/联通/电信等)同时作为可信用户身份认证机构、可信用户证书中心、可信通信服务商。

113.3、会话初始协议(session initiation protocol,sip)协议。

114.sip协议是一个基于文本的应用层控制协议,用于创建、修改和释放一个或多个参与者的会话。sip协议采用文本描述,具有灵活、易于实现、便于扩展等特点。sip协议消息中包括消息头域部分内容。消息头域又进一步可以分为必备头域、基本头域、扩展头域。

115.必备头域为:消息头(message-header)。message-header中包括via、call-id、from、to、cseq、max-forwards。via用于描述当前请求所经历的路径,也就是当前处理节点的地址信息。通信响应按照via记录路径返回给发送节点。call-id用于标识一次sip呼叫。需要注意的是,一次多媒体会议可能会有多个呼叫,每个呼叫都有自己的call-id。from用于标识请求的来源、发起者。from中带有标记(tag)参数,该tag参数为全局唯一,与call-id共同标识用户的一次呼叫。to用于标识请求的目的、接受者。cseq为命令序号,每个请求中包括该字段。cseq由命令名称和一个十进制序号组成,该序号有请求客户选定,在call-id范围内唯一确定。序号初始值为任意值,其后具有相同call-id值,但不同命令名称和消息体的请求cseq序号加1。max-forwards用于定义一个请求到达其目的地址所允许经过的中转站的最大值。

116.基本头域中包括contact、route等。contact用于描述请求的发起方资源标识符(uniform resource identifier,uri)。发起方url与route头域中的uri格式一致。contact

用于告知对端自己的地址。当对端发送下一个请求消息时,可直接向该地址发送,不需要关心前一个路由信息。route强制请求经过的路由列表。在初始请求中,由请求发起方将出站代理地址和提供服务的路径中的条目放入该route中。

117.扩展头域中可以包括path,用于记录中间代理的uri。扩展头域还可以包括p-asserted-identity,用于在可信任实体之间传递请求发起方的公共身份。

118.4、实时传输协议(real-time transport protocol,rtp)协议。

119.参见图1所示为rtp协议的格式示意图。

120.版本号(v):2比特,用来标志使用的rtp版本。

121.填充位(p):1比特,如果该位置被配置,则该rtp包的尾部包含附加的填充字节。

122.扩展位(x):1比特,如果该位置被配置,rtp固定头部后面包含有一个扩展头部。

123.贡献源(contributing source,csrc)计数器(cc):4比特,含有固定头部后面跟着的csrc的数目。

124.标记位(m):1比特,该位的功能依赖于配置文档(profile)的定义。

125.载荷类型(pt):7比特,标识了rtp载荷/包的类型。

126.序列号(sequence number,sn):16比特,发送方在每发送完一个rtp包后就将该域的值增加1,接收方可以由该域检测包的丢失及恢复包序列。序列号的初始值是随机的。

127.时间戳(timestamp):32比特,记录了该包中数据的第一个字节的采样时刻。在一次会话开始时,时间戳初始化成一个初始值。即使在没有信号发送时,时间戳的数值也要随时间而不断地增加。

128.同步源(synchronization source,ssrc)标识符(identifier):32比特,同步源就是指rtp包的数据流的来源。在同一个rtp会话中不能有两个相同的ssrc值。

129.贡献源标识符列表(csrc identifier list):0~15项,每项32比特,用来标志对一个rtp混合器产生的新包有贡献的所有rtp包的源。比如一个将多声道的语音流合并成一个单声道的语音流,在这里就列出原来每个声道的ssrc。

130.图2是本申请的实施例应用的移动通信系统的架构示意图。如图2所示,该移动通信系统包括可信通信服务平台和多个终端设备(如图2中的第一终端设备和第二终端设备。可信通信服务平台是为终端设备提供可信通信服务的可信通信运营商的平台、或者不同app对应服务平台等。第一终端设备与第二终端设备可以属于同一个可信通信服务平台,或者可以属于不同的可信通信服务平台。图2中以第一终端设备与第二终端设备属于同一可信通信服务平台进行示意。本申请对移动通信系统中包括的可信通信服务平台和终端设备数量不作限定。

131.本申请实施例中涉及的终端设备也可以称为终端、用户设备(user equipment,ue)、移动台、移动终端等。终端设备可以是手机、平板电脑、带无线收发功能的电脑、虚拟现实终端设备、车载终端、增强现实终端设备、工业控制中的无线终端、无人驾驶中的无线终端、远程手术中的无线终端、智能电网中的无线终端、运输安全中的无线终端、智慧城市中的无线终端、智慧家庭中的无线终端等等。本申请的实施例对终端设备所采用的具体技术和具体设备形态不做限定。

132.本申请的实施例可以应用于4g、5g移动通信系统或者未来的移动通信系统。应理解的是,本申请实施例描述的系统架构以及业务场景是为了更加清楚的说明本申请实施例

的技术方案,并不构成对于本申请实施例提供的技术方案的限定,本领域普通技术人员可以理解,随着网络架构的演进和新业务场景的出现,本申请实施例提供的技术方案对于类似的技术问题,同样适用。

133.本申请可以应用终端设备双方通信场景。本申请还适用于其它通信场景,比如,物联网(internet of things,iot)终端设备、远程传感器或者车联网终端等上报信息。再比如,主播、监控摄像头上传视频流。再比如非实时通信,例如微信的语言留言,离线产生的音视频通过邮件发送给第三方。

134.本申请实施例中为了提高通信的安全性,第一终端设备在发送通信消息之前,先确定所述第一终端设备是否为可信源;在确定为可信源的情况下,第一终端设备向第二终端设备发送通信消息,该通信消息中携带该第一终端设备的可信参数,第一终端设备的可信参数用于指示所述第一终端设备为可信源;其中,所述第一终端设备为可信源包括所述第一终端设备为可信设备和/或所述第一终端设备的用户为可信用户。进而,第二终端设备接收来自第一终端设备的通信消息,第二终端设备根据所述第一终端设备的可信参数确定所述第二终端设备是否为可信源。通信消息可以通信请求或通信响应或数据报文等。

135.下面针对本申请实施例提供的方案进行详细说明。

136.参见图3所示,为本申请实施例提供的通信方法流程示意图。图3中以两个终端设备建立通信连接为例。可以是第一终端设备向第二终端设备发起通信连接,也可以是第二终端设备向第一终端设备发起通信连接。通信连接可以是呼叫连接、还可以是音视频传输连接、短距离通信连接等。图3中以第一终端设备向第二终端设备发起通信连接为例。

137.s301,第一终端设备在发起通信请求之前,确定所述第一终端设备的为可信源。所述第一终端设备为可信源包括第一终端设备为可信设备和/或第一终端设备的用户为可信用户。

138.确定第一终端设备为可信设备时,可以通过确定所述第一终端设备的可信链是否被攻破,如果未被攻破,则第一终端设备为可信设备,如果被攻破,则第一终端设备为不可信设备。

139.示例性地,确定所述第一终端设备的可信链未被攻破,可以通过如下至少一项来确定:root未被攻击、芯片未被物理攻击、操作系统未被篡改、基础软件未被篡改、采集的内容未经过不可控软件处理等。

140.s302,第一终端设备向第二终端设备发送通信请求,所述通信请求中携带所述第一终端设备的可信参数。所述第一终端设备的可信参数用于指示所述第一终端设备为可信源。

141.在所述第一终端设备的可信参数中可以包括用于表征所述第一终端设备为可信设备的第一参数,和/或,用于表征所述第一终端设备的用户为可信用户的第二参数。

142.比如,第一终端设备确定第一终端设备为可信设备时,第一终端设备的可信参数中可以包括用于表征第一终端设备为可信设备的第一参数。再比如,第一终端设备确定第一终端设备的用户为可信用户时,第一终端设备的可信参数中可以包括用于表征第一终端设备的用户为可信用户的第二参数。又比如,第一终端设备确定第一终端设备为可信设备且确定第一终端设备的用户为可信用户时,第一终端设备的可信参数中可以包括用于表征第一终端设备为可信设备的第一参数和用于表征第一终端设备的用户为可信用户的第二

参数。

143.在一种可能的实施方式中,可以通过如下方式确定所述第一终端设备的用户为可信用户:

144.一种方式是:使用第一终端设备的k6校验用户的身份凭证隐私信息对应的用户私密数字证书,校验成功后,验证用户私密数字证书中的身份凭证的校验信息与第一终端设备采集到的校验信息(比如,可以包括呼叫用户输入的信息和/或第一终端设备收集到的信息)是否匹配,如果匹配则认为第一终端设备的用户为可信用户,否则认为第一终端设备的用户为不可信用户。

145.示例性地,使用k6校验用户的身份凭证隐私信息对应的用户私密数字证书,校验成功后,得到k9加密的身份凭证隐私信息,可以使用k10(比如k10是保存在第一终端设备上的)来验证k9加密的身份凭证隐私信息,校验成功后,可以使用身份凭证隐私信息与第一终端设备采集到的校验信息进行匹配,如果匹配,则确定第一终端设备的用户为可信用户。如果确定第一终端设备的用户为不可信用户时,可以向用户显示提示信息,比如提示用户自身的用户信息被篡改,从而用户可以根据提示信息确定是发起呼叫。

146.另一种方式是,确定第一终端设备中保存的身份凭证的校验信息(可以是预先由用户设置在第一终端设备中)与呼叫用户输入的信息和/或第一终端设备收集到的信息是否匹配,如果匹配则认为第一终端设备的用户为可信用户。

147.第一终端设备验证第一终端设备的用户是否为可信用户,可以每次发起通信请求时验证,也可以在发起通信请求前验证,比如第一终端设备启动时(例如手机开机)、或者解锁时通过密码、指纹等信息验证。验证通过,则认为第一终端设备的用户为可信用户。

148.示例性地,第一参数可以包括可信设备数字证书和/或第一终端设备的设备可信签名。其中,所述设备可信签名可以是使用烧写在所述第一终端设备内部的第一密钥(k3)对如下中的一项或多项进行签名后得到的:

149.1)所述通信请求的消息摘要。消息摘要为通信请求中消息内容的校验值,可以用于校验消息是否被篡改。

150.2)所述第一终端设备的固件信息。比如第一终端设备的设备型号、或者设备号等。

151.3)所述第一终端设备的用户的身份凭证公开身份信息。比如用户姓名、身份凭证id等。

152.4)签名时间戳。

153.示例性地,第二参数可以包括所述第一终端设备的用户的身份凭证公开信息对应的用户公开数字证书和所述第一终端设备的用户可信签名。

154.其中,用户可信签名是使用用于用户签名密钥(k7)对如下中的一项或多项进行签名后得到的:

155.1)所述通信请求的消息摘要。消息摘要为通信请求中消息内容的校验值,可以用于校验消息是否被篡改。

156.2)所述第一终端设备的固件信息。比如第一终端设备的设备型号、或者设备号等。

157.3)所述第一终端设备的用户的身份凭证公开身份信息。比如用户姓名、身份凭证id等。

158.4)签名时间戳。

159.s303,第二终端设备接收到通信请求后,根据第一终端设备的可信参数验证所述第一终端设备是否为可信源。

160.验证所述通信请求的来源是否为可信来源可以包括验证发送通信请求的第一终端设备是否为可信设备,和/或,验证发送通信请求的第一终端设备的用户是否为可信用户。

161.一种示例中,第一终端设备的可信参数中包括用于表征所述第一终端设备为可信设备的第一参数。第二终端设备根据第一终端设备的可信参数验证所述第一终端设备是否为可信源时,根据第一参数验证所述第一终端设备是否为可信设备,如果验证第一终端设备为可信设备,可以表明通信请求未被篡改。

162.另一种示例中,第一终端设备的可信参数中包括用于表征第一终端设备的用户为可信用户的第二参数。第二终端设备根据第一终端设备的可信参数验证所述通信请求的来源是否为可信来源时,根据第二参数验证所述第一终端设备的用户是否为可信用户,如果验证第一终端设备的用户为可信用户,可以表明该所述通信请求未被篡改。

163.又一种示例中,第一终端设备的可信参数中包括第一参数和第二参数。

164.第二终端设备根据第一终端设备的可信参数验证所述通信请求的来源是否为可信来源时,一种方式是,验证所述第一终端设备为可信设备,和验证所述第一终端设备的用户为可信用户中的其中一项验证通过时,则确定第一终端设备为可信源。另一种方式是,第二终端设备验证第一终端设备为可信设备并且验证所述第一终端设备的用户为可信用户时,确定第一终端设备为可信源。

165.比如,第一参数中包括第一终端设备的可信设备数字证书和所述第一终端设备的设备可信签名,第二终端设备在验证第一终端设备为可信设备时,可以使用k2校验可信参数中的可信设备数字证书,校验通过后,提取可信设备数字证书中的k4。然后使用k4校验可信参数中的设备可信签名,根据设备可信签名中的消息摘要、用户姓名、身份凭证id、时间戳等信息,确认通信请求未被篡改或攻击。

166.其中,第二终端设备获取k2的方式有很多种,比如可以向可信设备证书中心获取,或者,由可信设备证书中心向终端设备下发等。

167.再比如,第二参数中包括所述第一终端设备的用户的身份凭证公开信息对应的用户公开数字证书和所述第一终端设备的用户可信签名。第二终端设备在验证第一终端设备的用户为可信用户时,可以使用k6校验可信参数中的用户公开数字证书,校验通过后,提取用户公开数字证书中的k8,然后使用k8校验可信参数中的用户可信签名,根据用户可信签名中的消息摘要、设备型号、设备号、时间戳等信息,确认通信请求未被篡改或攻击。

168.应理解的是,第二终端设备获取k6的方式有很多种,比如可以向可信用户证书中心获取,或者,由可信用户证书中心向终端设备下发等。

169.s304,所述第二终端设备确定所述第二终端设备为可信源,向所述第一终端设备发送通信响应。

170.比如,在确定所述第二终端设备为可信源时,通信响应中可以携带第二终端设备的可信参数。第二终端设备的可信参数用于指示所述第二终端设备为可信源。示例性地,所述第二终端设备在验证所述第一终端设备为不可信的信源时,可以提醒第二终端设备用户。比如通信请求为呼叫请求,第二终端设备的用户可以根据提醒信息决定是否接听呼叫,

如果拒绝接听,则第二终端设备向第一终端设备发送的通信响应中可以携带拒绝原因,所述拒绝原因用于表征第一终端设备为不可信的信源。

171.s305,所述第一终端设备接收到通信响应后,根据第二终端设备的可信参数验证所述第二终端设备是否为可信源。

172.所述第二终端设备为可信源可以包括第二终端设备为可信设备,和/或,第二终端设备的用户为可信用户。

173.验证第二终端设备是否为可信源的方式与验证第一终端设备为可信源的方式类似,此处不再赘述。

174.在所述第二终端设备的可信参数中可以包括用于表征所述第二终端设备为可信设备的第三参数,和/或,用于表征所述第二终端设备的用户为可信用户的第四参数。

175.示例性地,第三参数可以包括第二终端设备的可信设备数字证书和/或第二终端设备的设备可信签名。其中,所述第二终端设备的设备可信签名可以是使用烧写在所述第二终端设备内部的第三密钥(为了与第一终端设备中烧写的第一密钥k3区分,这里称为k3’)对如下中的一项或多项进行签名后得到的:

176.1)所述通信响应的消息摘要。消息摘要为通信响应中消息内容的校验值,可以用于校验消息是否被篡改。

177.2)所述第二终端设备的固件信息。比如第二终端设备的设备型号、或者设备号等。

178.3)所述第二终端设备的用户的身份凭证公开身份信息。比如用户姓名、身份凭证id等。

179.4)签名时间戳。

180.示例性地,第四参数可以包括所述第二终端设备的用户的身份凭证公开信息对应的用户公开数字证书和/或所述第二终端设备的用户可信签名。

181.其中,第二终端设备的用户可信签名是使用用户签名私钥(k7’)对如下中的一项或多项进行签名后得到的:

182.1)所述通信响应的消息摘要。消息摘要为通信响应中消息内容的校验值,可以用于校验消息是否被篡改。

183.2)所述第二终端设备的固件信息。比如第二终端设备的设备型号、或者设备号等。

184.3)所述第二终端设备的用户的身份凭证公开身份信息。比如用户姓名、身份凭证id等。

185.4)签名时间戳。

186.所述第一终端设备在验证第二终端设备为可信源时,可以提示给第一终端设备用户,该第二终端设备为可信源,第一终端设备可以向第二终端设备发送通信内容,同样第二终端设备也可以向第一终端设备发送通信内容。例如,通信内容可以包括音频和/或视频。

187.所述第一终端设备在验证第二终端设备为不可信的信源时,可以提示给第一终端设备用户,该第二终端设备为不可信的信源,第一终端设备的用户可以根据提示决定是否向第二终端设备发送通信内容。

188.比如,第三参数中包括第二终端设备的可信设备数字证书和所述第二终端设备的设备可信签名,第一终端设备在验证第二终端设备为可信设备时,可以使用与k1’构成密钥对的k2’校验第二终端设备的可信参数中的可信设备数字证书,校验通过后,提取可信设备

数字证书中的k4’。然后使用k4’校验第二终端设备的可信参数中的设备可信签名,根据设备可信签名中的消息摘要、用户姓名、身份凭证id、时间戳等信息,确认通信响应未被篡改或攻击。

189.再比如,第四参数中包括所述第一终端设备的用户的身份凭证公开信息对应的用户公开数字证书和所述第一终端设备的用户可信签名。第二终端设备在验证第一终端设备的用户为可信用户时,可以使用k6’校验第二终端设备的可信参数中的用户公开数字证书,校验通过后,提取用户公开数字证书中的k8’,然后使用k8’校验可信参数中的用户可信签名,根据用户可信签名中的消息摘要、设备型号、设备号、时间戳等信息,确认通信响应未被篡改或攻击。

190.在一种可能的实施方式中,通信请求和通信响应可以采用sip协议。比如通信请求呼叫请求(invite),通信响应可以是200ok。示例性地,可以在通信请求和通信响应分别对应的sip协议消息的消息头域中增加用于承载可信参数的头域,可以增加在扩展头域,还可以在基本头域中增加。以通信请求和通信响应为呼叫请求为例。第一终端设备为主叫、第二终端设备为被叫。可以在主叫发送的通信请求对应的sip协议消息中增加可信参数的扩展头域,比如称为主叫可信签名头域:caller-trusted-signature。在被叫发送的通信响应对应的sip协议消息中增加可信参数的扩展头域,比如称为被叫可信签名头域:called-trusted-signature。

191.如下示例性描述一种可能的主叫可信签名头域包含的参数内容:

192.caller-trusted-signature:trusted call=true,user certificate="用户公开数字证书"user signature="用户可信签名",equipment certificate="可信设备数字证书",equipment signature="设备可信签名"。

193.其中用户可信签名是使用k7签名的sip协议消息的校验信息、可信设备数字证书、设备型号、设备号、时间戳等信息。

194.设备可信签名是使用k3签名的sip协议消息的校验信息、设备可信证书、设备型号、设备号、时间戳等信息。

195.被叫可信签名头域包括的参数内容与主叫可信签名头域类似,此处不在赘述。

196.为了防止在第一终端设备与第二终端设备通信过程中,通信内容被篡改,可以在发送通信内容时,携带可信参数。比如可以每间隔预设数量的承载通信内容的报文,发送一个用于承载可信参数的报文。

197.需要说明的是,通信内容中携带的可信参数中包括可信签名(设备可信签名和/或用户可信签名)。可信参数中还可以包括用户公开数字证书、和可信设备数字证书,当前也可以不包括用户公开数字证书、和可信设备数字证书。由于在呼叫建立阶段通过通信请求和通信响应已经验证两个终端设备的用户公开数字证书、可信设备数字证书未失效,因此两个终端设备相互发送的rtp消息中可不再携带用户公开数字证书和可信设备数字证书。

198.发送通信内容的消息可以采用rtp协议消息。

199.一种可能的方式中,可以通过扩展新的rtp报文类型的方式来发送承载可信参数的rtp报文。可以每间隔预设数量n的承载通信内容的rtp报文,发送一个扩展的rtp报文。为了描述方便,将承载通信内容的rtp报文称为数据rtp报文,承载可信参数的rtp报文称为参数rtp报文。参数rtp报文中承载的可信参数的设备可信签名中可以包括如下至少一项:

200.1)数据rtp报文的消息摘要。消息摘要为数据rtp报文中的校验值,可以用于校验rtp报文是否被篡改。可以是n个数据rtp报文的crc校验值,也可以是每个数据rtp报文各一个crc校验值。或者可以是n个数据rtp报文中的某几个报文的crc校验值。

201.2)设备固件信息。比如设备型号、或者设备号等。

202.3)用户的身份凭证公开身份信息。比如用户姓名、身份凭证id等。

203.4)签名时间戳。

204.参数rtp报文中承载的可信参数的用户可信签名中可以包括上述1)、2)、3)或4)中的一项或多项。

205.设备可信签名中签名的信息与用户可信签名中所签名的信息可以相同,也可以不同。比如,设备可信签名包括使用k3签名1)、2)和4)后的信息,用户可信签名中包括使用k7签名1)、3)和4)后的信息。

206.参数rtp报文中,可以通过在目前未被使用的pt值中,选择一个pt值,用来指示该rtp报文用于发送可信参数。以间隔5个数据rtp报文发送一个参数rtp报文为例,参见表1所示。

207.表1

[0208][0209]

示例性地,在表1的基础上,参数rtp报文的格式可以采用表2所示的格式。应理解的是,表2仅是一种示例,并不对rtp报文中包括的各个字段进行具体限定。表2中以通信内容携带的可信参数中不包括用户公开数字证书、和可信设备数字证书为例。

[0210]

表2

[0211][0212][0213]

另一种可能的方式中,可在rtp固定头部后增加扩展头,用于承载可信参数。扩展头是跟在确定头后的。比如固定头部中包括csrc list,可以将扩展头跟在csrc list后。示例性地,可以将rtp头部中的x字段设置为1,然后在rtp报文头部后增加一个长度可变(或者固定长度)的扩展头。比如,参见图4所示,为一个可能的rtp扩展头格式的示意图。扩展头的前16bit用以识别标识符或者参数值,16bit的格式可以由上层协议定义(defined by profile)。图4中长度(length)用于指示扩展头(header extension)所占的字节数。header extension用于指示可信参数。在该方式下,可以每间隔预设数量n的承载通信内容的rtp报文,发送一个承载可信参数的rtp报文。通过扩展头的方式承载可信参数,该承载可信参数的rtp报文载荷部分依然可以承载通信内容。以n=5为例,发送rtp报文的方式如表3所示。

[0214]

表3

[0215][0216]

rtp报文中承载的可信参数的设备可信签名中可以包括如下至少一项:

[0217]

1)rtp报文的消息摘要。消息摘要为rtp报文中的校验值,可以用于校验rtp报文是否被篡改。可以是本rtp报文中承载的通信内容的校验值。或者可以是前n个rtp报文(n+1rtp报文:前n个rtp报文+本rtp报文)的crc校验值,也可以是前n个rtp报文各一个crc校验值。或者可以是n+1个rtp报文中的某几个报文的crc校验值。

[0218]

2)设备固件信息。比如设备型号、或者设备号等。

[0219]

3)用户的身份凭证公开身份信息。比如用户姓名、身份凭证id等。

[0220]

4)签名时间戳。

[0221]

rtp报文中承载的可信参数的设备可信签名中可以包括1)、2)、3)和4)中的一项或多项。

[0222]

设备可信签名中签名的信息与用户可信签名中所签名的信息可以相同,也可以不同。比如,设备可信签名包括使用k3签名1)、2)和4)后的信息,用户可信签名中包括使用k7签名1)、3)和4)后的信息。

[0223]

示例性地,在表3的基础上,参数rtp报文的格式可以采用表4所示的格式。应理解的是,表4仅是一种示例,并不对rtp报文中包括的各个字段进行具体限定。表4中以通信内容携带的可信参数中不包括用户公开数字证书、和可信设备数字证书为例。

[0224]

表4

[0225][0226]

参见图5所示,为本申请实施例提供的另一种通信方法流程示意图。以一个通信设备向另一个通信设备发送通信信息为例。通信设备可以是终端设备,或者是服务器。比如,一个终端设备向另一种终端设备发送通信信息,比如微信留言,钉钉留言。再比如,一个终端设备向服务器上传信息,比如音频、视频等。图5中以第一终端设备向第二终端设备发送通信信息为例。

[0227]

s501,第一终端设备确定所述第一终端设备为可信源时,向第二终端设备发送通

信信息,所述通信信息中包括通信内容和所述第一终端设备的可信参数。

[0228]

s502,第二终端设备接收所述通信信息,根据所述第一终端设备的可信参数确定所述通信内容是否可信。其中,针对第一终端设备的可信参数的解释以及根据可信参数确定通信信息是否可信,可以参见图3对应的实施例中的描述,此处不再赘述。

[0229]

示例性地,所述第二终端设备在确定所述通信内容不可信时,可以提示给第二终端设备的用户。第二终端设备的用户进而能够根据提示信息决定是否打开通信内容,可以提高通信安全性。

[0230]

参见图6所示,为本申请实施例提供的通信方法流程示意图。图6可以适用于可信设备数字证书失效或者用户身份凭证泄露的场景中,比如可信设备变为不可信(被黑客攻破)、用户身份凭证泄露(数字证书、校验信息比如指纹,被黑客盗取)场景中,恶意用户可能拿着过时的可信设备,使用泄露的用户身份凭证发起呼叫。可信设备认证机构定期刷新可行设备型号列表,如果某款设备已被黑客攻破无法保证可信通信时,将该款设备型号从可信设备型号列表中删除。可信设备认证机构的网络服务平台还可以提供可信设备查询接口,用于查询某终端设备是否为可信设备。可信用户身份认证机构可以定期对用户的身份凭证信息(包括身份凭证公开信息和/或身份凭证隐私信息)进行可信验证、接收用户身份凭证信息撤销申请,并刷新用户身份可信状态。避免用户的身份凭证信息泄露后被第三方冒用(比如密码泄漏)。可信用户身份认证机构的网络服务平台可以提供用户身份可信状态查询接口,用于查询用户身份凭证信息的可信状态。

[0231]

基于此,终端设备在验证设备是否可信时,还需要验证可信设备数字证书是否失效,并且根据设备固件信息确定设备是否失效。在验证用户是否可信时,还需要验证用户的用户公开数字证书、用户私密数字证书是否失效,验证用户凭证的校验信息是否失效。图6中以两个终端设备建立通信连接为例。

[0232]

s601-s602,参见s301-s302,此处不再赘述。图6中以在对通信请求和通信响应验证是,验证用户是否为可信用户以及设备是否为可信设备为例。

[0233]

s603,可信通信服务平台接收到通信请求后,寻址第二终端设备,将通信请求发送给第二终端设备,透传可信参数。可信参数中包括第一参数和第二参数。

[0234]

s604,第二终端设备根据第一参数确定第一终端设备是否为可信设备,以及根据第二参数确定第一终端设备的用户是否为可信用户。

[0235]

第二终端设备根据第一参数确定第一终端设备是否为可信设备时,可以通过如下方式实现:

[0236]

a1,第二终端设备确定第一参数中第一终端设备的可信设备数字证书是否失效。

[0237]

验证可信设备数字证书是否失效的方式有多种,如下示例性地描述几种:

[0238]

示例1,通过可信设备证书中心的网络服务平台提供的查询接口,实时查询第一终端设备的可信设备数字证书是否失效。

[0239]

示例2,第二终端设备可以定期向可信设备证书中心下载失效的设备数字证书并保存,从而在接收到通信请求时,可以根据保存的失效设备数字证书确定第一终端设备的可信设备数字证书是否失效。

[0240]

示例3,可信设备证书中心可以定期向终端设备下发失效的设备数字证书,从而终端设备保存在设备上。

[0241]

a2,如果第一终端设备的可信设备数字证书未失效,使用k2校验可信参数中的可信设备数字证书,校验通过后,验证可信设备数字证书中的设备型号、设备号等硬件信息是否失效。

[0242]

验证第一终端设备的硬件信息是否失效的方式有多种,如下示例性地描述几种:

[0243]

示例1,通过可信设备认证机构的网络服务平台提供的查询接口,实时查询第一终端设备的硬件信息是否失效。

[0244]

示例2,第二终端设备可以定期向可信设备认证机构下载可信设备型号列表并保存,从而在接收到通信请求时,可以根据保存的可信设备型号列表确定第一终端设备的硬件信息是否失效。

[0245]

示例3,可信设备认证机构每次更新可信设备型号列表时,可以下发给终端设备,从而终端设备保存在设备上。

[0246]

a3,如果验证可信设备数字证书中的硬件信息未失效,使用k4校验可信参数中的设备可信签名,校验通过时,确定通信请求未被篡改或攻击。

[0247]

完成a1-a3的校验后,确定第一终端设备为可信设备。

[0248]

需要说明的是,如果可信设备证书中心、可信设备认证机构是一家机构,可以只执行一次验证,来完成可信设备数字证书、设备的硬件信息未失效的验证。

[0249]

第二终端设备根据第二参数确定第一终端设备的用户是否为可信用户时,可以通过如下方式实现:

[0250]

b1,第二终端设备确定第二参数中第二终端设备的身份凭证公开信息对应的用户公开数字证书是否失效。

[0251]

验证用户公开数字证书是否失效的方式有多种,如下示例性地描述几种:

[0252]

示例1,通过可信用户证书中心的网络服务平台提供的查询接口,实时查询第一终端设备的用户公开数字证书是否失效。

[0253]

示例2,第二终端设备可以定期向可信用户证书中心下载失效的用户公开数字证书并保存,从而在接收到通信请求时,可以根据保存的失效的用户公开数字证书确定第一终端设备的用户公开数字证书是否失效。

[0254]

示例3,可信用户证书中心在确定增加失效的用户公开数字证书时,可以通知给终端设备,从而终端设备保存在设备上。进而第二终端设备在接收到通信请求,来验证第一终端设备的用户公开数字证书是否失效。

[0255]

b2,如果第一终端设备的用户公开数字证书未失效,使用k6校验可信参数中的用户公开数字证书,校验通过后,验证用户公开数字证书中用户凭证公开信息是否失效。

[0256]

验证第一终端设备的用户凭证公开信息是否失效的方式有多种,如下示例性地描述几种:

[0257]

示例1,通过可信用户身份认证机构的网络服务平台提供的查询接口,实时查询第一终端设备的用户凭证公开信息是否失效。

[0258]

示例2,第二终端设备可以定期向可信用户身份认证机构下载失效的用户凭证公开信息并保存,从而在接收到通信请求时,可以根据保存的失效的用户凭证公开信息确定第一终端设备的用户凭证公开信息是否失效。

[0259]

示例3,可信用户身份认证机构每次更新失效的用户凭证公开信息时,可以下发给

终端设备,从而终端设备保存在设备上。进而第二终端设备在接收到通信请求,来验证第一终端设备的用户凭证公开信息是否失效。

[0260]

b3,如果验证用户公开数字证书中的用户凭证公开信息未失效,使用k8校验可信参数中的用户可信签名,校验通过时,确定通信请求未被篡改或攻击。

[0261]

完成b1-b3的校验后,确定第一终端设备的用户为可信用户。

[0262]

需要说明的是,如果用户证书中心、可信用户身份认证机构是一家机构,可以只执行一次验证,来完成用户的用户公开数字证书、用户凭证公开信息未失效的验证。

[0263]

s605,所述第二终端设备在验证第二终端设备为可信设备以及第二终端设备的用户为可信用户时,向所述第一终端设备发送通信响应。所述通信响应携带所述第二终端设备的可信参数。第二终端设备的可信参数携带第三参数和第四参数。

[0264]

示例性地,在验证第一终端设备为不可信设备或者第一终端设备的用户为不可信用户是,可以提示第二终端设备的用户:该第一终端设备不可信。从而第二终端设备的用户可以决定是否接续请求,如果接续请求,则发送给通信响应(用于接续第一终端设备的请求),且通信响应中携带第二终端设备的可信参数。比如第二终端设备的用户不接续请求,发送的通信响应(用于拒绝第一终端设备的请求)可以不再携带第二终端设备的可信参数,通信连接终止。如果第二终端设备在验证第二终端设备为不可信设备或第二终端设备的用户为不可信用户时,可以在向所述第一终端设备发送通信响应中携带用于指示第二终端设备为不可信的信源的指示信息。从而第一终端设备在接收到携带该指示信息的通信响应时,可以提示用户第二终端设备为不可信的信源,从而第二终端设备的用户可以根据提示决定是否继续向第二终端设备发送通信内容。

[0265]

针对第三参数和第四参数的解释参见图3所示的实施例,此处不再赘述。

[0266]

s606,所述第一终端设备接收到通信响应后,根据第三参数验证第二终端设备是否为可信设备,以及根据第四参数验证第二终端设备的用户是否为可信用户。

[0267]

验证第二终端设备是否为可信设备,以及第二终端设备的用户是否为可信用户,与第二终端设备验证第一终端设备是否为可信设备以及第一终端设备的用户是否为可信用户的方式类似,此处不再赘述。

[0268]

比如,第一终端设备在验证第二终端设备为可信设备且验证第二终端设备的用户为可信用户,可以提示用户该第二终端设备为可信源。再比如,第一终端设备在验证第二终端设备为不可信设备或者验证第二终端设备的用户为不可信用户,可以提示用户该第二终端设备为不可信的信源。从而第一终端设备的用户可以根据提示决定是否向第二终端设备发送通信内容。

[0269]

图6以第一终端设备与第二终端设备传输通信内容为例。即所述第一终端设备可以向第二终端设备发送通信内容,同样第二终端设备也可以向第一终端设备发送通信内容。

[0270]

上述图3-图6对应的实施例,是从终端设备双方验证的角度来保证可信通信的。执行设备是否可信以及用户是否可信的验证还可以通过网络侧来执行。参见图7所示,为本申请实施例提供的又一种通信方法流程示意图。通过可信通信服务平台来验证设备是否可信以及用户是否可信。图7中,可信通信服务平台可以是第三方服务平台等。比如,第一终端设备与第二终端设备之间使用第三方的app(比如微信)进行通信连接时,可信通信服务平台

可以是第三方服务平台(比如微信的服务平台)。再比如,第一终端设备与第二终端设备进行音视频通话时,可信通信服务平台可以是运营商服务平台,比如电信服务平台、移动服务平台、或者联通服务平台等。

[0271]

s701-s702,参见s301-s302,此处不再赘述。图7中以在对通信请求和通信响应验证时,验证用户是否为可信用户以及设备是否为可信设备为例。通信请求的可信参数中包括第一参数和第二参数。为了区分,将携带可信参数的通信请求称为通信请求1。

[0272]

s703,可信通信服务平台接收到通信请求后,根据第一参数确定第一终端设备是否为可信设备,以及根据第二参数确定第一终端设备的用户是否为可信用户。

[0273]

可信通信服务平台在验证第一终端设备是否为可信设备,以及第一终端设备的用户是否为可信用户时,可以采用前述图3或图6对应的实施例中第二终端设备验证第一终端设备是否为可信设备,以及第一终端设备的用户是否为可信用户的方式,此处不再赘述。

[0274]

s704,可信通信服务平台在确定所述第一终端设备为可信设备且所述第一终端设备的用户为可信用户时,对第一终端设备的第一可信背书进行签名得到第一可信背书设备可信签名。

[0275]

示例性地,可信通信服务平台可以使用k11进行第一可信背书的签名,第一可信背书中可以包括如下参数的一项或者多项:

[0276]

(1)第一终端设备的可信参数的校验信息,比如包括所述通信请求1(或者通信请求2)的消息摘要、设备固件信息、用户的身份凭证公开身份信息中的一项或多项;

[0277]

(2)可信通信服务平台的标识;

[0278]

(3)时间戳:签名时间;

[0279]

(4)用于校验可信设备数字证书的公钥k2。

[0280]

(5)用于校验可信用户数字证书(包括用户公开数字证书和/或用户私密数字证书)的公钥k6。

[0281]

s705,可信通信服务平台将第一可信背书签名信息添加到通信请求1得到通信请求2中发送给第二终端设备。

[0282]

示例性地,可信通信服务平台可以在得到通信请求2时,通信请求2中可以携带通信请求1中的第一终端设备的可信参数,也可以不携带。

[0283]

s706,第二终端设备在接收到通信请求2后,确定所述第二终端设备为可信源时,根据第一可信背书签名信息确定通信请求2是否可信。具体的,确定所述第二终端设备的可信链未被攻破时,可以使用k12校验所述通信请求2中的第一可信背书签名信息,根据校验后得到的第一可信背书中的摘要信息、可信通信服务平台的标识或者时间戳确定所述通信请求2是否可信(被篡改或者攻击)。

[0284]

s707,第二终端设备向所述第一终端设备发送通信响应1,所述通信响应1中携带所述第二终端设备的可信参数。第二终端设备的可信参数包括第三参数和第四参数。针对第三参数和第四参数的说明参见图3对应的实施例中的描述,此处不再赘述。

[0285]

比如,第二终端设备在验证通信请求2可信,可以提示第二终端设备的用户,该第一终端设备为可信源。通信响应1中可以携带第二终端设备的可信参数。

[0286]

再比如,第二终端设备在验证通信请求2不可信时,可以提示第二终端设备的用户,该第一终端设备为不可信的信源。第二终端设备的用户可以决定是否接续请求。如果不

接续请求,可以向第一终端设备发送通信拒绝,该通信拒绝中可以不携带第二终端设备的可信参数。

[0287]

s708,可信通信服务平台接收到通信响应1后,根据第三参数验证第二终端设备是否为可信设备以及根据所述第四参数验证所述第二终端设备的用户是否为可信用户。

[0288]

s709,可信通信服务平台在确定所述第二终端设备为可信设备且所述第二终端设备的用户为可信用户时,对第二终端设备的第二可信背书进行签名得到第二可信背书签名信息。

[0289]

示例性地,可信通信服务平台可以使用k11进行第二可信背书的签名,第二可信背书中可以包括如下参数的一项或者多项:

[0290]

(1)第二终端设备的可信参数的校验信息,比如包括所述通信响应1(或者通信响应2)的消息摘要、设备固件信息、用户的身份凭证公开身份信息中的一项或多项。

[0291]

(2)可信通信服务平台的标识。

[0292]

(3)时间戳:签名时间。

[0293]

(4)用于验证第二终端设备的可信设备数字证书的公钥(k2’)。

[0294]

(5)用于验证第二种终端设备的可信用户数字证书的公钥(k6’)。

[0295]

s710,可信通信服务平台将通信响应1中的第一可信背书签名信息替换为第二可信背书签名信息得到通信响应2中发送给第一终端设备。

[0296]

示例性地,可信通信服务平台可以在得到通信响应2时,通信响应2中可以携带通信响应1中的第二终端设备的可信参数,也可以不携带。

[0297]

示例性地,可以在通信请求2和通信响应2分别对应的sip协议消息的消息头域中增加用于承载可信背书签名信息(第一可信背书签名信息或第二可信背书签名信息)的头域,可以增加在扩展头域,还可以在基本头域中增加。以通信请求2和通信响应2为呼叫请求为例。第一终端设备为主叫、第二终端设备为被叫。可以在主叫发送的通信请求对应的sip协议消息中增加可信背书签名信息的扩展头域,比如称为主叫签名可信背书头域:caller-trusted-signature-accreditation。在被叫发送的通信响应对应的sip协议消息中增加可信背书签名信息的扩展头域,比如称为被叫签名可信背书头域:called-trusted-signature-accreditation。

[0298]

如下示例性描述一种可能的主叫签名可信背书头域包含的参数内容:

[0299]

caller-trusted-signature-accreditation:signature accreditation="可信主体背书签名"

[0300]

其中可信背书签名信息是使用k11签名的主叫可信参数的校验信息、可信主体的标识、时间戳等信息。

[0301]

被叫签名可信背书头域的扩展与主叫类似,不再赘述。

[0302]

s711,第一终端设备在接收到通信响应2后,根据第二可信背书签名信息确定通信响应2是否可信,具体的,可以使用k12校验所述通信响应2中的第二可信背书签名信息,根据校验后的第二可信背书中的摘要信息、可信通信服务平台的标识或者时间戳确定所述通信响应2是否可信(被篡改或者攻击)。

[0303]

示例性地,终端设备可以将支持的可信通信服务商对应的k12保持到本地即可,避免需要保存/查询所有用户的公钥信息。

[0304]

s712,第一终端设备在验证所述通信响应2可信时,可以提示第一终端设备的用户:第二终端设备可信。以上完成通信连接后,第一终端设备与第二终端设备可以传输通信内容。

[0305]

s713,第一终端设备向第二终端设备发送通信内容。发送通信内容是可以采用rtp协议。

[0306]

示例性地,为了防止通信内容被篡改,可以在发送通信内容rtp报文中携带第一终端设备的可信签名(包括设备可信签名和用户可信签名)。第二终端设备接收到通信内容后,使用k4和k8,根据通信内容中的可信签名对第一终端设备和第一终端设备的用户进行可信验证。如果验证通过,提示用户通信内容可信。

[0307]

第二终端设备获取第一终端设备对应的k4和k8可以通过如下方式实现:一种方式中,可信通信服务平台在接收到来自第一终端设备的通信请求1后,在生成通信请求2时,如果通信请求2中不携带的第一终端设备的可信参数时,可以将k4和k8携带通信请求2中。比如可以携带在第一可信背书中。另一种方式中,如果通信请求2中携带的第一终端设备的可信参数,则第二终端设备可以从第一终端设备的可信参数包括的用户公开数字证书中提取k8,从设备可信数字证书提取k4。

[0308]

第一终端设备获取第二终端设备对应的k4’和k8’与第二终端设备获取第一终端设备对应的k4和k8的方式类似,不再赘述。

[0309]

第二终端设备向第一终端设备发送通信内容的校验机制,与第一终端设备向第二终端设备发送的通信内容的校验机制类似,不再赘述。

[0310]

当通信双方的终端设备可能属于不同可信通信服务商,例如一个国家内的不同运营商的用户、不同国家的不同运营商的用户、不同app用户(facebook与微信用户)通信,可使用多段可信背书方案。参见图8所示。可信通信运营商1生成的可信背书签名信息的密钥对为密钥k11和公钥k12。可信通信运营商2生成的可信背书签名信息的密钥对为密钥k11’和公钥k12’。以第一终端设备属于可信通信服务商1、第二终端设备属于可信通信服务商2为例。可信通信服务商1对应的可信通信服务平台为第一可信通信服务平台,可信通信服务商2对应的可信通信服务平台为第二可信通信服务平台。

[0311]

s801-s802,参见s301-s302,此处不再赘述。为了便于区分,将第一终端设备发出的通信请求称为通信请求1。通信请求1携带的可信参数中包括第一参数和第二参数。

[0312]

s803,第一可信通信服务平台接收到通信请求1后,根据第一参数确定第一终端设备是否为可信设备,以及根据第二参数确定第一终端设备的用户是否为可信用户。图8中以在对通信请求和通信响应验证时,验证用户是否为可信用户以及设备是否为可信设备为例。当然根据需求可以仅验证用户是否为可信用户或者设备是否为可信设备。

[0313]

第一可信通信服务平台在验证第一终端设备是否为可信设备,以及第一终端设备的用户是否为可信用户时,可以采用前述图3或图6对应的实施例中第二终端设备验证第一终端设备是否为可信设备,以及第一终端设备的用户是否为可信用户的方式,此处不再赘述。

[0314]

s804,第一可信通信服务平台在确定所述第一终端设备为可信设备且所述第一终端设备的用户为可信用户时,对第一终端设备的第一可信背书进行签名得到第一可信背书签名信息。

[0315]

示例性地,第一可信通信服务平台可以使用k11进行第一可信背书的签名,第一可信背书中可以包括如下参数的一项或者多项:

[0316]

第一终端设备的可信参数的校验信息(摘要信息)、第一可信通信服务平台的标识或时间戳。

[0317]

s805,第一可信通信服务平台将第一可信背书签名信息添加到通信请求1得到通信请求2中,并将通信请求2发送给第二可信通信服务平台。

[0318]

例如,第一可信通信服务平台在确定所述第一终端设备为不可信设备或所述第一终端设备的用户为不可信用户时,可以在通信请求1中添加用于指示第一终端设备为不可信的信源的指示信息。如果第二可信通信服务平台接收到添加有用于第一终端设备为不可信的信源的指示信息时,可以对该通信请求1不作任何处理转发给第二终端设备。第二终端设备可以根据该通信请求1,提示给第二终端设备的用户该第一终端设备为不可信的信源。第二终端设备的用户可以根据该提示决定是否接续该请求。

[0319]

s806,第二可信通信服务平台接收到通信请求2后,根据第一可信背书签名信息确定通信请求2是否可信,具体为:可以使用k12校验所述通信请求2中的第一可信背书签名信息,根据校验后得到的第一可信背书确定所述通信请求2是否可信(是否被篡改或者攻击)。

[0320]

s807,所述第二可信通信服务平台在验证所述通信请求2可信时,对第一终端设备的第二可信背书进行签名得到第二可信背书签名信息。

[0321]

示例性地,第一可信通信服务平台可以使用k11’进行第二可信背书的签名,第二可信背书中可以包括如下参数的一项或者多项:

[0322]

第一终端设备的可信参数的校验信息(摘要信息)、第二可信通信服务平台的标识、时间戳、用于校验可信设备数字证书的公钥k2或用于校验可信用户数字证书(包括用户公开数字证书和/或用户私密数字证书)的公钥k6。

[0323]

s808,第一可信通信服务平台将通信请求2中的第一可信背书签名信息替换为第二可信背书签名信息得到通信请求3,并发送给第二终端设备。

[0324]

s809,第二终端设备接收到通信请求3后,根据第二可信背书签名信息确定所述通信请求3是否可信,具体为可以使用k12’校验所述通信请求3中的第二可信背书签名信息,根据校验后得到的第二可信背书确定所述通信请求3是否可信(是否被篡改或者攻击)。

[0325]

s810,第二终端设备向所述第一终端设备发送通信响应1,所述通信响应1中携带所述第二终端设备的可信参数。第二终端设备的可信参数包括第三参数和第四参数。针对第三参数和第四参数的说明参见图3对应的实施例中的描述,此处不再赘述。

[0326]

s811,第二可信通信服务平台接收到通信响应1后,根据第三参数验证第二终端设备是否为可信设备以及根据所述第四参数验证所述第二终端设备的用户是否为可信用户。

[0327]

s812,第二可信通信服务平台在确定所述第二终端设备为可信设备且所述第二终端设备的用户为可信用户时,对第二终端设备的第三可信背书进行签名得到第三可信背书签名信息。

[0328]

示例性地,第二可信通信服务平台可以使用k11’进行第三可信背书的签名,第三可信背书中可以包括如下参数的一项或者多项:第二终端设备的可信参数的校验信息(摘要信息)、第二可信通信服务平台的标识或时间戳。

[0329]

s813,第二可信通信服务平台将第三可信背书签名信息添加到通信响应1得到通

信响应2中发送给第一可信通信服务平台。

[0330]

s814,第一可信通信服务平台接收到通信响应2后,根据第三可信背书签名信息确定通信响应2是否可信,具体为:可以使用k12校验所述通信响应2中的第三可信背书签名信息,根据校验后得到的第三可信背书确定所述通信响应2是否可信(是否被篡改或者攻击)。

[0331]

s815,第一可信通信服务平台在验证所述通信响应2可信时,对第二终端设备的第四可信背书进行签名得到第四可信背书签名信息。

[0332]

示例性地,第一可信通信服务平台可以使用k11进行第四可信背书的签名,第四可信背书中可以包括如下参数的一项或者多项:第二终端设备的可信参数的校验信息(摘要信息)、第一可信通信服务平台的标识或时间戳。

[0333]

s816,第一可信通信服务平台将通信响应2中的第三可信背书签名信息替换为第四可信背书签名信息得到通信响应3中发送给第一终端设备。

[0334]

s817,第一终端设备接收到通信响应3后,根据第四可信背书签名信息确定通信响应3是否可信,具体为:可以使用k12校验所述通信响应3中的第四可信背书签名信息,根据校验后得到的第四可信背书确定所述通信响应3是否可信(是否被篡改或者攻击)。

[0335]

s818,第一终端设备在验证所述通信响应3可信时,可以提示第一终端设备的用户:第二终端设备可信。以上完成通信连接后,第一终端设备与第二终端设备可以传输通信内容。

[0336]

s819,参见s713,此处不再赘述。

[0337]

上述实施例中使用多段可信背书机制,终端设备仅需将自己归属的可信通信服务商的k12保持到本地即可,进而可以避免终端设备需要保存/查询全球各类终端设备的公钥信息,可以减少资源占用。

[0338]

需要说明的是,本申请提供的实施例适用于三段或者三段背书以上的场景中。比如第一终端设备归属于第一可信通信服务平台,第二终端设备归属于第二可信通信服务平台,而第一可信通信服务平台与第二可信通信服务平台中之间无法建立网络连接,比如第一可信通信服务平台与第二可信通信服务平台属于不同的运营商平台,两个运营商之间未签约无法建立通信。第一可信通信服务平台与第二可信通信服务平台之间可以通过其它的一个或者多个可信通信服务平台建立连接,在情况下,其它的可信通信服务平台在接收到携带可信背书签名信息的通信消息后,根据可信背书签名信息验证通信消息是否可信,并转发通信消息。其它的可信通信服务平台的验证方式,可以参见前述图7、图8对应的实施例的描述,此处不再赘述。

[0339]

相应于上述方法实施例给出的方法,本申请实施例还提供了相应的装置,包括用于执行上述实施例相应的模块。所述模块可以是软件,也可以是硬件,或者是软件和硬件结合。

[0340]

图9给出了一种装置的结构示意图。装置900可以是终端设备,也可以是支持终端设备实现上述方法的芯片、芯片系统、或处理器等。该装置800可用于实现上述方法实施例中终端设备(包括第一终端设备和第二终端设备)执行的方法,具体可以参见上述方法实施例中的说明。装置900包括处理模块901和收发模块902。

[0341]

在一种可能的应用场景中,装置900应用于第一终端设备。

[0342]

处理模块901,用于确定所述第一终端设备为可信源;

[0343]

收发模块902,用于向第二终端设备发送通信消息,所述通信消息中携带所述第一终端设备的可信参数,所述第一终端设备的可信参数用于指示所述第一终端设备为可信源;其中,所述第一终端设备为可信源包括所述第一终端设备为可信设备和/或所述第一终端设备的用户为可信用户。

[0344]

示例性地,所述第一终端设备的可信参数中包括表征所述第一终端设备为可信设备的第一参数,和/或,用于表征所述第一终端设备的用户为可信用户的第二参数;其中,所述第一参数包括可信设备数字证书和/或第一终端设备的设备可信签名,所述第二参数包括所述第一终端设备的用户公开数字证书和/或所述第一终端设备的用户可信签名,所述第一终端设备的用户公开数字证书包含所述第一终端设备用户的身份凭证公开信息。

[0345]

示例性地,所述设备可信签名是使用烧写在所述第一终端设备内部的第一密钥(k3)对如下中的一项或多项进行签名后得到的:

[0346]

所述通信消息的消息摘要、所述第一终端设备的固件信息、所述第一终端设备的用户的身份凭证公开信息或签名时间戳。

[0347]

示例性地,所述第一终端设备的用户可信签名是使用用户签名私钥(k7)对如下中的一项或多项进行签名后得到的:

[0348]

所述通信消息的消息摘要、所述第一终端设备的固件信息、所述第一终端设备的用户的身份凭证公开信息或签名时间戳。

[0349]

在一种可能的实施方式中,若所述第一终端设备为可信源包括所述第一终端设备的用户为可信用户,则处理模块901在确定所述第一终端设备的用户为可信用户具体用于:校验所述第一终端设备的用户私密数字证书;所述用户私密数字证书中包括第一终端设备的用户的身份凭证隐私信息;在校验所述用户私密数字证书成功时,确定所述第一终端设备的用户的身份凭证隐私信息中包括的身份凭证的校验信息与采集到的用户的校验信息匹配时,确定所述第一终端设备的用户为可信用户。

[0350]

在一种可能的实施方式中,若所述第一终端设备为可信源包括所述第一终端设备为可信设备,则所述处理模块901确定所述第一终端设备为可信设备时,具体用于:确定所述第一终端设备的可信链未被攻破。

[0351]

另一种可能的应用场景中,装置900应用于第二终端设备。

[0352]

收发模块902,用于接收来自第一终端设备的通信消息,所述通信消息中携带所述第一终端设备的可信参数,所述第一终端设备的可信参数用于指示所述第一终端设备是否为可信源,其中,所述第一终端设备为可信源包括所述第一终端设备为可信设备和/或所述第一终端设备的用户为可信用户;

[0353]

处理模块901,用于根据所述第一终端设备的可信参数校验所述第一终端设备是否为可信源。

[0354]

在一种可能的实施方式中,所述第一终端设备的可信参数中包括用于确定所述第一终端设备为可信设备的第一参数;处理模块901在根据所述第一终端设备的可信参数校验所述第一终端设备是否为可信设备时,具体用于:

[0355]

当所述第一参数中包括所述第一终端设备的可信设备数字证书时,处理模块901对所述第一终端设备的可信设备数字证书进行校验,在校验成功时,确定所述第一终端设备为可信设备;或者,

[0356]

当所述第一参数中包括所述第一终端设备的可信设备数字证书和所述第二终端设备的设备可信签名时,处理模块901对所述第一终端设备的可信设备数字证书进行校验,在校验成功时,校验所述第二终端设备的设备可信签名,在校验所述第二终端设备的设备可信签名未被篡改时,确定所述第一终端设备为可信设备;或者,

[0357]

当所述第一参数中包括所述第一终端设备的设备可信签名时,处理模块901在校验所述第二终端设备的设备可信签名未被篡改时,确定所述第一终端设备为可信设备。

[0358]

在一种可能的实施方式中,所述第一终端设备的可信参数中包括用于验证所述第一终端设备为可信设备的第一参数;处理模块901在根据所述第一终端设备的可信参数校验所述第一终端设备是否为可信设备,具体用于:

[0359]

当所述第一参数中包括所述第一终端设备的可信设备数字证书、且所述第一终端设备的可信设备数字证书未失效时,处理模块901对所述第一终端设备的可信设备数字证书进行校验,在校验成功时,确定所述第一终端设备为可信设备;或者,

[0360]

当所述第一参数中包括所述第一终端设备的可信设备数字证书和所述第一终端设备的设备可信签名时,处理模块901确定所述第一终端设备的可信设备数字证书未失效,对所述第一终端设备的可信设备数字证书进行校验;在校验成功的情况下,验证所述第一终端设备的可信设备数字证书包括的所述第一终端设备的硬件信息未失效时,校验所述第一终端设备的设备可信签名;在校验所述第一终端设备的设备可信签名未被篡改时,确定所述第一终端设备为可信设备。

[0361]

在一种可能的实施方式中,所述第一终端设备的设备可信签名与烧写在所述第一终端设备内部的第一密钥相关;处理模块901校验所述第一终端设备的设备可信签名未被篡改时,具体用于根据第二密钥对所述第一终端设备的设备可信签名进行校验,校验成功时,确定所述第一终端设备的设备可信签名未被篡改;

[0362]

其中,所述第一密钥和所述第二密钥为一个密钥对。

[0363]

在一种可能的实施方式中,所述第一终端设备的设备可信签名是使用所述第一密钥对如下中的一项或者多项进行签名得到的:所述通信消息的消息摘要、所述第一终端设备的固件信息、所述第一终端设备的用户公开身份信息或签名时间戳。

[0364]

在一种可能的实施方式中,所述第一终端设备的可信参数中包括用于验证所述第一终端设备的用户为可信用户的第二参数;处理模块901根据所述第一终端设备的可信参数校验所述第一终端设备的用户是否为可信用户时,具体用于:

[0365]

当所述第二参数中包括所述第一终端设备的用户公开数字证书时,处理模块901对所述第一终端设备的用户公开数字证书进行校验,在校验成功时,确定所述第一终端设备的用户为可信用户;或者,

[0366]

当所述第二参数中包括所述第一终端设备的用户公开数字证书和所述第一终端设备的用户可信签名时,处理模块901对所述第一终端设备的用户公开数字证书进行校验;在校验成功时,校验所述第一终端设备的用户可信签名,在校验所述第一终端设备的用户可信签名未被篡改时,确定所述第一终端设备的用户为可信用户;

[0367]

其中,所述第一终端设备的用户公开数字证书包括所述第一终端设备用户的身份凭证公开信息。

[0368]

在一种可能的实施方式中,所述第一终端设备的可信参数中包括用于表征所述第

一终端设备的用户为可信用户的第二参数;处理模块901在根据所述第一终端设备的可信参数校验所述第一终端设备的用户是否为可信用户时,具体用于:

[0369]

当所述第二参数中包括所述第一终端设备的用户公开数字证书、且所述第一终端设备的用户公开数字证书未失效时,处理模块901对所述第一终端设备的用户公开数字证书进行校验,在校验成功时,确定所述第一终端设备的用户为可信用户;或者,

[0370]

当所述第二参数中包括所述第一终端设备的用户公开数字证书和所述第一终端设备的用户可信签名时,处理模块901确定所述第一终端设备的用户公开数字证书未失效,对所述第一终端设备的用户公开数字证书进行校验;在校验成功的情况下,验证所述第一终端设备的用户公开数字证书包括所述第一终端设备用户的身份凭证公开信息未失效时,校验所述第一终端设备的用户可信签名,在校验所述第一终端设备的用户可信签名未被篡改时,确定所述第一终端设备的用户为可信用户;

[0371]

其中,所述第一终端设备的用户公开数字证书包括所述第一终端设备用户的身份凭证公开信息。

[0372]

在一种可能的实施方式中,所述第一终端设备的用户可信签名与用户签名私钥(k7)相关;处理模块901校验所述第一终端设备的用户可信签名未被篡改,包括:根据用户签名公钥(k8)对所述第一终端设备的用户可信签名进行校验,校验成功时,确定所述第一终端设备的用户可信签名未被篡改;其中,所述用户签名私钥和所述用户签名公钥为一个密钥对。

[0373]

示例性地,所述第一终端设备的用户可信签名是使用所述用户签名私钥对如下中的一项或多项进行签名后得到的:所述通信消息的消息摘要、所述第一终端设备的固件信息、所述第一终端设备用户的身份凭证公开信息或签名时间戳。

[0374]

在一种可能的实施方式中,处理模块901在校验所述第一终端设备为可信源后,收发模块902向所述第一终端设备发送通信内容;

[0375]

所述通信内容承载在第一协议报文中,收发模块902每间隔发送预设数量的承载所述通信内容的第一协议报文,收发模块902发送一个承载第二终端设备的可信签名的第二协议报文,所述第二终端设备的可信签名中包括第二终端设备的用户可信签名和/或所述第二终端设备的设备可信签名。

[0376]

在一种可能的实施方式中,所述第二终端设备的可信签名承载在所述第二协议报文的扩展报文头中,所述第二协议报文的净荷区域承载所述通信内容;或者所述第二终端设备的可信签名承载在所述第二协议报文的净荷区域中。

[0377]

在又一种可能的应用场景中,装置900应用于第二终端设备。

[0378]

收发模块902,用于通过第二终端设备所属的可信通信服务平台接收来自第一终端设备的通信消息,所述通信消息中携带所述第一终端设备的可信背书签名信息;

[0379]

处理模块901,用于根据所述可信背书签名信息确定所述通信消息是否可信。

[0380]

在一种可能的实施方式中,所述可信背书签名信息是采用所述第二终端设备所属的可信通信服务平台的可信背书私钥对可信背书进行签名得到的;

[0381]

收发模块902根据所述可信背书签名信息确定所述通信响应是否可信时,具体用于:使用可信背书公钥对所述可信背书签名信息进行校验、校验通过时,若确定所述可信背书签名信息中的所述可信背书与通信消息中包括的信息匹配,则确定所述通信消息可信;

所述可信背书公钥和所述可信背书私钥为一个密钥对。

[0382]

示例性地,所述可信背书包括如下中的一项或者多项:所述通信消息的摘要信息、所述第一终端设备的固件信息、所述第一终端设备用户的身份凭证公开信息、所述第二终端设备所属的可信通信服务平台的标识、签名时间戳、用于验证第一终端设备的可信设备数字证书的公钥(k2)、或用于验证第一种终端设备的可信用户数字证书的公钥(k6)。

[0383]

图10给出了一种装置的结构示意图。装置1000应用于可信通信服务平台。该装置1000可用于实现上述方法实施例中可信通信服务平台或者第一可信通信服务平台或第二可信通信服务平台描述的方法,具体可以参见上述方法实施例中的说明。装置1000包括处理模块1001和收发模块1002。

[0384]

示例性地,以第一可信通信服务平台为例。

[0385]

收发模块1002接收来自第一终端设备的第一通信消息,所述第一通信消息中携带所述第一终端设备的可信参数,所述第一终端设备的可信参数用于确定所述第一终端设备是否为可信源,所述第一终端设备为可信源包括所述第一终端设备为可信设备和/或所述第一终端设备的用户为可信用户;

[0386]

处理模块1001根据所述第一终端设备的可信参数确定所述第一终端设备为可信源时,在所述第一通信消息中添加所述第一终端设备的第一可信背书签名信息得到第二通信消息;所述第一可信通信服务平台向第二终端设备发送所述第二通信消息。

[0387]

在一种可能的实施方式中,所述第一终端设备的第一可信背书签名信息是采用所述第一可信通信服务平台的可信背书私钥对第一可信背书进行签名得到的,所述第一可信背书包括如下中的一项或者多项:所述第二通信消息的摘要信息、所述第一终端设备的固件信息、所述第一终端设备用户的身份凭证公开信息、所述第一可信通信服务平台的标识或者签名时间戳。

[0388]

示例性地,以第二可信通信服务平台为例。

[0389]

收发模块1002接收第一可信通信服务平台发送的第二通信消息,所述第二通信消息中携带所述第一可信背书签名信息,所述第一可信背书签名信息是由所述第一可信通信服务平台在验证第一终端设备为可信源后添加的,所述第一终端设备归属于所述第一可信通信服务平台。

[0390]

所述处理模块1001根据所述第一可信背书签名信息确定所述第二通信消息可信时,将所述第一可信背书签名信息替换为第二可信背书签名信息得到第三通信消息,所述第二可信背书签名用于验证所述第三通信消息是否可信;

[0391]

收发模块1002向第二终端设备发送所述第三通信消息,所述第二终端设备归属于第二可信通信服务平台。

[0392]

在一种可能的设计中,所述第一可信背书签名信息是采用所述第一可信通信服务平台的可信背书私钥对第一可信背书进行签名得到的,所述第一可信背书包括如下中的一项或者多项:所述第二通信消息的摘要信息、所述第一终端设备的固件信息、所述第一终端设备用户的身份凭证公开信息、所述第一可信通信服务平台的标识、签名时间戳、用于验证第一终端设备的可信设备数字证书的公钥、或用于验证第一种终端设备的可信用户数字证书的公钥。

[0393]

在一种可能的设计中,所述第二可信背书签名信息是采用所述第二可信通信服务

平台的可信背书私钥对第二可信背书进行签名得到的,所述第二可信背书包括如下中的一项或者多项:所述第三通信消息的摘要信息、所述第一终端设备的固件信息、所述第一终端设备用户的身份凭证公开信息、所述第二可信通信服务平台的标识、签名时间戳、用于验证第一终端设备的可信设备数字证书的公钥、或用于验证第一种终端设备的可信用户数字证书的公钥。

[0394]

在一种可能的设计中,所述处理模块1001根据所述第一可信背书签名信息确定所述第二通信消息可信时,具体用于使用第一可信服务平台的可信背书公钥对所述第一可信背书签名信息进行校验、校验通过时,若根据所述第一可信背书签名信息中所述第一可信背书确定所述第二通信消息未被篡改,则确定所述第二通信消息可信。

[0395]

图11给出了另一种装置的结构示意图。所述装置1100可以是终端设备,可以是支持终端设备实现上述方法的芯片、芯片系统、或处理器等。该装置可用于实现上述方法实施例中终端设备(包括第一终端设备和第二终端设备)执行的方法,具体可以参见上述方法实施例中的说明。所述装置具备实现本申请实施例描述的终端设备的功能,比如,所述装置包括终端设备执行本申请实施例描述的终端涉及步骤所对应的模块或单元或手段(means),所述功能或单元或手段可以通过软件实现,或者通过硬件实现,也可以通过硬件执行相应的软件实现,还可以通过软件和硬件结合的方式实现。详细可进一步参考前述对应方法实施例中的相应描述。

[0396]

所述装置1100可以包括一个或多个处理器1101,所述处理器1101也可以称为处理单元,可以实现一定的控制功能。所述处理器1101可以是通用处理器或者专用处理器等。例如可以是基带处理器或中央处理器。基带处理器可以用于对通信协议以及通信数据进行处理,中央处理器可以用于对通信装置(如,基站、基带芯片,终端、终端芯片,du或cu等)进行控制,执行软件程序,处理软件程序的数据。

[0397]

在一种可选的设计中,处理器1101也可以存有指令和/或数据1103,所述指令和/或数据1103可以被所述处理器运行,使得所述装置1100执行上述方法实施例中描述的方法。

[0398]

在另一种可选的设计中,处理器1101中可以包括用于实现接收和发送功能的收发单元。例如该收发单元可以是收发电路,或者是接口,或者是接口电路。用于实现接收和发送功能的收发电路、接口或接口电路可以是分开的,也可以集成在一起。上述收发电路、接口或接口电路可以用于代码/数据的读写,或者,上述收发电路、接口或接口电路可以用于信号的传输或传递。

[0399]

在又一种可能的设计中,装置1100可以包括电路,所述电路可以实现前述方法实施例中发送或接收或者通信的功能。

[0400]

可选的,所述装置1100中可以包括一个或多个存储器1102,其上可以存有指令1104,所述指令可在所述处理器上被运行,使得所述装置1100执行上述方法实施例中描述的方法。可选的,所述存储器中还可以存储有数据。可选的,处理器中也可以存储指令和/或数据。所述处理器和存储器可以单独设置,也可以集成在一起。例如,上述方法实施例中所描述的对应关系可以存储在存储器中,或者存储在处理器中。

[0401]

可选的,所述装置1100还可以包括收发器1105和/或天线1106。所述处理器1101可以称为处理单元,对所述装置1100进行控制。所述收发器1105可以称为收发单元、收发机、

收发电路、收发装置或收发模块等,用于实现收发功能。

[0402]

可选的,本申请实施例中的装置1100可以用于执行本申请上述实施例描述的方法。

[0403]

本申请中描述的处理器和收发器可实现在集成电路(integrated circuit,ic)、模拟ic、射频集成电路rfic、混合信号ic、专用集成电路(application specific integrated circuit,asic)、印刷电路板(printed circuit board,pcb)、电子设备等上。该处理器和收发器也可以用各种ic工艺技术来制造,例如互补金属氧化物半导体(complementary metal oxide semiconductor,cmos)、n型金属氧化物半导体(nmetal-oxide-semiconductor,nmos)、p型金属氧化物半导体(positive channel metal oxide semiconductor,pmos)、双极结型晶体管(bipolar junction transistor,bjt)、双极cmos(bicmos)、硅锗(sige)、砷化镓(gaas)等。

[0404]

以上实施例描述中的装置可以是终端设备,但本申请中描述的装置的范围并不限于此,而且装置的结构可以不受图11的限制。装置可以是独立的设备或者可以是较大设备的一部分。例如所述装置可以是:

[0405]

(1)独立的集成电路ic,或芯片,或,芯片系统或子系统;

[0406]

(2)具有一个或多个ic的集合,可选的,该ic集合也可以包括用于存储数据和/或指令的存储部件;

[0407]

(3)asic,例如调制解调器(msm);

[0408]

(4)可嵌入在其他设备内的模块;

[0409]

(5)接收机、终端、智能终端、蜂窝电话、无线设备、手持机、移动单元、车载设备、网络设备、云设备、人工智能设备、机器设备、家居设备、医疗设备、工业设备等等;

[0410]

(6)其他等等。

[0411]

图12提供了一种终端设备的结构示意图。该终端设备可适用于图1所示出的场景中。为了便于说明,图12仅示出了终端设备的主要部件。如图12所示,终端设备1200包括处理器、存储器、控制电路、天线以及输入输出装置。处理器主要用于对通信协议以及通信数据进行处理,以及对整个终端进行控制,执行软件程序,处理软件程序的数据。存储器主要用于存储软件程序和数据。射频电路主要用于基带信号与射频信号的转换以及对射频信号的处理。天线主要用于收发电磁波形式的射频信号。输入输出装置,例如触摸屏、显示屏,键盘等主要用于接收用户输入的数据以及对用户输出数据。

[0412]

当终端设备开机后,处理器可以读取存储单元中的软件程序,解析并执行软件程序的指令,处理软件程序的数据。当需要通过无线发送数据时,处理器对待发送的数据进行基带处理后,输出基带信号至射频电路,射频电路将基带信号进行处理后得到射频信号并将射频信号通过天线以电磁波的形式向外发送。当有数据发送到终端设备时,射频电路通过天线接收到射频信号,该射频信号被进一步转换为基带信号,并将基带信号输出至处理器,处理器将基带信号转换为数据并对该数据进行处理。

[0413]

为了便于说明,图12仅示出了一个存储器和处理器。在实际的终端设备中,可以存在多个处理器和存储器。存储器也可以称为存储介质或者存储设备等,本发明实施例对此不做限制。

[0414]

作为一种可选的实现方式,处理器可以包括基带处理器和中央处理器,基带处理

器主要用于对通信协议以及通信数据进行处理,中央处理器主要用于对整个终端设备进行控制,执行软件程序,处理软件程序的数据。图12中的处理器集成了基带处理器和中央处理器的功能,本领域技术人员可以理解,基带处理器和中央处理器也可以是各自独立的处理器,通过总线等技术互联。本领域技术人员可以理解,终端设备可以包括多个基带处理器以适应不同的网络制式,终端设备可以包括多个中央处理器以增强其处理能力,终端设备的各个部件可以通过各种总线连接。所述基带处理器也可以表述为基带处理电路或者基带处理芯片。所述中央处理器也可以表述为中央处理电路或者中央处理芯片。对通信协议以及通信数据进行处理的功能可以内置在处理器中,也可以以软件程序的形式存储在存储单元中,由处理器执行软件程序以实现基带处理功能。

[0415]

在一个例子中,可以将具有收发功能的天线和控制电路视为终端设备1200的收发单元1211,将具有处理功能的处理器视为终端设备1200的处理单元1212。如图12所示,终端设备1200包括收发单元1211和处理单元1212。收发单元也可以称为收发器、收发机、收发装置等。可选的,可以将收发单元1211中用于实现接收功能的器件视为接收单元,将收发单元1211中用于实现发送功能的器件视为发送单元,即收发单元1211包括接收单元和发送单元。示例性的,接收单元也可以称为接收机、接收器、接收电路等,发送单元可以称为发射机、发射器或者发射电路等。可选的,上述接收单元和发送单元可以是集成在一起的一个单元,也可以是各自独立的多个单元。上述接收单元和发送单元可以在一个地理位置,也可以分散在多个地理位置。

[0416]

图13给出了另一种装置的结构示意图。所述装置1300可以是应用于可信通信服务平台。该装置1300可用于实现上述方法实施例中可信通信服务平台或第一可信通信服务平台或第二可信通信服务平台执行的方法,具体可以参见上述方法实施例中的说明。所述装置具备实现本申请实施例描述的可信通信服务平台的功能,比如,所述装置包括可信通信服务平台执行本申请实施例描述的可信通信服务平台涉及步骤所对应的模块或单元或手段(means),所述功能或单元或手段可以通过软件实现,或者通过硬件实现,也可以通过硬件执行相应的软件实现,还可以通过软件和硬件结合的方式实现。详细可进一步参考前述对应方法实施例中的相应描述。

[0417]

所述装置1300可以包括一个或多个处理器1301,所述处理器1301也可以称为处理单元,可以实现一定的控制功能。所述处理器1301可以是通用处理器或者专用处理器等。

[0418]

在一种可选的设计中,处理器1301也可以存有指令和/或数据1303,所述指令和/或数据1303可以被所述处理器运行,使得所述装置1300执行上述方法实施例中描述的方法。

[0419]

在另一种可选的设计中,处理器1301中可以包括用于实现接收和发送功能的收发单元。例如该收发单元可以是收发电路,或者是接口,或者是接口电路。用于实现接收和发送功能的收发电路、接口或接口电路可以是分开的,也可以集成在一起。上述收发电路、接口或接口电路可以用于代码/数据的读写,或者,上述收发电路、接口或接口电路可以用于信号的传输或传递。

[0420]

在又一种可能的设计中,装置1300可以包括电路,所述电路可以实现前述方法实施例中发送或接收或者通信的功能。

[0421]

可选的,所述装置1300中可以包括一个或多个存储器1302,其上可以存有指令

1304,所述指令可在所述处理器上被运行,使得所述装置1300执行上述方法实施例中描述的方法。可选的,所述存储器中还可以存储有数据。可选的,处理器中也可以存储指令和/或数据。所述处理器和存储器可以单独设置,也可以集成在一起。例如,上述方法实施例中所描述的对应关系可以存储在存储器中,或者存储在处理器中。

[0422]

可选的,所述装置1300还可以包括收发器1305。所述处理器1301可以称为处理单元,对所述装置1300进行控制。所述收发器1305可以称为收发单元、收发机、收发电路、收发装置或收发模块等,用于实现收发功能。

[0423]

可选的,本申请实施例中的装置1300可以用于执行本申请上述实施例描述的可信通信服务平台执行的方法。

[0424]

可以理解的是,本申请实施例中的一些可选的特征,在某些场景下,可以不依赖于其他特征,比如其当前所基于的方案,而独立实施,解决相应的技术问题,达到相应的效果,也可以在某些场景下,依据需求与其他特征进行结合。相应的,本申请实施例中给出的装置也可以相应的实现这些特征或功能,在此不予赘述。

[0425]

本领域技术人员还可以理解到本申请实施例列出的各种说明性逻辑块(illustrative logical block)和步骤(step)可以通过电子硬件、电脑软件,或两者的结合进行实现。这样的功能是通过硬件还是软件来实现取决于特定的应用和整个系统的设计要求。本领域技术人员对于相应的应用,可以使用各种方法实现所述的功能,但这种实现不应被理解为超出本申请实施例保护的范围。

[0426]

可以理解,本申请实施例中的处理器可以是一种集成电路芯片,具有信号的处理能力。在实现过程中,上述方法实施例的各步骤可以通过处理器中的硬件的集成逻辑电路或者软件形式的指令完成。上述的处理器可以是通用处理器、数字信号处理器(digital signal processor,dsp)、专用集成电路(application specific integrated circuit,asic)、现场可编程门阵列(field programmable gate array,fpga)或者其它可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件。

[0427]

本申请所描述的方案可通过各种方式来实现。例如,这些技术可以用硬件、软件或者硬件结合的方式来实现。对于硬件实现,用于在通信装置(例如,基站,终端、网络实体、或芯片)处执行这些技术的处理单元,可以实现在一个或多个通用处理器、dsp、数字信号处理器件、asic、可编程逻辑器件、fpga、或其它可编程逻辑装置,离散门或晶体管逻辑,离散硬件部件,或上述任何组合中。通用处理器可以为微处理器,可选地,该通用处理器也可以为任何传统的处理器、控制器、微控制器或状态机。处理器也可以通过计算装置的组合来实现,例如数字信号处理器和微处理器,多个微处理器,一个或多个微处理器联合一个数字信号处理器核,或任何其它类似的配置来实现。

[0428]

可以理解,本申请实施例中的存储器可以是易失性存储器或非易失性存储器,或可包括易失性和非易失性存储器两者。其中,非易失性存储器可以是只读存储器(read-only memory,rom)、可编程只读存储器(programmable rom,prom)、可擦除可编程只读存储器(erasable prom,eprom)、电可擦除可编程只读存储器(electrically eprom,eeprom)或闪存。易失性存储器可以是随机存取存储器(random access memory,ram),其用作外部高速缓存。通过示例性但不是限制性说明,许多形式的ram可用,例如静态随机存取存储器(static ram,sram)、动态随机存取存储器(dynamic ram,dram)、同步动态随机存取存储器

(synchronous dram,sdram)、双倍数据速率同步动态随机存取存储器(double data rate sdram,ddr sdram)、增强型同步动态随机存取存储器(enhanced sdram,esdram)、同步连接动态随机存取存储器(synchlink dram,sldram)和直接内存总线随机存取存储器(direct rambus ram,dr ram)。应注意,本文描述的系统和方法的存储器旨在包括但不限于这些和任意其它适合类型的存储器。

[0429]

本申请还提供了一种计算机可读介质,其上存储有计算机程序,该计算机程序被计算机执行时实现上述任一方法实施例的功能。

[0430]

本申请还提供了一种计算机程序产品,该计算机程序产品被计算机执行时实现上述任一方法实施例的功能。

[0431]

在上述实施例中,可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。所述计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行所述计算机指令时,全部或部分地产生按照本申请实施例所述的流程或功能。所述计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。所述计算机指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一个计算机可读存储介质传输,例如,所述计算机指令可以从一个网站站点、计算机、服务器或数据中心通过有线(例如同轴电缆、光纤、数字用户线(digital subscriber line,dsl))或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。所述计算机可读存储介质可以是计算机能够存取的任何可用介质或者是包含一个或多个可用介质集成的服务器、数据中心等数据存储设备。所述可用介质可以是磁性介质(例如,软盘、硬盘、磁带)、光介质(例如,高密度数字视频光盘(digital video disc,dvd))、或者半导体介质(例如,固态硬盘(solid state disk,ssd))等。

[0432]

可以理解,说明书通篇中提到的“实施例”意味着与实施例有关的特定特征、结构或特性包括在本申请的至少一个实施例中。因此,在整个说明书各个实施例未必一定指相同的实施例。此外,这些特定的特征、结构或特性可以任意适合的方式结合在一个或多个实施例中。可以理解,在本申请的各种实施例中,上述各过程的序号的大小并不意味着执行顺序的先后,各过程的执行顺序应以其功能和内在逻辑确定,而不应对本申请实施例的实施过程构成任何限定。

[0433]

可以理解,在本申请中,“当

…

时”、“若”以及“如果”均指在某种客观情况下装置会做出相应的处理,并非是限定时间,且也不要求装置实现时一定要有判断的动作,也不意味着存在其它限定。

[0434]

本申请中的“同时”可以理解为在相同的时间点,也可以理解为在一段时间段内,还可以理解为在同一个周期内。

[0435]

本领域技术人员可以理解:本申请中涉及的第一、第二等各种数字编号仅为描述方便进行的区分,并不用来限制本申请实施例的范围。本申请中的编号(也可被称为索引)的具体取值、数量的具体取值、以及位置仅作为示意的目的,并不是唯一的表示形式,也并不用来限制本申请实施例的范围。本申请中涉及的第一个、第二个等各种数字编号也仅为描述方便进行的区分,并不用来限制本申请实施例的范围。

[0436]

本申请中对于使用单数表示的元素旨在用于表示“一个或多个”,而并非表示“一

个且仅一个”,除非有特别说明。本申请中,在没有特别说明的情况下,“至少一个”旨在用于表示“一个或者多个”,“多个”旨在用于表示“两个或两个以上”。

[0437]

另外,本文中术语“系统”和“网络”在本文中常被可互换使用。本文中术语“和/或”,仅仅是一种描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b这三种情况,其中a可以是单数或者复数,b可以是单数或者复数。字符“/”一般表示前后关联对象是一种“或”的关系。

[0438]

本文中术语

“……

中的至少一个”或

“……

中的至少一种”,表示所列出的各项的全部或任意组合,例如,“a、b和c中的至少一种”,可以表示:单独存在a,单独存在b,单独存在c,同时存在a和b,同时存在b和c,同时存在a、b和c这六种情况,其中a可以是单数或者复数,b可以是单数或者复数,c可以是单数或者复数。

[0439]

可以理解,在本申请各实施例中,“与a相应的b”表示b与a相关联,根据a可以确定b。但还应理解,根据a确定b并不意味着仅仅根据a确定b,还可以根据a和/或其它信息确定b。

[0440]

本申请中的预定义可以理解为定义、预先定义、存储、预存储、预协商、预配置、固化、或预烧制。

[0441]

本领域普通技术人员可以理解,结合本文中所公开的实施例描述的各示例的单元及算法步骤,能够以电子硬件、或者计算机软件和电子硬件的结合来实现。这些功能究竟以硬件还是软件方式来执行,取决于技术方案的特定应用和设计约束条件。专业技术人员可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本申请的范围。

[0442]

本领域普通技术人员可以理解,为描述的方便和简洁,上述描述的系统、装置和单元的具体工作过程,可以参考前述方法实施例中的对应过程,在此不再赘述。

[0443]

可以理解,本申请中描述的系统、装置和方法也可以通过其它的方式实现。例如,以上所描述的装置实施例仅仅是示意性的,例如,所述单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另一点,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过一些接口,装置或单元的间接耦合或通信连接,可以是电性,机械或其它的形式。

[0444]

所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本实施例方案的目的。

[0445]

另外,在本申请各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个单元中。

[0446]

所述功能如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本申请的技术方案本质上或者说对现有技术做出贡献的部分或者该技术方案的部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)执行本申请各个实施例所述方法的全部或部分步骤。

而前述的存储介质包括:u盘、移动硬盘、只读存储器(read-only memory,rom)、随机存取存储器(random access memory,ram)、磁碟或者光盘等各种可以存储程序代码的介质。

[0447]

本申请中各个实施例之间相同或相似的部分可以互相参考。在本申请中各个实施例、以及各实施例中的各个实施方式/实施方法/实现方法中,如果没有特殊说明以及逻辑冲突,不同的实施例之间、以及各实施例中的各个实施方式/实施方法/实现方法之间的术语和/或描述具有一致性、且可以相互引用,不同的实施例、以及各实施例中的各个实施方式/实施方法/实现方法中的技术特征根据其内在的逻辑关系可以组合形成新的实施例、实施方式、实施方法、或实现方法。以上所述的本申请实施方式并不构成对本申请保护范围的限定。

[0448]

以上所述,仅为本申请的具体实施方式,但本申请的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本申请揭露的技术范围内,可轻易想到变化或替换,都应涵盖在本申请的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1