通信程序、通信方法、通信设备及通信系统与流程

[0001]

本文讨论的实施方式涉及通信程序、通信方法、通信设备、通信系统。

背景技术:

[0002]

当使用诸如申请信用卡、开设银行账户和购买保险之类的各种服务时,服务用户有时会向服务提供方出示数字证书。数字证书可以由证书权威机构发布。在这种情况下,证书权威机构对用户执行身份确认等,并基于结果发布证书。用户向服务提供方出示所获得的数字证书。

[0003]

近年来,作为实现虚拟货币的平台而出现的分布式账本技术引起了关注。在没有系统中央管理员的情况下,使用分布式账本可以抑制信息被篡改,并且还正在研究应用于虚拟货币之外的领域。

[0004]

作为相关技术,已知一种用于从身份提供方获得用于访问依赖方的服务的令牌的方法(例如,专利文献1)。

[0005]

[引用文献列表]

[0006]

[专利文献]

[0007]

[专利文献1]日本国际专利申请公开no.2011-525028

技术实现要素:

[0008]

技术问题

[0009]

服务提供方基于服务用户所出示的数字证书来识别用户的状态,并提供服务。为此,当服务用户已经获取了多个数字证书时,用户可以向服务提供方出示对用户有利的证书,同时隐藏不利证书的存在。在这种情况下,存在以下风险:服务提供方以对用户有利的方式错误地识别了用户的状态,并且根据错误识别的状态来提供服务。

[0010]

一方面的目的是检测由服务用户对数字证书的隐藏。

[0011]

技术方案

[0012]

一种通信程序,该通信程序使能够获取在网络中共享的分布式账本中的信息的第一设备执行以下处理:从第二设备获取第二设备的用户向第一设备进行申请所使用的一个或更多个数字证书;通过使用分布式账本,来获取标识用户以及由一个或更多个数字证书所证明的信息的类型的组合的类型信息;获取与类型信息相关联地记录在分布式账本中的证书发布历史;以及确定发布历史是否包含尚未从第二设备获取的另一数字证书的信息。

[0013]

技术效果

[0014]

可以检测服务用户对数字证书的隐藏。

附图说明

[0015]

图1是描述根据一个实施方式的通信方法的示例的图;

[0016]

图2是描述通信设备的配置的示例的图;

[0017]

图3是描述通信设备的硬件配置的示例的图;

[0018]

图4是描述分布式账本中包含的公共密钥信息的示例的图;

[0019]

图5是描述类别id的登记处理的示例的序列图;

[0020]

图6是描述当发布证书时进行的处理的示例的序列图;

[0021]

图7是描述关于证书完整性的验证处理的示例的序列图;

[0022]

图8是描述通信设备进行的验证处理的示例的流程图;

[0023]

图9是描述对类别id进行加密所使用的密钥信息的示例的图;

[0024]

图10是描述第二实施方式中所使用的类别id列表的示例的图;

[0025]

图11是描述类别id的登记处理的示例的序列图;

[0026]

图12是描述当发布证书时进行的处理的示例的序列图;

[0027]

图13是描述对证书完整性的验证处理的示例的序列图;

[0028]

图14是描述由通信设备进行的验证处理的示例的流程图;以及

[0029]

图15是描述第二实施方式中的通信处理的示例的图。

具体实施方式

[0030]

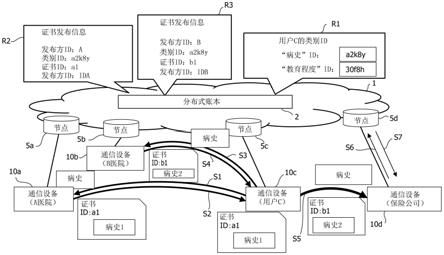

图1是描述根据一个实施方式的通信方法的示例的图。在图1所示的示例中,节点5(5a至5d)已经参与了网络1。假设已经参与网络1的节点5a至5d共享分布式账本2。网络1是允许共享分布式账本2的任何期望形式的网络。例如,网络1可以是区块链技术中的联盟。在图1的示例中,通信设备10(10a至10d)联接到节点5。假设每个通信设备10能够通过通信设备10所联接至的节点5获取分布式账本2中的信息。

[0031]

在下文中,参照图1,描述了要提供的服务是保险并且证书是用户的病史证书的示例。假设通信设备10a是安装在a医院中的通信设备10,并且通信设备10b是安装在b医院中的通信设备10。假设通信设备10c是将要使用保险的用户c所使用的设备,并且通信设备10d是保险公司使用的通信设备10。假设作为证书的发布方的a医院的标识信息(发布方id)是ida,而b医院的发布方id是idb。

[0032]

首先,一旦接收到要获取证书的类别的输入时,通信设备10c生成能够唯一地指定类别(类型)和使用通信设备10c的用户c的组合的标识信息(类型信息)。在下面的描述中,能够唯一地指定类别和用户的组合的标识信息有时被描述为“类别id”。通信设备10c向节点5c通知所生成的类别id。然后,节点5c将接收到的类别id登记到分布式账本2中。在图1的示例中,如r1中所示,作为关于用户c的病史的类别id的a2k8y以及作为关于用户c的教育程度的类别id的30f8h被登记在分布式账本2中。在共享分布式账本2的节点5之间共享关于用户c的类别id的信息。每个通信设备10还能够通过节点5获取类别id。

[0033]

接下来,用户c从通信设备10c向通信设备10a发送对病史证书的请求,以便从a医院获取病史证书(步骤s1)。假设通信设备10a的操作者已经生成了用户c的病史证书c1。通信设备10a生成了关于证书c1的发布信息,并且将该发布信息发送给节点5a。关于证书c1的发布信息包含指定用户c的病史的类别id。如r2中所示,节点5a将接收到的发布信息记录在分布式账本2中。发布信息r2所示的记录表示:来自发布方id=ida(a医院)的、关于用户和由类别id=a2k8y所标识的类别的组合的证书id=a1的证书。此后,从通信设备10a向通信设备10c传输证书id=a1的证书(步骤s2)。

[0034]

在用户c也从b医院获取病史证书的情况下,进行与从a医院获取证书相同的处理。具体而言,例如,从通信设备10c向通信设备10b传输对病史证书的请求(步骤s3)。由于通信设备10b进行与通信设备10a相同的处理,因此由通信设备10b生成的证书的信息也由节点5b登记在分布式账本2中。因此,如r3中所示,在分布式账本2中已经记录了以下事实:已经从发布方id=idb(b医院)为用户和由类别id=a2k8y所标识的类别的组合发布了证书id=b1的证书。此后,从通信设备10b向通信设备10c传输证书id=b1的证书(步骤s4)。

[0035]

接下来,对于用户c使用服务的申请,通信设备10c向通信设备10d发送表示证书和证书的类别是病史的信息(步骤s5)。在图1的示例中,假设通信设备10c已经向通信设备10d传输了由用户c从a医院获取的证书和由用户c从b医院获取的证书二者。

[0036]

通信设备10d从节点5d请求用户c的病史证书的证书发布历史(步骤s6)。“证书发布历史”是针对特定类别向特定用户发布的所有证书的标识信息的列表。

[0037]

节点5d参考分布式账本2中的r1的记录,以识别出标识用户c和病史的组合的类别id是“a2k8y”。节点5d检索在分布式账本2中与类别id=a2k8y相关联地记录的发布信息。在图1的示例中,从发布信息r2和r3中识别出已经发布了证书id=a1,b1的证书。节点5d向通信设备10d通知证书id=a1,b1作为证书发布历史(步骤s7)。通信设备10d比较从节点5d接收的证书id和从通信设备10c接收的证书中包含的证书id。在图1的示例中,由于从节点5d接收到的证书id和从通信设备10c接收到的证书中包含的证书id彼此一致,所以通信设备10d可以确定用户c已经提交了针对病史获取的所有证书。

[0038]

此后,通信设备10d通过解密每个接收到的证书来验证证书。为了验证证书,假设通信设备10d能够视情况而从节点5d获取与发布了每个证书的设备中所使用的秘密密钥配对的公共密钥。假设每个通信设备10的公共密钥预先登记在分布式账本2中。在图1的示例中,通信设备10d可以通过从节点5d获取与发布方id=ida相关联的通信设备10a的公共密钥和与发布方id=idb相关联的通信设备10b的公共密钥来解密证书。

[0039]

在通信设备10未接收到由证书发布历史中所包含的id标识的1个或更多个证书的情况下,通信设备10可以确定即将接收服务的用户尚未传输所有证书。在尚未传输由证书发布历史中包含的id所标识的1个或更多个证书的情况下,通信设备10可以确定存在即将接收服务的用户可能隐藏了一些证书的可能性。

[0040]

如上所述,在使用根据实施方式的通信方法的系统中,每当发布证书时,将证书发布信息与类别id相关联地记录在分布式账本2中。因此,关于所有证书的发布信息被登记在分布式账本2中。在用户将能够唯一指定用户和证书类别的组合的类别id登记在分布式账本2中之后,发布每个证书。这使得服务提供方可以通过使用分布式账本2的记录来识别服务用户是否已向提供方提交了用户针对与服务相关的类别所获取的所有数字证书。

[0041]

图1仅是示例,并且网络中的节点5和通信设备10的数量可以根据需要改变。依据实现,要提交的证书类型和要提供的服务类型也可以根据需要而改变。

[0042]

<设备配置>

[0043]

图2是描述通信设备10的配置的示例的图。通信设备10包括通信单元20、控制单元30和储存单元40。通信单元20包括发送单元21和接收单元22。发送单元21向节点5、另一通信设备10等发送分组。接收单元22从节点5、另一通信设备10等接收分组。

[0044]

控制单元30包括id生成单元31、登记处理单元32、获取单元33、确定单元34和应用

处理单元35。id生成单元31生成类别id。在通信设备10作为获取证书的用户的终端而操作的情况下使用id生成单元31。登记处理单元32进行用于在分布式账本2中登记诸如类别id和证书发布信息之类的信息的处理。例如,登记处理单元32向通信设备10所联接至的节点5发送要登记到分布式账本2中的信息,并且进行用于请求登记到分布式账本2中的处理。获取单元33进行用于从节点5获取信息的处理。例如,在通信设备10作为发布证书的设备或验证证书的设备而操作的情况下使用获取单元33。确定单元34通过比较包含在证书发布历史中的证书id和包含在接收到的数字证书中的证书id,来确定是否存在隐藏证书的可能性。应用处理单元35通过在通信设备10中运行的应用程序进行处理。例如,应用处理单元35发布数字证书,通过使用应用程序来验证数字证书,并进行其它处理。

[0045]

储存单元40存储类别id信息41和证书生成秘密密钥42。类别id信息41是由通信设备10生成的类别id的信息。证书生成秘密密钥42是在通信设备10作为发布证书的设备来操作的情况下用于对生成的证书进行加密的秘密密钥。

[0046]

图3是描述通信设备10的硬件配置的示例的图。通信设备10包括处理器101、存储器102、总线105和网络接口109。通信设备10可以还包括输入装置103、输出装置104、储存装置106和便携式储存介质驱动装置107中的至少一个。

[0047]

处理器101是任何处理电路,并且可以是例如中央处理单元(cpu)。处理器101作为控制单元30操作。处理器101能够执行存储在存储器102、储存装置106等中的程序。存储器102适当地存储通过处理器101的操作而获取的数据和用于处理器101的处理的数据。储存装置106存储程序、数据等,并且视情况而向处理器101等提供所存储的信息。存储器102、储存装置106等作为通信设备10中的储存单元40操作。

[0048]

总线105将处理器101、存储器102、输入装置103、输出装置104、储存装置106、便携式储存介质驱动装置107和网络接口109彼此联接,使得数据能够在彼此之间进行发送和接收。输入装置103是诸如键盘、鼠标、麦克风或相机之类的用于输入信息的任何装置,而输出装置104是诸如显示器之类的用于输出数据的任何装置。便携式储存介质驱动装置107能够向便携式储存介质108输出存储器102、储存装置106等中的数据,并且能够从便携式储存介质108中读出程序、数据等。便携式储存介质108可以是包括可记录光盘(cd-r)和可记录数字多功能盘(dvd-r)的任何便携式储存介质。网络接口109视情况而实施使通信设备10与其它设备进行通信的处理。网络接口109作为通信单元20操作。

[0049]

<第一实施方式>

[0050]

在下文中,从使用分布式账本2共享的信息、类别id的登记、数字证书的发布处理,到在已经接收到数字证书的通信设备10中进行的验证处理的示例,分开描述第一实施方式。同样在以下示例中,证书是用户的病史证书的情况。假设通信设备10a是安装在a医院中的通信设备10,并且通信设备10b是安装在b医院中的通信设备10。假设通信设备10c是即将使用保险的用户c使用的设备,并且通信设备10d是保险公司使用的通信设备10。

[0051]

在下面的描述中,为了使正在进行处理的通信设备10清楚,可以将正在进行处理的通信设备10的附图标记末尾的字母添加到该通信设备10的部件的附图标记的末尾。例如,id生成单元31a是通信设备10a的id生成单元31,并且登记处理单元32c是通信设备10c的登记处理单元32。

[0052]

图4是描述包含在分布式账本2中的公共密钥信息的示例的图。在分布式账本2中,

不仅保留诸如类别id和证书发布信息之类的信息,而且还保留公共密钥信息,如参照图1所描述的。公共密钥信息是关于与在每个通信设备10中对证书进行加密所使用的秘密密钥配对的公共密钥的信息。

[0053]

图4所示的公共密钥信息与通信设备、设备id、公共密钥和地址相关联。设备id是指配给条目中的通信设备10的标识信息。公共密钥是与条目中的通信设备10进行加密所使用的秘密密钥配对的公共密钥。地址是指分配给条目中的通信设备10的地址。例如,设备id=ida和地址=ipa被指配给通信设备10a,并且与通信设备10a使用的秘密密钥配对的公共密钥是keypa。设备id=idb和地址=ipb被指配给通信设备10b,并且与通信设备10b使用的秘密密钥配对的公共密钥是keypb。类似地,设备id=idc和地址=ipc被指配给通信设备10c,并且与通信设备10c使用的秘密密钥配对的公共密钥是keypc。设备id=idd和地址=ipd被指配给通信设备10d,并且与通信设备10d使用的秘密密钥配对的公共密钥是keypd。

[0054]

图5是描述类别id的登记处理的示例的序列图。参照图5,描述了在分布式账本2中登记用户c为了获取证书而使用的类别id的情况下的处理的示例。

[0055]

通信设备10c的id生成单元31c生成能够唯一地指定用户c和类别的组合的类别id(步骤s11)。生成类别id的方法可以是任何已知的方法。在图5的示例中,为了使用户c获取病史证书,假设id生成单元31c已经生成了a2k8y作为能够唯一地指定用户c和病史的组合的类别id(病史id)。为了使用户c获取教育程度证书,假设id生成单元31c已经生成了30f8h作为能够唯一地指定用户c和教育程度的组合的类别id(教育程度id)。在下面的描述中,为了易于理解每个类别id与哪个类别相关联,有时用附接到类别名称的id来表示每个类别的类别id。例如,能够唯一指定用户c和病史的组合的类别id有时被描述为用户c的“病史id”。类似地,能够唯一指定用户c和教育程度的组合的类别id有时被描述为用户c的“教育程度id”。

[0056]

通信设备10c的登记处理单元32c请求节点5c将由id生成单元31c生成的类别id登记到分布式账本2中(步骤s12)。节点5c将请求登记到分布式账本2中的每个类别id与每个类别和关于用户的信息相关联地记录。因此,在使用分布式账本2的节点5a至5d之间共享图5的r1中指示的信息。

[0057]

图5中所示的记录r1是类别id的登记的一个示例,并且登记的形式可以依据实现而变化。例如,在通信设备10与用户一一对应的情况下,类别id可以被生成为能够唯一地指定用户使用的通信设备10的标识信息与类别的组合的信息。在这种情况下,同样在分布式账本2中,类别id可以与通信设备10的标识信息和类别的组合相关联地记录。

[0058]

图6是描述当发布证书时进行的处理的示例的序列图。参照图6,描述在由a医院的通信设备10a发布用户c的病史证书的情况下的处理的示例。假设在图6的处理之前已经进行了参照图5描述的登记处理。

[0059]

通信设备10c的应用处理单元35c识别出通过来自用户c等的输入已经请求了从a医院获取病史证书。应用处理单元35c还识别出通过来自用户等的输入也已经获取了诸如a医院的通信设备10a的地址之类的信息。应用处理单元35c生成对证书的请求消息,该请求消息包含请求用户c的证书的信息以及用于请求证书的类别是病史的信息。发送单元21c向通信设备10a发送所生成的请求消息(步骤s21)。

[0060]

通信设备10a的获取单元33a通过接收单元22a获取请求消息。然后,获取单元33a

从节点5a请求用户c的病史id(步骤s22)。节点5a通过参照分布式账本2中所包含的记录r1(图5)来识别用户c的病史id为a2k8y。节点5a向通信设备10a通知作为用户c的病史id的a2k8y(步骤s23)。

[0061]

通信设备10a的获取单元33a通知应用处理单元35a用户c的病史证书被请求,并且指定用户c的病史的类别id为a2k8y。应用处理单元35a使用从获取单元33a接收的信息从储存单元40a等读取关于用户c的病史的信息,以生成用户c的病史证书c1(步骤s24)。应用处理单元35a还生成用于标识所生成的证书c1的证书id。在图6的示例中,假设由应用处理单元35a所生成的、关于用户c的病史的证书c1的证书id为a1。

[0062]

应用处理单元35a向登记处理单元32a输出证书c1的证书id以及用户c的病史id。登记处理单元32a请求节点5a将从应用处理单元35a接收到的证书id和病史id的组合记录到分布式账本2中,作为证书发布信息(步骤s25)。节点5a将以下信息记录在分布式账本2中,作为证书发布信息(图6的r2)。

[0063]

证书发布信息

[0064]

类别id:a2k8y

[0065]

证书id:a1

[0066]

发布方id:ida

[0067]

发布方id是用于标识已经发布了证书c1的通信设备10a的信息。通过节点5a的登记处理,使用分布式账本2在节点5a至5d之间共享图6的r2中所指示的信息(步骤s26)。

[0068]

通信设备10a的应用处理单元35a利用证书生成秘密密钥42a对在步骤s24中生成的证书c1进行加密。假设证书id记录在证书中未加密的区域中。应用处理单元35a向发送单元21a输出加密的证书c1和指示证书c1的目的地是通信设备10c的信息。发送单元21a向通信设备10c发送从应用处理单元35a输入的证书c1(步骤s27)。视情况而定,通信设备10c将通过接收单元22c接收到的证书的数据存储在储存单元40c中。存储在储存单元40c中的证书的数据是在证书的发布方处加密的数据。

[0069]

尽管已经参照图6描述了在a医院的通信设备10a发布用户c的病史证书c1的情况下的处理,但是可以在诸如通信设备10b之类的其它通信设备10中通过相同处理来进行证书的生成、证书发布信息的登记、证书的发送。可以以相同的方式进行针对除用户c以外的任何用户的处理。参照图6描述的处理过程是示例,并且可以依据实现来改变处理的过程。例如,在步骤s27中发送证书的处理可以与步骤s25、s26中的处理并行地进行,或者可以在步骤s25、s26中的处理之前进行。

[0070]

图7是描述关于证书完整性的验证处理的示例的序列图。参照图7,描述了在a医院和b医院发布了用户c的病史证书并且用户c向保险公司提交病史证书的情况下进行的处理的示例。图7的处理是示例,并且可以依据实现而变化。

[0071]

假设在进行图7的处理时,通过参照图5描述的过程在分布式账本2中登记了用户c的类别id,如记录r1(图7)中所示。还假设通过参照图6描述的过程在分布式账本2中还登记了关于用户c的病史的、a医院的证书c1的发布信息,如发布信息r2中所指示。还假设通过在b医院中使用的通信设备10b和节点5b中的处理来发布证书c2,并且将以下信息记录在分布式账本2中(图7的r3)。

[0072]

证书发布信息

[0073]

类别id:a2k8y

[0074]

证书id:b1

[0075]

发布方id:idb

[0076]

在节点5a至5d之间共享分布式账本2中的信息。

[0077]

假设用户c向保险公司申请了保险服务。保险公司的操作者从通信设备10d向用户c使用的通信设备10c发送对病史证书的发送请求(步骤s31)。对证书的发送请求可以以任何形式进行。例如,发送请求可以是传输请求用户c提交证书的邮件,或者是传输用于在通信设备10c上显示可以发送证书的操作画面的信息。

[0078]

通信设备10c的接收单元22c接收发送请求。在发送请求是用于在通信设备10c上显示操作画面的数据的情况下,应用处理单元35c在诸如显示器之类的输出装置104(图3)上显示与发送请求相对应的显示画面。假设此后,通过用户c的操作向通信设备10d发送了从a医院发布的证书c1和从b医院发布的证书c2(步骤s32)。假设在步骤s32中发送到通信设备10d的证书c1和c2已经以在证书的发布方处加密的加密数据的状态下被发送到通信设备10d。

[0079]

假设通信设备10d的应用处理单元35d已经通过接收单元22d获取了证书c1、c2的数据以及指示这些数据是用户c的病史证书的信息。应用处理单元35d视情况而将所获得的信息存储到储存单元40中。然后,获取单元33d向节点5d询问用户c的病史id(步骤s33)。

[0080]

节点5d根据来自通信设备10d的获取单元33d的询问,通过参考分布式账本2来获取用户c的病史id=a2k8y的信息。节点5d向通信设备10d发送所获得的病史id(步骤s34)。

[0081]

通信设备10d的获取单元33d通过接收单元22d获取用户c的病史id=a2k8y。接下来,获取单元33d向节点5d请求与用户c的病史id(a2k8y)相关联的证书的证书发布历史(步骤s35)。

[0082]

节点5d响应于来自通信设备10d的获取单元33d的询问而检索分布式账本2中的与类别id=a2k8y相关联的证书发布信息。在图7的示例中,类别id=a2k8y被包含在发布信息r2和发布信息r3中。然后,节点5d向通信设备10d发送所检索到的发布信息中包含的证书信息和发布方id的组合,作为证书发布历史(步骤s36)。例如,在图7的示例中,向通信设备10d发送以下信息作为证书发布历史。

[0083]

发布信息1

[0084]

证书id=a1,发布方id=ida

[0085]

发布信息2

[0086]

证书id=b1,发布方id=idb

[0087]

通信设备10d的获取单元33d视情况而向储存单元40d和确定单元34d输出通过接收单元22d从节点5d获取的证书发布历史。确定单元34d验证所获取的证书发布历史和从用户传输的证书之间的id和数量是否一致(步骤s37)。在图7的示例中,从用户c向通信设备10d发送了证书c1和证书c2。证书c1包含证书id=a1的信息,证书c2包含证书id=b1的信息。确定单元34d确定从用户c发送的证书中包含的id和数量与从节点5d接收到的作为记录在分布式账本2中的信息的证书发布历史一致。在这种情况下,不存在用户c隐藏部分证书的可能性。然后,通信设备10d的操作者可以进行诸如解密每个证书并在解密之后验证证书之类的处理,以向用户c提供保险服务。参照图8描述了获取用于验证证书的公共密钥等的

细节。

[0088]

接下来,描述在步骤s37的处理中,确定单元34d确定在从节点5接收到的证书发布历史与从用户发送的证书之间的证书的id和数量不一致的情况。发布证书的每个通信设备10在发布证书时通过节点5将证书发布信息记录到分布式账本2中。篡改分布式账本2是非常困难的。因此,肯定的是:从节点5接收到的证书发布历史是完全覆盖了用户针对指定类别所获取的全部证书的列表。为此,在从节点5接收到的证书发布历史与从用户发送的证书之间的证书的id和数量不一致的情况下,存在用户没有发送部分证书的可能性,或用户错误地发送了另一类别的证书的可能性。因此,根据第一实施方式的通信方法使得服务提供方可以在解密每个证书或验证证书内容之前指出没有正确提交证书。

[0089]

图8是描述由通信设备10进行的验证处理的示例的流程图。图8是处理的示例,并且可以依据实现而变化。例如,图8的步骤s52中的处理可以修改为如图7的步骤s33和s35所示的两次询问处理。在图8的示例中,类别id与用户使用的通信设备10和类别的组合相关联地生成,并且被记录在分布式账本2中。

[0090]

通信设备10的应用处理单元35获取证书和类别信息(步骤s51)。应用处理单元35视情况而将获取的信息存储在储存单元40中。获取单元33向节点5请求与关于发送证书的通信设备10的信息和类别的信息的组合相对应的类别id相关的证书发布历史(步骤s52)。每次发布每个证书时,在分布式账本2中记录发布信息,并且很难篡改分布式账本2。因此,肯定的是:从节点5接收到的证书发布历史是完全覆盖了用户针对该用户所使用的通信设备10和类别的组合而获取的全部证书的列表。获取单元33待机直到获取到证书发布历史(步骤s53中为“否”)。在获取到证书发布历史之后(步骤s53中为“是”),获取单元33将证书发布历史存储到储存单元40中。

[0091]

确定单元34确定接收到的证书的id和数量是否与证书发布历史一致(步骤s54)。当接收到的证书的id和数量与证书发布历史不一致时(步骤s54中为“否”),确定单元34确定存在部分证书被隐藏的可能性。应用处理单元35在不进行诸如解密证书之类的处理的情况下结束处理。

[0092]

另一方面,当接收到的证书的id和数量与证书发布历史一致时(步骤s54中为“是”),确定单元34确定不存在部分证书被隐藏的可能性。当获取单元33已经确定不存在部分证书被隐藏的可能性时,获取单元33可以通过使用从节点5接收到的证书发布历史中包含的发布方id,向节点5请求与每个发布方id相关联的公共密钥。

[0093]

节点5使用从通信设备10接收到的发布方id作为关键字来检索分布式账本2中的公共密钥信息(图4)。例如,假设针对发布方id=ida和发布方id=idb请求公共密钥。在公共密钥信息中,发布方id=ida与公共密钥=keypa相关联,而发布方id=idb与公共密钥=keypb相关联。节点5向通信设备10通知keypa作为发布方id=ida的公共密钥,并且向通信设备10通知keypb作为发布方id=idb的公共密钥。获取单元33通过经由接收单元22从节点5接收通知来获取用于解密证书的公共密钥(步骤s56)。应用处理单元35使用获取单元33的处理所获取的公共密钥对证书解密,以进行证书验证处理(步骤s57)。

[0094]

如上所述,在根据第一实施方式的系统中,由于每次发布证书时将证书发布信息与类别id相关联地记录在分布式账本2中,因此关于所有证书的发布信息被登记在分布式账本2中。在用户将能够唯一指定用户或用户所使用的通信设备10和证书类别的组合的类

别id登记在分布式账本2中之后发布每个证书。这使得服务提供方可以通过使用分布式账本2的记录,来识别服务用户是否已向提供方提交了用户针对与该服务相关的类别而获取的全部数字证书。

[0095]

<第二实施方式>

[0096]

在第一实施方式中,由于在分布式账本2中记录了即将使用服务的用户的类别id,因此能够访问分布式账本2中的信息的第三方可以获取关于用户的证书发布信息。因此,对用户隐私的保护来说是不够的。还存在获取了证书发布信息的第三方滥用证书发布信息的风险。鉴于此,在第二实施方式中,在类别id被加密以使得第三方不能从证书发布信息中识别用户的情况下的实施方式。

[0097]

图9是描述对用户c的类别id进行加密所使用的密钥信息的示例的图。在第二实施方式中,假设通信设备10已经存储了如图9所示的用于对类别id进行加密的密钥信息。关于用于对类别id进行加密的密钥信息,无论是秘密密钥还是公共密钥均未登记在分布式账本2中。为此,通信设备10向发布和验证证书的通信设备10分发用于对加密的类别id进行解密的公共密钥。例如,用于对类别id进行加密的密钥信息由已生成密钥信息的通信设备10保持,使得第三方无法获取用于对类别id进行解密的公共密钥。

[0098]

在图9的示例中,使用秘密密钥keya对用于指定用户c的病史的类别id进行加密。另一方面,使用keyb来解密通过对用于指定用户c的病史的类别id进行加密而获得的数据进行解密。使用秘密密钥keyc来对用于指定用户c的教育程度的类别id进行加密,并且使用keyd来解密通过对用于指定用户c的教育程度的类别id进行加密而获得的数据。

[0099]

图10是描述在第二实施方式中使用的类别id列表的示例的图。在第二实施方式中,关于使用类别id的用户的信息和通过对每个类别的类别id进行加密而获得的信息被记录在类别id列表中,类别id列表登记到分布式账本2中。例如,通过用秘密密钥keya对类别id(a2k8y)进行加密而获得的信息被登记为用户c的病史id。类似地,通过用秘密密钥keyc对类别id(30f8h)进行加密而获得的信息被登记为用户c的教育程度id。在以下描述中,为了易于与明文的类别id进行区分,加密的类别id有时称为“加密id”。

[0100]

图11是描述类别id的登记处理的示例的序列图。通信设备10c的id生成单元31c生成能够唯一地指定用户c和类别的组合的类别id,以及对类别id进行加密所使用的一对秘密密钥和公共密钥(步骤s71)。生成类别id的方法与第一实施方式中的方法相同。同样在下面的描述中,假设a2k8y已经被生成为能够唯一地指定用户c和病史的组合的类别id(病史id),并且30f8h已经被生成为能够唯一地指定用户c和教育程度的组合的类别id(教育程度id)。生成对类别id进行加密所使用的秘密密钥和公共密钥的方法可以是任何已知方法。在下面的描述中,假设已经生成了图9中所示的一对密钥。id生成单元31c利用为了对类别id进行加密而生成的秘密密钥对所生成的类别id进行加密。因此,id生成单元31c利用秘密密钥keya对用户c的病史id(a2k8y)进行加密,并且利用秘密密钥keyc对用户c的教育程度id(30f8h)进行加密。

[0101]

通信设备10c的登记处理单元32c请求节点5c将由id生成单元31c加密的类别id(加密id)登记到分布式账本2中(步骤s72)。节点5c将被请求登记到分布式账本2中的每个加密id与每个类别和关于用户的信息相关联地记录。图11的r11中指示的信息被登记在分布式账本2中。使用分布式账本2在节点5a至5d之间共享r11中指示的信息(步骤s73)。

[0102]

同样在第二实施方式中,登记的形式可以依据实现而变化。例如,加密id可以被生成并记录为能够唯一地指定用户所使用的通信设备10的标识信息和类别的组合的信息。

[0103]

图12是描述当发布证书时进行的处理的示例的序列图。参照图12,描述了在由a医院的通信设备10a发布用户c的病史证书的情况下进行处理的示例。

[0104]

在识别出通过从用户c等的输入请求从a医院获取病史证书时,通信设备10c的应用处理单元35c生成包含所请求的证书的类别是病史的信息的证书请求消息。应用处理单元35c通过发送单元21c将该请求消息以及与所请求的证书的类别(病史)相关联的公共密钥一起发送到通信设备10a(步骤s81)。在步骤s81中,发送keyb作为用于解密的公共密钥。

[0105]

通信设备10a的获取单元33a通过接收单元22a获取请求消息。然后,获取单元33a向节点5a请求与用户c和类别=病史相关联的加密病史id(步骤s82)。节点5a通过参考分布式账本2中包含的记录r11(图11)来获取与用户c的病史相关联的加密病史id,并向通信设备10a通知加密病史id(步骤s83)。获取单元33a用keyb对加密病史id进行解密(步骤s84)。在获取单元33a已经成功解密的情况下,从请求发布证书的源发送了正确的解密密钥,并且因此,可以认为,从由用户c所使用的通信设备10c请求了证书的发布。在图12的示例中,假设获取单元33a已经通过使用keyb的解密处理获取了a2k8y作为用于指定用户c的病史的类别id。

[0106]

通信设备10a的获取单元33a通知应用处理单元35a用户c的病史证书被请求并且指定用户c的病史的类别id为a2k8y。在应用处理单元35a中的证书的生成和证书id的生成以与第一实施方式中相同的方式进行。在下文中,同样在图12的示例中,假设应用处理单元35a已经生成了关于用户c的病史的证书c1。假设用于标识证书c1的证书id为a1。登记处理单元32a以与第一实施方式中相同的处理请求节点5a,将证书发布信息登记到分布式账本2中(步骤s85)。还假设节点5a以与第一实施方式中相同的处理,在分布式账本2中记录以下信息,作为证书发布信息(图12的r2)。

[0107]

证书发布信息

[0108]

类别id:a2k8y

[0109]

证书id:a1

[0110]

发布方id:ida

[0111]

由于在节点5a至5d之间共享分布式账本2,因此与在r11中指示的加密id信息类似,在节点5a至5d之间也共享在r2中指示的证书发布信息(步骤s86)。同样在第二实施方式中,证书发布信息中包含的类别id是与第一实施方式相同的方式的明文的类别id。如r11所示,用户的类别id的登记信息仅包含加密id。因此,即使当获取到分布式账本2中的信息时,也不允许不拥有对加密id进行解密的公共密钥的第三方识别r2中包含的证书发布信息与哪个用户相关联以及与包含的类别id的哪个类别相关联。例如,第三方无法识别r2中记录的证书发布信息是用户c的病史证书。因此,即使将证书发布信息记录在分布式账本2中,用户c的隐私也得到保护。

[0112]

此后,通信设备10a的应用处理单元35a用证书生成秘密密钥42a对针对用户c的病史所生成的证书c1进行加密,并将加密证书c1发送到通信设备10c(步骤s87)。证书的加密处理和发送处理以与第一实施方式中相同的处理进行。

[0113]

参照图12描述的处理是示例,并且可以以相同的方式在诸如通信设备10b的其它

通信设备10中进行证书的生成、证书发布信息的登记、证书的传输。可以以相同方式进行针对除用户c以外的任何用户的处理。参照图12描述的处理过程可以以依据实现而变化。例如,在步骤s87中发送证书的处理可以与步骤s85、s86中的处理并行地进行,或者可以在步骤s85、s86中的处理之前进行。

[0114]

图13是描述对证书完整性的验证处理的示例的序列图。参照图13,描述了在a医院和b医院发布了用户c的病史证书并且用户c向保险公司提交病史证书的情况下进行的处理的示例。在图13中,假设在图12的步骤s86的处理之后,通过从b医院发布证书c2,在分布式账本2中也记录了以下信息(图13中的r3)。

[0115]

证书发布信息

[0116]

类别id:a2k8y

[0117]

证书id:b1

[0118]

发布方id:idb

[0119]

在节点5a至5d之间共享分布式账本2中的信息(步骤s91)。

[0120]

假设同样在图13中,用户c向保险公司申请保险服务。保险公司的操作者从通信设备10d向用户c使用的通信设备10c发送对病史证书的发送请求(步骤s92)。

[0121]

假设在通信设备10c的接收单元22c接收到发送请求之后,应用处理单元35c进行与发送请求相对应的显示画面的显示处理。假设已经通过用户c的操作向通信设备10d发送了从a医院发布的证书c1、从b医院发布的证书c2以及用于解密用户c的病史id的公共密钥(keyb)(步骤s93)。指示所发送的证书是用户c的病史证书的信息可以一起被发送到通信设备10d。在步骤s93中发送到通信设备10d的证书c1和c2二者已经以在证书的发布方处加密的加密数据的状态被发送到通信设备10d。

[0122]

假设通信设备10d的应用处理单元35d已经通过接收单元22d获取到证书c1、证书c2和公共密钥keyb。应用处理单元35d视情况而将所获得的信息存储到储存单元40中。获取单元33d向节点5d询问与用户c和类别=病史相关联的加密病史id(步骤s94)。

[0123]

节点5d响应于来自通信设备10d的获取单元33d的询问而通过参考分布式账本2,来获取与用户c的病史相关联的加密病史id,并且向通信设备10d通知加密病史id(步骤s95)。获取单元33d用keyb对加密病史id进行解密(步骤s96)。在获取单元33d已经成功解密的情况下,从请求发布证书的源发送了正确的解密密钥,并且因此认为已经从用户c所使用的通信设备10c发送了证书等。在图13的示例中,假设获取单元33d通过使用keyb的解密处理已经获取了a2k8y作为用于指定用户c的病史的类别id。接下来,获取单元33d向节点5d请求关于用户c的病史id(a2k8y)的证书发布历史(步骤s97)。

[0124]

节点5d响应于来自通信设备10d的获取单元33d的询问而检索分布式账本2中的与类别id=a2k8y相关联的证书发布信息。在图13的示例中,由于类别id=a2k8y被包含在发布信息r2和发布信息r3中,因此节点5d向通信设备10d发送以下检索结果,作为证书发布历史(步骤s98)。

[0125]

发布信息1

[0126]

证书id=a1,发布方id=ida

[0127]

发布信息2

[0128]

证书id=b1,发布方id=idb

[0129]

通信设备10d的获取单元33d视情况而向储存单元40d和确定单元34d输出通过接收单元22d从节点5d获取的证书发布历史。确定单元34d验证在所获取的证书发布历史与从用户发送的证书之间的id和数量是否一致(步骤s99)。当步骤s99中的验证成功时,以与在参照图7和图8的第一实施方式中所描述的处理相同的处理进行诸如验证处理和解密每个证书之类的处理。根据第二实施方式的通信方法使得服务提供方可以如第一实施方式中那样检查证书是否被隐藏,同时保护获取证书的用户的隐私。

[0130]

图14是描述由通信设备10进行的验证处理的示例的流程图。图14是处理的示例,并且可以依据实现而变化。

[0131]

通信设备10的应用处理单元35获取证书和用于对类别id解密的公共密钥(步骤s111)。应用处理单元35视情况而将所获取的信息存储到储存单元40中。获取单元33通过节点5获取已经发送了证书的用户的加密类别id(步骤s112)。获取单元33通过使用公共密钥对加密类别id进行解密来生成明文的类别id(步骤s113)。获取单元33从节点5获取与所生成的明文的类别id相关联的证书发布历史(步骤s114)。

[0132]

确定单元34确定接收到的证书的id和数量是否与证书发布历史完全一致(步骤s115)。当接收到的证书的id和数量与证书发布历史不一致时,确定单元34确定存在部分证书被隐藏的可能性(步骤s115中为“否”,步骤s117)。应用处理单元35在不进行诸如解密证书之类的处理的情况下结束处理。

[0133]

另一方面,当接收到的证书的id和数量与证书发布历史一致时(步骤s115中为“是”),确定单元34确定不存在部分证书被隐藏的可能性。当确定出不存在部分证书被隐藏的可能性时,获取单元33解密并验证证书(步骤s116)。步骤s116中的处理的细节与参照图8的步骤s56、s57描述的处理相同。

[0134]

图15是描述第二实施方式中的通信处理的示例的图。参照图15,描述第二实施方式中实现的效果。如图15所示,在第二实施方式中,每条证书发布信息包含如r2和r3所示的明文的类别id、证书id和发布方id。如r11所指示的,使用加密id进行每个用户的类别id的登记。为此,不允许未获取到与对加密id进行加密所使用的秘密密钥配对的公共密钥的第三方识别每个用户的类别id。例如,由于第三方没有获取公共密钥,因此即使读取了分布式账本2中所包含的r11,也不允许第三方指定用户c的类别id。因此,第三方即使查看r2、r3等的证书发布信息,也仅找到已经与类别id=a2k8y相关联地发布的证书,并且不允许其识别已经发布了用户c的证书。因此,第二实施方式的使用使得可以保护用户的隐私。

[0135]

另一方面,与第一实施方式的情况一样,第二实施方式的使用使得在通信设备10d中能够确定用户是否已经提交了针对申请所使用的类别的全部数字证书。例如,用户c的通信设备10c向发布证书的通信设备10出示用于解密类别id的公共密钥,如箭头a1、a3所示。通信设备10a、10b二者可以使用公共密钥对类别id进行解密,并且可以发布与解密的类别id相关联的证书,并且将发布信息记录在分布式账本2中。通信设备10a、10b二者可以向用户的通信设备10c传输所发布的证书(箭头a2、a4)。因此,通信设备10c可以将对类别id进行解密所使用的公共密钥以及所获取的证书一起发送到保险公司的通信设备10d(箭头a5)。在保险公司的通信设备10d中,可以像通信设备10a等那样使用公共密钥来对类别id进行解密,并且获取在分布式账本2中与解密类别id相关联地记录的证书的证书id。为此,通信设备10d可以通过将分布式账本2中与解密类别id相关联地记录的证书的证书id与从通信设

备10c出示的证书的证书id进行比较,来确定是否存在数字证书被隐藏的可能性。

[0136]

<其它>

[0137]

实施方式不限于以上,并且可以进行各种修改。下面将描述其一些示例。

[0138]

上述表、消息、数字证书等的格式仅是示例,并且可以依据实现而变化。例如,表、消息和数字证书可以包括除以上描述的信息元素以外的信息元素,并且可以不包括所例示的信息元素中的一些。

[0139]

在以上描述中,已经以类别为病史的情况为例进行了描述,但是根据实施方式的通信方法中要发送和接收的证书的类别可以依据实现视情况而改变。例如,类别可以是教育程度、个人历史、犯罪记录等。

[0140]

尽管在由通信设备10进行的处理被分开的同时已经进行了以上描述,但是任何通信设备10可以进行类别id的生成、数字证书的发布、传输和验证。在第二实施方式中,任何通信设备10可以进行类别id的加密、类别id的生成、数字证书的发布、传输和验证。

[0141]

在以上描述中,尽管以通信设备10不是共享分布式账本2的设备的情况为例进行了描述,但是节点5和通信设备10可以是一个设备。在节点5和通信设备10被实现在一个设备中的情况下,发布证书的设备发布证书,并将关于由该设备发布的证书的证书发布信息登记到分布式账本2中。在这种情况下,用户即将接收使用的服务的设备将类别id登记到分布式账本2中。验证证书的设备通过访问分布式账本2中的信息来指定证书发布历史,并可以确定是否存在证书已经被隐藏的可能性。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1