一种IPSec传输的异常检测方法、装置及可读存储介质与流程

一种ipsec传输的异常检测方法、装置及可读存储介质

技术领域

1.本发明涉及ipsec异常检测技术领域,特别是涉及一种ipsec传输的异常检测方法、装置及可读存储介质。

背景技术:

2.ipsec(internet protocol security)互联网安全协议,通过对ip协议的分组进行加密和认证来保护ip协议的网络传输协议,其目的是为互联网协议ipv4和ipv6提供具有较强的互操作能力、高质量以及基于密码的安全,包括加密、认证和数据防篡改功能,确保用户数据可以通过安全的ipsec隧道实现端到端的安全、保密传输。

3.现如今ipsec已经成为架构虚拟专用网络(virtual private network,vpn)的基础,具备良好的安全性;由于ipsec是ip层上的协议,因此很容易在全世界范围内形成一种规范,具有非常好的通用性;ipsec不是一个单独的协议,它给出了应用于ip层上网络数据安全的一整套体系结构,包括网络认证协议认证头(authentication header,ah)、封装安全有效载荷(encapsulating security payload,esp)协议、密钥管理协议(internet key exchange,ike)和用于网络认证及加密的一些算法等。但是,现有的vpn系统在使用ipsec隧道建立成功之后往往会出现传输异常,尽而导致用户无法获知传输异常的原因并进行修复。

技术实现要素:

4.本发明的目的在于,提出一种psec传输的异常检测方法、装置及可读存储介质,解决现有方法用户无法即使确定ipsec传输异常的技术问题。

5.一方面,提供一种ipsec传输的异常检测方法,应用于tcp/ip通信网络进行传输异常检测,所述tcp/ip通信网络至少包括网络访问层、网络层,包括:

6.获取ipsec对端节点发送的数据封装包,对所述数据封装包进行解封,并删除所述网络访问层;

7.根据解封后的数据封装包,检测所述网络层传输的ipsec中ah报文或/和esp报文是否存在丢包,若存在丢包,则判定网络运营商对ipsec中ah报文或/和esp报文设置了限制,若不存在丢包,则检测是否存在网络地址转换策略干扰ipsec保护数据流;

8.当检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输异常;当未检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输正常。

9.优选地,所述检测是否存在网络地址转换策略干扰ipsec保护数据流具体包括:

10.查看是否已启用预设的ipsec策略的接口,并查看所述ipsec策略的接口是否已配置预设的网络地址转换策略;

11.若已启用所述ipsec策略的接口且已配置所述网络地址转换策略,则将所述网络地址转换策略中访问控制列表阻止的ip地址设置为所述ipsec策略引用的访问控制列表中的ip地址,并将所述ipsec策略引用的访问控制列表规则设置为所述网络地址转换策略转

换的ip地址;并判定未检测到存在网络地址转换策略干扰ipsec保护数据流;

12.若未启用所述ipsec策略的接口或未配置所述网络地址转换策略,则判定检测到存在网络地址转换策略干扰ipsec保护数据流。

13.优选地,所述检测是否存在网络地址转换策略干扰ipsec保护数据流具体还包括:

14.在查看是否已启用预设的ipsec策略的接口之前,检测所述网络层的访问控制列表是否包含预设的业务网段;

15.当不包含预设的业务网段时,检测ipsec对端节点两端的访问控制列表是否配置正确,若ipsec对端节点两端的访问控制列表配置不正确,则对访问控制列表进行修正。

16.优选地,所述检测是否存在网络地址转换策略干扰ipsec保护数据流具体还包括:

17.在检测所述网络层的访问控制列表保护的数据流是否包含预设的业务网段之前,检测所述ipsec策略是否应用到预设的ipsec策略的接口上;

18.若所述ipsec策略未应用到预设的ipsec策略的接口上,则修正所述ipsec策略应用到预设的ipsec策略的接口上。

19.优选地,所述检测是否存在网络地址转换策略干扰ipsec保护数据流具体还包括:

20.检测ipsec对端节点两端之间是否连接有网络地址转换设备,当连接有网络地址转换设备时,检测所述网络地址转换设备是否开启网络地址转换穿越,若所述网络地址转换设备未开启网络地址转换穿越,则开启所述网络地址转换穿越;

21.当开启所述网络地址转换穿越时,检测所述网络地址转换穿越的安全协议是否为esp协议,若所述网络地址转换穿越的安全协议不为esp协议,则修改所述网络地址转换穿越的安全协议为esp协议。

22.优选地,所述检测是否存在网络地址转换策略干扰ipsec保护数据流具体还包括:

23.检测ipsec的认证算法是否为预设的加密算法,若为预设的加密算法,则检测获取的加密报文是否被丢弃;

24.若所述加密报文未被丢弃且ipsec连接认证失败,则将ipsec节点两端的加密算法设置为预设的加密算法;

25.若ipsec节点两端使用的认证算法均为预设的加密算法且ipsec节点两端数据传输流量不通,则启用预设的加密算法的兼容模式。

26.另一方面,还提供一种ipsec传输的异常检测装置,包括至少一个处理器,与所述处理器通信连接的存储器;

27.其中,所述存储器存储有可被所述处理器执行的指令,所述指令被所述处理器执行,以使所述处理器能够执行所述的ipsec传输的异常检方法。

28.另一方面,还提供一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现所述的ipsec传输的异常检方法的步骤。

29.综上,实施本发明的实施例,具有如下的有益效果:

30.本发明提供的ipsec传输的异常检测方法、装置及可读存储介质,通过检测网络层ipsec中的ah报文或和esp报文是否丢包,若为是则判定运营商对ipsec报文进行了限制,若为否则检测是否有nat策略干扰ipsec保护数据流;检测是否有nat(网络地址转换)策略干扰ipsec保护数据流包括:查看是否已启用ipsec策略的接口和查看ipsec接口是否已配置nat策略,若已启动ipsec策略的接口和已配置nat策略,则将nat引用的acl(访问控制列表)

规则所拒绝的ip地址设为ipsec引用的acl规则中的ip地址、和将ipsec引用的acl规则匹配为经过nat转换后的ip地址,避免对ipsec保护的数据流进行nat转换;实现对ipsec传输异常的检测和修复,提高了用户体验。

附图说明

31.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,根据这些附图获得其他的附图仍属于本发明的范畴。

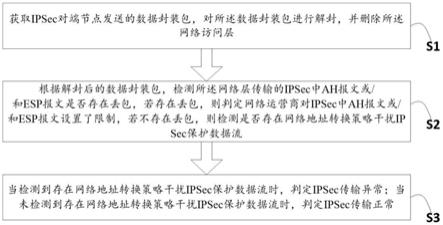

32.图1为本发明实施例中一种ipsec传输的异常检测方法的主流程示意图。

33.图2为本发明实施例中一种ipsec传输的异常检测装置的示意图。

具体实施方式

34.为使本发明的目的、技术方案和优点更加清楚,下面将结合附图对本发明作进一步地详细描述。

35.如图1所示,为本发明提供的一种ipsec传输的异常检测方法的一个实施例的示意图。在该实施例中,所述方法应用于tcp/ip通信网络进行传输异常检测,所述tcp/ip通信网络至少包括网络访问层、网络层,包括以下步骤:

36.获取ipsec对端节点发送的数据封装包,对所述数据封装包进行解封,并删除所述网络访问层;也就是,采集ipsec传输路径对端节点之间的数据封装包,由于ipsec是一个协议包,通过对ip协议的分组进行加密和认证来保护ip协议的网络传输协议族,所以,在进行检测之前需要对数据封装包进行解封。

37.根据解封后的数据封装包,检测所述网络层传输的ipsec中ah报文或/和esp报文是否存在丢包,若存在丢包,则判定网络运营商对ipsec中ah报文或/和esp报文设置了限制,若不存在丢包,则检测是否存在网络地址转换策略干扰ipsec保护数据流;也就是,根据ipsec中ah报文或/和esp报文的丢包情况进一步确定是限制导致的传输异常,还是网络地址转换策略导致的异常。检测是否有网络地址转换策略干扰ipsec保护数据流具体是,查看是否已启用ipsec策略的接口和查看ipsec接口是否已配置网络地址转换策略,若已启动ipsec策略的接口和已配置网络地址转换策略,则将网络地址转换引用的访问控制列表规则所拒绝的ip地址设为ipsec引用的访问控制列表规则中的ip地址、和将ipsec引用的访问控制列表规则匹配为经过网络地址转换转换后的ip地址,避免对ipsec保护的数据流进行网络地址转换转换;实现对ipsec传输异常的检测和修复,提高了用户体验。

38.具体实施例中,查看是否已启用预设的ipsec策略的接口,并查看所述ipsec策略的接口是否已配置预设的网络地址转换策略;

39.若已启用所述ipsec策略的接口且已配置所述网络地址转换策略,则将所述网络地址转换策略中访问控制列表阻止的ip地址设置为所述ipsec策略引用的访问控制列表中的ip地址,并将所述ipsec策略引用的访问控制列表规则设置为所述网络地址转换策略转换的ip地址;并判定未检测到存在网络地址转换策略干扰ipsec保护数据流;

40.若未启用所述ipsec策略的接口或未配置所述网络地址转换策略,则判定检测到

存在网络地址转换策略干扰ipsec保护数据流。

41.进一步的,在查看是否已启用预设的ipsec策略的接口之前,检测所述网络层的访问控制列表是否包含预设的业务网段;也就是,ipsec节点两端的所述网络层的访问控制列表配置非正确或不同意则对应进行修改,确保所述网络层的访问控制列表正确;当不包含预设的业务网段时,检测ipsec对端节点两端的访问控制列表是否配置正确,若ipsec对端节点两端的访问控制列表配置不正确,则对访问控制列表进行修正。

42.再进一步的,在检测所述网络层的访问控制列表保护的数据流是否包含预设的业务网段之前,检测所述ipsec策略是否应用到预设的ipsec策略的接口上;若所述ipsec策略未应用到预设的ipsec策略的接口上,则修正所述ipsec策略应用到预设的ipsec策略的接口上。

43.在本发明的实施例中,检测ipsec对端节点两端之间是否连接有网络地址转换设备,当连接有网络地址转换设备时,检测所述网络地址转换设备是否开启网络地址转换穿越,若所述网络地址转换设备未开启网络地址转换穿越,则开启所述网络地址转换穿越;

44.当开启所述网络地址转换穿越时,检测所述网络地址转换穿越的安全协议是否为esp协议,若所述网络地址转换穿越的安全协议不为esp协议,则修改所述网络地址转换穿越的安全协议为esp协议。由于网络地址转换穿越时安全协议只支持esp协议,所以需要确定是否设置为esp协议。

45.具体地,还需要检测ipsec的认证算法是否为预设的加密算法,若为预设的加密算法,则检测获取的加密报文是否被丢弃;若所述加密报文未被丢弃且ipsec连接认证失败,则将ipsec节点两端的加密算法设置为预设的加密算法;若ipsec节点两端使用的认证算法均为预设的加密算法且ipsec节点两端数据传输流量不通,则启用预设的加密算法的兼容模式。也就是,ipsec的认证算法不仅仅限于sha

‑

2加密算法,还可以为:sha加密算法、md5加密算法等。当加密报文未被丢弃且ipsec连接认证失败则将ipsec节点两端的加密算法设为一致;实施例中,ipsec节点两端的加密算法设为一致以实现相互通讯;若ipsec节点两端使用的认证算法均为sha

‑

2加密算法且ipsec节点两端数据传输流量不通,则启用sha

‑

2算法兼容;ipsec中使用sha

‑

2算法时,如果ipsec隧道两端设备的厂商不同或两端产品的版本不同,由于不同厂商或者不同产品之间加密解密的方式可能不同,会导致ipsec流量不通,因此需开启sha

‑

2算法兼容功能,使得两端的加密解密方式相一致。

46.当检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输异常;当未检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输正常。

47.如图2所示,为本发明提供的一种ipsec传输的异常检测装置的一个实施例的示意图,在该实施例中,所述装置10包括至少一个处理器110,与所述处理器110通信连接的存储器120;

48.其中,所述存储器120存储有可被所述处理器110执行的指令,所述指令被所述处理器110执行,以使所述处理器110能够执行如下步骤:

49.获取ipsec对端节点发送的数据封装包,对所述数据封装包进行解封,并删除所述网络访问层;

50.根据解封后的数据封装包,检测所述网络层传输的ipsec中ah报文或/和esp报文是否存在丢包,若存在丢包,则判定网络运营商对ipsec中ah报文或/和esp报文设置了限

制,若不存在丢包,则检测是否存在网络地址转换策略干扰ipsec保护数据流;

51.当检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输异常;当未检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输正常。

52.图2中以一个处理器110为例进行介绍,处理器110和存储器120可以通过总线或者其他方式连接,图2中以通过总线连接为例。

53.处理器110用于完成装置10的各种控制逻辑,其可以为通用处理器、数字信号处理器(dsp)、专用集成电路(asic)、现场可编程门阵列(fpga)、单片机、arm(acorn risc machine)或其它可编程逻辑器件、分立门或晶体管逻辑、分立的硬件组件或者这些部件的任何组合。还有,处理器110还可以是任何传统处理器、微处理器或状态机。处理器110也可以被实现为计算设备的组合,例如,dsp和微处理器的组合、多个微处理器、一个或多个微处理器结合dsp核、或任何其它这种配置。

54.存储器120作为一种非易失性计算机可读存储介质,可用于存储非易失性软件程序、非易失性计算机可执行程序以及模块,如本发明实施例中的基于ipsec传输异常的检测方法对应的程序指令。处理器110通过运行存储在存储器120中的非易失性软件程序、指令以及单元,从而执行装置10的各种功能应用以及数据处理,即实现上述方法实施例中的ipsec传输的异常检测方法。

55.存储器120可以包括存储程序区和存储数据区,其中,存储程序区可存储操作装置、至少一个功能所需要的应用程序;存储数据区可存储根据装置10使用所创建的数据等。此外,存储器120可以包括高速随机存取存储器,还可以包括非易失性存储器,例如至少一个磁盘存储器件、闪存器件、或其他非易失性固态存储器件。在一些实施例中,存储器120可选包括相对于处理器110远程设置的存储器,这些远程存储器可以通过网络连接至装置10。上述网络的实例包括但不限于互联网、企业内部网、局域网、移动通信网及其组合。

56.一个或者多个单元存储在存储器120中,当被一个或者多个处理器110执行时,执行上述任意方法实施例中ipsec传输的异常检测方法,例如,执行以上描述的图1中的方法。

57.本发明还提供一种计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现如下步骤:

58.获取ipsec对端节点发送的数据封装包,对所述数据封装包进行解封,并删除所述网络访问层;

59.根据解封后的数据封装包,检测所述网络层传输的ipsec中ah报文或/和esp报文是否存在丢包,若存在丢包,则判定网络运营商对ipsec中ah报文或/和esp报文设置了限制,若不存在丢包,则检测是否存在网络地址转换策略干扰ipsec保护数据流;

60.当检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输异常;当未检测到存在网络地址转换策略干扰ipsec保护数据流时,判定ipsec传输正常。

61.作为示例,非易失性存储介质能够包括只读存储器(rom)、可编程rom(prom)、电可编程rom(eprom)、电可擦rom(eeprom)或闪速存储器。易失性存储器能够包括作为外部高速缓存存储器的随机存取存储器(ram)。通过说明丽非限制,ram可以以诸如同步ram(sram)、动态ram、(dram)、同步dram(sdram)、双数据速率sdram(ddr sdram)、增强型sdram(esdram)、synchlink dram(sldram)以及直接rambus(兰巴斯)ram(drram)之类的许多形式得到。本文中所描述的操作环境的所公开的存储器组件或存储器旨在包括这些和/或任何

其他适合类型的存储器中的一个或多个。

62.综上,实施本发明的实施例,具有如下的有益效果:

63.本发明提供的ipsec传输的异常检测方法、装置及可读存储介质,通过检测网络层ipsec中的ah报文或和esp报文是否丢包,若为是则判定运营商对ipsec报文进行了限制,若为否则检测是否有nat策略干扰ipsec保护数据流;检测是否有nat(网络地址转换)策略干扰ipsec保护数据流包括:查看是否已启用ipsec策略的接口和查看ipsec接口是否已配置nat策略,若已启动ipsec策略的接口和已配置nat策略,则将nat引用的acl(访问控制列表)规则所拒绝的ip地址设为ipsec引用的acl规则中的ip地址、和将ipsec引用的acl规则匹配为经过nat转换后的ip地址,避免对ipsec保护的数据流进行nat转换;实现对ipsec传输异常的检测和修复,提高了用户体验。

64.以上所揭露的仅为本发明较佳实施例而已,当然不能以此来限定本发明之权利范围,因此依本发明权利要求所作的等同变化,仍属本发明所涵盖的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1