用于交通工具系统中的消息保证的系统和方法与流程

1.本公开的各方面总体上涉及交通工具控制系统,并且更具体地,涉及用于确保通过交通工具控制系统的机载网络(ivn:in

‑

vehicle network)上进行的安全通信。

背景技术:

2.自动化交通工具利用可靠的交通工具控制和安全性系统,该交通工具控制和安全性系统处理在交通工具处采集到的数据。通过使用在交通工具处采集到的数据(该数据可包括关于交通工具的环境的数据或关于交通工具自身的数据),交通工具可更改其移动,修改其相对于外部要素的定位,和/或对新近检测到的事件进行响应。交通工具控制和安全性系统包括贯穿交通工具分布的各种控制器单元、致动器单元、以及传感器单元。各种组件通过机载网络(ivn)彼此传输数据。

附图说明

3.在附图中,贯穿不同的视图,相同的附图标记一般指代相同部分。这些附图不一定是按比例的,而是一般着重于说明本公开的原理。在下列描述中,参照下列附图描述本公开的各方面。

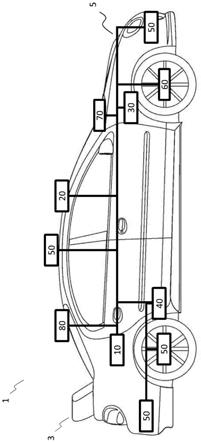

4.图1示出根据本公开的各方面的用于自动化交通工具的示例性交通工具控制系统。

5.图2示出根据本公开的各方面的图1的交通工具控制系统的各种示例性电子控制单元。

6.图3a示出根据本公开的一些方面的连接至机载网络的交通工具控制系统的各种示例性电子控制单元(ecu),这些示例性电子控制单元包括单个专用入侵检测节点。

7.图3b示出根据本公开的一些方面的连接至机载网络的交通工具控制系统的各种示例性电子控制单元(ecu),其中,每个ecu包括入侵检测系统(ids)模块。

8.图4图示出根据本公开的各方面的在具有和不具有入侵检测系统的情况下高频率注入攻击的示例时间线。

9.图5a

‑

图5d是根据本公开的各方面的示例性消息保证系统的框图。

10.图6a

‑

图6d分别示出针对图5a

‑

图5d决策模块的、采用表表示的对应决策树。

11.图7a示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a的消息保证系统执行的操作。图7b示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a

‑

图5c的消息保证系统执行的操作。图7c示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a

‑

图5b的消息保证系统执行的操作。图7d示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a和图5d的消息保证系统执行的操作。图7e示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a的消息保证系统执行的操作。

12.图8a示出根据本公开的各方面的用于vcs的示例性专用集中式ids/mas节点。图8b

示出根据本公开的各方面的用于vcs的示例性分布式ids/mas节点。图8c示出根据本公开的各方面的包括用于vcs的专用ids节点和分布式mas节点的示例性混合式系统。

具体实施方式

13.以下详细描述中对附图进行参考,附图通过图示方式示出了可在其中实施本公开的示例性细节和方面。

14.在本文中使用词语“示例性”来意指“充当示例、实例或说明”。本文中被描述为“示例性”的任何方面或设计不必被解释为相比其他方面或设计是优选或有利的。

15.贯穿附图,应注意,除非另有说明,否则类似的附图标记用于描绘相同或相似的要素、特征和结构。

16.术语“至少一个”和“一个或多个”可被理解为包括大于或等于一的数量(例如,一个、二个、三个、四个、[...]等)。术语“多个(a plurality)”可被理解为包括大于或等于二的数量(例如,二个、三个、四个、五个、[...]等)。

[0017]

说明书和权利要求书中的词语“复数”和“多个(multiple)”明确地指代大于一的量。因此,任何明确地援引上述词语来指代某个数量的对象的短语(例如,多个“多(plural)[要素],”、“多个(multiple)[要素]”)明确地指代多于一个的所述要素。说明书和权利要求书中的短语“(

……

的)组”、“(

……

的)集”、“(

……

的)集合”、“(

……

的)系列”、“(

……

的)序列”、“(

……

的)分组”等(如果存在)指代等于或大于一的量,即一个或多个。短语“适当的子集”、“减小的子集”、和“较小的子集”指代集合的不等于该集合的子集,说明性地,指代集合的包含比该集合少的元素的子集。

[0018]

关于一组要素的短语

“……

中的至少一个”在本文中可用于意指来自包括这些要素的组的至少一个要素。例如,关于一组要素的短语

“……

中的至少一个”在本文中可用于意指以下中的选择:所列要素中的一个、多个所列要素中的一个要素、多个个体所列要素、或多个个体所列要素中的多个。

[0019]

如本文中所使用的术语“数据”可被理解为包括采用任何合适的模拟或数字形式的信息,例如,作为文件、文件的部分、文件集合、信号或流、信号或流的部分、信号或流的集合等等来提供的信息。进一步地,术语“数据”还可用于意指对信息的例如以指针的形式的引用。然而,术语“数据”不限于上述示例,并且可采取各种形式并表示如本领域中理解的任何信息。

[0020]

例如,如本文中所使用的术语“处理器”或“控制器”可被理解为允许处置数据的任何种类的技术实体。可根据由处理器或控制器执行的一个或多个特定功能来处置数据。进一步地,如本文中所使用的处理器或控制器可被理解为任何种类的电路(例如,任何种类的模拟或数字电路),并且还可被称为“处理电路”、“处理电路系统”等等。处理器或控制器因此可以是或可包括模拟电路、数字电路、混合信号电路、逻辑电路、处理器、微处理器、中央处理单元(cpu)、图形处理单元(gpu)、数字信号处理器(dsp)、现场可编程门阵列(fpga)、集成电路、专用集成电路(asic)等,或其任何组合。下文将进一步详细描述的相应功能的任何其他种类的实现方式也可被理解为处理器、控制器或逻辑电路。应理解,本文中详述的处理器、控制器或逻辑电路中的任何两个(或更多个)可被实现为具有等效功能或类似功能的单个实体等等,并且相反地,本文中详述的任何单个处理器、控制器或逻辑电路可被实现为具

有等效功能或类似功能的两个(或更多个)分开的实体等等。

[0021]

如本文中所使用,“存储器”被理解为数据或信息可以被存储在其中以供检取的计算机可读介质。对本文中所包括的“存储器”的引用可因此被理解为是指易失性或非易失性存储器,包括随机存取存储器(ram)、只读存储器(rom)、闪存、固态存储、磁带、硬盘驱动器、光驱等等、或其任何组合。在本文中,寄存器、移位寄存器、处理器寄存器、数据缓冲器等等也可由术语存储器包含。术语“软件”是指任何类型的可执行指令,包括固件。

[0022]

除非明确地指定,否则术语“发射”涵盖直接(点对点)和间接(经由一个或多个中间点)的发射两者。类似地,术语“接收”涵盖直接和间接的接收两者。此外,术语“发射”、“接收”、“传递”或其他类似术语涵盖物理传输(例如,对无线电信号的传输)和逻辑传输(例如,通过逻辑软件级连接对数字数据的传输)两者。例如,处理器或控制器可通过软件级连接以无线电信号的形式与另一处理器或传感器对数据进行发射或接收,其中,物理发射和接收由诸如rf收发机和天线之类的无线电层组件处置,并且通过软件级连接的逻辑发射和接收由处理器或控制器执行。术语“传递”涵盖传送和接收中的一者或两者,即,在传入方向和传出方向中的一个或这两个方向上的单向或双向传输。术语“计算”涵盖经由数学表达式/公式/关系进行的

‘

直接’计算和经由查找表或散列表以及其他数组索引或搜索操作进行的

‘

间接’计算两者。

[0023]

可以将“交通工具”理解为包括任何类型的被驱动或可驱动的对象。作为示例,交通工具可以是具有内燃机、反作用式引擎、电驱动对象、混合驱动对象或其组合的被驱动对象。交通工具可以是或者可以包括汽车、公共汽车、小型公共汽车、货车、卡车、房车、车辆拖车、摩托车、自行车、三轮车、火车机车、火车车厢、移动机器人、个人运输机、船只、船、潜水器、潜艇、无人机、飞机、火箭、空中出租车、无人驾驶飞行器等等。

[0024]“地面交通工具”可理解为包括任何类型的交通工具,如上文所述,其被配置成用于在地面上(例如,在街道上、在道路上、在轨道上、在一条或多条轨道上、越野等)穿行或被驾驶。“空中交通工具”可被理解为如上文所述的能够在任何持续时间内在地面上方被操纵的任何类型的交通工具,例如无人机。类似于具有用于在地面上提供移动性的轮、带等的地面交通工具,“空中交通工具”可具有一个或多个螺旋桨、机翼、风扇等等,以用于提供在空中机动的能力。“水域交通工具”可被理解为如上文所述的能够在液体表面上或液体表面下方机动的任何类型的交通工具,例如,水面上的船只或水面下方的潜水艇。要领会,一些交通工具可被配置成用于作为地面交通工具、空中交通工具和/或水域交通工具中的一者或多者来进行操作。

[0025]

术语“自动化交通工具”可描述能够在不具有乘员或手动输入的情况下实现至少一个导航改变的交通工具。导航改变可描述或包括交通工具的转向、制动、或加速/减速中的一种或多种改变。即使在交通工具不是完全自动(例如,在有乘员输入或无乘员输入的情况下完全操作)的情况下,也可以将交通工具描述为自动化的。自动化交通工具可包括可以在某些时间段期间在驾驶员控制下操作并且在其他时间段期间在没有驾驶员控制的情况下操作的那些交通工具。自动化交通工具还可包括仅控制交通工具导航的一些方面的交通工具,交通工具导航的一些方面诸如转向(例如,在交通工具车道约束之间维持交通工具路线)或在某些情形下(但并非在所有情形下)进行一些转向操作,但可能将交通工具导航的其他方面留给驾驶员(例如,在某些情形下进行制动或刹车)。自动化交通工具还可以包括

在某些情形下共同控制交通工具导航的一个或多个方面的交通工具(例如,动手操作(诸如响应驾驶员的输入))和在某些情形下控制交通工具导航的一个或多个方面的交通工具(例如,放手操作(诸如独立于驾驶员的输入))。自动化交通工具还可包括在某些特定情形下(诸如,在某些环境条件下(例如,空间区域、道路条件))控制交通工具导航的一个或多个方面的交通工具。在一些方面,自动化交通工具可处置交通工具的制动、速率控制、速度控制和/或转向的一些或所有方面。自动化交通工具可包括可以在没有驾驶员的情况下操作的那些交通工具。交通工具的自动化级别可根据由汽车工程师协会(sae)标识的自动化级别(例如,如由sae例如在sae j3016 2018中定义的:路上机动交通工具的驾驶自动化系统相关术语的分类和定义)或由其他相关专业组织标识的自动化级别来描述或确定。sae定义的自动化级别可具有范围从最小级别(例如,0级(说明性地,基本上没有驾驶自动化))到最大级别(例如,5级(说明性地,完全驾驶自动化))的值。

[0026]

术语“自我交通工具”可用于指定作为所有其他行为方的观察方的交通工具,类似于交通工具的驾驶员对所有其他交通参与方的观察方式。从自我交通工具的视角来看,所有其他交通参与方(交通工具、行人等等)是被观察的行为方或目标。自我交通工具坐标是居中的,并且参照该自我交通工具来取向。

[0027]

在本公开的上下文中,“交通工具操作数据”可被理解为描述与交通工具的操作有关的任何类型的特征。作为示例,“交通工具操作数据”可描述交通工具的状态,诸如,(多个)推进单元的类型、交通工具的轮胎或螺旋桨的类型、交通工具的类型、和/或交通工具的制造的时限。更一般地,“交通工具操作数据”可描述或包括静态特征或静态交通工具操作数据(说明性地,不随时间改变的特征或数据)。作为另一示例,附加地或替代地,“交通工具操作数据”可描述或包括在交通工具的操作期间改变的动态特征,例如,交通工具的操作期间的环境状况(诸如,天气状况或道路状况)、燃料水平、液位、交通工具的驱动源的操作参数等。更一般地,“交通工具操作数据”可描述或包括变化的特征或变化的交通工具操作数据(说明性地,时变特征或数据)。

[0028]

贯穿本公开,下列术语可作为同义词来使用:安全性驾驶模型、驾驶参数集,驾驶模型参数集,安全层参数集、驾驶员辅助、自动化驾驶模型参数集,和/或类似术语(例如,驾驶安全参数集)。这些术语可与用于实现指示交通工具根据本文中所描述的方式来操作的一个或多个模型的各组值对应,这些值包括各种参数和阈值。

[0029]

许多现代交通工具的交通工具控制系统包括设置在交通工具的各个部分中的众多不同的电子控制单元(ecu)。ecu可以是交通工具中的嵌入式系统,其控制交通工具中的一个或多个电气系统或子系统。例如,自动化交通工具可包括引擎控制模块(ecm)、变速器控制模块(tcm)、转向控制模块(scm)、制动器控制模块(bcm)、全球定位系统(gps)模块(gpsm)、视觉控制模块(vcm)、航向控制模块(hcm)、机载信息娱乐单元(iviu)等。一些ecu对于安全性而言在根本上是重要的,这些ecu例如,转向ecu、制动ecu、安全气囊ecu。ecu可连接至允许ecu彼此通信的机载网络(ivn),以使得一个ecu可使用从另一ecu处获得的数据。机载网络可包括一个或多个总线。ecu可利用一个或多个总线来互连。ivn可以采用异构总线集合。

[0030]

ecu可包括至少一个处理器和至少一个存储器,至少一个存储器具有在至少一个处理器上执行以使得ecu执行期望操作的软件。此类至少一个处理器和至少一个存储器可

被称为微控制器单元(mcu),并且此类软件可被称为固件。

[0031]

攻击者可能能够将恶意的软件(“恶意软件”)加载到ecu中。恶意软件可使得ecu执行恶意的操作并且可能损坏交通工具、道路以及乘客安全性。

[0032]

交通工具控制系统要求数据和信号从机载网络中的一个或多个机载网络在ecu之间可靠地传输。自动化汽车的安全性(safety)和安全(security)可能受到针对ecu和针对ivn发起的攻击的严重影响。一种攻击向量是利用使得ecu伪装成ivn中不同的ecu的恶意软件来损害ecu。受到欺骗或伪装攻击的ecu可将来自自未知源的通信假装成来自已知的受信任的源来影响安全性。在此种攻击中,攻击者可代表真实的ecu将消息注入到机载网络中。

[0033]

例如,ecu(例如,ivn上的任何ecu)可能被攻击并变成伪装成速度计的流氓ecu。例如,恶意软件可使得流氓ecu拦截并重新发送消息以使消息看起来像源自速度计处,并且那些消息可包括恶意的数据,诸如交通工具的不正确的速度信息。交通工具控制系统依靠接收自ivn的关于交通工具的速度的信息来执行对安全性而言至关重要的功能,诸如碰撞警告、紧急制动等。通过损害此类信息或信号,攻击者能够不利地影响主要的安全性特征,这些主要的安全性特征是用于确保道路和乘客安全性的基本基础。

[0034]

对于另一示例,具有外部连接性的ecu可能成为远程攻击的目标并经由远程攻击受到损害。例如,机载信息娱乐单元(iviu)可具有外部连接性(例如,wi

‑

fi或蜂窝)和内部连接性(例如,ivn)。经由外部连接性安装在iviu中的恶意软件可使得iviu伪装成ivn上的视觉控制模块vcm。具体而言,恶意软件可使得iviu发送看起来像源自于vcm处的消息,并且那些消息可包括恶意的数据,诸如关于交通工具是否在期望车道内的不正确信息,由此导致交通工具偏离离开道路。

[0035]

对于另一示例,ecu还可能受ivn上的直接攻击的损害。例如,设备可直接被插入到ivn中(例如,经由交通工具的机载诊断系统的端口,诸如obdii端口)并被认为是交通工具控制系统的ecu中的一个ecu。可使用此类设备来发起伪装攻击或重放攻击。

[0036]

入侵检测技术尽管有助于检测攻击但通常会呈现出可能允许攻击者影响安全性的假肯定/否定率。具体而言,入侵检测技术提供良好水平的对机载网络(ivn)消息的完整性的保证。然而,恶意的消息可能以足够高的频率被注入,以便采用假否定来躲避入侵检测。由此,通过安装此类攻击,攻击者可以使他们对系统的影响最大化。

[0037]

攻击者还可采用重放攻击,重放攻击对有效消息进行延迟、重放、或重复,以将接收ecu误导为相信流氓ecu是真实的ecu。从ids角度来看,重放攻击最终类似于注入攻击。此类攻击也可以通过高频率的重放或重复来采用ids的假肯定和假否定。高频率注入是攻击者将如何使成功的改变最大化。虽然大所述恶意的通信量将被ids拦截,但其中的部分将被错误分类。恶意的通信量中漏出的小部分仍可能导致损坏。因此,期望引入减少假否定的影响的附加保证层,同时不会产生禁止实时执行的开销。

[0038]

图1是用于自动化交通工具3的示例性交通工具控制系统1的框图。参考图1,交通工具控制系统(vcs)1包括各种ecu,以控制自动化交通工具3的移动和/或操作,这些ecu经由机载网络或总线5来彼此通信。出于本公开的目的,vcs中的ecu可被称为节点。出于说明的目的,将vcs 1示出为用于地面交通工具的控制系统。参考图1,vcs 1中的节点可包括中央ecu 10、视觉控制模块(vcm)20、转向控制模块(scm)30、变速器控制模块(tcm)40、各种传感器模块50、制动器控制模块(bcm)60、机载信息娱乐单元(iviu)70、全球定位系统(gps)模

块(gpsm)80。各种传感器模块50可包括lidar传感器、超声传感器、以及速度计。尽管自动化交通工具3被描绘为地面交通工具,但本公开的各方面可同等地或类似地应用于诸如无人机之类的空中交通工具或诸如船只之类的水域交通工具。此外,ecu的数量和位置以及关系距离(如上文所讨论的,这些图并未按比例绘制)是作为示例而提供,并不限于此。自动化交通工具3的ecu围绕交通工具壳体布置,安装在该交通工具壳体上或该交通工具壳体外部,封闭在交通工具壳体内,或者其中在自动化交通工具3行进时ecu与其一起移动的相对于交通工具壳体的任何其他布置。交通工具壳体诸如,汽车主体、无人机主体、飞机或直升机机身、船体、或取决于交通工具的类型的类似类型的交通工具主体。

[0039]

机内网络5可包括下列网络或总线中的一者或多者:控制器局域网(can总线)、can

‑

fd、flexray总线、most网络、本地互连网络(lin总线)、蓝牙总线、wi

‑

fi、蜂窝、以及汽车以太网。例如,汽车can总线系统可以允许ecu在不具有复杂专用布线的情况下彼此通信。由节点在机载网络上传输的消息可根据预定义的格式被构造成帧或分组。消息可包括标识字段、控制字段、以及数据字段。

[0040]

每个消息中的标识字段包括消息标识符(消息id),该消息标识符标识相应消息的消息类型和/或源节点。例如,在can总线网络中,每个消息id与仅一个节点相关联。然而,单个节点可针对不同类型的消息使用不同的消息id。然而,节点不应该使用与任何其他节点相关联的任何消息id。其他总线或网络可允许消息标识符与节点的不同的关联。

[0041]

每个消息中的数据字段包括内容或有效载荷,该内容或有效载荷包括在源节点处采集并被传输至其他节点的数据信息。数据信息可包括传感器测量、数据样本、操作状态、控制命令等。

[0042]

参考图1,机载网络或总线5可以是控制器局域网(can)总线。可基于can总线扩展帧格式来传输消息,其中消息id位于帧的起始处或非常靠近帧的起始。如上文所指示,消息id是应该标识消息的源的信息的基础部分。换言之,消息id应该指示消息“属于”哪个节点。消息id还可指示消息类型。

[0043]

图2是具有针对某些节点的附加细节的图1的交通工具控制系统的框图。图2是具有针对中央ecu 10、vcm 20、scm 30以及iviu 70的附加细节的vcs 1的框图。出于清楚和简洁的目的,并非示出vcs 1的所有节点并且并非详细描述这些节点的全部。然而,大多数ecu可基本上按下文参照vcm 20所描述地操作。

[0044]

参考图2,vcm 20包括mcu 26(其包括固件28)、相机29、以及接口21。

[0045]

mcu 26负责运行固件28,以对相机29进行操作,处理由相机29采集的图像数据,基于经处理的图像数据生成信息,并且传输所生成的信息。所生成的信息可包括关于以下各项的信息:其他代理的位置、道路表面标记/指示的位置、交通信号、自我交通工具的速度等。

[0046]

相机29可被配置成用于监视交通工具的周围环境(道路、交通工具、行人等)并且识别并读取交通信号灯和交通标志。例如,mcu 26可处理由相机29采集的图像数据以生成体素地图,该体素地图详述自我交通工具的周围环境。mcu 26可使用由其他ecu提供的数据来生成体素地图并执行图像识别。

[0047]

vcm 20可包括总线控制器,该总线控制器接收来自mcu 26的传出数据,创建帧,将帧作为数字数据进行发送,对总线冲突进行仲裁,检测错误等。总线控制器(未示出)可被实

现为与mcu 26同一芯片或封装的部分,或被实现为mcu芯片或封装外部的分立的独立芯片或封装。总线控制器可以是负责整个can协议的can控制器。

[0048]

具体而言,can总线系统利用单个差分信号对来实现高水平的可靠性,该单个差分信号对被称为can高(canh)和can低(canl)。连接至can总线的每个节点具有相关联的一组唯一消息标识符,即每个消息标识符专属于一个节点并且不与任何其他节点重叠。消息标识符还可用于标识接收到的消息的类型(例如,用于采集由消息的有效载荷携载的信号)并且用于解决总线仲裁。

[0049]

在can总线系统中,每个节点在生成消息时仅应该使用它自己的消息标识符中的一个。因此,在接收节点处,难以或不可能确定哪个节点实际发送给定的消息。由于不存在内置认证机制,因此受损节点可将具有任何消息标识符的消息发送至总线。因此,恶意的消息可由任何受损节点发送。在交通工具的情况下,受损ecu可伪装成其他关键系统,诸如负责制动、加速、和转向的ecu。然而,具有根据本公开的消息保证系统的节点可完全解决此类漏洞。

[0050]

如果机载网络是基于模拟的总线,则接口21可以是负责将接收自总线控制器的数字数据转换成物理信道的模拟水平的收发器。接口21也对总线进行读取并将该信息反馈回到总线控制器,以使得总线控制器执行诸如仲裁和错误检验之类的操作。

[0051]

其他节点中的mcu、总线控制器、以及接口类似地操作。然而,代替于相机29,mcu可连接至传感器、致动器、或另一通信设备。例如,在其他节点中,mcu可负责对传感器(例如,lidar传感器、雷达传感器、超声传感器、里程传感器、速度传感器、加速度传感器、陀螺仪传感器等)、致动器(例如,变速箱、油门、转向装置、制动器等)、或通信接口(例如,蜂窝、wifi、另一机载总线、用户接口)进行操作。参考图2,scm 30包括对致动器39进行操作的mcu 36,该致动器39被配置成用于对自动化交通工具进行转向,iviu 70包括对接口进行操作的mcu 76,该接口被配置成用于接收乘客输入和/或显示自动化车辆的状态,并且中央ecu 10包括对通信接口19(例如,外部蜂窝通信)进行操作的mcu 16,该通信接口19被配置成用于传送和/或接收环境交通信息(例如,v2x通信)。

[0052]

取决于特定应用的要求,传感器可包括任何数量的数据采集设备和组件。这可包括:用于提供关于交通工具的环境的数据的图像采集设备、接近度检测器、声学传感器、红外传感器、压电传感器等。图像采集设备可包括相机(例如,标准相机、数字相机、视频相机、单透镜反射相机、红外相机、立体相机等)、电荷耦合器件(ccd)或任何类型的图像传感器。接近度检测器可包括雷达传感器、光检测和测距(lidar)传感器、毫米波雷达传感器等。声学传感器可包括:话筒、声纳传感器、超声传感器等。相应地,具有传感器的每个ecu可被配置成用于观察自动化交通工具的环境的特定类型的数据,并且可将数据转发至中央ecu 10,以便给交通工具提供交通工具的环境的准确描绘。

[0053]

传感器可包括用于测量交通工具状态参数的测量设备,诸如:用于测量自动化交通工具的速度的速度传感器(例如,速度计)、用于沿一个或多个轴测量自动化交通工具的加速度的一个或多个加速度计(单轴的或多轴的)、用于测量取向和/或角速度的陀螺仪、里程表、高度计、温度计等。

[0054]

致动器可包括自动化交通工具的、与转向和移动有关的组件。在地面交通工具中,致动器可包括引擎、变速器、制动器、方向盘等。在空中交通工具中,致动器可包括以下各项

中的一项或多项:转子、螺旋桨、喷气式引擎、机翼、方向舵或机翼襟翼、空气制动器、轭或循环桨等。在水域或半水域交通工具中,致动器可包括以下各项中的任何一项或多项:方向舵、引擎、螺旋桨、方向盘等。

[0055]

通信设备可包括一个或多个射频(rf)收发器,用以促进与其他附近交通工具通信设备和/或执行与自动化驾驶有关的决策和/或计算的中央联网设备的移动性协调。通信设备还可包括用于确定自动化交通工具的位置的定位设备。例如,这可包括全球定位系统(gps)或其他全球导航卫星系统(gnss)电路系统,被配置成用于接收来自卫星系统的信号并确定自动化交通工具的位置。

[0056]

vcs 1的至少一个ecu(例如,中央ecu 10)还可包括操作安全性驾驶模型以实现adas/av系统的软件。替代地,多个ecu可包括用于协作地操作安全性驾驶模型以实现adas/av系统的软件。

[0057]

图3a示出具有连接至机载网络5的各种ecu的示例性交通工具控制系统1,这些ecu包括充当专用入侵检测系统(ids)的ecu 90。更具体地,图3a图示出受损交通工具控制系统1,包括(除其他之外)流氓节点(例如,iviu 70),并排的真实节点(例如,中央ecu 10、vcm 20以及ids 90)。例如,iviu 70可能感染恶意软件并处于不利控制下。流氓节点可用于在机载网络5中扩散虚假信息。流氓节点可以能够执行伪装攻击(即,代表其他节点发送消息)或重放攻击。因此,通过注入具有对应的伪造消息id的消息(例如,伪装消息),流氓节点可以引起虚假消息在自动化驾驶/领航系统中的传播和消费,从而影响对安全性而言至关重要的决策作出(例如,通过使fcw——转发碰撞警告延迟)。流氓节点可冒充真实节点并传送包括虚假信息的消息。

[0058]

图3a还图示出集中式专用入侵检测系统(ids)单元,该集中式ids单元可与机载网络(ivn)对接以监视消息通信量流。入侵检测系统检测可能的入侵已经发生并且可阻挡可疑消息或对可疑消息进行标记。例如,ids可检查ivn中(所有的或所选择的)通信量并根据某种政策提供对所检查的通信量的安全分类(例如,将看起来像恶意的每个消息标记为恶意的和/或将看起来良性的每个消息标记为良性)。ids可以检查不同的通信量属性(消息的定时、消息的频率等)、物理属性(例如,电压)、消息标识符、有效载荷等以作出决策。例如,耦合至ivn的集中式专用ids可检查ivn中的消息并输出与每个所检查的消息对应的安全标签(恶意的/良性的)。可经由集中式ids与另一节点(例如,中央ecu 10)之间的安全通信信道来提供安全标签。可经由ivn将安全标签作为另一消息来提供。在一些实例中,耦合至ivn的ecu可接收并隔离消息直到与该消息相关联的安全标签也被接收。ecu可以基于与消息相关联的安全标签来判定是否要消费该消息(例如,使用该消息的内容)。在其他实例中,耦合至ivn的集中式专用ids可检查ivn中的消息并过滤出或移除被该ids认为是恶意的消息。耦合至ivn的ecu可以预期ivn中的消息已被净化。

[0059]

参考图3a,ids 90可以是连续地监视交通工具控制系统1的机载网络5以检测由恶意的节点注入的伪装消息或重放消息的专用ecu。例如,ids90可以包括总线接口91和mcu 96,mcu 96包括硬件或软件形式的控制逻辑。ids控制逻辑可读取来自机载网络上的通信量流的所有消息或消息的所选择的子集。ids控制逻辑可在由真实节点传送的消息与由流氓节点传送的消息之间进行区分。因此,ids控制逻辑可检测恶意消息(例如,伪装/重放消息)并对该恶意消息进行标记或将其从机载网络5移除。在一些示例中,可将集中式ids实现在

中央ecu 10中。

[0060]

替代地,入侵检测系统可以是分散式的。例如,ids可被包括在每个节点中,在该情况下,节点的ids模块可检查来自ivn上的通信量流的消息的所选择的子集。消息的所选择的子集可以是针对相应节点或据称源自相应节点的消息。当检测到恶意消息(例如,伪装/重放消息)时,ids模块可以阻止恶意消息被相应节点消费。用于分散式ids的检测技术与用于集中式ids的检测技术相同或类似。另外,相应节点还可检测到据称源自相应节点的消息是源自恶意节点的恶意消息,因为相应节点未将该消息识别为该相应节点已经传送的消息。当在一个节点处检测到恶意消息时,该一个节点的ids还可以发送与该消息对应的安全标签,以向另一节点的ids指示该消息是恶意的。在一些实例中,当在一个节点处检测到恶意消息时,该一个节点的ids可将恶意消息从通信量流中移除。

[0061]

例如,图3b示出具有连接至机载网络5的各种ecu的示例性交通工具控制系统1,其中每个节点包括与机载网络(ivn)对接以监视消息通信量流的入侵检测系统(ids)模块。参考图3b,每个ecu可包括ids模块,该ids模块连续地监视交通工具控制系统的机载网络以检测正在由恶意节点注入的恶意消息(伪装消息或重放消息)。例如,中央ecu 10可包括内部总线接口11、外部接口19(例如,wi

‑

fi、蜂窝)、以及具有ids 15的mcu 16(包括硬件或软件形式的控制逻辑)。在分散式ids中,例如,ids控制逻辑可以是实现在每个节点的mcu中的固件,或者ids控制逻辑可以是连接至每个节点的接口和mcu的电路。ids控制逻辑可被实现为与mcu同一芯片或封装的部分,或被实现为mcu芯片或封装外部的分立的独立芯片或封装。

[0062]

参考图3b,ids控制逻辑使得监视节点能够检测新的消息,确定消息的特性(例如,通过提取或获得消息标识符、消息内容、消息定时消息等等),并且能够基于该特性判定消息是否虚假。ids控制逻辑可检查机载网络(ivn)上的所有消息或所选择的消息子集,执行对每个所检查的消息的安全或威胁评定,并给每个所检查的消息分派安全或威胁分类标签(例如,指示安全/威胁评定的安全或检测标签)。例如,ids控制逻辑可将消息分类为良性的或恶意的(即,二进制检测标签)。ids控制逻辑可为每个消息提供安全分类标签(安全/检测标签)。也就是说,ids控指定制逻辑可提供逐消息有效载荷标记,此种逐消息有效载荷标记指定ids控制逻辑将消息认为是真实的还是不真实的(例如,良性指定或恶意指定),从而指示接收到的消息是否被认为是从合法的传送节点(通常期望合法的传送节点发送此消息)到达,或者指示接收到的消息是否被认为是从流氓节点到达。在ids控制逻辑与特定节点相关联的情况下,ids控制逻辑可检查每个消息,但是仅执行安全或威胁评定,分派标签,并输出针对要由该特定节点接收的消息的标签。ids控制逻辑可利用各种入侵检测技术来实现,这些入侵检测技术包括例如ecu电压指纹、消息时间系列ids、控制循环ids等。

[0063]

图4图示出具有和不具有入侵检测系统的情况下高频率注入攻击的示例时间线。参考410,时间线示出散布在良性消息之间的大量恶意消息。参考420,时间线示出可当应用入侵检测技术时,可过滤出大多数恶意消息。然而,ids的固有的假肯定/否定率可导致一些恶意消息未被注意而通过(即,假否定422),而一些良性传输被误标记为恶意的(即,假肯定421)。相应地,寻求使损坏最大化的攻击者可以使虚假消息被注入的频率最大化,以便利用入侵检测系统的假否定率。

[0064]

自我交通工具的自动化驾驶或领航系统(例如,av和adas系统)可使用正式的安全性模型或所建立的参数化框架来促进由自我交通工具作出安全的决策。对于各种驾驶情

境,数学等式和逻辑规则允许自我交通工具计算从该自我交通工具到其他中介(交通工具、行人等)的最小安全距离。危险情形是其中自我交通工具已经通过其自身的行动或其他方的行动而超出到其他中介的最小安全距离的状态或情境。危险阈值是恰在进入危险情形之前的时刻,并且是适当或合适的响应应当被执行以避免自我交通工具进入到危险情形中所在的时间。由安全性模型/框架定义的公式和规则要求以下各项的知识:自我交通工具自身的速度以及纵向和横向加速能力和限制(例如,自我交通工具的最大加速度和制动减速度是多少)以及自我交通工具四周的其他中介的位置和速度、以及这些其他中介的加速度/减速度参数。经由机载网络(ivn)接收的这些参数的可靠性对于安全性模型/框架恰当地起作用至关重要。结果是,任何伪造的参数可能导致不正确的计算以及可能导致碰撞的对安全性模型的违反。

[0065]

交通工具控制系统中的成功攻击可能是非常危险的。此类攻击可影响关键ecu,这些关键ecu诸如负责以下各项的ecu:转向、制动、加速、以及整体感测。例如,受损ecu可伪装成对于交通工具的横向控制而言基本的ecu,由此注入导致交通工具偏离离开道路的恶意定位和航向信息。在另一实例中,受损ecu可伪装成对于交通工具的横向控制而言基本的ecu,由此注入导致交通工具在正面碰撞中发生碰撞的恶意定位和航向信息。

[0066]

基于正式安全性模型或参数化框架的附加消息保证系统或控制逻辑可与ids结合操作,以进一步对消息通信量流进行净化并提供附加安全。示例性基于安全和安全性的消息保证系统或控制逻辑可基于安全和/或安全性模型/框架来验证消息的内容或与消息相关联的其他元数据在预定的标准内。次级验证可以基于下列三个方面中的一个或多个方面:(1)安全性边界检验,用于过滤出包括不符合或不遵循(例如,数据字段中的值违反安全性模型和/或动态控制约束或者与安全性模型和/或动态控制约束不一致)的数据信息的任何消息;(2)置信度分数(安全方面),指示对传入的消息通信量的真实性确定的确定性水平(系统对于传入的消息通信量的真实性有多确定);以及(3)重要性度量(安全性方面),指示传入的消息的重要性水平(例如,考虑到交通工具到安全性包络(例如,与安全性模型边界条件相关联的参数或阈值)的靠近程度,相对于交通工具关于安全性模型的定位,传入消息中所包含的当前测量有多重要)。

[0067]

图5a

‑

图5d是根据本公开的各方面的示例性消息保证系统控制逻辑的框图。参考图5a,示出了基于安全性和安全的消息保证系统控制逻辑(mas)510的各种示例性模块。消息保证系统510可包括安全性模型边界检验模块516、重要性计算模块514、置信度计算模块512、以及决策模块518。消息确保系统510的控制逻辑可被实现在至少一个mcu上。安全性模型边界检验模块516、重要性计算模块514、以及置信度计算模块512中的每一者可接收消息502的流,检查消息502中的全部或消息502的子集,并向决策模块518提供实时评定值(例如,置信度值506、重要性值507、安全性边界检验值508)。决策模块518被配置成用于执行对消息应当被允许保持在经净化的消息流522上还是从经净化的消息流522中移除的实时确定。adas/av系统550可接收经净化的消息流522并基于干净消息的内容或有效载荷将经更新的安全性和/或安全信息提供至重要性计算模块514和/或安全性模型边界检验模块516。例如,adas/av系统550可以是交通工具控制系统1中使用经净化的消息来控制自动化交通工具的较高级的控制逻辑。adas/av系统可被实现在专用控制器单元(例如,中央ecu 10的mcu 16)上或可被实现在多个ecu的相应mcu上。

[0068]

消息保证系统或ids可执行一种中和技术来从ivn中移除恶意消息。用于实时消息检查方法的中和技术的示例在共同转让的待决专利申请美国专利申请序列第16/026,413号“systems and methods for neutralizing masquerading attacks in vehicle control systems(用于中和交通工具控制系统中的伪装攻击的系统和方法)”中描述,该美国专利申请通过引用以其整体合并于此。

[0069]

消息保证系统510可从机载网络540接收消息502并从入侵检测系统530接收与接收到的消息502中的每个消息相关联的检测标签504。ids 530可监视机载网络540上的所有消息或消息502的子集并给每个消息502分派检测标签504。例如,ids 530可包括用于评定每个消息的安全的ids控制逻辑,并且可通过安全通信链路提供检测标签。参考图5a

‑

图5d的示例性消息通信量流,ids可接收消息502,消息502包括关于自我交通工具的速度的信息。在示例性消息流中,消息502a是真实的,消息502b是假装的,并且消息502c是真实的。ids 530可确定消息502a是良性的并将与消息502a对应的、指示良性安全评定的检测标签504a提供至mas 510。在假否定情况下,即使消息是伪造的,ids 530也可确定该消息502b是良性的,并将与消息502b对应的、指示良性安全评定的检测标签504b提供至mas 510。在假肯定情况下,即使消息是真实的,ids 530也可确定该消息502c是恶意的,并将与消息502c对应的、指示恶意安全评定的检测标签504c提供至mas 510。

[0070]

安全性边界检验模块516执行基于安全性的消息表征。安全性模型边界检验模块516强制与所采用的正式安全性模型以及由安全性模型施加的相关联的规则和约束符合。安全性模型边界检验模块516可检查消息502的内容或有效载荷(例如,数据样本或传感器测量值)并判定该内容或有效载荷是否符合安全性模型。例如,相关联的规则可包括对交通工具行为的期望,诸如作为最大制动和最大加速度的结果的速度累进。安全性模型边界检验模块516可检查消息的有效载荷或内容并输出与该有效载荷或内容对应的安全性边界检验值508。安全性边界检验值508可以是二进制决策(例如标签0(无违背标签)或1(违背标签)),该二进制决策指示消息有效载荷是否与期望一致。安全性边界检验值模块516还可输出作为符合度值的安全性边界检验值508,该符合度值与消息有效载荷有多偏离于期望(例如,消息有效载荷与期望值或期望值的范围之间的差异的定量度量或大小)对应。期望值或期望值的范围可以基于先前接收到的消息值的累进和/或基于安全性驾驶模型所确定的阈值来确定。将安全性模型边界检验模块的所确定的安全性边界检验值508提供至决策模块518。

[0071]

置信度计算模块512执行基于安全性的消息表征。置信度计算模块512可与入侵检测系统结合操作或者可以是入侵检测系统的部分。置信度计算模块可接收来自机载网络的消息502以及与该消息相关联的检测标签504作为输入。置信度计算模块可进一步确定置信度值506,该置信度值506指示检测标签中所指示的安全分类中的置信度水平。例如,置信度值可指示恶意标签的强置信度。置信度值506可基于入侵检测技术来确定,这些入侵检测技术例如ecu电压指纹、消息时间系列ids、控制循环ids等。置信度计算模块可将置信度值提供至决策模块518。

[0072]

重要性计算模块514执行基于安全性的消息表征。重要性计算模块514可基于情境来确定消耗消息的内容或有效载荷的紧迫性或价值。重要性计算模块514可确定重要性值507,重要性值507旨在对在当前安全性情况或情形分类下在任何给定的时间点使用或获得

新鲜的或最新的测量有多重要进行量化。例如,安全性模型可定义从自我交通工具到前方的交通工具的最小安全距离以避免追尾碰撞。替代地,例如,可从用户/乘客/驾驶员/操作者处接收大于最小安全距离的最小距离作为输入。与最小距离阈值结合,非安全动作(诸如,当交通工具紧邻时突然加速)可能导致实际距离减小,从而影响情形分类改变为危险情形。根据安全性驾驶模型,最小安全距离可以是依赖于情境的并且基于驾驶条件动态地改变。例如,最小安全距离在较高的速度下可能增加,以将更长的制动距离考虑在内并提供附加的响应时间。相应地,自我交通工具与自我交通工具前方的交通工具之间的距离越靠近于当前最小安全距离(即,边界情况),则速度测量的重要性值越高,因为速度测量可基于安全性驾驶模型触发情形分类的改变或安全性违反。重要性计算模块可将重要性值提供至决策模块518。重要性值可与当前驾驶情形分类改变的可能性或与当前驾驶情形相关联的规则的违反的可能性成比例。改变的可能性可基于受消息的内容(例如,速度测量)影响的值(例如,分隔距离)与边界阈值(例如,针对当前驾驶情形的最小安全距离)之间的大小差别来确定。

[0073]

已经给出速度信息作为示例,但是在机载网络上传送的其他类型的信息信号(诸如纵向/横向控制消息、对象数据列表(odl)、世界模型)是要求保护的关键信息的其他示例。例如,一个或多个ecu(例如,转向模块、加速模块、制动模块、防撞模块、停放辅助模块)可提供纵向/横向控制信息。例如,一个或多个ecu(例如,相机系统、lidar系统、v2x通信系统)可提供与自我交通工具附近的一个或多个对象有关的odl和/或世界模型信息。所提供的信息可指示一个或多个对象在自我交通工具附近的存在。所提供的信息可包括指示每个对象的类型(例如,灯杆、行人、另一交通工具等)的标识信息、指示每个对象的位置(例如,基于世界模型的真实世界距离或相对于自我交通工具的关系位置)的位置信息、或指示每个对象的预期运动(例如,静止或估计/预计的轨迹)的跟踪信息。对象的类型和/或对象的预期行为也可能是重要的。

[0074]

下列章节更详细地描述这三个组件。

[0075]

安全性模型边界检验模块516可基于定义安全性模型和交通工具的预期行为的假定的子集。例如,安全性模型可基于自我交通工具与其他交通参与方之间的各距离必须被维持以便保障安全驾驶的假定。交通工具之间的各种距离可包括最小纵向距离(例如,自我交通工具与自我交通工具前方的交通工具之间的距离)和最小横向距离(例如,自我交通工具与自我交通工具一侧的交通工具之间的距离)。最小纵向距离和最小横向距离可基于交通工具的速度、最小/最大加速度/减速度、以及道路条件动态地改变。最小纵向距离和最小横向距离的值可通过针对各种驾驶情境的安全性驾驶模型的各种预定的公式和/或约束来确定。

[0076]

对于另一示例,安全性驾驶模型可基于不同的导航操纵期间各种加速度/减速度、速度、和/或分隔距离要求必须被维持以便保障安全驾驶的假定。例如,各种加速度和速度要求可包括针对各种操纵(例如,转弯、车道改变等)最小和最大加速度/减速度以及速度。最小和最大加速度/减速度、速度以及距离可基于交通和道路条件动态地改变。最小和最大加速度/减速度、速度和/或距离的值可通过安全性驾驶模型的各种预定的公式和/或约束来确定。

[0077]

在节点处,不遵循或不符合由正式安全性模型定义的公式和/或约束的接收到的

机载网络消息应当被丢弃,因为从安全性模型的角度来看这些消息将造成安全性违反并指示安全威胁。例如,内容或有效载荷可包括但不限于加速度、制动/减速度、转向、以及其他与致动有关的消息。例如,如果消息包括的加速度信息超出关于加速度的所定义的限制,则该消息将是不遵循的。如果由自我交通工具基于消息中所包含的信息而采取的行动将导致该自我交通工具违反安全性驾驶模型,则消息也可被认为是不遵循的。

[0078]

安全性边界检验模块516可包括判定当前接收到的测量值是否与先前接收到的测量值一致或是否与预定的预期值一致。如果存在实质差异,例如,如果当前接收到的测量值与预期值之间的差大于阈值,则当前接收到的测量值可被认为是异常的或可疑的。

[0079]

为了获得噪声抗性并防止对良性消息的频繁阻止,可间接地比较消息内容的值。可确定基于消息内容序列的平均值或拟合值。消息内容序列可包括当前消息内容和先前获得的消息内容(即,消息内容历史)。例如,为了防止当加速度/制动值靠近由安全性驾驶模型定义的阈值(例如,最大加速度)时发生颤动,不应当使用直接导出值(即,连续速度之间的差)。相反,使用回归模型计算n个先前获得的测量的窗口上的斜率。

[0080]

可将n个速度测量的滑动窗口缓冲在存储器中,并且一旦安全性模型检验被唤起(在新消息到达时),则线性回归线y=kx+m的斜率和截距可以被计算为:由于绝对速度范围对于此种加速度边界安全性检验而言是不感兴趣的,因此仅需要计算改变速率。可计算斜率k并将该斜率k与如安全性模型中所定义的最大加速度/减速度边界进行比较。如果斜率在边界内,则最新近的速度测量被接受;否则,消息应当被丢弃。

[0081]

类似地,当加速度接近由安全性驾驶模型定义的阈值时,可执行对当前和先前速度测量的平均或回归分析。对于特定的驾驶情境,可计算与加速度对应的斜率并将该斜率与如由安全性驾驶模型定义的最大和最小加速度边界进行比较,其中,最大/最小加速度边界可基于驾驶情形而有所不同并且可动态地改变。

[0082]

安全性边界检验模块516提供边界检验值或分数。边界检验值或分数可以是数字范围中的连续值。还可对边界检验值进行缩放或归一化。例如,边界检验值可被缩放并在范围[0,1]中,其中更靠近于0的边界检验值指示无违反,而更靠近于1的边界检验值指示实质违反。在一些示例中,边界检验值或分数可以是二进制的,即,实质违反(例如,1,未通过)或无/未实质违反(例如,0,通过)。在一些示例中,边界检验值可与当前接收到的测量值与预期值之间的差异的大小成比例,其中预期值可以是基于先前接收到的测量值的累进确定的值或值的范围。

[0083]

置信度值可基于消息内容或与消息相关联的元数据来确定。例如,置信度值可基于消息到达时间来确定。ids控制逻辑可基于到达时间之间的差来检测异常消息。例如,ids控制逻辑可确定并存储机载网络上传入消息的到达时间,并且使用到达时间信息来确定消息之间的消息间隔时段。可以对若干个先前接收到的消息的消息间隔时段求平均,以确定下一消息的预期到达时间。该平均可以是算术平均或几何平均。所确定的消息间隔时段和预期到达时间可用于检测异常消息。例如,在当前消息的到达时间实质上不同于预期到达时间时,ids控制逻辑可将当前消息标记为恶意的,否则该当前消息可被标记为良性的。用

于判定到达时间与预期到达时间之间是否存在实质差别的阈值可通过安全性模型来确定。置信度计算模块可进一步使用当前消息的到达时间与该消息的预期到达时间的差来确定置信度值或分数。差越小,则与良性标签相关联的置信度越强,而相反,则与恶意标签相关联的置信度越弱。例如,置信度可通过以下来确定:对于被标记为恶意的消息,并且对于被标记为良性的消息,通过此种确定,当消息是良性时,当前消息的到达时间与该消息的预期到达时间之间的差越小,则置信度值越接近于1(即,强置信度)。当消息是恶意时,当前消息的到达时间与该消息的预期到达时间之间的差越小,则置信度值越接近于0(即,弱置信度)。

[0084]

在其他示例中,置信度值可基于消息内容来确定。ids控制逻辑可基于消息内容值与预定范围或阈值之间的比较来检测异常消息。然而,由于抖动,消息内容值可能暂时地处于预定范围外或超出预定阈值。置信度计算模块可分派置信度值,以将由于抖动造成的违反考虑在内或缓解由于抖动造成的违反。例如,当消息内容值与预定范围或阈值之间的差很小时,消息被标记为恶意的,但该标签可与较低的置信度值相关联。然而,当消息内容值与预定范围或阈值之间的差很大时,消息被标记为恶意的并且该标签可与高置信度值相关联。例如,置信度可通过以下来确定:对于被标记为恶意的消息,并且对于被标记为良性的消息,通过此种确定,当消息是良性时,前消息值与预期值之间的差越小,则置信度值越接近于1(即,强置信度)。当消息是恶意时,当前消息值与预期值之间的差越小,则置信度值越接近于0(即,弱置信度)。例如,当消息的安全分类是恶意时,置信度值可与差的大小成比例,并且当消息的安全分类为良性时,置信度值可与差的大小成反比。

[0085]

替代地,置信度计算模块512可接收由入侵检测系统530提供的置信度值或分数。ids控制逻辑可输出与由ids拦截和处理的每个消息的分类对应的标签。消息可被分类为良性的或恶意的。另外,ids控制逻辑可提供置信度值或分数,该置信度值或分数指示ids对分类有多确定。在此情况下,置信度计算模块512可被归入到入侵检测系统530中。

[0086]

安全分类或检测标签的置信度值或分数可被缩放或归一化,并且可假定特定数字范围中的任何连续值。例如,数字范围可以是[0,1]之间,其中更靠近于0的置信度值指示分类的更弱的置信度,而更靠近于1的置信度值指示更强的置信度。在一些示例中,入侵检测分类置信度值或分数可以是二进制的,即,强置信度(例如,1)或无/低置信度(例如,0)。

[0087]

重要性计算模块514可接收消息,每个接收到的消息可包括与来自传感器和/或监视器的一系列样本数据中的样本数据对应的内容或有效载荷。重要性计算模块可确定每个样本数据的重要性并提供重要性值或分数。样本重要性值或分数从安全性视角对当前样本的重要性进行量化。特定样本的重要性可以是情境相关的或基于情境的,例如,样本数据的

重要性可取决于驾驶情形。由于样本数据的重要性是情境相关的,因此顺序的一系列样本数据中的每个样本数据的重要性值可出于比较或出于确定趋势而被存储。

[0088]

例如,可部分地基于其中维持到在前的交通工具的安全纵向距离是对安全性至关重要的任务的假定来确定安全性驾驶模型。为了判定自我交通工具是否可能违反由安全性模型定义的纵向安全距离或处于违反该纵向安全距离的危险中,自动化驾驶系统可能需要知晓自我交通工具的当前速度。在该示例中,当前速度测量数据样本的重要性可取决于自我交通工具与在前的交通工具之间的当前分隔距离同当前最小纵向安全距离之间的关系。如由安全性模型定义的最小纵向安全距离可基于自我交通工具的当前速度而改变。为了判定当前速度测量是否重要(例如,对于安全性至关重要),重要性计算模块可确定自我交通工具与领先交通工具之间的当前分隔距离远远大于针对当前驾驶情形由安全性驾驶模型定义的最小纵向安全距离(对应于当前自我交通工具速度),并且因此向当前速度测量数据样本分派低重要性值,因为当前速度测量并非对于安全性至关重要的。另一方面,重要性计算模块可确定到在前交通工具的当前分隔距离违反(如由安全性模型定义的)最小纵向安全距离(对应于当前自我交通工具速度)或处于违反最小纵向安全距离的危险阈值,并且向当前速度数据分派高重要性值,因为应用经更新的速度测量对于确定自我交通工具当前驻留在安全性边界的哪一侧上而言至关重要。重要性值越高,则样本数据被消费的可能性越大。

[0089]

对于该示例,当前速度测量数据的样本重要性σ可以用公式标识为如下:其中,d为从自我交通工具到在前交通工具的当前实际距离,并且d

最小

为到在前交通工具的最小允许距离(对应于当前自我交通工具速度),即根据安全性模型与自我交通工具的当前速度相关联的最小纵向安全距离。可以从自动化驾驶控制系统的受信任计算基础(tcb)安全地获得近似距离d,并且此种测量最初可从独立于机载网络的感测信道(例如,通过图像处理或独立地证实的测量值)构造。

[0090]

距离测量d可能是有噪声的并且不可靠的(例如,由于天气条件或对象出现和消失)。为了将准确性的缺乏和/或精度的缺乏考虑在内,可将时间间隙用作缓冲器来计算最短允许距离。例如,等式2中的d

最小

可由代替,可被定义如下:其中是一直要维持的默认最小距离,即根据安全性模型对应于自我交通工具的任何速度的绝对最小纵向安全距离(例如,几米),t

间隙

是被表达为时间的、从自我交通工具到在前交通工具的期望距离,并且是当前自我交通工具速度。基于时间间隙的最小距离可以被视为允许紧急制动系统在自我交通工具的当前速度下有效的最小要求距离。

[0091]

出于基于来计算当前速度测量数据样本的重要性的目的,等式3中的绝不能排他地从由速度传感器报告在机载网络上的自我交通工具速度来提取,因为这将允许攻击者直接影响重要性度量σ。与数据样本相关的重要性计算不得不依赖于经由其他信道而不是数据样本的源可用的信息,例如,由不同的子系统确定的证实的测量。具体地,其他信

道可包括当前速度测量,这些当前速度测量从自我交通工具的视觉系统获得(即,基于图像处理确定估计的或推断的速度测量)并由自我交通工具的自动化驾驶系统或交通工具控制系统提供。

[0092]

安全性模型可提供d

最小

或的值。例如,安全性模型可将定义为两米。在一些示例中,可提供附加参数t

间隙

作为用户/驾驶员/领航员/乘客设置。例如,驾驶员/领航员/用户/乘客可将t

间隙

设置为两或三秒。t

间隙

可以是安全性模型的补充性设置,以允许与基于由驾驶员/用户/操作者提供的额外输入独立地建立绝对最小时间-距离缓冲区的灵活性。

[0093]

应当注意,虽然以上示例参考最小纵向安全距离进行描述,但方法不限于此。方法可以容易地适用于其他安全性标准(例如,最小横向安全距离)。

[0094]

数据样本或测量值的重要性值或分数可以是数字范围中的连续值。还可对样本重要性值进行缩放或归一化。例如,样本重要性值可被缩放并在范围[0,1]中,其中更靠近于0的样本重要性值指示更低的重要性,而更靠近于1的样本重要性值指示更高的重要性。在一些示例中,样本重要性值或分数可以是二进制的,即强重要性(例如,1,更靠近于阈值)或无/低重要性(例如,0更远离于阈值)。重要性值可基于消息的内容(或从消息的内容推导出的值)与同当前驾驶情境相关联的阈值之间的大小差别。重要性值可与大小差别成反比。

[0095]

一般而言,交通工具控制系统应当提供替代手段(例如,不同的后备计算)来探知或确定对安全性而言至关重要的或对安全而言至关重要的数据。在攻击者攻击特定的传感器的情况下,冗余是重要的。附加的冗余信息可充当证实信息或用于促进对消息的丢弃以净化消息流。例如,如果加速度计受到攻击,则可从先前接收到的速度信息对加速度和减速度信息进行内插。

[0096]

mas 510可包括安全性模型边界检验模块516、重要性计算模块514、以及置信度计算模块512的任何组合。在一些示例中,mas 510可仅包括这些模块中的一个模块(例如,置信度值模块512或安全性模型边界检验模块516(如图5c和图5d中所示))。在一些示例中,mas 510可包括这些模块中的任何两个模块(例如,置信度计算模块512和重要性计算模块(如图5b中所示))。在一些示例中,mas 510可仅包括安全性模型边界检验516并包括置信度计算模块512或重要性计算模块514中的一者。

[0097]

决策模块518判定是否要允许消息被交通工具控制系统的一个或多个节点使用。判定可基于置信度值506、重要性值507、和/或安全性边界检验值508。为了实现在没有附加资源的情况下实时地在计算上易处理的可解释的决策作出,可采用基于一组阈值的决策树。

[0098]

例如,决策模块518可接收置信度标签或将接收到的置信度值转换为置信度标签。置信度标签要么指示与现时消息502相关联的检测标签504的安全分类的高置信度,要么指示与现时消息502相关联的检测标签504的安全分类的低置信度。例如,决策模块518可将置信度值与预定的置信度阈值进行比较,以确定该置信度值指示高置信度还是低置信度。预定的置信度阈值可基于风险策略,并且可基于消息中所包含的数据的类型而有所不同。

[0099]

决策模块518可接收重要性标签或将接收到的重要性值转换为重要性标签。重要性标签要么指示现时消息502的高重要性,要么指示现时消息502的低重要性。例如,决策模块518可将重要性值与预定的重要性阈值进行比较,以确定该重要性值指示高重要性还是低重要性。预定的重要性阈值可基于风险策略,并且可基于消息中所包含的数据的类型而

有所不同。预定的重要性阈值可动态地改变。例如,最小安全距离可取决于驾驶情境而改变。相应地,重要性阈值可取决于交通工具之间的距离和现时速度。在一些实例中,重要性阈值可以是距离的函数(例如,分隔距离的百分比)以及速度的因数。

[0100]

决策模块518可接收安全性边界检验标签或将接收到的安全性边界检验值转换为安全性边界检验标签。安全性边界检验标签要么指示测量值或从测量值的累进推导出的值在预定义阈值内(即,通过)要么指示超出预定义阈值(即,未通过)。

[0101]

一组一个或多个预定阈值是在基于安全和安全性的消息保证系统和安全性驾驶模型的基础上来确定的。可以将固定阈值或预定的初始阈值预先加载到自动化交通工具控制系统的每个节点中。初始阈值可在每个节点处局部地动态更新或在节点处中心地动态更新,并且随后被分发至其他节点。在一些实例中,该组阈值可通过机器学习方案或预定义的等式来动态地确定。该组阈值可包括针对不同的驾驶条件或速度的不同阈值。

[0102]

在下列实例中,决策模块可实现两层决策作出,即,可应用基于瞬时的决策和基于趋势的决策。

[0103]

基于瞬时的决策作出可基于当前瞬时的置信度值或标签(基于安全的消息表征)、重要性值或标签(基于安全性的消息表征)、和/或安全性边界检验值或标签(基于安全性的消息表征)。

[0104]

图6a示出与图5a的决策模块518中实现的示例决策树对应的表。参考图6a的表610,条目2、3、4、7和8指示当决策模块由于消息被标记为恶意的并且安全分类的置信度为高或重要性为低而不应当允许对消息内容进行消费的一些情形。另一方面,表条目9、11和15指示当决策模块由于消息被标记为良性的并且安全分类的置信度为高或对消息进行消费中将不存在危害而应当允许消费的一些情形。相比之下,再次参考表610,条目1、5、6、10、12

‑

14和16指示当决策模块可能需要附加消息来判定对消息内容的消费是否应当被允许的一些不确定情形。不确定决策(即,表610的条目5和13)(被标示为“?”)是令人感兴趣的,因为重要性为高而置信度为低。另一方面,关键不确定决策(即,表610的条目1、6、10、12、14和16)(被标示为“~”)呈现更复杂的不明确的情形。例如,参考条目1,恶意标签的高置信度一般指示消息应当被丢弃。然而,由于在该情形中重要性为高并且值处于边界内,因此决策潜在地是关键的。

[0105]

图6b示出与图5b的决策模块518中实现的示例决策树对应的表。参考图6b的表630,条目2、4和8指示当决策模块由于重要性为低并且消息分别以高置信度被标记为恶意的、以低置信度被标记为恶意的、以及以低置信度被标记为良性的而不应当允许对消息内容的消费的一些情形。另一方面,条目5和6指示当决策模块由于良性标签的置信度为高而应当允许消费的一些情形。相比之下,再次参考表630,条目1、3和7指示当决策模块可能需要附加消息来判定对消息内容的消费是否应当被允许的一些情形。不确定决策(即,表630的条目3和7)(被标示为“?”)是令人感兴趣的,因为重要性为高而置信度为低。另一方面,关键的不确定情形(即,表630的条目1)(被标示为“~”)表示更复杂的情形,因为恶意标签的高置信度一般指示消息应当被丢弃。然而,由于在该情形中重要性为高,因此决策潜在地是关键的。

[0106]

在下文中,呈现后续的基于趋势的决策作出层,其说明了如何使用过去的数据来潜在地解决与一些情形相关联的不确定性。当存在针对基于瞬时的决策而确定的高重要性

值时,基于趋势的决策可能是有帮助的。

[0107]

由于基于瞬时的决策作出可能未能合适地解决在所有情况下判定是否要允许/阻止消息消费的所有情形(如分别在图6a和图6b的表610和表630中所示),可使用附加的决策作出层。附加的决策作出层是基于趋势的,并且要求针对从消息提取的针对顺序的一系列数据样本或测量维护重要性值或测量历史(指示安全性趋势)。第二筛选层仅在第一筛选层是未定时应用。在基于趋势的决策中,对消息的经缩放的重要性值进行比较。可基于两个最新近的重要性值来确定趋势,或者可基于多个最近的重要性值来确定趋势。

[0108]

例如,如果在基于瞬时的决策中表610的条目5或13或者表630的条目3或7发生,则可采用表630和640中所示的基于趋势的决策。当重要性趋向向下时,则基于趋势的决策可能是决定性的。在一系列样本数据的重要性值减小(指示到安全性包络的距离尽管小但正在增加)的情况下,消息可能被丢弃。否则,决策仍是关键不确定的。关键不确定情况可进一步基于所采用的风险策略来处置。

[0109]

基于趋势的决策作出可基于通过采取当前和先前的重要性值或标签(基于安全性的消息表征)。例如,为了确定特定的一系列的数据样本或传感器测量的重要性值的趋势,对于确定可靠的趋势必要的重要性值的数量可取决于重要性评定或测量的复杂性是可变的。确定重要性值是趋向向上(提高)还是趋向向下(降低)需要至少两个重要性值。然而,两个测量可能易受噪声影响并且无法给出清晰的趋势图。获得、存储和使用与按时间先后顺序的一系列样本数据或传感器测量值相关联的若干个重要性值将使趋势更加稳健。

[0110]

当决策仍然无法被解决时,交通工具控制系统1将需要基于自我交通工具的策略提供附加的输入或信息524,该附加的输入或信息524与要承担多少风险或有多保守有关。

[0111]

图6a

‑

图6c中所图示的表是非限制性示例。风险策略的应用不限于不明确的情形。例如,参考表610,基于更保守的风险策略,针对条目15的情形的决策可以是阻止消息,因为存在良性标签的低置信度并且存在低重要性。图6a

‑

图6c的表示出使用二进制标签用于决策模块。然而,决策模块可包括加权等式,并基于这些权重等式来计算决策。分派给置信度值、重要性值、和/或安全性边界检验值中的每一者的权重可基于自动化交通工具的风险策略来设置。

[0112]

模块的任何组合是mas控制逻辑的可能实现方式。图6c示出与图5c的决策模块518中实现的示例决策树对应的表。参考图6c的表650,例如,如果不存在重要性计算模块,则表650将具有仅四个条目,并且其中,根据条目1,当存在恶意标签的高置信度时,消息被阻止/移除;根据条目3,当存在良性标签的高置信度时,消息被允许/传递;根据条目2,在存在恶意标签的低置信度的情况下,消息可能取决于预定的风险策略而被丢弃;并且根据条目4,在存在良性标签的低置信度的情况下,消息可能取决于预定的风险策略而被消费。

[0113]

图6d示出与图5d的决策模块518中实现的示例决策树对应的表。参考图6d的表660,例如,当仅使用安全性边界检验计算模块时,表660将具有仅四个条目,并且其中,根据条目2,当存在恶意标签并且边界检验未通过时,消息被阻止/被移除;根据条目3,当存在良性标签的高置信度时并且边界检验通过时,消息被允许/被传递;根据条目1,在存在恶意标签但边检检验通过的情况下,取决于预定的风险策略,消息可能被丢弃或被消费;并且根据条目4,在存在良性标签并且边界检验未通过的情况下,取决于预定的风险标签,消息可能被消费或被丢弃。

[0114]

图7a示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a的消息保证系统执行的操作。图7b示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a

‑

图5c的消息保证系统执行的操作。图7c示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a

‑

图5b的消息保证系统执行的操作。图7d示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a和图5d的消息保证系统执行的操作。图7e示出根据本公开的各方面的逻辑流程的示例,该逻辑流程可表示可由图5a的消息保证系统执行的操作。

[0115]

参考图7a,在710处,中央节点或每个分布式节点可针对机载网络上的消息流中的消息来监视机载网络。在720处,节点可接收消息。在730处,节点可检查消息并提供与该消息对应的检测标签,或者可接收与该消息对应的检测。在740处,节点可检查消息并提供与该消息的检测标签对应的置信度值。在750处,节点可检查消息并提供与该消息对应的重要性值。在760处,节点可检查消息并提供与该消息对应的安全性边界检验值。在770处,节点可基于检测标签、置信度值、重要性值、和/或安全性边界检验值来确定要将消息传递至交通工具控制系统的更高层控制逻辑还是要阻止该消息到达交通工具控制系统的更高层控制逻辑。

[0116]

参考图7b,在741处,节点可检查消息内容(例如,数据样本或测量值)和/或消息元数据(例如,消息到达时间)。在743处,节点可接收与消息对应的检测标签。在745处,节点可将消息内容或消息元数据与预期值或行为的范围进行比较。在747处,节点可基于安全分类(例如,检测标签)以及消息内容或消息数据与预期值或行为的范围之间的差的大小来确定消息的置信度值。在749处,节点可提供置信度值。

[0117]

参考图7c,在751处,节点可检查消息内容(例如,数据样本或测量值)。在753处,节点可基于根据驾驶安全性模型的当前驾驶情形分类来获得当前驾驶情境。在755处,节点可判定应用消息内容是否将改变当前情境的值以使得自我交通工具违反由安全性驾驶模型定义的安全性/危险阈值或处于违反由安全性驾驶模型定义的安全性/危险阈值的危险中。在757处,节点基于被消息内容改变的当前情境的值与安全性/危险阈值之间的差的大小来确定消息的重要性值。在759处,节点可提供重要性值。

[0118]

参考图7d,在761处,节点可检查消息内容(例如,数据样本或测量值)。在763处,节点可判定消息内容是否与先前接收到的消息内容(例如,消息值的序列或累进)或预定的预期值一致。基于消息内容和先前接收到的消息内容(例如,速度)来确定平均或拟合的间接导出值(例如,加速度)。在765处,节点可从驾驶安全性模型获得与平均或拟合的间接导出值对应的至少一个阈值(例如,最大和最小加速度和制动)。在767处,节点可基于平均或拟合的间接导出值与阈值之间的大小差别来确定安全性边界检验值。在769处,节点可提供安全性边界检验值。

[0119]

参考图7e,在771处,节点可基于重要性值507或标签、安全性边界检验值508或标签、和/或具有检测标签情况下的置信度值506或标签来计算基于瞬时的决策。在773处,节点可针对基于趋势的决策来更新存储器或缓冲器。例如,节点可维护与一个或多个系列的数据样本/测量值中的相应数据样本/测量值相关联的若干个最近的重要性值。在775处,节点可基于与现时消息的内容相关联的重要性值以及与至少一个先前接收到的消息相关联的重要性值来计算基于趋势的决策,其中,消息内容包括一系列数据样本或测量值中的数

据样本或测量值。在777处,节点可将基于趋势的决策与基于瞬时的决策进行组合,以确定结果决策。例如,参考分别图6a和图6b的表620和表640,当基于瞬时的置信度值为低并且基于趋势的重要性值正在减小时,结果决策将拒绝使用消息。

[0120]

基于安全和安全性的消息保证系统可以是集中式的或分散式的或混合式的。可将消息保证系统510的控制逻辑实现在ivn上的一个专用节点的mcu上,或实现在ivn上的每个节点的mcu中。

[0121]

图8a示出根据本公开的各方面的用于vcs的示例性专用集中式ids/mas节点880。mas 880可包括mcu 886、ids 885、mas 883以及接口881。mas 880耦合至ivn 5并且可检查该ivn上的所有消息。

[0122]

图8b示出根据本公开的各方面的用于vcs的示例性分布式ids/mas节点800。ecu 800可包括mcu 806、ids 805、mas 803、接口801、以及交互模块809。在不具有专用ids的系统中,每个节点也可被配置成用于执行ids。ecu可以是ivn上的任何节点。也就是说,每个节点可具有相应的ids 805和mas 803。可将用于ids 805和mas 803的控制逻辑实现在mcu 806中或实现在相应节点处的单独的逻辑电路中。ecu 800可仅检查机载网络上的消息中指向ecu 800或据称由ecu 800传送的子集。

[0123]

图8c示出根据本公开的各方面的包括用于vcs的专用ids节点和分布式mas节点的示例性混合式系统。ids 890可包括mcu 896和接口891。ids 890耦合至ivn 5并且检查该ivn上的所有消息。ecu 870可包括mcu 876、mas 873、接口871、以及交互模块879。ids 890可检查ivn上的所有消息并经由安全通信信道7将安全/检测标签提供至每个ecu 870。

[0124]

安全和安全性规则和值/阈值可根据安全和安全性模型来定义。规则和相关联的值/阈值可以是固定的或动态的。公式和值/阈值可以是在制造时预设的,在现场更新的,通过基础设施动态的传输的,和/或在真实世界中推导出的(和/或调整的)。除了驾驶场景之外,阈值还可以根据攻击场景来调整,以使系统规则取决于对抗情境而更加严格或更加宽松。经更新的阈值可由每个ecu本地地推导或经由安全信道被提供至ecu。

[0125]

消息保证系统可为每个经检查的消息提供安全标签,或者通过将被视为恶意的消息(或包)从ivn移除来净化ivn。

[0126]

自动化交通工具的控制系统200可包括贯穿交通工具的主体设置的电子控制单元(ecu)、传感器、致动器。ecu、传感器、和致动器可连接至机载网络,该机载网络允许ecu、传感器、和致动器彼此通信。一个ecu可使用来自另一ecu的数据。

[0127]

在下文中,将对本公开的各个方面进行说明:

[0128]

示例1是一种交通工具控制系统,该交通工具控制系统包括机载总线和耦合至该机载总线的多个电子控制单元(ecu),其中,该多个ecu中的至少一个ecu被配置成用于:在多个ecu中的相应的至少一个ecu处接收机载总线上的消息流中的消息;对该消息进行评估,以确定安全分类的置信度值、消息的重要性值、或消息的边界检验值中的至少一者;以及基于消息的重要性值、消息的边界检验值、或消息的安全分类的置信度值中的至少一者来实时地确定要允许还是拒绝消息到达交通工具控制系统,以向交通工具控制系统提供经净化的消息流。

[0129]

在示例2中,如示例1所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:在相应的至少一个ecu处检查消息以确定该消息的安全分类,或者在相

应的至少一个ecu处接收消息的安全分类。

[0130]

在示例3中,如示例2所述的交通工具控制系统,其中,消息的内容包括数据样本或测量值。

[0131]

在示例4中,如示例3所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:仅基于消息的重要性值、消息的边界检验值、和/或消息的安全分类的置信度值来确定基于瞬时的决策,以允许或拒绝消息到达交通工具控制系统;利用消息的重要性值、消息的边界检验值、和/或消息的安全分类的置信度值来更新存储器;当基于瞬时的决策是非决定性时,基于至少两个重要性值来确定基于趋势的决策,其中,该至少两个重要性值包括消息的重要性值以及存储器中所存储的先前消息的重要性值,其中,消息的内容和先前消息的内容与一系列所测量或所采样的值对应;以及以基于趋势的决策和基于瞬时的决策的部分为基础,实时地确定要允许还是拒绝消息到达交通工具控制系统。

[0132]

在示例5中,如示例4所述的交通工具控制系统,其中,基于瞬时的决策的部分是置信度值和/或边界检验值。

[0133]

在示例6中,如示例5所述的交通工具控制系统,其中,仅在与基于瞬时的决策相关联的重要性为高时确定基于趋势的决策。

[0134]

在示例7中,如示例3所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:基于消息的安全分类以及消息的安全分类的置信度值来实时地确定要允许还是拒绝该消息。

[0135]

在示例8中,如示例7所述的交通工具控制系统,其中,置信度值是基于消息的安全分类和消息的特性来确定的,其中,消息的特性包括以下各项中的一项:消息的到达时间、消息的电压、或消息的内容。

[0136]

在示例9中,如示例3所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:基于消息的重要性值来实时地确定要允许还是拒绝该消息,其中消息的重要性值基于消息的内容和当前驾驶情境,其中,当前驾驶情境基于根据驾驶安全性模型确定的当前驾驶情形分类。

[0137]

在示例10中,如示例9所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:基于使用消息的内容是否改变根据驾驶安全性模型的当前驾驶情形分类或违反与当前驾驶情形分类相关联的规则来确定重要性值。

[0138]

在示例11中,如示例10所述的交通工具控制系统,其中,重要性值与当前驾驶情形分类的改变的可能性或与当前驾驶情形相关联的规则的违反的可能性成比例。

[0139]

在示例12中,如示例11所述的交通工具控制系统,其中,确定重要性值进一步包括:确定受消息的内容影响的值与同当前驾驶情境相关联的边界阈值之间的大小差别。

[0140]

在示例13中,如示例12所述的交通工具控制系统,其中,重要性值与大小差别成反比。

[0141]

在示例14中,如示例11所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:基于多个重要性值来实时地确定要允许还是拒绝消息,其中,每个重要性值与消息流中的消息中的相应消息对应。

[0142]

在示例15中,如示例14所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:在该多个ecu中的相应的至少一个ecu处接收消息流中的第二消息,

其中,消息的内容和第二消息的内容与一系列测量值中的顺序的测量值对应;对第二消息进行评估,以确定该第二消息的重要性值;以及当该第二消息的重要性值低于消息的重要性值时,实时地确定拒绝该第二消息。

[0143]

在示例16中,如示例3所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:基于消息的安全性边界检验值来实时地确定要允许还是拒绝该消息,其中,该消息的安全性边界检验值基于消息的内容与来自消息流的多个先前接收到的消息的内容之间的一致性来确定,其中,消息的内容和多个先前接收到的消息的内容与一系列测量值中的顺序的测量值对应。

[0144]

在示例17中,如示例16所述的交通工具控制系统,其中,评估消息的内容以确定安全性边界检验值包括:以消息的内容与基于安全性驾驶模型的预定安全性阈值的间接比较为基础,判定该消息的内容是否与多个先前接收到的消息的内容一致。

[0145]

在示例18中,如示例17所述的交通工具控制系统,其中,确定安全性边界检验值进一步包括:基于消息的内容和多个先前接收到的消息的内容确定间接值,其中,消息的内容和多个先前接收到的消息的内容与测量值的累进对应;获得与该间接值对应的至少一个预定的安全性阈值;以及确定间接值与至少一个预定的安全性阈值之间的差的大小。

[0146]

在示例19中,如示例17所述的交通工具控制系统,其中,确定安全性边界检验值进一步包括:执行回归分析,以确定消息的内容和多个先前接收到的消息的内容的导出值,其中,消息的内容和多个先前接收到的消息的内容与测量值的累进对应;基于安全性驾驶模型和当前驾驶情境确定与导出值对应的至少一个阈值;以及确定导出值与至少一个阈值之间的差的大小,其中,安全性边界检验值与所述差的大小成比例。

[0147]

在示例20中,如示例3所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:基于消息的安全分类的置信度值、消息的安全分类、以及重要性值来实时地确定要允许还是拒绝该消息。

[0148]

在示例21中,如示例20所述的交通工具控制系统,其中,当安全分类为良性的并且安全分类的置信度值为高时,消息被允许,当安全分类是恶意的并且重要性值为低时,消息被拒绝,当安全分类的置信度值为低并且先前接收到的消息的重要性值高于该消息的置信度值时,消息被拒绝。

[0149]

在示例22中,如示例3所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:基于消息的安全分类的置信度值、消息的安全分类、重要性值、以及安全性边界检验值来实时地确定要允许还是拒绝该消息。

[0150]

在示例23中,如示例22所述的交通工具控制系统,其中,多个ecu中的至少一个ecu进一步被配置成用于:在相应的至少一个ecu处检查消息以确定该消息的安全分类,或者在相应的至少一个ecu处接收消息的安全分类,其中,消息的内容包括数据样本或测量值,其中,置信度值基于安全分类以及消息内容与至少一个阈值之间的差的大小来确定,其中,重要性值基于使用消息的内容是否改变根据驾驶安全性模型的当前驾驶情形分类或违反与当前驾驶情境相关联的规则,其中,当前驾驶情境基于根据驾驶安全性模型确定的当前驾驶情形分类,并且其中,安全性边界检验值基于消息的内容与来自消息流的多个先前接收到的消息的内容之间的一致性来确定,其中,消息的内容和多个先前接收到的消息的内容与一系列测量值中的顺序的测量值对应。

[0151]

示例24是至少一种非瞬态计算机可读介质,包括一组指令,这些指令响应于在连接至交通工具控制系统的机载总线的多个电子控制单元ecu中的(ecu)处被执行而使得相应的ecu用于:在多个ecu中相应的ecu处接收来自机载总线上的消息流的消息;对该消息进行评估,以确定安全分类的置信度值、消息的重要性值、或消息的边界检验值中的至少一者;以及基于消息的重要性值、消息的边界检验值、或消息的安全分类的置信度值中的至少一者来实时地确定要允许还是拒绝该消息到达交通工具控制系统,以向交通工具控制系统提供经净化的消息流。

[0152]

在示例25中,如示例24所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:在相应的ecu处检查消息以确定该消息的安全分类,或者在相应的ecu处接收消息的安全分类。

[0153]

在示例26中,如示例25所述的至少一种非瞬态计算机可读介质,其中,消息的内容包括数据样本或测量值。

[0154]

在示例27中,如示例26所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:仅基于消息的重要性值、消息的边界检验值、和/或消息的安全分类的置信度值来确定基于瞬时的决策,以允许或拒绝消息到达交通工具控制系统;利用消息的重要性值、消息的边界检验值、和/或消息的安全分类的置信度值来更新存储器;当基于瞬时的决策是非决定性时,基于至少两个重要性值来确定基于趋势的决策,其中,该至少两个重要性值包括消息的重要性值以及存储器中所存储的先前消息的重要性值,其中,消息的内容和先前消息的内容与一系列所测量或所采样的值对应;以及以基于趋势的决策和基于瞬时的决策的部分为基础,实时地确定要允许还是拒绝消息到达交通工具控制系统。

[0155]

在示例28中,如示例27所述的至少一种非瞬态计算机可读介质,其中,基于瞬时的决策的部分是置信度值和/或边界检验值。

[0156]

在示例29中,如示例27所述的至少一种非瞬态计算机可读介质,其中,仅在与基于瞬时的决策相关联的重要性为高时确定基于趋势的决策。

[0157]

在示例30中,如示例26所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:基于消息的安全分类以及消息的安全分类的置信度值来实时地确定要允许还是拒绝消息。

[0158]

在示例31中,如示例30所述的至少一种非瞬态计算机可读介质,其中,置信度值是基于消息的安全分类和消息的特性来确定的,其中,消息的特性包括以下各项中的一项:消息的到达时间、消息的电压、或消息的内容。

[0159]

在示例32中,如示例26所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:基于消息的重要性值来实时地确定要允许还是拒绝该消息,其中,消息的重要性值基于消息的内容和当前驾驶情境,其中,当前驾驶情境基于根据驾驶安全性模型确定的当前驾驶情形分类。

[0160]

在示例33中,如示例32所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:基于使用消息的内容是否改变根据驾驶安全性模型的当前驾驶情形分类或违反与当前驾驶情形分类相关联的规则来确定重要性值。

[0161]

在示例34中,如示例33所述的至少一种非瞬态计算机可读介质,其中,重要性值与当前驾驶情形分类的改变的可能性或与当前驾驶情形相关联的规则的违反的可能性成比例。

[0162]

在示例35中,如示例34所述的至少一种非瞬态计算机可读介质,其中,确定重要性值进一步包括:确定受消息的内容影响的值与同当前驾驶情境相关联的边界阈值之间的大小差别。

[0163]

在示例36中,如示例35所述的至少一种非瞬态计算机可读介质,其中,重要性值与大小差别成反比。

[0164]

在示例37中,如示例34所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:基于多个重要性值来实时地确定要允许还是拒绝消息,其中每个重要性值与消息流中的消息中的相应消息对应。

[0165]

在示例38中,如示例37所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:在相应的ecu处接收消息流中的第二消息,其中,消息的内容和第二消息的内容与一系列测量值中的顺序的测量值对应;对第二消息进行评估,以确定该第二消息的重要性值;以及当第二消息的重要性值低于消息的重要性值时,实时地确定拒绝该第二消息。

[0166]

在示例39中,如示例26所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:基于消息的安全性边界检验值来实时地确定要允许还是拒绝该消息,其中,该消息的安全性边界检验值基于消息的内容与来自消息流的多个先前接收到的消息的内容之间的一致性来确定,其中,消息的内容和多个先前接收到的消息的内容与一系列测量值中的顺序的测量值对应。

[0167]

在示例40中,如示例39所述的至少一种非瞬态计算机可读介质,其中,评估消息的内容以确定安全性边界检验值包括:以消息的内容与基于安全性驾驶模型的预定安全性阈值的间接比较为基础,判定该消息的内容是否与多个先前接收到的消息的内容一致。

[0168]

在示例41中,如示例40所述的至少一种非瞬态计算机可读介质,其中,确定安全性边界检验值进一步包括:基于消息的内容和多个先前接收到的消息的内容确定间接值,其中,消息的内容和多个先前接收到的消息的内容与测量值的累进对应;获得与该间接值对应的至少一个预定的安全性阈值;以及确定间接值与至少一个预定的安全性阈值之间的差的大小。

[0169]

在示例42中,如示例40所述的至少一种非瞬态计算机可读介质,其中,确定安全性边界检验值进一步包括:执行回归分析,以确定消息的内容和多个先前接收到的消息的内容的导出值,其中,消息的内容和多个先前接收到的消息的内容与测量值的累进对应;基于安全性驾驶模型和当前驾驶情境确定与导出值对应的至少一个阈值;以及确定导出值与至少一个阈值之间的差的大小,其中,安全性边界检验值与所述差的大小成比例。

[0170]

在示例43中,如示例26所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:基于消息的安全分类的置信度值、消息的安全分类、以及重要性值来实时地确定要允许还是拒绝消息。

[0171]

在示例44中,如示例43所述的至少一种非瞬态计算机可读介质,其中,当安全分类

为良性的并且安全分类的置信度值为高时,消息被允许,当安全分类是恶意的并且重要性值为低时,消息被拒绝,当安全分类的置信度值为低并且先前接收到的消息的重要性值高于该消息的置信度值时,消息被拒绝。

[0172]

在示例45中,如示例26所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:基于消息的安全分类的置信度值、消息的安全分类、重要性值、以及安全性边界检验值来实时地确定要允许还是拒绝消息。

[0173]

在示例46中,如示例45所述的至少一种非瞬态计算机可读介质,其中,该组指令包括响应于在相应的ecu处被执行而使得该相应的ecu用于以下操作的指令:在相应的ecu处检查消息以确定该消息的安全分类,或者在相应的ecu处接收消息的安全分类,其中,消息的内容包括数据样本或测量值,其中,置信度值基于安全分类以及消息内容与至少一个阈值之间的差的大小来确定,其中,重要性值基于使用消息的内容是否改变根据驾驶安全性模型的当前驾驶情形分类或违反与当前驾驶情境相关联的规则,其中,当前驾驶情境基于根据驾驶安全性模型确定的当前驾驶情形分类,并且其中,安全性边界检验值基于消息的内容与来自消息流的多个先前接收到的消息的内容之间的一致性来确定,其中,消息的内容和多个先前接收到的消息的内容与一系列测量值中的顺序的测量值对应。

[0174]

示例47是一种用于对在连接至交通工具控制系统的机载总线的多个节点之间传输的消息流进行净化的方法,该方法包括:在多个节点中相应节点处接收来自机载总线上的消息流的消息;对该消息进行评估,以确定安全分类的置信度值、消息的重要性值、或消息的边界检验值中的至少一者;以及基于消息的重要性值、消息的边界检验值、或消息的安全分类的置信度值中的至少一者来实时地确定要允许还是拒绝该消息到达交通工具控制系统,以向交通工具控制系统提供经净化的消息流。

[0175]

在示例48中,如示例47所述的方法,进一步包括:在相应节点处检查消息以确定消息的安全分类,或者在相应节点处接收消息的安全分类。

[0176]

在示例49中,如示例48所述的方法,其中,消息的内容包括数据样本或测量值。

[0177]

在示例50中,如示例49所述的方法,进一步包括:仅基于消息的重要性值、消息的边界检验值、和/或消息的安全分类的置信度值来确定基于瞬时的决策,以允许或拒绝消息到达交通工具控制系统;利用消息的重要性值、消息的边界检验值、和/或消息的安全分类的置信度值来更新存储器;当基于瞬时的决策是非决定性时,基于至少两个重要性值来确定基于趋势的决策,其中,该至少两个重要性值包括消息的重要性值以及存储器中所存储的先前消息的重要性值,其中,消息的内容和先前消息的内容与一系列所测量或所采样的值对应;以及以基于趋势的决策和基于瞬时的决策的部分为基础,实时地确定要允许还是拒绝消息到达交通工具控制系统。

[0178]

在示例51中,如示例50所述的方法,其中,基于瞬时的决策的部分是置信度值和/或边界检验值。

[0179]

在示例52中,如示例51所述的方法,其中,仅在与基于瞬时的决策相关联的重要性为高时确定基于趋势的决策。

[0180]

在示例53中,如示例49所述的方法,进一步包括:基于消息的安全分类和消息的安全分类的置信度值来实时地确定要允许还是拒绝该消息。

[0181]

在示例54中,如示例53所述的方法,其中,置信度值是基于消息的安全分类和消息的特性来确定的,其中,消息的特性包括以下各项中的一项:消息的到达时间、消息的电压、或消息的内容。

[0182]

在示例55中,如示例49所述的方法,进一步包括:基于消息的重要性值来实时地确定要允许还是拒绝该消息,其中,消息的重要性值基于消息的内容和当前驾驶情境,其中,当前驾驶情境基于根据驾驶安全性模型确定的当前驾驶情形分类。

[0183]

在示例56中,如示例55所述的方法,进一步包括:基于使用消息的内容是否改变根据驾驶安全性模型的当前驾驶情形分类或违反与当前驾驶情形分类相关联的规则来确定重要性值。

[0184]

在示例57中,如示例56所述的方法,其中,重要性值与当前驾驶情形分类的改变的可能性或与当前驾驶情形相关联的规则的违反的可能性成比例。

[0185]

在示例58中,如示例57所述的方法,其中,确定重要性值进一步包括:确定受消息的内容影响的值与同当前驾驶情境相关联的边界阈值之间的大小差别。

[0186]

在示例59中,如示例58所述的方法,其中,重要性值与大小差别成反比。

[0187]

在示例60中,如示例57所述的方法,进一步包括:基于多个重要性值来实时地确定要允许还是拒绝消息,其中,每个重要性值与消息流中的消息中的相应消息对应。

[0188]

在示例61中,如示例60所述的方法,进一步包括:在多个节点中相应节点处针对消息流中的第二消息进行接收,其中,消息的内容和第二消息的内容与一系列测量消息中顺序的测量详细对应;对第二消息进行评估,以确定第二消息的重要性值,以及当第二消息的重要性值低于消息的重要性值时,实时地确定拒绝该第二消息。

[0189]

在示例62中,如示例26所述的方法,进一步包括:基于消息的安全性边界检验值来实时地确定要允许还是拒绝该消息,其中,消息的安全性边界检验值基于消息的内容与来自消息流的多个先前接收到的消息的内容之间的一致性来确定,其中,消息的内容和多个先前接收到的消息的内容与一系列测量值中的顺序的测量值对应。

[0190]

在示例64中,如示例62所述的方法,其中,评估消息的内容以确定安全性边界检验值包括:以消息的内容与基于安全性驾驶模型的预定安全性阈值的间接比较为基础,判定该消息的内容是否与多个先前接收到的消息的内容一致。

[0191]

在示例65中,如示例64所述的方法,其中,确定安全性边界检验值进一步包括:基于消息的内容和多个先前接收到的消息的内容确定间接值,其中,消息的内容和多个先前接收到的消息的内容与测量值的累进对应;获得与该间接值对应的至少一个预定的安全性阈值;以及确定间接值与至少一个预定的安全性阈值之间的差的大小。

[0192]

在示例66中,如示例64所述的方法,其中,确定安全性边界检验值进一步包括:执行回归分析,以确定消息的内容和多个先前接收到的消息的内容的导出值,其中,消息的内容和多个先前接收到的消息的内容与测量值的累进对应;基于安全性驾驶模型和当前驾驶情境确定与导出值对应的至少一个阈值;以及确定导出值与至少一个阈值之间的差的大小,其中,安全性边界检验值与所述差的大小成比例。

[0193]

在示例67中,如示例49所述的方法,进一步包括:基于消息的安全分类的置信度值、消息的安全分类、以及重要性值来实时地确定要允许还是拒绝该消息。

[0194]

在示例68中,如示例67所述的方法,其中,当安全分类为良性的并且安全分类的置

信度值为高时,消息被允许,当安全分类是恶意的并且重要性值为低时,消息被拒绝,当安全分类的置信度值为低并且先前接收到的消息的重要性值高于该消息的置信度值时,消息被拒绝。

[0195]

在示例69中,如示例49所述的方法,进一步包括:基于消息的安全分类的置信度值、消息的安全分类、重要性值、以及安全性边界检验值来实时地确定要允许还是拒绝该消息。

[0196]

在示例70中,如示例69所述的方法,进一步包括:在相应的ecu处检查消息以确定该消息的安全分类,或者在相应的ecu处接收消息的安全分类,其中,消息的内容包括数据样本或测量值,其中,置信度值基于安全分类以及消息内容与至少一个阈值之间的差的大小来确定,其中,重要性值基于使用消息的内容是否改变根据驾驶安全性模型的当前驾驶情形分类或违反与当前驾驶情境相关联的规则,其中,当前驾驶情境基于根据驾驶安全性模型确定的当前驾驶情形分类,并且其中,安全性边界检验值基于消息的内容与来自消息流的多个先前接收到的消息的内容之间的一致性来确定,其中,消息的内容和多个先前接收到的消息的内容与一系列测量值中的顺序的测量值对应。

[0197]

尽管以上描述和相关描述、附图可将电子设备组件描绘为单独的元件,但技术人员将会领会将分立的元件组合或集成为单个元件的各种可能性。此类可能性可包括:组合两个或更多个电路以用于形成单个电路,将两个或更多个电路安装到共同的芯片或基座上以形成集成元件,在共同的处理器核上执行分立的软件组件,等等。相反,技术人员将意识到可将单个元件分成两个或更多个分立的元件,诸如,将单个电路分解为两个或更多个单独的电路,将芯片或基座分成最初设置在其上的分立的元件,将软件组件分成两个或更多个部分并在单独的处理器核上执行每个部分,等等。

[0198]

应当领会,本文中详述的方法的实现方式在本质上是说明性的,并且因此被理解为能够在相应的设备中实现。同样,应当领会,本文中详述的设备的实现方式被理解为能够被实现为相应的方法。因此,应当理解,与本文详述的方法对应的设备可以包括被配置成执行相关方法的每个方面的一个或多个组件。

[0199]

以上描述中定义的所有首字母缩写词附加地包含在本文包括的所有权利要求中。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1