针对边缘设备与基于云的服务平台之间的连接的蜜罐的制作方法

本发明涉及一种自动化技术的系统。

背景技术:

1、从现有技术已经已知了用于工业设施中的现场装置。现场装置广泛用于过程自动化技术和制造自动化技术中。在面向过程使用的且提供或处理与过程相关的数据或信息的所有装置原则上都被称为现场装置。因此,现场装置用于检测和/或影响过程参量。为了检测过程参量使用到测量装置或传感器。例如,这些测量装置或传感器用于压力和温度测量、电导率测量、流量测量、ph测量、液位测量等,并检测相应的过程变量、如压力、温度、电导率、ph值、液位、流量等。为了影响过程参量使用到执行器。这些执行器例如是可以影响管中的液体的流量或容器中的液位的泵或阀。除了上述的测量装置和执行器以外,现场装置还被理解为远程i/o、无线电适配器或通常被理解为布置在现场层级上的装置。

2、恩德莱斯和豪瑟尔集团生产和销售多种这样的现场装置。

3、在现代工业设施中,现场装置通常经由通信网络、例如现场总线(fieldbus、等)与上级单元连接。通常,上级单元是控制单元、例如sps(可存储编程的控制部)或plc(可编程的逻辑控制部)。上级单元此外还被用于过程控制以及用于对现场装置的调试。由现场装置、尤其是传感器检测到的测量值经由各自的总线系统被传送给一个(或必要时多个)上级单元,该上级单元必要时进一步处理测量值并将其转发到设施的控制台。控制台用于经由上级单元实现的过程可视化、过程监控和过程控制。此外,还需要从上级单元经由总线系统到现场装置的数据传输,尤其是用于对现场装置的配置和参数化以及用于对执行器的操控。

4、除了过程值以外,自动化工业的现场装置还提供分析和状态数据,这些分析和状态数据对于资产的维护和保养以及为了评估其中安装这些资产的设施部件的状态是非常重要的。

5、为了对从现场装置获得的数据进行尽可能好的和全面的分析,需要的是,集中收集这些数据,并且有区别地将数据提供给可以为评估设施部分及其资产的状况提出其专业知识的人员组和评估系统。诸如具有“netilion”平台的“恩德莱斯和豪瑟尔”公司的服务提供商提供了在这方面所需的数据管理、数据安全和数据处理的功能。

6、为了能够在上述的数字式服务的范围内将这些数据从现场装置发送到所谓的云(可以通过互联网联系的具有云能力的服务平台),使用到所谓的边缘设备,边缘设备监听或调取现场装置的数据并通过互联网将其上传到云中。

7、这些数据有时是敏感信息,其不允许落入第三方手中。为此目的,数据经由被安全保护的连接部(例如经对称或非对称加密地)在边缘设备与云之间传输。如果这种加密被攻破,或者如果第三方获得边缘设备或云的访问数据,那么设施知识可能会落入未经授权者的手中,这是因为边缘设备与云之间的通信可能会被盗读。

技术实现思路

1、因此,本发明的任务在于,提高边缘设备与基于云的服务平台之间的数据传输的安全性。

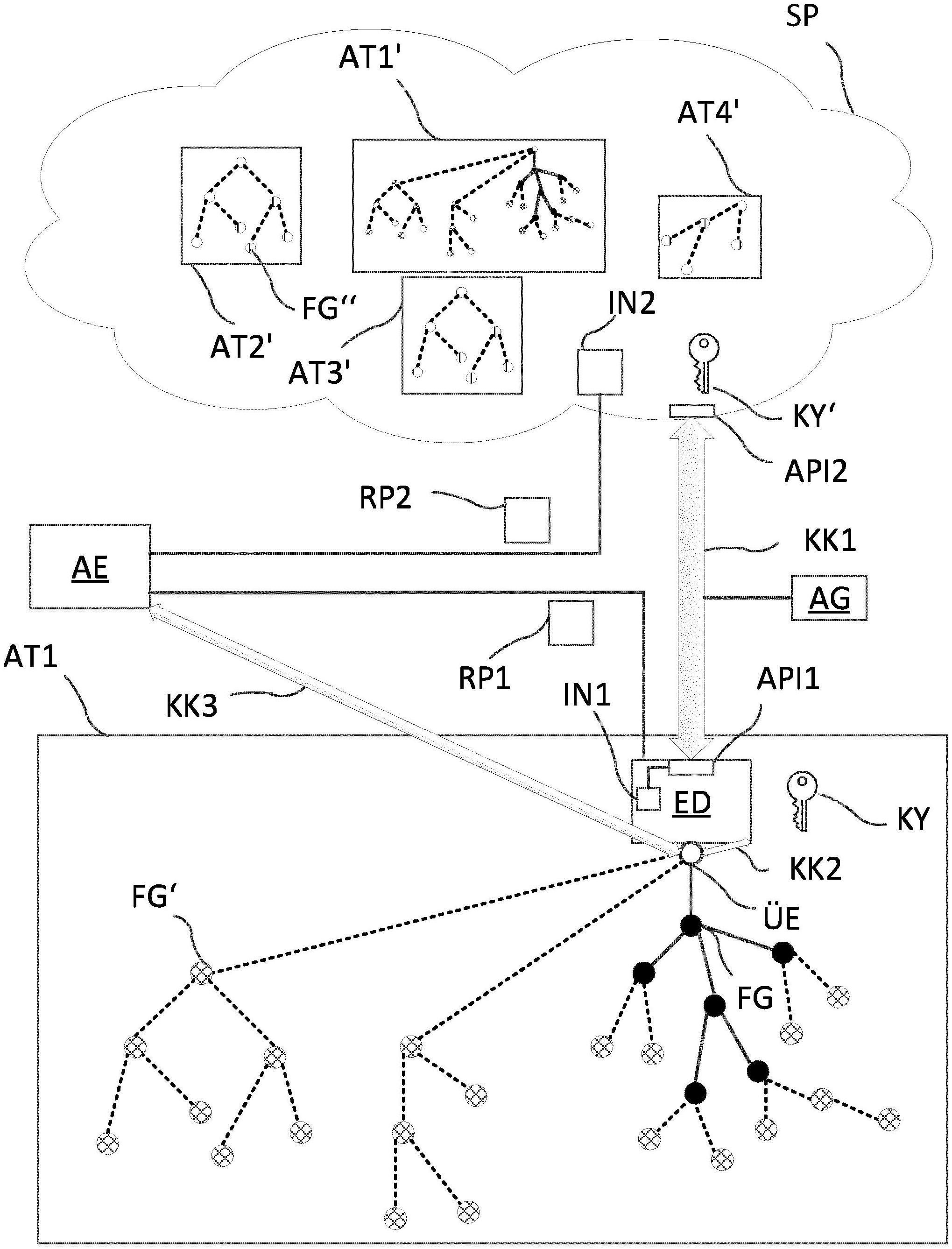

2、该任务通过自动化技术的系统来解决,该系统包括:

3、-第一设施部分,第一设施部分由多个现场装置和上级单元组成,这些现场装置被设计成用于,检测方法技术过程的至少一个物理参量的测量值和/或影响方法技术过程的至少一个物理参量,

4、其中,现场装置相互处于通信连接中,并且经由通信网络与上级单元处于通信连接中,其中,现场装置被设计成用于,将数据、尤其是测量值、状态值和/或诊断数据传送给上级单元,并且其中,上级单元被设计成用于,将数据、尤其是调节值和/或操作电报传输给现场装置;

5、-边缘设备,边缘设备是通信网络的一部分,其中,边缘设备被设计成用于,监听由现场装置和上级单元传送的数据的至少一部分,和/或查询来自现场装置和/或上级单元的另外的数据,其中,边缘设备被设计成用于生成实时列表,该实时列表包含其中每个现场装置或控制单元的标识以及当前分别被查询或监听的数据,其中,边缘设备被设计成用于模拟出多个虚拟现场装置、生成用于虚拟现场装置的数据,将虚拟现场装置的标识和所生成的数据输入到实时列表中并且经由第一接口、尤其是用于应用程序编程的接口提供该实时列表;

6、-基于云的服务平台,其中,边缘设备通过互联网经由第一通信信道与服务平台处于通信连接中,其中,边缘设备被设计成用于以有规律的时间间隔将具有当前分别被查询或监听的数据的实时列表传送给服务平台,并且其中,基于云的服务平台被设计成用于整理和/或呈现实时列表,其中,不考虑虚拟现场装置的数据。

7、根据本发明的系统能够实现的是,在边缘设备与基于云的服务平台之间安全地传输现场装置的数据。本发明的主要方面在于,边缘设备模拟出根本不在第一设施部分中的另外的现场装置。边缘设备将这些所谓的虚拟现场装置写入到将被传送给基于云的服务平台的实时列表中。实时列表示出了第一设施部分中的所有处于运转中的现场装置的总体。附加地,边缘设备为其中每个虚拟现场装置都模拟出了将被传送给基于云的服务平台的数据。如果攻击者成功地攻破边缘设备与基于云的服务平台之间的连接或经由第一接口访问到边缘设备,那么他会得到多个现场装置并显示这些现场装置的数据,其中仅一小部分现场装置确实是安装在第一设施部分中的现场装置。在此,攻击者无法区分哪些数据在此实际上来自真实的现场装置。由此,攻击者被混淆并且获得抵御攻击的时间,或者攻击者由此中断攻击,这是因为他从数据无法获得利益。

8、然而,给基于云的服务平台的实际用户呈现的只是实际上包含在第一设施部分中的现场装置及其数据。结合根据本发明的系统提到的现场装置已经在说明书的引言部分中示例性列出。

9、按照根据本发明的系统的有利的设计方案设置的是,边缘设备被设计成用于,借助位于边缘设备上的公钥来加密实时列表中的现场装置和虚拟现场装置的标识,其中,服务平台被设计成用于,利用位于服务平台上的公钥对经加密的标识解密,并且其中,虚拟现场装置的标识是不可解密的。以该形式和方式,对于基于云的服务平台来说可识别出,其中哪些现场装置实际上是包含在第一设施部分中的,而哪些现场装置由边缘设备模拟出。

10、按照根据本发明的系统的有利的设计方案设置的是,服务平台被设计成用于模拟出具有多个另外的虚拟现场装置的至少一个第二设施部分、生成用于另外的虚拟现场装置的数据、将另外的虚拟现场装置的标识和所生成的数据输入到实时列表中并且经由第二接口、尤其是用于应用程序编程的接口提供实时列表。由此,在使攻击者进一步混淆。如果攻击者成功地经由第二接口访问到基于云的服务平台,那么他将被更多另外的现场装置和数据所淹没。对于攻击者来说甚至连设施实际上由哪些设施部分组成也无法识别出来。然而,即使在该情况下,也只有实际上包含在第一设施部分中的现场装置及其数据被呈现给基于云的服务平台的实际用户,而没有任何虚拟的或另外的虚拟现场装置被呈现。

11、按照根据本发明的系统的有利的设计方案设置的是,边缘设备或服务平台包括算法、尤其是ki算法,该算法被设计成用于,分析现场装置的历史数据并基于分析生成虚拟现场装置的数据。因此,虚拟现场装置的数据与实际使用的现场装置类似地被模拟出,例如遵循类似的值范围或类似的趋势地模拟出。由此提高安全程度,这是因为虚拟现场装置的数据因此变得非常可信的,并且在实践中无法再与实际使用的现场装置进行区分。

12、按照根据本发明的系统的有利的备选的设计方案设置的是,边缘设备或服务平台包括算法、尤其是ki算法,以及现场装置类型的至少一个模型,其中,该模型具有相应的现场装置类型的至少一个特有的属性,并且其中,算法被设计成用于,在使用模型的情况下生成虚拟现场装置的数据。ki算法借助训练数据提前根据不同的现场装置类型及其特有的属性来学习。在此有利地,可以将实际上在具有相同或类似的现场装置类型的在第一设施部分中所使用的现场装置的配置和参数化一起考虑在内,以便提高可信度。特有的属性例如是值范围、测量值的单位、特有的衰减或启动行为等。

13、按照根据本发明的系统的有利的改进方案设置的是,边缘设备具有第一监控机构,该第一监控机构被设计成用于,探测从外部经由第一接口对其中至少一个虚拟现场装置的访问或请求并创建第一报告。由此能够确定,未经授权者访问了边缘设备:基于云的服务平台的实际用户无法访问虚拟现场装置,这是因为这些虚拟现场装置没有呈现给他并且因此无法向这些虚拟现场装置提出请求。

14、按照根据本发明的系统的有利的设计方案设置的是,服务平台具有第二监控机构,该第二监控机构被设计成用于,探测从外部经由第二接口对其中至少一个另外的虚拟现场装置的访问或请求并创建第二报告。与在前一段落中的描述类似地,由此可以探测到对基于云的服务平台的未经授权的访问。

15、按照根据本发明的系统的有利的设计方案设置的是,第一报告和/或第二报告包含关于虚拟现场装置或另外的虚拟现场装置的标识、访问或请求的时间戳、和/或访问或请求的类型。由此可以对攻击进行分析并了解可能的规模。

16、按照根据本发明的系统的有利的设计方案设置的是,第一监控机构和/或第二监控机构被设计成用于,在探测后探测对另外的虚拟现场装置的另外的访问或请求并且将其添加到第一报告或第二报告或另外的报告中。由此,可以分析攻击者的行为并且此外也分析其策略和/或其来源。

17、按照根据本发明的系统的第一备选方案设置的是,第一监控机构和/或第二监控机构被设计成用于,经由第二通信信道将第一报告或第二报告和/或另外的报告传送给上级单元。

18、按照根据本发明的系统的第一备选方案的有利的设计方案设置的是,上级单元被设计成用于评估第一报告或第二报告和/或另外的报告,并基于评估执行至少一种措施。以该形式和方式,可以直接在现场层级上对攻击做出反应。

19、按照根据本发明的系统的另一备选方案设置的是,系统尤其是基于云地包括评估单元,其中,第一监控机构和/或第二监控机构被设计成用于,经由第三通信信道将第一报告或第二报告和/或另外的报告传送给评估单元。

20、按照根据本发明的系统的第二备选方案的有利的设计方案设置的是,评估单元被设计成用于,评估第一报告或第二报告和/或另外的报告,并且基于上级单元的评估提出至少一种执行措施。

21、在所有情况下重要的是,报告经由与第一通信信道不同的通信信道来传送。对于认为处于安全的攻击者来说并不清楚其攻击已经被检测到并被分析或者措施被准备。也可以设置的是,由此有意地延长攻击,以便得到攻击者的数据或攻击者的身份和攻击者的位置或其ip地址。

22、按照根据本发明的系统的有利的设计方案设置的是,措施是以下措施中的至少一种:

23、-关断通信网络的至少一个部件;

24、-更改或限制对边缘设备和/或服务平台的访问权限;

25、-限制边缘设备的通信;

26、-通知设备的服务人员。

27、总的来说,在攻击者无法从第一设施部分的现场装置获得实际的数据的情况下,可以有效确定受到攻击并采取措施。

- 还没有人留言评论。精彩留言会获得点赞!