合法拦截流量以基于流量关联的应用标识符或(URL)进行分析的制作方法

合法拦截流量以基于流量关联的应用标识符或(url)进行分析

技术领域

[0001]

本公开的实施例涉及合法拦截流量以基于流量关联的应用标识符或统一资源定位符(url)进行分析。

背景技术:

[0002]

合法拦截包括出于分析和/或证明的目的根据合法机构获得网络流量。这种流量可以包括信令或网络管理信息或者通信内容。

技术实现要素:

[0003]

根据一些实现,一种方法可以包括:接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求,并且基于请求将标识过滤器的信息添加到与网络设备相关联的过滤器列表。该方法可以包括:接收去往端点设备的分组,生成分组的副本,并且使分组被转发到到端点设备。该方法可以包括:执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url,并且确定与分组的副本相关联的分组应用标识符或分组url是否和与被添加到过滤器列表的过滤器相关联的应用标识符或url相匹配。该方法可以包括:当与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时,使分组的副本被转发到内容目的地设备。

[0004]

根据一些实现,一种网络设备可以包括一个或多个存储器和一个或多个处理器,该一个或多个处理器用以:接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求,并且基于请求将标识过滤器的信息存储在与网络设备相关联的过滤器列表中。一个或多个处理器可以接收去往端点设备的分组,可以生成分组的副本,并且可以使分组被转发到端点设备。一个或多个处理器可以执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url,并且可以确定与分组的副本相关联的分组应用标识符或分组url是否和与过滤器相关联的应用标识符或url相匹配。当与分组的副本相关联的分组应用标识符或分组url和与存储在过滤器列表中的过滤器相关联的应用标识符或url相匹配时,一个或多个处理器可以使分组的副本被转发到内容目的地设备,并且当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时,一个或多个处理器可以防止分组的副本被转发到内容目的地设备。

[0005]

根据一些实现,一种非瞬态计算机可读介质可以存储一个或多个指令,该一个或多个指令在由网络设备的一个或多个处理器执行时可以使一个或多个处理器:接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求,并且基于请求将标识过滤器的信息存储在与网络设备相关联的过滤器列表中。一个或多个指令可以使一个或多个处理器:接收去往端点设备的分组,生成分组的副本,并且使分组被转发到端点设备。一个或多个指令可以使一个或多个处理器:执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url,并且确定与分组的副本相关联的分组应用标识符或分

组url是否和与被存储在过滤器列表中的过滤器相关联的应用标识符或url相匹配。一个或多个指令可以使一个或多个处理器:基于与分组的副本相关联的分组应用标识符或分组url是否和与过滤器相关联的应用标识符或url相匹配,选择性地执行第一动作或第二动作。当与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时,第一动作可以包括使分组的副本被转发到内容目的地设备。当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时,第二动作可以包括防止分组的副本被转发到内容目的地设备。

附图说明

[0006]

图1a至图1j是本文描述的一个或多个示例实现的图。

[0007]

图2是可以实现本文描述的系统和/或方法的示例环境的图。

[0008]

图3和图4是图2的一个或多个设备的示例组件的图。

[0009]

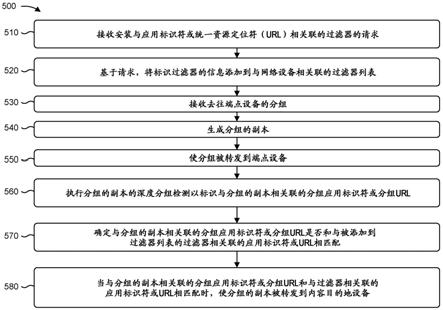

图5至图7是用于合法拦截流量以基于与流量相关联的应用标识符或url进行分析的示例过程的流程图。

具体实施方式

[0010]

示例实现的以下详细描述参照附图。不同附图中的相同附图标记可以标识相同或类似的元件。

[0011]

可以经由流分接(tapping)在网络设备(例如,路由器、防火墙等)处合法拦截网络流量。流分接复制或反射(mirror)在两个网络设备之间传递的流量。将原始流量转发到目的地,并且将复制的流量转发到分析复制的流量的内容目的地设备。内容目的地设备可以包括由执法机构(例如,警察局、政府机关等)标识的内容目的地设备。然而,网络设备目前无法基于与流量相关联的应用标识符和/或统一资源定位符(url)来执行流量的流分接。

[0012]

这使执法机构捕获由网络设备接收到的所有流量,并且针对感兴趣的流量(例如,包括应用标识符或url的流量)过滤(filter)流量。因此,执法机构浪费计算资源(例如,处理资源、存储器资源等)、网络资源等来存储所有流量,仅针对感兴趣的流量过滤所有流量等。此外,在不监测这种流量的情况下,不良行动者可能不被捕获,并且可能会进一步浪费与处理不良行动者所犯下的恶意行为相关联的资源。

[0013]

本文描述的一些实现提供了一种网络设备,该网络设备合法拦截流量以基于与流量相关联的应用标识符或url进行分析。例如,网络设备可以接收安装与应用标识符或统一资源定位符(url)相关联的过滤器(filter)的请求,并且可以基于请求将标识过滤器的信息添加到与网络设备相关联的过滤器列表。网络设备可以接收去往端点设备的分组,可以生成分组的副本,并且可以使分组被转发到端点设备。网络设备可以执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url,并且可以确定与分组的副本相关联的分组应用标识符或分组url是否和与被添加到过滤器列表的过滤器相关联的应用标识符或url相匹配。当与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时,网络设备可以使分组的副本被转发到内容目的地设备。

[0014]

通过这种方式,可以拦截网络流量以基于与流量相关联的应用标识符或url进行

分析,这减少或防止了由执法机构捕获网络设备接收到的所有流量并且针对感兴趣的流量过滤流量等。反过来,这节省了计算资源(例如,处理资源、存储器资源等)、网络资源等,否则这些资源将浪费于存储所有流量,运输所有流量,过滤所有流量等。

[0015]

图1a至图1j是本文描述的一个或多个示例实现100的图。如图1a所示,第一中介设备(例如,中介设备1)和第二中介设备(例如,中介设备2)可以与网络通信并且与其交换流量。网络可以包括多个网络设备(例如,路由器、网关等),诸如,第一网络设备(例如,网络设备1)、第二网络设备(例如,网络设备2)等。图1a至图1j所示的两个网络设备仅被提供为网络设备的示例,并且实际上,网络可以包括附加网络设备。中介设备可以与一个或多个执法机构(例如,警察局、政府机关等)相关联,并且可以由执法机构用于向网络请求要监测的特定流量以用于分析和/或证明。

[0016]

如在图1a中通过附图标记105进一步示出的,第一网络设备可以从第一中介设备接收安装与第一应用标识符(id)相关联或与第一网络地址(例如,统一资源定位符(url)、互联网协议(ip)地址等)相关联的第一过滤器的请求。尽管本文描述了url,但是可以使用其他网络地址信息来代替url。第一中介设备可以包括基于第一过滤器请求要监测的特定流量(例如,通过网络传输的电子数据和/或语音数据)的设备。在一些实现中,安装第一过滤器的请求可以防止标识第一中介设备,该第一中介设备生成安装第一过滤器的请求。例如,出于安全的原因可以不标识第一中介设备,但是可以允许经由安全机制(例如,安全登录)访问网络。在一些实现中,第一网络设备可以向第一中介设备提供确认接收到请求的响应。

[0017]

在一些实现中,第一中介设备可以经由安全协议(例如,动态任务控制协议(dtcp))发送安装第一过滤器的请求,并且第一网络设备可以经由dtcp接收安装第一过滤器的请求。dtcp是使用基于消息的接口的安全协议,授权客户端可以通过该接口连接至网络设备并且发出对数据的动态请求。在其他参数中间,这种请求可以包含可以应用于流过网络设备的某些分组的分组匹配标准,并且可以指示网络设备执行反射(mirroring)(例如,将与标准相匹配的分组的副本发送到特定位置以进行进一步的检测或其他动作)。另外,dtcp包含安全架构以处理客户端或服务器欺骗以及重放预防。

[0018]

在一些实现中,第一中介设备可以发送请求作为dtcp add消息。dtcp add消息可以触发通过第一网络设备反射网络流量(例如,与第一过滤器标准相匹配),并且可以包括触发第一网络设备开始反射分组的字段、标识在何处发送反射分组的字段等。dtcp add消息可以附加地包括一个或多个字段,该一个或多个字段指示第一网络设备过滤包括特定应用id或特定url(例如,第一应用id或第一url)的流量,标识要向其提供流量(包含特定应用id或特定url)的内容目的地设备的地址和/或端口等。

[0019]

如在图1a中通过附图标记110进一步示出的,第一网络设备可以从第二中介设备接收安装与第二应用id或第二url相关联的第二过滤器的请求。第二中介设备可以包括基于第二过滤器请求要监测的特定流量(例如,通过网络传输的电子数据和/或语音数据)的设备。在一些实现中,安装第一过滤器的请求可以防止标识第二中介设备,该第二中介设备生成安装第二过滤器的请求。例如,出于安全的原因可以不标识第二中介设备,但是可以允许第二中介设备经由安全机制(例如,安全登录)访问网络。在一些实现中,第一网络设备可以将向第二中介设备提供确认接收到请求的响应。

[0020]

在一些实现中,通过与上面相对于第一中介设备描述的方式类似的方式,第二中介设备可以经由dtcp发送安装第二过滤器的请求,并且第一网络设备可以经由dtcp接收安装第二过滤器的请求。在一些实现中,第二中介设备可以发送请求作为dtcp add消息。dtcp add消息可以触发通过第一网络设备反射网络流量(例如,与第二过滤器标准相匹配),并且可以包括触发第一网络设备开始反射分组的字段、标识在何处发送反射分组的字段等。dtcp add消息可以附加地包括一个或多个字段,该一个或多个字段指示第一网络设备过滤包括特定应用id或特定url(例如,第二应用id或第二url)的流量,标识要向其提供流量(包含特定应用id或特定url)的内容目的地设备的地址和/或端口等。

[0021]

尽管图1a示出了两个中介设备,但是实际上,第一网络设备可以与数百个、数千个等中介设备相关联,并且中介设备可以与数百个、数千个等执法机构相关联。

[0022]

如在图1b中通过附图标记115示出的,第一网络设备可以将第一过滤器和第二过滤器添加到与第一网络设备的分组分接组件(例如,执行分组的深度分组检测和分组分接,如下面描述的)相关联的过滤器列表。例如,第一网络设备可以将第一过滤器和第二过滤器存储在与第一网络设备相关联的数据结构中,该数据结构维持与不同应用id和/或不同url相关联的数百个、数千个、数百万个等过滤器。通过这种方式,第一网络设备可以安装可以标识分组的过滤器,该分组包括特定执法机构想要监测的特定应用id或url。在一些实现中,为一个实体(例如,对应于一个中介设备的执法机构)安装的过滤器可能对其他实体(例如,对应于其他中介设备的其他执法机构)不可见,并且第一网络设备可以不显示所监测目标的身份。

[0023]

如在图1c中通过附图标记120示出的,第一网络设备可以从第一端点设备(例如,端点设备1)接收去往第二端点设备(例如,端点设备2)的流量(例如,分组)。第一端点设备可以是通过网络提供电子数据和/或语音数据的源设备,并且第二端点设备可以是针对该电子数据和/或语音数据的目的地设备。在一些实现中,第一端点设备和第二端点设备可以是语音会话的参与者;第一端点设备可以包括服务器,并且第二端点设备可以包括服务器经由通过网络传输的电子数据进行服务的客户端;第一端点设备和第二端点设备可以是短消息服务(sms)文本消息会话的参与者等。在一些实现中,分组可以包括信令信息(例如,用于建立、控制和/或终止诸如电话呼叫等通信的信息)、网络管理信息(例如,网络执行信息、网络提供信息、网络服务质量信息等)、通信内容等。

[0024]

如在图1d中通过附图标记125示出的,第一网络设备的分组转发组件可以生成从第一端点设备接收到的分组的副本,并且可以将分组的副本提供到分组分接组件。在一些实现中,分组转发组件可以过滤特定类型的分组(例如,合法拦截被期望是担保的和/或适当的的内容,诸如互联网搜索、电话呼叫、文本消息会话等),并且可以仅复制特定类型的分组。通过这种方式,第一网络设备节省了计算资源(例如,处理资源、存储器资源等),否则这些资源将浪费于复制和监测合法拦截不太可能是担保的或适当的分组。备选地,分组转发组件可以复制由第一网络设备接收到的所有分组(例如,取决于与第一网络设备相关联的流量负载),并且可以将所接收到的所有分组的副本提供到分组分接组件,这可以节省计算资源,否则这些资源将浪费于在较轻的流量负载状况期间在分组分接之前过滤分组。

[0025]

如在图1d中通过附图标记130示出的,分组转发组件可以使分组被转发到与分组相关联的目的地。例如,分组转发组件可以使分组被转发到第二端点设备。

[0026]

如在图1e中通过附图标记135示出的,第一网络设备(例如,分组转发组件)可以使分组被转发到与分组相关联的目的地(例如,第二端点设备)。例如,第一网络设备可以将分组转发到第二网络设备,并且第二网络设备可以将分组转发到第二端点设备。通过这种方式,通信可以在第一端点设备与第二端点设备之间继续,而不被分组分接或监测操作干扰。这通过在不复制分组的情况下检测分组的技术改进了网络操作。

[0027]

如在图1f中通过附图标记140示出的,第一网络设备的分组分接组件可以执行分组的副本的深度分组检测,以标识与分组的副本相关联的分组应用id或分组url。深度分组检测是先进的分组过滤方法,并且可以例如在开放系统互连(osi)参考模型的应用层处起作用。深度分组检测可以用于查找、标识、分类、重新路由、阻挡等具有特定数据和/或有效负载的分组(例如,仅检查分组报头的常规分组过滤无法检测的分组)。深度分组检测可以检查通过网络设备的分组的内容,并且可以根据分组的内容基于由实体(例如,互联网服务提供者(isp)、网络操作者、执法机构等)指派的规则来进行实时决策。例如,深度分组检测可以检查消息的内容,并且标识生成消息的特定应用或服务。

[0028]

如在图1g中通过附图标记145示出的,第一网络设备的分组分接组件可以确定与分组的副本相关联的分组应用id或分组url是否和与第一过滤器相关联的第一应用id或第一url相匹配。在一些实现中,分组分接组件可以包括被配置为执行分组分接的自适应服务物理接口卡。分组分接可以包括监测网络上的流量以便帮助分析网络流量。例如,第三方(例如,执法机构)可能想要监测网络中的两个点之间的流量。如果两个点之间的网络包括网络设备,则网络设备可以充当通过第三方实现监测的网络分接头(tap)。备选地,如果两个点之间的网络不包括网络设备,则可以在两个点之间安装新的网络设备作为网络分接头。例如,第一网络设备的分组分接组件可以比较过滤器列表(例如,包括第一过滤器)中的信息与分组的副本,并且可以确定与分组的副本相关联的分组应用id或分组url是否和与第一过滤器相关联的第一应用id或第一url相匹配。分组分接组件可以基于该确定来确定匹配或不匹配。

[0029]

如在图1h中通过附图标记150示出的,如果与分组的副本相关联的分组应用id或分组url和与第一过滤器相关联的第一应用id或第一url相匹配,则第一网络设备的分组分接组件可以使分组的副本被转发到第一内容目的地设备(例如,内容目的地设备1)。如上所述,与第一内容目的地设备相关联的位置(例如,地址和/或端口)可以与添加第一过滤器的请求一起被提供。分组分接组件可以利用该位置来使分组的副本被转发到第一内容目的地设备。在一些实现中,第一网络设备的分组分接组件可以使分组的副本经由封装技术(例如,互联网协议(ip)用户数据报协议(udp)封装)被安全转发到第一内容目的地设备,可以使分组的副本经由ip安全隧道被安全转发到另一网络设备(其连接至第一内容目的地设备)等。

[0030]

在一些实现中,如果与分组的副本相关联的分组应用标识符或分组url未和与第一过滤器相关联的第一应用标识符或第一url相匹配,则第一网络设备的分组分接组件可以防止分组的副本被转发到第一内容目的地设备。例如,分组分接组件可以使分组的副本被丢弃,并且可以不将分组的副本转发到第一内容目的地设备,这节省了资源,否则这些资源将浪费于将不必要的分组传送到将丢弃分组的内容目的地设备。

[0031]

在一些实现中,第一内容目的地设备可以与被授权执行合法拦截的执法机构相关

联。例如,第一内容目的地设备可以与相同的执法机构相关联,该执法机构与提供了安装第一过滤器的请求的第一中介设备相关联。在一些实现中,第一中介设备和第一内容目的地设备可以物理地位于同一主机系统或设备上。备选地,第一中介设备和第一内容目的地设备可以物理地位于不同的主机系统或设备上。在一些实现中,接收到分组的副本可以使第一内容目的地设备分析分组的副本。

[0032]

如在图1i中通过附图标记155示出的,第一网络设备的分组分接组件可以确定与分组的副本相关联的分组应用id或分组url是否和与第二过滤器相关联的第二应用id或第二url相匹配。例如,第一网络设备的分组分接组件可以比较过滤器列表(例如,其包括第二过滤器)中的信息与分组的副本,并且可以确定与分组的副本相关联的分组应用id或分组url是否和与第二过滤器相关联的第二应用id或第二url相匹配。分组分接组件可以基于该确定来确定匹配或不匹配。

[0033]

如在图1j中通过附图标记160示出的,如果与分组的副本相关联的分组应用id或分组url和与第二过滤器相关联的第二应用id或第二url相匹配,则第一网络设备的分组分接组件可以使分组的副本被转发到第二内容目的地设备(例如,内容目的地设备2)。如上所述,与第二内容目的地设备相关联的位置(例如,地址和/或端口)可以与添加第二过滤器的请求一起被提供。分组分接组件可以利用该位置来使分组的副本被转发到第二内容目的地设备。在一些实现中,第一网络设备的分组分接组件可以使分组的副本经由封装技术(例如,ip-udp封装)被安全转发到第二内容目的地设备,可以使分组的副本经由ip安全隧道被安全转发到另一网络设备(其连接至第二内容目的地设备)等。

[0034]

在一些实现中,如果与分组的副本相关联的分组应用标识符或分组url未和与第二过滤器相关联的第二应用标识符或第二url相匹配,则第一网络设备的分组分接组件可以防止分组的副本被转发到第二内容目的地设备。例如,分组分接组件可以使分组的副本被丢弃,并且可以不将分组的副本转发到第二内容目的地设备。

[0035]

在一些实现中,第二内容目的地设备可以与被授权执行合法拦截的执法机构相关联。例如,第二内容目的地设备可以与相同的执法机构相关联,该执法机构与提供了安装第二过滤器的请求的第二中介设备相关联。在一些实现中,第二中介设备和第二内容目的地设备可以物理地位于同一主机系统或设备上。备选地,第二中介设备和第二内容目的地设备可以物理地位于不同的主机系统或设备上。在一些实现中,接收到分组的副本可以使第二内容目的地设备分析分组的副本。

[0036]

尽管图1h和图1j共同示出了两个内容目的地设备,但是实际上,第一网络设备可以与数百个、数千个等内容目的地设备相关联,并且内容目的地设备可以与数百个、数千个等执法机构相关联。此外,尽管实现描述了基于应用标识符或网络地址进行过滤,但是在一些实现中,可以基于其他信息过滤网络流量,其他信息诸如,用户标识符、端点设备标识符、网络地址(例如,ip地址)、账户标识符、交易卡标识符等。

[0037]

在一些实现中,分组分接组件可以比较分组的副本与包括在过滤器列表中的所有过滤器,并且如果分组的副本与多于一个过滤器相匹配(例如,与过滤器相匹配的分组的副本越多越好),则可以生成分组的附加副本。第一网络设备然后可以将分组的多个副本转发到相应的内容目的地设备。此外,数百或数千个过滤器可以被包括在过滤器列表中,并且分组分接组件可以比较分组应用标识符或url与包括在过滤器列表中的每个过滤器。在一些

实现中,分组分接组件可以以特定顺序排列过滤器列表,该特定顺序可以实现分组应用标识符或url与每个过滤器的有效比较。如果分组应用标识符或url与过滤器列表中的零个过滤器相匹配,则分组分接组件可以丢弃分组的副本。如果分组应用标识符或url与过滤器列表中的多于一个过滤器相匹配,则分组分接组件可以制造分组的附加副本,并且可以将分组的副本和分组的附加副本转发到适当的内容目的地设备。

[0038]

通过这种方式,可以拦截网络流量以基于与流量相关联的应用标识符或url进行分析,这减少或防止了执法机构需要捕获由网络设备接收到的所有流量并且针对感兴趣的流量过滤流量等。这节省了计算资源(例如,处理资源、存储器资源等)、网络资源等,否则这些资源将浪费于存储所有流量(例如,在存储器资源中),运输所有流量(例如,经由网络资源),过滤所有流量(例如,经由处理资源)等。此外,本文描述的实现使用严格的计算机化过程来执行先前未执行的任务。例如,目前不存在使网络设备能够拦截流量以基于与流量相关联的应用标识符或url进行分析的技术。

[0039]

如上面所指示的,图1a至图1j仅被提供为示例。其他示例可以不同于关于图1a至图1j所描述的。

[0040]

图2是可以实施本文描述的系统和/或方法的示例环境200的图。如图2所示,环境200可以包括多个端点设备210、一组网络设备220(示出为网络设备220-1至网络设备220-n)、网络230、中介设备240和内容目的地设备250。环境200的设备可以经由有线连接、无线连接或者有线连接和无线连接的组合互连。

[0041]

端点设备210包括能够接收、生成、存储、处理和/或提供信息(诸如,本文描述的信息)的一个或多个设备。例如,端点设备210可以包括移动电话(例如,智能电话、无线电话等)、膝上型计算机、平板计算机、台式计算机、手持式计算机、游戏设备、可穿戴通信设备(例如,智能手表、一副智能眼镜、心率监视器、健康追踪器、智能服装、智能珠宝、头戴式显示器等)、网络设备或类似类型的设备。在一些实现中,端点设备210可以经由网络230从其他端点设备210接收网络流量和/或可以将网络流量提供到其他端点设备210(例如,通过使用网络设备220作为中介来路由发送分组)。

[0042]

网络设备220包括能够以本文描述的方式接收、处理、存储、路由发送和/或提供流量(例如,分组、其他信息或元数据等)的一个或多个设备。例如,网络设备220可以包括路由器,诸如,标签交换路由器(lsr)、标签边缘路由器(ler)、入口路由器、出口路由器、提供者路由器(例如,提供者边缘路由器、提供者核心路由器等)、虚拟路由器等。附加地或者备选地,网络设备220可以包括网关、交换机、防火墙、集线器、桥接器、反向代理、服务器(例如,代理服务器、云服务器、数据中心服务器等)、负载平衡器和/或类似设备。在一些实现中,网络设备220可以是被实现在外壳(诸如,机架)内的物理设备。在一些实现中,网络设备220可以是由云计算环境或数据中心的一个或多个计算机设备实现的虚拟设备。在一些实现中,一组网络设备220可以是用于通过网络230路由发送流量流的一组数据中心节点。

[0043]

网络230包括一个或多个有线和/或无线网络。例如,网络230可以包括分组交换网络、蜂窝网络(例如,第五代(5g)网络、诸如长期演进(lte)网络等第四代(4g)网络、第三代(3g)网络、码分多址(cdma)网络、公共陆地移动网络(plmn)、局域网(lan)、广域网(wan)、城域网(man)、电话网络(例如,公共交换电话网络(pstn))、私有网络、自组网、内联网、互联网、基于光纤的网络、云计算网络等和/或这些或其他类型的网络的组合。

[0044]

中介设备240包括能够接收、生成、存储、处理和/或提供信息(诸如,本文描述的信息)的一个或多个设备。例如,中介设备240可以包括膝上型计算机、平板计算机、台式计算机、一组服务器设备或类似类型的设备。中介设备240可以与一个或多个执法机构(例如,警察局、政府机关等)相关联,并且可以由执法机构用于向网络230请求要监测的特定流量以用于分析和/或证明的目的。在一些实现中,中介设备240可以从端点设备210和/或内容目的地设备250接收信息和/或将信息传送到端点设备210和/或内容目的地设备250。

[0045]

内容目的地设备250包括能够接收、生成、存储、处理和/或提供信息(诸如,本文描述的信息)的一个或多个设备。例如,内容目的地设备250可以包括膝上型计算机、平板计算机、台式计算机、一组服务器设备或类似类型的设备。内容目的地设备250可以与一个或多个执法机构相关联,并且可以由执法机构用于从网络230接收要监测的特定流量以用于分析和/或证明的目的。在一些实现中,内容目的地设备250可以从端点设备210和/或中介设备240接收信息和/或将信息传送到端点设备210和/或中介设备240。

[0046]

图2所示的设备和网络的数目和布置被提供作为示例。实际上,与图2所示的设备和/或网络相比,可能存在附加设备和/或网络、更少设备和/或网络、不同设备和/或网络或者不同地排列的设备和/或网络。此外,图2所示的两个或更多个设备可以被实现在单个设备内,或者

[0047]

图2所示的单个设备可以被实现为多个分布式设备。附加地或者备选地,环境200的设备集合(例如,一个或多个设备)可以执行被描述为由环境200的另一设备集合执行的一个或多个功能。

[0048]

图3是设备300的示例组件的图。设备300可以对应于网络设备220。在一些实现中,网络设备220可以包括一个或多个设备300和/或设备300的一个或多个组件。如图3所示,设备300可以包括一个或多个输入组件305-1至305-a(a≥1)(在下文中统称为输入组件305,并且单独称为输入组件305)、切换组件310、一个或多个输出组件315-1至315-b(b≥1)(在下文中统称为输出组件315,并且单独称为输出组件315)以及控制器320。

[0049]

输入组件305可以是物理链路的附接点,并且可以是传入流量(诸如,分组)的入口点。输入组件305可以诸如通过执行数据链路层封装或解封装来处理传入流量。在一些实现中,输入组件305可以发送和/或接收分组。在一些实现中,输入组件305可以包括输入线卡,其包括一个或多个分组处理组件(例如,以集成电路的形式),诸如,一个或多个接口卡(ifc)、分组转发组件、线卡控制器组件、输入端口、处理器、存储器和/或输入队列。在一些实现中,设备300可以包括一个或多个输入组件305。

[0050]

切换组件310可以使输入组件305与输出组件315互连。在一些实现中,切换组件310可以经由一个或多个交叉开关、经由总线和/或利用共享存储器来实现。共享存储器可以充当临时缓冲器,以在最终调度分组以递送到输出组件315之前存储来自输入组件305的分组。在一些实现中,切换组件310可以允许输入组件305、输出组件315和/或控制器320通信。

[0051]

输出组件315可以存储分组,并且可以调度分组以用于在输出物理链路上传输。输出组件315可以支持数据链路层封装或解封装和/或各种高级协议。在一些实现中,输出组件315可以发送分组和/或接收分组。在一些实现中,输出组件315可以包括输出线卡,其包括一个或多个分组处理组件(例如,以集成电路的形式),诸如,一个或多个ifc、分组转发组

件、线卡控制器组件、输出端口、处理器、存储器和/或输出队列。在一些实现中,设备300可以包括一个或多个输出组件315。在一些实现中,可以通过相同的组件集合来实现输入组件305和输出组件315(例如,并且输入/输出组件可以是输入组件305和输出组件315的组合)。

[0052]

控制器320包括中央处理单元(cpu)、图形处理单元(gpu)、加速处理单元(apu)、微处理器、微控制器、数字信号处理器(dsp)、现场可编程门阵列(fpga)、专用集成电路(asic)和/或另一类型的处理器或处理组件形式的处理器。处理器被实现在硬件、固件或者软件和硬件的组合中。在一些实现中,控制器320可以包括可以被编程为执行功能的一个或多个处理器。

[0053]

在一些实现中,控制器320可以包括随机存取存储器(ram)、只读存储器(rom)和/或存储供控制器320使用的信息和/或指令的另一类型的动态或静态存储设备(例如,闪速存储器、磁性存储器、光学存储器等)。

[0054]

在一些实现中,控制器320可以与连接至设备300的其他设备、网络和/或系统通信以交换关于网络拓扑的信息。控制器320可以基于网络拓扑信息创建路由表,基于路由表创建转发表,并且将转发表转发到输入组件305和/或输出组件315。输入组件305和/或输出组件315可以使用转发表来执行对传入分组和/或传出分组的路由查找。在一些情况下,控制器320可以基于在初始化链路故障检测会话时确定的信息来创建会话表,并且可以将会话表转发到输入组件305和/或输出组件315。

[0055]

控制器320可以执行本文描述的一个或多个过程。控制器320可以响应于执行由非瞬态计算机可读介质存储的软件指令来执行这些过程。计算机可读介质在本文中被定义为非瞬态存储器设备。存储器设备包括单个物理存储设备内的存储器空间或者在多个物理存储设备上扩展的存储器空间。

[0056]

可以经由通信接口从另一计算机可读介质或从另一设备将软件指令读取到与控制器320相关联的存储器和/或存储组件中。在被执行时,存储在与控制器320相关联的存储器和/或存储组件中的软件指令可以使控制器320执行本文描述的一个或多个过程。附加地或者备选地,硬连线电路装置可以代替软件指令使用或者与软件指令组合使用,以执行本文描述的一个或多个过程。因此,本文描述的实现并不限于硬件电路装置和软件的任何特定组合。

[0057]

图3所示的组件的数目和布置被提供作为示例。实际上,与图3所示的组件相比,设备300可以包括附加组件、更少组件、不同组件或者不同地排列的组件。附加地或者备选地,设备300的组件集合(例如,一个或多个组件)可以执行被描述为由设备300的另一组件集合执行的一个或多个功能。

[0058]

图4是设备400的示例组件的图。设备400可以对应于端点设备210、网络设备220、中介设备240和/或内容目的地设备250。在一些实现中,端点设备210、网络设备220、中介设备240和/或内容目的地设备250可以包括一个或多个设备400和/或设备400的一个或多个组件。如图4所示,设备400可以包括总线410、处理器420、存储器430、存储组件440、输入组件450、输出组件460和通信接口470。

[0059]

总线410包括允许在设备400的组件中间通信的组件。处理器420被实现在硬件、固件或者硬件和软件的组合中。处理器420是中央处理单元(cpu)、图形处理单元(gpu)、加速处理单元(apu)、微处理器、微控制器、数字信号处理器(dsp)、现场可编程门阵列(fpga)、专

用集成电路(asic)或者另一类型的处理组件。在一些实现中,处理器420包括能够被编程为执行功能的一个或多个处理器。存储器430包括随机存取存储器(ram)、只读存储器(rom)和/或存储供处理器420使用的信息和/或指令的另一类型的动态或静态存储设备(例如,闪速存储器、磁性存储器和/或光学存储器)。

[0060]

存储组件440存储与设备400的操作和使用相关的信息和/或软件。例如,存储组件440可以包括硬盘(例如,磁盘、光盘、磁光盘和/或固态盘)、压缩盘(cd)、数字通用盘(dvd)、软盘、磁带盒、磁带和/或另一类型的非瞬态计算机可读介质以及对应的驱动器。

[0061]

输入组件450包括允许设备400诸如经由用户输入(例如,触摸屏显示器、键盘、小键盘、鼠标、按钮、开关和/或麦克风)接收信息的组件。附加地或者备选地,输入组件450可以包括用于感测信息的传感器(例如,全球定位系统(gps)组件、加速度计、陀螺仪和/或致动器)。输出组件460包括从设备400提供输出信息的组件(例如,显示器、扬声器和/或一个或多个发光二极管(led))。

[0062]

通信接口470包括使设备400能够诸如经由有线连接、无线连接或者有线和无线连接的组合与其他设备通信的类收发器组件(例如,收发器和/或分离的接收器和发射器)。通信接口470可以允许设备400从另一设备接收信息和/或向另一设备提供信息。例如,通信接口470可以包括以太网接口、光学接口、同轴接口、红外接口、射频(rf)接口、通用串行总线(usb)接口、wi-fi接口、蜂窝网络接口等。

[0063]

设备400可以执行本文描述的一个或多个过程。设备400可以基于处理器420执行由非瞬态计算机可读介质(诸如,存储器430和/或存储组件440)存储的软件指令来执行这些过程。

[0064]

可以经由通信接口470从另一计算机可读介质或者从另一设备将软件指令读取到存储器430和/或存储组件440中。在被执行时,存储在存储器430和/或存储组件440中的软件指令可以使处理器420执行本文描述的一个或多个过程。附加地或者备选地,硬连线电路装置可以代替软件指令使用或者与软件指令组合使用以执行本文描述的一个或多个过程。因此,本文描述的实现并不限于硬件电路装置和软件的任何特定组合。

[0065]

图4所示的组件的数目和布置被提供作为示例。实际上,与图4所示的组件相比,设备400可以包括附加组件、更少组件、不同组件或者不同地排列的组件。附加地或者备选地,设备400的组件集合(例如,一个或多个组件)可以执行被描述为由设备400的另一组件集合执行的一个或多个功能。

[0066]

图5是用于合法拦截流量以基于与流量相关联的应用标识符或url进行分析的示例过程500的流程图。在一些实现中,图5的一个或多个过程框可以由网络设备(例如,网络设备220)执行。在一些实现中,图5的一个或多个过程框可以由与网络设备分离或者包括网络设备的另一设备或设备组执行,诸如,端点设备(例如,端点设备210)、中介设备(例如,中介设备240)和/或内容目的地设备(例如,内容目的地设备250)等。

[0067]

如图5所示,过程500可以包括接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求(框510)。例如,网络设备(例如,使用输入组件305、切换组件310、控制器320、处理器420、通信接口470等)可以接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求,如上所述。

[0068]

如图5进一步示出的,过程500可以包括基于请求将标识过滤器的信息添加到与网

络设备相关联的过滤器列表(框520)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以基于请求将标识过滤器的信息添加到与网络设备相关联的过滤器列表,如上所述。

[0069]

如图5进一步示出的,过程500可以包括接收去往端点设备的分组(框530)。例如,网络设备(例如,使用输入组件305、切换组件310、控制器320、处理器420、通信接口470等)可以接收去往端点设备的分组,如上所述。

[0070]

如图5进一步示出的,过程500可以包括生成分组的副本(框540)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以生成分组的副本,如上所述。

[0071]

如图5进一步示出的,过程500可以包括使分组被转发到端点设备(框550)。例如,网络设备(例如,使用切换组件310、输出组件315、控制器320、处理器420、存储器430、通信接口470等)可以使分组被转发到端点设备,如上所述。

[0072]

如图5进一步示出的,过程500可以包括执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url(框560)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url,如上所述。

[0073]

如图5进一步示出的,过程500可以包括确定与分组的副本相关联的分组应用标识符或分组url是否和与被添加到过滤器列表的过滤器相关联的应用标识符或url相匹配(框570)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以确定与分组的副本相关联的分组应用标识符或分组url是否和与被添加到过滤器列表的过滤器相关联的应用标识符或url相匹配,如上所述。

[0074]

如图5进一步示出的,过程500可以包括当与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时使分组的副本被转发到内容目的地设备(框580)。例如,网络设备(例如,使用切换组件310、输出组件315、控制器320、处理器420、存储器430、通信接口470等)可以在与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时使分组的副本被转发到内容目的地设备,如上所述。

[0075]

过程500可以包括附加实现,诸如,任何单个实现或者下面描述的实现和/或结合本文其他地方描述的一个或多个其他过程的实现的任何组合。

[0076]

在第一实现中,当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时,网络设备可以防止分组的副本被转发到内容目的地设备。

[0077]

在第二实现中,单独地或者与第一实现组合,内容目的地设备可以与执法机构相关联。

[0078]

在第三实现中,单独地或者与第一实现和第二实现中的一个或多个组合,当使分组的副本被转发到内容目的地设备时,网络设备可以使分组的副本经由互联网协议(ip)用户数据报协议(udp)封装被转发到内容目的地设备。

[0079]

在第四实现中,单独地或者与第一实现至第三实现中的一个或多个组合,分组的副本可以包括信令信息、网络管理信息或通信内容中的一个或多个。

[0080]

在第五实现中,单独地或者与第一实现至第四实现中的一个或多个组合,当使分组的副本被转发到内容目的地设备时,网络设备可以使分组的副本经由互联网协议(ip)安全隧道被转发到另一网络设备,该另一网络设备被连接至内容目的地设备。

[0081]

在第六实现中,单独地或者与第一实现至第五实现中的一个或多个组合,当接收安装与应用标识符或url相关联的过滤器的请求时,网络设备可以经由动态任务控制协议(dtcp)接收安装与应用标识符或url相关联的过滤器的请求。

[0082]

尽管图5示出了过程500的示例框,但是在一些实现中,与图5所描绘的框相比,过程500可以包括附加框、更少框、不同框或者不同地排列的框。附加地或者备选地,可以并行执行过程500的两个或更多个框。

[0083]

图6是用于合法拦截流量以基于与流量相关联的应用标识符或url进行分析的示例过程600的流程图。在一些实现中,图6的一个或多个过程框可以由网络设备(例如,网络设备220)执行。在一些实现中,图6的一个或多个过程框可以由与网络设备分离或者包括网络设备的另一设备或设备组执行,诸如,端点设备(例如,端点设备210)、中介设备(例如,中介设备240)和/或内容目的地设备(例如,内容目的地设备250)。

[0084]

如图6所示,过程600可以包括接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求(框610)。例如,网络设备(例如,使用输入组件305、切换组件310、控制器320、处理器420、通信接口470等)可以接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求,如上所述。

[0085]

如图6进一步示出的,过程600可以包括基于请求将标识过滤器的信息存储在与网络设备相关联的过滤器列表中(框620)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以基于请求将标识过滤器的信息存储在与网络设备相关联的过滤器列表中,如上所述。

[0086]

如图6进一步示出的,过程600可以包括接收去往端点设备的分组(框630)。例如,网络设备(例如,使用输入组件305、切换组件310、控制器320、处理器420、通信接口470等)可以接收去往端点设备的分组,如上所述。

[0087]

如图6进一步示出的,过程600可以包括生成分组的副本(框640)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以生成分组的副本,如上所述。

[0088]

如图6进一步示出的,过程600可以包括使分组被转发到端点设备(框650)。例如,网络设备(例如,使用切换组件310、输出组件315、控制器320、处理器420、存储器430、通信接口470等)可以使分组被转发到端点设备,如上所述。

[0089]

如图6进一步示出的,过程600可以包括执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url(框660)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url,如上所述。

[0090]

如图6进一步示出的,过程600可以包括确定与分组的副本相关联的分组应用标识符或分组url是否和与过滤器相关联的应用标识符或url相匹配(框670)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以确定与分组的副本相关联的分组应用标识符或分组url是否和与过滤器相关联的应用标识符或url相匹配,如上

所述。

[0091]

如图6进一步示出的,过程600可以包括当与分组的副本相关联的分组应用标识符或分组url和与存储在过滤器列表中的过滤器相关联的应用标识符或url相匹配时使分组的副本被转发到内容目的地设备(框680)。例如,网络设备(例如,使用切换组件310、输出组件315、控制器320、处理器420、存储器430、通信接口470等)可以在与分组的副本相关联的分组应用标识符或分组url和与存储在过滤器列表中的过滤器相关联的应用标识符或url相匹配时使分组的副本被转发到内容目的地设备,如上所述。

[0092]

如图6进一步示出的,过程600可以包括当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时防止分组的副本被转发到内容目的地设备(框690)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430、通信接口470等)可以在与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时防止分组的副本被转发到内容目的地设备,如上所述。

[0093]

过程600可以包括附加实现,诸如,任何单个实现或者下面描述的实现和/或结合本文其他地方描述的一个或多个其他过程的实现的任何组合。

[0094]

在第一实现中,请求可以防止标识与生成该请求相关联的设备。

[0095]

在第二实现中,单独地或与第一实现组合,请求可以包括标识应用标识符或url的字段。

[0096]

在第三实现中,单独地或与第一实现和第二实现中的一个或多个组合,使分组的副本被转发到内容目的地设备使内容目的地设备分析分组的副本。

[0097]

在第四实现中,单独地或者与第一实现至第三实现中的一个或多个组合,网络设备可以接收安装与另一应用标识符或另一url相关联的另一过滤器的另一请求,并且可以基于其他请求将标识另一过滤器的信息存储在过滤器列表中。网络设备可以接收去往另一端点设备的另一分组,可以生成另一分组的副本,并且可以使另一分组被转发到另一端点设备。网络设备可以执行另一分组的副本的深度分组检测以标识与另一分组的副本相关联的另一分组应用标识符或另一分组url,并且可以确定与另一分组的副本相关联的另一分组应用标识符或另一分组url是否和与另一过滤器相关联的另一应用标识符或另一url相匹配。当与另一分组的副本相关联的另一分组应用标识符或另一分组url和与另一过滤器相关联的另一应用标识符或另一url相匹配时,网络设备可以使另一分组的副本被转发到另一内容目的地设备。

[0098]

在第五实现中,单独地或者与第一实现至第四实现中的一个或多个组合,当与其他分组的副本相关联的其他分组应用标识符或其他分组url未和与其他过滤器相关联的其他应用标识符或其他url相匹配时,网络设备可以防止其他分组的副本被转发到其他内容目的地设备。

[0099]

在第六实现中,单独地或者与第一实现至第五实现中的一个或多个组合,使其他分组的副本被转发到其他内容目的地设备使其他内容目的地设备分析其他分组的副本。

[0100]

尽管图6示出了过程600的示例框,但是在一些实现中,与图6所描绘的框相比,过程600可以包括附加框、更少框、不同框或者不同地排列的框。附加地或者备选地,可以并行执行过程600的两个或更多个框。

[0101]

图7是用于合法拦截流量以基于与流量相关联的应用标识符或url进行分析的示例过程700的流程图。在一些实现中,图7的一个或多个过程框可以由网络设备(例如,网络设备220)执行。在一些实现中,图7的一个或多个过程框可以由与网络设备分离或者包括网络设备的另一设备或设备组执行,诸如,端点设备(例如,端点设备210)、中介设备(例如,中介设备240)和/或内容目的地设备(例如,内容目的地设备250)。

[0102]

如图7所示,过程700可以包括接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求(框710)。例如,网络设备(例如,使用输入组件305、切换组件310、控制器320、处理器420、通信接口470等)可以接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求,如上所述。

[0103]

如图7进一步示出的,过程700可以包括基于请求将标识过滤器的信息存储在与网络设备相关联的过滤器列表中(框720)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以基于请求将标识过滤器的信息存储在与网络设备相关联的过滤器列表中,如上所述。

[0104]

如图7进一步示出的,过程700可以包括接收去往端点设备的分组(框730)。例如,网络设备(例如,使用输入组件305、切换组件310、控制器320、处理器420、通信接口470等)可以接收去往端点设备的分组,如上所述。

[0105]

如图7进一步示出的,过程700可以包括生成分组的副本(框740)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以生成分组的副本,如上所述。

[0106]

如图7进一步示出的,过程700可以包括使分组被转发到端点设备(框750)。例如,网络设备(例如,使用切换组件310、输出组件315、控制器320、处理器420、存储器430、通信接口470等)可以使分组被转发到端点设备,如上所述。

[0107]

如图7进一步示出的,过程700可以包括执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url(框760)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以执行分组的副本的深度分组检测以标识与分组的副本相关联的分组应用标识符或分组url,如上所述。

[0108]

如图7进一步示出的,过程700可以包括确定与分组的副本相关联的分组应用标识符或分组url是否和与存储在过滤器列表中的过滤器相关联的应用标识符或url相匹配(框770)。例如,网络设备(例如,使用切换组件310、控制器320、处理器420、存储器430等)可以确定与分组的副本相关联的分组应用标识符或分组url是否和与存储在过滤器列表中的过滤器相关联的应用标识符或url相匹配,如上所述。

[0109]

如图7进一步示出的,过程700可以包括基于与分组的副本相关联的分组应用标识符或分组url是否和与过滤器相关联的应用标识符或url相匹配来选择性地执行第一动作或第二动作,其中,当与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时,第一动作包括使分组的副本被转发到内容目的地设备,以及其中,当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时,第二动作包括防止分组的副本被转发到内容目的地设备(框780)。例如,网络设备(例如,使用切换组件310、输出组件315、控制器320、处理器420、存储器430、通信接口470等)可以基于与分组的副本相关联的分组应用标识符或分组url是否和与过滤器

相关联的应用标识符或url相匹配来选择性地执行第一动作或第二动作,如上所述。在一些实现中,当与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时,第一动作可以包括使分组的副本被转发到内容目的地设备。在一些实现中,当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时,第二动作可以包括防止分组的副本被转发到内容目的地设备。

[0110]

过程700可以包括附加实现,诸如,任何单个实现或者下面描述的实现和/或结合本文其他地方描述的一个或多个其他过程的实现的任何组合。

[0111]

在第一实现中,当使分组的副本被转发到内容目的地设备时,使分组的副本经由互联网协议(ip)用户数据报协议(udp)封装被转发到内容目的地设备。

[0112]

在第二实现中,单独地或者与第一实现组合,当使分组的副本被转发到内容目的地设备时,使分组的副本经由互联网协议(ip)安全隧道被转发到另一网络设备,该另一网络设备被连接至内容目的地设备。

[0113]

在第三实现中,单独地或者与第一实现和第二实现中的一个或多个组合,当接收安装与应用标识符或url相关联的过滤器的请求时,网络设备可以经由动态任务控制协议(dtcp)接收安装与应用标识符或url相关联的过滤器的请求。

[0114]

在第四实现中,单独地或者与第一实现至第三实现中的一个或多个组合,请求可以防止标识与生成该请求相关联的设备。

[0115]

在第五实现中,单独地或者与第一实现至第四实现中的一个或多个组合,请求可以包括标识应用标识符或url的字段。

[0116]

尽管图7示出了过程700的示例框,但是在一些实现中,与图7所描绘的框相比,过程700可以包括附加框、更少框、不同框或者不同地排列的框。附加地或者备选地,可以并行执行过程700的两个或更多个框。

[0117]

实施例1:一种方法,包括:由网络设备接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求;由网络设备基于请求,将标识过滤器的信息添加到与网络设备相关联的过滤器列表;由网络设备接收去往端点设备的分组;由网络设备生成分组的副本;由网络设备使分组被转发到端点设备;由网络设备执行分组的副本的深度分组检测,以标识与分组的副本相关联的分组应用标识符或分组url;由网络设备确定与分组的副本相关联的分组应用标识符或分组url是否和与被添加到过滤器列表的过滤器相关联的应用标识符或url相匹配;以及当与分组的副本相关联的分组应用标识符或分组url和与过滤器相关联的应用标识符或url相匹配时,由网络设备使分组的副本被转发到内容目的地设备。

[0118]

实施例2:根据实施例1的方法,还包括:当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时,防止分组的副本被转发到内容目的地设备。

[0119]

实施例3:根据实施例1的方法,其中内容目的地设备与执法机构相关联。

[0120]

实施例4:根据实施例1的方法,其中使分组的副本被转发到内容目的地设备包括:使分组的副本经由互联网协议(ip)用户数据报协议(udp)封装被转发到内容目的地设备。

[0121]

实施例5:根据实施例1的方法,其中分组的副本包括以下中的一项或多项:信令信息,网络管理信息,或者通信内容。

[0122]

实施例6:根据实施例1的方法,其中使分组的副本被转发到内容目的地设备包括:

使分组的副本经由互联网协议(ip)安全隧道被转发到另一网络设备,另一网络设备被连接至内容目的地设备。

[0123]

实施例7:根据实施例1的方法,其中接收安装与应用标识符或url相关联的过滤器的请求包括:经由动态任务控制协议(dtcp)接收安装与应用标识符或url相关联的过滤器的请求。

[0124]

实施例8:一种网络设备,包括:一个或多个存储器;以及一个或多个处理器,一个或多个处理器用以:接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求;基于请求,将标识过滤器的信息存储在与网络设备相关联的过滤器列表中;接收去往端点设备的分组;生成分组的副本;使分组被转发到端点设备;执行分组的副本的深度分组检测,以标识与分组的副本相关联的分组应用标识符或分组url;确定与分组的副本相关联的分组应用标识符或分组url是否和与过滤器相关联的应用标识符或url相匹配;当与分组的副本相关联的分组应用标识符或分组url和与被存储在过滤器列表中的过滤器相关联的应用标识符或url相匹配时,使分组的副本被转发到内容目的地设备;以及当与分组的副本相关联的分组应用标识符或分组url未和与过滤器相关联的应用标识符或url相匹配时,防止分组的副本被转发到内容目的地设备。

[0125]

实施例9:根据实施例8的网络设备,其中请求防止对与请求的生成相关联的设备的标识。

[0126]

实施例10:根据实施例8的网络设备,其中请求包括标识应用标识符或url的字段。

[0127]

实施例11:根据实施例8的网络设备,其中使分组的副本被转发到内容目的地设备使内容目的地设备分析分组的副本。

[0128]

实施例12:根据实施例8的网络设备,其中一个或多个处理器还用以:接收安装与另一应用标识符或另一url相关联的另一过滤器的另一请求;基于另一请求,将标识另一过滤器的信息存储在过滤器列表中;接收去往另一端点设备的另一分组;生成另一分组的副本;使另一分组被转发到另一端点设备;执行另一分组的副本的深度分组检测,以标识与另一分组的副本相关联的另一分组应用标识符或另一分组url;确定与另一分组的副本相关联的另一分组应用标识符或另一分组url是否和与另一过滤器相关联的另一应用标识符或另一url相匹配;以及当与另一分组的副本相关联的另一分组应用标识符或另一分组url和与另一过滤器相关联的另一应用标识符或另一url相匹配时,使另一分组的副本被转发到另一内容目的地设备。

[0129]

实施例13:根据实施例12的网络设备,其中一个或多个处理器还用以:当与另一分组的副本相关联的另一分组应用标识符或另一分组url未和与另一过滤器相关联的另一应用标识符或另一url相匹配时,防止另一分组的副本被转发到另一内容目的地设备。

[0130]

实施例14:根据实施例12的网络设备,其中使另一分组的副本被转发到另一内容目的地设备使另一内容目的地设备分析另一分组的副本。

[0131]

实施例15:一种存储指令的非瞬态计算机可读介质,指令包括:一个或多个指令,一个或多个指令在由网络设备的一个或多个处理器执行时使一个或多个处理器:接收安装与应用标识符或统一资源定位符(url)相关联的过滤器的请求;基于请求,将标识过滤器的信息存储在与网络设备相关联的过滤器列表中;接收去往端点设备的分组;生成分组的副本;使分组被转发到端点设备;执行分组的副本的深度分组检测,以标识与分组的副本相关

旨在包括一个或多个项目(例如,相关项目、不相关项目、相关项目和不相关项目的组合等),并且可以与“一个或多个”互换使用。在仅有一个项目的情况下,使用短语“仅一个”或类似语言。而且,如本文所使用的,术语“具有(has)”、“具有(have)”、“具有(having)”等旨在作为开放式术语。进一步地,除非另有明确规定,否则短语“基于”旨在表示“至少部分地基于”。而且,如本文所使用的,除非另有明确规定(例如,如果与“任一个”或

“…

中的仅一个”组合使用),否则术语“或”在串联使用时旨在是包含性的,并且可以与“和/或”互换使用。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1