具有安全机制的设备及其操作方法与流程

[0001]

所揭示实施例涉及装置,并且特定来说,涉及具有安全机制的半导体存储器装置及其操作方法。

背景技术:

[0002]

一种设备(例如,处理器、存储器系统及/或其它电子设备)可包含经配置以存储及/或处理信息的一或多个半导体电路。举例来说,所述设备可包含存储器装置,例如易失性存储器装置、非易失性存储器装置或组合裝置。例如动态随机存取存储器(dram)的存储器装置可利用电能来存储及存取数据。

技术实现要素:

[0003]

一方面,本申请案提供一种存储器装置,其包括:输入/输出电路,其经配置以从耦合到所述存储器装置的存储器控制器接收命令;命令验证电路,其耦合到所述输入/输出电路并且经配置以在所接收命令中识别认证命令;及跟踪电路,其耦合到所述命令验证电路并且经配置以:在接收到所述认证命令后跟踪计数,将所述计数与阈值进行比较,以及当所述计数超过所述阈值时产生错误。

[0004]

另一方面,本申请案提供一种存储器系统,其包括:控制器,其经配置以:发送用于处理数据的命令,其中所述命令包含认证命令,以及在所述认证命令的传输后跟踪控制器计数;及存储器装置,其耦合到所述控制器并且经配置以:从所述控制器接收所述命令,在所述所接收命令中验证所述认证命令,在收到所述认证命令后跟踪存储器计数,将所述存储器计数与阈值进行比较,以及当所述计数超过所述阈值时产生错误。另一方面,本申请案提供一种方法,其包括:从在存储器装置处的存储器控制器接收一或多个命令;确定所述所接收命令数量超过命令的阈值数目;以及至少部分基于确定所述所接收命令的数量超过所述阈值来在不同模式下操作所述存储器装置,其中在所述不同模式下的操作包括响应于所接收的一或多个命令超越所述阈值数目而不采取动作。

附图说明

[0005]

图1是包含常规设备的恶意系统的示意性框图。

[0006]

图2是根据本技术的实施例的系统级设备的示意性框图。

[0007]

图3是根据本技术的实施例的设备的框图。

[0008]

图4是根据本技术的实施例的认证电路的实例示意性框图。

[0009]

图5是说明根据本技术的实施例的图4中所展示的认证电路的操作的时序图。

[0010]

图6是根据本技术的实施例的认证电路的实例示意性框图。

[0011]

图7是说明根据本技术的实施例的图6中所展示的认证电路的操作的时序图。

[0012]

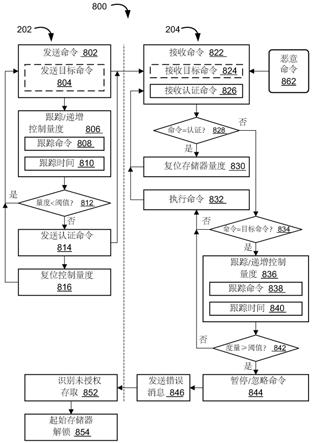

图8是说明根据本技术的实施例的操作设备的实例方法的流程图。

[0013]

图9是根据本技术的实施例的包含设备的系统的示意图。

具体实施方式

[0014]

如下文更详细地描述,本文揭示的技术涉及一种用于认证操作环境的设备(例如存储器系统、具有存储器装置的系统)、相关方法等。所述设备(例如,存储器装置及/或包含所述存储器装置的系统)可包含经配置以周期性地认证操作环境的安全机制,例如控制器及存储器的组合。

[0015]

直到最近,在硬件层以上的级别处发生了恶意活动(例如,黑客攻击、探听等)。举例来说,黑客试图经由基于软件的方法(例如通过使用软件工具(例如,计算机蠕虫)复制/窃取密码)来获得对地址中存储的数据的未授权存取。然而,最近发现的活动利用较低级别(例如,在装置/组件级别处)交互来获取对设备的未授权存取。举例来说,耦合到所述设备的一些探听装置可经配置以在对应控制器静默(例如,处于休眠状态)时从存储器装置发送命令及/或存取信息。

[0016]

使用图1说明较低级别的恶意交互的另一实例。图1是恶意系统100(“系统100”)的示意性框图。系统100可包含第一模块102及第二模块122,其经配置以在存储器组件的操作期间引入新/恶意控制器。因此,系统100包含用于第一模块102的第一控制器112及用于第二模块122的第二控制器132。在一些实施例中,第一模块102可包含第一电路板及/或子系统110(“第一子系统110”),其模拟包含其它装置/电路(例如,电力供应器、加速器等)的计算环境。类似地,第二模块122可包含第二电路板及/或子系统130(“第二子系统130”),其在用第二控制器132替换第一控制器112时模拟计算环境(即,经由一组相同装置/电路或一组不同装置/电路)。

[0017]

对存储器114(例如,双列直插式存储器模块(dimm))的未授权存取是通过用第一控制器112(即,正常控制器电路)初始化存储器114且随后使用第二控制器132(即,恶意控制器电路)存取/控制存储器114而发生。因而,存储器114可通过在存储器114的操作期间连接到一组不同装置(例如,从第一模块102到第二模块122)来“热交换”。存储器114的操作状态可在交换期间保留,例如通过维持电力及/或避免存储器114的重新初始化。举例来说,模块冻结喷雾及/或切换电路可用以在跨模块102及122交换dimm的同时保留存储器114的操作状态。基于所述交换,常规存储器114可在不检测介接装置改变的情况下操作,并且第二控制器132可自由存取并且控制存储器114。

[0018]

鉴于不断增加的商业竞争压力,以及日益增长的消费者期望以及提高市场安全性的渴望,越来越希望找到这些问题的答案。另外,降低成本、提高效率及性能以及应对竞争压力的需求使寻找这些问题的答案得到更多关注。

[0019]

因此,安全机制可周期性地认证操作环境。在一些实施例中,所述设备可经配置以在预定数目的目标命令(例如激活命令(act)、预充电命令(pre)等)之后传达认证命令。安全机制可包含计数器比较电路,其跟踪目标命令的数目并将计数与预定数目进行比较。当发送/接收认证命令时,可复位计数。在没有认证命令的情况下,当计数匹配及/或超过预定数目时,设备可产生错误。因此,当恶意装置及/或系统(例如,图1的系统100)试图获得对存储器的未授权存取时,可通过预定数目的命令来限制存取。此外,与控制器的后续交互可导致意外错误,这是因为在存储器及控制器处的被跟踪计数将不匹配,例如归因于未遂/未授权存取。

[0020]

在一些实施例中,操作环境可经配置以在预定义持续时间(例如,预定数目的时钟

循环)之后传达授权命令。安全机制可包含定时器比较电路,其跟踪时间(经由例如对时钟循环进行计数)并将持续时间与预定限制进行比较。当发送/接收认证命令时,存储器安全机制可复位被跟踪持续时间。在没有认证命令的情况下,当持续时间匹配及/或超过预定限制时,设备可产生错误。因此,当恶意装置及/或系统试图获得对存储器的未授权存取时,可通过预定持续时间来限制存取。此外,与控制器的后续交互可导致意外错误,这是因为在存储器及控制器处的被跟踪持续时间将不匹配,例如归因于模块改变。

[0021]

图2是根据本技术的实施例的系统级设备200(“设备200”)的示意性框图。设备200可包含经由总线206耦合到存储器204(例如,dram)的控制器202(例如,处理器及/或芯片上系统(soc)装置)。如上文描述,设备200可可无意地连接到伪装成功能装置的恶意装置208(例如,半导体芯片),例如另一存储器、处理器、加速器等。由于恶意装置208将被通告/伪装成功能装置,因此恶意装置208可耦合到总线206。

[0022]

尽管恶意装置208可或可不执行所通告功能,但其将经配置以关于其它连接装置执行未授权功能(例如,间谍/探听/收听)。举例来说,恶意装置208可经配置以在控制器202在设备200的操作期间处于静默/休眠时发布命令。对于此类复制命令,常规存储器装置(例如,图1的存储器114)将执行由恶意装置208发布的命令,这是因为其不能够识别命令的来源。另外,常规控制器(例如,图1的第一控制器112)将不知道在恶意装置208与存储器204之间发生未授权交互。

[0023]

与常规设备相比,设备200(例如,控制器202及/或存储器204)可包含经配置以防止硬件组件之间的未授权存取的安全机制。安全机制可包含控制器跟踪电路212及/或存储器跟踪电路214,其经配置以基于在设备200的操作期间跟踪操作量度而在控制器202与存储器204之间传达授权命令。

[0024]

举例来说,在一些实施例中,安全机制可经配置以在阈值数目的目标命令(例如act命令及/或pre命令)在装置之间被传达之前发送/接收授权命令。举例来说,控制器跟踪电路212可对由控制器202发送的目标命令进行计数,并在被跟踪计数达到阈值之前触发控制器202以发送授权命令。此外,存储器跟踪电路214可对由存储器204接收的目标命令进行计数。当被跟踪计数达到及/或超过阈值时,存储器204可暂停正常/功能操作及/或将错误状态传达到控制器202,例如归因于来自恶意装置208的未授权命令。尽管未授权命令可能不会致使被跟踪计数违反阈值,但此类命令将致使在存储器204处的被跟踪计数与控制器202的计数不同。因此,由控制器202发布的后续命令可能会引起意外的错误状态,这可致使控制器202识别出由另一装置发生未授权命令/存取。

[0025]

举例来说,在一些实施例中,安全机制可经配置以在阈值持续时间内发送/接收授权命令。举例来说,控制器跟踪电路212可对时钟循环进行计数并且在循环计数达到阈值之前触发控制器202以发送授权命令。此外,存储器跟踪电路214可在存储器204处对时钟循环进行计数。当循环数目达到及/或超过阈值时,存储器204可暂停正常/功能操作及/或将错误状态传达到控制器202,例如归因于由恶意装置208及/或图1的系统100对存储器204的未授权存取。在一些实施例中,控制器202可基于从存储器204接收错误状态来识别由另一装置发生未授权命令/存取。在一或多个实施例中,在控制器202及存储器204处的时钟循环由相应电路内的同步振荡器产生。在其它实施例中,时钟循环可由控制器202或存储器204产生,并且被传送到其它装置。在其它实施例中,时钟循环可基于由共用源210产生并同步地

传达到控制器202及存储器204的共用信号216。

[0026]

图3是根据本技术的实施例的设备300(例如,包含三维集成(3di)器件或裸片堆叠封装的半导体裸片组合件)的框图。举例来说,设备300可包含包括一或多个裸片/芯片的dram或其一部分。

[0027]

设备300可包含存储器单元阵列,例如存储器阵列350。存储器阵列350可包含多个存储体(例如,存储体0到15),并且每一存储体可包含多个字线(wl)、多个位线(bl)及布置在字线及位线的相交处的多个存储器单元。存储器单元可包含数种不同存储器媒体类型中的任一者,其包含电容性、磁阻、铁电、相变或类似者。字线wl的选择可由行解码器340执行,且位线bl的选择可由列解码器345执行。感测放大器(samp)可经提供用于对应位线bl并且连接到至少一个相应本地i/o线对(liot/b),其又可经由可充当开关的传输门(tg)耦合到至少相应一个主i/o线对(miot/b)。存储器阵列350还可包含板线及用于管理其操作的对应电路。

[0028]

设备300可采用多个外部端子,其包含耦合到命令总线及地址总线以分别接收命令信号(cmd)及地址信号(addr)的命令及地址端子。设备300可进一步包含:用以接收芯片选择信号(cs)的芯片选择端子,用以接收时钟信号ck及ckf的时钟端子,用以接收数据时钟信号wck及wckf的数据时钟端子,数据端子dq、rdqs、dbi及dmi,电力供应器端子vdd、vss及vddq。

[0029]

可从外部向命令端子及地址端子供应地址信号及存储体地址信号(图3中未展示)。可经由命令/地址输入电路305将供应到地址端子的地址信号及存储体地址信号转移到地址解码器310。地址解码器310可接收地址信号并将经解码行地址信号(xadd)供应到行解码器340,并将经解码列地址信号(yadd)供应到列解码器345。地址解码器310还可接收存储体地址信号,并将存储体地址信号供应到行解码器340及列解码器345两者。

[0030]

可从存储器控制器及/或恶意芯片组向命令及地址端子供应命令信号(cmd)、地址信号(addr)及芯片选择信号(cs)。命令信号可表示来自存储器控制器的各种存储器命令(例如,包含存取命令,其可包含读取命令及写入命令)。芯片选择信号可用以选择设备300以响应于提供到命令及地址端子的命令及地址。当有效芯片选择信号被提供到设备300时,命令及地址可经解码并且可执行存储器操作。命令信号可作为内部命令信号icmd经由命令/地址输入电路305提供到命令解码器315。命令解码器315可包含对内部命令信号icmd进行解码以产生各种内部信号及用于执行存储器操作的命令的电路,举例来说,用以选择字线的行命令信号及用以选择位线的列命令信号。命令解码器315可进一步包含一或多个寄存器,其用于跟踪各种计数或值(例如,由设备300接收的刷新命令或由设备300执行的自刷新操作的计数)。

[0031]

可从由行地址(例如,与有效命令一起提供的地址)及列地址(例如,与读取命令一起提供的地址)指定的存储器阵列350中的存储器单元读取读取数据。读取命令可由命令解码器315接收,命令解码器315可将内部命令提供到输入/输出电路360,使得可根据rdqs时钟信号经由读取/写入放大器355及输入/输出电路360从数据端子dq、rdqs、dbi及dmi输出读取数据。可在由读取延时信息rl定义的时间提供读取数据,所述读取延时信息rl可编程在设备300中(例如在模式寄存器(图3中未展示)中)。可依据ck时钟信号的时钟循环来定义读取延时信息rl。举例来说,读取延时信息rl可为当提供相关联读取数据时在由设备300接

收读取命令之后的ck信号的时钟循环的数目。

[0032]

可根据wck及wckf时钟信号将写入数据供应到数据端子dq、dbi及dmi。可由命令解码器315接收写入命令,命令解码器315可将内部命令提供到输入/输出电路360,使得可由输入/输出电路360中的数据接收器接收写入数据,并且经由输入/输出电路360及读取/写入放大器355将写入数据供应到存储器阵列350。写入数据可写入在由行地址及列地址指定的存储器单元中。可在由写入延时wl信息定义的时间将写入数据提供到数据端子。写入延时wl信息可编程在设备300中(例如在模式寄存器中)。可依据ck时钟信号的时钟循环来定义写入延时wl信息。举例来说,写入延时信息wl可为当接收相关联读取数据时在由设备300接收写入命令之后的ck信号的时钟循环的数目。

[0033]

可向电力供应器端子供应电力供应器电势vdd及vss。这些电力供应器电势vdd及vss可被供应到内部电压产生器电路370。内部电压产生器电路370可基于电力供应器电势vdd及vss产生各种内部电势vpp、vod、vary、vperi及类似者。内部电势vpp可在行解码器340中使用,内部电势vod及vary可在包含在存储器阵列350中的感测放大器中使用,并且内部电势vperi可在许多其它电路块中使用。

[0034]

也可向电力供应器端子供应电力供应器电势vddq。可将电力供应器电势vddq与电力供应器电势vss一起供应到输入/输出电路360。在本技术的实施例中,电力供应器电势vddq可为与电力供应器电势vdd相同的电势。在本技术的另一实施例中,电力供应器电势vddq可为与电力供应器电势vdd不同的电势。然而,专用电力供应器电势vddq可用于输入/输出电路360,使得由输入/输出电路360产生的电力供应器噪声不会传播到其它电路块。

[0035]

可向时钟端子及数据时钟端子供应外部时钟信号及互补外部时钟信号。外部时钟信号ck、ckf、wck、wckf可被供应到时钟输入电路320。ck及ckf信号可为互补的,并且wck及wckf信号也可为互补的。互补时钟信号可具有相反的时钟电平,并且同时在相反的时钟电平之间转变。举例来说,当时钟信号处于低时钟电平时,互补时钟信号处于高电平,并且当时钟信号处于高时钟电平时,互补时钟信号处于低时钟电平。此外,当时钟信号从低时钟电平转变到高时钟电平时,互补时钟信号从高时钟电平转变到低时钟电平,并且当时钟信号从高时钟电平转变到低时钟电平时,互补时钟信号从低时钟电平转变到高时钟电平。

[0036]

包含在时钟输入电路320中的输入缓冲器可接收外部时钟信号。举例来说,当由来自命令解码器315的时钟/启用信号启用时,输入缓冲器可接收时钟/启用信号。时钟输入电路320可接收外部时钟信号以产生内部时钟信号iclk。内部时钟信号iclk可被供应到内部时钟电路330。内部时钟电路330可基于所接收内部时钟信号iclk及来自命令/地址输入电路305的时钟启用(图3中未展示)来提供各种相位及频率受控的内部时钟信号。举例来说,内部时钟电路330可包含时钟路径(图3中未展示),其接收内部时钟信号iclk并且向命令解码器315提供各种时钟信号。内部时钟电路330可进一步提供输入/输出(io)时钟信号。io时钟信号可被供应到输入/输出电路360,并且可用作用于确定读取数据的输出时序及/或写入数据的输入时序的时序信号。可以多个时钟频率提供io时钟信号,使得可以不同数据速率从设备300输出数据并将数据输入到设备300。当需要高存储器速度时,更高时钟频率可为合意的。当需要较低功耗时,较低时钟频率可为合意的。内部时钟信号iclk也可被供应到时序产生器335,且因此可产生各种内部时钟信号。

[0037]

设备300可连接到能够将存储器用于信息的临时或持久存储的数个电子装置中的

任一者或其组件。举例来说,设备300的主机装置可为例如桌上型或便携式计算机的计算装置、服务器、手持式装置(例如,移动电话、平板计算机、数字阅读器、数字媒体播放器),或其某一组件(例如,中央处理单元、协处理器、专用存储器控制器等)。主机装置可为联网装置(例如,交换机、路由器等)或数字图像、音频及/或视频的记录器、交通工具、器械、玩具或数种其它产品中的任一者。在一个实施例中,主机装置可直接连接到设备300;尽管在其它实施例中,主机装置可间接地连接到存储器装置(例如,通过联网连接或通过中间装置)。

[0038]

设备300可包含经配置以认证设备300的操作环境的认证电路380。认证电路380可经配置以认证与设备300交互的装置(例如,处理器、soc等)及/或在设备与其它装置之间交换的消息、数据等。在一些实施例中,认证电路380可识别经由命令/地址输入电路305及/或命令解码器315接收的认证命令。认证电路380可复位并且开始计数/跟踪目标操作命令及/或在接收及验证认证命令之后的持续时间。认证电路380可将被跟踪计数/持续时间与预定阈值进行比较。如上文描述,认证电路380可在接收随后认证命令之后复位计数/持续时间。当计数/持续时间匹配或超过预定阈值时,认证电路380可输出用于报告错误状态及/或用于停止设备300的操作的信号。下文描述有关认证过程的细节。

[0039]

图4是根据本技术的实施例的认证电路400(例如,图3的认证电路380的实施例)的实例示意性框图。认证电路400可耦合到命令解码器315。因此,认证电路400可从命令解码器315接收各种输出/命令。举例来说,认证电路400可接收认证命令452、认证密钥454、复位命令456、功能命令458或其组合。认证命令452可为控制器发布的经配置以确保图3的设备300与操作环境相关的正确操作的命令。认证密钥454可为与认证命令452匹配的存储(例如,存储在密钥存储电路404中,例如一组熔丝及/或金属连接)在设备300中的一组位值。认证密钥454的一些实例可包含一系列位、哈希值、哈希函数、校验和数据、循环冗余校验数据等。因此,认证电路400可包含经配置以识别/辨识认证命令452的命令识别电路402。举例来说,命令识别电路402可将所接收命令与认证密钥454进行比较,并且当所接收命令与认证密钥454匹配时,产生认证状态460。

[0040]

在一些实施例中,认证电路400可包含跟踪电路410以用于在设备300的操作期间跟踪/计数目标命令的发生。跟踪电路410可接收并处理来自命令解码器315的复位命令456及/或功能命令458。复位命令456可为经配置以复位一或多个状态的命令。在一些实施例中,复位命令456可经配置以伴随认证命令452以用于复位与认证过程相关联的一或多个计数。功能命令458可包含用于使设备300执行/实施特定动作的命令。功能命令458的一些实例可包含激活命令(act)、预充电命令(pre)及/或与读取及/或写入操作相关联的不同命令。

[0041]

在一些实施例中,跟踪电路410可包含命令计数器412、命令密钥电路414、计数比较电路416、计数阈值电路418或其组合以用于跟踪/计数目标命令的发生。命令计数器412可经配置以识别目标命令的发生,例如通过将功能命令458与存储在命令密钥电路414中的目标命令进行比较。在一些实施例中,目标命令可经预定并存储在命令密钥电路414中,经由例如熔丝及/或金属设置。在其它实施例中,可根据与控制器的预定交互来动态地选择目标命令(例如,在设备300的操作期间,例如以规则间隔或在装置初始化期间)。命令计数器412可包含跟踪命令计数的计数电路。每当所接收功能命令与目标命令匹配时,命令计数器412就可使命令计数递增。

[0042]

计数比较电路416可经配置以将被跟踪命令计数与存储在计数阈值电路418中的执行阈值进行比较。执行阈值可包含用于执行/实施目标命令的预定限制。在一些实施例中,计数阈值电路418可包含表示预定限制的熔丝及/或金属设置。在其它实施例中,计数阈值电路418可动态地接收(经由例如在设备300的操作期间的受限协议)并存储预定限制。计数比较电路416可经配置以在命令计数匹配或超过执行阈值时产生错误输出(通过例如转换位值)。当产生错误输出时,设备300可经配置(经由例如停用/报告逻辑)以向其它外部装置报告错误状态及/或忽略功能命令458,直到预定操作序列及/或命令被接收。来自计数比较电路416的错误状态可被反馈到停用逻辑,其可被包含在命令解码器315及/或设备300的其它部分/位置中,例如图3的输入/输出电路360。

[0043]

作为整体操作的说明性实例,包含控制器及设备300的计算系统可经配置以在发布预定数目个目标命令后或之前立即发布(经由例如控制器)认证命令452。在一些实施例中,可经由受限编码或协议来预设(例如,在组装期间及/或在部署之前)及/或动态地传达(例如,在启动序列及/或系统初始化期间)目标命令及预定数目。因而,预定数目及/或目标命令仅对于控制器及设备300是可存取的,而对于计算系统中的其它装置来说是未知的。

[0044]

对于在下文描述的时序图中说明的实例,计算系统可经配置以在第三pre命令之后或之前立即发布认证命令。因此,只要在第三pre命令之前或之后立即接收认证命令,设备300就可经配置以实施命令。因而,设备300可基于三个pre命令的限制来限制任何未授权入侵,例如经由图2的恶意装置208及/或图1的系统100执行的恶意动作。由于恶意装置108及图2的第二控制器232将不知道目标命令及/或执行阈值,因此未授权入侵将不伴随及时发布授权命令。不可避免地,未授权入侵可违反执行阈值,并且设备300可停止正常操作,借此防止进一步未授权入侵。即使未授权入侵在达到执行阈值之前就已停止,由控制器进行的后续授权存取也将导致意外的错误输出。可能发生意外的错误输出的原因是:归因于未授权入侵,设备300处的命令计数将高于在控制器处的对应值。基于意外的错误输出,控制器可检测到计算系统中正在发生未授权入侵,并且在计算机系统中可能存在恶意装置。

[0045]

图5是说明根据本技术的实施例的图4中所展示的认证电路400的操作500的时序图。如上文描述,操作500是基于使用pre命令作为目标命令并且使用三作为执行阈值的说明性实例。然而,应理解,操作500可基于以不同命令为目标,例如act命令,及/或基于将不同数目用于执行阈值。

[0046]

在一些实施例中,图4的认证电路400可从图3的内部时钟电路330接收时钟信号502。认证电路400可将时钟信号502用于给各种操作定时。举例来说,时钟信号502可对应于所接收命令504及相关联状态指示。所接收命令504可包含由认证电路400接收的认证命令452及/或功能命令458。如上文描述,认证电路400可复位命令计数并开始遵循认证命令使命令计数递增。认证电路400可基于命令计数来控制认证状态510。

[0047]

如图5中所说明,命令计数可为零,例如遵循系统初始化及/或认证命令。当目标命令被设置为pre命令时,在功能命令458被识别为pre命令的情况下,认证电路400可使命令计数递增。对于正常操作,所接收命令504可在命令计数达到执行阈值之前或之后立即包含认证命令452。因此,认证状态510可在图5的开始部分期间保持解锁。

[0048]

图5的后面部分说明在控制器处于休眠模式时例如由图2的恶意装置208及/或图1的系统100进行的未授权存取。未授权存取可由所接收命令504内的'xpre'、'xact'及'xrd'

表示。由于负责未授权存取的装置将不知道目标命令、执行阈值及/或命令计数,因此未授权存取将不伴随认证命令452。因而,未授权存取可包含将致使命令计数匹配或超过执行阈值的目标命令。如图5中所展示,基于未授权pre命令,命令计数可达到4。当命令计数匹配或超过执行阈值时,认证电路400可产生认证状态510以表示锁定状态。因此,当认证状态510对应于锁定状态时,设备300可忽略所接收命令504。所述设备可保持在锁定状态,直到采取特定动作序列及/或根据预定解锁协议来接收命令为止。

[0049]

图6是根据本技术的实施例的认证电路600(例如,图3的认证电路380的实施例)的实例示意性框图。认证电路600可耦合到命令解码器315。因此,认证电路600可从命令解码器315接收各种输出/命令。举例来说,认证电路600可接收认证命令652、认证密钥654、复位命令656或其组合。认证命令652可为控制器发布经配置以确保图3的设备300与操作环境相关的正确操作的命令。认证密钥654可为与认证命令652匹配的存储(例如,存储在密钥存储电路604中,例如一组熔丝及/或金属连接)在设备300中的一组位值。认证密钥654的一些实例可包含一系列位、哈希值、哈希函数、校验和数据、循环冗余校验数据等。因此,认证电路600可包含经配置以识别/辨识认证命令652的命令识别电路602。举例来说,命令识别电路602可将所接收命令与认证密钥654进行比较,并且当所接收命令与认证密钥654匹配时,产生认证状态660。

[0050]

在一些实施例中,认证电路600可包含跟踪电路610以用于在设备300的操作期间跟踪在复位命令656后的时间。跟踪电路610可使用由内部振荡器及/或图3的内部时钟电路330产生的时钟信号来跟踪时间。举例来说,跟踪电路610可包含计数电路,其根据时钟信号递增并且可基于复位命令656及/或认证命令652复位。复位命令656可为经配置以复位一或多个状态的命令。在一些实施例中,复位命令656可经配置以伴随认证命令652以用于复位与认证过程相关联的一或多个计数。

[0051]

在一些实施例中,跟踪电路610可包含时钟计数器612、计数比较电路616、计数阈值电路618或其组合以用于跟踪/计数时钟信号。时钟计数器612可经配置以跟踪持续时间,例如通过根据时钟信号递增。可在控制器处同步并类似地跟踪时钟信号。时钟计数器612可根据时钟信号来使命令计数递增,例如针对每一周期、上升/下降边缘等。如上文描述,时钟计数器612可基于认证命令652及/或复位命令656复位时钟计数。

[0052]

计数比较电路616可经配置以将被跟踪时钟计数与存储在计数阈值电路618中的持续时间阈值进行比较。持续时间阈值可包含在未接收认证命令652的情况下的操作的预定时间限制。在一些实施例中,计数阈值电路618可包含表示预定限制的熔丝及/或金属设置。在其它实施例中,计数阈值电路618可动态地接收(经由例如在设备300的操作期间的受限协议)并存储预定限制。计数比较电路616可经配置以当时钟计数匹配或超过持续时间阈值时产生错误输出(例如,通过转换位值)。当产生错误输出时,设备300可经配置(经由例如停用/报告逻辑)以向其它外部装置报告错误状态及/或忽略随后所接的收命令,直到接收预定操作解锁序列及/或命令为止。来自计数比较电路616的错误状态可被反馈到停用逻辑,其可包含在命令解码器315及/或设备300的其它部分/位置中,例如图3的输入/输出电路360。

[0053]

作为整体操作的说明性实例,包含控制器及设备300的计算系统可经配置以在时钟计数达到持续时间阈值后或之前立即发布(经由例如控制器)认证命令652。实例控制器

可经配置以经由同步时钟信号来跟踪时钟计数,并且在时钟计数达到持续时间阈值后或之前立即发布认证命令652。在一些实施例中,持续时间阈值可经由受限编码或协议被预设(例如,在组装期间及/或在部署之前)及/或动态地传达(例如,在启动序列及/或系统初始化期间)。因而,同步时钟及/或持续时间阈值仅对于控制器及设备300是可存取的,而对于计算系统中的其它装置来说是未知的。

[0054]

对于在下文描述的时序图中说明的实例,计算系统可经配置以在第三时钟循环之后或之前立即发布认证命令。因此,只要在第三时钟循环之前或之后立即接收认证命令,设备300就可经配置以操作。因而,设备300可基于三个时钟循环的限制来限制任何未授权入侵,例如经由图2的恶意装置208及/或图1的系统100执行的恶意动作。由于恶意装置108及图2的第二控制器232将不知道同步时钟信号及/或持续时间阈值,因此未授权入侵将不伴随及时发布授权命令。不可避免地,未授权入侵可违反执行阈值,并且设备300可停止正常操作,借此防止进一步未授权入侵。

[0055]

同样出于说明性目的,独立于图4的认证电路400单独展示认证电路600。然而,在一些实施例中,设备300可包含认证电路400及认证电路600。举例来说,来自认证电路400及600的输出可被馈送到or门中。因此,设备300可基于在命令计数匹配/超过执行阈值之前以及在时钟计数匹配/超过持续时间阈值之前到达的认证命令来操作。

[0056]

图7是说明根据本技术的实施例的图6中所展示的认证电路600的操作700的时序图。如上文描述,操作700是基于三个时钟循环的持续时间阈值的说明性实例。然而,应理解,操作700可基于不同持续时间阈值。

[0057]

在一些实施例中,图6的认证电路600可利用与耦合到图3的设备300的控制器处的信号同步的时钟信号702。时钟信号702可由图3的内部时钟电路330及/或认证电路600内的振荡器供应。时钟信号702可进一步对应于各种其它操作。举例来说,时钟信号702可对应于所接收命令及相关联状态指示。所接收命令可包含图6的认证命令652及/或由设备300接收的功能命令。如上文描述,认证电路600可复位时钟计数并开始遵循认证命令使时钟计数递增。认证电路600可基于命令计数来控制认证状态710。

[0058]

如图7中所说明,命令计数可为零,例如遵循系统初始化及/或认证命令(未展示)。认证电路600可基于时钟信号702来使时钟计数递增,例如针对每一时钟周期。在正常操作期间,如图7的第一部分中所说明,在时钟计数匹配/超过持续时间阈值之前,认证电路600可期望及/或接收认证命令652。因此,认证状态710可保持解锁。

[0059]

图7的后面部分说明例如由图2的恶意装置208及/或图1的系统100进行的未授权存取。由于负责未授权存取的装置将不知道同步时钟、时钟计数及/或持续时间阈值,因此未授权存取将不会伴随及时发布的认证命令652。因而,未授权存取可致使时钟计数匹配或超过持续时间阈值。如图7中所展示,归因于不存在认证命令652,时钟计数可达到/超过四个。当时钟计数匹配或超过持续时间阈值时,认证电路600可产生认证状态710以表示锁定状态。因此,当认证状态710对应于锁定状态时,设备300可忽略后续命令。所述设备可保持在锁定状态,直到采取特定动作序列及/或根据预定解锁协议来接收命令为止。

[0060]

图8是说明根据本技术的实施例的操作设备(例如,图2的设备200及/或图3的设备300)的实例方法800的流程图。举例来说,方法800可用于操作图2的控制器202、图2的存储器204、设备300(例如,例如dram的存储器装置)、在其中的认证电路或其组合,如上文使用

实例时序图(例如,图5及/或图7的时序图)所描述。方法800可用于周期性地认证对应设备的操作环境。

[0061]

在框802及822处,控制器202及存储器204可在例如控制器202及存储器204的装置之间传达存储器相关命令(例如,图4中所说明的认证命令452、复位命令456、功能命令458或其组合)。在框802处,控制器202可发送存储器相关命令以用于处理数据,例如用于从存储器204读取数据及/或将数据写入存储器204。在框822处,存储器204可接收对应命令。换句话说,存储器204可从控制器202接收命令。

[0062]

关于控制器202的操作,在框806处,控制器202可跟踪控制操作量度。控制器202可基于根据条件增加计数器来跟踪控制操作量度。举例来说,如在框808处所说明,每当发布目标命令时,控制器202就可基于使计数器递增来跟踪目标命令。控制器202(经由例如图2的控制器跟踪电路212)可识别目标命令并与上文描述的图4的认证电路400类似地使计数器递增。此外,如在框810处所说明,控制器202可基于基于时钟循环使计数器递增来跟踪时间。控制器202(经由例如控制器跟踪电路212)可与上文描述的图6的认证电路600类似地使计数器递增。在一些实施例中,可通过与存储器204的振荡器同步的振荡器在控制器202处内部地产生时钟信号。在其它实施例中,可基于图2中所说明的共用源210及共用信号216来产生时钟信号。

[0063]

在决策框812处,控制器202可确定被跟踪量度(例如,计数器值)是否低于预定阈值。在一些实施例中,预定阈值可表示目标命令的最大数目及/或相对于最后发布的认证命令的最大持续时间。当被跟踪量度低于阈值时,控制器202可继续正常的操作,如到框802的反馈回路所说明。当被跟踪量度匹配及/或超过阈值时,控制器202可将认证命令(例如,图4的认证命令452及/或图6的认证命令652)发送到存储器204,如在框814处说明。在存储器204处,可将认证命令作为存储器相关命令中的一者进行接收,如在框822处所说明。在发送验证命令之后,控制器202可如在框816处所说明那样复位控制量度(例如,计数器值),并且如由到框802的反馈回路所说明那样继续操作。

[0064]

关于存储器204(例如,图2的存储器跟踪电路214、图3的认证电路380等)的操作,存储器204可与控制器202交互以用于例如用于写入及/或读取数据的正常/功能操作。如上文描述,在框822处,作为正常操作的部分,存储器204可从控制器202接收存储器相关命令。如在框824处所说明,存储器204可接收功能命令458内的目标命令。此外,如在框处826处所说明,存储器204可接收认证命令。

[0065]

存储器204可分析所接收命令以识别特定命令,例如如上文描述的目标命令及/或认证命令。举例来说,在框828处,存储器204可确定所接收命令是否包含认证命令。在一些实施例中,命令识别电路可将所接收命令与认证密钥进行比较以如上文所描述那样识别认证命令。当存储器204接收认证命令时,认证电路可如在框830处所说明那样复位跟踪存储器操作量度的计数器。随后,存储器可如由到框822的反馈回路所说明那样继续正常/功能操作。

[0066]

当所接收命令不是认证命令时,存储器204可确定所接收命令是否包含目标命令,如在框834处所说明。当所接收命令不是目标命令时,存储器204可如在框832处所说明那样执行/实施命令,并继续正常/功能操作。当所接收命令是目标命令时,存储器204可跟踪存储器操作量度。存储器204可与上文针对框806所描述那样类似地跟踪存储器操作量度。举

例来说,如在框838处所说明,存储器204(经由例如认证电路400)可基于每当接收目标命令就使计数器递增来跟踪目标命令。此外,如在框840处所说明,存储器204(经由例如认证电路600)可基于基于由内部振荡器及/或外部信号产生的时钟循环来使计数器递增来跟踪时间。

[0067]

在框842处,存储器204可确定存储器操作量度是否匹配或超过阈值(例如,针对目标命令的限制及/或时间限制)。换句话说,存储器204确定所接收命令的数量超过命令的阈值数目。当存储器操作量度低于阈值时,存储器204可如在框832处所说明那样执行/实施命令,并继续正常/功能操作。当存储器操作量度匹配及/或超过阈值时,存储器204(经由例如停用电路)可暂停正常/功能操作及/或忽略所接收命令,如在框844处所说明。存储器204可至少部分基于确定所接收命令的数量超过阈值来以不同模式进行操作。在一些实施例中,举例来说,以不同模式操作包含响应于一或多个所接收命令超越阈值数目而不采取任何动作。在一些实施例中,如在框846处所说明,存储器204可基于存储器操作量度匹配及/或超过阈值来将错误消息发送到控制器202。

[0068]

作为响应,如在框852处所说明,控制器202可基于接收错误消息来识别未授权存取。在一些实施例中,控制器202可起始操作以识别恶意装置/行动者,减缓进一步未授权存取,及/或向远程实体/装置(例如设备制造商的表示)报告状态。在一些实施例中,在已分辨恶意装置/行动者之后,控制器202可起始存储器解锁过程,以用于继续存储器204处的正常/功能操作,如在框854处所说明。

[0069]

在一些实施例中,方法800可包含在设备200及/或300的操作期间动态地设置目标命令、阈值或其组合。举例来说,方法800可包含接收及存储目标命令(例如,预充电命令、激活命令、读取命令及/或写入命令),响应于接收认证命令而复位计数,将在认证命令之后所接收的命令与目标命令进行比较,以及当所接收的命令中的一者与目标命令匹配时使计数递增。此外,方法800可包含将计数与阈值进行比较,并且当命令计数超过阈值时产生错误状态,其中错误状态表示对设备200及/或300的未授权存取。此外,方法800可类似地包含在设备200及/或300的操作期间类似地接收、存储及利用阈值。在其它实施例中,方法800可包含存取在设备200及/或300的操作之前预定的目标命令、阈值或其组合。

[0070]

在一些实施例中,方法800可包含基于如上文描述的定时认证的认证。举例来说,方法800可包含:接收时钟信号;响应于接收认证命令而复位计数;以及基于时钟信号来使计数递增。时钟信号可从主机及设备共用的源或从与主机同步的本地源接收。

[0071]

在一些实施例中,方法800可包含:当计数超过阈值时,锁定存储器装置的功能操作。换句话说,方法800可包含忽略在计数超过阈值时及/或在计数超过阈值之后所接收的命令。方法800可进一步包含基于检测预设条件(例如,接收复位命令/输入)来复位错误,借此从锁定状态转变到解锁状态。因此,方法800可包含允许执行在复位命令之后的命令。

[0072]

包含安全机制的设备(例如,控制器跟踪电路212及/或存储器跟踪电路214)可提供改进安全性以防止未授权装置级存取。如上文描述,存储器204可例如从图2的恶意装置208及/或从图1的系统100接收恶意命令862。然而,由于恶意行动者将无法存取安全机制,因此未授权存取在无授权命令的情况下将继续使存储器操作量度递增。因此,未授权存取可导致存储器操作量度匹配及/或超过阈值。即使未授权存取未将量度提高到匹配/超过阈值的程度,存储器操作量度也将与控制器操作量度不匹配。因而,控制器202将无法及时发

布授权命令,借此导致存储器操作量度匹配/超过阈值。基于违反,存储器204可停止功能操作以防止进一步未授权存取,及/或控制器202可实施如上文描述的减缓操作。

[0073]

图9是包含根据本技术的实施例的设备的系统的示意图。上文参考图2到8描述的前述设备(例如,存储器装置)中的任一者可并入无数的更大及/或更复杂的系统中的任何者中,其表示性实例是图9中示意性展示的系统980。系统980可包含存储器装置900、电源982、驱动器984、处理器986及/或其它子系统或组件988。存储器装置900可包含大体上类似于上文参考图2到8描述的设备的特征的特征,并且因此可包含用于执行来自主机装置的直接读取请求的各种功能。所得系统980可执行多种功能中的任何者,例如存储器存储、数据处理及/或其它合适功能。因此,代表性系统980可包含(但不限于)手持式装置(例如,移动电话、平板计算机、数字阅读器及数字音频播放器)、计算机、交通工具、器械及其它产品。系统980的组件可容纳在单个单元中或分布在多个互连单元上(例如,通过通信网络)。系统980的组件还可包含远程装置及各种各样的计算机可读媒体中的任何者。

[0074]

根据前述内容,将了解,出于说明的目的已经在本文描述本技术的特定实施例,但在不脱离本发明的情况下可进行各种修改。另外,在特定实施例的上下文中描述的新技术的某些方面也可在其它实施例中被组合或消除。此外,尽管已经在所述实施例的上下文中描述与新技术的某些实施例相关联的优点,但其它实施例也可表现出此类优点,并且并非所有实施例都必须表现出此类优点以落入技术范围内。因此,本发明及相关联技术可涵盖本文未明确展示或描述的其它实施例。

[0075]

在上文所说明实施例中,已经在dram装置的上下文中描述设备。然而,根据本技术的其它实施例配置的设备可包含除dram装置之外或代替其的其它类型的合适存储媒体,例如并入基于nand或基于nor的非易失性存储媒体(例如nand闪存)、磁存储媒体、相变存储媒体、铁电存储媒体等的装置。

[0076]

如本文所使用的术语“处理”包含操纵信号及数据,例如写入或编程、读取、擦除、刷新、调整或改变值、计算结果、执行指令、组装、转移及/或操纵数据结构。术语数据结构包含布置为位、字或码字、块、文件、输入数据、系统产生的数据(例如计算或产生的数据)及程序数据的信息。此外,如本文所使用的术语“动态”描述在对应装置、系统或实施例的操作、使用或部署期间以及在运行制造商的或第三方固件之后或同时发生的过程、功能、动作或实施方案。动态发生的过程、功能、动作或实施方案可在设计、制造以及初始测试、设置或配置以后或之后发生。

[0077]

对上文实施例进行足够详细的描述,以使所属领域的技术人员能够制造及使用所述实施例。然而,相关领域的技术人员将理解,所述技术可具有额外实施例,并且可在没有上文参考图2到9描述的实施例的若干细节的情况下实践所述技术。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1