目标人员确定方法、装置、设备及存储介质与流程

1.本技术实施例涉及生态与公共安全技术领域,尤其涉及一种目标人员确定方法、装置、设备及存储介质。

背景技术:

2.近年来随着食用野味行为的盛行,野生动物捕猎和交易行为日益猖獗。

3.目前,为防范野生动物捕猎与交易,一方面在野生动物栖息地进行防捕猎的监控,同时对野生动物交易行为进行打击。野生动物栖息地监控主要采用无人机或相机在野生动物栖息地上空进行抓拍、监控,一旦发现偷猎者,则进行告警。但是,该方案可视范围有限,只能在较小的范围内锁定嫌疑人,无法针对偷猎和交易行为进行全面的布控。并且该方法多应用于珍贵的野生动物,而对于普通山林中的其他野生动物,采用这种方法则需要布设大量的监控设备,并花费大量时间进行回放查看,消耗大量的人力物力的同时,监控的效果也非常有限。对于打击野生动物交易行为则主要依靠群众上报,具有一定延时性,防范效果并不明显。

技术实现要素:

4.本发明实施例提供一种目标人员确定方法、装置、设备及存储介质,以在不完全依赖监控设备的情况下,全面、准确地确定目标人员。

5.在一个实施例中,本技术实施例提供了一种目标人员确定方法,该方法包括:

6.根据历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合;

7.根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果;

8.根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合;

9.根据所述涉案网络信息内容对所述第二可疑人集合中的第二可疑人进行评分,得到第二评分结果;

10.根据所述第一评分结果和所述第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员。

11.在另一个实施例中,本技术实施例还提供了一种目标人员确定装置,该装置包括:

12.第一可疑人集合确定模块,用于根据历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合;

13.第一评分模块,用于根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果;

14.第二可疑人集合确定模块,用于根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合;

15.第二评分模块,用于根据所述涉案网络信息内容对所述第二可疑人集合中的第二

可疑人进行评分,得到第二评分结果;

16.目标人员确定模块,用于根据所述第一评分结果和所述第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员。

17.在又一个实施例中,本技术实施例还提供了一种目标人员确定设备,包括:一个或多个处理器;

18.存储器,用于存储一个或多个程序;

19.当所述一个或多个程序被所述一个或多个处理器执行,使得所述一个或多个处理器实现本技术实施例任一项所述的目标人员确定方法。

20.在再一个实施例中,本技术实施例还提供了一种计算机可读存储介质,其上存储有计算机程序,该程序被处理器执行时实现如本技术实施例中任一项所述的目标人员确定方法。

21.本技术实施例中,通过根据历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合;根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果,通过历史案件数据中涉案区域的关联性,拉网式锁定相关的第一可疑人集合,并对第一可疑人进行评分。通过获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合;根据所述涉案网络信息对所述第二可疑人集合中的第二可疑人进行评分,得到第二评分结果,结合涉案网络信息,更全面地筛选得到第二可疑人集合,并进行评分得到评分结果,根据所述第一评分结果和所述第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员,实现了在不需要完全依靠大量监控设备的情况下,全面准确地进行量化分析,确定目标人员。

附图说明

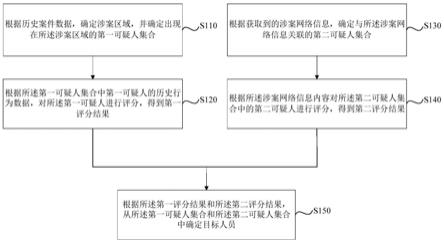

22.图1为本发明一种实施例提供的目标人员确定方法的流程图;

23.图2为本发明另一实施例提供的目标人员确定方法的流程图;

24.图3为本发明另一实施例提供的第一评分结果确定示意图;

25.图4为本发明又一实施例提供的目标人员确定方法的流程图;

26.图5为本发明又一实施例提供的第二评分结果确定示意图;

27.图6为本发明一种实施例提供的目标人员确定装置的结构示意图;

28.图7为本发明一种实施例提供的目标人员确定设备的结构示意图。

具体实施方式

29.下面结合附图和实施例对本发明作进一步的详细说明。可以理解的是,此处所描述的具体实施例仅仅用于解释本发明,而非对本发明的限定。另外还需要说明的是,为了便于描述,附图中仅示出了与本发明相关的部分而非全部结构。

30.图1为本发明一种实施例提供的目标人员确定方法的流程图。本实施例提供的目标人员确定方法可适用于确定目标人员的情况。典型的,本方法可以适用于通过两种不同数据源确定目标可疑人集合,进而根据可疑人的评分确定目标人员的情况。该方法具体可以由目标人员确定装置执行,该装置可以由软件和/或硬件的方式实现,也可以集成在目标人员确定设备中。参见图1,本技术实施例的方法具体包括:

31.s110、根据历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合。

32.本技术实施例可以用于确定对野生动物进行捕猎或交易的嫌疑人,进而对嫌疑人进行调查的情况,历史案件数据可以为已经侦破的野生动物捕猎或交易案件的相关数据,包括但不限于案件类型、事件类型、时间地点和动物类型等。案件类型可以包括动物相关案件,事件类型可以包括动物捕猎或动物交易,事件地点可以包括地点名称以及经纬度,动物类型可以为动物的具体名称。涉案区域为根据历史案件数据确定的可能存在动物捕猎或动物交易行为的区域,出现在涉案区域的第一可疑人集合可以由设置于涉案区域的监控设备的监控数据得到。

33.具体的,根据历史案件数据,采用数据统计或其他方式,确定动物捕猎或交易行为高发的区域,并可以通过动物名单库中记载的相关动物的栖息地点,推断被捕猎或交易的动物经常出没的区域,根据监控设备确定出现在以上区域中的人员,组成第一可疑人员集合。

34.在本技术实施例中,可以预先建立动物名单库,例如根据输入或导入的信息,建立包括动物名称以及栖息地点等信息的名单库,用于记录动物的相关信息。动物名单库可以根据历史案件数据定时进行更新,例如可以将历史案件数据中的捕猎地点添加为动物名单库中动物对应的栖息地点。

35.s120、根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果。

36.其中,历史行为数据可以为第一可疑人过往所做行为的相关数据,例如行为的具体内容、时间和地点等,历史行为数据用于推断第一可疑人存在动物捕猎或动物交易行为等的可能性。

37.在本技术实施例中,历史行为数据可以为多个。可以根据第一可疑人的历史行为数据的具体内容以及具备的历史行为数据的数量,对第一可疑人存在动物捕猎或动物交易行为的可能性进行评分,得到第一评分结果。第一评分结果的评分值越高,则说明第一可疑人存在动物捕猎或动物交易行为的可能性越大。例如,第一可疑人涉案区域中出现过m次,对应分值f1,第一可疑人涉案区域中出现过n次,对应分值f2。若m《n,则f1《f2。若第一可疑人涉案区域中出现过m次,且m次出现的时间间隔都小于预设时间间隔,例如小于1天,则累加对应分值f3,即第一可疑人的第一评分结果的评分值为f1+f3。

38.s130、根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合。

39.其中,涉案网络信息可以为从互联网爬取的信息,例如从微博、贴吧、电商平台爬取的文章、帖子和图片等。在进行涉案网络信息爬取时,可以预先设置过滤规则,例如爬取包含“买卖”、“捕猎”、“交易”等动物捕猎与交易常用话术和关键词等内容的网络信息作为涉案网络信息。筛选出与动物捕猎或动物交易案件相关的网络信息,从而根据涉案网络信息锁定关联的第二可疑人集合。与涉案网络信息关联的第二可疑人集合可以通过涉案网络信息的发布人、作者、所属商家或者其中出现的人员信息等确定。

40.s140、根据所述涉案网络信息内容对所述第二可疑人集合中的第二可疑人进行评分,得到第二评分结果。

41.示例性的,对于初步确定的第二可疑人集合中的第二可疑人,可以根据其对应的涉案网络信息内容,对第二可疑人存在动物捕猎或动物交易行为的可能性进行评分,得到第二评分结果。对第二可疑人对应的涉案网络信息内容进行分析,确定其中的文本和图片是否包含动物捕猎和交易的内容,根据分析的结果确定第二可疑人的第二评分结果。第二评分结果的评分值越高,则说明第二可疑人存在动物捕猎或交易行为的可能性越大。例如,如果第二可疑人对应的涉案网络信息内容中包括野生动物器官或者野生动物容器等,并且文本中包含了买卖、交易、价格等词汇,则确定该第二可疑人的第二评分结果的评分值较高。例如,如果第二可疑人对应的涉案网络信息内容中包括野生动物器官,则累加对应的分值f4。如果第二可疑人对应的涉案网络信息内容中包括野生动物容器,则累计对应的分值f5。如果第二可疑人对应的涉案网络信息内容文本中包括买卖、交易、价格等词汇,则累加对应的分值f6。例如锁定的第二可疑人对应的涉案网络信息内容中包括野生动物器官,且文本中包括买卖、交易、价格等词汇,则第二可疑人的第二评分结果的评分值为f4+f6。

42.s150、根据所述第一评分结果和所述第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员。

43.示例性的,第一可疑人集合和第二可疑人集合中的人员都可能为存在动物捕猎和动物交易行为的人员,可以将第一可疑人集合和第二可疑人集合进行合并得到目标可疑人集合,根据第一评分结果和第二评分结果对目标可疑人集合中的可疑人进行分析,确定目标人员。在本技术实施例中,合并为取第一可疑人集合与第二可疑人集合的并集。

44.具体的,可以对第一可疑人的第一评分结果和第二可疑人的第二评分结果进行处理,例如,将评分结果均换算为满分100分制,从而使第一可疑人的第一评分结果和第二可疑人的第二评分结果具有相同的分制标准。可以根据评分结果对目标可疑人集合中的第一可疑人和第二可疑人进行降序排序,选择排在前面的可疑人作为目标人员。也可以将评分结果高于预设评分阈值的可疑人作为目标人员。

45.需要说明的是,本技术实施例对于s110、s120和s130、s140的执行顺序不作具体限定,可以先执行s110、s120,再执行s130、s140,也可以先执行s130、s140,再执行s110、s120。

46.本技术实施例中,通过历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合;根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果,通过历史案件数据中涉案区域的关联性,拉网式锁定相关的第一可疑人集合,并对第一可疑人进行评分。通过根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合;根据所述涉案网络信息内容对所述第二可疑人集合中的第二可疑人进行评分,得到第二评分结果,结合涉案网络信息,更全面地筛选得到第二可疑人集合,并进行评分得到第二评分结果,根据第一评分结果和第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员,实现了在不需要完全依靠大量监控设备的情况下,全面准确地进行量化分析,确定目标人员。另外,相较于通过被动的民众举报和突击检查获取线索的方式,本技术实施例的方案可以主动获取目标人员,提供给民警进行调查,让民警在打击非法捕获贩卖野生动物方面具有主动权。

47.图2为本发明另一实施例提供的目标人员确定方法的流程图。本技术实施例为在上述实施例基础上对s110和s120进行优化,未在本实施例中详细描述的细节详见上述实施例。参见图2,本实施例提供的目标人员确定方法可以包括:

48.s201、确定所述历史案件数据的动物捕猎地点中,出现次数大于第一预设次数的目标动物捕猎地点。

49.其中,第一预设次数可以根据实际情况进行设置。如果某一动物捕猎地点在历史案件数据中出现的次数较多,则说明在该动物捕猎地点出现非法动物捕猎和动物交易行为的可能性较大,因此将该动物捕猎地点作为目标动物捕猎地点,以重点关注该地点以及附近的情况。

50.s202、确定所述历史案件数据的动物中,出现次数大于第二预设次数的目标动物,并确定所述目标动物的栖息地点。

51.其中,第二预设次数可以根据实际情况进行设置。如果某一种动物在历史案件数据中出现的次数较多,则说明该动物比较容易被作为捕猎和交易的对象,在该动物的栖息地较大可能发生该动物被捕猎和交易的行为,需要重点关注该动物的栖息地点以及附近的情况。

52.s203、根据所述目标动物捕猎地点以及所述目标动物的栖息地点,确定所述动物捕猎嫌疑区域。

53.示例性的,可以将目标动物捕猎地点以及附近的区域,栖息地点以及附近的区域,作为动物捕猎嫌疑区域,对动物捕猎嫌疑区域进行重点关注,监控动物捕猎嫌疑区域中的情况。

54.s204、确定所述历史案件数据的动物交易地点中,出现次数大于第三预设次数的目标交易地点。

55.其中,第三预设次数可以根据实际情况进行设置。如果存在任一个动物交易地点,在历史案件数据中出现的次数较多,则说明在该动物交易地点曾发生多次动物交易行为,那么该动物交易地点较大可能再次发生动物交易行为,应该重点关注该动物交易地点以及附近的情况。

56.s205、确定所述目标交易地点在地图中的标签数据。

57.示例性的,标签数据为对地点的概括性描述,用于反映地点的类型,例如,对于目标交易地点“某某山庄”,从地图中确定该地点的标签数据为农家乐。

58.s206、根据所述目标交易地点,以及目标交易地点第一预设范围内具有所述标签数据的可疑交易地点,确定所述动物交易嫌疑区域。

59.其中,第一预设范围可以根据实际情况进行设定。同一类型的地点,例如附近的标签数据也为农家乐的地点,很可能也存在交易行为,因此,将目标交易地点附近第一预设范围内的具有同样标签数据的地点,作为可疑交易地点,根据目标交易地点和可疑交易地点的区域,确定动物交易嫌疑区域,从而重点对动物交易嫌疑区域进行关注。

60.s207、确定出现在动物捕猎嫌疑区域和/或动物交易嫌疑区域的第一可疑人集合。

61.s208、确定第一可疑人是否存在历史涉案数据,若是,则执行s209;若否,则执行s210。

62.其中,历史涉案数据包括出现在白名单中、已被抓捕或已被确定为目标人员。如果第一可疑人存在白名单中,则可以直接确定第一可疑人并不会存在动物捕猎和交易的行为。如果第一可疑人已被抓捕或已被确定为目标人员,则不需要再将其作为目标人员进行分析。

63.s209、将历史涉案数据对应的分值作为所述第一可疑人的第一评分结果。

64.当第一嫌疑人存在历史涉案数据时,可以直接确定是否需要将其确定为目标人员,因此可以直接将历史涉案数据对应的分值赋予第一可疑人作为其最终分值,表示第一可疑人是否为目标人员。其中,历史涉案数据与分值的对应关系可以预先确定,例如,如图3所示,将存在白名单中对应的分值确定为0,将已被抓捕或已被确定为目标人员对应的分值确定为100。当第一可疑人的历史涉案数据为出现在白名单中时,可以确定其评分值为0,不将其作为目标人员。当第一可疑人的历史涉案数据为已被抓捕或已被确定为目标人员时,可以确定其评分值为100,直接将其确定为目标人员。

65.s210、若所述第一可疑人存在至少一项历史可疑行为数据,则将至少一项历史可疑行为数据对应的分值进行累加,作为所述第一可疑人的第一评分结果。

66.其中,所述历史可疑行为数据包括:存在历史涉案行为、在动物捕猎嫌疑区域或动物交易嫌疑区域中出现的次数大于第四预设次数、在动物捕猎嫌疑区域或动物交易嫌疑区域中至少两个子区域中出现、在动物捕猎嫌疑区域和动物交易嫌疑区域中出现的次数均大于第五预设次数以及行为轨迹与已确定目标人员的行为轨迹匹配。

67.其中,第四预设次数和第五预设次数可以根据实际情况进行设置。具体的,历史可疑行为数据可以对应相应的分值。历史可疑行为数据与分值的对应关系可以根据实际情况设置。各历史可疑行为数据对应的分值可以相同也可以不同。如果第一可疑人存在多项历史可疑数据,则将多项可疑数据对应的分值进行累加。例如,如图3所示,存在历史涉案行为对应的分值为s1,在动物捕猎嫌疑区域或动物交易嫌疑区域中出现的次数大于第四预设次数对应的分值为s2,在动物捕猎嫌疑区域或动物交易嫌疑区域中至少两个子区域中出现对应的分值为s3,在动物捕猎嫌疑区域和动物交易嫌疑区域中出现的次数均大于第五预设次数以及行为轨迹对应的分值为s4,行为轨迹与已确定目标人员的行为轨迹匹配对应的分值为s5。如果第一可疑人存在历史涉案行为,且在动物捕猎嫌疑区域或动物交易嫌疑区域中出现的次数大于第四预设次数,且行为轨迹与已确定目标人员的行为轨迹匹配,则第一可疑人的第一评分结果的评分值为s1+s2+s5。如果第一可疑人在动物捕猎嫌疑区域或动物交易嫌疑区域中出现的次数大于第四预设次数,且在动物捕猎嫌疑区域或动物交易嫌疑区域中至少两个子区域中出现,且在动物捕猎嫌疑区域和动物交易嫌疑区域中出现的次数均大于第五预设次数,则第一可疑人的第一评分结果的评分值为s2+s3+s4。

68.本技术实施例的技术方案,通过根据历史案件数据,确定动物捕猎嫌疑区域和/或动物交易嫌疑区域,从而重点关注较大可能发生该动物被捕猎和交易的行为的区域,全面、准确地获取出现在嫌疑区域中的第一可疑人员。

69.图4为本发明又一实施例提供的目标人员确定方法的流程图。本技术实施例为在上述实施例基础上对s130和s140进行优化,未在本实施例中详细描述的细节详见上述实施例。参见图4,本实施例提供的目标人员确定方法可以包括:

70.s310、根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合。

71.s320、对所述第二可疑人的涉案网络信息内容中的位置信息、文本信息和图片信息中的至少一项进行分析,得到位置评分、文本评分和图片评分中的至少一项。

72.示例性的,涉案网络信息中的位置信息、文本信息或图片信息能够直观真实地反

映第二可疑人可能存在动物捕猎或动物交易行为的可能性,因此,对涉案网络内容中位置信息、文本信息和图片信息中的至少一项进行分析,能够辅助分析第二可疑人是否存在动物捕猎或动物交易的行为。通过对位置信息、文本信息和图片信息中的至少一项进行分析,得到位置评分、文本评分和图片评分中的至少一项,从而将根据涉案网络信息内容进行分析得到的分析结果量化表示,进而直观、准确地确定第二可疑人是否存在动物捕猎或交易行为。

73.在本技术实施例中,对所述第二可疑人的涉案网络信息内容中的位置信息进行分析,得到位置评分包括:若所述第二可疑人的涉案网络信息内容中包括位置信息,则根据所述位置信息确定第二预设范围内是否存在动物的栖息地点,并根据判断结果确定第一位置分值la,包括l1和l1’;若根据所述位置信息确定第二预设范围内存在动物的栖息地点,则确定所述栖息地点对应的动物类型与所述涉案网络信息内容中出现的动物类型是否一致,并根据判断结果确定第二位置分值lb,包括l2和l2’;将所述第一位置分值和所述第二位置分值进行累加,得到所述位置评分。

74.示例性的,如果爬取得到的涉案网络信息中包括位置信息,则对位置信息进行分析。位置信息可以是发布该涉案网络信息的位置,或者该涉案网络信息显示的定位等。第二预设范围可以根据实际情况进行设置。如果根据位置信息确定,在定位的第二预设范围内是否存在动物的栖息地点,如果存在动物的栖息地点,则说明第二可疑人存在对动物进行捕猎和交易的可能,确定第一位置分值为l1,如果不存在动物的栖息地点,确定第一位置分值为l1’,l1’小于l1,l1’可以为0。如果第二预设范围内存在动物的栖息地点,则进一步确定栖息地点对应的动物类型与所述涉案网络信息内容中出现的动物类型是否一致,如果一致,则说明第二可疑人在该栖息地点对该动物进行捕猎或交易行为的可能性较大,因此确定第二位置分值为l2,如果不一致,则确定第二位置分值为l2’,l2’小于l2,l2’可以为0。根据第二可疑人对应涉案网络信息中的位置信息,确定第一位置分值和第二位置分值,进行累加,得到位置评分。上述方案有益效果在于,结合涉案网络信息中的位置信息,从而准确确定与位置信息相关联的栖息地点和动物信息,进而在位置与栖息地点靠近,以及涉案网络信息中的动物与栖息地点动物匹配的情况下,量化分析确定第二可疑人的嫌疑程度,便于后续进行调查。

75.在本技术实施例中,对所述第二可疑人的涉案网络信息内容中的文本信息进行分析,得到文本评分包括:确定所述涉案网络信息内容中文本信息与预设话术文本的相似度;根据所述相似度,确定所述文本评分ta,包括t1和t1’。

76.示例性的,如果第二可疑人的涉案网络信息内容的文本信息汇总,包含“买卖”、“捕猎”、“交易”等动物捕猎与交易常用话术和关键词等内容,则说明第二可疑人存在动物捕猎或交易行为的可能性较大。将涉案网络信息内容中的文本信息与预设话术文本进行相似度匹配,如果相似度大于预设相似度阈值,则设置文本评分为t1,如果相似度小于或等于预设相似度阈值,则设置文本评分为t1’,t1’小于t1,t1’可以为0。上述方案的有益效果在于,通过文本,能够准确直接地分析该涉案网络信息的内容,有效识别出是否为存在动物捕猎或交易的网络信息,进而有助于确定第二可疑人的嫌疑程度。

77.在本技术实施例中,对所述第二可疑人的涉案网络信息内容中的图片信息进行分析,得到图片评分包括:确定所述图片信息中是否包括野生动物,并根据判断结果确定第一

图片分值pa,包括p1和p1’;确定所述图片信息中是否包括野生动物器官,并根据判断结果确定第二图片分值pb,包括p2和p2’;确定所述图片信息中是否包括野生动物容器,并根据判断结果确定第三图片分值pc,包括p3和p3’;将所述第一图片分值、第二图片分值以及第三图片分值进行累加,得到所述图片评分。这里所说的野生动物器官包括熊掌、象牙、虎皮、犀牛角等;这里所说的野生动物容器包括可以用来容纳野生动物的笼子、箱子等。

78.示例性的,如图5所示,通过对涉案网络信息内容中的图片信息进行分析,从而确定第二可疑人存在动物捕猎和交易行为的可能性。如果图片信息中包括野生动物,说明第二可疑人存在动物捕猎或交易行为的可能性较大,则确定第一图片分值为p1,如果不包括野生动物,则确定第一图片分值为p1’。p1’小于p1,p1’可以为0。如果图片信息中包括野生动物器官,说明第二可疑人存在动物捕猎或交易行为的可能性较大,则确定第二图片分值为p2,如果不包括野生动物器官,则确定第二图片分值为p2’,p2’小于p2,p2’可以为0。如果图片信息中包括野生动物容器,说明第二可疑人存在动物捕猎或交易行为的可能性较大,则确定第三图片分值为p3,如果不包括野生动物容器,则确定第三图片分值为p3’,p3’小于p3,p3’可以为0。上述方案的有益效果在于,通过图片信息能够直观地推断该涉案网络信息是否存在动物捕猎与交易的内容,便于确定第二可疑人的嫌疑程度。

79.在本技术实施例中,还可以分析第二嫌疑人是否多次发布涉案网络信息、图片信息中是否包括捕猎工具、血迹等,进而确定第二可疑人的嫌疑程度,再此不作一一列举,凡是以根据涉案网络信息进行分析,以及通过分值进行量化表示的方案均在本技术的保护范围内。

80.s330、根据位置评分、文本评分和图片评分中的至少一项,确定所述第二可疑人的第二评分结果。

81.示例性的,如果第二可疑人的相关评分中包括位置评分、文本评分和图片评分中的至少两项,则将至少两项评分进行相加,得到第二可疑人最终的第二评分结果。

82.本技术实施例的技术方案,通过对涉案网络信息中的位置信息、文本信息和图片信息中的至少一项进行分析,并将分析结果进行量化表示,确定第二可疑人的第二评分结果,从而全面准确地分析第二可疑人存在动物捕猎和交易行为的嫌疑程度,并且基于网络数据源进行分析,节约了人力物力。

83.图6为本发明一种实施例提供的目标人员确定装置的结构示意图。该装置可适用于确定目标人员的情况。典型的,本方法可以适用于通过两种不同数据源确定目标可疑人集合,进而根据可疑人的评分确定目标人员的情况。该装置可以由软件和/或硬件的方式实现,或集成在目标人员确定设备中。参见图6,该装置具体包括:

84.第一可疑人集合确定模块410,用于根据历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合;

85.第一评分模块420,用于根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果;

86.第二可疑人集合确定模块430,用于根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合;

87.第二评分模块440,用于根据所述涉案网络信息内容对所述第二可疑人集合中的第二可疑人进行评分,得到第二评分结果;

88.目标人员确定模块450,用于根据所述第一评分结果和所述第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员。

89.在本技术实施例中,所述涉案区域包括动物捕猎嫌疑区域和/或动物交易嫌疑区域。

90.在本技术实施例中,第一可疑人集合确定模块410,包括:

91.捕猎地点确定单元,用于确定所述历史案件数据的动物捕猎地点中,出现次数大于第一预设次数的目标动物捕猎地点;

92.栖息地点确定单元,用于确定所述历史案件数据的动物中,出现次数大于第二预设次数的目标动物,并确定所述目标动物的栖息地点;

93.捕猎嫌疑区域确定单元,用于根据所述目标动物捕猎地点以及所述目标动物的栖息地点,确定所述动物捕猎嫌疑区域。

94.在本技术实施例中,第一可疑人集合确定模块410,包括:

95.交易地点确定单元,用于确定所述历史案件数据的动物交易地点中,出现次数大于第三预设次数的目标交易地点;

96.标签数据确定单元,用于确定所述目标交易地点在地图中的标签数据;

97.交易嫌疑区域确定单元,用于根据所述目标交易地点,以及目标交易地点第一预设范围内具有所述标签数据的可疑交易地点,确定所述动物交易嫌疑区域。

98.在本技术实施例中,第一评分模块420,包括:

99.第一评分结果确定单元,用于若所述第一可疑人存在历史涉案数据,则将历史涉案数据对应的分值作为所述第一可疑人的第一评分结果;

100.第二评分结果确定单元,用于若所述第一可疑人不存在历史涉案数据,且所述第一可疑人存在至少一项历史可疑行为数据,则将至少一项历史可疑行为数据对应的分值进行累加,作为所述第一可疑人的第一评分结果。

101.在本技术实施例中,所述历史可疑行为数据包括:存在历史涉案行为、在动物捕猎嫌疑区域或动物交易嫌疑区域中出现的次数大于第四预设次数、在动物捕猎嫌疑区域或动物交易嫌疑区域中至少两个子区域中出现、在动物捕猎嫌疑区域和动物交易嫌疑区域中出现的次数均大于第五预设次数以及行为轨迹与已确定目标人员的行为轨迹匹配;

102.所述历史涉案数据包括:出现在白名单中、已被抓捕或已被确定为目标人员。

103.第二评分模块440,包括:

104.分析单元,用于对所述第二可疑人的涉案网络信息内容中的位置信息、文本信息和图片信息中的至少一项进行分析,得到位置评分、文本评分和图片评分中的至少一项;

105.评分单元,用于根据位置评分、文本评分和图片评分中的至少一项,确定所述第二可疑人的第二评分结果。

106.在本技术实施例中,所述分析单元,包括:

107.第一位置分值确定子单元,用于若所述第二可疑人的涉案网络信息内容中包括位置信息,则根据所述位置信息确定第二预设范围内是否存在动物的栖息地点,并根据判断结果确定第一位置分值;

108.第二位置分值确定子单元,用于若所述位置信息确定第二预设范围内存在动物的栖息地点,则确定所述栖息地点对应的动物类型与所述涉案网络信息内容中出现的动物类

型是否一致,并根据判断结果确定第二位置分值;

109.位置评分子单元,用于将所述第一位置分值和所述第二位置分值进行累加,得到所述位置评分。

110.在本技术实施例中,所述分析单元,包括:

111.相似度确定子单元,用于确定所述涉案网络信息内容中文本信息与预设话术文本的相似度;

112.文本评分确定子单元,用于根据所述相似度,确定所述文本评分。

113.在本技术实施例中,所述分析单元,包括:

114.第一图片分值确定子单元,用于确定所述图片信息中是否包括野生动物,并根据判断结果确定第一图片分值;

115.第二图片分值确定子单元,用于确定所述图片信息中是否包括野生动物器官,并根据判断结果确定第二图片分值;

116.第三图片分值确定子单元,用于确定所述图片信息中是否包括野生动物容器,并根据判断结果确定第三图片分值;

117.图片评分确定子单元,用于将所述第一图片分值、第二图片分值以及第三图片分值进行累加,得到所述图片评分。

118.本技术实施例所提供的目标人员确定装置可执行本技术任意实施例所提供的目标人员确定方法,具备执行方法相应的功能模块和有益效果。

119.图7为本发明一种实施例提供的目标人员确定设备的结构示意图。图7示出了适于用来实现本技术实施例的示例性目标人员确定设备512的框图。图7显示的目标人员确定设备512仅仅是一个示例,不应对本技术实施例的功能和使用范围带来任何限制。

120.如图7所示,目标人员确定设备512可以包括:一个或多个处理器516;存储器528,用于存储一个或多个程序,当所述一个或多个程序被所述一个或多个处理器516执行,使得所述一个或多个处理器516实现本技术实施例所提供的目标人员确定方法,包括:

121.根据历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合;

122.根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果;

123.根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合;

124.根据所述涉案网络信息内容对所述第二可疑人集合中的第二可疑人进行评分,得到第二评分结果;

125.根据所述第一评分结果和所述第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员。

126.目标人员确定设备512的组件可以包括但不限于:一个或者多个处理器或者处理器516,存储器528,连接不同设备组件(包括存储器528和处理器516)的总线518。

127.总线518表示几类总线结构中的一种或多种,包括存储器总线或者存储器控制器,外围总线,图形加速端口,处理器或者使用多种总线结构中的任意总线结构的局域总线。举例来说,这些体系结构包括但不限于工业标准体系结构(isa)总线,微通道体系结构(mac)总线,增强型isa总线、视频电子标准协会(vesa)局域总线以及外围组件互连(pci)总线。

128.目标人员确定设备512典型地包括多种计算机设备可读存储介质。这些存储介质可以是任何能够被目标人员确定设备512访问的可用存储介质,包括易失性和非易失性存储介质,可移动的和不可移动的存储介质。

129.存储器528可以包括易失性存储器形式的计算机设备可读存储介质,例如随机存取存储器(ram)530和/或高速缓存存储器532。目标人员确定设备512可以进一步包括其它可移动/不可移动的、易失性/非易失性计算机设备存储介质。仅作为举例,存储系统534可以用于读写不可移动的、非易失性磁存储介质(图7未显示,通常称为“硬盘驱动器”)。尽管图7中未示出,可以提供用于对可移动非易失性磁盘(例如“软盘”)读写的磁盘驱动器,以及对可移动非易失性光盘(例如cd-rom,dvd-rom或者其它光存储介质)读写的光盘驱动器。在这些情况下,每个驱动器可以通过一个或者多个数据存储介质接口与总线518相连。存储器528可以包括至少一个程序产品,该程序产品具有一组(例如至少一个)程序模块,这些程序模块被配置以执行本发明各实施例的功能。

130.具有一组(至少一个)程序模块542的程序/实用工具540,可以存储在例如存储器528中,这样的程序模块542包括但不限于操作设备、一个或者多个应用程序、其它程序模块以及程序数据,这些示例中的每一个或某种组合中可能包括网络环境的实现。程序模块542通常执行本发明所描述的实施例中的功能和/或方法。

131.目标人员确定设备512也可以与一个或多个外部设备514(例如键盘、指向设备、显示器526等)通信,还可与一个或者多个使得用户能与该目标人员确定设备512交互的设备通信,和/或与使得该目标人员确定设备512能与一个或多个其它计算设备进行通信的任何设备(例如网卡,调制解调器等等)通信。这种通信可以通过输入/输出(i/o)接口522进行。并且,目标人员确定设备512还可以通过网络适配器520与一个或者多个网络(例如局域网(lan),广域网(wan)和/或公共网络,例如因特网)通信。如图7所示,网络适配器520通过总线518与目标人员确定设备512的其它模块通信。应当明白,尽管图7中未示出,可以结合目标人员确定设备512使用其它硬件和/或软件模块,包括但不限于:微代码、设备驱动器、冗余处理单元、外部磁盘驱动阵列、raid设备、磁带驱动器以及数据备份存储设备等。

132.处理器516通过运行存储在存储器528中的多个程序中其他程序的至少一个,从而执行各种功能应用以及数据处理,例如实现本技术实施例所提供的一种目标人员确定方法。

133.本发明一种实施例提供了一种包含计算机可执行指令的存储介质,所述计算机可执行指令在由计算机处理器执行时用于执行目标人员确定方法,包括:

134.根据历史案件数据,确定涉案区域,并确定出现在所述涉案区域的第一可疑人集合;

135.根据所述第一可疑人集合中第一可疑人的历史行为数据,对所述第一可疑人进行评分,得到第一评分结果;

136.根据获取到的涉案网络信息,确定与所述涉案网络信息关联的第二可疑人集合;

137.根据所述涉案网络信息内容对所述第二可疑人集合中的第二可疑人进行评分,得到第二评分结果;

138.根据所述第一评分结果和所述第二评分结果,从所述第一可疑人集合和所述第二可疑人集合中确定目标人员。

139.本技术实施例的计算机存储介质,可以采用一个或多个计算机可读的存储介质的任意组合。计算机可读存储介质可以是计算机可读信号存储介质或者计算机可读存储介质。计算机可读存储介质例如可以是——但不限于——电、磁、光、电磁、红外线、或半导体的设备、装置或器件,或者任意以上的组合。计算机可读存储介质的更具体的例子(非穷举的列表)包括:具有一个或多个导线的电连接、便携式计算机磁盘、硬盘、随机存取存储器(ram)、只读存储器(rom)、可擦式可编程只读存储器(eprom或闪存)、光纤、便携式紧凑磁盘只读存储器(cd-rom)、光存储器件、磁存储器件、或者上述的任意合适的组合。在本技术实施例中,计算机可读存储介质可以是任何包含或存储程序的有形存储介质,该程序可以被指令执行设备、装置或者器件使用或者与其结合使用。

140.计算机可读的信号存储介质可以包括在基带中或者作为载波一部分传播的数据信号,其中承载了计算机可读的程序代码。这种传播的数据信号可以采用多种形式,包括但不限于电磁信号、光信号或上述的任意合适的组合。计算机可读的信号存储介质还可以是计算机可读存储介质以外的任何计算机可读存储介质,该计算机可读存储介质可以发送、传播或者传输用于由指令执行设备、装置或者器件使用或者与其结合使用的程序。

141.计算机可读存储介质上包含的程序代码可以用任何适当的存储介质传输,包括——但不限于无线、电线、光缆、rf等等,或者上述的任意合适的组合。

142.可以以一种或多种程序设计语言或其组合来编写用于执行本发明操作的计算机程序代码,所述程序设计语言包括面向对象的程序设计语言—诸如java、smalltalk、c++,还包括常规的过程式程序设计语言—诸如“c”语言或类似的程序设计语言。程序代码可以完全地在用户计算机上执行、部分地在用户计算机上执行、作为一个独立的软件包执行、部分在用户计算机上部分在远程计算机上执行、或者完全在远程计算机或设备上执行。在涉及远程计算机的情形中,远程计算机可以通过任意种类的网络——包括局域网(lan)或广域网(wan)—连接到用户计算机,或者,可以连接到外部计算机(例如利用因特网服务提供商来通过因特网连接)。

143.注意,上述仅为本发明的较佳实施例及所运用技术原理。本领域技术人员会理解,本发明不限于这里所述的特定实施例,对本领域技术人员来说能够进行各种明显的变化、重新调整和替代而不会脱离本发明的保护范围。因此,虽然通过以上实施例对本发明进行了较为详细的说明,但是本发明不仅仅限于以上实施例,在不脱离本发明构思的情况下,还可以包括更多其他等效实施例,而本发明的范围由所附的权利要求范围决定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1