一种基于TCM软件服务器的程序白名单更新方法与流程

一种基于tcm软件服务器的程序白名单更新方法

技术领域

[0001]

本发明涉及信息安全技术领域,具体为一种基于tcm软件服务器的程序白名单更新方法。

背景技术:

[0002]

白名单的概念与“黑名单”相对应,该技术可以抵御零日恶意软件和有针对性的攻击,因为在默认情况下,任何未经批准的软件、工具和进程都不能在端点上运行,如果恶意软件试图在启用了白名单的端点安装,白名单技术会确定这不是可信进程,并否定其运行权通过识别系统中的进程或文件是否具有经批准的属性、常见进程名称、文件名称、发行商名称、数字签名,白名单技术能够让企业批准哪些进程被允许在特定系统运行,有些供应商产品只包括可执行文件,而其他产品还包括脚本和宏,并可以阻止更广泛的文件,其中,一种越来越受欢迎的白名单方法被称为“应用控制”,这种方法专门侧重于管理端点应用的行为;

[0003]

深度学习是学习样本数据的内在规律和表示层次,这些学习过程中获得的信息对诸如文字,图像和声音等数据的解释有很大的帮助。它的最终目标是让机器能够像人一样具有分析学习能力,能够识别文字、图像和声音等数据;深度学习是一个复杂的机器学习算法,在语音和图像识别方面取得的效果,远远超过先前相关技术,典型的深度学习模型有卷积神经网络、dbn和堆栈自编码网络模型,基于神经元之间的局部连接和分层组织图像转换,将有相同参数的神经元应用于前一层神经网络的不同位置,得到一种平移不变神经网络结构形式。后来,在该思想的基础上,用误差梯度设计并训练卷积神经网络,在一些模式识别任务上得到优越的性能;至今,基于卷积神经网络的模式识别系统是最好的实现系统之一,尤其在手写体字符识别任务上表现出非凡的性能。

[0004]

目前,对系统的保护通常是采用防火墙技术和杀毒软件,两者均采用的是黑名单防御策略,防御范围小,加上杀毒软件更新的滞后性,无法对系统提供全面实时的保护,在公布号为cn111191270a的发明专利中提出了一种基于白名单防护的敏感文件访问控制方法,克服现有技术保护范围受到限制,无法有效支持文件保护的扩展的问题,但是缺乏对白名单的训练,无法自动持续优化白名单模型,无法满足防护的全面性。

技术实现要素:

[0005]

本发明的目的在于提供一种基于tcm软件服务器的程序白名单更新方法,将白名单技术和人工智能技术相结合,提高防护的实时性和全面性,以解决上述背景技术中提出的问题。

[0006]

为实现上述目的,本发明提供如下技术方案:一种基于tcm软件服务器的程序白名单更新方法,具体步骤如下:

[0007]

(1)构建学习神经网络,所述学习神经网络内设置有白名单获取层、白名单训练层和白名单形成层;

[0008]

(2)白名单学习训练;

[0009]

(3)构建关联模块;

[0010]

(4)构建防护模型,所述防护模型中包括,操作检测模块、缓冲区模块和报警模块。

[0011]

优选的,所述白名单输入层内设置有图像识别模块和文字识别模块。

[0012]

优选的,所述白名单训练层内设置有根据深度学习任务设置的训练算法。

[0013]

优选的,所述训练算法内包括有白名单漏洞检测算法。

[0014]

优选的,所述白名单更新层内设置有白名单写入模块和白名单数据库联系模块。

[0015]

优选的,所述步骤(2)中包括以下步骤:(2.1)接收到白名单深度学习任务后,通过白名单获取层,获取输入的白名单信息,输入到白名单训练层,根据用户选择的深度学习任务匹配相应的训练算法;(2.2)启动训练算法,根据相应的训练算法执行相应的逻辑模型进行训练;(2.3)通过多次训练形成白名单模型。

[0016]

优选的,所述步骤(2.1)中,通过图像识别模块识别输入图像中的白名单信息,通过文字识别模块识别输入的文字信息。

[0017]

优选的,所述步骤(2.2)中,执行相应的逻辑模型进行训练后,保存训练完成的模型及参数,然后自动释放输入的白名单信息,使用训练完成的模块和参数进行模型测试,输出测试结果。

[0018]

优选的,所述步骤(2.2)中,执行相应的逻辑模型进行训练后,将训练完成的模型推送多个服务器中,利用多个线上服务器中的数据信息进行训练,不断优化和完善模型。

[0019]

优选的,在步骤(4)通过检测模块检测操作指令,指令指向的文件和操作权限,通过关联模块将操作指令、指令指向文件和操作权限存入到缓冲区模块,通过关联模块连接白名单模型,通过白名单模型检测操作指令、指令指向文件和操作权限是否为白名单,如果是,则执行该操作;如果否,则不执行该操作,同时通过报警模块在操作界面上显示报警,同时将缓冲区模块的操作指令记录保存。

[0020]

与现有技术相比,本发明的有益效果是:

[0021]

1、本发明设置有学习神经网络,自主训练学习构成白名单模型,对白名单进行检测,接收到白名单深度学习任务后,通过白名单获取层,获取输入的白名单信息,输入到白名单训练层,根据用户选择的深度学习任务匹配相应的训练算法;(2.2)启动训练算法,根据相应的训练算法执行相应的逻辑模型进行训练;(2.3)通过多次训练形成白名单模型;所述步骤(2.1)中,通过图像识别模块识别输入图像中的白名单信息,通过文字识别模块识别输入的文字信息;所述步骤(2.2)中,执行相应的逻辑模型进行训练后,保存训练完成的模型及参数,然后自动释放输入的白名单信息;步骤(2.2)中,执行相应的逻辑模型进行训练后,使用训练完成的模块和参数进行模型测试,输出测试结果;所述步骤(2.2)中,执行相应的逻辑模型进行训练后,将训练完成的模型推送多个服务器中,利用多个线上服务器中的数据信息进行训练,不断优化和完善模型不断的训练更新优化白名单,使白名单模型更加全面和准确,从而提高了防护的全面性;

[0022]

2、本发明设置有关联模块和防护模块,通过关联模块连接白名单,对输入的操作和指令通过白名单模型进行检查,如果符合白名单则执行,如果不符合白名单则不执行,通过将该非法操作记录,可以自主实施检测和防护。

附图说明

[0023]

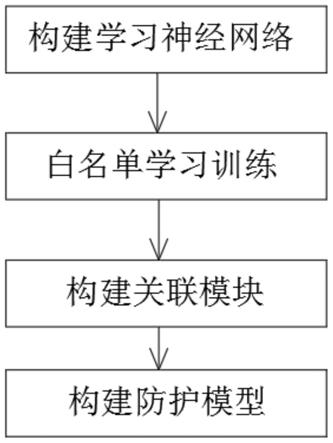

图1为本发明一种基于tcm软件服务器的程序白名单更新方法步骤框图。

具体实施方式

[0024]

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

[0025]

请参阅图1,本发明提供一种技术方案:一种基于tcm软件服务器的程序白名单更新方法,具体步骤如下:(1)构建学习神经网络;(2)白名单学习训练;(3)构建关联模块;(4)构建防护模型。

[0026]

所述学习神经网络内设置有白名单获取层、白名单训练层和白名单形成层;所述白名单输入层内设置有图像识别模块和文字识别模块;所述白名单训练层内设置有根据深度学习任务设置的训练算法;所述训练算法内包括有白名单漏洞检测算法;所述白名单更新层内设置有白名单写入模块和白名单数据库联系模块;所述步骤(2)中包括以下步骤:(2.1)接收到白名单深度学习任务后,通过白名单获取层,获取输入的白名单信息,输入到白名单训练层,根据用户选择的深度学习任务匹配相应的训练算法;(2.2)启动训练算法,根据相应的训练算法执行相应的逻辑模型进行训练;(2.3)通过多次训练形成白名单模型;所述步骤(2.1)中,通过图像识别模块识别输入图像中的白名单信息,通过文字识别模块识别输入的文字信息;所述步骤(2.2)中,执行相应的逻辑模型进行训练后,保存训练完成的模型及参数,然后自动释放输入的白名单信息;步骤(2.2)中,执行相应的逻辑模型进行训练后,使用训练完成的模块和参数进行模型测试,输出测试结果;所述步骤(2.2)中,执行相应的逻辑模型进行训练后,将训练完成的模型推送多个服务器中,利用多个线上服务器中的数据信息进行训练,不断优化和完善模型;所述防护模型中包括,操作检测模块、缓冲区模块和报警模块;在步骤(4)通过检测模块检测操作指令,指令指向的文件和操作权限,通过关联模块将操作指令、指令指向文件和操作权限存入到缓冲区模块,通过关联模块连接白名单模型,通过白名单模型检测操作指令、指令指向文件和操作权限是否为白名单,如果是,则执行该操作,如果否,则不执行该操作,同时通过报警模块在操作界面上显示报警,同时将缓冲区模块的操作指令记录保存。

[0027]

工作原理:通过学习神经网络进行自我学习和训练,逐步形成和完善白名单模型,系统检测到操作指令输入时,首先将盖操作指令放入缓冲区模块,进行隔离,同时调用白名单检测模型对该操作进行白名单检测,如果符合白名单则执行该操作,如果不符合白名单,则不执行该操作,同时记录该非法操作,通过不断训练,不断的更新和完善白名模型,从而提高了白名单模型检测的准确性和完全性,通过白名单模型和防护模块的结合,可以实时对外部的攻击进行防护,无需等待人工的操作。

[0028]

需要说明的是,在本文中,诸如第一和第二等之类的关系术语仅仅用来将一个实体或者操作与另一个实体或操作区分开来,而不一定要求或者暗示这些实体或操作之间存在任何这种实际的关系或者顺序。而且,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要

素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。

[0029]

尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1