一种文件泄漏监测方法、系统及设备与流程

1.本发明涉及文件监控技术领域,更具体的说是涉及一种文件泄漏监测方法、系统及设备。

背景技术:

2.在系统开发过程中,不同的系统通常使用的不同编程语言进行开发,每个开发人员的命名喜好也各不相同,在非框架开发的项目、网站或服务中网站的层级也各不相同。

3.为了开发文件的安全,在开发过程中,需要对相应的文件进行泄漏监测。当前,针对文件的泄漏检测主要采用以下两种方法:

4.1、黑盒安全测试,此种测试方法高成较高,相关的黑盒测试人员无法对项目的目录结构进行全部的已知探索,进而实现文件的全面分析,非常耗时耗力;

5.2、使用第三方的目录扫描器对项目的目录和文件进行尝试扫描,但所用字典文件和开发人员的命名习惯匹配度较低,无法精准高效的进行检查。

技术实现要素:

6.针对以上问题,本发明的目的在于提供一种文件泄漏监测方法、系统及设备,能够对项目的现有目录和隐藏目录进行自动化测试,节省一定的人力,提供了测试的准确性。

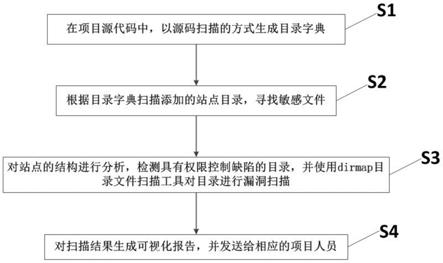

7.本发明为实现上述目的,通过以下技术方案实现:一种文件泄漏监测方法,包括如下步骤:

8.s1:在项目源代码中,以源码扫描的方式生成目录字典;

9.s2:根据目录字典扫描添加的站点目录,寻找敏感文件;

10.s3:对站点的结构进行分析,检测具有权限控制缺陷的目录,并使用dirmap目录文件扫描工具对目录进行漏洞扫描;

11.s4:对扫描结果生成可视化报告,并发送给相应的项目人员。

12.进一步,所述步骤s1包括:

13.通过对项目源代码中的目录统计,收集项目源代码中的目录结构规律,将目录结构规律与预设外部字典结合,生成项目框架中的目录名称作为目录字典文件。

14.进一步,所述敏感文件包括:目录名、探针文件、后台文件、robots.txt文件和备份文件。

15.进一步,所述使用dirmap目录文件扫描工具对目录进行漏洞扫描包括:

16.建立定时任务,并设定扫描时间;

17.根据状态码进行目录的递归扫描;

18.根据目录字典进行目录的爬虫动态字典扫描。

19.进一步,所述步骤s3还包括:对于设有网站应用级入侵防御系统的站点,自动跳过,取消对其目录进行漏洞扫描。

20.进一步,所述设定扫描时间具体为:创建任务调度器,使用任务调度器设定自定义

的扫描时间。

21.进一步,所述步骤s4包括:

22.对扫描结果生成可视化报告;

23.若可视化报告包括扫描异常记录,将可视化报告生成电子邮件并发送给相应的项目人员。

24.相应的,本发明还公开了一种文件泄漏监测系统,包括:

25.字典添加单元,在项目源代码中,以源码扫描的方式生成目录字典;

26.目录扫描单元,用于根据目录字典扫描添加的站点目录,寻找敏感文件;

27.漏洞扫描单元,用于对站点的结构进行分析,检测具有权限控制缺陷的目录,并使用dirmap目录文件扫描工具对目录进行漏洞扫描;

28.输出单元,用于对扫描结果生成可视化报告,并发送给相应的项目人员。

29.相应的,本发明还公开了一种文件泄漏监测设备,包括:

30.存储器,用于存储计算机程序;

31.处理器,用于执行所述计算机程序时实现如上文任一项所述的文件泄漏监测方法步骤。

32.对比现有技术,本发明有益效果在于:本发明提供了一种文件泄漏监测方法、系统及设备,能够根据实际应用情况,对不同的研发人员的命名方式和习惯用的单词进行统计,生成特定的字典弥补外部扫描器字典无法覆盖的问题;通过curl以及http响应判断的方式对尝试的字典扫描的反馈进行判断输出,并对项目进行全面的目录模糊测试。

33.本发明在进行目录漏洞扫描时,可以设置定时任务,定时执行扫描任务。根据扫描结果生成可视化的报告文件并发送给测试人员,进行异常记录的告警,方便测试人员进行排查和处理。

34.由此可见,本发明与现有技术相比,具有突出的实质性特点和显著的进步,其实施的有益效果也是显而易见的。

附图说明

35.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据提供的附图获得其他的附图。

36.附图1是本发明的方法流程图。

37.附图2是本发明的系统结构图。

具体实施方式

38.下面结合附图对本发明的具体实施方式做出说明。

39.如图1所示的一种文件泄漏监测方法,包括如下步骤:

40.s1:在项目源代码中,以源码扫描的方式生成目录字典。

41.通过对项目源代码中的目录统计,收集项目源代码中的目录结构规律,将目录结构规律与预设外部字典结合,生成项目框架中的目录名称作为目录字典文件。

42.s2:根据目录字典扫描添加的站点目录,寻找敏感文件。

43.敏感文件包括:目录名、探针文件、后台文件、robots.txt文件和备份文件。

44.s3:对站点的结构进行分析,检测具有权限控制缺陷的目录,并使用dirmap目录文件扫描工具对目录进行漏洞扫描。

45.漏洞扫描过程包括:首先,建立定时任务,并设定扫描时间;然后,根据状态码进行目录的递归扫描、根据目录字典进行目录的爬虫动态字典扫描。

46.其中,设定扫描时间具体为:创建任务调度器,使用任务调度器设定自定义的扫描时间。

47.使用时,dirmap目录文件扫描工具可实现如下功能:

48.1、支持n个target*n个payload并发。

49.2、支持递归扫描。

50.3、支持自定义需要递归扫描的状态码。

51.4、支持(单|多)字典扫描。

52.5、支持自定义字符集爆破。

53.6、支持爬虫动态字典扫描.

54.7、支持自定义标签fuzz目标url。

55.8、自定义请求user

‑

agent。

56.9、自定义请求随机延时。

57.10、自定义请求超时时间。

58.11、自定义请求代理。

59.12、自定义正则表达式匹配假性404页面。

60.13、自定义要处理的响应状态码。

61.14、自定义跳过大小为x的页面。

62.15、自定义显示content

‑

type。

63.16、自定义显示页面大小。

64.17、按域名去重复保存结果。

65.s4:对扫描结果生成可视化报告,并发送给相应的项目人员。

66.具体包括:首先,对扫描结果生成可视化报告,若可视化报告包括扫描异常记录,将可视化报告生成电子邮件并发送给相应的项目人员。

67.相应的,如图2所示,本发明还公开了一种文件泄漏监测系统,包括:

68.字典添加单元,在项目源代码中,以源码扫描的方式生成目录字典。

69.目录扫描单元,用于根据目录字典扫描添加的站点目录,寻找敏感文件。

70.漏洞扫描单元,用于对站点的结构进行分析,检测具有权限控制缺陷的目录,并使用dirmap目录文件扫描工具对目录进行漏洞扫描。

71.输出单元,用于对扫描结果生成可视化报告,并发送给相应的项目人员。

72.相应的,本发明还公开了一种文件泄漏监测设备,包括:

73.存储器,用于存储计算机程序;

74.处理器,用于执行所述计算机程序时实现如上文任一项所述的文件泄漏监测方法步骤。

75.本领域的技术人员可以清楚地了解到本发明实施例中的技术可借助软件加必需的通用硬件平台的方式来实现。基于这样的理解,本发明实施例中的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中如u盘、移动硬盘、只读存储器(rom,read

‑

only memory)、随机存取存储器(ram,random access memory)、磁碟或者光盘等各种可以存储程序代码的介质,包括若干指令用以使得一台计算机终端(可以是个人计算机,服务器,或者第二终端、网络终端等)执行本发明各个实施例所述方法的全部或部分步骤。本说明书中各个实施例之间相同相似的部分互相参见即可。尤其,对于终端实施例而言,由于其基本相似于方法实施例,所以描述的比较简单,相关之处参见方法实施例中的说明即可。

76.在本发明所提供的几个实施例中,应该理解到,所揭露的系统、系统和方法,可以通过其它的方式实现。例如,以上所描述的系统实施例仅仅是示意性的,例如,所述单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另一点,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过一些接口,系统或单元的间接耦合或通信连接,可以是电性,机械或其它的形式。

77.所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本实施例方案的目的。

78.另外,在本发明各个实施例中的各功能模块可以集成在一个处理单元中,也可以是各个模块单独物理存在,也可以两个或两个以上模块集成在一个单元中。

79.同理,在本发明各个实施例中的各处理单元可以集成在一个功能模块中,也可以是各个处理单元物理存在,也可以两个或两个以上处理单元集成在一个功能模块中。

80.结合附图和具体实施例,对本发明作进一步说明。应理解,这些实施例仅用于说明本发明而不用于限制本发明的范围。此外应理解,在阅读了本发明讲授的内容之后,本领域技术人员可以对本发明作各种改动或修改,这些等价形式同样落于本申请所限定的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1