一种信任根签名中可信度计算方法与流程

1.本发明涉及区块链技术领域,具体为一种信任根签名中可信度计算方法。

背景技术:

2.从科技层面来看,区块链涉及数学、密码学、互联网和计算机编程等很多科学技术问题。从应用视角来看,简单来说,区块链是一个分布式的共享账本和数据库,具有去中心化、不可篡改、全程留痕、可以追溯、集体维护、公开透明等特点。这些特点保证了区块链的“诚实”与“透明”,为区块链创造信任奠定基础。而区块链丰富的应用场景,基本上都基于区块链能够解决信息不对称问题,实现多个主体之间的协作信任与一致行动。

3.根证书是一份特殊的证书,它的签发者是它本身,下载根证书就表明您对该根证书以下所签发的证书都表示信任,而技术上则是建立起一个验证证书信息的链条,证书的验证追溯至根证书即为结束。

4.现有的证书在使用的过程中并未对操作日志的信任根进行计算;同时也未对证书使用者的使用行为进行分析;导致其在使用的过程中有受到攻击或篡改的可能性;进而可能会导致信息泄露;为此本发明推出一种信任根签名中可信度计算方法。

技术实现要素:

5.本发明提供了一种信任根签名中可信度计算方法,具备能够识别出使用行为的规范性,减少其在使用过程中所受到的攻击和篡改的可能性;进而提高了签名的安全性的优点,解决了现有的证书在使用的过程中并未对操作日志的信任根进行计算;同时也未对证书使用者的使用行为进行分析;导致其在使用的过程中有受到攻击或篡改的可能性;进而可能会导致信息泄露的问题。

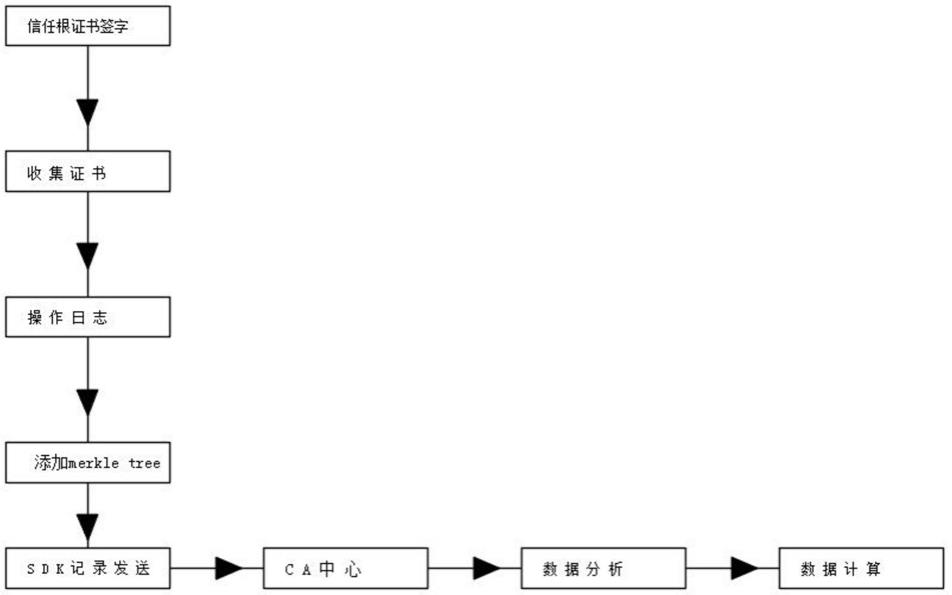

6.本发明提供如下技术方案:一种信任根签名中可信度计算方法,包括以下步骤,其特征在于:

7.第一步;信任根证书签字:

8.根证书是一份特殊的证书,它的签发者是它本身,下载根证书就表明您对该根证书以下所签发的证书都表示信任,而技术上则是建立起一个验证证书信息的链条,证书的验证追溯至根证书即为结束;用户对根证书进行签字;

9.第二步;收集证书:

10.再利用证书收集颁发证书的操作日志;

11.第三步;操作日志:

12.操作日志能够及时对操作的人员;信息;数据进行查看;保障操作的安全性;

13.第四步;添加merkle tree:

14.梅克尔树通常包含区块体的底层(交易)数据库,区块头的根哈希值 (即merkle根)以及所有沿底层区块数据到根哈希的分支。梅克尔树运算过程一般是将区块体的数据进行分组哈希,并将生成的新哈希值插入到梅克尔树中,如此递归直到只剩最后一个根哈

希值并记为区块头的merkle根

15.第五步;sdk记录发送:

16.某个程序设计语言提供应用程序接口api的一些文件,但也可能包括能与某种嵌入式系统通讯的复杂的硬件。一般的工具包括用于调试和其他用途的实用工具。sdk还经常包括示例代码、支持性的技术注解或者其他的为基本参考资料澄清疑点的支持文档

17.第六步;ca中心:

18.用户的数字证书必须有一个受信任的根证书,用户的数字证书才是有效的。从技术上讲,证书其实包含三部分,用户的信息,用户的公钥,还有ca 中心对该证书里面的信息的签名,要验证一份证书的真伪(即验证ca中心对该证书信息的签名是否有效),需要用ca中心的公钥验证,而ca中心的公钥存在于对这份证书进行签名的证书内,故需要下载该证书,但使用该证书验证又需先验证该证书本身的真伪,故又要用签发该证书的证书来验证。

19.第七步;数据分析:

20.根据上述的操作;对日志和证书使用者的信息进行分析计算

21.第八步;数据计算:

22.计算得出结果;以提高其操作的可信度。

23.优选的,所述merkle tree的叶子节点的value是数据集合的单元数据或者单元数据hash。

24.优选的,所述梅克尔树最为常见和最简单的形式,是二进制梅克尔树 (binary mekle tree),其中一bucket单位的数据块总是包含了两个相邻的块或哈希。哈希算法允许了一个整齐的机制,我们称之为梅克尔证明(merkle proofs)。

25.优选的,所述dk可能附带了使其不能在不兼容的许可证下开发软件的许可证。例如产品供应商提供一个专有的sdk可能与自由软件开发抵触。

26.优选的,所述ca负责数字证书的批审、发放、归档、撤销等功能,ca颁发的数字证书拥有ca的数字签名,所以除了ca自身,其他机构无法不被察觉的改动。

27.本发明具备以下有益效果:

28.1、该信任根签名中可信度计算方法,通过采用信任根签名中加入可信计算方法;该种设计能够对证书的使用者行为进行分析;能够识别出使用行为的规范性,减少其在使用过程中所受到的攻击和篡改的可能性;进而提高了签名的安全性。

附图说明

29.图1是本发明流程示意图

具体实施方式

30.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。一种信任根签名中可信度计算方法,包括以下步骤,其特征在于:

31.第一步;信任根证书签字:

32.根证书是一份特殊的证书,它的签发者是它本身,下载根证书就表明您对该根证书以下所签发的证书都表示信任,而技术上则是建立起一个验证证书信息的链条,证书的验证追溯至根证书即为结束;用户对根证书进行签字;

33.第二步;收集证书:

34.再利用证书收集颁发证书的操作日志;

35.第三步;操作日志:

36.操作日志能够及时对操作的人员;信息;数据进行查看;保障操作的安全性;

37.第四步;添加merkle tree:

38.梅克尔树通常包含区块体的底层(交易)数据库,区块头的根哈希值 (即merkle根)以及所有沿底层区块数据到根哈希的分支。梅克尔树运算过程一般是将区块体的数据进行分组哈希,并将生成的新哈希值插入到梅克尔树中,如此递归直到只剩最后一个根哈希值并记为区块头的merkle根

39.第五步;sdk记录发送:

40.某个程序设计语言提供应用程序接口api的一些文件,但也可能包括能与某种嵌入式系统通讯的复杂的硬件。一般的工具包括用于调试和其他用途的实用工具。sdk还经常包括示例代码、支持性的技术注解或者其他的为基本参考资料澄清疑点的支持文档

41.第六步;ca中心:

42.用户的数字证书必须有一个受信任的根证书,用户的数字证书才是有效的。从技术上讲,证书其实包含三部分,用户的信息,用户的公钥,还有ca 中心对该证书里面的信息的签名,要验证一份证书的真伪(即验证ca中心对该证书信息的签名是否有效),需要用ca中心的公钥验证,而ca中心的公钥存在于对这份证书进行签名的证书内,故需要下载该证书,但使用该证书验证又需先验证该证书本身的真伪,故又要用签发该证书的证书来验证。

43.第七步;数据分析:

44.根据上述的操作;对日志和证书使用者的信息进行分析计算

45.第八步;数据计算:

46.计算得出结果;以提高其操作的可信度。

47.其中;所述merkle tree的叶子节点的value是数据集合的单元数据或者单元数据hash。

48.其中;所述梅克尔树最为常见和最简单的形式,是二进制梅克尔树(binary mekle tree),其中一bucket单位的数据块总是包含了两个相邻的块或哈希。哈希算法允许了一个整齐的机制,我们称之为梅克尔证明 (merkle proofs)。

49.其中;所述dk可能附带了使其不能在不兼容的许可证下开发软件的许可证。例如产品供应商提供一个专有的sdk可能与自由软件开发抵触。

50.其中;所述ca负责数字证书的批审、发放、归档、撤销等功能,ca颁发的数字证书拥有ca的数字签名,所以除了ca自身,其他机构无法不被察觉的改动。

51.其中;通过采用信任根签名中加入可信计算方法;该种设计能够对证书的使用者行为进行分析;能够识别出使用行为的规范性,减少其在使用过程中所受到的攻击和篡改的可能性;进而提高了签名的安全性。

52.需要说明的是,在本文中,诸如第一和第二等之类的关系术语仅仅用来将一个实

体或者操作与另一个实体或操作区分开来,而不一定要求或者暗示这些实体或操作之间存在任何这种实际的关系或者顺序。而且,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。

53.尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1