用于保护用户隐私和身份的受限的完全私密合取数据库查询的制作方法

1.本文公开的各种示例性实施例涉及用于保护用户隐私和身份的受限的完全私密合取数据库查询。

背景技术:

2.遗传学知识仓库(包括结构化多机构患者记录和伴随的基因组畸变的数据库)通过将患者表现型和临床结果与其底层基因型联系起来而能够用作用于研究和临床决策支持的丰富资源。在罕见病的情况下,将患者特征和基因型输入到足够大的仓库中而进行的输入查询能够帮助诊断。如果无法识别出得到批准的疗法,则能够容易地向患者告知现有的临床试验。当没有临床试验可用时,临床医生可以针对新的研究而参与制药公司的工作。

3.来自全球基因组学与健康联盟(ga4gh)的灯塔项目是针对基因组学数据发现的开放标准,其最初用作合取数据库,旨在回答诸如“你在9号染色体上的938294位置处有关于等位基因“a”的信息吗?”之类的问题。该特征对于临床医生搜索第二病例是有用的,该第二病例可以向临床医生告知针对其患者的治疗决策。最近,该灯塔项目宣布了额外特征,其包括分层的元数据访问级别——公共、登记和受控,其中,最高访问级别不仅能够查看数据库中是否存在等位基因,而且还能够查看告知确切的核苷酸变化、参考基因组版本和相关联的注释(例如,致病性)的元数据。该模型虽然凭借其自身力量是有用的,但是不允许用户基于基因型组合和/或元数据来进行查询,也不允许纳入所述范围之外的数据(例如,患者表现型的集合)。这部分是由于具有这种品质的框架面临着许多隐私挑战。

技术实现要素:

4.下面给出了各种示例性实施例的概述。可以在下面的概述中做出一些简化和省略,其旨在突出显示和引入各种示例性实施例的一些方面,而不是限制本发明的范围。在后面的章节中将描述示例性实施例的详细描述,这些详细描述足以使本领域普通技术人员获得和使用本发明构思。

5.各种实施例涉及一种由客户端安全访问患者数据库的方法,包括:与服务器通信以将属性值对变换成标签;在安全通信信道上获得与所述属性值对相关联的标签;在安全通信信道上向代理发送所生成的定义合取查询中的项目的标签的组合;从所述代理接收多项式的加密系数,所述多项式的根是满足查询项目的记录的索引;以与所述服务器的第一协议对所述加密系数进行解密;基于解密系数来计算所述多项式的所述根并丢弃任何多余的根;获得与所计算的根相关联的加密记录;并且以与所述服务器的第二协议对所述加密记录进行解密。

6.描述了各种实施例,其中,所述标签是通过以下操作生成的散列值:使用包括授权的不经意伪随机函数评价的方法,通过所述客户端与所述服务器之间的协作来变换所述属性值对。

7.描述了各种实施例,其中,仅在满足以下准则中的一项或多项时才生成所述标签:

(i)针对所述客户端发出的标签的总数在根据所述客户端的公钥证书中指定的访问权限的预定义限制内,以及(ii)所述查询项目中的每个查询项目具有来自第三方授权的有效数字签名。

8.描述了各种实施例,其中,以与所述服务器的第一协议对所述加密系数进行解密包括不经意解密。

9.描述了各种实施例,其中,以与所述服务器的第二协议对所述加密记录进行解密包括不经意解密。

10.描述了各种实施例,还包括:限制针对客户端能够发出的标签的数量,并且将标签及其相关联的查询项目秘密存储在所述客户端处以供将来查询。

11.描述了各种实施例,其中,还包括:根据所述客户端的公钥证书中指定的访问权限来设置针对客户端所允许的标签的总数的上限,并且将针对所述客户端已经发出的标签的总数的记录保留在所述服务器处。

12.描述了各种实施例,还包括:使用所述客户端的授权的公钥证书和相关联的私钥在服务器上创建用户帐户并登陆所述用户账户,并且建立与所述服务器的安全通信信道。

13.描述了各种实施例,还包括:秘密存储所述标签及其相关联的查询项目以供将来查询;并且建立与所述代理的安全通信信道。

14.另外的各种实施例涉及一种通过服务器来设置由客户端对患者数据库的安全访问的方法,包括:接收查询标签请求,所述查询标签请求包括所述客户端的授权的公钥证书;验证所述客户的数字签名;在成功验证所述数字签名时设置与所述客户端的安全通信信道;与所述服务器通信以将属性值对变换成标签;并且利用客户端帐户来秘密存储授权的标签。

15.描述了各种实施例,其中,与所述服务器通信以将属性值对变换成标签还包括:与所述客户端一起执行不经意伪随机函数(oprf)评价。

16.描述了各种实施例,还包括跟踪针对所述客户端已经发出的标签的总数。

17.描述了各种实施例,其中,验证所述客户端的所述数字签名还包括生成随机消息并向所述客户端发送所述随机消息。

18.另外的各种实施例涉及一种被配置为使用代理系统和服务器来安全访问患者数据库的客户端系统,包括:存储器,其被配置为存储数据和计算机指令;以及处理器,其被配置为:与所述服务器通信以将属性值对变换成标签;在安全通信信道上获得与所述属性值对相关联的标签;在安全通信信道上向代理发送所生成的定义合取查询中的项目的标签的组合;从所述代理接收多项式的加密系数,所述多项式的根是满足查询项目的记录的索引;以与所述服务器的第一协议对所述加密系数进行解密;基于解密系数来计算所述多项式的所述根并丢弃任何多余的根;获得与所计算的根相关联的加密记录;并且以与所述服务器的第二协议对所述加密记录进行解密。

19.描述了各种实施例,其中,所述标签是通过以下操作生成的散列值:使用包括授权的不经意伪随机函数评价的方法,通过所述客户端与所述服务器之间的协作来变换所述属性值对。

20.描述了各种实施例,其中,仅在满足以下准则中的一项或多项时才生成所述标签:(i)针对所述客户端发出的标签的总数在根据所述客户端的公钥证书中指定的访问权限的

预定义限制内,以及(ii)所述查询项目中的每个查询项目具有来自第三方授权的有效数字签名。

21.描述了各种实施例,其中,以与所述服务器的第一协议对所述加密系数进行解密包括不经意解密。

22.描述了各种实施例,其中,以与所述服务器的第二协议对所述加密记录进行解密包括不经意解密。

23.描述了各种实施例,其中,所述处理器还被配置为:限制针对客户端能够发出的标签的数量,并且将标签及其相关联的查询项目秘密存储在所述客户端处以供将来查询。

24.描述了各种实施例,其中,所述处理器还被配置为:根据所述客户端的公钥证书中指定的访问权限来设置针对客户端所允许的标签的总数的上限,并且将针对所述客户端已经发出的标签的总数的记录保留在所述服务器处。

25.描述了各种实施例,其中,所述处理器还被配置为:使用所述客户端的授权的公钥证书和相关联的私钥在服务器上创建用户帐户并登陆所述用户账户,并且建立与所述服务器的安全通信信道。

26.描述了各种实施例,其中,所述处理器还被配置为:秘密存储所述标签及其相关联的查询项目以供将来查询;并且建立与所述代理的安全通信信道。

27.另外的各种实施例涉及一种被配置为设置由客户端对患者数据库的安全访问的服务器,包括:存储器,其被配置为存储数据和计算机指令;以及处理器,其被配置为:接收查询标签请求,所述查询标签请求包括所述客户端的授权的公钥证书;验证所述客户的数字签名;在成功验证所述数字签名时设置与所述客户端的安全通信信道;与所述服务器通信以将属性值对变换成标签;并且利用客户端帐户来秘密存储授权的标签。

28.描述了各种实施例,其中,与所述服务器通信以将属性值对变换成标签还包括:与所述客户端一起执行不经意伪随机函数(oprf)评价。

29.描述了各种实施例,其中,所述处理器还被配置为:跟踪针对所述客户端已经发出的标签的总数。

30.描述了各种实施例,其中,验证所述客户端的所述数字签名还包括生成随机消息并向所述客户端发送所述随机消息。

附图说明

31.为了更好地理解各种示例性实施例,需要参考附图,其中:

32.图1图示了数据库设置方法和向数据库添加新的样本;

33.图2图示了针对授权的匿名客户端设置数量受限的可允许查询项目的方法;

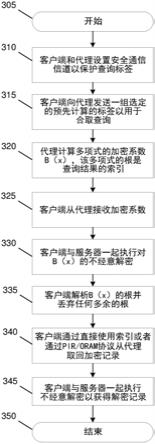

34.图3图示了用于具有特定于每个客户端的查询项目限制的完全私密查询的方法;并且

35.图4图示了用于实施上述客户端、服务器或代理的示例性硬件图。

36.为了促进理解,使用相同的附图标记来指代具有基本相同或相似的结构和/或基本相同或相似的功能的元件。

具体实施方式

37.描述和附图图示了本发明的原理。因此,将意识到,本领域技术人员将能够设计出虽然在本文中未明确描述或示出但是体现了本发明的原理并被包括在本发明的范围内的各种布置。此外,在本文中记载的所有示例主要是明确用于教学目的以帮助读者理解本发明的原理和由(一个或多个)发明人进一步扩展本领域所形成的发明构思,并且被解释为不限于这种具体记载的示例和条件。另外,如本文所使用的术语“或”是指非排他性的或(即,和/或),除非另有说明(例如,“否则”或“或者在替代方案中”)。而且,在本文中描述的各种实施例不一定是互斥的,因为一些实施例能够与一个或多个其他实施例组合以形成新的实施例。

38.能够将遗传学知识仓库用于罕见病(以及更加常见的疾病)的关键点是能够提交与每个患者的病症和基因型相关的查询。同样重要的是能够保持驻留在知识仓库中的患者和在查询中包括的患者数据的隐私。现有的纯粹容纳基因组数据的搜索引擎(例如,灯塔网络)具有相对简单的措施(例如,数据聚集、信息预算编制、安全访问)来部分减轻重新识别,因为利用排他性基因组数据进行重新识别是困难的。然而,对于要求了解患者特征(例如,表现型、诊断结果、人口统计结果以及患者旅程的其他方面)的场景来说,有必要将隐私栏设置得更高。因为基因型数据与表现型数据的组合使得识别特定患者更加容易,因此更难保护这样的患者的隐私。任何承诺利用组合的临床数据和基因组数据的解决方案必须解决这种隐私困境。在本文中将描述使用一系列用于数据库初始化和增强、完全私密查询构建以及以客户端为目标的查询限制的方法来满足这些关注方面的实施例。

39.遗传学知识仓库也是用于创建和优化临床路径的有用工具。临床路径是肿瘤治疗的重要工具——它们表示一组针对给定的患者病史的标准处置指南。由于数据共享/所有权障碍,通常利用驻留在个人机构中的数据来创建和改进临床路径。然而,隐私保护机制很可能实现跨机构的遗传学知识仓库并且使得能够提供额外的数据作为优化现有临床路径的手段。

40.现在将描述使用一组安全协议来改进对患者数据的安全访问的系统的实施例。首先,将描述用于完全私密合取数据库查询的三方协议。在boneh d.、gentry c.、halevi s.、wang f.、wu d.j.于2013年发布的“private database queries using somewhat homomorphic encryption”(jacobson m.、locasto m.、mohassel p.、safavi-naini r.(编辑)的applied cryptography and network security,acns 2013,lecture notes in computer science,第7954卷,springer,berlin,heidelberg)(出于本文包括的所有目的,通过引用将其并入本文)对这种三方协议进行了更加详细的描述。

41.该协议包括三方:服务器;代理;以及客户端。服务器在预处理步骤期间准备加密的反向索引并将该索引发送到代理,之后,服务器仅保留用于创建该反向索引的密钥,该密钥包括一些散列密钥和用于部分同态加密(swhe)方案的秘密密钥。

42.对于数据库中的每一个属性值对(a,v),反向索引包含记录(tg,enc(a(x))),其中,tg是标签,其被计算为tg=hash(“a=v”),并且a(x)是多项式,其根是包含该属性值对的精确记录索引r。

43.代理存储针对数据库的反向索引和加密记录。这将每个标签tg与数据库中记录的特定数据相关联。基本假设是服务器与代理之间没有勾结。

44.客户端具有公钥证书和相关联的私钥,并且客户端通过与服务器一起执行不经意伪随机函数(oprf)评价来获得查询标签。客户端秘密存储查询标签及其相关联的查询项目并通过在安全通信信道上向代理发送一组选定的标签来启动合取查询,使得查询仍然是私密的。

45.为了对针对授权的匿名客户端所允许的查询项目施加限制,仅允许每个客户端最多获得最大数量的查询标签,这具体取决于客户端的公钥证书中指定的访问权限。在标签生成过程期间,服务器保留针对客户端已经发出的标签的总数的记录并且一旦达到了针对客户端的最大数量就停止生成任何更多的标签。然后,客户端秘密存储由服务器发出的标签及其相关联的查询项目以供将来查询。结果,客户端只能使用数量受限的查询项目来进行查询。针对相同查询项目的重复标签请求将导致标签配额的浪费,因此客户端应当避免这种情况。

46.在客户端被授权仅查询某些属性值对的更加严格的环境中(其中,通过第三方(例如,生成具有关于患者的表现型和基因组畸变的信息的临床报告的实验室)授权对这些属性值对独立进行数字签名),客户端通过与服务器一起执行不经意prf评价来获得标签,其中,只有当客户端具有有效签名时这种评价才会成功。在de cristofaro、emiliano、yanbin lu和gene tsudik的“efficient techniques for privacy-preserving sharing of sensitive information”(international conference on trust and trustworthy computing,springer,berlin,heidelberg,2011年)中描述了对应的授权的不经意prf协议。在该协议的末尾,如果签名有效,则在客户端获得标签而服务器不会获得新的信息。如果签名无效,则客户端和服务器均不会获得新的信息。

47.图1图示了数据库设置方法和向数据库添加新的样本。为了向数据库添加新的样本,服务器生成针对包括标签的新的样本的每个可搜索属性值对(ai,v

ij

)的反向索引记录110,并且生成加密的多项式函数110。标签可以被定义为tg=hash(“ai=v

ij”)。加密的多项式函数可以被定义为enc(a

ij

(x)),其根是包含该属性值对的精确记录索引。其中,enc()是swhe函数,并且如果在数据库中已经存在属性值对,则可以通过将新的匹配样本的索引作为额外的根而并入现有样本的加密多项式来重新生成或更新enc(a

ij

(x))。在临床数据库和基因组数据库的背景下,属性值对可以包括任何人口统计/临床数据(例如“hdl=high”)或基因组畸变(例如,“braf v600e=true”)。接下来,服务器向代理发送反向索引并且仅保留散列和加密密钥115。然后,代理存储反向索引和加密记录120,并且该过程结束125。

48.图2图示了针对授权的匿名客户端设置数量受限的可允许查询项目的方法。为了防止恶意客户端通过执行大量搜索而针对未授权目的进行数据访问来滥用私密查询机制,将施加查询级别访问控制以限制对最小需求的操作和数据的访问。这可以通过查询标签请求过程来完成,其中,具有授权的公钥证书的匿名客户端通过利用其私钥对由服务器生成的随机消息进行签名来在服务器处访问其帐户215。在接收到数字签名时,服务器使用客户端的公钥来验证签名,并且如果数字签名是正确的220,则可以利用在服务器与客户端之间共享的私密会话密钥来建立安全通信信道225。客户端现在能够通过与服务器一起执行不经意伪随机函数(oprf)评价来获得与属性值对的列表相对应的标签230。属性值对被变换成标签tg=prf(a=v)230,其中,prf是伪随机函数,例如,散列函数,并且s是与prf相关联的密钥。在客户端被授权仅查询某些属性值对的更加严格的环境中(其中,通过第三方授权

对这些属性值对独立进行数字签名),客户端通过与服务器一起执行不经意prf评价来获得标签,其中,只有当客户端具有有效签名时这种评价才会成功。然后,客户端秘密存储所生成的标签及其相关联的查询项目以供将来查询235。服务器记录已经向客户端发出的标签的总数,并对每个客户端的可允许查询项目的总数施加上限235。能够重复该过程,直到标签的数量达到针对客户端所允许的最大值为止。能够根据授权的公钥证书中指定的客户端的访问权限来设置标签的最大数量。

49.图3图示了用于具有特定于每个客户端的查询项目限制的完全私密查询的方法。假设客户端查询“select*from database where a1=v1and...and an=v

n”并且如在标签请求过程中所描述的那样已经从服务器获得了个体属性值对的标签tgk,则完全私密查询过程中所涉及的步骤如下:

50.1.客户端和代理设置安全通信信道以保护查询标签310。

51.2.客户端向代理发送标签tgk以用于合取查询315。

52.3.代理得到多项式的加密系数a1(x)、

……

、an(x),其根是与针对属性值对a1=v1、

……

、an=vn的标签tg1、

……

、tgn相对应的记录索引。然后,代理使用加性同态来计算(其中,ri(x)是随机多项式)并向客户端发送加密的b(x)。b(x)的根是满足合取查询条件“a1=v1and...and an=v

n”的记录的索引320。

53.4.客户端和服务器参与另一种协议,以执行对在服务器的私钥下加密的b(x)的不经意解密325。在该步骤之后,客户端知晓b(x)并且服务器并不知晓任何事情(325和330)。

54.5.客户端解析b(x)以找到其根,这个根包含对满足查询条件的记录的索引335。由于在步骤3中引入的随机多项式r(x),因此这些根中的一些根是多余的。然而,由于使用了大量足够的空间,因此最有可能将这些多余的根识别为无效的根和丢弃的根。

55.6.利用匹配记录的索引,客户端能够直接发送索引或者使用私密信息检索(pir)/不经意ram(oram)来取回加密记录340,然后与服务器一起执行不经意解密以获得解密记录345。

56.现在将给出应用本文描述的实施例的一些示例。

57.在第一示例中,临床医生查询针对登记患者的现有数据库。可以针对现有的登记的儿科患者向现有的遗传学知识仓库提交自动化(医院启动的,第三方应用程序启动的)查询或手动的(临床医生启动的)查询。由于呈现的表现型,临床医生最初怀疑是shprintzen-goldberg综合征的诊断结果。然而,患者在已知致病性为ski基因突变的测试中为阴性。查询包括以下一组患者特征:

58.人口统计信息:年龄、性别

59.表现型:呈现的指示sphrintzen-goldberg综合征的症状

60.基因型:ski基因突变为阴性

61.由于在该场景之前已经设置了遗传学知识仓库(数据库),因此不要求数据库设置。然后执行具有以下限制的完全私密查询:

62.1.临床医生侧客户端利用他的公钥证书登陆到他的账户。

63.2.客户端通过安全信道与服务器通信以获得查询中的属性值对的oprf评价标签。仅对具有来自第三方授权的有效数字签名的查询项目生成标签。服务器记录向客户端发出的标签的总数并根据在其公钥证书中指定的客户端的访问权限来施加上限。

64.3.在接收到标签之后,客户端向代理发送该标签。

65.4.代理检索多项式的加密系数(其根是对满足查询条件的记录的索引)并向客户端发送该加密系数。

66.5.客户端与服务器通信以执行对加密系数的不经意解密。

67.6.客户端解析系数而获得记录索引。

68.7.客户端使用记录索引来检索加密记录并与服务器通信以执行不经意解密来获得最终未加密的记录。

69.通过使用未加密的记录,发现了与患者共享许多表现型特征的另一种情况,其中,诊断为kosaki过度生长综合征,以确认其致病性为pdgfrb基因突变。基于该信息,临床医生订购了pdgfrb突变的基因测试。结果发现,患者实际上在pdgfrb中具有新的突变,并且随后基于这种新的诊断结果来进行处置决策。

70.在第二示例中,图示了临床路径优化过程。颁发临床路径许可证的著名癌症中心已经与若干客户(为这种许可证付费的其它医疗保健机构)进行了协商,以致力于完成特殊许可模型,从而降低了使用临床路径而代替参与针对合作机构的共享临床知识库所产生的直接许可成本。癌症中心希望使用临床知识库来评价某种路径的表现并识别改善的领域,同时使其专有的临床路径保持私密。癌症中心(在这种情况下为客户端)已经登记,因此具有与基于每条临床路径的预先确定的可允许查询项目相对应的一组标签。通过使用查询标签的组合(表示感兴趣路径中的部分或全部路径),癌症中心能够评估知识库中的记录以获得聚合结果数据。通过使用该数据,癌症中心得出结论:在该路径中,对接受特定系统性治疗的患有侵袭性疾病的患者没有可衡量的益处,并且选择改变路径以反映这种新的知识。

71.在第三示例中,公众人物被诊断出患有重度抑郁和严重失眠,并且已经采用了当前可用的处方药物,但是症状越来越差。他想找到可能改善他的病症的临床试验,但是担心未受保护的在线搜索可能将他的心理健康问题泄露给媒体。他已经了解到使用受限的完全私密查询技术的临床试验数据库并决定在它这试一试。他从医院得到了匿名的数字证书和电子临床报告,该报告包括关于他的诊断结果和症状(“诊断结果=

‘

重度抑郁

’”

、“症状=

‘

失眠

’”

)和个人背景(“性别=

‘

男性

’”

、“种族=

‘

白种人

’”

、“年龄=

‘

20-30

’”

等)的信息。报告中的每个关键项目都有医院的数字签名,从而允许每个关键项目都被用作查询项目。他使用匿名的数字证书来创建帐户以访问临床试验数据库,然后将相关查询项目与其数字签名一起提交到数据库服务器。通过查询过程,他的敏感个人数据都没有被暴露到数据库服务器或网络。他发现了匹配的临床试验,该临床试验使用调查数字治疗法为失眠和睡眠限制算法提供认知行为治疗,以降低失眠和抑郁症状的严重程度。他报名了该临床试验,并且在几个月的处置后,他的病症得到明显改善。

72.图4图示了用于实施上述客户端、服务器或代理的示例性硬件图400。如图所示,设备400包括处理器420、存储器430、用户接口440、网络接口450和存储装置460,它们经由一条或多条系统总线410互连。应当理解。在某些方面,图4构成了一种抽象,并且设备400的部件的实际组织方式可以比所示的情况更复杂。

73.处理器420可以是能够运行在存储器430或存储装置460中存储的指令或以其他方式处理数据的任何硬件设备。正因如此,处理器可以包括微处理器、现场可编程门阵列(fpga)、专用集成电路(asic)或其他类似设备。

74.存储器430可以包括各种存储器,例如,l1、l2或l3高速缓冲存储器或系统存储器。正因如此,存储器430可以包括静态随机存取存储器(sram)、动态ram(dram)、闪速存储器、只读存储器(rom)或其他类似的存储器设备。

75.用户接口440可以包括一个或多个用于实现与用户通信的设备。例如,用户接口440可以包括用于接收用户命令的显示器、触摸接口、鼠标和/或键盘。在一些实施例中,用户接口440可以包括可以经由网络接口450被呈现给远程终端的命令行接口或图形用户接口。

76.网络接口450可以包括一个或多个用于实现与其他硬件设备通信的设备。例如,网络接口450可以包括被配置为根据以太网协议或其他通信协议(包括无线协议)进行通信的网络接口卡(nic)。另外,网络接口450可以根据tcp/ip协议来实施tcp/ip栈以用于通信。针对网络接口450的各种替代或额外的硬件或配置将是显而易见的。

77.存储装置460可以包括一个或多个机器可读存储介质,例如,只读存储器(rom)、随机存取存储器(ram)、磁盘存储介质、光学存储介质、闪存设备或类似的存储介质。在各种实施例中,存储装置460可以存储用于由处理器420运行的指令或处理器420可以操作的数据。例如,存储装置460可以存储用于控制硬件400的各种基本操作的基本操作系统461。存储装置461可以存储指令462以用于执行上述服务器、客户端或代理的功能。

78.显而易见的是,如在存储装置460中所存储的各种描述信息可以额外地或替代地被存储在存储器430中。在这方面,存储器430也可以被认为构成“存储设备”,并且存储装置460可以被认为是“存储器”。各种其他安排将是显而易见的。此外,存储器430和存储装置460均可以被认为是“非瞬态机器可读介质”。如本文所使用的术语“非瞬态”将被理解为排除瞬态信号,而是包括所有形式的储存装置,包括易失性存储器和非易失性存储器。

79.虽然主机设备400被示为包括每个描述的部件中的一个部件,但是在各种实施例中可以复制各种部件。例如,处理器420可以包括多个微处理器,这多个微处理器被配置为独立运行本文描述的方法,或者被配置为执行本文描述的方法的步骤或子例程,使得多个处理器协作以实现本文描述的功能。另外,在设备400是在云计算系统中实施的情况下,各种硬件部件可以属于单独的物理系统。例如,处理器420可以包括在第一服务器中的第一处理器和在第二服务器中的第二处理器。

80.本文描述的实施例解决了在包含患者信息的患者数据库中进行查询时提高安全性和患者隐私性的技术问题。例如,当患者数据库包括基因组数据和表现型数据这两者时,识别特定患者就变得容易得多。因此,上述实施例仅允许用户针对授权的具有特定值的属性值对来查询数据库。结果,客户端在他们能够访问什么数据方面受到了限制,这提高了患者数据库的安全性和隐私性。

81.在处理器上运行以实施本发明的实施例的特定软件的任意组合构成了特定的专用机器。

82.如本文所使用的术语“非瞬态机器可读存储介质”将被理解为排除瞬态传播信号,而是包括所有形式的易失性存储器和非易失性存储器。

83.虽然已经具体参考本发明的某些示例性方面详细描述了各种示例性实施例,但是应当理解,本发明也能够提供其他实施例,并且其细节能够在各种明显方面得到修改。对于本领域技术人员而言显而易见的是,能够实施变化和修改,同时仍保持在本发明的精神和

范围内。因此,前述公开内容、描述和附图仅用于说明目的,而绝不以任何方式限制本发明,本发明仅由权利要求来限定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1