文件完整性检测方法、装置、设备及存储介质与流程

1.本发明涉及计算机技术领域,尤指一种文件完整性检测方法、装置、设备及存储介质。

背景技术:

2.伴随智能化和网联化不断推进,“万物互联”下的物联网使得各种类型的计算机设备不再是传统的相对独立的封闭系统。网络攻击、木马病毒、个人隐私泄露等互联网安全威胁也逐步渗透至物联网领域。提升物联网的网络安全水平,构建物联网安全保障体系,对物联网健康快速发展具有重要意义。

3.对于针对连接至网络的计算机设备的攻击与破坏,常见方式包括对计算机设备的关键文件进行篡改、删除等攻击。若不能发现关键文件被破坏,会对计算机设备的正常运行产生严重不良影响。

技术实现要素:

4.本发明实施例提供一种文件完整性检测方法、装置、设备及存储介质,用以解决现有技术中存在不能发现关键文件被破坏的问题。

5.本发明实施例提供了一种文件完整性检测方法,应用于终端,包括:

6.接收服务器发送的检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

7.根据所述文件信息确定待检测文件,根据检测配置信息获取待检测文件的检测参数;

8.将所述检测参数上传至所述服务器,以使所述服务器将所述检测参数与待检测文件的基准检测参数比较来确定待检测文件的完整性。

9.可选地,所述检测参数包括如下至少一种:

10.文件哈希值、文件大小、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间、文件访问权限。

11.可选地,所述待检测文件包括基础文件和抽象文件;

12.其中,所述抽象文件为利用执行对应的计算机指令所得到的结果。

13.可选地,所述基础文件包括如下至少一种:

14.应用程序文件、操作系统文件、密钥文件、配置文件。

15.可选地,所述文件信息包括文件名和/或文件路径。

16.可选地,若所述文件信息包括文件路径,所述文件信息还包括:

17.与所述文件路径对应的排除检测文件信息,和/或,与所述文件路径对应的文件路径递归深度;

18.其中,所述排除检测文件信息包括:对所述文件路径下排除检测的排除检测文件名,和/或对所述文件路径下排除检测的排除检测文件路径;

19.所述文件路径递归深度用于指示所述文件路径下的对应级别的子文件和/或子文件路径,作为进行文件完整性检测的文件。

20.可选地,所述检测配置信息还包括文件完整性检测启动条件;

21.根据所述文件信息确定待检测文件,包括:

22.确定满足文件完整性检测启动条件时,根据所述文件信息确定待检测文件。

23.相应地,本发明实施例还提供了一种文件完整性检测方法,应用于服务器,包括:

24.向指定的终端发送检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

25.接收所述终端上传的所述待检测文件的检测参数;

26.将所述检测参数与所述待检测文件的基准检测参数进行比较,确定所述待检测文件的完整性。

27.可选地,所述检测参数包括如下至少一种:

28.文件哈希值、文件大小、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间、文件访问权限。

29.可选地,所述待检测文件包括基础文件和抽象文件;

30.其中,所述抽象文件为执行对应的计算机指令所得到的结果。

31.可选地,所述基础文件包括如下至少一种:

32.应用程序文件、操作系统文件、密钥文件、配置文件。

33.可选地,所述文件信息包括文件名和/或文件路径。

34.可选地,若所述文件信息包括文件路径,所述文件信息还包括:

35.与所述文件路径对应的排除检测文件信息,和/或,与所述文件路径对应的文件路径递归深度;

36.其中,所述排除检测文件信息包括:对所述文件路径下排除检测的排除检测文件名,和/或对所述文件路径下排除检测的排除检测文件路径;

37.所述文件路径递归深度用于指示所述文件路径下的对应级别的子文件和/或子文件路径,作为进行文件完整性检测的文件。

38.可选地,所述检测配置信息还包括文件完整性检测启动条件,用于控制所述终端在满足文件完整性检测启动条件时获取待检测文件的检测参数。

39.可选地,所述终端为多个;

40.向指定的终端发送检测指令之前,还包括:

41.根据分组规则,将所述终端分为多个终端组;

42.根据检测管理规则,将指定的所述终端组的所有终端设置为所述指定的终端。

43.基于同一发明构思,本发明实施例还提供了一种文件完整性检测装置,应用于终端,包括:

44.指令接收模块,用于接收服务器发送的检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

45.检测模块,用于根据所述文件信息确定待检测文件,根据检测配置信息获取待检测文件的检测参数;

46.结果上传模块,用于将所述检测参数上传至所述服务器,以使所述服务器将所述

检测参数与待检测文件的基准检测参数比较来确定待检测文件的完整性。

47.相应地,本发明实施例还提供了一种文件完整性检测装置,应用于服务器,包括:

48.指令发送模块,用于向指定的终端发送检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

49.结果接收模块,用于接收所述终端上传的所述待检测文件的检测参数;

50.检验模块,用于将所述检测参数与所述待检测文件的基准检测参数进行比较,确定所述待检测文件的完整性。

51.基于同一发明构思,本发明实施例还提供了一种电子设备,包括:处理器和用于存储所述处理器可执行指令的存储器;

52.其中,所述处理器被配置为执行所述指令,以实现所述的应用于终端的文件完整性检测方法,或者实现所述的应用于服务器的文件完整性检测方法。

53.基于同一发明构思,本发明实施例还提供了一种计算机存储介质,所述计算机存储介质存储有计算机程序,所述计算机程序被用于实现所述的应用于终端的文件完整性检测方法,或者实现所述的应用于服务器的文件完整性检测方法。

54.本发明有益效果如下:

55.本发明实施例提供的一种文件完整性检测方法、装置、设备及存储介质,通过使用包括哈希值的检测参数确定所述待检测文件是否被修改,可以检验终端中的文件的完整性,避免因终端的关键文件被攻击破坏造成终端的运行状态异常。

附图说明

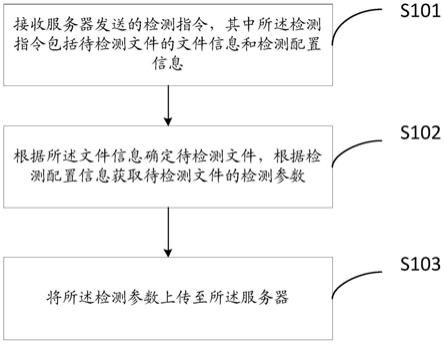

56.图1为本发明实施例提供的应用于终端的文件完整性检测方法的流程图之一;

57.图2为本发明实施例中示意的待检测文件的目录;

58.图3为本发明实施例提供的应用于终端的文件完整性检测方法的流程图之二;

59.图4为本发明实施例提供的应用于服务器的文件完整性检测方法的流程图;

60.图5为本发明实施例中实现文件完整性检测方法的系统结构示意图;

61.图6为本发明实施例提供的应用于终端的文件完整性检测装置的结构示意图;

62.图7为本发明实施例提供的应用于服务器的文件完整性检测装置的结构示意图;

63.图8为本发明实施例提供的电子设备的结构示意图。

具体实施方式

64.为使本发明的上述目的、特征和优点能够更为明显易懂,下面将结合附图和实施例对本发明做进一步说明。然而,示例实施方式能够以多种形式实施,且不应被理解为限于在此阐述的实施方式;相反,提供这些实施方式使得本发明更全面和完整,并将示例实施方式的构思全面地传达给本领域的技术人员。在图中相同的附图标记表示相同或类似的结构,因而将省略对它们的重复描述。本发明中所描述的表达位置与方向的词,均是以附图为例进行的说明,但根据需要也可以做出改变,所做改变均包含在本发明保护范围内。本发明的附图仅用于示意相对位置关系不代表真实比例。

65.需要说明的是,在以下描述中阐述了具体细节以便于充分理解本发明。但是本发明能够以多种不同于在此描述的其它方式来实施,本领域技术人员可以在不违背本发明内

涵的情况下做类似推广。因此本发明不受下面公开的具体实施方式的限制。说明书后续描述为实施本申请的较佳实施方式,所述描述以说明本申请的一般原则为目的,并非用以限定本申请的范围。本申请的保护范围当视所附权利要求所界定者为准。

66.下面结合附图,对本发明实施例提供的文件完整性检测方法进行具体说明。

67.本发明实施例提供的文件完整性检测方法可以应用于计算机系统安全防护、应用程序防破解等应用场景,在此不作限定。其中一种具体的应用场景为车联网设备的文件防护。

68.本发明实施例提供了一种文件完整性检测方法,应用于终端,如图1所示,包括:

69.s101、接收服务器发送的检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

70.s102、根据所述文件信息确定待检测文件,根据检测配置信息获取待检测文件的检测参数;

71.s103、将所述检测参数上传至所述服务器,以使所述服务器将所述检测参数与待检测文件的基准检测参数比较来确定待检测文件的完整性。

72.这样,通过使用包括哈希值的检测参数确定所述待检测文件是否被修改,可以检验所述终端中的文件运行的安全性。

73.可选地,所述检测参数包括如下至少一种:

74.文件哈希值、文件大小、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间、文件访问权限。

75.在具体实施过程中,所述哈希值的运算方法可以与所述服务器预先约定,也可以由所述服务器通过所述检测配置信息指示所述终端,在此不作限定。所述哈希值可以通过使用第五代信息摘要算法(message

‑

digest algorithm 5,md5)、安全散列算法(secure hash algorithm,sha)(例如sha

‑

1、sha

‑

224、sha

‑

256、sha

‑

384和sha

‑

512)、32位循环冗余校验(cyclic redundancy check

‑

32,crc

‑

32)算法、race原始完整性校验讯息摘要算法(race integrity primitives evaluation message digest,ripemd)等哈希算法计算得到,在此不作限定。

76.可选地,所述待检测文件包括基础文件和抽象文件;

77.其中,所述抽象文件为执行对应的计算机指令所得到的结果。

78.例如,一个所述终端使用linux操作系统的实施例,对于一个抽象文件ifconfig ens33.abstract,其具体的文件内容为执行ifconfig ens33命令所输出的数据,如下文所示(下文为便于阅读删除了结果中的部分空格,仅为示意):ens33:flags=4163<up,broadcast,running,multicast>mtu 1500

79.inet 192.168.130.111 netmask 255.255.255.0 broadcast 192.168.130.255

80.inet6 fe80::bb58:b3ff:fae9:930 prefixlen 64 scopeid 0x20<link>

81.ether 00:0c:29:c5:d3:01 txqueuelen 1000(ethernet)

82.rx packets 314842 bytes 464474046(442.9mib)

83.rx errors 0 dropped 0 overruns 0 frame 0

84.tx packets 88655 bytes 5450867(5.1mib)

85.tx errors 0 dropped 0overruns 0 carrier 0 collisions 0

86.由于执行同一个计算机指令可能会得到不同的输出数据(例如输出数据中包含时间信息等),那么作为所述待检测文件的抽象文件应当在对应的计算机指令相同的情况下,得到的结果也是相同的。可以通过对执行对应的计算机指令所输出的数据进行处理,将其中在所述待检测文件完整的情况下不会发生变化的输出数据作为所述结果,并计算例如哈希值等检测参数。例如上文所述的抽象文件ifconfig ens33.abstract,将输出的数据只保留前三行,删除其余的内容后作为所述结果计算哈希值。或者,通过在所述执行的计算机指令中设置输出数据控制指令,控制输出的数据为在所述待检测文件完整的情况下不会发生变化的输出数据,之后将所述输出的数据作为所述结果。例如,对于抽象文件ifconfig_ens33_head_

‑

n_3.abstract,其具体的文件内容为执行ifconfig ens33|h ead

‑

n 3命令得到的结果,如下文所示(下文为便于阅读删除了结果中的部分空格,仅为示意):

87.ens33:flags=4163<up,broadcast,running,multicast>mtu 1500

88.inet 192.168.130.111 netmask 255.255.255.0 broadcast 192.168.130.255

89.inet6 fe80::bb58:b3ff:fae9:930 prefixlen 64 scopeid 0x20<link>

90.与ifconfig ens33命令相比,ifconfig ens33|head

‑

n 3命令对应的抽象文件在对应的基础文件不变的情况下,内容是不会发生变化的。

91.在具体实施过程中,若所述抽象文件对应的计算机指令为对硬件进行操作的指令,则可以检测所述终端硬件是否被改动。若所述抽象文件对应的计算机指令为对网络状态进行检测的指令,则可以检测所述终端网络状态是否异常。

92.这样,通过利用抽象文件进行文件完整性检测,可以对终端的运行状态进行检测,保证了计算机设备运行过程的安全性。

93.可选地,所述基础文件包括如下至少一种:

94.应用程序文件、操作系统文件、密钥文件、配置文件。

95.这样,保证了对不同种类的所述基础文件的完整性。

96.可选地,所述文件信息包括文件名和/或文件路径。

97.在具体实施过程中,对文件夹进行文件完整性检测,可以通过对所述文件夹中的所有基础文件一一进行文件完整性检测,也可以执行输出所述文件夹的文件目录的计算机指令,将得到的文件目录作为一个抽象文件进行文件完整性检测。例如,将某个文件夹的文件路径作为一个抽象文件tree

–

l 2/vehicle.abstract,执行tree

–

l 2/vehicle指令得到的结果为:

[0098][0099]

通过对所述结果进行文件完整性检验,例如检验哈希值,若所述文件夹内的文件

与基准检测参数对应的基准文件相比增加部分文件或缺失部分文件,则对应的检测参数将发生变化,那么可以判定所述文件夹不具有完整性。

[0100]

可选地,若所述文件信息包括文件路径,所述文件信息还包括:

[0101]

与所述文件路径对应的排除检测文件信息,和/或,与所述文件路径对应的文件路径递归深度;

[0102]

其中,所述排除检测文件信息包括:对所述文件路径下排除检测的排除检测文件名,和/或对所述文件路径下排除检测的排除检测文件路径;

[0103]

所述文件路径递归深度用于指示对所述文件路径下的对应级别的子文件和/或子文件路径,作为进行文件完整性检测的文件。

[0104]

例如,如图2所示,对于一个文件路径d:\signal,其下包括5个层级的文件路径。若对应的文件路径递归深度为2,且只对基础文件进行文件完整性检测,那么将对第1级子文件路径中的文件(banana.txt)和第2级子文件路径中的文件(kiwifruit.ppt、peach.jpg)进行完整性检测;若对基础文件和抽象文件进行文件完整性检测,那么还将对第一级子文件夹(d:\signal\apple)和第二级子文件夹(d:\signal\apple\cherry、d:\signal\apple\papaya)的文件夹名作为抽象文件进行文件完整性检验。

[0105]

这样,通过所述排除文件信息来指示所述文件路径中不进行文件完整性检测的文件,或通过文件路径递归深度来指示所述文件路径中进行文件完整性检测的文件,可以更加方便的设置进行文件完整性检测的文件信息。

[0106]

可选地,所述检测配置信息还包括文件完整性检测启动条件;

[0107]

根据所述文件信息确定待检测文件,包括:

[0108]

确定满足文件完整性检测启动条件时,根据所述文件信息确定待检测文件。

[0109]

在具体实施过程中,可选地,所述文件完整性检测条件包括文件完整性检测时间条件。

[0110]

进一步地,所述文件完整性检测时间条件包括如下至少一种:

[0111]

在指定时间进行文件完整性检测的指定时间条件;

[0112]

按指定频率进行文件完整性检测的指定频率条件。

[0113]

或者,所述文件完整性检测条件包括触发指定指令时进行文件完整性检测的预设指令条件。在具体实施过程中,可以为所述终端启动时触发的启动指令、运行特定程序时的指令等,在此不作限定。

[0114]

或者,所述文件完整性检测条件包括实时检测条件。对于使用linux操作系统的实施例,可以通过audit软件实现实时进行文件完整性检测。

[0115]

这样,通过设置文件完整性检测启动条件来控制文件完整性检测的启动,可以实现自动进行文件完整性检测。

[0116]

一种具体的实施例,如图3所示,所述文件完整性检测方法具体包括:

[0117]

s1011、接收服务器发送的检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

[0118]

s1012、根据所述检测配置信息,确定文件完整性检测启动条件,并判断是否满足所述文件完整性检测启动条件;

[0119]

若所述步骤s1012的结果为否,等待至若所述步骤s1012的结果为是;

[0120]

若所述步骤s1012的结果为是,s1021、根据所述文件信息确定待检测文件为基础文件或抽象文件;

[0121]

对于基础文件,s1022、判断所述待检测文件对应的文件信息是否为文件目录的文件路径;

[0122]

若所述步骤s1022的结果为是,s1023、判断是否完成对所述文件路径下的所有文件的处理;

[0123]

若所述步骤s1023的结果为否,s1024、依次选择所述文件路径下还未进行处理的文件;

[0124]

s1025、判断所述文件是否待检测文件,其中所述待检测文件不是排除检测文件信息对应的文件或文件路径递归深度之外的文件;

[0125]

若所述步骤s1025的结果为是,s1026、根据检测配置信息获取待检测文件的检测参数,所述检测参数包括哈希值、文件大小、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间和文件访问权限;

[0126]

若所述步骤s1025的结果为否,返回所述步骤s1023;

[0127]

若所述步骤s1022的结果为否,s1027、根据检测配置信息获取待检测文件的检测参数,所述检测参数包括哈希值、文件大小、文件修改时间、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间和文件访问权限;

[0128]

对于抽象文件,s1028、将执行对应的计算机指令所得到的结果确定抽象文件的具体内容;

[0129]

s1029、根据检测配置信息获取待检测文件的检测参数,所述检测参数包括哈希值;

[0130]

若所述步骤s1023的结果为是,或完成所述步骤s1027,或完成所述步骤s1029,s102x、判断是否完成对所有所述待检测文件的文件完整性检测;

[0131]

若所述步骤s102x的结果为否,返回所述步骤s1021;

[0132]

若所述步骤s102x的结果为是,s103、将所述检测参数上传至所述服务器,以使所述服务器将所述检测参数与待检测文件的基准检测参数比较来确定待检测文件的完整性。

[0133]

相应地,本发明实施例还提供了一种文件完整性检测方法,应用于服务器,如图4所示,包括:

[0134]

s201、向指定的终端发送检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

[0135]

s202、接收所述终端上传的所述待检测文件的检测参数;

[0136]

s203、将所述检测参数与所述待检测文件的基准检测参数进行比较,确定所述待检测文件的完整性。

[0137]

在具体实施过程中,所述待检测文件的基准检测参数可以通过所述服务器在本地存储被设定为完整的待检测文件,由所述服务器获取所述完整的待检测文件的检测参数作为所述基准检测参数;也可以将所述终端第一次上传的所述待检测文件的检测参数作为所述基准检测参数;在此不作限定。

[0138]

在具体实施过程中,当确定所述待检测文件不符合完整性,可以进行报警。对于将所述文件完整性检测方法应用于网约车的车联网设备的场景,在所述服务器确定某一终端

的所述待检测文件不符合完整性时,可以向网约车平台的监控中心发送警告信息(例如,在所述监控中心的监控屏幕上显示警告信息)。

[0139]

这样,通过使用包括哈希值的检测参数与基准检测参数进行比较确定所述待检测文件是否被修改,可以检验所述终端中的文件运行的安全性。

[0140]

可选地,所述检测参数包括如下至少一种:

[0141]

文件哈希值、文件大小、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间、文件访问权限。

[0142]

可选地,所述待检测文件包括基础文件和抽象文件;

[0143]

其中,所述抽象文件为执行对应的计算机指令所得到的结果。

[0144]

可选地,所述基础文件包括如下至少一种:

[0145]

应用程序文件、操作系统文件、密钥文件、配置文件。

[0146]

可选地,所述文件信息包括文件名和/或文件路径。

[0147]

可选地,若所述文件信息包括文件路径,所述文件信息还包括:

[0148]

与所述文件路径对应的排除检测文件信息,和/或,与所述文件路径对应的文件路径递归深度;

[0149]

其中,所述排除检测文件信息包括:对所述文件路径下排除检测的排除检测文件名,和/或对所述文件路径下排除检测的排除检测文件路径;

[0150]

所述文件路径递归深度用于指示所述文件路径下的对应级别的子文件和/或子文件路径,作为进行文件完整性检测的文件。

[0151]

可选地,所述检测配置信息还包括文件完整性检测启动条件,用于控制所述终端在满足文件完整性检测启动条件时获取待检测文件的检测参数。

[0152]

在具体实施过程中,可选地,所述文件完整性检测条件包括文件完整性检测时间条件。

[0153]

进一步地,所述文件完整性检测时间条件包括如下至少一种:

[0154]

在指定时间进行文件完整性检测的指定时间条件;

[0155]

按指定频率进行文件完整性检测的指定频率条件。

[0156]

或者,所述文件完整性检测条件包括触发指定指令时进行文件完整性检测的预设指令条件。在具体实施过程中,可以为所述终端启动时触发的启动指令、运行特定程序时的指令等,在此不作限定。

[0157]

可选地,如图5所示,所述终端c为多个;

[0158]

如图4所示,所述步骤s201、向指定的终端发送检测指令之前,还包括:

[0159]

s2001、根据分组规则,将所述终端分为多个终端组;

[0160]

s2002、根据检测管理规则,将指定的所述终端组的所有终端设置为所述指定的终端。

[0161]

在具体实施过程中,所述服务器s可以设置多个不同的管理集群manager,每个所述管理集群manager可以对应一组或多组所述终端组。对于相同的所述检测管理规则对应的终端c,可以通过对一个所述管理集群manager进行设置,并通过所述管理集群manager向对应的所有终端组中的所有终端发送检测指令。

[0162]

这样,通过对所述终端进行分组,对所述终端组进行分组管理,可以根据需要修改

检测管理规则和分组规则,更加灵活地对终端进行文件完整性检测。

[0163]

基于同一发明构思,本发明实施例还提供了一种文件完整性检测装置,应用于终端,如图6所示,包括:

[0164]

指令接收模块m101,用于接收服务器发送的检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

[0165]

检测模块m102,用于根据所述文件信息确定待检测文件,根据检测配置信息获取待检测文件的检测参数;

[0166]

结果上传模块m103,用于将所述检测参数上传至所述服务器,以使所述服务器将所述检测参数与待检测文件的基准检测参数比较来确定待检测文件的完整性。

[0167]

可选地,所述检测参数包括如下至少一种:

[0168]

文件哈希值、文件大小、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间、文件访问权限。

[0169]

可选地,所述待检测文件包括基础文件和抽象文件;

[0170]

其中,所述抽象文件为执行对应的计算机指令所得到的结果。

[0171]

可选地,所述基础文件包括如下至少一种:

[0172]

应用程序文件、操作系统文件、密钥文件、配置文件。

[0173]

可选地,所述文件信息包括文件名和/或文件路径。

[0174]

可选地,若所述文件信息包括文件路径,所述文件信息还包括:

[0175]

与所述文件路径对应的排除检测文件信息,和/或,与所述文件路径对应的文件路径递归深度;

[0176]

其中,所述排除检测文件信息包括:对所述文件路径下排除检测的排除检测文件名,和/或对所述文件路径下排除检测的排除检测文件路径;

[0177]

所述文件路径递归深度用于指示所述文件路径下的对应级别的子文件和/或子文件路径,作为进行文件完整性检测的文件。

[0178]

可选地,所述检测配置信息还包括文件完整性检测启动条件;

[0179]

根据所述文件信息确定待检测文件,包括:

[0180]

确定满足文件完整性检测启动条件时,根据所述文件信息确定待检测文件。

[0181]

相应地,本发明实施例还提供了一种文件完整性检测装置,应用于服务器,如图7所示,包括:

[0182]

指令发送模块m201,用于向指定的终端发送检测指令,其中所述检测指令包括待检测文件的文件信息和检测配置信息;

[0183]

结果接收模块m202,用于接收所述终端上传的所述待检测文件的检测参数;

[0184]

检验模块m203,用于将所述检测参数与所述待检测文件的基准检测参数进行比较,确定所述待检测文件的完整性。

[0185]

可选地,所述检测参数包括如下至少一种:

[0186]

文件哈希值、文件大小、文件修改时间、文件所有者、文件所属用户组、文件访问时间、文件状态时间、文件访问权限。

[0187]

可选地,所述待检测文件包括基础文件和抽象文件;

[0188]

其中,所述抽象文件为执行对应的计算机指令所得到的结果。

[0189]

可选地,所述基础文件包括如下至少一种:

[0190]

应用程序文件、操作系统文件、密钥文件、配置文件。

[0191]

可选地,所述文件信息包括文件名和/或文件路径。

[0192]

可选地,若所述文件信息包括文件路径,所述文件信息还包括:

[0193]

与所述文件路径对应的排除检测文件信息,和/或,与所述文件路径对应的文件路径递归深度;

[0194]

其中,所述排除检测文件信息包括:对所述文件路径下排除检测的排除检测文件名,和/或对所述文件路径下排除检测的排除检测文件路径;

[0195]

所述文件路径递归深度用于指示所述文件路径下的对应级别的子文件和/或子文件路径,作为进行文件完整性检测的文件。

[0196]

可选地,所述检测配置信息还包括文件完整性检测启动条件,用于控制所述终端在满足文件完整性检测启动条件时获取待检测文件的检测参数。

[0197]

可选地,向指定的终端发送检测指令之前,还包括:

[0198]

根据分组规则,将所述终端分为多个终端组;

[0199]

根据检测管理规则,将指定的所述终端组的所有终端设置为所述指定的终端。

[0200]

在具体实施过程中,所述文件完整性检测装置的具体工作原理与所述文件完整性检测方法基本一致,故不再赘述。

[0201]

基于同一发明构思,如图8所示,本发明实施例还提供了一种电子设备,包括:处理器110和用于存储所述处理器110可执行指令的存储器120;

[0202]

其中,所述处理器110被配置为执行所述指令,以实现所述的应用于终端的文件完整性检测方法,或者实现所述的应用于服务器的文件完整性检测方法。

[0203]

在具体实施过程中,所述设备可因配置或性能不同而产生比较大的差异,可以包括一个或一个以上处理器110和存储器120,一个或一个以上存储介质130,所述存储器120和/或所述存储介质130存储有(图8中未示出)一个或一个以上操作系统11、数据12和应用程序13。所述操作系统11可以为例如windows、mac os、linux、ios、android、unix、freebsd等。其中,存储器120和存储介质130可以是短暂存储或持久存储。存储在存储器120和/或所述存储介质130的应用程序13可以包括一个或一个以上所述模块(图8中未示出),每个模块可以包括对所述文件完整性检测装置中的一系列指令操作。更进一步地,处理器110可以设置为与存储介质130通信,在所述设备上执行存储介质130中的一系列指令操作。所述设备还可以包括一个或一个以上电源(图8中未示出);一个或一个以上收发器140,所述收发器140包括有线或无线网络接口141,一个或一个以上输入输出接口142。

[0204]

基于同一发明构思,本发明实施例还提供了一种计算机存储介质,所述计算机存储介质存储有计算机程序,所述计算机程序被用于实现所述的应用于终端的文件完整性检测方法,或者实现所述的应用于服务器的文件完整性检测方法。

[0205]

本发明实施例提供的一种文件完整性检测方法、装置、设备及存储介质,通过使用包括哈希值的检测参数确定所述待检测文件是否被修改,可以检验终端中的文件的完整性,避免因终端的关键文件被攻击破坏造成终端的运行状态异常。

[0206]

本领域内的技术人员应明白,本申请的实施例可提供为方法、系统、或计算机程序产品。因此,本申请可采用完全硬件实施例、完全软件实施例、或结合软件和硬件方面的实

施例的形式。而且,本申请可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd

‑

rom、光学存储器等)上实施的计算机程序产品的形式。

[0207]

本申请是参照根据本申请的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

[0208]

这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

[0209]

这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

[0210]

显然,本领域的技术人员可以对本申请进行各种改动和变型而不脱离本申请的精神和范围。这样,倘若本申请的这些修改和变型属于本申请权利要求及其等同技术的范围之内,则本申请也意图包含这些改动和变型在内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1