依于子程序执行的应用程序控管方法与流程

1.本发明是一种应用程序控管的技术领域,特别是关于依于子程序执行的应用程序控管方法。

背景技术:

2.随着信息化的发展,出现了大量的应用程序(app)。同一个厂商可以提供多个应用程序。即使是不同的应用程序,尤其是同一个厂商提供的多个应用程序,可能存在相似的功能。为了适应技术发展或业务需要,常常需要对应用程序进行升级或换代,例如,新版本应用程序的发布频率可能大于1次/周。当发布的新版本应用程序出现了错误或者业务出现故障时,需要用户端的应用程序紧急回到指定版本的应用程序,才能够满足用户的基本使用需求。

3.现有的应用程序通常会限定可合法使用它的电脑装置,避免应用程序被复制到其它未经合法授权的电脑装置上使用。为达到这个目的,目前已有绑定硬件信息的保护机制。在此机制中,应用程序一旦被启动就会先读取并验证安装它的电脑装置中的硬件信息,例如中央处理器编码、硬盘序号等等,并只在验证通过时才允许该电脑装置正常执行它。这种机制虽可将应用程序与可正常执行它的合法电脑装置绑定在一起,但因硬件信息缺乏动态变化,故容易遭到破解。

4.此外,在网际网络普及的情形之下,在企业内通常都会建构与网际网络的连接,以取得各式各样的应用程序。然而,从网际网络撷取的各种信息或应用程序,可能也会有接收到恶意程序的情形发生。一旦恶意程序进入到信息处理装置,将会破坏其中的软件或者是盗取其中的信息,对于企业内的信息安全造成莫大的伤害。

5.另一方面,对于企业而言,在享受网际网络便利性的同时也应尽可能地将这些可能存在的恶意程序的威胁排除。关联于应用程序所实行的限制,传统上是使用黑名单的控管方式来实施。因为全球的程序太多,因此以黑名单的控管方式已不符使用。

6.近来黑客常使用本机上原有的程序,作为攻击的程序,而不是使用黑客自己写的程序。这样会造成一个问题,例如windows上内建的程序是常会被使用者使用的程序,但也是黑客最爱用的程序;如此,这些内建的程序是否可以设为应用程序控管,也是一大问题所在。

7.再者,应用程序控管有强大的防护力,驱使本发明提供一种新颖的应用程序控管方法。

技术实现要素:

8.本发明的目的在于提供一种依于子程序执行的应用程序控管方法。

9.本发明的依于子程序执行的应用程序控管方法,包括:指定一应用程序控管单元为一白名单程序;执行该应用程序控管单元,以产生子进程程序,基于该子进程程序与应用程序控管单元的继承关系,其解出的子进程程序为白名单程序;以及,检查该子进程程序的

父进程,若该父进程为应用程序控管单元,则执行该子进程程序。

10.其中指定一应用程序控管单元为一白名单程序是通过一指定单元来执行。

11.其中检查该子进程程序的父进程是通过一检查单元来执行。检查该子进程程序的父进程是检查该应用程序控管单元是否有勾选子程序继承的项目。

12.其中检查单元具有勾选子进程继承父进程的功能,以及检查父进程为何的功能。

13.本发明的依于子程序执行的应用程序控管方法,包括:指定一安装程序为一白名单程序;执行该安装程序,以产生子进程程序,基于该子进程程序与安装程序的继承关系,其解出的该子进程程序为白名单程序;以及,检查该子进程程序的父进程,若该父进程为安装程序,则执行该子进程程序。

14.其中该指定一安装程序为一白名单程序是通过一指定单元来执行。其中该检查该子进程程序的父进程是检查该安装程序是否有勾选子程序继承的项目。

15.本发明的依于子程序执行的应用程序控管方法可以大大地降低检测的时间成本与提高信息安全的检测效率。

附图说明

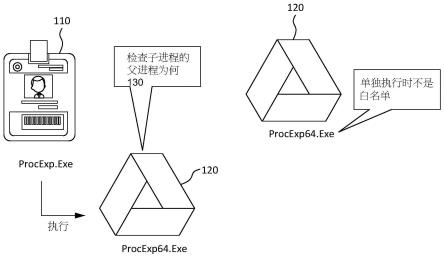

16.图1显示本发明的应用程序控管单元执行其子进程及检查该子进程程序的父进程的示意图。

17.图2显示本发明的安装程序执行其子进程及检查该子进程程序的父进程的示意图。

18.主要部件附图标记:

19.procexp.exe 110

20.procexp64.exe 120

21.检查子进程的父进程为何130、220

22.安装程序200

23.子程序210

具体实施方式

24.此处本发明将针对发明具体实施例及其观点加以详细描述,此类描述为解释本发明的结构或步骤流程,其是供以说明之用而非用以限制本发明的权利要求。因此,除说明书中的具体实施例与较佳实施例外,本发明亦可广泛施行于其他不同的实施例中。以下借由特定的具体实施例说明本发明的实施方式,熟悉此技术的人士可借由本说明书所揭示的内容轻易地了解本发明的功效性与其优点。且本发明亦可借由其他具体实施例加以运用及实施,本说明书所阐述的各项细节亦可基于不同需求而应用,且在不悖离本发明的精神下进行各种不同的修饰或变更。

25.本发明提出一种依于子程序执行的应用程序控管方法,其中通过指定父进程(parent process)为应用程序控管单元(程序)。在计算机领域之中,父进程指已建立一个或多个子进程的进程。父进程程序在执行时会生出一些小程序去执行部分功能,其子进程继承了父进程的大部分属性,例如档案描述符。

26.在本发明之中,于执行子进程时,系统会自动检查该子进程的父进程是谁。若检查

出来的父进程有定义或者有勾选子进程(程序)继承,基于该父进程(程序)为应用程序控管单元,该子进程(程序)有继承关系,所以也自动成为应用程序控管单元。亦即,以被信任的父进程去执行子进程程序,则子进程也成为被信任的执行程序。白名单的子程序可以继承为白名单。父进程为白名单,则继承的子进程也为白名单。

27.本发明以白名单作为控管方案,以取代传统的黑名单控管方式。强大的白名单功能,足以阻断大部分的黑客攻击。在实际上的操作上而言,我们可以利用使用者的行为,去判别、分别执行的程序是正常使用的程序或者是黑客的程序。若是正常使用的程序即为应用程序控管的白名单,反之即为黑名单。

28.图1描绘了本发明的应用程序控管单元执行其子进程的示意图。应用程序控管单元于服务器、电脑或计算机装置之中执行。首先,通过服务器的一指定单元以指定应用程序控管单元,其为特定的白名单程序。然后,执行该应用程序控管单元,以产生子进程程序,基于该子进程程序与应用程序控管单元的继承关系,其解出的该子进程程序为白名单程序。之后,通过一检查单元以检查该子进程程序的父进程,若该父进程为应用程序控管单元,则执行该子进程程序。举例而言,本实施例之中应用程序控管单元为procexp.exe 110,其为procexp64.exe 120的父进程。亦即,procexp.exe 110在win64之下会执行procexp64.exe 120,而procexp64.exe 120即成为procexp.exe 110的子进程。于执行子进程procexp64.exe 120时,系统会执行步骤130,自动检查该子进程procexp64.exe 120的父进程为何。由于父进程procexp.exe 110有定义或者有勾选子进程(程序)继承,则由父进程procexp.exe 110所解出的子进程procexp64.exe 120可以继承父进程procexp.exe 110的大部分属性。基于该父进程procexp.exe 110为应用程序控管单元,该子进程procexp64.exe 120也自动成为应用程序控管单元。亦即,以被信任的父进程procexp.exe 110去执行子进程procexp64.exe 120程序之后,则子进程procexp64.exe 120也成为被信任的执行程序。换言之,父进程procexp.exe 110白名单的子进程procexp64.exe 120程序可以继承为白名单。父进程procexp.exe 110为白名单,则继承的子进程procexp64.exe 120因为是继承的关系,所以也为白名单。在win64之下,系统会执行子进程procexp64.exe 120以取代原procexp.exe。

29.procexp.exe为强大的进程管理器,可以用于便利地管理程序进程,也可以执行或强行关闭任何程序。除此之外,procexp.exe还可详尽地显示计算机信息:中央处理单元(cpu)、存储器使用情况、动态链接库库(dynamic-link library:dll)、控制代码、查看进程父子关系、结束指定进程,..等等。

30.参考图1,在另一例子中,若系统单独执行procexp64.exe 120程序,而缺乏确认procexp64.exe 120的父进程是谁的程序,则系统将无法判定procexp64.exe 120是否为某一父进程的子进程,并且也缺乏父进程是否为白名单的检查程序。因此,系统无法判定procexp64.exe 120是否为白名单,而将其视为非白名单。

31.举一实施例而言,子进程procexp64.exe 120是通过一检查单元以检查其父进程为何。亦即,父进程procexp.exe 110是经过检查单元的检查之后,确定其为子进程procexp64.exe 120的父进程。举例而言,检查单元具有勾选子进程继承父进程的功能或选项,以及检查父进程为何的功能。当一应用程序或套装软件被检查单元勾选子进程继承,则于执行其子进程之后,其解出的子进程即具有白名单的功能。当然,执行子进程时,检查单

元也会执行检查子进程的父进程为何130的功能。

32.由上述可知,若父进程程序已经被确认其为应用程序控管程序,则由父进程程序所执行的子进程程序也是应用程序控管程序;此外,该子进程若所执行的子进程程序也是应用程序控管程序,可以往下类推n代。反之,若只是单独执行子进程程序,则不是应用程序控管。

33.另外,本发明可以通过一指定单元以指定特定的白名单程序,而该白名单程序所执行的子程序直接认可为应用程序控管程序。

34.图2描绘了本发明的另一实施例的应用程序控管单元执行其子进程的示意图。在本实施例之中,应用程序控管单元为电脑或计算机装置的一安装程序200。在图2之中,应用程序控管单元为安装程序200,其通过一指定单元以指定为白名单程序。安装程序200于安装时,也会执行安装子程序210;而安装程序200即成为其子程序210的父程序。同样地,于执行子程序210时,系统会执行步骤220,自动检查该子程序210的父程序为何。由于父进程安装程序200有定义或者有勾选子进程(程序)继承,则由父进程安装程序200所解出的子程序210可以继承父进程安装程序200的大部分属性。基于该父进程安装程序200为应用程序控管单元,该子程序210也自动成为应用程序控管单元。亦即,以被信任的父进程安装程序200去执行子程序210之后,则子程序210也成为被信任的执行程序。换言之,父进程安装程序200白名单的子程序210可以继承为白名单。父进程安装程序200为白名单,则继承的子程序210因为是继承的关系,所以也为白名单。

35.本发明可以指定特定的程序有继承的属性,使得其子程序变成白名单。相较于习知的黑名单控管方式,本发明提出依于子程序执行的应用程序控管方法,利用指定的应用程序控管单元来确定可执行的白名单,对于信息安全的检测效率大大地得到提升。

36.在不脱离本文范畴的情况下,可对上述依于子程序执行的应用程序控管方法做出改变。因此,应当注意,包含在以上描述中并且在附图中示出的内容应当被解释为说明性的而非限制性的意义。以上权利要求旨在涵盖本文中所描述的所有一般特征及特定特征,以及本发明依于子程序执行的应用程序控管方法的范畴的所有陈述,其在语言上可被说成落在其间。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1