默克尔树生成方法、非法节点识别方法、设备和存储介质与流程

1.本技术涉及区块链技术领域,具体涉及一种默克尔树生成方法、非法节点识别方法、防作弊方法、设备和存储介质。

背景技术:

2.在现有技术中,区块链采用mpt结构来证明状态数据的存在性。

3.上述机制使得证明状态数据的存在性的树形结构非常庞大。

技术实现要素:

4.鉴于现有技术中的上述缺陷或不足,期望提供一种减小证明状态数据的存在性的树形结构的默克尔树生成方法、非法节点识别方法、防作弊方法、设备和存储介质。

5.第一方面,本发明提供一种适用于区块链节点的默克尔树生成方法,区块链网络的各节点分别存储有所在链的每个区块的默克尔树的全局索引表,状态数据以默克尔山脉的方式进行存储,全局索引表以区块高度为版本号,上述方法包括:

6.生成第一区块;

7.根据第一区块的各状态数据更新默克尔山脉;

8.根据所更新的默克尔山脉的各根节点生成第一默克尔二叉树和第一默克尔二叉树的第一默克尔根;

9.将第一区块的默克尔根字段的值更新为第一默克尔根。

10.第二方面,本发明提供一种适用于区块链节点的默克尔树生成方法,区块链网络的各节点分别存储有所在链的每个区块的默克尔树的全局索引表,全局索引表以区块高度为版本号,上述方法包括:

11.生成第一区块;

12.根据第一区块的各状态数据生成第二默克尔二叉树和第二默克尔二叉树的第二默克尔根;

13.将第二默克尔根作为默克尔山脉的第一叶子节点;

14.根据第一叶子节点更新默克尔山脉;

15.根据所更新的默克尔山脉的各根节点生成第三默克尔二叉树和第三默克尔二叉树的第三默克尔根;

16.将第一区块的默克尔根字段的值更新为第三默克尔根。

17.第三方面,本发明提供一种适用于平行链节点的非法节点识别方法,区块链网络的各节点根据如上述第一方面或第二方面的方法生成默克尔树,上述方法包括:

18.在判断出主链上标识为已正确共识的第一高度的第一共识交易中的第一状态数据不正确时,从当前节点的状态数据库查找出执行第一交易所需的第二状态数据;其中,第一状态数据为第一共识交易中的执行第一交易得到的状态数据;

19.根据第二状态数据所在的第一平行链区块的第一默克尔山脉信息、第一交易生成

第一举报交易并发送至主链,以供主链节点:

20.验证第二状态数据是否在第一默克尔山脉信息中:

21.在第二状态数据在第一默克尔山脉信息中时,根据第二状态数据执行第一交易以得到第三状态数据,并判断第三状态数据是否与第一状态数据相同:

22.在第三状态数据与第一状态数据不同时,识别出当前链的非法共识节点;其中,非法共识节点为提交第一高度的第二共识交易的共识节点,第二共识交易与第一共识交易的默克尔山脉相同。

23.第四方面,本发明提供一种适用于主链节点的非法节点识别方法,区块链网络的各节点根据如上述第一方面或第二方面的方法生成默克尔树,上述方法包括:

24.接收第一举报交易;其中,第一举报交易由第一平行链的第一平行链节点生成,第一举报交易根据第二状态数据所在的第一平行链区块的第一默克尔山脉信息、第一交易生成,第二状态数据为第一平行链节点从状态数据库中查找出的执行第一交易所需的状态数据,第二状态数据由第一平行链节点在判断出主链上标识为已正确共识的第一高度的第一共识交易中的第一状态数据不正确时所查找,第一状态数据为第一共识交易中的执行第一交易得到的状态数据;

25.验证第二状态数据是否在第一默克尔山脉信息中:

26.在第二状态数据在第一默克尔山脉信息中时,根据第二状态数据执行第一交易以得到第三状态数据,并判断第三状态数据是否与第一状态数据相同:

27.在第三状态数据与第一状态数据不同时,识别出第一平行链的非法共识节点;其中,非法共识节点为提交第一高度的第二共识交易的共识节点,第二共识交易与第一共识交易的默克尔山脉相同。

28.第五方面,本发明提供一种适用于主链节点的防作弊方法,上述方法包括:

29.惩罚第一平行链的非法共识节点;其中,第一平行链的非法共识节点根据上述第四方面的方法识别得到。

30.第六方面,本发明还提供一种设备,包括一个或多个处理器和存储器,其中存储器包含可由该一个或多个处理器执行的指令以使得该一个或多个处理器执行根据本发明各实施例提供的默克尔树生成方法、非法节点识别方法和防作弊方法。

31.第四方面,本发明还提供一种存储有计算机程序的存储介质,该计算机程序使计算机执行根据本发明各实施例提供的默克尔树生成方法、非法节点识别方法和防作弊方法。

32.本发明诸多实施例提供的默克尔树生成方法、非法节点识别方法、防作弊方法、设备和存储介质通过生成第一区块;根据第一区块的各状态数据更新默克尔山脉;根据所更新的默克尔山脉的各根节点生成第一默克尔二叉树和第一默克尔二叉树的第一默克尔根;将第一区块的默克尔根字段的值更新为第一默克尔根的方法,减小证明状态数据的存在性的树形结构。

附图说明

33.通过阅读参照以下附图所作的对非限制性实施例所作的详细描述,本技术的其它特征、目的和优点将会变得更明显:

34.图1为本发明一实施例提供的默克尔山脉的示意图。

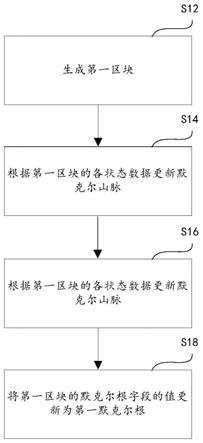

35.图2为本发明一实施例提供的一种默克尔树生成方法的流程图。

36.图3为根据图2所示方法所构建的默克尔树的示意图。

37.图4为本发明一实施例提供的一种默克尔树生成方法的流程图。

38.图5为根据图4所示方法所构建的部分默克尔树的示意图。

39.图6为根据图4所示方法所构建的完整默克尔树的示意图。

40.图7为本发明一实施例提供的一种非法节点识别方法的流程图。

41.图8为本发明一实施例提供的另一种非法节点识别方法的流程图。

42.图9为本发明一实施例提供的一种防作弊方法的流程图。

43.图10为本发明一实施例提供的一种计算机设备的结构示意图。

具体实施方式

44.下面结合附图和实施例对本技术作进一步的详细说明。可以理解的是,此处所描述的具体实施例仅仅用于解释相关发明,而非对该发明的限定。另外还需要说明的是,为了便于描述,附图中仅示出了与发明相关的部分。

45.需要说明的是,在不冲突的情况下,本技术中的实施例及实施例中的特征可以相互组合。下面将参考附图并结合实施例来详细说明本技术。

46.图1为默克尔山脉的示意图。默克尔山脉(mmr)相对于默克尔二叉树的优点是,当有新数据到来的时候(新数据,指的是叶子节点),中间节点的值不需要改变,数据永远都是追加。在现有技术中,mmr一般用于验证交易的存在性,而在本技术中,mmr用于验证状态信息的存在性。如图1所示,假设当前图中的默克尔山脉根为root1;如果要验证15的状态数据是否存在,需要提供默克尔山脉路径(16、18、14),具体为,根据15和16生成17,根据14、17、18生成默克尔山脉根root1',如果root1=root1',则代表15的状态数据存在。

47.图2为本发明一实施例提供的一种默克尔树生成方法的流程图。如图2所示,在本实施例中,本发明提供一种适用于区块链节点的默克尔树生成方法,区块链网络的各节点分别存储有所在链的每个区块的默克尔树的全局索引表,状态数据以默克尔山脉的方式进行存储,全局索引表以区块高度为版本号,上述方法包括:

48.s12:生成第一区块;

49.s14:根据第一区块的各状态数据更新默克尔山脉;

50.s16:根据所更新的默克尔山脉的各根节点生成第一默克尔二叉树和第一默克尔二叉树的第一默克尔根;

51.s18:将第一区块的默克尔根字段的值更新为第一默克尔根。

52.以图1所示的mmr为例;假设生成block(10)后的mmr由图1的0~17构成,假设区块链网络中有node1~node7;

53.node1~node7执行步骤s12,生成区块block(11);假设执行block(11)的各交易后,只改变了一个状态数据,所改变的状态数据为18;

54.node1~node7执行步骤s14,根据block(11)的状态数据18更新mmr,更新后的mmr由图1的0~18构成;

55.node1~node7执行步骤s16,根据14、17、18、18'(由18复制得到)生成默克尔二叉

树,以及该默克尔二叉树的默克尔根;本领域技术人员应当理解,此时是默克尔二叉树是奇数个点,所以计算merkeltree的时候,18会复制一个18';

56.此时,构建了如图3所示的默克尔树;

57.node1~node7执行步骤s18,将block(11)的默克尔根字段的值更新为上述默克尔二叉树的默克尔根。

58.本领域技术人员应当理解,此时要验证18的存在性,可以至少有一种方案,具体为,根据14、17、18、18'计算出root2',如果block(11)的默克尔根=root2',则代表18的状态数据存在。

59.在现有技术中,是直接根据14、17、18生成block(11)的默克尔根字段的值;图1所示的mmr只有3个根节点,假设现在一共有4亿的数据(大概有32个根节点,),则mmr非常大,至少需要(32+32)*32,大约为2k的数据;通过上述实施例所示的方法构造mmr,则只需要(32+5)*32,所构造的mmr高度降低,数据减小。

60.图4为本发明一实施例提供的一种默克尔树生成方法的流程图。如图4所示,在本实施例中,本发明提供一种适用于区块链节点的默克尔树生成方法,区块链网络的各节点分别存储有所在链的每个区块的默克尔树的全局索引表,全局索引表以区块高度为版本号,上述方法包括:

61.s21:生成第一区块;

62.s22:根据第一区块的各状态数据生成第二默克尔二叉树和第二默克尔二叉树的第二默克尔根;

63.s23:将第二默克尔根作为默克尔山脉的第一叶子节点;

64.s24:根据第一叶子节点更新默克尔山脉;

65.s25:根据所更新的默克尔山脉的各根节点生成第三默克尔二叉树和第三默克尔二叉树的第三默克尔根;

66.s26:将第一区块的默克尔根字段的值更新为第三默克尔根。

67.以图1所示的mmr为例;假设生成block(10)后的mmr由图1的0~17构成;

68.node1~node7执行步骤s21,生成区块block(11);假设执行block(11)的各交易后,生成了四个状态数据state1~state4(对应于图中的s1~s4);

69.node1~node7执行步骤s22,根据上述state1~state4生成默克尔二叉树和默克尔二叉树的默克尔根s1234;

70.node1~node7执行步骤s23,将s1234作为mmr的叶子节点,此时,构建了如图5所示的部分默克尔树;s1234即图5所示的18;

71.node1~node7执行步骤s24,根据18更新mmr,更新后的mmr由图5的0~18构成;

72.node1~node7执行步骤s25,根据14、17、18、18'(由18复制得到)生成默克尔二叉树',以及该默克尔二叉树的默克尔根';

73.此时,构建了如图6所示的完整默克尔树;本领域技术人员应当理解,此时是默克尔二叉树是奇数个点,所以计算merkel tree的时候,18会复制一个18';

74.node1~node7执行步骤s26,将block(11)的默克尔根字段的值更新为上述默克尔二叉树的默克尔根'。

75.本领域技术人员应当理解,此时要验证s4的存在性,可以至少有两种方案;方案一

为,根据第一默克尔路径s3、s12验证s4是否存在于18中;方案二为,根据第一默克尔路径s3、s12,第二默克尔路径14、17验证s4是否存在,具体为,根据s3、s12计算出18,再根据14、17、18、18'计算出root2',如果block(11)的默克尔根=root2',则代表s4的状态数据存在。

76.上述实施例同样可以使得所构造的mmr高度降低,数据减小。

77.图4所示的实施例与图2所示的实施例的不同之处在于,根据图4所示的实施例的方法所构造的mmr的根节点更少,mmr更小。

78.优选地,上述方法还包括:

79.在第一时长后,将第二默克尔二叉树分布式存储。

80.图7为本发明一实施例提供的一种非法节点识别方法的流程图。如图7所示,在本实施例中,本发明提供一种适用于平行链节点的非法节点识别方法,区块链网络的各节点(包括主链节点和平行链节点,主链节点根据上述默克尔树生成方法生成主链区块的默克尔树,平行链节点根据上述默克尔树生成方法生成平行链区块的默克尔树)根据如上述默克尔树生成方法生成默克尔树,上述方法包括:

81.s32:在判断出主链上标识为已正确共识的第一高度的第一共识交易中的第一状态数据不正确时,从当前节点的状态数据库查找出执行第一交易所需的第二状态数据;其中,第一状态数据为第一共识交易中的执行第一交易得到的状态数据;

82.s34:根据第二状态数据所在的第一平行链区块的第一默克尔山脉信息、第一交易生成第一举报交易并发送至主链,以供主链节点:

83.验证第二状态数据是否在第一默克尔山脉信息中:

84.在第二状态数据在第一默克尔山脉信息中时,根据第二状态数据执行第一交易以得到第三状态数据,并判断第三状态数据是否与第一状态数据相同:

85.在第三状态数据与第一状态数据不同时,识别出当前链的非法共识节点;其中,非法共识节点为提交第一高度的第二共识交易的共识节点,第二共识交易与第一共识交易的默克尔山脉相同。

86.具体的,以第一默克尔山脉信息包括第一平行链区块的第二高度、第二状态数据、第二状态数据的第一默克尔山脉路径;验证第二状态数据是否在第一默克尔山脉信息中包括“通过第二高度找到主链上标识为已正确共识的第二高度的第三共识交易;根据第三共识交易中的第三默克尔山脉根、第二状态数据、第一默克尔山脉路径验证第二状态数据是否在第三默克尔山脉根中”为例;

87.假设有主链mainchain和平行链pc1,pc1有平行链节点node1~node7,node1~node4是共识节点,node1~node4在主链上冻结有若干押金;假设当前addr(a)的状态数据为1万(该状态数据为在执行block(8)时生成),有一笔pc1的转账交易tx1(将10万coins从addr(a)转至addr(b));node1~node3联合作弊,node1~node3的tx1的执行状态为执行成功,并分别生成block(10)_node1~block(10)_node3;node4~node7的tx1的执行状态为执行失败,并分别生成block(10)_node4~block(10)_node7;node1根据block(10)_node1生成共识交易tx_consensus(10)_node1并发送至主链

……

node4根据block(10)_node4生成共识交易tx_consensus(10)_node4并发送至主链;主链节点根据tx_consensus(10)_node1~tx_consensus(10)_node4来完成主链侧的block(10)的平行链共识;主链上标识为已正确共识的block(10)的共识交易为tx_consensus(10)_node1~tx_consensus(10)_node3,

即主链侧tx1执行成功通过共识;

88.node4判断出主链上标识为已正确共识的block(10)的共识交易(以tx_consensus(10)_node1为例)的执行tx1的状态数据不正确,执行步骤s32,从node4的状态数据库查找出执行tx1所需的状态数据,即,addr(a)的状态数据为1万(该状态数据为在执行block(8)时生成);

89.node4执行步骤s34,根据高度8、addr(a):1万、addr(a):1万的默克尔山脉路径、tx1生成举报交易tx2并发送至主链;本领域技术人员应当理解,还可以根据实际需求将tx2中的tx1替换为hash(tx1)等可以找到tx1的区块数据,可实现相同的技术效果;

90.主链节点根据高度8找到主链上标识为已正确共识的共识交易(假设为tx_consensus(8)_node1),根据tx_consensus(8)_node1的默克尔山脉根、addr(a):1万、addr(a):1万的默克尔山脉路径验证addr(a):1万是否在tx_consensus(8)_node1的默克尔山脉根中;

91.假设addr(a):1万确实在tx_consensus(8)_node1的默克尔山脉根中,则主链节点根据addr(a):1万执行tx1;

92.由于addr(a)的余额只剩1万,执行tx1失败,执行状态为执行失败,而tx_consensus(10)_node1的执行状态为执行成功,且tx_consensus(10)_node2~tx_consensus(10)_node3的默克尔山脉与tx_consensus(10)_node1的默克尔山脉相同,则主链节点识别出pc1的非法节点为node1~node3。

93.在更多实施例中,默克尔山脉信息所包括的具体内容还可以根据实际需求进行配置,例如配置为,默克尔山脉信息包括第一平行链区块的第三默克尔山脉;相应的,验证第二状态数据是否在第一默克尔山脉信息中的步骤则配置为“验证第二状态数据是否在第三默克尔山脉中”,可实现相同的技术效果。

94.在更多实施例中,主链节点还可以根据实际需求惩罚所识别出的非法共识节点,例如,如果各平行链的共识节点在主链上冻结有若干押金,则可以罚没非法共识节点的部分押金;或者配置为,将当前链的非法共识节点加入黑名单,主链节点将屏蔽黑名单中的共识节点所发送的共识交易等。

95.本领域技术人员应当理解,还可以根据实际需求配置可以生成举报交易的角色,例如配置为,只有共识节点可以生成举报交易,或所有平行链节点均可以生成举报交易,可实现相同的技术效果。

96.上述实施例用更少的时间和更少的算力识别出联合作弊的平行链共识节点。

97.假设有如下第一场景:

98.node1~node3在运行v1.0的区块链代码,而node4~node7运行了v1.1的区块链代码则node1~node3虽然执行得到了正确的状态数据(即第三状态数据与第一状态数据相同),但是计算出的默克尔山脉仍然是错误的。

99.上述第一场景产生的问题可由如下实施例所示的方法解决;

100.优选地,在第三状态数据与第一状态数据不同时,识别出当前链的非法共识节点包括:

101.在第三状态数据与第一状态数据不同时,识别出当前链的非法共识节点;

102.在第三状态数据与第一状态数据相同时,根据第三状态数据计算第一高度的第二

平行链区块的第二默克尔山脉,验证第一共识交易中的第一默克尔山脉与第二默克尔山脉是否相同:

103.在第一默克尔山脉与第二默克尔山脉不同时,识别出当前链的非法共识节点。

104.在上述第一场景中,node1~node3仍然应当被识别为非法节点。

105.假设有如下第二场景:

106.node4所提交的第一默克尔山脉信息是正确的,但其实正确的block(9)中,存在另一笔执行成功的交易tx2,该tx2执行成功后,addr(a)的状态数据更新为addr(a):11万;此时block(10)中的tx1其实是可以执行成功的。引起该种场景的原因可能有多种,例如node4的block(9)是不正确的,或者,node4故意作恶等。

107.上述第二场景产生的问题可由如下实施例所示的方法解决;

108.优选地,验证第二状态数据是否在第一默克尔山脉信息包括:

109.存证第一举报交易;

110.在预配置的第一时长内,接收第一挑战交易;其中,第一挑战交易由当前链的其它平行链节点在监测到主链上存证的第一举报交易中的第二状态数据不是执行第一交易所需的最新的状态数据时生成,第一挑战交易包括第一交易和第四状态数据所在的第三平行链区块的第二默克尔山脉信息,第四状态数据为其它平行链节点所查找出的执行第一交易所需的状态数据,第三平行链区块的区块高度高于第一平行链区块的区块高度;

111.验证第四状态数据是否在第二默克尔山脉信息中:

112.在第四状态数据不在第二默克尔山脉信息中,且到达第一时长时,验证第二状态数据是否在第一默克尔山脉信息。

113.假设在第一时长内,node5生成了挑战交易tx3,tx3包括tx1、bl ock(9)的默克尔山脉信息(假设为tx1、addr(a):11万、addr(a):11万的默克尔山脉路径);

114.如果主链节点验证出addr(a):11万不在block(9)的默克尔山脉中,则应当在到达第一时长时,验证第二状态数据是否在第一默克尔山脉信息,即,验证addr(a):1万是否在tx_consensus(8)_node1的默克尔山脉根中;

115.本领域技术人员应当理解,还可以根据实际需求配置主链节点在验证出addr(a):11万在block(9)的默克尔山脉中时的操作,例如配置为结束;或,罚没node4的若干押金等。

116.图8为本发明一实施例提供的另一种非法节点识别方法的流程图。图8所示的方法可与图7所示的方法配合使用。如图8所示,在本实施例中,本发明提供一种适用于主链节点的非法节点识别方法,区块链网络的各节点根据如上述第一方面或第二方面的方法生成默克尔树,上述方法包括:

117.s42:接收第一举报交易;其中,第一举报交易由第一平行链的第一平行链节点生成,第一举报交易根据第二状态数据所在的第一平行链区块的第一默克尔山脉信息、第一交易生成,第二状态数据为第一平行链节点从状态数据库中查找出的执行第一交易所需的状态数据,第二状态数据由第一平行链节点在判断出主链上标识为已正确共识的第一高度的第一共识交易中的第一状态数据不正确时所查找,第一状态数据为第一共识交易中的执行第一交易得到的状态数据;

118.s441:验证第二状态数据是否在第一默克尔山脉信息中:

119.在第二状态数据在第一默克尔山脉信息中时,执行步骤s4421:根据第二状态数据

执行第一交易以得到第三状态数据,并判断第三状态数据是否与第一状态数据相同:

120.在第三状态数据与第一状态数据不同时,执行步骤s4422:识别出第一平行链的非法共识节点;其中,非法共识节点为提交第一高度的第二共识交易的共识节点,第二共识交易与第一共识交易的默克尔山脉相同。

121.上述实施例的非法节点识别原理可参考图7所示的方法,此处不再赘述。

122.图9为本发明一实施例提供的一种防作弊方法的流程图。如图9所示,在本实施例中,本发明提供一种适用于主链节点的防作弊方法,上述方法包括:

123.s52:惩罚第一平行链的非法共识节点;其中,第一平行链的非法共识节点根据上述非法节点识别方法识别得到。

124.在更多实施例中,主链节点还可以根据实际需求惩罚所识别出的非法共识节点,例如,如果各平行链的共识节点在主链上冻结有若干押金,则可以罚没非法共识节点的部分押金;或者配置为,将第一平行链的非法共识节点加入黑名单,主链节点将屏蔽黑名单中的共识节点所发送的共识交易等。

125.针对图7所示的一种优选实施方式所识别到的非法共识节点,主链节点也可以根据实际需求配置不同情况下惩罚所识别出的非法共识节点的方法,例如,在第三状态数据与第一状态数据不同时,罚没非法共识节点的部分押金;在第三状态数据与第一状态数据相同,但第一默克尔山脉与第二默克尔山脉不同时,将第一平行链的非法共识节点加入黑名单并在主链上记录报错信息。

126.图10为本发明一实施例提供的一种计算机设备的结构示意图。

127.如图10所示,作为另一方面,本技术还提供了一种计算机设备,包括一个或多个中央处理单元(cpu)1001,其可以根据存储在只读存储器(rom)1002中的程序或者从存储部分1008加载到随机访问存储器(ram)1003中的程序而执行各种适当的动作和处理。在ram1003中,还存储有计算机设备操作所需的各种程序和数据。cpu1001、rom1002以及ram1003通过总线1004彼此相连。输入/输出(i/o)接口1005也连接至总线1004。

128.以下部件连接至i/o接口1005:包括键盘、鼠标等的输入部分1006;包括诸如阴极射线管(crt)、液晶显示器(lcd)等以及扬声器等的输出部分1007;包括硬盘等的存储部分1008;以及包括诸如lan卡、调制解调器等的网络接口卡的通信部分1009。通信部分1009经由诸如因特网的网络执行通信处理。驱动器1010也根据需要连接至i/o接口1005。可拆卸介质1011,诸如磁盘、光盘、磁光盘、半导体存储器等等,根据需要安装在驱动器1010上,以便于从其上读出的计算机程序根据需要被安装入存储部分1008。

129.特别地,根据本公开的实施例,上述任一实施例描述的方法可以被实现为计算机软件程序。例如,本公开的实施例包括一种计算机程序产品,其包括有形地包含在机器可读介质上的计算机程序,所述计算机程序包含用于执行上述任一方法的程序代码。在这样的实施例中,该计算机程序可以通过通信部分1009从网络上被下载和安装,和/或从可拆卸介质1011被安装。

130.作为又一方面,本技术还提供了一种计算机可读存储介质,该计算机可读存储介质可以是上述实施例的装置中所包含的计算机可读存储介质;也可以是单独存在,未装配入计算机设备中的计算机可读存储介质。计算机可读存储介质存储有一个或者一个以上程序,该程序被一个或者一个以上的处理器用来执行描述于本技术提供的方法。

131.附图中的流程图和框图,图示了按照本发明各种实施例的系统、方法和计算机程序产品的可能实现的体系架构、功能和操作。在这点上,流程图或框图中的每个方框可以代表一个模块、程序段、或代码的一部分,该模块、程序段、或代码的一部分包含一个或多个用于实现规定的逻辑功能的可执行指令。也应当注意,在有些作为替换的实现中,方框中所标注的功能也可以以不同于附图中所标注的顺序发生。例如,两个接连地表示的方框实际上可以基本并行地执行,它们有时也可以按相反的顺序执行,这根据所涉及的功能而定。也要注意的是,框图和/或流程图中的每个方框、以及框图和/或流程图中的方框的组合,可以通过执行规定的功能或操作的专用的基于硬件的系统来实现,或者可以通过专用硬件与计算机指令的组合来实现。

132.描述于本技术实施例中所涉及到的单元或模块可以通过软件的方式实现,也可以通过硬件的方式来实现。所描述的单元或模块也可以设置在处理器中,例如,各所述单元可以是设置在计算机或移动智能设备中的软件程序,也可以是单独配置的硬件装置。其中,这些单元或模块的名称在某种情况下并不构成对该单元或模块本身的限定。

133.以上描述仅为本技术的较佳实施例以及对所运用技术原理的说明。本领域技术人员应当理解,本技术中所涉及的发明范围,并不限于上述技术特征的特定组合而成的技术方案,同时也应涵盖在不脱离本技术构思的情况下,由上述技术特征或其等同特征进行任意组合而形成的其它技术方案。例如上述特征与本技术中公开的(但不限于)具有类似功能的技术特征进行互相替换而形成的技术方案。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1