基于业务访问的页面防篡改方法和系统与流程

本发明涉及互联网安全,尤其是涉及一种基于业务访问的页面防篡改方法和系统。

背景技术:

1、当下互联网已成为每个领域中必不可少的一部分,但随着互联网的发展,黑客对网站和系统的攻击源源不断,漏洞和攻击手段也是层出不穷,所以对网站业务的防护也是重中之重。现如今业务已成为公司及内部的重要组成部分,业务的兼容性和扩展性,成为合作和跨平台的主要部分,但业务安全往往会被忽视。业务的接入和流量走向,经过多层网络,在流向期间必定会成为攻击和篡改的一种方式。

2、目前,在选择防护手段和措施时,多数如waf、ids入侵检测、ips入侵防护系统、防火墙等安全设备,通常会基于项目资源和用户利益提出防篡改保护措施。传统防篡改手段针对请求篡改行为通常会做出响应和永久阻断,对项目和业务保护不够完善,针对访问请求缺少验证和特征校验,只有在真正发生篡改行为才会做出响应,存在响应不及时、分析慢、保护机制不全面等风险。并且防篡改主要针对静态文件页面和业务访问,进行永久阻断,以求达到绝对的防护效果,但同时对业务造成一些不必要的影响。同时还存在对篡改操作记录和特征记录不全面,相同地址发起的篡改行为不能提前阻断,业务流畅和用户体验不友好,系统资源占用比较多等诸多问题。

技术实现思路

1、本发明的一个目的是解决至少上述问题,并提供至少后面将说明的优点。

2、本发明还有一个目的是提供一种基于业务访问的页面防篡改方法,其能够及时阻断不合法的请求业务地址,并对异常篡改请求进行快捷的响应。同时保证业务正常进行的同时,有效提高业务访问请求防护的时效性和准确性。

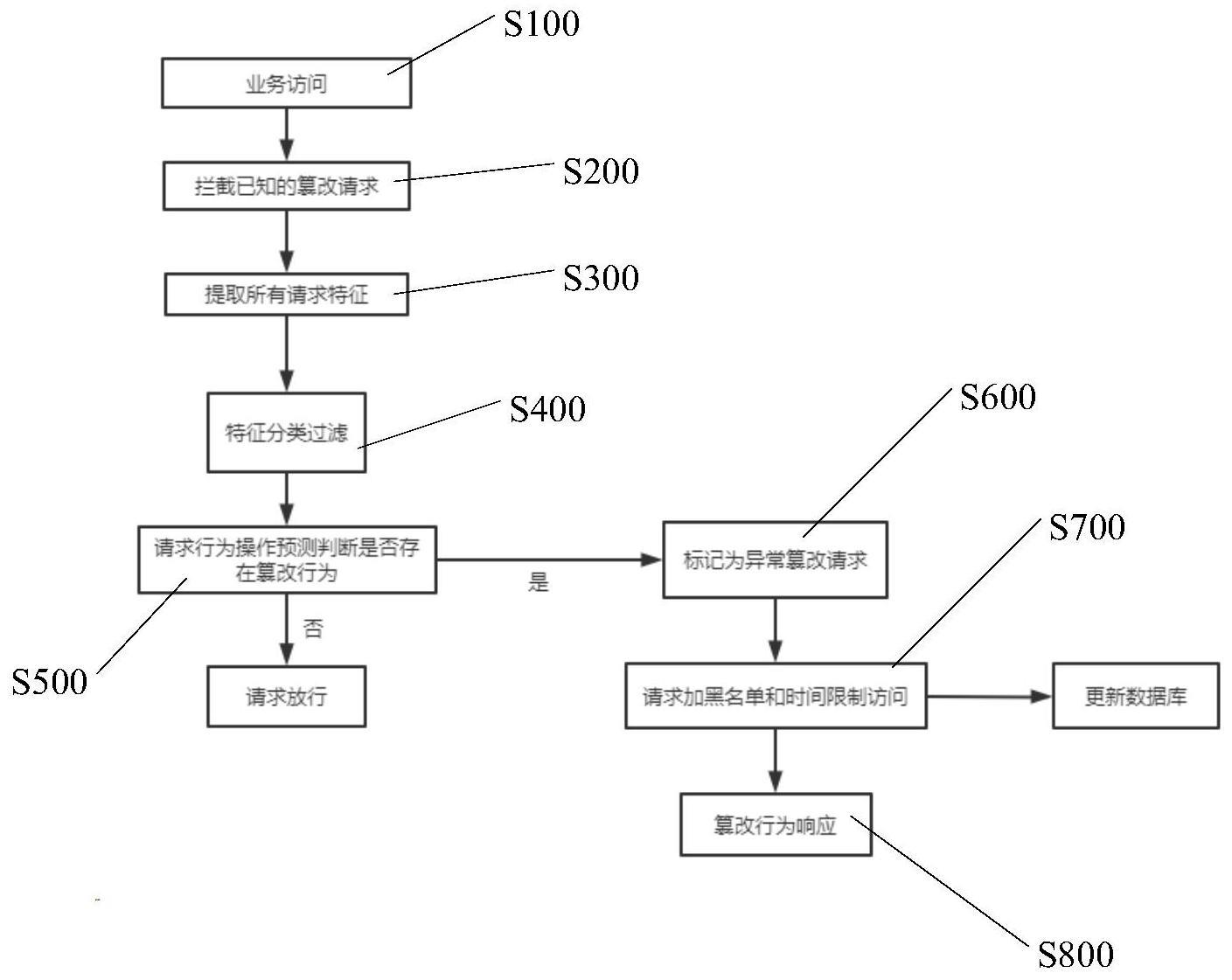

3、为了实现根据本发明的这些目的和其它优点,提供了一种基于业务访问的页面防篡改方法,其包括以下步骤:

4、步骤一,提取业务访问请求的原始数据,在预设时间段内,根据ip地址和触发次数拦截已知的篡改请求;

5、步骤二,在预设时间段外,提取包括篡改请求的所有访问请求的多个特征;

6、步骤三,通过特征分析,将访问请求数据进行三种类型分类和校验处理;

7、步骤四,根据步骤三的分类结果,将判断为异常篡改请求的地址加黑名单并做期限访问限制,同时更新数据库;

8、步骤五,对异常篡改请求进行响应。

9、在步骤三中,先定义三种数据类型,例如为:异常篡改请求、正常请求和待定请求。异常篡改请求为存在访问动作确实发生过篡改行为的地址,通过特征分析存在以往篡改行为特征的请求数据。正常请求为通过特征分析无发现异常的请求标记为正常请求,系统放行不拦截。待定请求为在特征分析发现标记为正常请求但存在以往有预测和异常篡改部分数据特征相符合但不确定是异常篡改请求的数据,特征中携带不确定操作和从未触发阻断拦截的请求,系统将此类请求数据标记为待定请求并做记录。

10、进一步地,步骤三中还针对所述待定请求进行的校验处理,相当于进行二次验证检测:将历史中的正常请求数据和篡改数据形成标本集,过滤掉异常数据之后,将其送入聚类模型对其进行精确分类,实现了对系统防护工具未拦截且未检测到的异常篡改请求数据进行发现和标记。通过以往的篡改行为命中和触发次数形成关联库和黑名单,通过训练异常数据和常见篡改行为样本,过滤掉已知的篡改行为,由此可以为后续分类器的准确度提供保证。通过历史数据的触发次数和地址请求概率,业务正常访问请求的历史参数变化很小,有很好的聚类特性;而分类特性偏低的异常篡改数据和正常请求数据的差异偏大,由此,所述聚类模型可以真正意义的过滤待定请求未发现的篡改行为功能。本发明所述聚类模型例如采用em算法,利用篡改数据标本集,得出待定数据最大值;并通过不断迭代和更新,提高模型的准确性,根据异常篡改数据的不规则性和特殊性检测出异常行为操作并做分类。

11、优选的是,所述步骤三中的三种类型为:异常篡改请求、正常请求和待定请求。

12、优选的是,所述步骤三中,所述校验处理,为二次验证检测,具体步骤为:

13、s1,采集历史日志中无异常请求数据和篡改请求数据,形成标本集;

14、s2,将当前访问请求过滤掉异常数据之后送入聚类模型对请求数据进行分类,将其分为:异常篡改请求、正常请求和待定请求;

15、s3,所述聚类模型利用em算法通过不断迭代确定所述待定请求的具体类型。

16、优选的是,所述步骤s3具体为:

17、步骤1,根据参数初始值或上一次迭代的模型参数,基于式(ⅰ),计算所述待定请求的期待值;

18、步骤2,基于式(ⅱ),计算得出所述待定数据的最大期待值;

19、步骤3,重复步骤1和步骤2,至所述最大期待值靠近预设分类值;其中,

20、式(ⅰ)为:qi(z(i)):=p(z(i)|x(i);θ) (ⅰ)

21、式(ⅱ)为:

22、式(ⅰ)和式(ⅱ)中,qi表示样本函数和,z(i)表示样本类别联合概率密度函数和,p表示分布概率,x(i)表示随机变量密度函数和,θ表示最大期望值。

23、优选的是,所述步骤三中,针对应异常篡改请求,进行加黑名单并设置期限访问限制;针对正常请求予以放行;针对待定请求进行二次验证检测,确定其是否为异常篡改请求,是,则加黑名单并进行期限访问限制;否,则予以放行。

24、优选的是,所述步骤一中,根据触发次数拦截已知的篡改请求,具体为:根据黑名单中的地址,验证阻断篡改请求,触发次数根据地址身份标记,达到请求限制时,预设时间段内限制该地址所有请求来源。

25、优选的是,所述步骤一中,业务访问请求数据的ip地址包括:源ip、请求url、请求体、访问动作、流量大小、地址标识、请求方式、地区以及端口。该ip地址数据为主要拦截和预测的原始数据,用于提取特征,并通过访问地址匹配已知黑名单,及时触发拦截阻断。

26、优选的是,所述步骤二中,所述多个特征包含:请求体、请求方式、地区、端口以及流量大小,并对一些异常特征做异常标记。

27、优选的是,所述步骤五中,所述响应具体为:采用数据源ip和端口以及篡改类型,调用防火墙进行封禁,以达到阻断。

28、本发明还提供了一种基于业务访问的页面防篡改方法的系统,其包括:

29、拦截阻断模块,其用于拦截已知的篡改请求地址;

30、特征提取模块,其用于提取所有访问的请求数据的特征,并过滤掉正常请求,确保数据的完整性;

31、分类模块,其用于对所有的请求数据进行分类标记和验证,并进一步分析检测待定请求以确定其为异常篡改请求或正常请求;

32、响应模块,其用于针对加入黑名单的异常篡改请求数据,获取其ip地址、端口及篡改行为类型,调用防火墙进行封禁;

33、以及数据库,其包括用于储存并更新异常篡改请求的关联库、异常行为库以及黑名单。

34、有益效果:传统防篡改技术中对篡改请求进行永久阻断,以期达到绝对的防护效果,但是会导致部分访问无法进行,对业务造成一些不必要的影响。本发明所述基于业务访问的页面防篡改方法对页面访问请求实行二次触发和检测,第一次对已知异常篡改请求在预设的时间期限和触发次数内,进行自动触发拦截阻断;在时间期限和触发次数之外,对多种访问请求进行二次检测,判断是否存在黑ip、异常特征等,然后再对有威胁的访问请求进行再次阻断。确保在正常业务访问下,减少误报和模型分析不准确的情况。本发明所述所述基于业务访问的页面防篡改方法不仅可以加强对已知篡改请求拦截阻断和响应,更加快捷的预防防篡改行为对业务造成一些不必要的影响。而且,能够对所有请求数据进行三种类型分类,提高数据检测准确性和效率。

35、本发明的其它优点、目标和特征将部分通过下面的说明体现,部分还将通过对本发明的研究和实践而为本领域的技术人员所理解。

- 还没有人留言评论。精彩留言会获得点赞!