智能生成强制访问控制策略以及检查策略的方法及系统与流程

1.本发明涉及驾驶辅助技术领域,尤其是涉及一种智能生成强制访问控制策略以及检查策略的方法及系统。

背景技术:

2.强制访问控制是系统安全中一种常见、有效的防护机制,可以有效地缓解零日漏洞、降低提权后的危害。通过编写策略,对进程访问资源的行为进行严格的限制,从而有效地保护系统的敏感资源。策略的有效性和安全性取决于策略编写人员对安全知识的掌握程度以及对系统框架、业务的理解程度,因此对策略编写人员的能力要求较高;而普通软件开发人员也需要通过编写策略为自己的应用/进程开放所需的资源访问权限,如果普通软件开发工程师缺乏必要的安全知识,则可能将过高的权限分配给自己负责的进程,增加了系统被入侵、提权的安全风险。因此需要一种可以智能生成高有效性的强制访问控制策略,同时也能对手工编写的策略进行安全性检查的方法。

技术实现要素:

3.针对上述技术问题,本发明提出一种智能生成强制访问控制策略以及检查策略的方法及系统,通过对系统存在的漏洞进行分析,将漏洞对应的攻击路径作为输入,输出阻塞攻击路径的强制访问控制策略,防止漏洞被利用;对手工编写的策略,将策略输入系统,系统将根据安全模型对策略进行分析,输出违反了安全模型的策略。从而提高强制访问控制策略的编写效率和有效性,策略检查模块可用于检测缺乏安全知识的人员手工编写的策略,避免将对敏感资源的操作权限开放给不必要的进程。

4.具体的,本发明所述的一种智能生成强制访问控制策略以及检查策略的方法,包括:基于阻塞攻击路径智能生成强制访问控制策略,对系统存在的漏洞进行分析,将漏洞对应的攻击路径作为输入,并输出阻塞攻击路径的强制访问控制策略;和/或基于安全模型检查手工编写策略安全性,将手工编写策略输入系统,根据安全模型对策略进行分析,输出违反了安全模型的策略。

5.进一步的,所述阻塞攻击路径智能生成强制访问控制策略,还包括以下步骤:s11:收集系统漏洞库以及对应的攻击路径,对系统进行漏洞扫描,得到系统存在的漏洞列表;s12:收集可导致漏洞被利用的攻击路径,将漏洞列表输入漏洞分析模块,检查每个漏洞是否存在可利用的方法,收集每个利用方法对应的攻击路径;s13:基于攻击路径的资源访问操作生成策略,识别每个漏洞利用方法的攻击路径上的资源访问操作,生成强制访问控制策略阻止这些资源的访问操作,中断攻击路径。

6.进一步的,所述基于安全模型检查手工编写策略安全性,还包括以下步骤:s21:根据产品的类型,选择安全模型;

s22:根据安全模型判断所述手工编写策略是否允许进程对敏感资源进行非法的操作,若允许,则继续访问;若不允许,则转s23;继续判断所述手工编写策略是否将权限高的特殊类型分配给不允许分配的进程,若是,则转s23;否则,继续下一策略检查;s23:记录检查结果,对于非法的操作策略或不允许分配的进程进行描述具体的错误原因,并生成最终检查报告。

7.所述最终检查报告记录有与所述安全模型不匹配的信息,包括对敏感资源进行非法的操作的进程信息,以及进程分配错误信息。

8.作为另一优选的,本发明还提供一种智能生成强制访问控制策略以及检查策略的系统,至少包括:自动生成强制访问控制策略模块和检查手工编写策略模块;所述自动生成强制访问控制策略模块,基于阻塞攻击路径智能生成强制访问控制策略,对系统存在的漏洞进行分析,将漏洞对应的攻击路径作为输入,并输出阻塞攻击路径的强制访问控制策略;所述检查手工编写策略模块,基于安全模型检查手工编写策略安全性,将手工编写策略输入系统,根据安全模型对策略进行分析,输出违反了安全模型的策略。

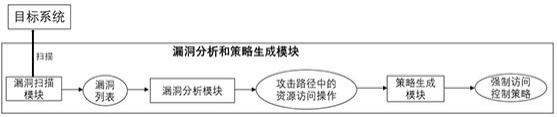

9.进一步的,所述自动生成强制访问控制策略模块还包括:漏洞扫描模块,对系统进行漏洞扫描,得到系统存在的漏洞列表;漏洞分析模块,输入漏洞列表,对系统存在的漏洞进行分析,针对每个漏洞,查找每个漏洞存在的漏洞利用方法,输出漏洞利用方法对应的攻击路径;策略生成模块,识别每个攻击路径中的资源访问操作,生成拒绝操作的强制访问控制策略。

10.进一步的,所述检查手工编写策略模块,还包括:安全模型数据库,输入安全模块规则,建立相应的安全模块,根据产品的类型进行对应的安全模型切换;策略检查器,输入手工编写的策略,基于选择的安全模型,进行匹配分析,识别违反安全模型的策略;报告生成器,输出可视化的报告,所述可视化的报告包含非法的操作策略或不允许分配的进程,及对应的错误原因。

11.其中,所述安全模型数据库还包括:预先根据需求建立的安全模型,并存储在安全模型数据库中,当选择安全模型时,在所述安全模型数据库中查找并调用,若查找结果为无匹配的安全模型时,重新构建新的安全模型并更新至所述安全模型数据库中,所述安全模型数据库在预设时间段自行更新实时数据。

12.所述策略检查器还包括:根据安全模型判断所述手工编写策略是否允许进程对敏感资源进行非法的操作,若允许,则继续访问;若不允许,则记录输出结果;继续判断所述手工编写策略是否将权限高的特殊类型分配给不允许分配的进程,若是,则记录检查结果;否则,继续下一策略检查。

13.综上所述,本发明提供一种智能生成强制访问控制策略以及检查策略的方法及系统,通过基于阻塞攻击路径智能生成强制访问控制策略,对系统存在的漏洞进行分析,将漏洞对应的攻击路径作为输入,并输出阻塞攻击路径的强制访问控制策略;和/或通过基于安全模型检查手工编写策略安全性,将手工编写策略输入系统,根据安全模型对策略进行分

析,输出违反了安全模型的策略,提高强制访问控制策略的编写效率和有效性,通过智能地生成可对系统进行有效防护的强制访问控制策略,避免开发人员由于知识、经验不足编写出违法访问控制原则的策略。

附图说明

14.图1 为本发明所述的基于阻塞攻击路径智能生成强制访问控制策略的流程图。

15.图2为本发明所述的基于安全模型检查手工编写策略安全性的流程图。

具体实施方式

16.为了使本技术领域的人员更好地理解本发明方案,下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

17.本发明所述的一种智能生成强制访问控制策略以及检查策略的方法,包括:基于阻塞攻击路径智能生成强制访问控制策略,对系统存在的漏洞进行分析,将漏洞对应的攻击路径作为输入,并输出阻塞攻击路径的强制访问控制策略;和/或基于安全模型检查手工编写策略安全性,将手工编写策略输入系统,根据安全模型对策略进行分析,输出违反了安全模型的策略。

18.进一步的,所述阻塞攻击路径智能生成强制访问控制策略,如图1所示,还包括以下步骤:s11:收集系统漏洞库以及对应的攻击路径,对系统进行漏洞扫描,得到系统存在的漏洞列表;进一步的,从现有的数据云端进行系统漏洞库以及对应的攻击路径的爬虫,获取现有最新的常用车载操作系统(如linux、android)的漏洞,将漏洞添加到漏洞扫描模块,漏洞扫描模块对车载操作系统进行扫描,得到车载操作系统存在的漏洞列表。

19.s12:收集可导致漏洞被利用的攻击路径,将漏洞列表输入漏洞分析模块,检查每个漏洞是否存在可利用的方法,收集每个利用方法对应的攻击路径;进一步的,通过上述收集可导致漏洞被利用的攻击路径,从这些攻击路径中找出所有的资源访问操作,如读/写系统配置文件,修改安全策略等。

20.s13:基于攻击路径的资源访问操作生成策略,识别每个漏洞利用方法的攻击路径上的资源访问操作,生成强制访问控制策略阻止这些资源的访问操作,中断攻击路径。

21.进一步的,所述资源访问操作,如复制用户个人数据,替换密钥文件,篡改系统安全配置等,通过生成强制访问控制策略阻止这些资源的访问操作,中断攻击路径,使得攻击方法失效。

22.进一步的,所述基于安全模型检查手工编写策略安全性,如图2所示,还包括以下步骤:s21:根据产品的类型,选择安全模型;s22:根据安全模型判断所述手工编写策略是否允许进程对敏感资源进行非法的操作,若允许,则继续访问;若不允许,则转s23;继续判断所述手工编写策略是否将权限高

的特殊类型分配给不允许分配的进程,若是,则转s23;否则,继续下一策略检查;s23:记录检查结果,对于非法的操作策略或不允许分配的进程进行描述具体的错误原因,并生成最终检查报告。

23.所述最终检查报告记录有与所述安全模型不匹配的信息,包括对敏感资源进行非法的操作的进程信息,以及进程分配错误信息。

24.通过智能地生成可对系统进行有效防护的强制访问控制策略,避免开发人员由于知识、经验不足编写出违法访问控制原则的策略,从而提高强制访问控制策略的编写效率和有效性,通过策略检查模块检测缺乏安全知识的人员手工编写的策略,从而避免将对敏感资源的操作权限开放给不必要的进程。

25.作为另一优选的,本发明还提供一种智能生成强制访问控制策略以及检查策略的系统,至少包括:自动生成强制访问控制策略模块和检查手工编写策略模块;所述自动生成强制访问控制策略模块,基于阻塞攻击路径智能生成强制访问控制策略,对系统存在的漏洞进行分析,将漏洞对应的攻击路径作为输入,并输出阻塞攻击路径的强制访问控制策略;所述检查手工编写策略模块,基于安全模型检查手工编写策略安全性,将手工编写策略输入系统,根据安全模型对策略进行分析,输出违反了安全模型的策略。

26.进一步的,所述自动生成强制访问控制策略模块还包括:漏洞扫描模块,对系统进行漏洞扫描,得到系统存在的漏洞列表;漏洞分析模块,输入漏洞列表,对系统存在的漏洞进行分析,针对每个漏洞,查找每个漏洞存在的漏洞利用方法,输出漏洞利用方法对应的攻击路径;策略生成模块,识别每个攻击路径中的资源访问操作,生成拒绝操作的强制访问控制策略。

27.进一步的,所述检查手工编写策略模块,还包括:安全模型数据库,输入安全模块规则,建立相应的安全模块,根据产品的类型进行对应的安全模型切换。

28.策略检查器,输入手工编写的策略,基于选择的安全模型,进行匹配分析,识别违反安全模型的策略。

29.报告生成器,输出可视化的报告,所述可视化的报告包含非法的操作策略或不允许分配的进程,及对应的错误原因。

30.其中,所述安全模型数据库还包括:预先根据需求建立的安全模型,并存储在安全模型数据库中,当选择安全模型时,在所述安全模型数据库中查找并调用,若查找结果为无匹配的安全模型时,重新构建新的安全模型并更新至所述安全模型数据库中,所述安全模型数据库在预设时间段自行更新实时数据。

31.所述策略检查器还包括:根据安全模型判断所述手工编写策略是否允许进程对敏感资源进行非法的操作,若允许,则继续访问;若不允许,则记录输出结果;继续判断所述手工编写策略是否将权限高的特殊类型分配给不允许分配的进程,若是,则记录检查结果;否则,继续下一策略检查。

32.以上所述实施例仅表达了本发明的几种实施方式,其描述较为具体和详细,但并不能因此而理解为对本发明专利范围的限制。应当指出的是,对于本领域的普通技术人员

来说,在不脱离本发明构思的前提下,还可以做出若干变形和改进,这些都属于本发明的保护范围。因此,本发明专利的保护范围应以所附权利要求为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1