一种低代码脚本实现方法及终端与流程

1.本发明涉及恶意代码技术领域,具体为一种低代码脚本实现方法及终端。

背景技术:

2.近年来,智能手机操作系统层出不穷;随着智能手机操作系统的迅速发展,恶意代码也随之出现。

3.恶意代码(malicious code)是指没有作用却会带来危险的代码,一个最安全的定义是把所有不必要的代码都看作是恶意的,不必要代码比恶意代码具有更宽泛的含义,包括所有可能与某个组织安全策略相冲突的软件。

4.定义一:恶意代码又称恶意软件:这些软件也可称为广告软件(adware)、间谍软件(spyware)、恶意共享软件(malicious shareware);是指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件;与病毒或蠕虫不同,这些软件很多不是小团体或者个人秘密地编写和散播,反而有很多知名企业和团体涉嫌此类软件;有时也称作流氓软件。

5.定义二:恶意代码是指故意编制或设置的、对网络或系统会产生威胁或潜在威胁的计算机代码;最常见的恶意代码有计算机病毒(简称病毒)、特洛伊木马(简称木马)、计算机蠕虫(简称蠕虫)、后门、逻辑炸弹等;现有技术中的低代码脚本实现方法及终端存在以下问题:

6.判断应用程序是否恶意,需要用户的参与,需要收集用户在使用应用程序的过程中产生的行为数据,因此在真正的实现过程中会涉及用户隐私数据泄漏的问题;为此,我们提出一种低代码脚本实现方法及终端用于解决上述问题。

技术实现要素:

7.本发明的目的在于提供一种低代码脚本实现方法及终端,以解决上述背景技术中提出的问题。

8.为解决上述技术问题,本发明采用如下技术方案:一种低代码脚本实现方法,包括如下步骤:

9.静态分析:

10.s1:apk解析模块对apk进行解压缩等相关的预处理,以便于后续特征的提取;

11.s2:特征提取模块从解析后的apk文件中提取相关特征信息,构建特征向量;

12.s3:重打包检测模块是指对特征进行快速判断检测;

13.s4:特征匹配模块将从待测的应用程序中提取的特征与恶意代码特征库进行匹配,检测是否为恶意代码。

14.动态分析:

15.s5:内核加载模块负责在android模拟器启动阶段加载经过修改的内核

16.文件;

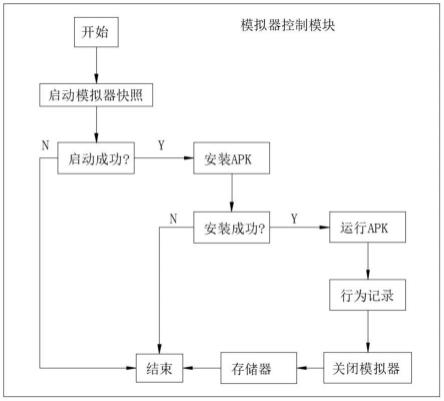

17.s6:模拟器控制模块对程序在模拟器中运行进行控制;

18.s7:行为监控模块实时监控程序运行时的行为;

19.s8:行为分析模块对监控到的行为进行分析,判断是否存在恶意行为。

20.优选地,所述s6中模拟器控制模块包括模拟器的启动、apk的安装、运行,以及模拟器的关闭等。

21.优选地,所述s7中行为监控模块包括文件读写、网络连接、短信发送和电话拨打等。

22.优选地,所述行为监控模块对系统产生的日志信息进行过滤和记录。。

23.优选地,所述s8中恶意行为包括如下:

24.a1:关键路径和数据访问:手机操作系统如android系统基于linux内核,同样存在一些敏感路径,比如系统可执行程序目录/system/xbin,恶意代码可以调用该目录下的系统程序执行命令;

25.a2:恶意域名访问:隐私窃取类的恶意代码会收集用户的个人信息上传至服务器;僵尸木马类的恶意代码会访问c&.c服务器,获得控制命令,因此可以收集这类恶意域名,并设置成黑名单,作为恶意行为判别的一个衡量因子;

26.a3:恶意吸费:在手机操作系统恶意代码分类中,恶意吸费类占很大比例,这类恶意代码在运行过程中会发送吸费短信、拨打吸费电话,对用户的话费造成损失;

27.a4:权限绕过:如果程序在androidmanifest.xml文件中没有声明某些权限,而在实际运行过程中又执行了需要该权限的行为,则称之为权限绕过,这种情况一般存在于获取了root权限的恶意代码,恶意代码在获取root权限后可以在不需要其他任何权限的情况下执行敏感行为。

28.一种低代码脚本实现终端,包括模拟器、存储器及存储在所述存储器上并可在所述模拟器上运行的计算机程序。

29.与现有技术相比,本发明的有益效果在于:

30.本发明通过静态分析和动态分析技术,全方位分析检测智能手机程序(安卓手机),实现了android恶意代码分析和检测系统,当静态分析只能检测出特征库中已有的恶意代码样本,无法检测未知的恶意代码,同时静态分析很难应对代码混淆、反射、加密等情况,针对静态分析的缺点还可通过动态分析以android模拟器为运行环境,将apk文件安装到模拟器中并运行,同时监控apk文件运行时的行为,并与恶意行为模式进行匹配,判断是否为恶意代码,从而能快速的检测处恶意行为。

附图说明

31.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

32.图1为本发明整体的结构示意图。

33.图2为本发明的结构示意图。

具体实施方式

34.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

35.实施例:如图1-2所示,本发明提供了一种低代码脚本实现方法,包括如下步骤:

36.静态分析:

37.s1:apk解析模块对apk进行解压缩等相关的预处理,以便于后续特征的提取;

38.s2:特征提取模块从解析后的apk文件中提取相关特征信息,构建特征向量;

39.s3:重打包检测模块是指对特征进行快速判断检测;

40.s4:特征匹配模块将从待测的应用程序中提取的特征与恶意代码特征库进行匹配,检测是否为恶意代码。

41.动态分析:

42.s5:内核加载模块负责在android模拟器启动阶段加载经过修改的内核

43.文件;

44.s6:模拟器控制模块对程序在模拟器中运行进行控制;

45.s7:行为监控模块实时监控程序运行时的行为;

46.s8:行为分析模块对监控到的行为进行分析,判断是否存在恶意行为。

47.进一步的,s6中模拟器控制模块包括模拟器的启动、apk的安装、运行,以及模拟器的关闭等。

48.进一步的,s7中行为监控模块包括文件读写、网络连接、短信发送和电话拨打等。

49.进一步的,行为监控模块对系统产生的日志信息进行过滤和记录。。

50.进一步的,s8中恶意行为包括如下:

51.a1:关键路径和数据访问:手机操作系统如android系统基于linux内核,同样存在一些敏感路径,比如系统可执行程序目录/system/xbin,恶意代码可以调用该目录下的系统程序执行命令;

52.a2:恶意域名访问:隐私窃取类的恶意代码会收集用户的个人信息上传至服务器;僵尸木马类的恶意代码会访问c&.c服务器,获得控制命令,因此可以收集这类恶意域名,并设置成黑名单,作为恶意行为判别的一个衡量因子;

53.a3:恶意吸费:在手机操作系统恶意代码分类中,恶意吸费类占很大比例,这类恶意代码在运行过程中会发送吸费短信、拨打吸费电话,对用户的话费造成损失;

54.a4:权限绕过:如果程序在androidmanifest.xml文件中没有声明某些权限,而在实际运行过程中又执行了需要该权限的行为,则称之为权限绕过,这种情况一般存在于获取了root权限的恶意代码,恶意代码在获取root权限后可以在不需要其他任何权限的情况下执行敏感行为。

55.一种低代码脚本实现终端,包括模拟器、存储器及存储在所述存储器上并可在所述模拟器上运行的计算机程序。

56.显然,本领域的技术人员可以对本发明进行各种改动和变型而不脱离本发明的精神和范围。这样,倘若本发明的这些修改和变型属于本发明权利要求及其等同技术的范围

之内,则本发明也意图包含这些改动和变型在内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1