一种电网目标节点的识别方法、装置、设备及存储介质与流程

1.本技术涉及复杂网络分析领域,尤其涉及一种电网目标节点的识别方法、装置、设备及存储介质。

背景技术:

2.复杂网络抗移除性研究方法主要基于复杂网络的重要节点识别方法,但目前对于电网目标移除节点的识别方法通常聚焦于概念理论和定性分析,因此无法准确地识别出该电网最重要的目标移除节点。

技术实现要素:

3.本技术的主要目的是提供一种电网脆弱点分析方法、装置、设备及存储介质,旨在解决现有识别方法无法准确地识别出该电网最重要的目标移除节点的技术问题。

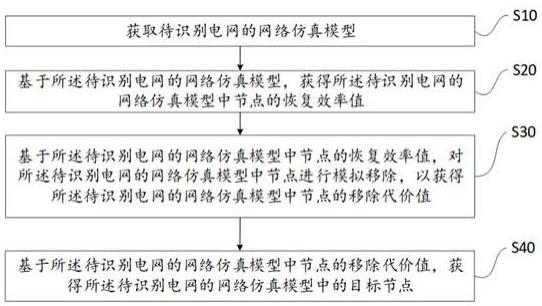

4.为实现上述目的,本技术的实施例提供了一种电网目标节点的识别方法,包括以下步骤:获取待识别电网的网络仿真模型;基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复效率值;基于所述待识别电网的网络仿真模型中节点的恢复效率值,对所述待识别电网的网络仿真模型中节点进行模拟移除,以获得所述待识别电网的网络仿真模型中节点的移除代价值;其中,所述移除代价值用于表征移除待识别电网的网络仿真模型中节点时需要考虑的移除成本;基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中的目标节点。

5.可选地,所述基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复效率值的步骤,包括:基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复量;基于所述待识别电网的网络仿真模型中节点的恢复量,获得所述待识别电网的网络仿真模型中节点的恢复效率值。

6.在上述技术方案中,本技术对基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复量和恢复效率值,从而获得待识别电网的修复策略,以使得所构建的待识别电网的网络仿真模型更加贴合现实中弹性电网。

7.可选地,所述待识别电网的网络仿真模型中节点的恢复量通过如下关系式获得:其中,r(vi)为所述待识别电网的网络仿真模型中节点vi被移除后的恢复量;l(vi)

为所述待识别电网的网络仿真模型中节点vi的当前负载值;ml为所述待识别电网的网络仿真模型中最大规模节点的供电量;η(vi)为所述待识别电网的网络仿真模型中节点vi的工作效率值;ξ为常数,取值为[0,0.5]。

[0008]

通过上述公式,可以基于待识别电网的网络仿真模型中节点的当前负载值和工作效率值,以及模型中最大阶段的供电量,获得所述待识别电网的网络仿真模型中节点被移除后的恢复量,用于后续计算所述待识别电网的网络仿真模型中节点的恢复效率值。

[0009]

可选地,所述待识别电网的网络仿真模型中节点的恢复效率值通过如下关系式获得:其中:η

t+1

(v

max

)为t+1轮移除后,所述待识别电网的网络仿真模型中节点v

max

的恢复效率值;η

t

(v

max

)为t轮移除后,所述待识别电网的网络仿真模型中节点v

max

的恢复效率值;r(v

max

)为所述待识别电网的网络仿真模型中节点v

max

被移除后的恢复量。

[0010]

通过上述公式,对某节点进行模拟攻击,记录并基于所述节点在t轮攻击后的效率,以及在该节点的被移除后的恢复量,计算获得所述待识别电网的网络仿真模型中节点的恢复效率值;在t时刻到t+1时刻之间,电网网络中节点不断恢复,级联失效也会得到缓解。因此针对恢复后的电网网络进行目标节点的识别会更为合理、更贴合实际。

[0011]

可选地,所述基于所述待识别电网的网络仿真模型中节点的恢复效率值,对所述待识别电网的网络仿真模型中节点进行模拟移除,以获得所述待识别电网的网络仿真模型中节点的移除代价值的步骤,包括:基于所述待识别电网的网络仿真模型中节点的恢复效率值,获得所述待识别电网的网络仿真模型中节点的移除策略;基于所述待识别电网的网络仿真模型中节点的移除策略,对所述待识别电网的网络仿真模型中节点进行模拟移除;基于对所述待识别电网的网络仿真模型中节点进行模拟移除,获得所述待识别电网的网络仿真模型中节点的移除代价值。

[0012]

在上述技术方案中,本技术基于所述待识别电网的网络仿真模型中节点的恢复效率值,获得所述待识别电网的网络仿真模型中节点的移除策略并进行模拟移除;主要目的在于模拟现实中的弹性电网,并摸索中准确度更高的移除所述弹性电网中目标节点的识别方法。本技术还对模拟移除后节点的移除代价值进行计算,以提供更好的目标节点识别依据。

[0013]

可选地,所述基于所述待识别电网的网络仿真模型中节点的恢复效率值,获得所述待识别电网的网络仿真模型中节点的移除策略的步骤,包括:基于所述待识别电网的网络仿真模型中节点的恢复效率值,获得所述待识别电网的网络仿真模型的防御部署情况;所述待识别电网的网络仿真模型的防御部署情况,获得所述待识别电网的网络仿真模型的移除策略。

[0014]

一般来说,节点越重要,该节点的防御部署越高,如输电线在网络中流量越大,则该输电线越重要,该输电线部署的防御力度也会越高,作为攻击方,要破坏该节点所付出的代价也会相继增加。因此本技术基于所述待识别电网的网络仿真模型中节点的恢复效率值,获得所述待识别电网的网络仿真模型的防御部署情况;所述待识别电网的网络仿真模型的防御部署情况,获得所述待识别电网的网络仿真模型的移除策略。

[0015]

可选地,所述待识别电网的网络仿真模型中节点的移除代价值通过如下关系式获得:其中,δi为节点vi的移除代价值,ii为节点vi的业务重要度值,cb(v)为节点结构的重要度值。

[0016]

通过上述公式,本技术基于节点的业务重要度值和节点结构的重要度值计算获得节点的移除代价值,并将计算所获得的节点移除代价值用于后续预测节点的防御部署情况,以便更好地设计出移除策略。

[0017]

可选地,所述节点i的业务重要度通过如下关系式获得:其中,ii为节点vi的业务重要度值;si为节点vi所承接的业务矩阵集合,w为业务矩阵集合的重要度值。

[0018]

通过上述公式,本技术对节点的业务重要度进行了限定,并将所获得的业务重要度用于所述待识别电网的网络仿真模型中节点的移除代价值的计算。

[0019]

可选地,所述节点结构的重要度通过如下关系式获得:其中,cb(v)为节点结构的重要度值,为经过节点v的成员s

→

成员t的最短路径条数,为成员s

→

成员t的最短路径条数,v为所述待识别电网的网络仿真模型中所有节点vi的集合,s为所述待识别电网的网络仿真模型中某一成员,t为所述待识别电网的网络仿真模型中除成员s以外的其他成员。

[0020]

上述公式刻画了成员s要到达网络中的所有其他成员t,对成员v的依赖性的大小。若所有的最短路径都要经过节点v,上述公式刻画了成员s要到达网络中的所有其他成员t,对成员v的依赖性的大小。若所有的最短路径都要经过节点v,此时节点v的介数中心性最大为1。介数中心性的本质是:网络中包含成员v的所有最短路的条数占所有最短路条数的百分比。此时节点v的介数中心性最大为1。介数中心性的本质是:网络中包含成员v的所有最短路的条数占所有最短路条数的百分比。通过上述公式,本技术对节点结构的重要度进行了限定,并将所获得的节点结构的重要度用于所述待识别电网的网络仿真模型中节点的移除代价值的计算。且经本技术人研究发现,介数中心性能相较于度中心性能和接近中心性能等最能反映节点作为“桥梁”的重要程度,即某个节点在关系网格中最短路径上出现的次数越大,则其影响范围越大,其他节点的交流渠道与该节点也就越密切,因此该节点也就越重要。

[0021]

可选地,所述基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中的目标节点的步骤,包括:基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中节点的分值;基于所述待识别电网的网络仿真模型中节点的分值,获得所述待识别电网的网络仿真模型中的目标节点。

[0022]

在上述技术方案中,本技术发现在衡量攻击目标a的重要性时,需要在考虑其攻击代价的基础上,计算目标a的攻击得分值。因此,本技术设计了一种综合得分函数,该函数计算方法与攻击受益成正相关,与攻击代价成负相关。当一个目标a被攻击,其得分函数值越高,说明该目标a一旦被破坏,会最大程度危害当前电网的稳定和供电能力。如果被攻击的电网为我方电网,则我方根据计算出的最佳攻击目标a,对其的防御力度进行加强,以增强我方电网的抗破坏能力。通过计算获得的所述待识别电网的网络仿真模型中的目标节点需要攻击或加强保护。

[0023]

可选地,所述待识别电网的网络仿真模型中节点的分值通过如下关系式获得:其中,为所述待识别电网的网络仿真模型中节点a的分值,δa为所述待识别电网的网络仿真模型中节点a的移除代价值,为移除前的供电区总能耗值,为移除后的供电区总能耗值。

[0024]

通过上述公式,对所述待识别电网的网络仿真模型中节点的分值进行计算,并获取所述待识别电网的网络仿真模型中需要攻击或加强保护的目标节点。

[0025]

可选地,所述获取待识别电网的网络仿真模型的步骤,包括:获取待识别电网中节点的初始化负载信息、最大负载值和初始工作效率值;基于所述待识别电网中节点的初始化负载信息、最大负载值和初始工作效率值,获得待识别电网的网络仿真模型。

[0026]

现实电网中,防守方通常会重点防护发电站,因此发电站被破坏的代价极高。因此针对电网中的用电区域,攻击方直接打击用电区域虽然可行,但此攻击策略较为粗暴,无法实现“打点毁片”的级联效果。因此直接破坏用电区域的移除策略不在本技术的考虑范围内,且经研究发现,在电网的网络中拓扑地位越高的变电站和输电线,防守方部署的防御力度也越大。基于此假设,针对复杂网络理论对电力通信网络脆弱性分析的局限性,本技术提出了一种能够进行自我恢复且具有弹性的电网网络仿真模型,基于所述能够进行自我恢复且具有弹性的电网网络仿真模型能更好的识别出在弹性网络中的目标节点。

[0027]

可选地,在所述获取待识别电网中节点的初始化负载信息、最大负载值和初始工作效率值的步骤之前,还包括:将待识别电网中节点的负载信息进行随机初始化,获得待识别电网中节点的初始化负载信息。

[0028]

在上述技术方案中,基于所获得的待识别电网中节点的初始化负载信息,能更好

地构建出所述待识别电网的网络仿真模型,以使得识别过程更准确。

[0029]

可选地,在所述获取待识别电网中节点的初始化负载信息、最大负载值和初始工作效率值的步骤之前,还包括:基于所述待识别电网中节点的初始化负载信息,获得待识别电网中节点的当前负载值;基于所述待识别电网中节点的当前负载值,获得待识别电网中节点的最大负载值。

[0030]

在上述技术方案中,基于所述待识别电网中节点的初始化负载信息,获得待识别电网中节点的当前负载值以及待识别电网中节点的最大负载值,并将所述待识别电网中节点的最大负载值用于构建待识别电网的网络仿真模型,能更好的模拟该电网的恢复策略,以便更好的设计出针对该电网的移除策略。

[0031]

可选地,所述待识别电网中节点的当前负载值通过如下关系式获得:其中,l(vj)为所述待识别电网的网络仿真模型中节点vj的当前负载值,为所述待识别电网中所有节点的集合,为所述待识别电网的网络仿真模型中节点vi的当前负载值,为所述待识别电网中节点vi的相邻节点数量。

[0032]

通过上述公式,能够获得较为准确的电网中节点的当前负载值,以更好的构建待识别电网的网络仿真模型,从而提高识别电网中目标节点的准确度。

[0033]

可选地,所述待识别电网中节点的最大负载值通过如下关系式获得:其中,ml(vj)为所述待识别电网中节点vj的最大负载值,k为所述待识别电网的最大容忍度,l(vj)为所述待识别电网的网络仿真模型中节点vj的当前负载值。

[0034]

通过上述公式,能够获得较为准确的识别电网中节点的最大负载值,以更好的构建待识别电网的网络仿真模型,从而提高识别电网中目标节点的准确度。

[0035]

此外,为实现上述目的,本技术的实施例还提供了一种电网目标节点的识别装置,包括:第一获取模块,获取待识别电网的网络仿真模型;第二获取模块,基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复效率值;第三获取模块,基于所述待识别电网的网络仿真模型中节点的恢复效率值,对所述待识别电网的网络仿真模型中节点进行模拟移除,以获得所述待识别电网的网络仿真模型中节点的移除代价值;其中,所述移除代价值用于表征移除待识别电网的网络仿真模型中节点时需要考虑的移除成本;识别模块,基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中的目标节点。

[0036]

此外,为实现上述目的,本技术的实施例还提供了一种电子设备,该电子设备包括存储器和处理器,所述存储器中存储有计算机程序,所述处理器执行所述计算机程序,实现

如上所述的方法。

[0037]

此外,为实现上述目的,本技术的实施例还提供了一种计算机可读存储介质,所述计算机可读存储介质上存储有计算机程序,处理器执行所述计算机程序,实现如上所述的方法。

[0038]

此外,为实现上述目的,本技术的实施例还提供了一种计算机程序产品,所述计算机程序产品在被处理器时,实现如上所述的方法。

[0039]

与现有技术相比,本技术的有益效果在于:本技术的实施例提供一种电网目标节点识别方法、装置、设备及介质,该方法包括:获取待识别电网的网络仿真模型;基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复效率值;基于所述待识别电网的网络仿真模型中节点的恢复效率值,对所述待识别电网的网络仿真模型中节点进行模拟移除,以获得所述待识别电网的网络仿真模型中节点的移除代价值;其中,所述移除代价值用于表征移除待识别电网的网络仿真模型中节点时需要考虑的移除成本;基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中的目标节点。也即,将待识别电网的网络仿真模型进行恢复效率模拟后,基于待识别电网的网络仿真模型的恢复效率值,再对其进行模拟移除,以及筛选出移除代价值最低的节点为所述待识别电网的网络仿真模型中的目标节点。可以看出,本技术所模拟的电网具有自动恢复功能,并且在对其进行模拟移除时,还考虑了其工作效率以及负载情况等,设计了一个节点自我恢复与现实生活中的电网更加贴合,因此基于本技术所述识别方法识别出的目标节点更准确。

附图说明

[0040]

图1为本技术的实施例涉及的硬件运行环境的电子设备结构示意图;图2为本技术的实施例提供的一种电网目标节点识别方法的流程示意图;图3为本技术的实施例提供的一种获取待识别电网的网络仿真模型的具体方法;图4为本技术的实施例提供的一种获得所述待识别电网的网络仿真模型中节点的恢复效率值的具体方法;图5为本技术的实施例提供的一种获得所述待识别电网的网络仿真模型中节点的移除代价值的具体方法;图6为本技术的实施例提供的一种获得所述待识别电网的网络仿真模型中的目标节点的具体方法;图7为本技术的实施例提供的非线性节点自动恢复函数曲线图;图8为本技术的实施例提供的一种电网目标节点识别装置的功能模块示意图。

[0041]

本技术目的的实现、功能特点及优点将结合实施例,参照附图做进一步说明。

具体实施方式

[0042]

应当理解,此处所描述的具体实施例仅仅用以解释本技术,并不用于限定本技术。

[0043]

由于许多基础设施系统都是需要电力网络来保证它们的运行与管理,因此在现代信息化战争中,电力网络已经成为各作战单位的重要移除目标之一,因此针对电力网络系统中的各供电单元,率先预测其重要性和其部署的防御能力,能为后续目标节点的识别提

供重要依据。

[0044]

目前对于复杂网络抗移除性研究主要基于复杂网络的重要节点识别,但目前的识别方法主要基于“无代价”这一前提,也就是说在对复杂网络中节点进行移除时不考虑移除代价。然而这类网络在面对选择性移除时都非常脆弱,如无标度网络。但现实中的网络一般在面对黑客的选择性移除没有迅速崩溃是相互矛盾的,也就是说现实中的网络一般是“有代价”的。且现实中,电力系统中的电站和电力线路往往富有弹性,网络弹性也称为运维弹性,即网络在遇到灾难事件时,快速恢复和继续运行的能力;所述灾难时间是指使用年限过长导致设备输电故障、变电站输电线被恶意移除破坏和技术人员的错误操作导致设备故障等。在当前信息化战争的背景下,当电力网络中某个变电站或输电线被打击发生故障,从而发生级联失效,使得没有被破坏的变电站的负载超过本身的最大承受范围。被破坏的变电站或输电线往往需要较长的时间修复,从而无法在恢复执行过程中被加以利用,导致系统功能无法恢复至正常水平;随着基础设施的修复,相关服务才能恢复至正常运转,系统也才能逐渐恢复至正常运行状态。

[0045]

因此,基于“有代价”网络和弹性电力网络的研究会更加切合实际,更具有现实的指导意义。

[0046]

但目前没有现有技术是针对上述“有代价”网络和弹性电力网络进行研究的,现有大部分的研究主要聚焦于概念理论和定性分析,相应的过程仿真和定量分析与现实中的不一致,因此缺乏支撑。因此在实际攻防博弈过程中,需要考虑移除资源有限以及网络具有一定的弹性情况下,如何动态挖掘电网中的脆弱点,发现和识别出当前最佳的移除目标,从而能够有效地辅助决策人员制定快速高效的作战计划。

[0047]

本技术提供一种解决方案,通过构建待识别电网的网络仿真模型,并基于该仿真模型,获得电网中各节点的恢复效率值后,对各节点进行移除并计算获得各节点的移除代价值,将移除代价值最小的节点作为目标节点进行移除。相对于现有识别电网中目标节点的方法,本技术所模拟的电网具有自动恢复功能,并且在对其进行模拟移除时,还考虑了其工作效率以及负载情况等,设计了一个节点自我恢复与现实生活中的电网更加贴合,因此基于本技术所述识别方法识别出的目标节点更准确。

[0048]

参照图1,图1为本技术的实施例涉及的硬件运行环境的电子设备结构示意图。

[0049]

如图1所示,该电子设备可以包括:处理器1001,例如中央处理器(central processing unit,cpu),通信总线1002、用户接口1003,网络接口1004,存储器1005。其中,通信总线1002用于实现这些组件之间的连接通信。用户接口1003可以包括显示屏(display)、输入单元比如键盘(keyboard),可选用户接口1003还可以包括标准的有线接口、无线接口。网络接口1004可选的可以包括标准的有线接口、无线接口(如无线保真(wireless-fidelity,wi-fi)接口)。存储器1005可以是高速的随机存取存储器(random access memory,ram)存储器,也可以是稳定的非易失性存储器(non-volatile memory,nvm),例如磁盘存储器。存储器1005可选的还可以是独立于前述处理器1001的存储装置。

[0050]

本领域技术人员可以理解,图1中示出的结构并不构成对电子设备的限定,可以包括比图示更多或更少的部件,或者组合某些部件,或者不同的部件布置。

[0051]

如图1所示,作为一种存储介质的存储器1005中可以包括操作系统、数据存储模块、网络通信模块、用户接口模块以及电子程序。

[0052]

在图1所示的电子设备中,网络接口1004主要用于与网络服务器进行数据通信;用户接口1003主要用于与用户进行数据交互;本技术电子设备中的处理器1001、存储器1005可以设置在电子设备中,所述电子设备通过处理器1001调用存储器1005中存储的电网目标节点识别装置,并执行本技术实施例提供的电网目标节点识别方法。

[0053]

如图2所示,本技术的实施例提供一种电网目标节点的识别方法,包括以下步骤:s10、获取待识别电网的网络仿真模型。

[0054]

现实电网中,防守方通常会重点防护发电站,因此发电站被破坏的代价极高。因此针对电网中的用电区域,攻击方直接打击用电区域虽然可行,但此攻击策略较为粗暴,无法实现“打点毁片”的级联效果。因此直接破坏用电区域的移除策略不在本技术的考虑范围内,且经研究发现,在电网的网络中拓扑地位越高的变电站和输电线,防守方部署的防御力度也越大。基于此假设,针对复杂网络理论对电力通信网络脆弱性分析的局限性,本技术提出了一种能够进行自我恢复且具有弹性的电网网络仿真模型。

[0055]

在一个实施例中,参照图3,图3为本实施例中一种获取待识别电网的网络仿真模型的具体方法,即s10的具体实施方法。因此,所述获取待识别电网的网络仿真模型的步骤,包括:s101、获取待识别电网中节点的初始化负载信息、最大负载值和初始工作效率值;其中,所述电网中节点的初始化负载信息通过将待识别电网中节点的负载信息进行随机初始化后获得。

[0056]

其中,所述电网中节点的最大负载值通过上述待识别电网中节点的初始化负载信息,获得待识别电网中节点的当前负载值,并基于所述待识别电网中节点的当前负载值而获得的;即:利用用电区域的负载,初始化变电站的当前负载:其中,l(vj)为所述待识别电网的网络仿真模型中节点的当前负载值,为所述待识别电网中所有节点的集合,为所述待识别电网的网络仿真模型中节点vi的当前负载值,为所述待识别电网中节点vi的相邻节点数量。

[0057]

基于上述初始化变电站的当前负载值以及初始化变电站的最大容忍度k,计算电网中各个节点的最大负载值:其中,ml(vj)为所述待识别电网中节点vj的最大负载值,k为所述待识别电网的最大容忍度,l(vj)为所述待识别电网的网络仿真模型中节点vj的当前负载值。

[0058]

s102、基于所述待识别电网中节点的初始化负载信息、最大负载值和初始工作效率值,获得待识别电网的网络仿真模型。

[0059]

在本实施例中,为了挖掘在弹性网络中的重要节点,本技术在没附加信息的情况下,首先搭建了一个异构电网的仿真模型;其中异构电网中每个节点

有一个类型,节点类型集合为。节点之间的边为所述待识别电网中所有节点的集合。并基于所述待识别电网中节点的初始化负载信息、最大负载值和初始工作效率值,构建获得一个“有代价”且有弹性的网络仿真模型,以便后续识别工作的进展。

[0060]

s20、基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复效率值。

[0061]

在现实中,多轮博弈过程中,我方往往很难知道对方的修复策略,并且在博弈过程中如果对方确定对某个输电线进行修复,则该输电线也会很快速地被恢复,而不易被移除。因此本技术所述识别方法中,默认输电线的恢复是随机的,因此被破坏的输电线恢复供电的概率为pr,在两轮移除之间的间隙,生成一个随机值,当p>pr时,恢复该输电线。

[0062]

在一个实施例中,参照图4,图4为本实施例中一种获得所述待识别电网的网络仿真模型中节点的恢复效率值的具体方法,即s20的具体实施方法。因此,所述基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复效率值的步骤,包括:s201、基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复量;由于电网在受到攻击后往往会进行维修和抢修,缓慢恢复节点,因此在两次攻击t与t+1的间隙,需要考虑网络节点的重要程度和负载情况。因此本技术所述待识别电网的网络仿真模型在网络攻防中具有自我恢复能力,且研究获得其自动恢复函数用于模拟电网在实际网络攻防中的弹性。一般来说,节点恢复的过程中,节点往往有以下两个特点:1)节点越重要,负载越多,恢复越困难;2)节点修复过程中,其修复速度往往不是简单的线性,而是在修复前期通常很缓慢,随着修复的进行,修复速度会逐渐加快。

[0063]

综合上述1)和2),本技术在模拟节点恢复过程中,设计了一个非线性节点自动恢复函数,所述非线性节点自动恢复函数曲线如图7所示:f(x)=xk式中,k为一个大于1的常数。

[0064]

由图7可以看出,针对网络中的节点,每次模拟攻击后节点的恢复量与节点工作效率成负相关,即被破坏得越严重,修复难度越大,修复周期越长,进度越缓慢。另一方面,节点的初始负载越大,说明该变电站规模越大。一般来说规模大的变电站修复难度更大,因此,变电站初始负载与节点的恢复量同样成反比。

[0065]

s202、基于所述待识别电网的网络仿真模型中节点的恢复量,获得所述待识别电网的网络仿真模型中节点的恢复效率值。

[0066]

每次模拟攻击后节点的恢复量与节点的工作效率成负相关,即被破坏得越严重,修复难度越大,修复周期越长,进度越缓慢;另一方面节点的初始负载值越大,则说明该节点规模越大。一般来说,规模越大的节点修复难度越大,因此节点初始负载值与节点的恢复量同样成反比,综上,所述待识别电网的网络仿真模型中节点的恢复量通过如下关系式获

得:其中,r(vi)为所述待识别电网的网络仿真模型中节点vi被移除后的恢复量;l(vi)为所述待识别电网的网络仿真模型中节点vi的当前负载值;ml为所述待识别电网的网络仿真模型中最大规模节点的供电量;η(vi)为所述待识别电网的网络仿真模型中节点vi的工作效率值;ξ为常数,取值为[0,0.5]。

[0067]

在本实施例中,所述ml被定义为所述待识别电网的网络仿真模型中最大规模节点的供电量,即。

[0068]

如以最大规模节点v

max

为例,在t轮攻击后,节点v

max

的效率为η

t

(v

max

),在t时刻到下次攻击t+1时刻的阶段,所述待识别电网的网络仿真模型中节点的恢复效率值通过如下关系式获得:其中:η

t+1

(v

max

)为t+1轮移除后,所述待识别电网的网络仿真模型中节点v

max

的恢复效率值;η

t

(v

max

)为t轮移除后,所述待识别电网的网络仿真模型中节点v

max

的恢复效率值;r(v

max

)为所述待识别电网的网络仿真模型中节点v

max

被移除后的恢复量。可以看出,在t时刻到t+1时刻之间,电网网络中节点不断恢复,级联失效也会得到缓解。因此针对恢复后的电网网络进行目标节点的识别会更为合理、更贴合实际。

[0069]

s30、基于所述待识别电网的网络仿真模型中节点的恢复效率值,对所述待识别电网的网络仿真模型中节点进行模拟移除,以获得所述待识别电网的网络仿真模型中节点的移除代价值;其中,所述移除代价值用于表征移除待识别电网的网络仿真模型中节点时需要考虑的移除成本。

[0070]

在一个实施例中,参照图5,图5为一种获得所述待识别电网的网络仿真模型中节点的移除代价值的具体方法,即s30的具体实施方法。因此,所述基于所述待识别电网的网络仿真模型中节点的恢复效率值,对所述待识别电网的网络仿真模型中节点进行模拟移除,以获得所述待识别电网的网络仿真模型中节点的移除代价值的步骤,包括:s301、基于所述待识别电网的网络仿真模型中节点的恢复效率值,获得所述待识别电网的网络仿真模型中节点的移除策略;一般来说,节点越重要,该节点的防御部署越高,如输电线在网络中流量越大,则该输电线越重要,该输电线部署的防御力度也会越高,作为攻击方,要破坏该节点所付出的代价也会相继增加。因此本技术基于所述待识别电网的网络仿真模型中节点的恢复效率值,获得所述待识别电网的网络仿真模型的防御部署情况;所述待识别电网的网络仿真模型的防御部署情况,获得所述待识别电网的网络仿真模型的移除策略。

[0071]

在本实施例中,为了提前预测电网中各节点的防御情况,本技术所述待识别电网的网络仿真模型中节点的移除代价值通过如下关系式获得:

其中,δi为节点vi的移除代价值,ii为节点vi的业务重要度值,cb(v)为节点结构的重要度值。

[0072]

所述节点i的业务重要度通过如下关系式获得:其中,ii为节点vi的业务重要度值;si为节点vi所承接的业务矩阵集合,w为业务矩阵集合的重要度值。

[0073]

所述节点结构的重要度通过如下关系式获得:其中,cb(v)为节点结构的重要度值,为经过节点v的成员s

→

成员t的最短路径条数,为成员s

→

成员t的最短路径条数,v为所述待识别电网的网络仿真模型中所有节点vi的集合,s为所述待识别电网的网络仿真模型中某一成员,t为所述待识别电网的网络仿真模型中除成员s以外的其他成员。

[0074]

上述公式刻画了成员s要到达网络中的所有其他成员t,对成员v的依赖性的大小。若所有的最短路径都要经过节点v,上述公式刻画了成员s要到达网络中的所有其他成员t,对成员v的依赖性的大小。若所有的最短路径都要经过节点v,此时节点v的介数中心性最大为1。介数中心性的本质是:网络中包含成员v的所有最短路的条数占所有最短路条数的百分比。此时节点v的介数中心性最大为1。介数中心性的本质是:网络中包含成员v的所有最短路的条数占所有最短路条数的百分比。经本技术人研究发现,介数中心性能相较于度中心性能和接近中心性能等最能反映节点作为“桥梁”的重要程度,即某个节点在关系网格中最短路径上出现的次数越大,则其影响范围越大,其他节点的交流渠道与该节点也就越密切,因此该节点也就越重要。

[0075]

在一些实施例中,如所述节点为输电线时,则参考上述公式,利用边介数中心性能衡量电网中输电线的重要性,即:式中,为输电线结构的重要度,为经过边e的s

→

t的最短路径条数,取值为[0,1]。

[0076]

在现实中,边的攻击代价肯定远远小于变电站的攻击代价,因此边e的攻击代价可以通过下述公式计算获得:式中,取值为[0,1],取值为[0,1]。

[0077]

s302、基于所述待识别电网的网络仿真模型中节点的移除策略,对所述待识别电网的网络仿真模型中节点进行模拟移除。

[0078]

在本技术中,节点一旦被彻底摧毁,通过会选择重建,而不再进行修复。因此为了对电网进行模拟攻击,首先需要提取出所有的变电站,以及所有除与发电站有连接的边。将变电站和输电线相结合,得到当前可攻击的所有备选攻击集合。

[0079]

按顺序选择攻击对象a∈a,进行模拟攻击:1)若攻击对象a为变电站,因此变电站往往无法被一次攻击完全破坏,因此本技术破坏该变电站的工作效率为η

t

(a),每次破坏量,攻击后变电站的工作效率更新为。

[0080]

2)若攻击对象a为输电线,则直接破坏该线路并进行移除。

[0081]

上述变电站和输电线都为本技术所述节点。在进行模拟攻击后,重新计算各变电站的负载,可以看出,由于上一轮攻击的破坏,各节点的工作效率下降或相关边被破坏,相应的节点将无法满足其供电区域的所需功率,因此该供电区域需要从其他变电站协调电能,从而可能会导致其他变电站超负载而产生级联破坏。此时如,则当前变电站已超负荷,该变电站暂时失效;随着电网中变电站慢慢恢复,当有其他变电站为超负荷变电站分担负载,使得超负荷变电站回归正常负载时,则表示该变电站已恢复至正常的效率。

[0082]

在模拟攻击过程中,当出现变电站失效,且导致其他变电站发生级联超载的情况,重复模拟攻击,直到没有新的变电站发生级联失效,模拟攻击完成。

[0083]

在模拟攻击过程中,为了考虑节点恢复对目标节点识别所产生的影响,按照步骤s20所述待识别电网的网络仿真模型中节点的恢复效率值对电网中节点进行恢复。

[0084]

s303、基于对所述待识别电网的网络仿真模型中节点进行模拟移除,获得所述待识别电网的网络仿真模型中节点的移除代价值。

[0085]

在本实施例中,为了提前预测电网中各节点的防御情况,本技术所述待识别电网的网络仿真模型中节点的移除代价值通过如下关系式获得:其中,δi为节点vi的移除代价值,ii为节点vi的业务重要度值,cb(v)为节点结构的重要度值。

[0086]

s40、基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中的目标节点。

[0087]

在一个实施例中,参照图6,图6为一种获得所述待识别电网的网络仿真模型中的目标节点的具体方法,即s40的具体实施方式。因此,所述基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中的目标节点的步骤,包括:s401、基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中节点的分值。

[0088]

在一个实施例中,本技术综合考虑目标a被破坏后的电力损失和攻击代价值,本申

请设计了一种新的攻击收益得分函数,用于识别当前电网中的重要目标。在复杂网络领域,利用最大连通子图方法对节点的重要性进行评估。而本技术中电网攻击旨在利用最小攻击代价获得最大程度地降低网络电能效率。因此,所述待识别电网的网络仿真模型中节点的分值通过如下关系式获得:其中,为所述待识别电网的网络仿真模型中节点a的分值,δa为所述待识别电网的网络仿真模型中节点a的移除代价值,为移除前的供电区总能耗值,为移除后的供电区总能耗值。

[0089]

s402、基于所述待识别电网的网络仿真模型中节点的分值,获得所述待识别电网的网络仿真模型中的目标节点。

[0090]

在一个实施例中,最佳的攻击目标a需要有两个特性:1)目标a被破坏后,当前电网正常供电的能力相对较差;2)目标a的攻击代价较低。

[0091]

因此在衡量攻击目标a的重要性时,需要在考虑其攻击代价的基础上,计算目标a的攻击得分值。因此,本技术设计了一种综合得分函数,该函数计算方法与攻击受益成正相关,与攻击代价成负相关。当一个目标a被攻击,分数越高,说明该目标a一旦被破坏,会最大程度危害当前电网的稳定和供电能力。如果被攻击的电网为我方电网,则我方根据计算出的最佳攻击目标a,对其的防御力度进行加强,以增强我方电网的抗破坏能力。通过计算获得的所述待识别电网的网络仿真模型中的目标节点需要攻击或加强保护。

[0092]

综合上述技术方案可以看出,本技术将待识别电网的网络仿真模型进行恢复效率模拟后,基于待识别电网的网络仿真模型的恢复效率值,再对其进行模拟移除,以及筛选出移除代价值最低的节点为所述待识别电网的网络仿真模型中的目标节点。可以看出,本技术所模拟的电网具有自动恢复功能,并且在对其进行模拟移除时,还考虑了其工作效率以及负载情况等,设计了一个节点自我恢复与现实生活中的电网更加贴合,因此基于本技术所述识别方法识别出的目标节点更准确;从而使得在对目标电网攻防博弈过程中,能快速打击目标电网的脆弱点,从而造成该电网的瘫痪;或者基于识别结果,对目标电网的脆弱点进行更有力度的防御,以增强我方电网的抗破坏能力。

[0093]

参照图8,基于同样的发明原理,本技术的实施例还提供了一种电网目标节点的识别装置,包括:第一获取模块,获取待识别电网的网络仿真模型;第二获取模块,基于所述待识别电网的网络仿真模型,获得所述待识别电网的网络仿真模型中节点的恢复效率值;第三获取模块,基于所述待识别电网的网络仿真模型中节点的恢复效率值,对所述待识别电网的网络仿真模型中节点进行模拟移除,以获得所述待识别电网的网络仿真模

型中节点的移除代价值;其中,所述移除代价值用于表征移除待识别电网的网络仿真模型中节点时需要考虑的移除成本;识别模块,基于所述待识别电网的网络仿真模型中节点的移除代价值,获得所述待识别电网的网络仿真模型中的目标节点。

[0094]

需要说明的是,本实施例电网目标节点的识别装置中各模块是与前述实施例中电网目标节点的识别方法中农的各步骤一一对应,因此,本实施例的具体实施方式和达到的技术效果可参照前述电网目标节点的识别方法的实施方式,这里不再赘述。

[0095]

此外,在一种实施例中,本技术的实施例还提供一种计算机程序产品,所述计算机程序产品在被处理器时,实现前述的方法。

[0096]

此外,在一种实施例中,本技术的实施例还提供一种计算机可读存储介质,所述计算机可读存储介质上存储有计算机程序,处理器执行所述计算机程序,实现前述的方法。

[0097]

在一些实施例中,计算机可读存储介质可以是fram、rom、prom、eprom、eeprom、闪存、磁表面存储器、光盘、或cd-rom等存储器;也可以是包括上述存储器之一或任意组合的各种设备。计算机可以是包括智能终端和服务器在内的各种计算设备。

[0098]

在一些实施例中,可执行指令可以采用程序、软件、软件模块、脚本或代码的形式,按任意形式的编程语言(包括编译或解释语言,或者声明性或过程性语言)来编写,并且其可按任意形式部署,包括被部署为独立的程序或者被部署为模块、组件、子例程或者适合在计算环境中使用的其它单元。

[0099]

作为示例,可执行指令可以但不一定对应于文件系统中的文件,可以可被存储在保存其它程序或数据的文件的一部分,例如,存储在超文本标记语言(html,hyper text markup language)文档中的一个或多个脚本中,存储在专用于所讨论的程序的单个文件中,或者,存储在多个协同文件(例如,存储一个或多个模块、子程序或代码部分的文件)中。

[0100]

作为示例,可执行指令可被部署为在一个计算设备上执行,或者在位于一个地点的多个计算设备上执行,又或者,在分布在多个地点且通过通信网络互连的多个计算设备上执行。

[0101]

需要说明的是,在本文中,术语“包括”、“包含”或者其他任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者系统不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者系统所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括该要素的过程、方法、物品或者系统中还存在另外的相同要素。

[0102]

上述本技术实施例序号仅仅为了描述,不代表实施例的优劣。

[0103]

通过以上的实施方式的描述,本领域的技术人员可以清楚地了解到上述实施例方法可借助软件加必需的通用硬件平台的方式来实现,当然也可以通过硬件,但很多情况下前者是更佳的实施方式。基于这样的理解,本技术的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质(如只读存储器/随机存取存储器、磁碟、光盘)中,包括若干指令用以使得一台多媒体终端设备(可以是手机,计算机,电视接收机,或者网络设备等)执行本技术各个实施例所述的方法。

[0104]

以上仅为本技术的优选实施例,并非因此限制本技术的专利范围,凡是利用本申

请说明书及附图内容所作的等效结构或等效流程变换,或直接或间接运用在其他相关的技术领域,均同理包括在本技术的专利保护范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1