基于递归神经网络的云在线恶意软件检测方法与流程

1.本发明涉及数据处理技术领域,尤其涉及一种基于递归神经网络的云在线 恶意软件检测方法。

背景技术:

2.云恶意软件是最常见的威胁之一,恶意软件是专门设计用来攻击在云环境 上运行的虚拟机。

3.现有的一种恶意软件检测方法通过将安全软件布置代理在虚拟机内部,对 恶意软件进行检测,但安全软件与虚拟机系统具有同等特权,容易被攻击和欺 骗,从而降低了对恶意软件的检测效果。

技术实现要素:

4.本发明的目的在于提供一种基于递归神经网络的云在线恶意软件检测方法, 旨在解决现有的恶意软件检测方法对恶意软件的检测效果较差的问题。

5.为实现上述目的,本发明提供了一种基于递归神经网络的云在线恶意软件 检测方法,包括以下步骤:

6.对虚拟机进行验证,验证合格,得到合格虚拟机;

7.通过所述合格虚拟机对云租户管理员的进程进行追踪,得到追踪轨迹;

8.对所述追踪轨迹进行特征提取,得到调用特征矩阵数据库;

9.使用所述调用特征矩阵数据库生成决策模型测试云租户管理员的运行行为, 得到测试结果;

10.在所述测试结果为异常时,对所述合格虚拟机进行异常处理。

11.其中,所述对虚拟机进行验证,验证合格,得到合格虚拟机的具体方式为:

12.调用云租户管理员的进程日志;

13.生成虚拟机的进程目录;

14.使用所述进程目录对所述进程日志进行验证,验证合格,得到合格虚拟机。

15.其中,所述通过所述合格虚拟机对云租户管理员的进程进行追踪,得到追 踪轨迹的具体方式为:

16.通过自省机制基于软件断点执行计数从所述合格虚拟机的监控程序中捕获 云租户管理员的进程运行,得到捕获位置;

17.基于所述捕获位置对所述合格虚拟机执行内存连续读取操作,生成进程执 行的跟踪轨迹。

18.其中,所述对所述追踪轨迹进行特征提取,得到调用特征矩阵数据库的具 体方式为:

19.通过滑动窗口从所述跟踪轨迹中提取连续系统调用序列;

20.基于所述连续系统调用序列设定特征向量;

21.基于所述特征向量生成矩阵;

22.使用二进制粒子群算法对矩阵进行特征提取,得到调用特征矩阵数据库。

23.其中,所述使用所述调用特征矩阵数据库生成决策模型测试云租户管理员 的运行行为,得到测试结果的具体方式为:

24.使用随机森林分类器作为学习模型;

25.使用调用特征矩阵数据库对所述学习模型进行训练,得到决策模型;

26.使用所述决策模型测试云租户管理员的运行行为,得到测试结果。

27.其中,所述在所述测试结果为异常时,对所述合格虚拟机进行异常处理的 具体方式为:

28.对所述测试结果进行标记,得到标记结果;

29.对所述标记结果进行异常判断,当所述标记结果为异常时,生成报警信号;

30.基于所述报警信号对所述合格虚拟机进行异常处理。

31.其中,所述基于所述报警信号对所述合格虚拟机进行异常处理的具体方式 为:

32.通过终止受监控程序或将所述合格虚拟机与云环境隔离,或通过所述云租 户管理员终止所述合格虚拟机。

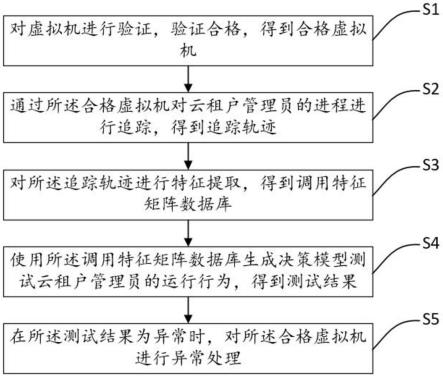

33.本发明的一种基于递归神经网络的云在线恶意软件检测方法,通过对虚拟 机进行验证,验证合格,得到合格虚拟机;通过所述合格虚拟机对云租户管理 员的进程进行追踪,得到追踪轨迹;对所述追踪轨迹进行特征提取,得到调用 特征矩阵数据库;使用所述调用特征矩阵数据库生成决策模型测试云租户管理 员的运行行为,得到测试结果;在所述测试结果为异常时,对所述合格虚拟机 进行异常处理,本发明通过在所述合格虚拟机外部部署所述决策模型对所述合 格虚拟机进行检测,解决了现有的恶意软件检测方法对恶意软件的检测效果较 差的问题。

附图说明

34.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施 例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述 中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付 出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

35.图1是本发明提供的一种基于递归神经网络的云在线恶意软件检测方法的 流程图。

36.图2是对虚拟机进行验证,验证合格,得到合格虚拟机的流程图。

37.图3是通过所述合格虚拟机对云租户管理员的进程进行追踪,得到追踪轨 迹的流程图。

38.图4是对所述追踪轨迹进行特征提取,得到调用特征矩阵数据库的流程图。

39.图5是使用所述调用特征矩阵数据库生成决策模型测试云租户管理员的运 行行为,得到测试结果的流程图。

40.图6是在所述测试结果为异常时,对所述合格虚拟机进行异常处理的流程 图。

具体实施方式

41.下面详细描述本发明的实施例,所述实施例的示例在附图中示出,其中自 始至终相同或类似的标号表示相同或类似的元件或具有相同或类似功能的元件。 下面通过参考附图描述的实施例是示例性的,旨在用于解释本发明,而不能理 解为对本发明的限制。

42.请参阅图1至图6,本发明提供一种基于递归神经网络的云在线恶意软件检 测方法,包括以下步骤:

43.s1对虚拟机进行验证,验证合格,得到合格虚拟机;

44.具体方式为:

45.s11调用云租户管理员的进程日志;

46.具体的,vmshield调用虚拟机进程验证(vmpv)组件来生成云租户管理 员的进程日志。一些程序安装在云租户管理员的操作系统的客户模式中,比如 strace(linux)或tasklist.exe(windows)来提取在虚拟机上运行的进程内存日 志。日志在一定时间间隔后更新,云服务提供商可以访问日志。生成的日志存 储在vlog文件中,然后发送到vmpv的进程目录验证模块。

47.s12生成虚拟机的进程目录;

48.具体的,程序与操作系统的通信以目录的形式进行维护。此目录包含进程 列表和与进程相关的信息,如进程id、地址、分配的内存等,以及程序和操作 系统之间通信的消息。每当执行一个进程时,都会在操作系统目录中创建一个 条目。云租户管理员会记录在其条目上执行的所有进程。

49.s13使用所述进程目录对所述进程日志进行验证,验证合格,得到合格虚拟 机。

50.具体的,为了映射云租户管理员的实际内存使用情况,将从虚拟机监控程 序中调用虚拟机进程目录生成组件。该组件使用libvmi,这是一个开源自省库, 能访问vcpu的寄存器,以及访问受监控虚拟内存的api。

51.进程目录验证。进程目录验证的主要目标是通过比较进入虚拟机进程目录 生成和出虚拟机进程目录生成阶段分别生成的vlog文件和hlog文件来检查云租 户管理员及其虚拟机的安全性,以检测受监控云租户管理员中的任何恶意活动。

52.程序与操作系统(os)的通信以目录的形式进行维护。此目录包含进程列 表和与进程相关的信息,如进程id、地址、分配的内存等,以及程序和操作系 统之间通信的消息。每当执行一个进程时,都会在os目录中创建一个条目。类 似地,云租户管理员会记录在其条目上执行的所有进程。最初,使用非恶意应 用程序提取一些恶意的rootkit。vmshield调用虚拟机进程验证组件来生成租户 管理员的进程日志。一些程序安装在云租户管理员的操作系统的客户模式中, 比如strace(linux)或tasklist.exe(windows)来提取在虚拟机上运行的进程内 存日志。日志在一定时间间隔后更新,云服务提供商可以访问日志。生成的日 志存储在vlog文件中,然后发送到虚拟机进程验证组件的进虚拟机进程目录验 证模块。实际上,日志不能完全信任,因为如果虚拟机或云租户管理员受到某 些rootkit或恶意程序的感染,则很可能无法在日志上看到虚拟机内运行的所有 恶意进程。

53.为了映射云租户管理员的实际内存使用情况,将从虚拟机监控程序中调用 出虚拟机进程目录生成模块。它使用libvmi,这是一个开源自省库,能访问 vcpu的寄存器,以及访问受监控云租户管理员虚拟内存的api。虚拟机进程目 录生成模块对云租户管理员进行

内省并访问其内存,还帮助监视和控制操作系 统的受保护地址。因此,它有助于开发虚拟机监控程序或基于虚拟机内省的安 全应用程序。vmshield调用虚拟机进程目录生成模块,使用libvmi映射云租 户管理员上运行的所有进程。对于windows操作系统,最初使用libvmiwinguid 工具获取内核调试信息。该工具使用云租户管理员的域名作为输入,并生成一 个内核程序数据库文件(pdb)的调试文件,该文件称为intoskrnl.pdb。 intoskrnl.pdb与pdb文件的全局唯一标识符(guid)信息相关联。此信息用于 提供映射到其地址的内核符号。然后,rekall1.7.1内存取证框架使用json格式 的pdb文件创建云租户管理员的rekall配置文件(win.rekall.json)。rekall 配置文件比pdb文件更容易解析,而且机器可读。rekall和调试信息是使用 fetch-pdb和parse-pdb插件获取的。然后vmshield配置libvmi以提取有关 windows内核函数和地址的信息。这是获取内核数据结构信息细节的标准方法, 适用于不同版本的windows。对于linux操作系统,通过配置libvmi配置文件 获取system.map文件的内核符号详细信息和内核符号表。符号表包含内存中的 符号名称和地址,这些名称和地址被映射到正确的页表,该页表被映射到唯一 进程的唯一物理地址。然后创建这些进程的目录,并将其存储在hlog文件中, 然后发送到windows和linux操作系统的进程目录验证模块上。进程目录验证 模块解析该hlog文件,以获取验证云租户管理员上运行的进程所需的相关信息。

54.当云租户管理员感染了恶意软件或rootkit时,虚拟环境中的许多进程都会 被杀死,包括自动更新和安全检查进程。一旦这些入侵程序或恶意软件绕过安 全检查并渗透到虚拟机,就可能对云企业及其客户的数据安全和基础设施构成 威胁。在这个模块中,我们验证所有进程,即使它们对vm没有威胁。进程目 录验证模块的主要目标是通过比较进虚拟机进程目录生成和出虚拟机进程目录 生成阶段分别生成的vlog文件和hlog文件来检查云租户管理员及其虚拟机的安 全性,以检测受监控云租户管理员中的任何恶意活动。一些恶意软件进程会禁 用云租户管理员中的安全工具,并隐藏它们的存在。进程目录验证模块很容易 追踪到这些恶意软件。如果发现任何隐藏的进程,那么我们可以得出结论,云 企业的虚拟机受到了威胁。将向云管理员发送警报,以便对其采取相关措施。 如果vm通过了此安全检查,则调用下一个模块(tpsci)。

55.s2通过所述合格虚拟机对云租户管理员的进程进行追踪,得到追踪轨迹;

56.具体方式为:

57.s21通过自省机制基于软件断点执行计数从所述合格虚拟机的监控程序中 捕获云租户管理员的进程运行,得到捕获位置;

58.具体的,使用drakuf(一种基于内核调试方法的自省机制)从虚拟机监 控程序中提取云租户管理员之外的系统调用序列。drakuf基于软件断点执行 技术,从虚拟机监控程序捕获云租户管理员上进程的运行。

59.执行断点后,将向vcpu生成软件调试异常。vcpu在异常处理程序中调用 vmexit操作,将控制转移到虚拟机监控程序。

60.s22基于所述捕获位置对所述合格虚拟机执行内存连续读取操作,生成进程 执行的跟踪轨迹。

61.具体的,通过从被捕获的位置执行内存的连续读取操作来生成进程执行的 完整跟踪轨迹。

62.在vmshield的这个阶段,以系统调用序列的形式提取被监视程序的运行时 行为。此阶段主要帮助生成良性和恶意软件的跟踪或系统调用日志(一系列系 统调用)的数据集,这些跟踪或日志是通过对受监控的云租户管理员进行高级 内存自省而生成的。在为各种监控程序生成跟踪之后,这些跟踪或系统调用日 志会被解析和清理,因为它们包含大量不相关的信息和噪声。解析后的文件包 含对每个进程id(pid)的各种系统调用,如write()、read()、open()、 close()等,这些调用与理解程序的行为有关。这些系统调用被提取并根据它 们的pids存储跟踪信息。drakuf是一种基于内核调试方法的自省机制,用于 从虚拟机监控程序中提取云租户管理员之外的系统调用序列。它基于软件断点 执行技术,从虚拟机监控程序捕获云租户管理员上进程的运行。

63.执行断点后,将向vcpu生成软件调试异常。vcpu在异常处理程序中调用 vmexit()操作,并将控制转移到虚拟机监控程序。然后,该事件被转发到运行 tpsci的dom0。然后,它通过从被捕获的位置执行内存的连续读取操作来生成 进程执行的完整跟踪。vmshield使用rekall1.7.1取证框架为云租户管理员生成rekall配置文件。此rekall配置文件提供有关要捕获的内核函数的位置的信息。 它支持各种操作系统的插件,并解析调试数据。为windows操作系统创建的 rekall配置文件称为win.rekall.json。它是从内核pdb文件ntoskrnl.pdb生成的。 对于linux操作系统,system.map用于创建rekall文件linux.rekall.json。vmshield 将进一步分析这些痕迹,以确定入侵行为。这些提取的系统调用序列和pid用 作vmshield第三阶段的输入。

64.s3对所述追踪轨迹进行特征提取,得到调用特征矩阵数据库;

65.具体方式为:

66.s31通过滑动窗口从所述跟踪轨迹中提取连续系统调用序列;

67.具体的,通过滑动窗口获得一个由n个项组成的连续系统调用序列n-gram。

68.s32基于所述连续系统调用序列设定特征向量;

69.具体的,设x

t

是跟踪轨迹t的特征向量,表示为x

t

=n-gram1,n

‑ꢀ

gram2,

…

,n-gramm。这里n-grams是为跟踪提取的特征,m是为每个跟踪轨迹 t产生的n-grams的数量。每个特征向量的n-gram,可以表示为 《w1w2w3w4w5w6》,其中1≤i≤m。从跟踪轨迹中提取n-gram作为特征 后,创建一个特征矩阵x

‘

t

,每个特征都被转换为跟踪轨迹中特征出现的次数c。 特征矩阵可以表示为x'

t

=《c1c2…cz

》,其中z是跟踪轨迹中特征的数量。将生 成的特征矩阵写入已处理的系统调用特征矩阵(pscfm),该矩阵也标记了跟 踪轨迹的名称,在发明中,是入侵和正常轨迹。同样,在特征矩阵中所有的轨 迹都经过预处理,之前的记录项都会从缓冲区中清除,以存储新的值。

70.s33基于所述特征向量生成矩阵;

71.具体的,pscfm最后会成为一个n*z的矩阵,其中n是行数,表示所有轨 迹的数量,每行可以表示为《x'

t

,l∈{0,1}》,l∈{1,0}是每行特征矩阵x'

t

的标签, 1表示恶意程序,0表示正常程序。pscfm表示虚拟机在不同场景中的行为。

72.s34使用二进制粒子群算法对矩阵进行特征提取,得到调用特征矩阵数据库。

73.具体的,本发明使用二进制粒子群算法(bpso)进行特征提取。bpso有 助于降维,并为学习模型提供独特的特征。bpso的优势在于其对参数控制的鲁 棒性和计算效率要优于主成分分析(pca)等其他算法。为了寻求最优解,每 个粒子都会朝着公式(1)中之前最佳

(pbest)位置和公式(2)中全局最佳(gbest) 位置的方向移动。最终的结果是粒子群收敛到最优解。基于创建一个最优的pscfm数据库(调用特征矩阵数据库)。

[0074][0075]

gbest(c

p

)=argmin[f(xj(m))],m=1,2,

…

,c

p andj=1,

…

,n

ꢀꢀꢀ

(2)

[0076]

式中,n表示群中的粒子总数,c

p

表示当前迭代次数,f()表示适应度函数, x表示位置。粒子的位置x由以下等式更新:

[0077][0078]

式中,v表示速度,s(x)表示sigmoid形函数,即

[0079]

在这个模块中,使用tpsci提取监控程序的执行轨迹。监控程序的执行轨 迹被用来提取特征,并生成经过处理的系统调用特征矩阵(pscfm)。n-gram 是一个由n项组成的连续序列,用于指定一个给定的系统调用。该序列由一个 小滑动窗口(比如k)获得,其中窗口移位每次递增1。窗口的每一次移动都会 为解析后的系统调用生成一个独特的n-gram模式。

[0080]

分析一个系统调用的例子,它包含系统调用的顺序为read()、read()、write()、 write()、write()、read()、write()、open()、read()、write()、close()。对于滑动窗 口k=6和窗口每次移动1,得到的系统调用序列将生成如下的n-gram:

[0081]

n-gram1:read(),read(),write(),write(),write(),read()

[0082]

n-gram2:read(),write(),write(),write(),read(),write()

[0083]

n-gram3:write(),write(),write(),read(),write(),open()

[0084]

n-gram4:write(),write(),read(),write(),open(),read()

[0085]

n-gram5:write(),read(),write(),open(),read(),write()

[0086]

n-gram6:read(),write(),open(),read(),write(),close()

[0087]

从轨迹中获得的n-grams,也被用来为某个进程评估频率。

[0088]

设x

t

是跟踪轨迹t的特征向量,表示为x

t

=n-gram1,n-gram2,

…

,n

‑ꢀ

gramm。这里n-gram是为跟踪提取的特征,m是为每个跟踪轨迹t产生的n

‑ꢀ

grams的数量。每个特征向量的n-grami可以表示为《w1w2w3w4w5w6》, 其中1≤i≤m。从跟踪轨迹中提取n-gram作为特征后,创建一个特征矩阵x

‘

t

, 每个特征都被转换为跟踪轨迹中特征出现的次数c。特征矩阵可以表示为x'

t

=《 c1c2…cz

》,其中z是跟踪轨迹中特征的数量。我们将生成的特征矩阵写入已处 理的系统调用特征矩阵(pscfm),该矩阵也标记了跟踪轨迹的名称,在发明 中,是入侵和正常轨迹。同样,在特征矩阵中所有的轨迹都经过预处理,之前 的记录项都会从缓冲区中清除,以存储新的值。pscfm最后会成为一个n*z的 矩阵,其中n是行数,表示所有轨迹的数量,每行可以表示为《x'

t

,l∈{0,1}》, l∈{1,0}是每行特征矩阵x'

t

的标签,1表示恶意程序,0表示正常程序。pscfm 表示虚拟机在不同场景中的行为。

[0089]

而且本发明使用二进制粒子群算法(bpso)进行特征提取。bpso有助于 降维,并为学习模型提供独特的特征。bpso的优势在于其对参数控制的鲁棒性 和计算效率要优于主成分分析(pca)等其他算法。为了寻求最优解,每个粒 子都会朝着公式(1)中之前最佳

(pbest)位置和公式(2)中全局最佳(gbest) 位置的方向移动。最终的结果是粒子群收敛到最优解。

[0090]

gbest(c

p

)=argmin[f(xj(m))],m=1,2,

…

,c

p andj=1,

…

,n

ꢀꢀꢀꢀ

(2)

[0091]

式中,n表示群中的粒子总数,c

p

表示当前迭代次数,f()表示适应度函数, x表示位置。粒子的位置x由以下等式更新:

[0092][0093]

式中,v表示速度,s(x)表示sigmoid形函数,即

[0094]

bpso用于离散特征分类问题中的特征选择。使用bpso的优点之一是,它 不使用梯度下降,因此它可以解决非线性问题,并且问题不一定是微分问题。 在特征选择之后,创建一个最优的pscfm数据库。

[0095]

s4使用所述调用特征矩阵数据库生成决策模型测试云租户管理员的运行行 为,得到测试结果;

[0096]

具体方式为:

[0097]

s41使用随机森林分类器作为学习模型;

[0098]

具体的,使用随机森林(rf)分类器作为学习模型,学习在监控云租户管 理员内运行的程序的行为。

[0099]

s42使用调用特征矩阵数据库对所述学习模型进行训练,得到决策模型;

[0100]

具体的,使用最优pscfm(特征矩阵)数据库来训练rf模型。

[0101]

s43使用所述决策模型测试云租户管理员的运行行为,得到测试结果。

[0102]

具体的,在训练模型后,生成一个决策模型,用于测试云租户管理员的运 行时行为。它根据行为将痕迹分类为良性或恶意。此阶段的结果将被发送到下 一阶段,以通知云管理员跟踪的最终分析。

[0103]

在这一阶段,使用最优pscfm数据库来训练我们的学习模型。交叉验证用 于训练和测试学习模型。我们使用随机森林(rf)分类器作为学习模型,学习 在监控云租户管理员内运行的程序的行为。训练数据集作为云租户管理员的配 置文件。使用rf的好处是,rf避免了数据集的过度拟合,因为它是多个决策 树(dts)的集合,这些决策树的结果被聚合为一个最终结果,从而将方差和偏 差引起的误差降至最低。在训练模型后,生成一个决策模型,用于测试云租户 管理员的运行时行为。它根据行为将痕迹分类为良性或恶意。此阶段的结果将 被发送到下一阶段,以通知云管理员跟踪的最终分析。

[0104]

s5在所述测试结果为异常时,对所述合格虚拟机进行异常处理。

[0105]

具体方式为:

[0106]

s51对所述测试结果进行标记,得到标记结果;

[0107]

具体的,ira收到了ipgd的结果(测试结果)。

[0108]

s52对所述标记结果进行异常判断,当所述标记结果为异常时,生成报警信 号;

[0109]

具体的,如果决策模型将跟踪标记为异常,它将生成警报信号。该信号将 报告给

云服务提供商,以采取进一步措施,维护云租户管理员数据和云租户数 据在云中的安全。

[0110]

s53基于所述报警信号对所述合格虚拟机进行异常处理。

[0111]

具体的,通过终止受监控程序或将所述合格虚拟机与云环境隔离,或通过 所述云租户管理员终止所述合格虚拟机。云管理员精通领域知识,可以通过访 问租户用户的活动信息来区分良性跟踪和演变中的良性跟踪。

[0112]

ira收到了ipgd的结果。如果决策模型将跟踪标记为异常,它将生成警报 信号。该信号将报告给云服务提供商,以采取进一步措施,维护云租户管理员 数据和云租户数据在云中的安全。可以通过终止受监控程序或将虚拟机与云环 境隔离,或通过在标记恶意行为的云租户管理员下终止虚拟机来完成。还假设 云管理员精通领域知识,可以通过访问租户用户的活动信息来区分良性跟踪和 演变中的良性跟踪。

[0113]

下面对本发明中英文缩写的含义进行说明。

[0114]

os表示操作系统。

[0115]

rootkit表示木马,恶意软件。

[0116]

pid表示进程id。

[0117]

pdb表示内核程序数据库文件。

[0118]

vm表示虚拟机。

[0119]

vcpu表示虚拟cpu。

[0120]

vmpv表示虚拟机过程验证。

[0121]

tpsci表示使用内省跟踪和解析系统调用。

[0122]

bpso表示二进制粒子群算法。

[0123]

ipgd表示入侵配置文件生成和检测。

[0124]

ira表示入侵报告和警报。

[0125]

pscfm表示系统调用特征矩阵。

[0126]

rf表示随机森林。

[0127]

本发明使用了两个流行的数据集,墨西哥大学(unm)数据集和barecloud 数据集去验证本发明提出的模型。unm和barecloud数据集被广泛用于验证检 验模型。在unm中,使用了8个恶意软件数据库来验证本发明的模型。每个数 据库都包含侵入性和良性的特权进程跟踪执行日志。barecloud数据集由规避恶 意软件的可执行二进制文件组成。使用3种规避恶意软件:基于时间的规避恶 意软件、基于异常的规避恶意软件和基于处理器功能的规避恶意软件。包含88 个基于时间的规避类样本、162个基于异常的规避类样本、89个基于处理器功 能的规避类样本和141个良性样本。

[0128]

分类准确性

[0129]

为了检查vmshield的准确性,我们选择随机森林(rf)、决策树(dt)、 逻辑回归(lr)和朴素贝叶斯(nb)四种机器学习算法与本发明的算法进行比 较,并使用主成分分析(pca)和二进制粒子群优化(bpso)进行特征选择。 比如pca+rf是指使用pca作为特征选择算法,rf用于对数据集进行分类。

[0130]

将所提出的vmshield算法与其他算法进行比较。从表1和表2中,可以看 出bpso+rf的效果最好。因此,在vmshield中,bpso用作特征选择算法, rf分类器用作恶意进程的分类。

[0131]

表1清楚地描述了在unm数据集上不同算法的性能比较。

[0132]

表1 unm数据上不同算法的准确性比较

[0133][0134]

接下来,使用barecloud数据集验证本发明提出的模型。首先使用上述机器 学习算法分析数据集,而不进行特征选择。然后,机器学习算法再次使用特征 选择算法(如pca和bpso)进行评估。从表2可以看出,bpso+rf得到了所 有规避攻击的最佳结果,

[0135]

表2 barecloud数据上不同算法的准确性比较

[0136][0137]

以上所揭露的仅为本发明一种基于递归神经网络的云在线恶意软件检测方 法较佳实施例而已,当然不能以此来限定本发明之权利范围,本领域普通技术 人员可以理解实现上述实施例的全部或部分流程,并依本发明权利要求所作的 等同变化,仍属于发明所涵盖的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1