应用于电力系统的隐秘性攻击风险评估方法

1.本发明涉及电力系统信息物理安全技术领域,特别是涉及一种应用于电力系统的隐秘性攻击风险评估方法。

背景技术:

2.电力系统的安全可靠运行,需要监测网络中众多节点的实时数据,并在调度中心汇总进行计算校核,必要时调整网络中的潮流分布。随着电力系统高度信息化和智能化,以及可再生能源的快速发展,在给系统带来更多的不确定性因素的同时,通信数据的安全性面临着新的挑战。学界已证实,若攻击向量设置得当,虚假数据注入攻击(false data injection attack,简称fdia)可以成功实施,且不会被现有的不良数据检测环节识别出来。

3.然而,目前已有的研究通常都集中于攻击者通过注入虚假数据,使防御者在被欺骗后,为保障线路安全运行而被迫做出的用户停电策略。虽然该攻击方式也尽可能考虑到了电力系统的运行特点,并给节点注入功率的篡改量、零功率点等做出限制,但事实上,这种少见的异常运行状态很容易被调度人员察觉,尤其是线路突然的越限情况,很可能会被富有经验的调度人员识破,进而怀疑数据的真实性。

4.因此,存在一种更加注重网络攻击的隐秘性而非最大化负荷损失的攻击。该类攻击中,攻击者通过虚假数据的蒙骗,使调度人员误以为在下达调度指令后,已经使系统达到了经济并且安全的运行状态,但实际上系统已处于某些线路越限的安全风险中。

技术实现要素:

5.为了弥补上述背景技术的不足,本发明提出一种应用于电力系统的隐秘性攻击风险评估方法,以解决隐秘性攻击较难被识别出来的问题。

6.本发明的技术问题通过以下的技术方案予以解决:

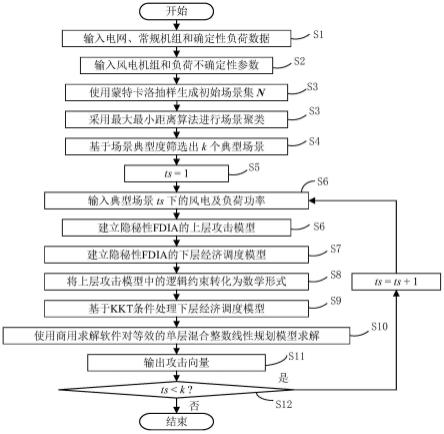

7.本发明公开了一种应用于电力系统的隐秘性攻击风险评估方法,包括以下步骤:s6、输入典型场景下的风电和负荷数据,建立最小化攻击成本的上层攻击模型的目标函数、约束条件;s7、建立最小化发电成本的下层经济调度模型的目标函数、约束条件,得到隐秘性fdia的双层规划模型;s8、对上层攻击模型中的逻辑约束进行处理,转化为数学形式;s9、处理下层经济调度模型;s10、将隐秘性fdia的双层规划模型转化为单层混合整数线性规划模型,使用求解软件对所述单层混合整数线性规划模型进行计算;s11、输出最优攻击向量。

8.在一些实施例中,步骤s6前还包括:s1、输入电网、常规火电机组和确定性负荷数据;s2、输入风电机组和不确定性负荷参数,所述参数包括:风电机组出力的概率分布和不确定性负荷的概率分布;s3、生成初始场景集n,并进行场景聚类;s4、筛选出k个典型的风电和负荷场景;s5、定义ts为缩减后的典型场景的序号,令ts=1,即首先以缩减生成的第一个典型场景为计算对象;步骤s11后还包括:s12、按步骤s6至步骤s11对第一个典型场景的计算完毕后,判断ts《k是否成立,即是否所有典型场景均已计算完毕;若ts《k,则说明还有剩

余典型场景未计算,需使ts=ts+1,并返回到步骤s6,重复执行步骤s6至步骤s11,并在每个典型场景计算完毕后进行一次判断;当ts≥k时,则说明所有典型场景均已计算完毕,程序结束运行。

9.在一些实施例中,步骤s1中所述数据包括:支路电抗、常规火电机组出力上下限、发电成本和确定性负荷节点数据。

10.在一些实施例中,步骤s2中所述参数包括:风电机组出力的概率分布和不确定性负荷的概率分布。

11.在一些实施例中,步骤s3具体包括:采用蒙特卡洛方法生成初始场景集n,并基于最大最小距离算法进行场景聚类,确定聚类中心。

12.在一些实施例中,步骤s4具体包括:采用基于典型度改进的k-means场景缩减方法,筛选出k个典型的风电和负荷场景;场景s的典型度td(s)的定义如公式(1)所示:

[0013][0014]

式中,f={f1,f2,

…

,fi,

…

,fn},表示场景s的盟友场景集,即由场景s所属子集cu内的其它场景构成的集合,fi为f内的第i个元素,n为盟友场景的数量;e={e1,e2,

…

,ei,

…

,em},表示场景s的敌手场景集,即由场景s所属子集cu外的其它场景构成的集合,ei为e内的第i个元素,m为敌手场景的数量;is(s)和ed(s)分别表示由场景s与盟友场景集f和敌手场景集e的平均欧氏距离计算出的内部相似性和外部相似性;z

ru

、zd为归一化因子。

[0015]

进一步地,所述归一化因子z

ru

、zd的具体计算方法如公式(2)所示:

[0016][0017]

式中,si和sj是初始场景集n中的任意两个场景;sa和sb是子集cu中的任意两个场景;k为预先设定的场景缩减数目;u为当前的场景聚类中心。

[0018]

在一些实施例中,步骤s6中所述上层攻击模型的目标函数的计算方法如公式(3)至公式(5)所示:

[0019][0020]

式中,n

pd

、n

pl

分别为电力系统的节点集合以及线路集合;ai、aj为0-1整数变量,分别表示针对节点i和线路j的攻击策略,与节点和线路的虚假注入功率δdi、δplj存在如下的逻辑关系:

[0021][0022][0023]

式中,δdi、δplj分别为攻击者针对节点i和线路j注入的虚假功率数据。

[0024]

进一步地,步骤s6中所述上层攻击模型的约束条件包括:网络安全约束、隐秘性攻击约束和攻击目标约束。

[0025]

进一步地,所述网络安全约束的计算方法如公式(6)至公式(9)所示:

[0026]

pl

t

=h

·

pg

–h·

(pd-s)

ꢀꢀꢀ

(6)

[0027]

plf=h

·

pg-h

·

(pd+δd-s)

ꢀꢀꢀ

(7)

[0028]

δpl=pl

t-plf=h

·

δd

ꢀꢀꢀ

(8)

[0029]

式中,pl

t

表示线路潮流的真实数据,即攻击者视角能获取的信息;plf表示线路潮流的虚假数据,即攻击者和防御者视角均能获取的信息;δpl和δd表示攻击者向线路潮流以及节点功率注入的虚假数据;pg和pd分别表示所有节点原本的发电机出力及负荷功率;s表示系统切除的负荷功率;h为转换矩阵,表示线路潮流与节点功率之间的线性关系,计算公式如下所示:

[0030][0031]

式中,bm和bs分别表示互导纳矩阵和节点的自导纳矩阵;aa表示节点-支路关联矩阵;

[0032]

所述隐秘性攻击约束的计算方法如公式(10)至公式(13)所示:

[0033][0034]-(1-ηj)

·

pl

j.lim

≤pl

j.f

≤(1-ηj)

·

pl

j.lim

ꢀꢀꢀ

(11)

[0035]-τ

·

pdi≤δdi≤τ

·

pdiꢀꢀꢀ

(12)

[0036][0037]

式中,si表示节点i处切除的负荷功率;ηj∈[0,1),表示调度人员为线路的输送容量所留裕度(例如取0.9);pl

j.f

和pl

j.lim

分别为线路j的虚假潮流值及其容量极限值;pdi表示节点i处的原负荷功率;τ∈(0,+∞),表示防御者对节点虚假数据的检测阈值,具体取决于电网投入的检测设备的精度;

[0038]

所述攻击目标约束的计算方法如公式(14)所示:

[0039][0040]

式中,pl

j.t

为线路j的真实潮流值。

[0041]

在一些实施例中,步骤s7中所述下层经济调度模型的目标函数的计算方法如公式(15)所示:

[0042]

min∑cg·

pggꢀꢀꢀ

(15)

[0043]

式中,cg代表各发电机组的单位出力成本;pgg为各发电机组的出力。

[0044]

进一步地,步骤s7中所述下层经济调度模型的约束条件的计算方法如公式(16)至

公式(18)所示:

[0045][0046][0047]

0≤sd≤dd+δddꢀꢀꢀ

(18)

[0048]

式中,表示线路l的容量极限;分别表示发电机g的最小出力和最大出力限制;dd表示节点d真实的负荷数据;sd表示节点d的甩负荷功率。

[0049]

进一步地,步骤s8中具体包括:对于公式(14)表示的逻辑约束,首先为每条线路定义0-1变量δj,作为线路的真实潮流是否超出线路容量极限的标志,即:

[0050][0051]

则为达到攻击目的,攻击者需要通过注入虚假数据,所应满足的线路过载约束为:

[0052][0053]

利用大m法,将公式(14)的逻辑约束转化为如下的混合整数形式:

[0054]

pl

j.lim-|pl

j.t

|≤m

·

δ

j-ε

ꢀꢀꢀ

(21)

[0055]

式中,m表示一个足够大的正数,ε表示一个足够小的正数;

[0056]

引入0-1整数变量δ

j.ori

以去掉公式(21)中的绝对值符号,计算公式为:

[0057][0058]

至此,公式(14)的逻辑约束条件转化为公式(20)以及公式(22)的形式。

[0059]

进一步地,步骤s8中还包括:对于公式(4)和公式(5),转化为公式(23)和公式(24)的形式,计算公式如下:

[0060]

[0061][0062]

式中,δ

d+,d

、δ

d-,d

、δ

pl+,j

和δ

pl-,j

为额外引入的0-1整数变量,且与注入功率的正负方向有关;m表示一个足够大的正数,ε表示一个足够小的正数;τ∈(0,+∞),表示防御者对节点虚假数据的检测阈值,具体取决于电网投入的检测设备的精度。

[0063]

在一些实施例中,步骤s9具体包括:利用库恩塔克kkt方法将下层经济调度模型转化为公式(25)至公式(28)的形式:

[0064][0065][0066]

[0067][0068]

式中,λ,μ为满足等式约束而引入的拉格朗日乘子;h

gt

,h

dt

分别为矩阵h的第g列和第d列向量的转置;csd代表节点d的甩负荷损失;pgg为各发电机组的出力;分别表示发电机g的最小出力和最大出力限制;sd表示节点d的甩负荷功率;α

l

,βg,γd,为满足变量的上下限约束而引入的拉格朗日乘子;ω

α,l

,ω

β,g

,ω

γ,d

,分别为线路功率、发电机出力、节点甩负荷约束相应的互补松弛条件中额外引入的0-1整数变量。

[0069]

在一些实施例中,步骤s10中具体包括:通过步骤s8和步骤s9将隐秘性fdia的双层规划模型转化为以公式(3)为目标函数,以公式(6)至公式(13)、公式(20)、公式(22)至公式(28)为约束条件的单层混合整数线性规划模型,采用求解软件对所述单层混合整数线性规划模型进行计算。

[0070]

本发明还公开了一种计算机可读存储介质,所述计算机可读存储介质存储有计算机可执行指令,所述计算机可执行指令在被处理器调用和执行时,所述计算机可执行指令促使处理器实现如上任一项所述方法的步骤。

[0071]

本发明与现有技术对比的有益效果包括:

[0072]

本发明提供的应用于电力系统的隐秘性攻击风险评估方法,首先输入典型场景下的风电和负荷数据,建立以攻击者攻击成本最小为目标的上层攻击模型以及以电网发电成本最小为目标的下层经济调度模型,再将构建的双层规划模型转化为单层混合整数线性规划模型,并调用求解软件进行求解,从而可有效甄别出电力系统运行中的薄弱环节。

附图说明

[0073]

图1是本发明实施例的隐秘性攻击风险评估方法的流程示意图。

[0074]

图2是本发明实施例的修改的ieee-39节点系统电气接线图。

具体实施方式

[0075]

下面对照附图并结合优选的实施方式对本发明作进一步说明。需要说明的是,在不冲突的情况下,本技术中的实施例及实施例中的特征可以相互组合。

[0076]

需要说明的是,本实施例中的左、右、上、下、顶、底等方位用语,仅是互为相对概念,或是以产品的正常使用状态为参考的,而不应该认为是具有限制性的。

[0077]

本发明目的是为了分析攻击者发动隐秘性fdia导致任意线路过载所需要花费的最小成本(即需要篡改的状态量的最少个数),以及风电及负荷不确定性对这类攻击成功率

的影响,旨在有效甄别电力系统的薄弱环节。

[0078]

图1是本发明实施例提供的一种考虑风电和负荷不确定性的隐秘性fdia的风险评估方法的流程示意图,该方法包括以下步骤:

[0079]

s1、输入电网、常规火电机组和确定性负荷基本数据,包括:支路电抗、常规火电机组出力上下限、发电成本和确定性负荷节点数据。

[0080]

s2、输入不确定性变量信息,包括:风电机组出力的概率分布(威布尔分布),不确定性负荷的概率分布(高斯分布)。

[0081]

s3、采用蒙特卡洛方法生成初始场景集n,并基于最大最小距离算法进行场景聚类,确定聚类中心。

[0082]

s4、采用基于典型度改进的k-means场景缩减方法(improved k-means algorithm based on typicality degree,简称ikbtd),筛选出k个典型的风电和负荷场景。对于场景s,其典型度td(s)的定义如公式(1)所示:

[0083][0084]

式中,f={f1,f2,

…

,fi,

…

,fn},表示场景s的盟友场景集,即由场景s所属子集cu内的其它场景构成的集合,fi为f内的第i个元素,n为盟友场景的数量;e={e1,e2,

…

,ei,

…

,em},表示场景s的敌手场景集,即由场景s所属子集cu外的其它场景构成的集合,ei为e内的第i个元素,m为敌手场景的数量;is(s)和ed(s)分别表示由场景s与盟友场景f和敌手场景e的平均欧氏距离计算出的内部相似性和外部相似性。z

ru

、zd为归一化因子,具体计算方法如公式(2)所示:

[0085][0086]

式中,si和sj是初始场景集n中的任意两个场景;sa和sb是子集cu中的任意两个场景;k为预先设定的场景缩减数目;u为当前的场景聚类中心。

[0087]

s5、定义ts为缩减后的典型场景的序号。令ts=1,即首先以缩减生成的第一个典型场景为研究对象。

[0088]

s6、输入典型场景ts下的风电和负荷数据,建立最小化攻击成本的上层攻击模型的目标函数(见公式(3)至公式(5))、约束条件(见公式(6)至公式(14))。

[0089][0090]

式中,n

pd

,n

pl

分别为电力系统的节点集合以及线路集合;ai,aj为0-1整数变量,分

别表示针对节点i和线路j的攻击策略,与节点和线路的虚假注入功率δdi,δplj存在如下的逻辑关系:

[0091][0092][0093]

式中,δdi,δplj分别为攻击者针对节点i和线路j注入的虚假功率数据。

[0094]

约束条件:网络安全约束(见公式(6)至公式(9))、隐秘性攻击约束(见公式(10)至公式(13))、攻击目标约束(见公式(14))。

[0095]

pl

t

=h

·

pg

–h·

(pd-s)

ꢀꢀꢀ

(6)

[0096]

plf=h

·

pg-h

·

(pd+δd-s)

ꢀꢀꢀ

(7)

[0097]

δpl=pl

t-plf=h

·

δd

ꢀꢀꢀ

(8)

[0098]

式中,pl

t

表示线路潮流的真实数据,即攻击者视角能获取的信息;plf表示线路潮流的虚假数据,即攻击者和防御者视角均能获取的信息;δpl和δd表示攻击者向线路潮流以及节点功率注入的虚假数据;pg和pd分别表示所有节点原本的发电机出力及负荷功率;s表示系统切除的负荷功率;h为转换矩阵,表示线路潮流与节点功率之间的线性关系,计算方法如公式(9)所示:

[0099][0100]

式中,bm和bs分别表示互导纳矩阵和节点的自导纳矩阵;aa表示节点-支路关联矩阵。

[0101][0102]-(1-ηj)

·

pl

j.lim

≤pl

j.f

≤(1-ηj)

·

pl

j.lim

ꢀꢀꢀ

(11)

[0103]-τ

·

pdi≤δdi≤τ

·

pdiꢀꢀꢀ

(12)

[0104][0105]

式中,si表示节点i处切除的负荷功率;ηj∈[0,1),表示调度人员为线路的输送容量所留裕度(例如取0.9);pl

j.f

和pl

j.lim

分别为线路j的虚假潮流值及其容量极限值;pdi表示节点i处的原负荷功率;τ∈(0,+∞),表示防御者对节点虚假数据的检测阈值,具体取决于电网投入的检测设备的精度(例如取0.5)。

[0106][0107]

式中,pl

j.t

为线路j的真实潮流值。

[0108]

s7、建立最小化发电成本的下层经济调度模型的目标函数(见公式(15))、约束条件(见公式(16)至公式(18)),得到隐秘性fdia的双层规划模型。

[0109]

min∑cg·

pggꢀꢀꢀ

(15)

[0110]

式中,cg代表各发电机组的单位出力成本;pgg为各发电机组的出力。

[0111]

[0112][0113]

0≤sd≤dd+δddꢀꢀꢀ

(18)

[0114]

式中,表示线路l的容量极限;分别表示发电机g的最小出力和最大出力限制;dd表示节点d真实的负荷数据;sd表示节点d的甩负荷功率。

[0115]

s8、对上层攻击模型中的逻辑约束进行处理,转化为数学形式。

[0116]

对于公式(14)表示的逻辑约束,首先需为每条线路定义0-1变量δj,作为线路的真实潮流是否超出线路容量极限的标志,即:

[0117][0118]

则为达到攻击目的,攻击者需要通过注入虚假数据,所应满足的线路过载约束为:

[0119][0120]

利用大m法,可将公式(14)的逻辑约束转化为如下的混合整数形式:

[0121]

pl

j.lim-|pl

j.t

|≤m

·

δ

j-ε

ꢀꢀꢀ

(21)

[0122]

式中,m表示一个足够大的正数(例如取105),而ε表示一个足够小的正数(例如取10-5

)。

[0123]

考虑到线路潮流的方向,引入0-1整数变量δ

j.ori

以去掉公式(21)中的绝对值符号,则有:

[0124][0125]

至此,公式(14)的逻辑约束条件就可转化为公式(20)以及公式(22)的形式。

[0126]

对于公式(4)和公式(5),采用同样的处理方法,转化为公式(23)和公式(24)的形式:

[0127]

[0128][0129]

式中,δ

d+,d

,δ

d-,d

,δ

pl+,j

和δ

pl-,j

为额外引入的0-1整数变量,且与注入功率的正负方向有关;m表示一个足够大的正数(例如取105),而ε表示一个足够小的正数(例如取10-5

);τ∈(0,+∞),表示防御者对节点虚假数据的检测阈值,具体取决于电网投入的检测设备的精度(例如取0.5)。

[0130]

s9、利用库恩塔克(kkt)方法将下层经济调度模型转化为公式(25)至公式(28)的形式。

[0131][0132][0133]

[0134][0135]

式中,λ,μ为满足等式约束而引入的拉格朗日乘子;h

gt

,h

dt

分别为矩阵h的第g列和第d列向量的转置;csd代表节点d的甩负荷损失;pgg为各发电机组的出力;分别表示发电机g的最小出力和最大出力限制;sd表示节点d的甩负荷功率;α

l

,βg,γd,为满足变量的上下限约束而引入的拉格朗日乘子;ω

α,l

,ω

β,g

,ω

γ,d

,分别为线路功率、发电机出力、节点甩负荷约束相应的互补松弛条件中额外引入的0-1整数变量。

[0136]

s10、通过步骤s8和步骤s9将隐秘性fdia的双层规划模型转化为以公式(3)为目标函数,以公式(6)至公式(13)、公式(20)、公式(22)至公式(28)为约束条件的单层混合整数线性规划模型,针对该模型,可采用已有的商业求解器(例如gurobi)进行计算。

[0137]

s11、输出最优解,即攻击者在典型场景ts下的最优攻击向量。

[0138]

s12、按步骤s6至步骤s11对第一个典型场景的计算完毕后,判断ts《k是否成立,即是否所有典型场景均已计算完毕;若ts《k,则说明还有剩余典型场景未计算,需使ts=ts+1,并返回到步骤s6,重复执行步骤s6至步骤s11,并在每个典型场景计算完毕后进行一次判断;当ts≥k时,则说明所有典型场景均已计算完毕,则程序结束运行。

[0139]

本发明实施例还提供一种计算机可读存储介质,计算机可读存储介质存储有计算机可执行指令,计算机可执行指令在被处理器调用和执行时,计算机可执行指令促使处理器实现如上所述方法的步骤。

[0140]

在一个具体的实施例中,以修改的ieee-39节点系统为例,该系统的电气接线图如图2所示,图中的数字1至39表示节点序号,字母g表示常规发电机组的安装位置,两座风电场分别接入节点31和节点35,通过仿真分析来验证所建立模型与求解方法的有效性。

[0141]

该算例系统中,线路容量限值设为正常线路潮流的1.2倍,节点的负荷数据的检测阈值设置为50%。风机的切入风速取作2m/s,切出风速取作20m/s,额定风速取作12m/s。风速服从形状参数和尺度参数分别为4和10.35的威布尔分布,负荷功率服从期望和方差分别为1和0.1的正态分布。

[0142]

利用本发明实施例所提出的应用于电力系统的隐秘性攻击风险评估方法,首先通过蒙特卡洛方法生成节点31和节点35风电出力以及所有负荷节点的不确定性的初始场景集,共包含5000个场景,然后采用ikbtd方法筛选出典型的风电出力和负荷功率场景集合,共包含59个典型场景,接着输入每个典型场景的数据,构建隐秘性fdia的双层规划模型,并转化为单层的混合整数线性规划模型,最终用gurobi求解器计算该模型,可获得在每个典型场景下实施隐秘性fdia的最低攻击成本及相应的攻击策略。

[0143]

统计所有典型场景下的最低攻击成本及相应的攻击策略,定义最低攻击成本及相应攻击策略均相同的典型场景为同一类攻击场景,所得最低攻击成本排名前五的攻击场景如表1所示:

[0144]

表1考虑风电和负荷不确定性下最低攻击成本排名前五的攻击场景

[0145][0146]

如果不考虑风电和负荷不确定性,则计算出原始场景下的最低攻击成本及相应攻击策略如表2所示:

[0147]

表2不考虑风电和负荷不确定性的原始场景下的最优攻击策略

[0148][0149]

通过对比表1和表2,说明考虑风电和负荷不确定性后,攻击者只在一定概率下能采取与原始场景的最低攻击成本相同的攻击向量,其它场景下的最低攻击成本均高于不考虑风电和负荷不确定性的原始场景,说明原评估结果更具保守性,而根据本发明实施例所提供的评估方法可更高效地分配防御资源,说明了本发明实施例的有效性。

[0150]

本发明实施例首先基于改进的场景分析法得到风电和负荷的不确定性数据,然后建立以攻击者攻击成本最小为目标的上层攻击模型以及以电网发电成本最小为目标的下层经济调度模型,基于kkt条件将构建的双层规划模型转化为单层混合整数规划模型,并调用商业求解器来进行求解,从而可有效甄别出电力系统运行中的薄弱环节。

[0151]

以上内容是结合具体的优选实施方式对本发明所作的进一步详细说明,不能认定本发明的具体实施只局限于这些说明。对于本发明所属技术领域的技术人员来说,在不脱离本发明构思的前提下,还可以做出若干等同替代或明显变型,而且性能或用途相同,都应当视为属于本发明的保护范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1