数据管理方法、装置、电子设备及计算机可读存储介质与流程

1.本技术涉及计算机的技术领域,具体而言,涉及一种数据管理方法、装置、电子设备及计算机可读存储介质。

背景技术:

2.网络协同制造是一种新的生产模式,其通过互联网技术让制造业价值链上的各个环节更加紧密联系、高效协作,使得资源得到最充分利用。在网络协同制造过程中,需要将生产场景中的终端设备实时感知的工作数据上传至云服务器以对终端的资源进行管理,设备数据流转覆盖数据感知、数据接入、数据传输等多个环节。

3.但是,在现有的网络协同制造过程中,存储至云侧服务器的工作数据的数据量极大,导致难以对其中的数据进行准确溯源。

技术实现要素:

4.本技术提供一种数据管理方法、装置、电子设备及计算机可读存储介质,以解决现有的网络协同制造过程中,难以对存储至云侧服务器的终端侧设备实时感知数据进行准确溯源的问题。

5.第一方面,本技术提供一种数据管理方法,包括:获取硬件设备工作时产生的工作数据;对所述硬件设备进行身份认证,并在认证通过后,利用该硬件设备的身份信息对该硬件设备对应的工作数据进行标记;对标记后的工作数据进行加密并存储。

6.本技术实施例中,利用硬件设备的身份信息对其对应的工作数据进行标记,从而在后续可以标记后的工作数据的标记对其进行溯源。同时,在利用硬件设备的身份信息对其对应的工作数据进行标记之前,对硬件设备进行身份认证,可以防止出现将其他硬件设备的身份信息来对该硬件设备的工作数据进行标记的情况,提高标记的准确性。

7.结合上述第一方面提供的技术方案,在一些可能的实施方式中,若所述硬件设备的数量为多个,所述对标记后的工作数据进行加密并存储,包括:对标记后的工作数据进行分类得到多种分类数据,其中,一种分类数据对应的一个标记;针对每一种分类数据,根据该分类数据对应的预设加密算法对该分类数据进行加密;存储加密后的每一种分类数据。

8.本技术实施例中,通过对标记后的工作数据进行分类,且针对每一种分类数据,根据该分类数据对应的预设加密算法对该分类数据进行加密,也即不同的分类数据对应的加密算法可以不同。即使其中一种加密算法泄露,但采用其他加密算法进行加密的分类数据也不存在数据泄露风险,从而提高存储数据的安全性。

9.结合上述第一方面提供的技术方案,在一些可能的实施方式中,应用于部署有控制层、执行层、企业层的电子设备,所述对标记后的工作数据进行加密并存储,包括:所述控制层对所述标记后的工作数据进行加密,得到第一工作数据并传输给所述执行层;所述执行层对所述控制层发送的所述第一工作数据进行完整性校验,以及对所述控制层进行身份认证,在所述完整性校验和所述身份认证通过后,利用该控制层的身份信息对所述第一工

作数据进行标记,得到第二工作数据将所述第二工作数据发送给所述企业层;所述企业层对所述执行层发送的所述第二工作数据进行完整性校验,以及对所述执行层进行身份认证,在所述完整性校验和所述身份认证通过后,利用该执行层的身份信息对所述第二工作数据进行标记,得到第三工作数据,并存储所述第三工作数据。

10.本技术实施例中,工作数据在从控制层传输到企业层的过程中,会依次被硬件设备的身份信息、控制层的身份信息、执行层的身份信息进行标记,使得在对最终存储的工作数据进行溯源时,可以准确获知其传输路径。

11.结合上述第一方面提供的技术方案,在一些可能的实施方式中,应用于部署有控制层、执行层、企业层的电子设备,所述对标记后的工作数据进行加密并存储,包括:所述控制层对第一工作数据进行加密,并传输给所述执行层,其中,所述第一工作数据为标记后的工作数据;所述执行层对所述控制层发送的加密后的所述第一工作数据进行完整性校验,以及对所述控制层进行身份认证,在所述完整性校验和所述身份认证通过后,对所述加密后的所述第一工作数据进行解密,并利用该控制层的身份信息对所述第一工作数据进行标记,得到第二工作数据,对所述第二工作数据进行加密,并传输给所述企业层;所述企业层对所述执行层发送的所述加密后的第二工作数据进行完整性校验,以及对所述执行层进行身份认证,在所述完整性校验和所述身份认证通过后,对所述加密后的所述第二工作数据进行解密,并利用该执行层的身份信息对所述第二工作数据进行标记,得到第三工作数据,对所述第三工作数据进行加密并存储。

12.本技术实施例中,执行层会对自身接收到的数据进行解密,并在解密后的数据进行标记后重新进行加密,从而保证执行层传输给企业层的数据的安全。同时,企业层也会对自身接收到的数据进行解密,并在解密后的数据进行标记后重新进行加密,从而保证存储的数据处于加密保护状态,提高存储数据的安全性。

13.结合上述第一方面提供的技术方案,在一些可能的实施方式中,所述控制层用于控制处于同一条生产线上的硬件设备,所述执行层用于管理同一生产车间内的所有控制层,所述企业层用于管理所有的执行层。

14.结合上述第一方面提供的技术方案,在一些可能的实施方式中,所述方法还包括:获取所述硬件设备与所述控制层之间的第一流量数据,判断所述第一流量数据是否满足第一预设条件;若所述第一流量数据不满足所述第一预设条件,发出流量异常警报;和/或,获取所述控制层与所述执行层之间的第二流量数据,判断所述第二流量数据是否满足第二预设条件;若所述第二流量数据不满足所述第二预设条件,发出流量异常警报;和/或,获取所述执行层与所述企业层之间的第三流量数据,判断所述第三流量数据是否满足第三预设条件;若所述第三流量数据不满足所述第三预设条件,发出流量异常警报。

15.本技术实施例中,通过获取硬件设备与控制层之间的第一流量数据,并基于第一预设条件对第一流量数据进行验证,实现对硬件设备与控制层之间的流量检测,提高硬件设备与控制层之间的数据传输安全性。同理,获取控制层与执行层之间的第二流量数据,并基于第二预设条件对第二流量数据进行验证,以及获取执行层与企业层之间的第三流量数据,并基于第三预设条件对第三流量数据进行验证,也可以提高控制层与执行层之间的数据传输安全性,以及提高执行层与企业层之间的数据传输安全性。

16.第二方面,本技术提供一种数据管理装置,包括管理层,管理层用于获取硬件设备

工作时产生的工作数据;对所述硬件设备进行身份认证,并在认证通过后,利用该硬件设备的身份信息对该硬件设备对应的工作数据进行标记;对标记后的工作数据进行加密并存储。

17.结合上述第二方面提供的技术方案,在一些可能的实施方式中,所述管理层,包括:控制层、执行层和企业层;所述控制层,用于对所述标记后的工作数据进行加密,并传输给所述执行层;所述执行层,用于对所述控制层发送的所述第一工作数据进行完整性校验,以及对所述控制层进行身份认证,在所述完整性校验和所述身份认证通过后,利用该控制层的身份信息对所述第一工作数据进行标记,得到第二工作数据将所述第二工作数据发送给所述企业层;所述企业层,用于对所述执行层发送的所述第二工作数据进行完整性校验,以及对所述执行层进行身份认证,在所述完整性校验和所述身份认证通过后,利用该执行层的身份信息对所述第二工作数据进行标记,得到第三工作数据,并存储所述第三工作数据。

18.结合上述第二方面提供的技术方案,在一些可能的实施方式中,若所述硬件设备的数量为多个,所述企业层,具体用于对标记后的工作数据进行分类得到多种分类数据,其中,一种分类数据对应的一个标记;针对每一种分类数据,根据该分类数据对应的预设加密算法对该分类数据进行加密;存储加密后的每一种分类数据。

19.结合上述第二方面提供的技术方案,在一些可能的实施方式中,所述数据管理装置还包括:流量探针和流量检测单元。流量探针,用于获取所述硬件设备与所述控制层之间的第一流量数据;流量检测单元,用于判断所述第一流量数据是否满足第一预设条件;若所述第一流量数据不满足所述第一预设条件,发出流量异常警报;和/或,所述流量探针,用于获取所述控制层与所述执行层之间的第二流量数据;流量检测单元,用于判断所述第二流量数据是否满足第二预设条件;若所述第二流量数据不满足所述第二预设条件,发出流量异常警报;和/或,所述流量探针,用于获取所述执行层与所述企业层之间的第三流量数据;流量检测单元,用于判断所述第三流量数据是否满足第三预设条件;若所述第三流量数据不满足所述第三预设条件,发出流量异常警报。

20.第三方面,本技术实施例还提供了一种电子设备,包括:存储器和处理器,所述存储器和所述处理器连接;所述存储器,用于存储程序;所述处理器,用于调用存储于所述存储器中的程序,以执行如上述第一方面实施例和/或结合上述第一方面实施例的任一种可能的实施方式提供的方法。

21.第四方面,本技术实施例还提供了一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被计算机运行时,执行如上述第一方面实施例和/或结合上述第一方面实施例的任一种可能的实施方式提供的方法。

附图说明

22.为了更清楚地说明本技术实施例的技术方案,下面将对实施例中所需要使用的附图作简单地介绍,应当理解,以下附图仅示出了本技术的某些实施例,因此不应被看作是对范围的限定,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他相关的附图。

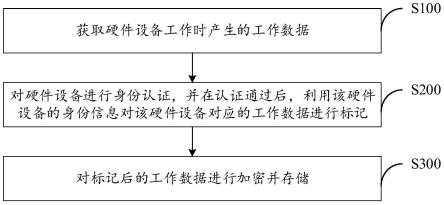

23.图1为本技术实施例示出的一种数据管理方法的流程示意图;

24.图2为本技术实施例示出的一种电子设备与硬件设备以及云服务器连接的原理框图;

25.图3为本技术实施例示出的又一种电子设备与硬件设备以及云服务器连接的原理框图;

26.图4为本技术实施例示出的一种数据管理装置的结构框图;

27.图5为本技术实施例示出的一种数据管理系统的结构框图;

28.图6为本技术实施例示出的一种电子设备的结构框图。

具体实施方式

29.术语“第一”、“第二”、“第三”等仅用于区分描述,并不表示排列序号,也不能理解为指示或暗示相对重要性。

30.下面将结合附图对本技术的技术方案进行详细地描述。

31.请参阅图1,图1为本技术实施例提供的一种数据管理方法的流程示意图,下面将结合图1对其包含的步骤进行说明。

32.s100:获取硬件设备工作时产生的工作数据。

33.其中,硬件设备可以是任意类型的设备,例如,可以是数控机床、打印机等设备,硬件设备的具体类型可以根据实际需求设置,此处不对其具体类型进行限制。

34.工作数据的具体类型可以根据硬件设备的类型确定,例如,当硬件设备为数控机床时,工作数据可以包括数控机床的工作参数、日志信息等数据,工作数据的具体类型可以根据实际需求设置,此处不对其具体类型进行限制。

35.s200:对硬件设备进行身份认证,并在认证通过后,利用该硬件设备的身份信息对该硬件设备对应的工作数据进行标记。

36.对硬件设备进行身份认证的具体实现方式及原理已为本领域技术人员所熟知,为简要描述,此处不再赘述。

37.硬件设备的身份信息可以包括硬件设备的设备编号、设备型号、设备功能等信息,只要能唯一表征一台硬件设备即可,此处不对硬件设备的身份信息进行限制。

38.在利用硬件设备的身份信息对其对应的工作数据进行标记之前,通过对硬件设备进行身份认证,可以保证硬件设备的身份信息的准确性,防止出现将其他硬件设备的身份信息来对该硬件设备的工作数据进行标记的情况,提高标记的准确性。

39.s300:对标记后的工作数据进行加密并存储。

40.其中,可以是将标记后的工作数据进行加密后,存储在本地;或者,也可以是在将标记后的工作数据进行加密后,将加密后的工作数据存储在其他设备中,例如,将加密后的工作数据上传至云服务器存储,或者将加密后的工作数据存储在分布式数据库中。

41.对标记后的工作数据进行加密的具体加密方式可以根据实际需求选择,此处不对其具体加密方式作出限制。

42.例如,可以是基于sm系列国产密码算法以及白盒加密技术对所述标记后的工作数据进行加密。由于sm系列国产密码算法适用于不同数据结构、不同数据长度的据加密和完整性校验技术,可以保障网络协同制造过程中数据传输过程的可用性、完整性和有效性。

43.白盒加密技术可以将密钥与加解密算法相混淆,使得密钥与加密程序不可区分,

无法获取原始的密钥信息,从而可以防止攻击者通过读取设备内存等手段获取密钥数据。因此,白盒加密技术可以保护设备密钥安全,进而实现设备认证以及数据加密的效果。

44.一种实施方式下,该数据管理方法应用于部署有控制层、执行层、企业层的电子设备,此时,对标记后的工作数据进行加密并存储的具体过程可以有以下两种实施方式。

45.第一种实施方式,对标记后的工作数据进行加密并存储的具体过程可以是:首先,控制层控制层对标记后的工作数据进行加密,得到第一工作数据并传输给执行层。然后,执行层对控制层发送的第一工作数据进行完整性校验,以及对控制层进行身份认证,在完整性校验和身份认证通过后,利用该控制层的身份信息对第一工作数据进行标记,得到第二工作数据,将第二工作数据发送给企业层。最后,企业层对执行层发送的第二工作数据进行完整性校验,以及对执行层进行身份认证,在完整性校验和身份认证通过后,利用该执行层的身份信息对第二工作数据进行标记,得到第三工作数据,并存储第三工作数据。

46.在将工作数据在从控制层传输到企业层的过程中,会依次被硬件设备的身份信息、控制层的身份信息、执行层的身份信息进行标记,使得在对最终存储的工作数据进行溯源时,可以准确获知其传输路径。

47.第二种实施方式,对标记后的工作数据进行加密并存储的具体过程可以是:

48.首先,控制层对第一工作数据进行加密,并传输给执行层,其中,第一工作数据为标记后的工作数据。然后,执行层对控制层发送的加密后的第一工作数据进行完整性校验,以及对控制层进行身份认证,在完整性校验和身份认证通过后,对加密后的第一工作数据进行解密,并利用该控制层的身份信息对第一工作数据进行标记,得到第二工作数据,对第二工作数据进行加密,并传输给企业层。最后,企业层对执行层发送的加密后的第二工作数据进行完整性校验,以及对执行层进行身份认证,在完整性校验和身份认证通过后,对加密后的第二工作数据进行解密,并利用该执行层的身份信息对第二工作数据进行标记,得到第三工作数据,对第三工作数据进行加密并存储。

49.执行层会对自身接收到的数据进行解密,并在解密后的数据进行标记后重新进行加密,从而保证执行层传输给企业层的数据的安全。同时,企业层也会对自身接收到的数据进行解密,并在解密后的数据进行标记后重新进行加密,从而保证存储的数据处于加密保护状态,提高存储数据的安全性。

50.上述的控制层、执行层、企业层对数据进行加密的方式可以相同,也可以不同,此处不对其加密的具体方式进行限制。

51.可以理解的是,控制层还可以用于执行上述的s100和s200。

52.其中,控制层用于对硬件设备进行自动化控制,以及对受其控制的硬件设备的数据进行收集,例如,控制层可以仅控制一台硬件设备,或者,控制层也可以控制处于同一条生产线上的硬件设备。控制层可以是分布式控制系统(dcs,distributed control system)、现场总线控制系统(fcs,fieldbus control system)、可编程逻辑控制器(plc,programmable logic controller)、数据采集与监视控制(scada,supervisory control and data acquisition)系统等。

53.执行层用于对车间的生产进行管理和调度,也即,管理同一生产车间内的所有控制层。执行层可以是mes(manufacturing execution system,制造企业生产过程执行管理软件)系统等,mes系统提供的信息有助于制造商可随时随地了解生产车间和设备站的生产

状态,以提高产量。

54.企业层用于管理所有的执行层,同时,企业层还可以用于负责对网络协同制造中具有协作关系的企业之间资源进行集成,以实现更快、更高效、更高质量地向客户交付产品。企业层可以是企业资源计划(erp,enterprise resource planning)、产品生命周期管理(plm,product lifecycle management)系统、客户管理(crm,customer relationship management)系统、供应链管理(scm,supply chain management)系统等。

55.其中,硬件设备、控制层、执行层、企业层、云服务器的具体连接示意图如图2所示。可以理解的是,一种实施方式下,用于执行该数据管理方法的电子设备可以不包括控制层、执行层、企业层。

56.一种实施方式下,当在将标记后的工作数据进行加密后,将加密后的工作数据存储在其他设备中时,其他设备还可以对企业层进行身份认证,并在身份认证通过后,利用企业层的身份信息对该标记后的工作数据再次进行标记。

57.以企业层将标记后的工作数据进行加密后,将加密后的工作数据上传至云服务器存储为例,云服务器在接收到企业层发送的第三工作数据后,云服务器对企业层发送的第三工作数据进行完整性校验,以及对企业层进行身份认证,在完整性校验和身份认证通过后,利用该企业层的身份信息对第三工作数据进行标记,并存储标记后的第三工作数据。

58.或者,云服务器在接收到企业层发送的第三工作数据后,云服务器对企业层发送的加密后的第三工作数据进行完整性校验,以及对企业层进行身份认证,在完整性校验和身份认证通过后,对加密后的第三工作数据进行解密,并利用该企业层的身份信息对第三工作数据进行标记,得到第四工作数据,对第四工作数据进行加密并存储。

59.一种实施方式下,若硬件设备的数量为多个,为了提高存储的数据的安全性,对标记后的工作数据进行加密并存储的具体过程可以是:首先对标记后的工作数据进行分类得到多种分类数据,其中,一种分类数据对应的一个标记;然后针对每一种分类数据,根据该分类数据对应的预设加密算法对该分类数据进行加密;最后存储加密后的每一种分类数据。

60.例如,在对标记后的工作数据进行分类时,可以是将同一台硬件设备对应的工作数据分类为一个分类数据;或者,也可以是将功能相同的多台硬件设备各自对应的工作数据分类为一个分类数据。

61.在该数据管理方法应用于部署有控制层、执行层、企业层的电子设备时,由于最终存储的工作数据中会存在硬件设备的身份信息、控制层的身份信息、执行层的身份信息三个标记,此时,在对标记后的工作数据进行分类时,还可以将具有同一个控制层的身份信息标记的所有工作数据分类为一个分类数据;或者,将具有同一个执行层的身份信息标记的所有工作数据分类为一个分类数据。

62.在企业层将标记后的工作数据进行加密后,将加密后的工作数据存储在其他设备中时,也可以是其他设备根据标记后的工作数据中的标记对工作数据进行分类,得到多个分类数据;然后针对每一个分类数据,根据该分类数据对应的预设加密算法对该分类数据进行加密;最后存储加密后的每一个分类数据。

63.以企业层将标记后的工作数据进行加密后,将加密后的工作数据上传至云服务器存储为例。

64.若云服务器不对企业层进行身份认证,此时,最终存储在云服务器中的工作数据中会存在硬件设备的身份信息、控制层的身份信息、执行层的身份信息三种标记。此时,在对标记后的工作数据进行分类时,可以将具有同一个硬件设备的身份信息标记的所有工作数据分类为一个分类数据;或者,具有同一个控制层的身份信息标记的所有工作数据分类为一个分类数据;或者,将具有同一个执行层的身份信息标记的所有工作数据分类为一个分类数据。

65.若云服务器对企业层进行身份认证,并在身份认证通过后,利用企业层的身份信息对该标记后的工作数据再次进行标记,则此时最终存储在云服务器中的工作数据中会存在硬件设备的身份信息、控制层的身份信息、执行层的身份信息、企业层的身份信息四个标记,此时,在对标记后的工作数据进行分类时,还可以将具有同一个企业层的身份信息标记的所有工作数据分类为一个分类数据。

66.可以理解的是,在对分类后的分类数据进行加密时,可以根据不同分类数据的安全级别需求,选择不同的加密数据进行加密。其中,安全级别需求越高的分类数据采用安全性能越高的加密算法进行加密。其中,不同分类数据的安全级别需求可以是预先设置好的。

67.一种实施方式下,为了提高数据在控制层、执行层、企业层之间进行数据传输的安全性,还可以获取硬件设备与控制层之间的第一流量数据,判断第一流量数据是否满足第一预设条件;若第一流量数据不满足第一预设条件,发出流量异常警报。和/或,获取控制层与执行层之间的第二流量数据,判断第二流量数据是否满足第二预设条件;若第二流量数据不满足第二预设条件,发出流量异常警报。和/或,获取执行层与企业层之间的第三流量数据,判断第三流量数据是否满足第三预设条件;若第三流量数据不满足第三预设条件,发出流量异常警报。

68.通过获取硬件设备与控制层之间的第一流量数据,并基于第一预设条件对第一流量数据进行验证,实现对硬件设备与控制层之间的流量检测,提高硬件设备与控制层之间的数据传输安全性。同理,获取控制层与执行层之间的第二流量数据,并基于第二预设条件对第二流量数据进行验证,以及获取执行层与企业层之间的第三流量数据,并基于第三预设条件对第三流量数据进行验证,也可以提高控制层与执行层之间的数据传输安全性,以及提高执行层与企业层之间的数据传输安全性。

69.在企业层将标记后的工作数据进行加密后,将加密后的工作数据存储在其他设备中时,还可以获取企业层与其他设备之间的第四流量数据,并判断第四流量数据是否满足第四预设条件;若第四流量数据不满足第四预设条件,发出流量异常警报。

70.其中,第一流量数据包括硬件设备与控制层之间的总计流量、最大速率、平均速率、最大利用率和平均利用率中的至少一种。相应的,第一预设条件可以是第一流量数据中的总计流量处于预设总计流量范围内,和/或,第一流量数据中的最大速率处于预设最大速率范围内,和/或,第一流量数据中的平均速率处于预设平均速率范围内,和/或,第一流量数据中的最大利用率处于预设最大利用率范围内,和/或,第一流量数据中的平均利用率处于预设平均利用率范围内。

71.可以理解的是,第二流量数据、第三流量数据、第四流量数据的实现方式与第一流量数据的实现方式相同,第二预设条件、第三预设条件、第四预设条件的实现方式与第一预设条件的实现方式相同,为简要描述,此处不再赘述。

72.此时,可以通过在硬件设备与控制层之间部署流量探针来获取第一流量数据,同理,也可以在控制层与执行层之间部署流量探针来获取第二流量数据,在执行层与企业层之间部署流量探针来获取第三流量数据。为了便于理解,流量探针的具体部署方式如图3所示。

73.相应的,还可以设置流量检测单元来判断判断第一流量数据是否满足第一预设条件;若第一流量数据不满足第一预设条件,发出流量异常警报。和/或,判断第二流量数据是否满足第二预设条件;若第二流量数据不满足第二预设条件,发出流量异常警报。和/或,判断第三流量数据是否满足第三预设条件;若第三流量数据不满足第三预设条件,发出流量异常警报。和/或,判断第四流量数据是否满足第四预设条件;若第四流量数据不满足第四预设条件,发出流量异常警报。

74.通过单独部署流量探针来采集流量数据,可以减少控制层、执行层、企业层的数据计算量,提高控制层、执行层、企业层的数据吞吐量。同时,通过流量探针来传输流量数据,也可以不占用控制层、执行层、企业层的网络宽带。

75.请参阅图4,图4为本技术实施例示出的一种数据管理装置110的结构框图,该数据管理装置110包括管理层。

76.管理层,用于获取硬件设备工作时产生的工作数据;对所述硬件设备进行身份认证,并在认证通过后,利用该硬件设备的身份信息对该硬件设备对应的工作数据进行标记;对标记后的工作数据进行加密并存储。

77.企业层,具体用于根据所述标记后的工作数据中的标记对所述工作数据进行分类,得到多个分类数据,其中,同一个分类数据包括同一类数据;针对每一个分类数据,根据该分类数据对应的预设加密算法对该分类数据进行加密;存储加密后的每一个分类数据。

78.管理层,包括控制层、执行层和企业层;所述控制层,用于对第一工作数据进行加密,并传输给所述执行层,其中,所述第一工作数据为标记后的工作数据;所述执行层,用于对所述控制层发送的加密后的所述第一工作数据进行完整性校验,以及对所述控制层进行身份认证,在所述完整性校验和所述身份认证通过后,利用该控制层的身份信息对所述加密后的第一工作数据进行标记,得到第二工作数据,将所述第二工作数据发送给所述企业层;所述企业层,用于对所述执行层发送的所述第二工作数据进行完整性校验,以及对所述执行层进行身份认证,在所述完整性校验和所述身份认证通过后,利用该执行层的身份信息对所述第二工作数据进行标记,得到第三工作数据,并存储所述第三工作数据。

79.数据管理装置还包括流量探针、流量检测单元,流量探针用于获取所述硬件设备与所述控制层之间的第一流量数据;流量检测单元,用于判断所述第一流量数据是否满足第一预设条件;若所述第一流量数据不满足所述第一预设条件,发出流量异常警报;和/或,所述流量探针,用于获取所述控制层与所述执行层之间的第二流量数据;流量检测单元,用于判断所述第二流量数据是否满足第二预设条件;若所述第二流量数据不满足所述第二预设条件,发出流量异常警报;和/或,所述流量探针,用于获取所述执行层与所述企业层之间的第三流量数据;流量检测单元,用于判断所述第三流量数据是否满足第三预设条件;若所述第三流量数据不满足所述第三预设条件,发出流量异常警报。

80.本技术实施例所提供的数据管理装置100,其实现原理及产生的技术效果和前述数据管理方法实施例相同,为简要描述,装置实施例部分未提及之处,可参考前述数据管理

方法实施例中相应内容。

81.请参阅图5,图5为本技术实施例示出的一种数据管理系统10的结构框图,该数据管理系统包括上述的数据管理装置110和云服务器120。

82.云服务器120,用于存储数据管理装置加密后的工作数据。

83.云服务器120,具体用于根据所述标记后的工作数据中的标记对所述工作数据进行分类,得到多个分类数据,其中,同一个分类数据包括同一类数据;针对每一个分类数据,根据预设安全需求,采用预设安全需求中与该分类数据对应加密算法对该分类数据进行加密;存储加密后的每一个分类数据。

84.其中,数据管理装置110和云服务器120的具体工作内容及工作原理在前文已叙述清楚,为简要描述,此处不再赘述。

85.请参阅图6,其为本技术实施例提供的一种电子设备200。所述电子设备200包括:收发器210、存储器220、通讯总线230、处理器240,其中,处理器240还可以部署有控制层、执行层和企业层。

86.所述收发器210、所述存储器220、处理器240各元件相互之间直接或间接地电性连接,以实现数据的传输或交互。例如,这些元件相互之间可通过一条或多条通讯总线230或信号线实现电性连接。其中,收发器210用于收发数据。存储器220用于存储计算机程序,如存储有图4中所示的软件功能模块,即数据管理装置100。其中,数据管理装置100包括至少一个可以软件或固件(firmware)的形式存储于所述存储器220中或固化在所述电子设备200的操作系统(operating system,os)中的软件功能模块。所述处理器240,用于执行存储器220中存储的可执行模块,例如数据管理装置100包括的软件功能模块或计算机程序。此时,处理器240,用于获取硬件设备工作时产生的工作数据;对所述硬件设备进行身份认证,在认证通过后,利用该硬件设备的身份信息对该硬件设备对应的工作数据进行标记;对标记后的工作数据进行加密并存储。

87.其中,存储器220可以是,但不限于,随机存取存储器(random access memory,ram),只读存储器(read only memory,rom),可编程只读存储器(programmable read-only memory,prom),可擦除只读存储器(erasable programmable read-only memory,eprom),电可擦除只读存储器(electric erasable programmable read-only memory,eeprom)等。

88.处理器240可能是一种集成电路芯片,具有信号的处理能力。上述的处理器可以是通用处理器,包括中央处理器(central processing unit,cpu)、网络处理器(network processor,np)等;还可以是数字信号处理器(digital signal processor,dsp)、专用集成电路(application specific integrated circuit,asic)、现场可编程门阵列(field programmable gate array,fpga)或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件。可以实现或者执行本技术实施例中的公开的各方法、步骤及逻辑框图。通用处理器可以是微处理器或者该处理器240也可以是任何常规的处理器等。

89.其中,上述的电子设备200,包括但不限于个人电脑、服务器等。

90.本技术实施例还提供了一种非易失性计算机可读取存储介质(以下简称存储介质),该存储介质上存储有计算机程序,该计算机程序被计算机如上述的电子设备200运行时,执行上述所示的数据管理方法。该计算机可读存储介质包括:u盘、移动硬盘、只读存储器(read-only memory,rom)、随机存取存储器(random access memory,ram)、磁碟或者光

盘等各种可以存储程序代码的介质。

91.以上所述仅为本技术的优选实施例而已,并不用于限制本技术,对于本领域的技术人员来说,本技术可以有各种更改和变化。凡在本技术的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本技术的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1