基于世系数据和风险管理的访问控制系统、方法及设备

本发明属于信息安全,涉及一种访问控制系统、方法及设备,具体涉及一种基于世系数据和风险管理的访问控制系统、方法及设备。

背景技术:

1、随着社会信息化和网络化发展,21世纪正逐渐成为一个数据化的时代,海量的数据将被生产、获取、存储、处理以及使用,如何管理数据,保障数据安全存储和共享成为了亟待解决的问题。大数据的主要特性包括大容量、多样性、快速度和真实性。大容量是指数据量巨大,21世纪是“万物互联”的时代,任何电子设备和程序都会在运行过程中产生数据,随着云计算和云存储等技术的发展,大量的数据被生产、存储以及使用;多样性是指数据的类型不再是单一的结构化数据,还包括了由iot设备生产的原始数据、没有固定字段的半结构化数据和以视频图片为代表的随机的非结构化数据;快速度既是指数据产生速度快,也是指数据处理速度快;真实性是在前三种特性基础上非常重要的延展,大数据技术发展的主要目的是科学高效地运用数据,而运用数据的前提是确保数据的高质量,数据质量的评价有很多维度,其中最重要的便是数据的真实性,即数据的可信度。因此,保障数据安全以及提升数据可信度成为了大数据技术研究当中的一个重点研究方向。

2、访问控制技术是确保数据安全存储和共享的通用技术,也是保障数据安全的重要手段。传统的访问控制模型包括dac(自主访问控制)、mac(强制访问控制)、rbac(基于角色的访问控制)、abac(基于属性的访问控制)以及基于传统模型的结合其他领域进行优化改进的衍生模型,这些访问控制模型在传统的访问控制环境中发挥了巨大作用,有效保障了数据的安全,进而有效保障了系统的安全。目前使用最广泛的访问控制模型是rbac模型,其基于角色进行授权的理念很符合日常生活中的习惯以及需求,大大简化了权限分配和权限验证的工作流程,但是其授权粒度不够精细以及在大型系统中容易出现角色爆炸的问题,导致其无法满足现代环境中对访问控制更高的要求,灵活性和安全性无法得到满足。abac模型是较新的一代访问控制模型,与rbac通过角色授予用户权限这种粗粒度的访问控制模式不同,abac基于属性进行授权的理念可以实现细粒度的访问控制,但是其过于细致和固定的授权决策导致灵活性得不到满足,无法满足现代环境的复杂需求。

3、传统的访问控制研究存在一些问题,首先是访问控制灵活性较低,虽然rbac模型基于角色的思想很符合现实场景,但是存在粒度较粗以及角色爆炸的问题,abac模型实现了细粒度的访问控制,但是授权评估不够灵活。其次是传统的访问控制模型在授权评估的时候,没有充分利用数据的特性以及数据之间的关系,导致对评估不够充分。最后是传统的访问控制模型对于安全性考虑不足,缺少风险意识。

4、针对灵活性较低的问题,研究人员提出基于分层属性的访问控制模型hgabac,但该模型在授权评估方面灵活性依旧不足。针对完备性不足的问题,研究人员提出基于世系数据的访问控制模型pbac,将世系数据引入访问控制机制当中,但是其存在两个问题:1.对环境感知不充分;2.模型较为抽象,需要结合其他模型。针对安全性较低的问题,许多研究人员在访问控制模型当中引入了信任与风险机制,其中基于内容和风险感知的访问控制模型rcbac提供了一种可行的思路,该模型通过对用户的访问行为计算风险,但是该模型计算风险参考的要素较少,评估不充分。

技术实现思路

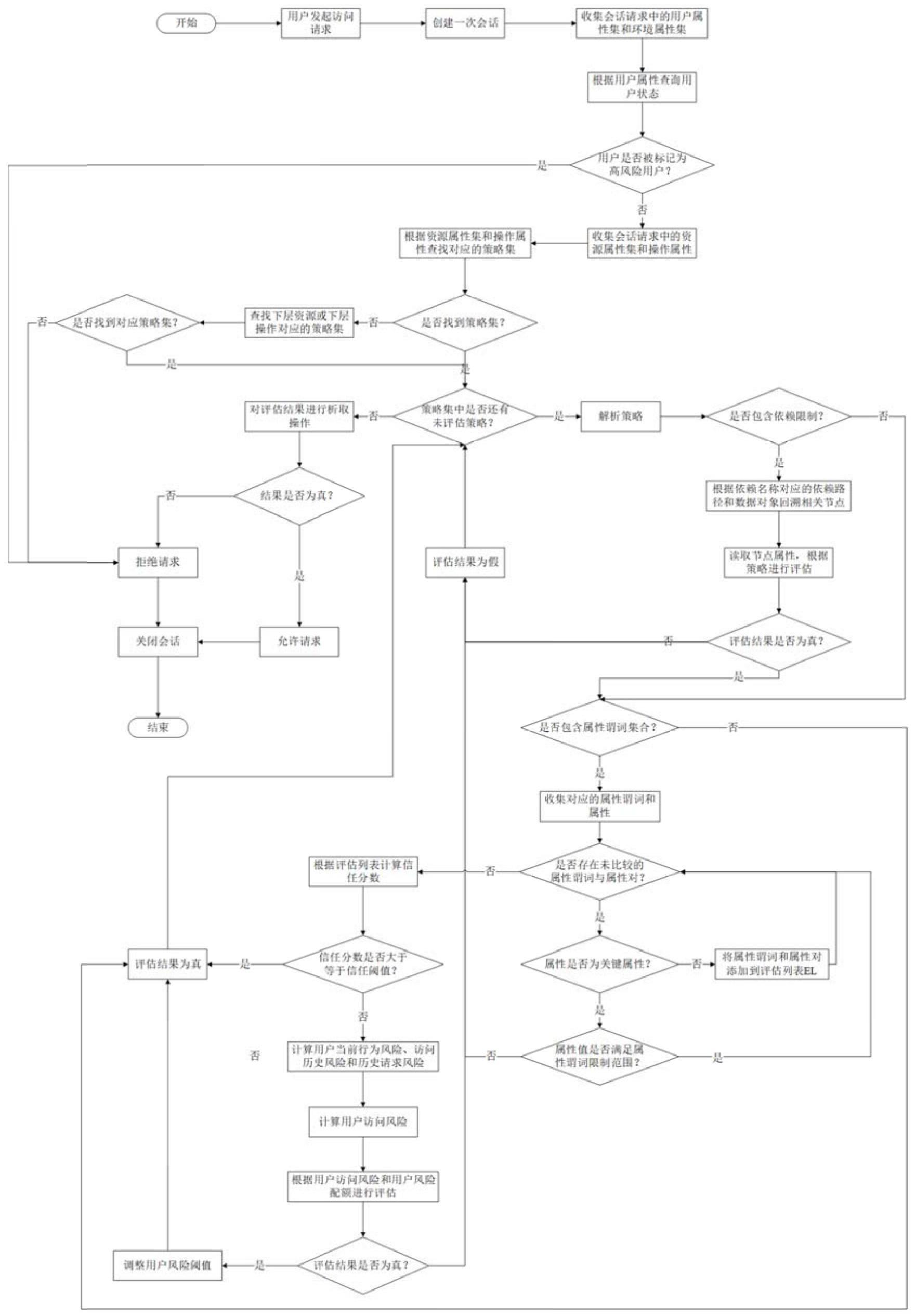

1、针对上述问题,本发明提供了一种基于世系数据和风险管理的访问控制系统、方法及设备,通过引入基础属性、关键属性和和信任机制,解决授权不够灵活的问题,提高系统灵活性;通过优化世系数据基础模型,解决系统对环境感知不足的问题,然后将世系数据引入访问控制当中,提高系统完备性;通过引入世系数据,并优化风险管理算法,解决风险计算不充分的问题,提高系统安全性。

2、本发明的系统所采用的技术方案是:一种基于世系数据和风险管理的访问控制系统,包括基于属性和信任的用户身份和用户行为验证模块、基于世系数据的用户历史行为验证模块、基于风险管理的二次验证模块;

3、所述基于属性和信任的用户身份和用户行为验证模块,用于实现对用户请求的分析以及授权评估,包括对请求进行解析、查找相应访问控制策略以及根据请求和策略进行授权评估;

4、所述基于世系数据的用户历史行为验证模块,用于通过对数据进行溯源实现对用户历史访问请求以及历史访问行为的分析;

5、所述基于风险管理的二次验证模块,用于实现授权范围在安全可控情况下的扩展,通过该模块对一些特定的访问控制请求进行授权,同时不会对系统产生不可控的风险。

6、本发明的方法所采用的技术方案是:一种基于世系数据和风险管理的访问控制方法,包括基于属性和信任的用户身份和用户行为验证、基于世系数据的用户历史行为验证、基于风险管理的二次验证;

7、所述基于属性和信任的用户身份和用户行为验证,用于实现对用户请求的分析以及授权评估,包括对请求进行解析、查找相应访问控制策略以及根据请求和策略进行授权评估;

8、所述基于世系数据的用户历史行为验证,用于通过对数据进行溯源实现对用户历史访问请求以及历史访问行为的分析;

9、所述基于风险管理的二次验证,用于实现授权范围在安全可控情况下的扩展,通过该模块对一些特定的访问控制请求进行授权,同时不会对系统产生不可控风险。

10、作为优选,所述基于属性和信任的用户身份和用户行为验证,具体实现包括以下步骤:

11、步骤a1:根据用户访问请求获取用户属性集合、资源属性集合以及环境属性集合;

12、步骤a2:根据资源与策略的对应关系以及操作与策略的对应关系,获取访问控制策略集,若未获取到对应访问控制策略集,则根据资源或操作的层次结构查找对应策略集;

13、步骤a3:解析策略获取属性谓词集合,属性谓词包括关键属性谓词和基础属性谓词,属性谓词的类别在设置访问控制策略时进行定义,针对属性谓词集合进行评估分析,关键属性谓词对应的属性必须满足关键属性谓词规定的范围,基础属性谓词对应的属性需通过算法计算信任度进行评估分析。

14、作为优选,步骤a3的具体实现包括以下子步骤:

15、步骤a3.1:提取属性谓词集合中的关键属性谓词,并查找对应属性,若属性对应属性值满足属性谓词限制范围,则该项评估结果为真,否则为假;

16、步骤a3.2:提取属性谓词集合中的基础属性谓词,并查找对应属性,添加到评估列表中,定义向量(x1,x2,…,xi,…,xm)和(y1,y2,…,yi,…,yn),其中,m表示评估列表中属性的数量,n表示评估列表中属性谓词的数量;对评估列表中的每一对属性谓词api和属性ai进行评估,yi=api.weighti,其中,weighti表示属性ai对应的权重,当属性ai的取值满足对应属性谓词api定义的取值范围时,xi=api.weighti,否则,xi=0;若评估列表中存在未匹配的属性谓词,则记录xi=0和yi=api.weighti;最后通过计算两个多维向量的余弦相似度,用以表征基础属性集合的信任度,若信任度大于或等于信任阈值,则评估结果为真,否则为假;

17、步骤a3.3:对步骤a3.1和步骤a3.2中产生的所有结果进行合取操作,即所有子项评估为真,评估结果则为真,否则评估结果为假。

18、作为优选,所述基于世系数据的用户历史行为验证,具体实现包括以下步骤:

19、步骤b1:解析用户访问请求,提取用户属性集合,根据用户属性判断用户是否被禁止进行任何访问操作;

20、步骤b2:从访问策略中获取对象,并根据依赖名称到依赖路径的映射获取依赖路径,然后遍历世系图,通过依赖路径查找相关节点并评估是否满足访问策略,然后记录评估结果。

21、作为优选,所述基于风险管理的二次验证,具体实现包括以下步骤:

22、步骤c1:通过基础属性集与基础属性谓词集的相似程度以及请求访问的资源的风险等级衡量当前行为风险,属性集与属性谓词集的相似度通过余弦相似度公式进行计算;

23、步骤c2:通过历史访问记录中风险访问与正常访问的比例关系衡量历史访问风险;

24、步骤c3:通过历史访问记录中被拒绝的风险请求与正常请求的占比情况衡量历史请求风险,所有请求包括被拒绝的请求以及被允许的请求;

25、步骤c4:根据当前行为风险、历史访问风险和历史请求风险计算访问风险,若访问风险大于风险阈值,则拒绝访问请求,反之允许访问请求。

26、本发明的设备所采用的技术方案是:一种基于世系数据和风险管理的访问控制设备,包括:

27、一个或多个处理器;

28、存储装置,用于存储一个或多个程序,当所述一个或多个程序被所述一个或多个处理器执行时,使得所述一个或多个处理器实现所述的基于世系数据和风险管理的访问控制方法。

29、本发明相比现有技术,其优点和积极效果主要体现在以下几个方面:

30、(1)实现了基于属性和策略的细粒度授权决策;

31、(2)实现了基于关键属性和信任的灵活授权决策,通过信任阈值调整授权范围,在不改变访问控制策略的情况下,通过调整信任阈值可以灵活调整授权范围,解决授权不足和过度授权等问题;

32、(3)实现了基于世系数据的完备授权决策,并通过对基础模型的改进实现了对环境信息的充分感知;

33、(4)实现了基于风险管理的安全授权决策,通过对当前行为风险、历史访问风险和历史请求风险综合分析确定用户访问风险完成授权评估,在实现灵活授权的基础上保证了系统的安全。

- 还没有人留言评论。精彩留言会获得点赞!