一种基于区块链的支付信息安全管理方法及系统与流程

本发明涉及信息安全,尤其涉及一种基于区块链的支付信息安全管理方法及系统。

背景技术:

1、随着电子支付的普及和发展,支付信息的安全性成为了一个重要的关注点。传统的支付系统面临诸多挑战,如支付数据篡改、身份伪造、支付纠纷,往往存在着支付信息安全度较低、信息管理效率较低的问题,因此,为了满足现代化支付信息的安全需求,有必要研究一种智能化的基于区块链的支付信息安全管理方法。

技术实现思路

1、本发明为解决上述技术问题,提出了一种基于区块链的支付信息安全管理方法及系统,以解决至少一个上述技术问题。

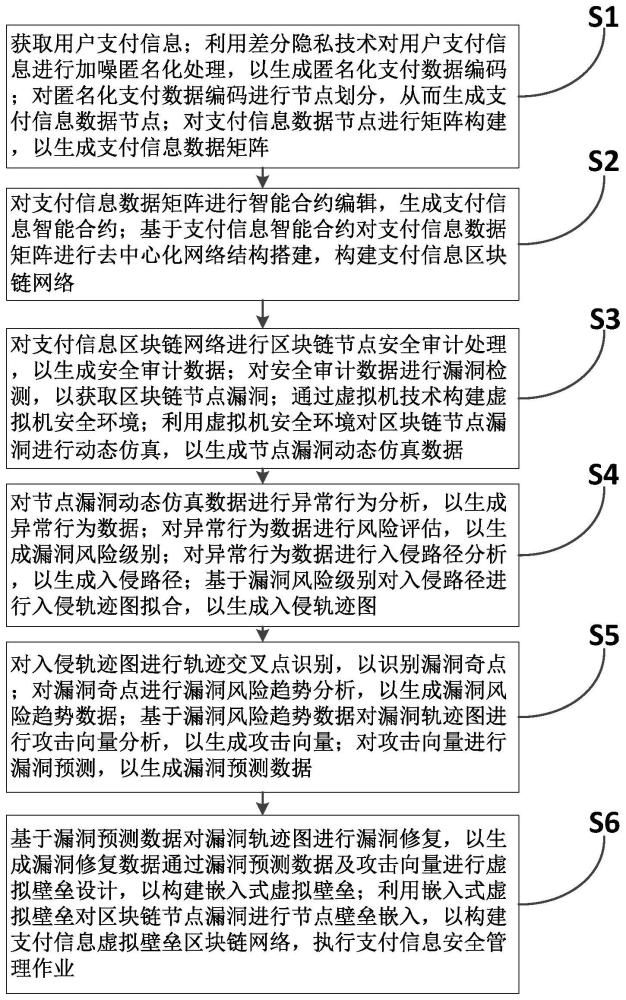

2、为实现上述目的,本发明提供一种基于区块链的支付信息安全管理方法,包括以下步骤:

3、步骤s1:获取用户支付信息;利用差分隐私技术对用户支付信息进行加噪匿名化处理,以生成匿名化支付数据编码;对匿名化支付数据编码进行节点划分,从而生成支付信息数据节点;对支付信息数据节点进行矩阵构建,以生成支付信息数据矩阵;

4、步骤s2:对支付信息数据矩阵进行智能合约编辑,生成支付信息智能合约;基于支付信息智能合约对支付信息数据矩阵进行去中心化网络结构搭建,构建支付信息区块链网络;

5、步骤s3:对支付信息区块链网络进行区块链节点安全审计处理,以生成安全审计数据;对安全审计数据进行漏洞检测,以获取区块链节点漏洞;通过虚拟机技术构建虚拟机安全环境;利用虚拟机安全环境对区块链节点漏洞进行动态仿真,以生成节点漏洞动态仿真数据;

6、步骤s4:对节点漏洞动态仿真数据进行异常行为分析,以生成异常行为数据;对异常行为数据进行风险评估,以生成漏洞风险级别;对异常行为数据进行入侵路径分析,以生成入侵路径;基于漏洞风险级别对入侵路径进行入侵轨迹图拟合,以生成入侵轨迹图;

7、步骤s5:对入侵轨迹图进行轨迹交叉点识别,以识别漏洞奇点;对漏洞奇点进行漏洞风险趋势分析,以生成漏洞风险趋势数据;基于漏洞风险趋势数据对漏洞轨迹图进行攻击向量分析,以生成攻击向量;对攻击向量进行漏洞预测,以生成漏洞预测数据;

8、步骤s6:基于漏洞预测数据对漏洞轨迹图进行漏洞修复,以生成漏洞修复数据通过漏洞预测数据及攻击向量进行虚拟壁垒设计,以构建嵌入式虚拟壁垒;利用嵌入式虚拟壁垒对区块链节点漏洞进行节点壁垒嵌入,以构建支付信息虚拟壁垒区块链网络,执行支付信息安全管理作业。

9、本发明通过差分隐私技术对用户支付信息进行加噪匿名化处理,可以保护用户隐私并降低敏感信息的泄露风险,将支付信息数据编码为节点形式,有助于后续的数据处理和分析。通过智能合约编辑和去中心化网络搭建,可以确保支付信息的可靠性、安全性和不可篡改性,支付信息区块链网络的建立提供了一个分布式的信任机制,消除了中心化机构的依赖,增强了支付信息的安全性。通过区块链节点安全审计和漏洞检测,可以及时发现和识别区块链节点中的安全漏洞,利用虚拟机安全环境进行动态仿真,可以模拟真实环境下的攻击场景,进一步了解漏洞的影响和危害程度,通过对节点漏洞动态仿真数据的分析,识别和记录异常行为,发现潜在的攻击行为和漏洞利用。风险评估和入侵路径分析提供了对漏洞的定量评估和可视化呈现,有助于确定漏洞的严重程度和优先级。通过轨迹交叉点识别和漏洞奇点分析,可以确定漏洞的关键节点和漏洞演化趋势。漏洞风险趋势数据和攻击向量分析提供了对漏洞的发展和利用方式的深入了解,通过漏洞预测数据可以提前发现潜在的漏洞,采取相应的防御和修复措施。基于漏洞预测数据进行漏洞修复,可以及时修补系统中的漏洞,增强系统的安全性和稳定性。通过虚拟壁垒设计和节点壁垒嵌入,可以建立一道强大的防线,保护支付信息区块链网络免受未知漏洞和攻击的侵害,嵌入式虚拟壁垒的使用可以提供实时监测和响应能力,加强对漏洞的预防和控制,确保支付信息的安全管理。

10、优选地,步骤s1包括以下步骤:

11、步骤s11:获取用户支付信息;

12、步骤s12:利用差分隐私技术对用户支付信息进行加噪匿名化处理,生成匿名化支付信息;

13、步骤s13:对匿名化支付信息进行编码映射,以生成匿名化支付数据编码;

14、步骤s14:对匿名化支付数据编码进行节点划分,从而生成支付信息数据节点;

15、步骤s15:对支付信息数据节点进行相似度计算,生成节点相似度数据;

16、步骤s16:根据节点相似度数据对支付信息数据节点进行矩阵构建,以生成支付信息数据矩阵。

17、本发明通过获取用户支付信息对支付数据进行处理和保护,通过差分隐私技术对用户支付信息进行加噪匿名化处理,保护用户隐私并降低敏感信息的泄露风险,匿名化处理使支付信息无法直接与特定用户关联,增加数据的隐私保护性,对匿名化支付信息进行编码映射可以将信息转换为特定的编码形式,便于后续的数据处理和分析,编码后的数据可以更有效地存储和传输,保持数据的机密性和完整性。将匿名化支付数据编码划分为不同的节点可以使得数据更易于管理和处理,节点划分可以根据数据的特征或属性进行分类,便于后续的分析和操作。通过计算支付信息数据节点之间的相似度,可以了解节点之间的关联程度和相似性,相似度数据可以用于后续的数据分析和挖掘,帮助发现节点之间的模式和关联规律。通过将节点相似度数据应用于支付信息数据节点的矩阵构建,可以形成具有结构化和可视化特征的支付信息数据矩阵,数据矩阵可以提供更丰富的信息展示和分析方式,便于对支付信息进行安全管理和决策制定。

18、优选地,步骤s2包括以下步骤:

19、步骤s21:对支付信息数据节点进行合约分析,生成支付信息智能合约逻辑;

20、步骤s22:利用支付信息智能合约逻辑对支付信息数据节点进行智能合约编辑,生成支付信息智能合约;

21、步骤s23:通过支付信息智能合约对支付信息数据节点进行模块重构,以生成支付信息区块链创世区块;

22、步骤s24:利用分布式指定共识算法对支付信息区块链创世区块进行去中心化网络结构搭建,构建支付信息区块链网络。

23、本发明通过对支付信息数据节点进行合约分析,可以识别出其中的规律、约束和交互逻辑,生成支付信息智能合约逻辑有助于确保支付信息在区块链上的执行符合预期,并提供安全性和可靠性的保障。通过将支付信息智能合约逻辑应用于支付信息数据节点,可以生成具体的智能合约代码,支付信息智能合约可以定义和执行各种支付相关的操作和逻辑,确保支付信息的安全性、准确性和一致性。通过对支付信息数据节点进行模块重构,将其转化为区块链中的创世区块形式,支付信息区块链创世区块包含了初始的支付信息数据,以及支付信息智能合约的定义和配置,确保支付信息的可追溯性和不可篡改性。通过分布式指定共识算法,将支付信息区块链创世区块连接到一个去中心化的网络结构中,这样的网络结构能够确保支付信息的分布式存储和验证,提高支付信息的安全性和可用性,支付信息区块链网络可以实现参与者之间的直接交互和共享,减少中间环节的风险和成本。

24、优选地,步骤s3包括以下步骤:

25、步骤s31:对支付信息区块链网络进行区块链节点安全审计处理,以生成安全审计数据;

26、步骤s32:对安全审计数据进行区块链节点漏洞检测,以获取潜在漏洞数据;

27、步骤s33:获取公共漏洞与暴露数据库,通过公共漏洞与暴露数据库对潜在漏洞数据进行漏洞匹配,以获取区块链节点漏洞数据;

28、步骤s34:通过虚拟机技术构建虚拟机安全环境;

29、步骤s35:利用虚拟机安全环境对区块链节点漏洞数据进行动态仿真,以生成节点漏洞动态仿真数据。

30、本发明通过对支付信息区块链网络进行安全审计处理,可以检测和评估节点的安全性,安全审计数据记录了节点的安全状态、配置和操作情况,为后续的安全管理和风险评估提供依据。通过对安全审计数据进行漏洞检测,识别出区块链节点存在的潜在漏洞,潜在漏洞数据反映了节点可能存在的安全风险和漏洞,为后续的漏洞修复和安全加固提供指导。通过获取公共漏洞与暴露数据库,可以将潜在漏洞数据与已知的漏洞进行匹配,区块链节点漏洞数据反映了节点存在的实际漏洞情况,确定漏洞的严重程度和紧急性,并采取相应的安全措施。通过使用虚拟机技术构建虚拟机安全环境,可以模拟和隔离真实的区块链节点环境,虚拟机安全环境提供了一个安全的测试和演练平台,用于进行漏洞验证、攻击模拟和安全实验,以保护真实环境的安全性和稳定性。通过在虚拟机安全环境中对区块链节点漏洞数据进行动态仿真,可以模拟漏洞的利用和攻击行为,根据节点漏洞动态仿真数据评估漏洞的影响范围和潜在风险,为修复措施的制定和优化提供实验依据。

31、优选地,步骤s4包括以下步骤:

32、步骤s41:对漏洞动态仿真数据进行异常流量分析,以生成异常流量数据;

33、步骤s42:基于异常流量数据对用户支付信息进行缓冲区溢出检测,以生成异常内存数据;

34、步骤s43:通过异常内存数据对漏洞动态仿真数据进行异常行为分析,以生成异常行为数据;

35、步骤s44:对异常行为数据进行风险评估,以生成漏洞风险级别;

36、步骤s45:对异常行为数据进行异常行为节点识别,以获取异常行为节点;

37、步骤s46:对异常行为节点进行入侵路径分析,以生成入侵路径;

38、步骤s47:基于漏洞风险级别对入侵路径进行入侵轨迹图拟合,以生成入侵轨迹图。

39、本发明通过对漏洞动态仿真数据进行异常流量分析,可以检测出异常的网络流量模式。异常流量数据反映了可能存在的网络攻击或异常行为,为后续的安全分析和检测提供了依据。通过对异常流量数据进行缓冲区溢出检测,识别用户支付信息中可能存在的缓冲区溢出漏洞。异常内存数据反映潜在的安全漏洞和内存异常,确定漏洞的类型和漏洞的利用方式。通过对异常内存数据进行分析,识别漏洞动态仿真数据中的异常行为。异常行为数据记录了漏洞引发的非正常行为,为后续的风险评估和入侵路径分析提供了依据。通过对异常行为数据进行风险评估,可以确定漏洞的风险级别,漏洞风险级别反映漏洞对系统安全的威胁程度,确定漏洞修复的优先级和紧急性。异常行为节点识别确定异常行为数据中的节点,即发起异常行为的具体实体或主体,通过异常行为节点的识别缩小安全调查的范围,提高安全团队的效率和准确性,入侵路径分析追踪和分析异常行为节点的入侵路径,即攻击者在系统中的行动轨迹,生成的入侵路径提供关于攻击者的攻击方式、目标和行动方式的详细信息入侵路径分析有助于安全团队了解攻击者的行为模式和攻击策略,为后续的安全防护和响应提供指导。通过对入侵路径进行分析和拟合,可以生成入侵轨迹图,入侵轨迹图展示了攻击者在系统中的活动路径和攻击步骤,帮助理解入侵过程和确定相应的安全防护策略。

40、优选地,步骤s44包括以下步骤:

41、步骤s441:对异常行为数据进行漏洞类型分析,以生成漏洞类型数据;

42、步骤s442:通过漏洞类型数据对漏洞数据进行漏洞频率检测,获取漏洞频率;

43、步骤s443:基于漏洞频率对异常行为数据进行漏洞影响范围分析,以生成漏洞影响范围数据;

44、步骤s444:对漏洞影响范围数据进行漏洞风险减损计算,以生成漏洞风险级别减损系数;

45、步骤s445:通过漏洞风险级别减损系数对异常行为数据进行风险评估,以生成漏洞风险级别,漏洞风险级别分为最危级、高危级、危险级和普通级。

46、本发明通过对异常行为数据进行漏洞类型分析,确定异常行为所涉及的具体漏洞类型,根据漏洞类型数据提供对不同漏洞类型的识别和分类,深入理解漏洞的本质和特征。对漏洞类型数据进行分析,计算出不同漏洞类型在异常行为数据中出现的频率,漏洞频率反映漏洞的普遍程度和可能被利用的概率,确定漏洞的重要性和紧急程度。通过对漏洞频率和异常行为数据进行分析,确定漏洞的影响范围,漏洞影响范围数据体现漏洞对系统和支付信息安全产生的影响程度,有助于评估漏洞的严重性和潜在的损失。通过对漏洞影响范围数据进行分析,计算出漏洞风险级别的减损系数,漏洞风险级别减损系数考虑了漏洞的影响范围和可能的风险减缓措施,用于量化漏洞的实际风险程度。通过将漏洞风险级别减损系数应用于异常行为数据,得出最终的漏洞风险级别,漏洞风险级别是对漏洞的综合评估,根据漏洞的严重性、频率、影响范围和减损因素等进行分类,确定漏洞修复的优先级和采取相应的安全措施。

47、优选地,步骤s46包括以下步骤:

48、步骤s461:对异常行为节点进行行为序列分析,生成异常行为序列;

49、步骤s462:通过异常行为序列进行漏洞利用链分析,以生成漏洞利用链关联数据;

50、步骤s463:对漏洞利用链关联数据进行入侵路径分析,以生成入侵路径。

51、本发明通过对异常行为节点进行行为序列分析,建立异常行为的时间顺序和关联关系,生成异常行为序列,异常行为序列提供异常行为发生的全局视角,为后续的漏洞利用链分析和入侵路径分析提供了基础。通过对异常行为序列进行分析,识别出漏洞利用链的形成过程和关联关系,漏洞利用链关联数据反映漏洞利用的路径和攻击者的行动流程,有助于理解漏洞的利用方式和危害程度,通过对漏洞利用链关联数据进行分析,推断出入侵的路径和攻击者的行动轨迹,入侵路径描述攻击者从初始漏洞到最终入侵的路径,有助于定位漏洞和加强相应的安全措施。

52、优选地,步骤s5包括以下步骤:

53、步骤s51:对漏洞轨迹图进行轨迹交叉点识别,以获取漏洞奇点;

54、步骤s52:对漏洞奇点进行漏洞风险趋势分析,以生成漏洞风险趋势数据;

55、步骤s53:基于漏洞风险趋势数据对漏洞奇点进行奇点位置特征提取,以生成奇点位置特征数据;

56、步骤s54:根据奇点位置特征数据对漏洞轨迹图进行攻击向量分析,以生成攻击向量;

57、步骤s55:对攻击向量进行漏洞预测,以生成漏洞预测数据。

58、本发明通过对漏洞轨迹图进行分析,确定轨迹交叉点,即漏洞奇点。漏洞奇点表示漏洞轨迹中的异常或突变点,识别潜在的漏洞发生位置和漏洞的特殊特征。通过对漏洞奇点进行分析,计算漏洞的风险趋势,漏洞风险趋势数据描述漏洞随时间的变化趋势,有助于预测漏洞的演化方向和可能的风险增减。通过对漏洞奇点和漏洞风险趋势数据进行分析,提取奇点的位置特征,奇点位置特征数据描述漏洞奇点的空间分布和相对位置关系,进一步理解漏洞的发生机制和漏洞之间的关联性。通过对奇点位置特征数据和漏洞轨迹图进行分析,可以确定可能的攻击向量,攻击向量表示被利用的漏洞路径和攻击路径,有助于检测潜在的攻击威胁和制定相应的安全策略。通过对攻击向量进行分析,可以进行漏洞预测,漏洞预测数据提供了对未来可能出现的漏洞的预测和预警,有助于及时采取相应的安全措施和漏洞修复措施。

59、优选地,步骤s6包括以下步骤:

60、步骤s61:基于漏洞风险级别对漏洞轨迹图进行修复优先级分析,以生成修复优先级数据;

61、步骤s62:根据漏洞预测数据对修复优先级数据进行漏洞修复时间计算,以生成漏洞修复时间参数;

62、步骤s63:根据漏洞修复时间参数对漏洞轨迹图进行修复率分析,以生成修复率数据;

63、步骤s64:通过修复率数据对漏洞轨迹图进行漏洞修复,以生成漏洞修复数据;

64、步骤s65:通过漏洞预测数据及攻击向量进行虚拟壁垒设计,以构建嵌入式虚拟壁垒;

65、步骤s65:利用嵌入式虚拟壁垒对区块链节点漏洞进行节点壁垒嵌入,以构建支付信息虚拟壁垒区块链网络,执行支付信息安全管理作业。

66、本发明通过对漏洞轨迹图进行分析,并结合漏洞的风险级别评估,确定漏洞的修复优先级,修复优先级数据可以帮助安全团队确定哪些漏洞应该首先修复,以最大程度地减少潜在的安全风险。通过结合漏洞预测数据和修复优先级数据,计算每个漏洞的修复时间参数,漏洞修复时间参数提供了对每个漏洞的修复所需时间的估计,有助于安排修复工作和制定合理的时间计划。通过对漏洞修复时间参数进行分析,可以计算漏洞的修复率数据,修复率数据反映漏洞修复工作的进展情况和效率,评估漏洞修复的整体进度和效果。根据修复率数据,可以针对性地进行漏洞修复工作,将修复工作集中在修复率较低的漏洞上,漏洞修复数据提供了修复后的漏洞状态信息,有助于跟踪漏洞修复工作的结果和效果。根据漏洞预测数据和攻击向量分析,可以设计虚拟壁垒,虚拟壁垒是一种安全防护机制,用于阻止潜在的攻击和漏洞利用,嵌入式虚拟壁垒可以在系统或网络中实施安全策略和控制措施,提供额外的安全层,以增强支付信息的安全性。通过将嵌入式虚拟壁垒应用于区块链节点漏洞修复和安全管理,可以构建支付信息虚拟壁垒区块链网络,支付信息虚拟壁垒区块链网络提供更高的安全性和防护能力,保护支付信息免受潜在的漏洞和攻击威胁,还能支持支付信息的安全管理作业,包括监控、审计、访问控制等功能,以确保支付信息的机密性、完整性和可用性。

67、在本说明书中,提供一种基于区块链的支付信息安全管理系统,包括:

68、数据矩阵模块,用于获取用户支付信息;利用差分隐私技术对用户支付信息进行加噪匿名化处理,以生成匿名化支付数据编码;对匿名化支付数据编码进行节点划分,从而生成支付信息数据节点;对支付信息数据节点进行矩阵构建,以生成支付信息数据矩阵;

69、区块链网络模块,用于对支付信息数据矩阵进行智能合约编辑,生成支付信息智能合约;基于支付信息智能合约对支付信息数据矩阵进行去中心化网络结构搭建,构建支付信息区块链网络;

70、漏洞动态仿真模块,用于对支付信息区块链网络进行区块链节点安全审计处理,以生成安全审计数据;对安全审计数据进行漏洞检测,以获取区块链节点漏洞;通过虚拟机技术构建虚拟机安全环境;利用虚拟机安全环境对区块链节点漏洞进行动态仿真,以生成节点漏洞动态仿真数据;

71、入侵轨迹模块,用于对节点漏洞动态仿真数据进行异常行为分析,以生成异常行为数据;对异常行为数据进行风险评估,以生成漏洞风险级别;对异常行为数据进行入侵路径分析,以生成入侵路径;基于漏洞风险级别对入侵路径进行入侵轨迹图拟合,以生成入侵轨迹图;

72、漏洞预测模块,用于对入侵轨迹图进行轨迹交叉点识别,以识别漏洞奇点;对漏洞奇点进行漏洞风险趋势分析,以生成漏洞风险趋势数据;基于漏洞风险趋势数据对漏洞轨迹图进行攻击向量分析,以生成攻击向量;对攻击向量进行漏洞预测,以生成漏洞预测数据;

73、虚拟壁垒模块,基于漏洞预测数据对漏洞轨迹图进行漏洞修复,以生成漏洞修复数据通过漏洞预测数据及攻击向量进行虚拟壁垒设计,以构建嵌入式虚拟壁垒;利用嵌入式虚拟壁垒对区块链节点漏洞进行节点壁垒嵌入,以构建支付信息虚拟壁垒区块链网络,执行支付信息安全管理作业。

74、本发明构建一种基于区块链的支付信息安全管理系统,通过数据矩阵模块,获取用户的支付信息,包括交易金额、时间戳等相关数据,通过应用差分隐私技术,对用户支付信息进行加噪匿名化处理,以保护用户的隐私,并生成匿名化支付数据编码,匿名化支付数据编码使个人身份和敏感信息已经得到保护。通过区块链网络模块将支付信息数据矩阵作为输入,对其进行智能合约编辑,以创建支付信息智能合约,智能合约定义了在区块链上执行的规则和逻辑,基于支付信息智能合约,构建支付信息区块链网络,其中包括多个节点参与的去中心化网络,确保支付信息的安全性和可靠性,避免单点故障和篡改风险。通过漏洞动态仿真模块对支付信息区块链网络进行安全审计处理,以生成安全审计数据,安全审计用于检测和识别可能存在的漏洞和安全风险,对安全审计数据进行漏洞检测,以识别区块链节点中存在的漏洞,这些漏洞可能是由于安全配置不当、代码缺陷或其他安全漏洞引起的,利用虚拟机技术创建安全环境,用于进行漏洞的动态仿真,虚拟机提供了一个隔离的环境,可以安全地模拟和分析漏洞的影响和攻击行为。通过入侵轨迹模块对节点漏洞动态仿真数据进行异常行为分析,以识别潜在的攻击行为和异常操作,发现可能的入侵行为和安全威胁,对异常行为数据进行入侵路径分析,以确定攻击者的入侵路径和行动轨迹,了解攻击者的攻击方式和目标,为后续的安全防护和漏洞修复工作提供指导,基于漏洞风险级别,对入侵路径进行拟合和可视化,生成入侵轨迹图,入侵轨迹图可以清晰展示攻击者的行动路径和攻击目标,帮助系统理解整体的安全态势。通过漏洞预测模块对入侵轨迹图进行分析,识别出轨迹交叉点,即漏洞奇点,漏洞奇点表示安全能力较弱的区块链节点,易收到入侵攻击,需要特别关注和处理,基于漏洞风险趋势数据,对漏洞轨迹图进行攻击向量分析,确定攻击者使用的攻击向量,了解攻击者的攻击手段和方法,为系统制定相应的防御策略提供依据,对攻击向量进行漏洞预测,预测可能出现的漏洞和安全弱点,有助于及早发现漏洞并采取相应的修复措施,提高系统的安全性和稳定性。通过虚拟壁垒模块对漏洞轨迹图进行漏洞修复,通过修复漏洞,消除系统中的安全弱点,提高系统的安全性和抵抗力,利用漏洞预测数据和攻击向量,设计嵌入式虚拟壁垒,虚拟壁垒是一种安全防护机制,用于保护系统免受潜在的攻击和入侵,构建支付信息虚拟壁垒区块链网络,将节点壁垒嵌入后的区块链网络与支付信息安全管理相结合,执行支付信息的安全管理任务,保护支付信息的机密性和完整性。

- 还没有人留言评论。精彩留言会获得点赞!