一种基于动态虚拟诱饵文件的勒索病毒检测系统和方法与流程

本发明涉及网络安全,具体是一种勒索病毒检测系统和方法。

背景技术:

1、勒索软件(ransomware)是一种流行的恶意软件,其通过绑架用户重要文件等方式,使用户数据资产无法正常使用,并以此为条件向用户提出勒索。勒索病毒一般会通过深度遍历的方式遍历客户主机的所有目录,并对关键的业务/数据文件(如数据库文件、办公文档、压缩文件、视频、图片和源代码)进行加密。部分勒索病毒会加密特定目录下超过固定大小的指定类型文件,使加密后的文件无法正常读取, 影响业务正常运行。

2、当前对未知勒索病毒进行欺骗检测的方法主要是有布置蜜罐系统和部署诱饵文件的方法:

3、1、蜜罐是通过布置一些作为诱饵的主机、网络服务或者信息,相当于复制一套或者多套业务系统,通过欺骗勒索病毒攻击作为蜜罐的主机来提前检测以及检测未知、变种的勒索病毒的存在,而由于蜜罐是复制整个业务系统,因此需要部署方投入大量的硬件设备与ip地址资源,并需要较多的维护人力成本;

4、2、部署诱饵文件则是在系统常见目录下放置诱饵文件,来尽早发现勒索病毒的存在,也一直都是一种主要的对抗勒索病毒的检测方法,传统的诱饵文件在主机系统特定目录下真实的创建出来,需要在多少个目录下放置诱饵,就要创建多少份诱饵文件,而为了能提高对勒索病毒的检出率,通常需要尽可能多的创建各种文档类型的诱饵文件。

5、现有这些方法存在着一些明显的缺陷:

6、1、大量诱饵文件占用了大量的磁盘存储空间以及运行时软件资源。

7、2、诱饵文件的创建、删除过程也需要消耗系统资源。

8、3、这种方法也无法真实模拟系统上真实的文件状态,容易被勒索病毒识别,跳过等导致识别率不高。

9、4、大量诱饵存在于各个目录中,容易给用户使用带来干扰。容易误导用户操作,导致误检测误识别,影响正常的用户操作,降低了检测系统的可靠性。

10、5、蜜罐系统无法对真实生产环境的数据进行保护,只能起到预警作用。

技术实现思路

1、为解决上述技术问题,本发明的目的是提供一种基于动态虚拟诱饵文件的勒索病毒检测系统和方法,主要模块及方法包括了目录遍历监控模块,诱饵生成模块,诱饵文件访问监控模块,重定向模块,主控模块,具体的:

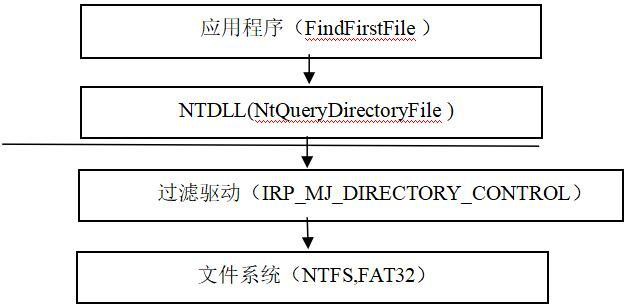

2、。勒索病毒攻击数据首先要进行数据嗅探,这一步通过目录遍历进行。目录遍历监控模块作为文件系统过滤驱动安装在系统中,实时监控可疑进程遍历目录操作,在目录查询操作返回用户调用程序之前,对底层文件系统返回的数据进行分析,根据上下文决定是否要调用诱饵生成模块生成诱饵文件项,生成包含插入了诱饵文件项的目录列表并返回;目录遍历监控模块的监控范围可配置,可以是受保护的目录,也可以是全磁盘范围。

3、诱饵生成模块根据当前目录下的文件类型,在目录遍历返回结果中查找是否存在勒索病毒可能会加密的常用文件,如果存在则根据文件排序规则在返回结果的实体文件前插入与实体文件对应的虚拟诱饵文件,此诱饵文件属性与实体文件一致,并把插入的诱饵文件信息与对应的实体文件记录在内部列表中。完成之后与原数据一起返回给调用进程。针对诱饵文件的生成,诱饵生成模块还可以(1)根据积累到的勒索病毒样本及变种访问的文件类型等属性特征,通过gan生成对抗网络建立预置的诱饵生成ai模型,gan生成器使用勒索病毒样本访问的文件属性作为参数空间生成随机样本,用于模拟真实样本,而gan判别器则使用真实文件和生成器的输出样本文件交叉判别,以及将生成器的输出样本文件放入勒索病毒环境进行校验判别,(2)根据当前保护设备的数据文件,大量生成没有实体文件对应的虚拟文件,这些虚拟文件随机大小,随机日期,均匀分布,可以大大增加对勒索病毒的欺骗性。(3)实时扫描所处的操作系统环境、所处系统的常用应用、文件属性,包括大小、日期、文件命名特征,结合预置的诱饵文件ai模型,生成虚拟诱饵文件项。

4、诱饵文件访问监控模块实时监控进程的文件访问请求,并根据访问的文件路径与内部诱饵文件列表进行对比,确定进程是否访问的是插入的诱饵文件,如果是则对当前访问进行标记。对于对诱饵文件的数据读取和查询操作允许其操作完成。诱饵文件访问监控模块继续监控文件修改操作,接收重定向模块反馈回的数据加密检查结果,如果发现对诱饵文件的数据加密操作则视为恶意勒索病毒行为,此时则采取对应处置动作:限制当前进程的文件操作权限,发送通知信息给主控模块,告知当前进程为恶意勒索病毒进程。

5、重定向模块根据上下文实时智能构建虚拟诱饵文件内容,会把识别出来的所有对诱饵文件的属性查询和数据读取被重定向到对应实体文件,如查询文件大小修改时间等实际是查询到实际对应实体文件属性,而对诱饵文件的读取数据操作,则会从实体文件把数据读取出来返回给读取进程。如果发现对诱饵文件的写请求操作,则创建出诱饵文件对应的实体文件并把请求重定向到这个文件。对实体文件的操作完成后,根据文件内容的改变判断出数据加密操作,并将结论反馈回诱饵文件访问监控模块。

6、主控模块根据收到的监控模块发送的通知,终止恶意进程运行,并采集其对应文件特征码保存到服务器,根据训练好的特征模型,再次增强训练样本,实时补充特征。记录本次恶意勒索病毒检测结果信息到服务器,向用户发送通知信息。主控模块还可以根据预置白名单进程,这些进程是一些已知的可信任进程,在这些进程中不插入动态虚拟诱饵文件,避免诱饵文件对用户的干扰。

7、本发明还提供一种基于动态虚拟诱饵文件的勒索病毒检测方法,它采用本发明所述的一种基于动态虚拟诱饵文件的勒索病毒检测系统,首先根据预置策略设置数据包含路径以及对应白名单应用,然后通过监控应用程序目录访问请求,并对请求返回的文件列表数据进行分析,然后插入与原始文件特征相似的诱饵文件项,并可以根据随机模型生成诱饵文件项并插入结果列表中,随后在文件访问时监控对这些诱饵文件的访问并重定向到实际文件返回查询数据,读取数据,在监控到对这些诱饵文件的数据修改之后根据内容判断数据加密操作,发现数据被加密时对操作进程进行标记并把其特征更新到特征库里,识别出的勒索病毒也被限制再进行文件访问操作;

8、部署在被保护服务器中,启动主控模块,根据预置策略设定好被保护目录对应白名单应用,之后目录遍历监控模块根据监控范围策略开始工作,随后诱饵生成模块根据特征模型和上下文生成虚拟诱饵文件项,诱饵文件访问监控模块根据生成的虚拟诱饵文件项监控进程文件访问操作,重定向模块根据进程的访问操作进行读写操作分离重定向,并根据对诱饵文件的数据写入来最终判断应用是否对诱饵文件进行了非法加密。

9、与现有技术相比,本发明具有如下有益效果:

10、1、诱饵文件动态生成,用户透明无感知,操作零影响。

11、2、诱饵文件不占用系统空间资源。

12、3、诱饵文件可以根据系统内原生文件状态来动态模拟,对勒索病毒的欺骗性更强。

13、4、可以根据模型随机生成大量虚拟诱饵文件,大大增加了勒索病毒检测效率。

14、5、可以实时采集到新病毒或变种访问的新文件特征样本,实时增强模型。

- 还没有人留言评论。精彩留言会获得点赞!