零信任系统的安全防护方法、装置及存储介质与流程

本技术涉及系统防护,尤其涉及一种零信任系统的安全防护方法、装置及存储介质。

背景技术:

1、随着科技信息化建设不断深入,企业数智化转型持续推进,新业态的出现与新技术的使用使得企业网络边界逐渐模糊,导致当前传统边界防护体系很容易被突破。企业的“人”、“业务”和“数据”走出传统企业边界,以及开放协同的实际业务需求,导致外部供应商、合作伙伴、外包等上下游相关人员需要“跨”过企业数字护城河进行接入。

2、目前,大部分企事业单位为了消除以往对访问数据的用户过度信任,从而导致用户在访问企业的数据资源或者资产的过程中对数据资源或者资产的安全造成威胁,由此零信任技术应运而生。零信任技术的理念是“永不信任,持续验证”,并且用户访问的权限是根据用户的账号或者用户的其他具有唯一性的标识来进行管理,而每一个用户的访问权限是固定的。在用户进行数据访问的过程中,会持续对用户的身份进行验证,但是在验证之后对于用户的权限不会发生调整,不能实时动态地根据用户安全态势的变化调整访问权限的授权,从而降低企业的数据资源或者资产在用户使用零信任网络/系统访问的过程中的安全性。

技术实现思路

1、本技术的主要目的在于提供一种零信任系统的安全防护方法、储能变流器及储能系统,旨在解决如何对用户的访问权限进行调整以确保企业数据资源或者资产持续处于安全状态的技术问题。

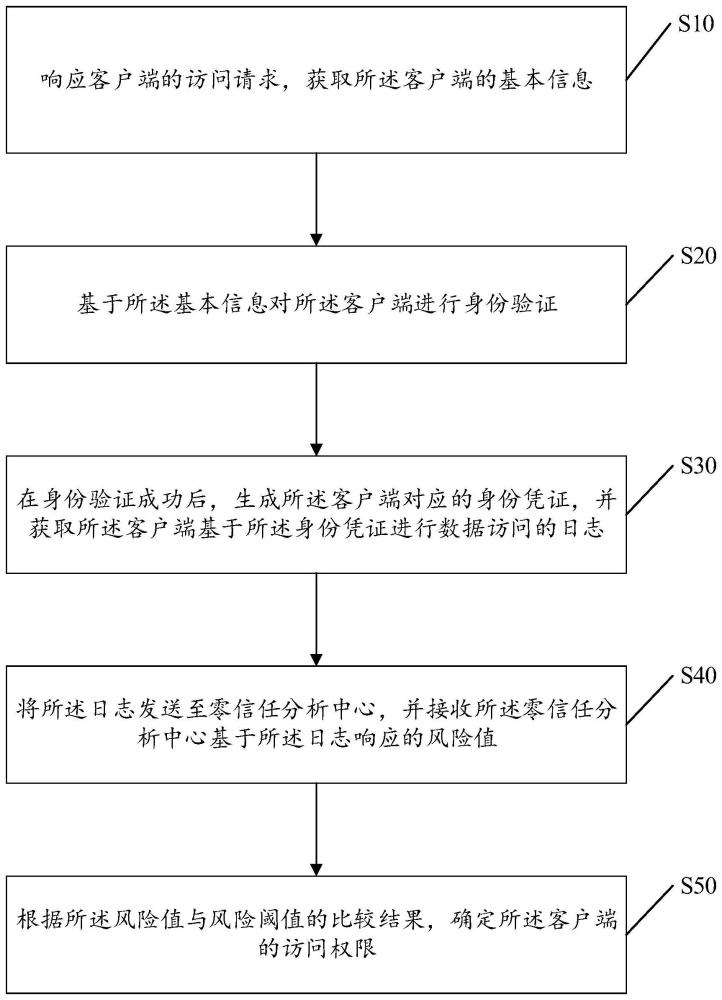

2、为实现上述目的,本技术提供一种零信任系统的安全防护方法,应用于零信任控制中心,所述方法包括:

3、响应客户端的访问请求,获取所述客户端的基本信息;

4、基于所述基本信息对所述客户端进行身份验证;

5、在身份验证成功后,生成所述客户端对应的身份凭证,并获取所述客户端基于所述身份凭证进行数据访问的日志;

6、将所述日志发送至零信任分析中心,并接收所述零信任分析中心基于所述日志响应的风险值;

7、根据所述风险值与风险阈值的比较结果,确定所述客户端的访问权限。

8、在一实施例中,所述响应客户端的访问请求,获取所述客户端的基本信息的步骤之前,还包括:

9、获取所述客户端的身份信息以确定所述客户端是否为授信客户端;

10、当所述客户端为授信客户端时,向零信任分析中心发送风险评估请求并获取零信任分析中心基于所述风险评估请求响应的风险结果;

11、基于所述风险结果控制零信任代理网关建立或断开客户端与业务系统之间的网络连接。

12、在一实施例中,所述基于所述风险结果控制零信任代理网关建立或断开客户端与业务系统之间的网络连接的步骤,包括:

13、基于所述风险结果确定是否对所述客户端进行多次身份验证;

14、若需要进行多次身份验证时,则根据最后一次身份验证的验证结果控制零信任代理网关建立或断开客户端与业务系统之间的网络连接。

15、在一实施例中,所述在身份验证成功后,生成所述客户端对应的身份凭证,并获取所述客户端基于所述身份凭证进行数据访问的日志的步骤,包括:

16、在身份验证成功后,将所述客户端的基本信息发送至零信任分析中心,并接收所述零信任分析中心基于所述基本信息响应的第一访问权限;

17、根据所述第一访问权限生成所述客户端的第一身份凭证,并获取所述客户端基于所述第一身份凭证进行数据访问的日志;

18、所述将所述日志发送至零信任分析中心,并接收所述零信任分析中心基于所述日志响应的风险值的步骤,包括:

19、将所述日志和所述第一访问权限发送至所述零信任分析中心,并接收所述零信任分析中心基于所述日志和所述第一访问权限响应的风险值。

20、在一实施例中,所述根据所述第一访问权限生成所述客户端的第一身份凭证,并获取所述客户端基于所述第一身份凭证进行数据访问的日志的步骤之后,还包括:

21、响应所述客户端的特殊访问请求,基于所述特殊访问请求生成验证指令;

22、接收所述客户端响应验证指令产生的验证结果,将所述验证结果发送至零信任分析中心,并接收所述零信任分析中心基于所述验证结果响应的第二访问权限;

23、根据所述第二访问权限生成所述客户端的第二身份凭证,并获取所述客户端基于所述第二身份凭证进行数据访问的日志;

24、所述将所述日志和所述第一访问权限发送至所述零信任分析中心,并接收所述零信任分析中心基于所述日志和所述第一访问权限响应的风险值的步骤,包括:

25、将所述日志和所述第二访问权限发送至所述零信任分析中心,并接收所述零信任分析中心基于所述日志和所述第二访问权限响应的风险值。

26、在一实施例中,所述根据所述风险值与风险阈值的比较结果,确定所述客户端的访问权限的步骤,包括;

27、根据所述风险值与风险阈值的比较结果控制零信任代理网关建立或断开客户端与业务系统之间的网络连接。

28、在一实施例中,所述根据所述风险值与风险阈值的比较结果,确定所述客户端的访问权限的步骤,包括:

29、根据所述风险值与风险阈值的比较结果向所述客户端发送提示消息;

30、接收所述客户端基于所述提示消息响应的反馈结果,并基于所述反馈结果确定所述客户端的访问权限。

31、在一实施例中,所述根据所述风险值与风险阈值的比较结果,确定所述客户端的访问权限的步骤,包括:

32、根据所述风险值与风险等级阈值的比较结果,确定所述客户端的风险等级,并基于所述风险等级确定所述客户端的访问权限。

33、此外,为实现上述目的,本技术还提供一种零信任系统的安全防护装置,所述装置包括:

34、信息获取模块,用于响应客户端的访问请求,获取所述客户端的基本信息;

35、身份验证模块,用于基于所述基本信息对所述客户端进行身份验证;

36、凭证生成模块,用于在身份验证成功后,生成所述客户端对应的身份凭证,并获取所述客户端基于所述身份凭证进行数据访问的日志;

37、风险确定模块,用于将所述日志发送至零信任分析中心,并接收所述零信任分析中心基于所述日志响应的风险值;

38、权限确定模块,用于根据所述风险值与风险阈值的比较结果,确定所述客户端的访问权限。

39、此外,为实现上述目的,本技术还提供一种存储介质,所述存储介质为计算机可读存储介质,所述计算机可读存储介质上存储有实现零信任系统的安全防护方法的程序,所述实现零信任系统的安全防护方法的程序被处理器执行以实现如上所述的零信任系统的安全防护方法的步骤。

40、本技术提供了一种零信任系统的安全防护方法,本技术接收到客户端对业务系统的访问请求之后,而访问请求中携带有客户端的账号信息,客户端在注册时账号是唯一的,因此能够根据客户端的访问请求中携带的账号信息获取到客户端的身份信息、地址、网络、环境等基本信息,然后根据客户端的基本信息对客户端进行身份验证,根据客户端账号、使用的网络、所处的地址、以及包括操作系统、防火墙、杀毒软件、应用进程等环境信息确定客户端是否处拥有安全环境的身份,在确定客户端处于安全环境中时生成其对应的身份凭证,客户端可以使用身份凭证对业务系统进行数据访问,在客户端访问业务系统内的数据的过程中,获取客户端的日志,并将日志发送到零信任分析中心,并且获取零信任分析中心在接收到客户端的日志之后根据日志中的各属性计算出当前客户端在访问数据的过程中存在的风险值,将零信任分析中心反馈的风险值与预设风险阈值进行比较,并根据比较结果确定当前客户端在业务系统中的访问权限。

41、综上可知,本技术通过在客户端在对业务系统进行访问的过程中实时获取客户端的日志,并根据其日志确定当前客户端对业务系统中的数据是否存在风险以及对应的风险值,然后根据风险值对客户端的访问权限进行实时调整,克服了因不能实时动态地根据用户安全态势的变化调整访问权限,而无法对企业数据资源或资产起到很好的保护效果的技术缺陷,提高了企业数据资源或资产在被访问过程中的安全性。

- 还没有人留言评论。精彩留言会获得点赞!