一种敏感数据风险分析方法及系统与流程

本发明涉及敏感数据风险分析,特别是关于一种敏感数据风险分析方法及系统。

背景技术:

1、随着信息技术的快速发展,数据库和api接口在各类业务场景中扮演着越来越重要的角色。与此同时,敏感数据的保护也面临着巨大的挑战。

2、然而,传统的数据保护方法往往侧重于数据加密和访问控制,而忽视了数据在使用和传输过程中的安全问题。因此,需要一种能够提高数据安全性、降低潜在风险的敏感数据风险分析方法。

技术实现思路

1、针对上述问题,本发明的目的是提供一种能够提高数据安全性、降低潜在风险的敏感数据风险分析方法及系统。

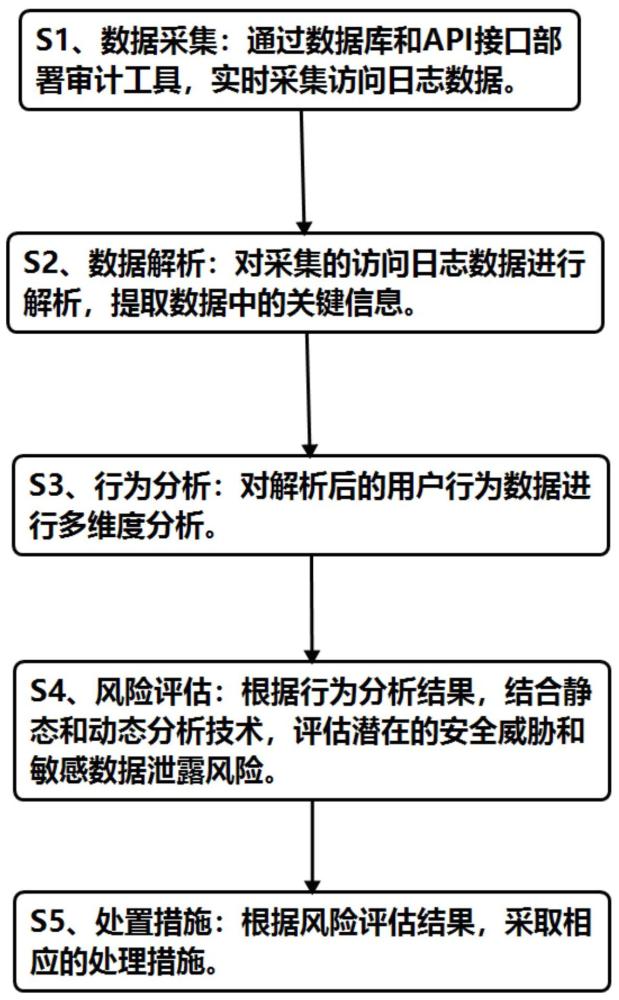

2、为实现上述目的,本发明采取以下技术方案:第一方面,提供一种敏感数据风险分析方法,包括:

3、在系统内的数据库和api接口上部署审计工具,通过审计工具实时采集数据库的访问日志数据;

4、采用正则表达式和模式匹配方法,对采集的访问日志数据进行解析,提取关键信息;

5、采用统计分析和机器学习方法,对解析后的关键信息进行多维度分析,得到行为分析结果;

6、采用威胁建模方法和漏洞扫描方法,根据行为分析结果,结合静态和动态分析,确定访问日志数据中敏感数据的风险评估结果。

7、进一步地,还包括:

8、根据风险评估结果,采取相应的处置措施,同时持续监测数据库和api接口的安全状况,定期更新风险评估结果。

9、进一步地,所述审计工具内设置有:

10、信息同步配置模块,用于在各节点之间同步配置信息和运行状态;

11、数据采集模块,用于实时采集对应节点位置的访问日志数据;

12、数据过滤模块,用于对实时采集的对应节点位置的访问日志数据进行过滤,并采用消息队列传输至聚合模块;

13、所述聚合模块,用于将各节点过滤后的访问日志数据进行聚合。

14、进一步地,所述采用正则表达式和模式匹配方法,对采集的访问日志数据进行解析,提取关键信息,包括:

15、采用正则表达式引擎,解析和匹配采集的访问日志数据,得到正则表达式;

16、采用二叉搜索树存储所有可能的模式;

17、采用编译正则,将正则表达式编译为确定有限自动机或非确定有限自动机,并基于二叉搜索树存储的所有可能的模式,通过状态转移表对编译后的正则表达式进行匹配;

18、采用boyer-moore算法,基于坏字符规则和好后缀规则,跳过编译后的正则表达式中无需匹配的字符;

19、采用kmp算法,基于前缀表记录模式的前缀和后缀信息,跳过编译后的正则表达式中匹配失败的字符;

20、采用哈希算法,将二叉搜索树存储的所有可能的模式预处理为哈希值,与文本哈希值进行比较,过滤编译后的正则表达式中不匹配的模式,提取关键信息。

21、进一步地,所述采用统计分析和机器学习方法,对解析后的关键信息进行多维度分析,得到行为分析结果,包括:

22、采用描述统计方法,对解析后的关键信息中的用户行为数据进行分析,得到数据分布的概况;

23、推断统计分析方法,对用户行为数据进行推断,检验假设是否成立,并建立变量间的关系模型;

24、采用聚类分析算法,将用户行为数据聚类为若干类别,确定解析后的关键信息中的用户行为数据中的隐含结构;

25、采用关联规则分析方法,挖掘频繁项集和关联规则,确定解析后的关键信息中的用户行为数据中的关联关系;

26、采用分类算法,对用户行为数据进行分类预测,得到分类预测结果;

27、采用回归算法,对用户行为数据进行连续型目标变量预测,得到连续型目标变量预测结果;

28、采用深度学习网络方法,对用户行为数据进行预测与分类,得到预测与分类结果;

29、采用强化学习算法,对用户行为数据进行最优策略学习,得到最优策略;

30、采用大数据处理框架,对用户行为数据进行分布式统计学习,得到分布式统计学习结果;

31、行为分析结果包括数据分布的概况、建立的变量间的关系模型以及得到的隐含结构、关联关系、分类预测结果、连续型目标变量结果、预测与分类结果、最优策略和分布式统计学习结果。

32、进一步地,所述威胁建模方法的具体过程为:

33、构建事件树模型,对行为分析结果进行定性分析;

34、构建故障树模型,以故障事件为顶点,通过逻辑关系描述导致故障的基本事件,对行为分析结果进行定性分析;

35、采用markov模型或bayesian网络,描述系统状态的动态演变过程,对行为分析结果进行定量分析;

36、采用系统动态模拟或蒙特卡洛模拟方法,模拟系统运行过程,对行为分析结果进行定量分析;

37、采用bp神经网络,自动学习系统状态与外界环境的映射关系,进行预测,得到系统的响应或状态预测结果;

38、采用svm算法训练分类模型,识别未进行分类或标记的新行为分析结果所属的威胁事件类型;

39、采用hadoop生态系统对访问日志历史数据进行挖掘,识别隐含的危险模式;

40、通过语义网络,构建概念及其关系的网络图,描述系统中各种危险因素的内在联系;

41、通过多模态信息融合,综合利用多源多格式信息,构建系统整体的风险特征空间。

42、进一步地,所述漏洞扫描方法的具体过程为:

43、采用网络漏洞扫描器对系统进行扫描,检测系统的网络设备、服务器和数据库存在的各种已知漏洞;

44、采用源代码审计,对系统的源代码进行静态和动态分析,检测代码层面的安全缺陷;

45、采用配置审计,检查系统的各项安全配置设置是否符合标准,密码强度和日志记录是否设置正确;

46、采用端点检测,在终端设备上监测不正常行为,识别未授权软件和可疑网络活动;

47、采用网络流量分析,分析网络流量数据,识别异常流量模式;

48、采用可执行文件分析,对系统的二进制可执行文件进行静态和动态分析,检测后门程序和其他恶意代码;

49、采用运行时监测,在系统运行过程中实时监测运行指标,识别异常行为;

50、整合各种安全数据源,对访问日志历史数据进行深度学习分析,识别新型威胁。

51、第二方面,提供一种敏感数据风险分析系统,包括:

52、数据采集模块,用于在系统内的数据库和api接口上部署审计工具,通过审计工具实时采集数据库的访问日志数据;

53、数据解析模块,用于采用正则表达式和模式匹配方法,对采集的访问日志数据进行解析,提取关键信息;

54、行为分析模块,用于采用统计分析和机器学习方法,对解析后的关键信息进行多维度分析,得到行为分析结果;

55、风险评估模块,用于采用威胁建模方法和漏洞扫描方法,根据行为分析结果,结合静态和动态分析,确定访问日志数据中敏感数据的风险评估结果。

56、第三方面,提供一种处理设备,包括计算机程序指令,其中,所述计算机程序指令被处理设备执行时用于实现上述敏感数据风险分析方法对应的步骤。

57、第四方面,提供一种计算机可读存储介质,所述计算机可读存储介质上存储有计算机程序指令,其中,所述计算机程序指令被处理器执行时用于实现上述敏感数据风险分析方法对应的步骤。

58、本发明由于采取以上技术方案,其具有以下优点:

59、1、与现有技术相比较,本发明通过整合数据审计和api审计结果,能够进行全面性的风险分析,对数据存储和传输两个环节的风险把控。

60、2、本发明结合系统架构给出更具解释性和针对性的风险评估结果,采用机器学习算法对历史数据进行分析挖掘,识别隐藏的风险模式考虑内外部多方面因素对风险的影响。

61、3、本发明对于发现的访问日志数据中敏感数据的泄露风险,能够及时进行隔离、修补或报警,对于潜在的安全威胁,采取预防措施,降低风险发生概率。

62、4、本发明能够对不同类型和级别的访问日志数据的数据风险进行定量化评估。

63、综上所述,本发明可以广泛应用于敏感数据风险分析技术领域中。

- 还没有人留言评论。精彩留言会获得点赞!