控制方法、信息处理设备以及信息处理系统与流程

1.本文讨论的实施方式涉及控制方法、信息处理设备以及信息处理系统。

背景技术:

2.存在以下现有情况:针对经由因特网登录到服务(例如在线银行或网购),会执行识别。近年来,使用生物认证等的新的在线认证技术正在被快速身份识别在线联盟(fast identity online alliance,fido联盟)标准化,并且在在线银行服务等中被采用。在fido联盟所提出的标准化的认证方法中,通过使用生物信息等的本地认证和经由网络的公钥密码术的签名验证的组合,在不使机密信息例如生物信息流入因特网的情况下,实现安全认证。本地认证是指在用户所使用的外部认证器例如终端或智能电话等中保存了注册数据的情况下在终端或外部认证器中所执行的认证(本地认证)。

3.当从浏览器的javascript(注册商标)访问认证器以在符合fido 2.0的认证中执行生物认证时(“fido联盟”,[在线],[2018年11月22日搜索],因特网<https://fidoalliance.org/fido2/>),可以使用客户端至认证器协议(client-to-authenticator protocol,ctap)经由桥接接口例如通用串行总线(usb)/蓝牙(注册商标)低能耗(ble)/近场通信(nfc)来耦接至认证器。

[0004]

日本公开特许公报第2009-118110号是相关技术的示例。

[0005]“fido联盟”、[在线]、[2018年11月22日搜索],因特网<https://fidoalliance.org/specifications/overview/>是相关技术的一个示例。

技术实现要素:

[0006]

在一方面,本实施方式的目的是提供一种能够抑制认证器的认证结果被发送至未经授权的程序的控制方法、控制程序、信息处理设备和信息处理系统。

[0007]

根据实施方式的一方面,提供了一种由计算机执行的控制方法,该方法包括:响应于接收到从终端装置中包括的浏览器到认证器的第一认证请求,接收用于可识别地显示从认证器发送的服务的认证画面的程序,该浏览器在终端装置处显示认证画面;并且将接收到的程序发送至终端装置。

附图说明

[0008]

图1是示意性地示出根据实施方式的信息处理系统的配置的图;

[0009]

图2是根据该实施方式的信息处理系统的功能框图;

[0010]

图3是示出注册处理(registration processing)的时序图;

[0011]

图4a和图4b是示出终端装置的显示示例的图;

[0012]

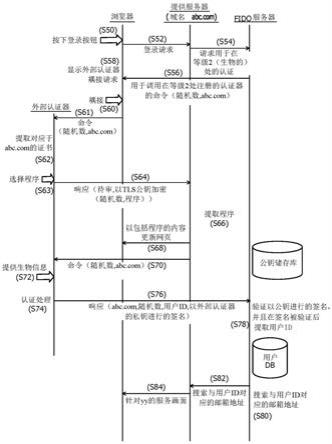

图5是示出当使用服务时的处理的时序图;

[0013]

图6a是示出终端装置的显示示例的图,而图6b是示出显示示例的图;

[0014]

图7是示出当在该实施方式中使用服务时的处理的简化的主要部分的图;

[0015]

图8a和图8b是示意性地示出根据比较示例的终端装置的状态变化的图(部分1);

[0016]

图9a和图9b是示意性地示出根据比较示例的终端装置的状态变化的图(部分2);

[0017]

图10是示意性地示出根据比较示例的终端装置的状态变化的图(部分3);

[0018]

图11a和图11b是示意性地示出根据该实施方式的终端装置的状态变化的图;

[0019]

图12a是示出终端装置的硬件配置的示例的图,而图12b是示出外部认证器的硬件配置的示例的图;以及

[0020]

图13是示出提供服务器和fido服务器中的每一个的硬件配置的示例的图。

具体实施方式

[0021]

当浏览器如上所描述经由桥接接口耦接至认证器时,有必要将经授权的浏览器和认证器彼此安全地耦接,并且有必要抑制认证器的认证结果被发送至未经授权的程序。

[0022]

在下文中,将参照附图详细描述能够抑制认证器的认证结果被发送至未经授权的程序的技术的实施方式。

[0023]

图1是示出根据实施方式的信息处理系统10的配置的示例的图。如图1所示,根据本实施方式的信息处理系统10包括:终端装置100;作为认证器的外部认证器400;作为信息处理设备的提供服务器200;以及fido服务器300。在信息处理系统10中,终端装置100的数量、外部认证器400的数量、提供服务器200的数量和fido服务器300的数量不受限制,并且可以包括任意数量的终端装置100、任意数量的外部认证器400、任意数量的提供服务器200和任意数量的fido服务器300。终端装置100和提供服务器200、终端装置100和fido服务器300、以及提供服务器200和fido服务器300经由网络n可通信地耦接至彼此。作为网络n,可以采用任何类型的通信网络例如可以是有线的或无线的局域网(lan)和虚拟专用网(vpn)以及因特网。经由网络n执行的通信通过例如传输层安全(transport layer security,tls)/安全套接层(secure sockets layer,ssl)等来加密。终端装置100和外部认证器400通过近场通信(nfc)、蓝牙(注册商标)低功耗(ble)、通用串行总线(usb)等耦接至彼此。

[0024]

当用户在终端装置100中使用由提供服务器200提供的服务(例如,在线银行服务)时,信息处理系统10通过由耦接至终端装置100的外部认证器400核对用户的生物信息来执行用户认证处理。外部认证器400签名认证结果,并将认证结果发送至fido服务器300。当签名验证中不存在问题时,提供服务器200向用户提供服务。这里,终端装置100是供用户使用由提供服务器200提供的服务的信息处理设备。假设终端装置100是例如其中没有构建有生物传感器等的固定式个人计算机。终端装置100可以是由未指定数量的用户使用的自助服务终端例如自动柜员机(atm)。假设外部认证器400是例如具有指纹传感器的智能电话。

[0025]

除了执行上述用户认证处理的功能之外,本实施方式的信息处理系统10还具有通过使用由外部认证器400获得的认证结果来抑制安装在终端装置100中的未经授权的程序(应用)执行恶意操作的功能。假设未经授权的程序是例如:非法获取用户的生物认证结果并且在在线银行中将货币转账至用户不期望的转账目的地的程序。

[0026]

图2示出了包括在信息处理系统10中的每个装置的配置。

[0027]

如图2所示,在终端装置100中,在浏览器20上执行应用例如javascript(注册商标),并且因此,实现了作为信息发送和接收单元22以及显示控制单元24的功能。稍后将描述信息发送和接收单元22以及显示控制单元24的具体功能。浏览器20经由桥接接口28耦接

至外部认证器400。浏览器可以具有多个标签画面(标签(tab)),但是为了描述方便,在本实施方式中描述为标签被视为单独的浏览器(separate browsers)。浏览器20是在显示单元193处显示提供服务器200的服务画面的软件的示例。

[0028]

这里,终端装置100具有例如图12a所示的硬件配置。终端装置100包括执行各种算术处理的中央处理单元(cpu)190、接收数据输入的输入装置195以及作为显示单元的监视器(monitor)193。终端装置100包括用于从便携式存储介质191读取程序等的便携式存储介质驱动器199和用于有线或无线耦接至其他信息处理设备等的通信装置197。终端装置100包括只读存储器(rom)192、随机存取存储器(ram)194和硬盘驱动器(hdd)196。终端装置100中包括的这些装置耦接至总线198。

[0029]

rom 192存储具有图2所示单元的功能的控制程序。输入装置195接收例如来自终端装置100的用户的对各种信息例如操作信息的输入。监视器193针对终端装置100的用户显示例如各种画面,诸如显示画面。通信装置197例如耦接至网络n,并且与其他信息处理设备等交换各种信息。

[0030]

cpu 190读取存储在rom 192中的控制程序,将该程序加载到ram194,并且执行该程序以执行各种处理。控制程序可以使终端装置100起到图2中所示的每个单元的作用。

[0031]

上述控制程序可以不存储在rom 192中。例如,终端装置100可以读取并执行存储在便携式存储介质191中的可由终端装置100读取的程序。便携式存储介质191的示例包括光盘(cd)-rom、数字多功能盘(dvd)、usb存储器等。该控制程序可以存储在耦接至公共网络、因特网、lan等的装置中,并且终端装置100可以读取并执行来自这些装置的控制程序。

[0032]

返回参照图2,外部认证器400包括ctap耦接接口40、证书和密钥管理单元42、签名单元44、图形用户接口(gui)控制单元46、数据生成单元48、生物认证库50和fido处理单元52。

[0033]

ctap耦接接口40使用ctap协议通过桥接接口28耦接至终端装置100。ctap协议是根据fido 2.0采用的用于访问认证器的协议。

[0034]

证书和密钥管理单元42管理外部认证器400的私钥和从提供服务器200接收的tls证书(包括公钥)。当从提供服务器200经由浏览器20发送了签名请求时,签名单元44执行签名处理。在用户认证处理中,当数据生成单元48确定认证ok(将在后面描述)时,签名单元44通过使用由证书和密钥管理单元42管理的外部认证器400的私钥来签名。签名单元44将签名作为用户认证处理的结果经由终端装置100发送至fido服务器300。

[0035]

gui控制单元46在监视器293上显示用于生物认证的输入对话框。gui控制单元46显示用于可识别地显示浏览器(标签)的多个程序,其中浏览器(标签)用于显示针对其而向外部认证器400发出认证请求的服务,并且gui控制单元46提示用户来选择程序。这里,用于可识别地显示浏览器的程序包括例如用于在浏览器上显示预定数字(例如,“123”)的程序、用于使浏览器闪烁的程序、用于以预定颜色的框(例如,红框)显示浏览器的程序、用于在最前面显示浏览器的程序等。

[0036]

数据生成单元48根据从包括在外部认证器400中的生物传感器289(参见图12b)获取的图像生成核对数据(collation data)。在用户认证处理中,数据生成单元48将存储在生物认证库50中的生物数据与生成的核对数据相互比较,并且确定认证是ok(成功)还是ng(不成功)。

[0037]

fido处理单元52执行用于抑制由未经授权的程序进行恶意操作的各种处理。例如,fido处理单元52经由浏览器20将用户选择的程序发送至提供服务器200。

[0038]

这里,外部认证器400具有例如图12b所示的硬件配置。类似于上述终端装置100,外部认证器400包括cpu 290、rom 292、ram 294、hdd 296、输入装置295、监视器293和通信装置297。外部认证器400包括从便携式存储介质291读取程序等的便携式存储介质驱动器299。外部认证器400还包括生物传感器289例如指纹传感器或静脉传感器。包括在外部认证器400中的这些装置中的每一个都耦接至总线298。例如,cpu 290读取存储在rom 192中的每个程序,将程序加载到ram 294,并执行程序来用作图2中所示的外部认证器400的每个单元。

[0039]

提供服务器200是提供各种服务的服务器。当fido服务器300验证由外部认证器400执行的认证处理的结果(认证结果)没有问题(将在后面描述)时,提供服务器200将用于提供用户的专用服务的网页发送至终端装置100。在本实施方式中,假设提供服务器200的域名例如是“abc.com”。这里,提供服务器200包括发送和接收单元32和程序提取单元34。发送和接收单元32与终端装置100和fido服务器300交换信息。程序提取单元34从由外部认证器400的fido处理单元52发送的响应中提取用于可识别地显示浏览器的程序。由程序提取单元34提取的程序通过发送和接收单元32发送至终端装置100的浏览器20。因此,根据程序的内容可识别地显示接收程序的浏览器20。在本实施方式中,发送和接收单元32用作接收程序的接收单元,并且发送和接收单元32以及程序提取单元34用作将程序发送至浏览器20的发送单元。

[0040]

fido服务器300是使用外部认证器400控制认证处理的服务器。fido服务器300包括预注册单元66和验证单元60。预注册单元66执行外部认证器400的注册处理。使用预注册单元66的注册处理包括:用于将用户的邮箱地址与用户id(userid)相关联的处理和用于注册外部认证器400的公钥的处理。当经由终端装置100从外部认证器400获取了认证结果时,验证单元60验证认证结果,并且当不存在问题时,将用户的信息(用户的邮箱地址)发送至提供服务器200。在这种情况下,提供服务器200将与用户的邮箱地址相对应的网页(用户的专用网页)发送至浏览器20,并开始向用户提供服务。这里,fido服务器300包括用户db(数据库)62和公钥储存库64。在用户db 62中,用户输入的邮箱地址、用户id(userid)以及外部认证器400的注册信息彼此相关联。公钥储存库64与用户id相关联地存储外部认证器400的公钥。

[0041]

提供服务器200和fido服务器300具有例如图13所示的硬件配置。提供服务器200和fido服务器300中的每一个都包括cpu 90、rom 92、ram 94、hdd 96和通信装置97。提供服务器200和fido服务器300中的每一个都包括从便携式存储介质91读取程序等的便携式存储介质驱动器99。提供服务器200和fido服务器300中所包括的装置都耦接至总线98。例如,提供服务器200的cpu 90读取rom 92中所存储的控制程序,将控制程序加载到ram 94,并执行控制程序来用作图2所示的提供服务器200的每一个单元。fido服务器300的cpu 90也可以通过类似地执行程序来用作图2中所示的fido服务器300的每一个单元。

[0042]

关于信息处理系统10的处理

[0043]

在下文中,将参照图3和图5详细描述信息处理系统10的处理。图3示出了注册外部认证器400时的处理,图5示出了使用服务时的处理。

[0044]

注册处理

[0045]

作为图3的处理的前提,假设在终端装置100的监视器193上显示的浏览器20上显示如图4a所示的注册画面。图4a的注册画面包括邮箱地址的输入字段和注册按钮。图4a的注册画面是用于在fido服务器300中使用提供服务器200的服务(abc.com)的情况下注册用于用户认证的外部认证器400的信息并在提供服务器200中注册用户的信息(邮箱地址)的画面。

[0046]

在图3的处理中,首先,用户输入用户的邮箱地址(以下称为“邮箱地址yy”),并按下注册按钮(s10)。响应于此,浏览器20的信息发送和接收单元22通过使用输入的邮箱地址yy向提供服务器200的发送和接收单元32发送服务使用的注册请求(s12)。

[0047]

随后,提供服务器200的发送和接收单元32确认邮箱地址yy(s14),并向邮箱地址yy发送邮件(s16)。假设在该邮件中显示用于注册外部认证器400的链接(url)。当用户通过使用终端装置100的邮箱应用打开邮件并点击邮件中的链接时(s18),邮箱应用通知提供服务器200的发送和接收单元32。在这种情况下,提供服务器200的发送和接收单元32请求fido服务器300的预注册单元66以发送用于促使(prompt)邮箱地址yy的等级2(生物的)注册的命令(s20)。

[0048]

当从提供服务器200的发送和接收单元32接收到请求时,fido服务器300的预注册单元66在用户db 62中将邮箱地址yy与用户id(userid)相关联(s22)。发送和接收单元32向浏览器20的信息发送和接收单元22发送命令(s24)。该命令包括用户id、随机数、提供服务器200的域名(abc.com)以及用于促进等级2(生物的)的策略。这里,通过fido服务器300的预注册单元66的随机数生成功能来生成随机数。假设用户id是由用户预先输入的识别信息。

[0049]

当从提供服务器200接收到该命令时,浏览器20的信息发送和接收单元22将该命令通知给显示控制单元24,并且显示控制单元24显示用于耦接至外部认证器400的请求(s26)。在这种情况下,假设如图4b所示的消息显示在浏览器20上。用户在确认该消息的时刻将外部认证器400耦接至终端装置100(s28)。

[0050]

当通过用户耦接外部认证器400时,浏览器20的信息发送和接收单元22向外部认证器400的fido处理单元52发送包括在操作s24中接收的命令的一部分的命令(s30)。此处发送的命令包括随机数和提供服务器200的域名(abc.com)。

[0051]

外部认证器400的fido处理单元52发送对所接收的命令的响应(s32)。该响应包括待审信息(pending information)和发送提供服务器200(abc.com)的证书的请求。当接收到该响应时,提供服务器200的发送和接收单元32向外部认证器400的fido处理单元52发送命令(s34)。该命令包括随机数、提供服务器200的域名(abc.com)和服务(abc.com)的tls证书。

[0052]

随后,外部认证器400将包括在命令中的服务(abc.com)的tls证书存储在证书和密钥管理单元42中(s36)。外部认证器400可以确认包括在命令中的随机数是否与包括在操作s30中接收的命令中的随机数匹配,并且可以当随机数匹配时执行操作s36的处理。因此,操作s36的处理可以在检查命令在被发送时是否被篡改之后执行。

[0053]

当用户通过使用外部认证器400的生物传感器289提供生物信息时(s38),生物认证库50注册该生物信息。在这个阶段,证书和密钥管理单元42生成用于认证的密钥对(公钥

和私钥),并且存储私钥。外部认证器400的fido处理单元52经由浏览器20向fido服务器300的预注册单元66发送响应(s40)。该响应包括提供服务器200的域名(abc.com)、随机数和外部认证器400的公钥的签名。fido服务器300的预注册单元66检查签名和外部认证器400是否满足等级2(生物的)(真实性),并且当真实性被确认时,将公钥与用户id相关联地注册在公钥储存库64中(s42)。在操作s42之后,预注册单元66将用户db 62中注册的邮箱地址yy通知给提供服务器200。因此,由于提供服务器200可以将邮箱地址yy注册为接收服务的提供的用户的信息,所以提供服务器200可以将专用服务提供给具有邮箱地址yy的用户。

[0054]

通过上述过程,注册处理结束。

[0055]

使用服务时的处理

[0056]

接下来,将参照图5描述当用户使用服务时信息处理系统10的处理。作为开始图5的处理的前提,假设在浏览器20上显示如图6a所示的提供服务器200的服务(abc.com)的认证画面。

[0057]

当用户按下图6a的画面中的登录按钮时(s50),浏览器20的信息发送和接收单元22向提供服务器200的发送和接收单元32发送登录请求(s52)。当接收到登录请求时,提供服务器200的发送和接收单元32请求fido服务器300的验证单元60在等级2(生物的)处执行认证(s54)。

[0058]

fido服务器300的验证单元60将用于调用在等级2处注册的外部认证器400的命令发送至浏览器20的信息发送和接收单元22(s56)。该命令包括由验证单元60生成的随机数和提供服务器200的域名(abc.com)。当接收到该命令时,浏览器20的信息发送和接收单元22将该命令通知给显示控制单元24,并且显示控制单元24显示用于耦接外部认证器400的请求(s58)。在这种情况下,假设显示了与图4b中所示的消息类似的消息。

[0059]

当观看该显示的用户将外部认证器400耦接至终端装置100时(s60),浏览器20的信息发送和接收单元22将认证请求命令(第一认证请求)发送至外部认证器400的fido处理单元52(s61)。该命令包括在操作s56中由浏览器20的信息发送和接收单元22接收的随机数和提供服务器200的域名(abc.com)。

[0060]

响应于此,外部认证器400的fido处理单元52从证书和密钥管理单元42中提取与该命令中包括的域名(abc.com)相对应的tls证书(s62)。用户选择用于可识别地显示在该时刻处发出认证请求的浏览器的程序(s63)。在这种情况下,例如,多个程序的内容如图6b所示被显示在外部认证器400的监视器293上。在图6b的示例中,显示了用于在浏览器上显示数字“123”的程序的内容和用于以红框显示浏览器的程序的内容,并且用户可以选择这些程序中的任何一个。在本实施方式中,例如,假设用户选择用于在红框中显示浏览器的程序。用户可以预先选择程序。

[0061]

当用户选择了程序时,外部认证器400的fido处理单元52经由浏览器20向提供服务器200的发送和接收单元32发送响应(s64)。该响应包括待审信息、以tls证书的公钥加密的随机数、以及程序。

[0062]

提供服务器200的程序提取单元34通过使用tls证书的私钥来从响应中提取程序(s66),并且发送和接收单元32用包括所提取的程序的内容来更新服务(abc.com)的网页(s68)。例如,发送和接收单元32将程序发送至显示服务(abc.com)的浏览器20。因此,显示服务(abc.com)的浏览器20的显示控制单元24执行该程序,并且因此,发出认证请求的浏览

器20被显示在红框中。

[0063]

提供服务器200的发送和接收单元32向外部认证器400发送认证请求命令(第二认证请求)(s70)。在这种情况下,命令包括随机数和提供服务器200的域名(abc.com)。当包括在命令中的随机数与在操作s61中接收的随机数匹配时,外部认证器400的数据生成单元48认为命令未被篡改,并允许通过使用外部认证器400对用户进行生物认证。用户确认根据用户在外部认证器400中选择的程序显示(以红框显示)的浏览器是否是用于显示用户意于登录的服务的浏览器。

[0064]

当用户确认浏览器是用于显示用户意于按下登录按钮的服务的浏览器时,用户从外部认证器400的生物传感器289提供生物信息例如指纹信息(s72)。因此,外部认证器400执行认证处理(s74)。在该认证处理中,数据生成单元48根据从生物传感器获取的图像生成核对数据,将存储在生物认证库50中的生物数据与所生成的核对数据进行比较,并且确定认证是ok还是ng。当确定认证ok时,外部认证器400的签名单元44通过使用由证书和密钥管理单元42管理的外部认证器400的私钥进行签名,并且通过浏览器20将响应发送至fido服务器300的验证单元60(s76)。该响应包括提供服务器200的域名(abc.com)、随机数、用户id和以外部认证器400的私钥进行的签名。

[0065]

fido服务器300的验证单元60从公钥储存库64中读取与包括在响应中的用户id相对应的公钥,验证签名,并且当验证成功时提取用户id(s78)。验证单元60通过参照用户db 62来搜索与所提取的用户id相对应的邮箱地址yy(s80)。

[0066]

此后,fido服务器300的验证单元60将检查结果(邮箱地址yy)发送至提供服务器200的发送和接收单元32(s82)。提供服务器200的发送和接收单元32将具有邮箱地址yy的用户可用的专用服务画面发送至浏览器20的信息发送和接收单元22(s84)。因此,由于显示控制单元24显示登录用户的专用服务画面,所以用户可以使用所显示的服务画面。

[0067]

图7是示出当在根据本实施方式的信息处理系统10中使用服务时的处理的简化的主要部分的图。

[0068]

如图7所示,在本实施方式中执行以下处理。

[0069]

(1)来自提供服务器200的认证请求命令(第一认证请求)经由浏览器20被发送至外部认证器400。

[0070]

(2)外部认证器400将响应发送至提供服务器200。该响应包括以tls证书的公钥加密的用户选择的程序以及随机数。

[0071]

(3)提供服务器200通过使用加密密钥从响应中解密程序和随机数,并且分离(提取)程序。

[0072]

(4)提供服务器200将程序发送至浏览器20。因此,由于根据程序显示了用于显示针对其发出认证请求的服务的浏览器,所以用户可以识别出在浏览器上显示的服务中执行了认证处理。

[0073]

(5)提供服务器200经由浏览器20将使用随机数的认证请求命令(第二认证请求)发送至外部认证器400。

[0074]

(6)外部认证器400执行用户的生物认证。

[0075]

(7)外部认证器400在执行用户的生物认证之后将响应(认证结果)发送至fido服务器300。

[0076]

通过这样做,由于用户可以可靠地将认证结果传递至用户意于登录的服务,所以可以抑制认证结果被传递至未经授权的恶意程序。因此,可以抑制恶意程序执行恶意操作,并且可以抑制用户被恶意程序损害。

[0077]

这里,图8a至图10示意性地示出了当不执行图7的处理(2)至处理(5)的情况下的(比较示例的)终端装置100(监视器193)的状态改变。在图8a至图10的示例中,假设在终端装置100中安装(运行)了未经授权的程序(恶意程序)。

[0078]

如图8a所示,在终端装置100中,假设用户激活浏览器20,访问提供服务器200(abc.com),并点击显示在浏览器20上的认证画面的登录按钮。在这种情况下,未经授权的程序确认浏览器20的操作,模仿浏览器20的操作,如图8b所示,以与浏览器20相同的方式访问提供服务器200,并执行登录请求。如图9a所示,当浏览器20显示外部认证器400的耦接请求时,用户将外部认证器400耦接至终端装置100。此时,如图9b所示,未经授权的程序检测到外部认证器400被耦接,并且比浏览器20更早地发送认证请求命令,或者干扰浏览器20与外部认证器400之间的通信。

[0079]

当在图9b所示的状态下通过使用外部认证器400执行生物认证时,由于未经授权程序如图10所示获取了认证结果,所以未经授权程序可以访问提供服务器200。因此,存在未经授权的程序执行恶意操作的担忧。

[0080]

同时,图11a和图11b示意性地示出了当如在本实施方式中执行图7的处理(1)至处理(7)时终端装置100(监视器193)的状态变化。

[0081]

即使在本实施方式的情况下,如图11a所示,未经授权的程序比浏览器20更早地将命令发送至外部认证器400,或者干扰浏览器20与外部认证器400之间的通信。

[0082]

然而,在本实施方式中,如图11b所示,程序是用户在外部认证器400中执行生物认证之前选择的,并且外部认证器400将所选择的程序发送至未经授权的程序。在这种情况下,用于显示服务的浏览器(abc.com)不根据程序而改变。因此,当用户在这种状态下执行认证处理时,可以确定存在认证结果被未经授权的程序滥用的可能性。因此,由于用户可以抑制在如图11a所示的情况下生物信息被提供给外部认证器400,所以可以抑制由未经授权的程序执行恶意操作。

[0083]

在实施方式中,附图中示出的每个部分可以不是如附图中所示的那样来物理地配置。例如,各部件的分散和集成的具体形式不限于附图中所示的那些,并且在给定单元中其全部或部分可以根据各种负载、使用状态等通过在功能上或物理上分散或集成来配置。另外,图中所示的处理的顺序并不限定于上述顺序,在处理内容不矛盾的范围内,可以同时执行处理或者可以切换顺序。

[0084]

在装置中执行的各种处理功能中的全部或任何功能可以由cpu(或微型计算机,例如微处理器单元(mpu)或微控制器单元(mcu))执行。当然,各种处理功能的全部或一部分可以由cpu(或微型计算机例如mpu、mcu)分析执行的程序、或使用布线逻辑的硬件来执行。

[0085]

如上详细所述,根据本实施方式,当从浏览器20接收到认证请求命令(第一认证请求)以用于在终端装置100的监视器上显示服务认证画面时(s61),外部认证器400将程序发送至提供服务器200(s64)。提供服务器200将接收到的程序发送至终端装置100的浏览器20(s68)。该程序是用于可识别地显示认证画面的程序。因此,由于向外部认证器400发送认证请求命令的浏览器可以被可识别地显示,所以用户可以在识别认证结果被发送至哪个浏览

器的同时向外部认证器400提供生物信息。因此,由于可以抑制认证结果被发送至未经授权的恶意程序,所以可以抑制恶意操作被未经授权的程序执行。在本实施方式中,由于可以不执行个人识别号输入(pin输入)来安全地将浏览器20和外部认证器400耦接至彼此,所以可以节省用户的时间和精力。

[0086]

在本实施方式中,当程序被发送至浏览器20时,提供服务器200将认证请求命令(第二认证请求)发送至外部认证器400(s70),并使外部认证器400执行认证处理。因此,外部认证器400可以在浏览器20被可识别地显示的适当时刻处执行认证处理。

[0087]

在本实施方式中,当随机数与程序一起作为响应从外部认证器400被发送(s64)并且命令被发送至外部认证器400(s70)时,提供服务器200发送包括所接收的随机数的命令。因此,当检查随机数是否匹配时,外部认证器400可以在命令被发送的同时确认命令是否被篡改。

[0088]

尽管在上述实施方式中已经描述了用户选择要从外部认证器400发送至提供服务器200的程序,但是实施方式不限于此。例如,可以预先确定程序的内容。可替选地,程序可以在外部认证器400中自动选择,并且所选择的程序的内容可以在外部认证器400的监视器293上显示。

[0089]

尽管在上述实施方式中已经描述了通过确认命令中包括的随机数来确认命令在被发送时是否被篡改,但是实施方式不限于此。例如,当在操作s64中响应被发送至提供服务器200时,外部认证器400可以以tls公钥来加密程序和会话密钥(随机数)。在这种情况下,提供服务器200可以根据响应来提取程序和会话密钥(s66),可以在操作s70中以会话密钥来加密认证请求命令,并且可以将经加密的认证请求命令发送至外部认证器400。通过这样做,可以抑制命令在发送时被篡改。

[0090]

在上述实施方式中,已经描述了外部认证器400是智能电话的情况,但是实施方式不限于此,并且也可以使用其他蓝牙(注册商标)装置、nfc安装装置、usb令牌等。例如,当外部认证器400不是智能电话时,用于选择程序的按钮或拨号盘可以代替监视器被安装。

[0091]

在上述实施方式中,当终端装置100包括认证器(生物传感器)时,可以使用该认证器来代替外部认证器400。

[0092]

在以上实施方式中描述的浏览器20的功能可以包括在终端装置100处运行的应用中。即使在这种情况下,根据程序可识别地显示执行认证处理的应用的画面,并且因此,可以获得与上述实施方式的效果类似的效果。

[0093]

尽管在上述实施方式中已经描述了提供服务器200和fido服务器300是分离的装置,但是本实施方式不限于此。例如,提供服务器200可具有fido服务器300的功能。在这种情况下,提供服务器200可以执行图3和图5中所示的fido服务器300的处理。

[0094]

上述实施方式是优选实施方式。然而,实施方式不限于该实施方式,并且可以在实施方式的主题内进行各种修改。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1