一种预共享密钥PSK的处理方法及装置与流程

一种预共享密钥psk的处理方法及装置

1.本技术要求于2020年7月25日提交中国专利局、申请号为202010740829.0、发明名称为“一种安全通信方法,装置和系统”的中国专利申请的优先权,其全部内容通过引用结合在本技术中。

技术领域

2.本技术涉及安全技术领域,尤其涉及一种预共享密钥(pre-shared key,psk)的处理方法及装置。

背景技术:

3.为了保证两个通信装置进行数据交互时的数据安全,可以利用psk对两个通信装置之间交互的报文进行处理。例如,在第一通信装置和第二通信装置进行身份认证时,利用psk 派生的密钥对第一通信装置和第二通信装置之间交互的认证报文进行处理。

4.在一些实施例中,psk有一定的老化周期,通信装置例如第一通信装可以在该psk的老化周期内利用该psk对第一通信装置和第二通信装置间交互的报文进行处理。目前,若在该psk的老化周期内,第一通信装置无法利用该psk对第一通信装置和第二通信装置间交互的报文进行处理,则可能导致第一通信装置和第二通信装置无法正常通信。

技术实现要素:

5.本技术实施例提供了一种预共享密钥psk的处理方法,即使第一通信装置在第一psk 的老化周期内不能使用第一psk对第一通信装置和第二通信装置之间交互的报文进行处理,也能够使得第一通信装置和第二通信装置可以正常通信。

6.第一方面,本技术实施例提供了一种psk的处理方法,该方法可以由第一通信装置执行。在一个示例中,第一通信装置中保存有第一psk,正常情况下,第一通信装置可以在第一psk的老化周期内,基于第一psk对第一通信装置和第二通信装置之间交互的报文进行处理。另外,第一通信装置本地还保存有第二psk。在本技术中,若在第一psk的老化周期内,第一通信装置不能基于第一psk对第一通信装置和第二通信装置之间交互的报文进行处理。则第一通信装置可以利用前述第二psk对第一通信装置和第二通信装置之间交互的报文进行处理,从而使得第一通信装置和第二通信装置可以正常通信。

7.在一种实现方式中,所述第二psk可以存储在第一通信装置的非易失存储区,以保证当第一通信装置发生突发性故障或者断电时,第二psk不会丢失。

8.在一种实现方式中,第一通信装置可以在第一psk的老化周期内,从存储第一psk 的非易失存储区读取所述第一psk,以便于利用所述第一psk对第一通信装置和第二通信装置之间交互的报文进行处理。在一个示例中,若第一通信装置从所述第一psk对应的非易失存储区读取所述第一psk失败,则第一通信装置可以确定当前不能基于第一psk对第一通信装置和第二通信装置之间交互的报文进行处理。

9.在一种实现方式中,所述第二psk为所述第一通信装置在所述第一psk的老化周期

psk之后,第一通信装置可以利用该更新的psk对第二通信装置和第一通信装置之间交互的报文进行处理,不再利用第二psk对第二通信装置和第一通信装置之间交互的报文进行处理。

17.在一种实现方式中,当第一通信装置在第一psk的老化周期内确定不能基于第一psk 对第二通信装置和第一通信装置之间交互的报文进行处理之后,可以向控制管理设备发送告警信息,该告警信息用于指示在第一psk的老化周期内,所述第一通信装置不能基于第一psk对第二通信装置和第一通信装置之间交互的报文进行处理。以便于运维人员根据该告警信息确定第二通信装置中的psk的情况,并确定是否需要人工干预。

18.第二方面,本技术实施例提供了一种psk的更新方法,该方法可以由第一通信装置执行。在一个示例中,第一通信装置中保存有第一psk,第一psk用于在第一psk的老化周期内,对第一通信装置和第二通信装置之间交互的报文进行处理。第一通信装置和第二通信装置均可以在第一psk的老化周期内,基于第一psk对第一通信装置和第二通信装置之间交互的报文进行处理。在本技术中,第一通信装置可以在第一psk的老化周期内接收第二通信装置发送的第一协议报文,所述第一协议报文中包括第一psk密钥材料,该第一psk密钥材料用于生成第二psk。第二psk用于在第二psk的老化周期内,对第一通信装置和第二通信装置之间交互的报文进行处理。第一通信装置和第二通信装置均可以在第二psk的老化周期内,基于第二psk对第一通信装置和第二通信装置之间交互的报文进行处理。由此可见,利用本技术实施例的方案,第一通信装置可以根据第一psk密钥材料对psk进行更新,因此,第一通信装置中保存的psk不再是一成不变的,故而减少了第一通信装置中的psk被破解的可能性,相应的,也避免了由于psk被破解而带来的安全风险。

19.在一种实现方式中,第一通信装置根据第一psk密钥材料获得第二psk之后,可以将第二psk保存至第一通信装置的非易失存储区,以保证当第一通信装置发生突发性故障或者断电时,第二psk不会丢失。当第二psk的老化周期开始时,第一通信装置可以从该非易失存储区读取所述第二psk,从而利用第二psk对第一通信装置和第二通信装置间交互的报文进行处理。

20.在一种实现方式中,当第一通信装置能够使用非对称密钥算法时,第一通信装置可以根据第一psk密钥材料和第一通信装置的第二psk密钥材料,得到第二psk。例如,所述第一psk材料可以是第二通信装置的公共值(public value),第二psk密钥材料可以是第一通信装置的私有值(private value),第一通信装置可以利用非对称密钥算法,根据第二通信装置的public value和第一通信装置的private value,计算得到第二psk。

21.在一种实现方式中,若第一通信装置根据前述第一psk密钥材料和第二psk密钥材料得到第二psk,则第二通信装置也可以利用非对称密钥算法获得第二psk。对于这种情况,第一通信装置可以将第三psk密钥材料发送给第二通信装置,以便于第二通信装置根据所述第三psk密钥材料计算得到第二psk。例如,所述第三psk材料可以是第一通信装置的public value,第二通信装置可以利用所述第一通信装置的public value和第二通信装置的private value,计算得到第二psk。

22.在一种实现方式中,第二通信装置可以预先获得第二psk,并将第二psk携带在前述第一协议报文中发送给第一通信装置。对于这种情况,第一通信装置接收到的第一协议报文中包括的第一psk密钥材料,即为第二psk。因此,在一个示例中,第一通信装置接收到

第一协议报文之后,可以对第一协议报文进行解析,得到第一协议报文中包括的第一psk 密钥材料,并将该第一psk密钥材料确定为第二psk。

23.在一种实现方式中,第一通信装置根据第一psk密钥材料得到第二psk在具体实现时,例如可以根据第一psk密钥材料和第一密钥派生算法,得到第二psk。此处提及的第一密钥派生算法,例如可以是kdf,又如可以是prf。关于kdf和prf,可以参考ieee 802.1x-2010中的相关描述部分,此处不做重复描述。

24.在一种实现方式中,第一通信装置根据所述第一psk密钥材料和第一密钥派生算法,得到所述第二psk,在具体实现时,例如可以首先利用第一算法对第一psk密钥材料进行处理,得到中间值,然后再利用所述中间值和第一密钥派生算法,得到第二psk。本技术实施例不具体限定所述第一算法,第一算法可以是密钥派生算法,也可以是其它算法。采用这种方式,只有在第一算法、第一psk密钥材料以及第一密钥派生算法均被破解的情况下,第二psk才能够被破解,从而降低了第二psk被破解的风险,进一步提升了第二psk 的安全性。

25.在一种实现方式中,前述第一psk密钥材料可以是随机数。第二通信装置可以生成随机数,并将该随机数作为第一psk密钥材料携带在第一协议报文中发送给第一通信装置。采用随机数作为第一psk密钥材料,与第二通信装置采用某一规律生成第一psk密钥材料相比,随机数被破解的可能性更低。因此,利用随机数作为第一psk密钥材料,可以降低第一psk密钥材料被破解的可能性,相应的降低第二psk被破解的可能性。

26.在一种实现方式中,所述第一协议报文为基于psk的扩展认证协议eap-psk的报文。对于这种情况,第二通信装置可以对基于eap-psk的报文的报文结构进行重构,将第一 psk密钥材料携带在重构后的基于eap-psk的报文发送给第一通信装置。

27.在一种实现方式中,当第一协议报文为基于eap-psk的报文时,第一协议报文可以包括扩展的tlv字段,前述第一psk密钥材料可以携带在所述扩展的tlv字段中。

28.在一种实现方式中,考虑到第一psk密钥材料用于获得第二psk,因此,第一psk 密钥材料的安全性尤为重要,因为一旦第一psk密钥材料被破解,则会增加第二psk被破解的风险。为了避免这个问题,在一个示例中,可以利用第一密钥对第一psk密钥材料进行加密,并将加密之后的第一psk密钥材料携带在第一协议报文中。

29.在一种实现方式中,为了保证第一psk密钥材料的安全性。所述第一协议报文还可以包括第一完整性验证信息,所述第一完整性验证信息用于对所述第一协议报文进行完整性验证。对于这种情况,可以利用所述第一完整性验证信息,初步判断第一psk密钥材料的安全性。利用该第一完整性验证信息,可以确定第一协议报文在传输过程中是否发生误码或者被篡改。若第一协议报文在传输过程中发送误码或者被篡改,则也无法确保第一协议报文中的第一psk密钥材料的安全性。

30.在一种实现方式中,当第一协议报文中包括第一完整性验证信息时,第一通信装置接收到第一协议报文之后,可以首先根据第一完整性验证信息对第一协议报文进行完整性验证,在第一协议报文通过完整性验证的情况下,再获取第一协议报文中的第一psk密钥材料,并根据所述第一完整性验证信息,对所述第一协议报文进行完整性验证。

31.在一种实现方式中,第一协议报文中可以包括用于对第一psk密钥材料进行加密的第一密钥的标识,对于这种情况,第一通信装置可以对第一协议报文进行解析,得到所述第一密钥的标识,而后,第一通信装置可以根据第一密钥的标识获取第一密钥,利用第一密

钥对第一协议报文中经过加密处理的第一psk密钥材料进行解密,并根据解密得到的第一 psk密钥材料获得第二psk。在一个示例中,第一通信装置中可以保存有第一密钥的标识和第一密钥的对应关系,第一通信装置获得第一密钥的标识之后,可以利用该对应关系得到第一密钥。

32.在一种实现方式中,当第一协议报文中包括第一完整性验证信息时,该第一完整性验证信息可以是第二通信装置利用第二密钥计算得到的。在一个示例中,所述第一协议报文可以包括第二密钥的标识,所述第二密钥的标识用于标识第二密钥。对于这种情况,第一通信装置利用第一完整性验证信息对第一协议报文进行完整性验证时,可以根据该第二密钥的标识获得第二密钥,然后利用第二密钥和第一完整性验证信息,对第一协议报文进行完整性验证。在一个示例中,第一完整性验证信息可以携带在第一协议报文的icv字段中,第一通信装置可以利用第二密钥对第一协议报文中除icv字段的其它字段进行计算,得到第三完整性验证信息,而后对第三完整性验证信息和第一完整性验证信息进行匹配验证。在一个示例中,当第三完整性验证信息和第一完整性验证信息相等时,可以确定第一协议报文通过完整性验证;当第三完整性验证信息和第一完整性验证信息不相等时,可以确定第一协议报文未通过完整性验证。

33.在一种实现方式中,第一通信装置在接收所述第一协议报文之前,还可以向所述第二通信装置发送第二协议报文,所述第二协议报文中可以携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生所述第一密钥。通过第二协议报文,第一通信装置和第二通信装置可以完成第三密钥的协商,从而确定在第一协议报文中对第一psk密钥材料进行加密处理的第一密钥。此处提及的第二协议报文,也可以是基于 eap-psk的报文。在一个示例中,若第二协议报文中包括第三密钥的标识,则第一协议报文中可以不包括第一密钥的标识。

34.在一种实现方式中,第一通信装置在接收所述第一协议报文之前,还可以向所述第二通信装置发送第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生第二密钥,所述第二密钥用于计算所述第一完整性验证信息。通过第二协议报文,第一通信装置和第二通信装置可以完成第三密钥的协商,从而确定在计算所述第一完整性验证信息的第二密钥。此处提及的第二协议报文,也可以是基于eap-psk的报文。此处提及的第二密钥和以上提及的第一密钥,可以是同一个密钥,也可以是不同的密钥,本技术实施例不做具体限定。在一个示例中,若第二协议报文中包括第三密钥的标识,则第一协议报文中可以不包括第二密钥的标识。

35.在一种实现方式中,所述第三密钥可以是第一psk。其中,第一通信装置本地和第二通信装置本地可以各自保存所述第一psk。第二通信装置可以利用该第一psk派生得到第一密钥和第二密钥,并利用第一密钥对第一psk密钥材料进行加密,利用第二密钥计算所述第一完整性验证信息;第一通信装置可以利用所述第一psk派生得到第一密钥和第二密钥,并利用第一密钥解密第一协议报文中经过加密处理的第一psk密钥材料,以及利用第二密钥对第一协议报文进行完整性验证。

36.在一种实现方式中,第一通信装置在向所述第二通信装置发送所述第二协议报文之前,还可以接收来自于所述第二通信装置的第三协议报文,所述第三协议报文用于请求对所述第二通信装置进行身份认证。对于这种情况,前述第二协议报文可以用于指示所述

第一通信装置同意进行身份认证。这样一来,可以在身份认证的初始交互阶段,完成第三密钥的协商,无需再利用额外的信令交互流程来进行第三密钥的协商,可以减少第一通信装置和第二通信装置之间的信令交互。此处提及的第三协议报文,也可以是基于eap-psk的报文。

37.在一种实现方式中,所述第三协议报文中可以携带所述第三密钥的标识。由于第三协议报文中包括第三密钥的标识,第一通信装置接收到第三协议报文之后,向第二通信装置发送第二协议报文,第二协议报文中也包括第三密钥的标识。通过第三协议报文和第二协议报文,第一通信装置和第二通信装置完成了对第三密钥的协商以及完成了身份认证初始阶段的交互。

38.在一种实现方式中,第一通信装置和第二通信装置之间完成第三协议报文和第二协议报文的交互之后,可以进入身份认证流程。对于这种情况,所述第一协议报文中除了包括第一psk密钥材料之外,还可以包括第一身份认证信息,所述第一身份认证信息用于对所述第二通信装置进行身份认证。采用这种方式,第一通信装置可以在对第二通信装置进行身份认证的同时,获得第一psk密钥材料。

39.在一种实现方式中,考虑到第一身份认证信息可以用于确定第二通信装置的身份,因此,第一身份认证信息的安全性尤为重要。因此,在一个示例中,可以利用第一密钥对第一身份认证信息进行加密处理。换言之,所述第一协议报文中可以包括利用第一密钥加密处理之后的第一身份认证信息。

40.在一种实现方式中,所述第一身份认证信息可以是第二通信装置利用第四密钥对目标字段进行计算得到的,其中,所述目标字段可以包括所述第三协议报文的部分或者全部字段,和/或,所述第二协议报文的部分或者全部字段。

41.在一种实现方式中,第一通信装置接收到第一协议报文之后,可以利用第一协议报文中的第一身份认证信息,对第二通信装置进行身份认证。在一个示例中,第一通信装置可以在确定第二通信装置通过身份认证之后,再执行根据第一psk密钥材料获得第二psk 的步骤。因为psk的安全性尤为重要,第一通信装置不能和不可信的第二通信装置进行 psk的更新。

42.在一种实现方式中,第一通信装置利用第一身份认证信息对所述第二通信装置进行身份认证在具体实现时,例如可以利用第四密钥对前述目标字段进行计算,得到第三身份认证信息,并将第三身份认证信息和所述第一协议报文中携带的所述第一身份认证信息进行匹配验证。在一个示例中,若第一身份认证信息和第三身份认证信息相同,则可以确定第二通信装置通过身份认证,若第一身份认证信息和第三身份认证信息不同,则可以确定第二通信装置未通过身份认证。可以理解的是,若所述目标字段包括第三协议报文中的部分或者全部字段,则第二通信装置计算第一身份认证信息时,所使用的是第二通信装置发送的第三协议报文中的部分或者全部字段,而第一通信装置计算第三身份认证信息时,所使用的是接收到的第三协议报文中的部分或者全部字段。采用这种方式,也可以在一定程度上对第三协议报文进行验证,以验证第三协议报文在传输过程中是否被篡改。类似的,若所述目标字段包括第二协议报文中的部分或者全部字段,则第二通信装置计算第一身份认证信息时,所使用的是第二通信装置接收的第二协议报文中的部分或者全部字段,而第一通信装置计算第三身份认证信息时,所使用的是第一通信装置发送的第二协议报文中的部

分或者全部字段。采用这种方式,也可以在一定程度上对第二协议报文进行验证,以验证第二协议报文在传输过程中是否被篡改。

43.在一种实现方式中,若第一协议报文中的第一身份认证信息是利用第一密钥加密之后的信息,则第一通信装置利用所述第四密钥对目标字段进行计算,得到第三身份认证信息,在具体实现时,可以首先利用所述第四密钥对所述目标字段进行计算,得到第一计算结果,而后,利用所述第一密钥对所述第一计算结果进行加密,得到所述第三身份认证信息。

44.在一种实现方式中,前述所述第四密钥可以由所述第三密钥派生得到。

45.在一种实现方式中,前述第四密钥可以是所述第一通信装置和所述第二通信装置中存储的第三psk派生得到的。对于这种情况,第一密钥和第二密钥利用第三密钥(例如第一 psk)派生得到,第四密钥利用第三psk派生的到。采用这种方式,只有第一psk和第三psk均被破解,不可信的第三方通信装置才可能实现对第一协议报文的仿冒,从而提升了第一协议报文的安全性。

46.在一种实现方式中,当第四密钥由第三psk派生得到时,所述第二协议报文中可以携带所述第三psk的标识,所述第三psk的标识用于标识所述第三psk。对于这种情况,第一通信装置和第二通信装置可以通过第二协议报文完成第三psk的协商。

47.在一种实现方式中,第一通信装置根据第一psk密钥材料得到第二psk之后,可以将对第一psk密钥材料的处理结果告知第二通信装置,在一个示例中,第一通信装置可以向所述第二通信装置发送第四协议报文,所述第四协议报文中携带第一指示信息,所述第一指示信息用于指示所述第一通信装置已保存所述第二psk。其中,所述第四协议报文可以是基于eap-psk的报文。其中,第一通信装置已保存所述第二psk,说明第一通信装置本地更新psk成功。

48.在一种实现方式中,第一通信装置可以对基于eap-psk的报文进行扩展,将所述第一指示信息携带在扩展的tlv字段中。

49.在一种实现方式中,所述第四协议报文中携带第二完整性验证信息,所述第二完整性验证信息用于对所述第四协议报文进行完整性验证。这样一来,第二通信装置接收到第四协议报文之后,可以利用该第二完整性验证信息确定第四协议报文在传输过程中是否发生误码或者被篡改。

50.在一种实现方式中,所述第四协议报文中除了包括前述第一指示信息之外,还可以包括第二身份认证信息,所述第二身份认证信息用于对所述第一通信装置进行身份认证。这样一来,利用第三协议报文和第四协议报文,第一通信装置和第二通信装置之间完成了双向身份认证以及psk的更新。

51.在一种实现方式中,与第二通信装置对第一身份认证信息的处理方式类似,第一通信装置也可以在所述第四协议报文中,通过所述第一密钥加密所述第二身份认证信息。

52.在一种实现方式中,所述第二身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第二协议报文中的部分或者全部字段、所述第三协议报文中的部分或者全部字段。如前文对于第一身份认证的描述可知,当第二身份认证信息根据第二协议报文中的部分或者全部字段计算得到时,可以验证第二协议报文在传输过程中是否被篡改,当第二身份认证信息根据第三协议报文中的部分或者全部字段计算得到时,可以验证第三协议报

文在传输过程中是否被篡改。

53.在一种实现方式中,第一通信装置向第二通信装置发送第四协议报文之后,第二通信装置一方面可以利用第二身份认证信息对第一通信装置进行身份认证,另一方面要对第四协议报文中的第一指示信息进行确认。而后,第二通信装置可以向第一通信装置发送第五协议报文,所述第五协议报文中携带身份认证结果和psk更新结果。其中,所述第五协议报文可以是基于eap-psk的报文。

54.在一种实现方式中,若所述第五协议报文中的身份认证结果指示身份认证失败,则说明第一通信装置未通过身份认证,换言之,第二通信装置认为第一通信装置不可信,此时,第一通信装置和第二通信装置不能进行psk的更新,因此,第一通信装置可以删除所述第二psk。若第五协议报文中的psk更新结果指示psk更新失败,则第一通信装置可以删除所述第二psk。其中psk更新失败的原因有多种,例如第二通信装置本地更新psk失败,又如,第二通信装置对第一指示信息进行验证时,确定第一指示信息未通过验证。

55.在一种实现方式中,第一通信装置接收到了第五协议报文之后,可以向所述第二通信装置发送第六协议报文,所述第六协议报文用于指示所述第一通信装置接收到了所述第五协议报文。其中,所述第六协议报文可以是基于eap-psk的报文。

56.在一种实现方式中,前述第五协议报文中也可以包括icv字段,对于这种情况,第一通信装置接收到第五协议报文之后,可以对所述第五协议报文进行完整性验证。以确定第五协议报文在传输过程中是否发生误码或者篡改。

57.在一种实现方式中,所述第一通信装置保存有第一数据密钥,所述第一协议报文中还包括数据密钥材料,所述数据密钥材料用于生成第二数据密钥,所述第一数据密钥用于在所述第一数据密钥的老化周期内对所述第一通信装置和所述第二通信装置之间交互的数据报文进行处理,所述第二数据密钥用于在第二数据密钥的老化周期内对所述第一通信装置和所述第二通信装置之间交互的数据报文进行处理;此时,第一通信装置可以根据所述数据密钥材料得到所述第二数据密钥。对于这种情况,第一通信装置可以利用第一协议报文,实现psk的更新和数据密钥的更新。

58.在一种实现方式中,所述第二数据密钥包括:完整性计算密钥,和/或,加密密钥,所述完整性计算密钥用于对数据报文进行完整性计算,所述加密密钥用于对数据报文进行加密。

59.在一种实现方式中,所述第一通信装置保存有第一认证密钥,所述第一协议报文中包括认证密钥材料,所述认证密钥材料用于生成第二认证密钥,所述第一数据密钥用于在所述第一认证密钥的老化周期内对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理,所述第二数据密钥用于在第二认证密钥的老化周期内对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理;此时,第一通信装置可以根据所述认证密钥材料得到所述第二认证密钥。对于这种情况,第一通信装置可以利用第一协议报文,实现psk的更新和认证密钥的更新。

60.在一种实现方式中,所述第二认证密钥和第一认证密钥均可以包括以下任意一项或者多项:完整性计算密钥、加密密钥、密钥派生密钥和身份认证密钥,所述完整性计算密钥用于对身份认证报文进行完整性计算,所述加密密钥用于对身份认证报文进行加密,所述密钥派生密钥用于派生其它密钥,所述身份认证密钥用于计算认证报文中的身份认证信

息。其中,第一认证密钥中的完整性计算密钥可以为前文提及的第二密钥,第一认证密钥中的加密密钥可以是前文提及的第一密钥,第一认证密钥中的身份认证密钥可以是前文提及的第四密钥。第二身份认证可以在第一通信装置和第二通信装置下一次进行身份认证时,对第一通信装置和第二通信装置之间交互的认证报文进行处理。在一个示例中,第一身份认证密钥可以是第一通信装置和第二通信装置之前进行身份认证时更新的。

61.在一种实现方式中,第一通信装置获得第二psk之后,还可以利用所述第二psk派生媒体接入控制安全macsec密钥。采用这种方案,第一通信装置中保存的psk不再是一成不变的,故而减少了第一通信装置中的psk被破解的可能性,相应的降低由psk派生得到的macsec密钥被破解的风险,从而降低安全隐患。

62.在一种实现方式中,第一通信装置利用所述第二psk派生macsec密钥在具体实现时,可以根据所述第二psk生成主会话密钥msk,用所述msk派生安全连接关联密钥 cak,并利用所述cak派生媒体接入控制安全macsec密钥。

63.在一种实现方式中,第一通信装置利用所述第二psk派生macsec密钥在具体实现时,可以将所述第二psk作为cak派生所述macsec密钥。

64.在一种实现方式中,第一通信装置利用所述cak派生媒体接入控制安全macsec密钥,在具体实现时,可以根据所述cak的标识,确定所述cak,并利用所述cak派生媒体接入控制安全macsec密钥。

65.在一种实现方式中,在本技术实施例中,第一通信装置和第二通信装置之间可以利用第一协议报文、第二协议报文、第三协议报文和第四协议报文这四个基于eap-psk的报文完成psk的更新,前述cak的标识,可以根据该四个协议报文中包括的内容得到,在一个示例中,所述cak的标识,可以根据所述第一通信装置生成的第一随机数、所述第二通信装置生成的第二随机数、以及所述第一协议报文的会话标识计算得到。其中,所述第一随机数可以携带在第二协议报文中,所述第二随机数可以携带在第三协议报文中。

66.在一种实现方式中,所述第一协议报文包括:扩展认证协议eap头、eap扩展头和关键字字段。

67.在一种实现方式中,所述第一psk密钥材料携带在所述关键字字段中。

68.在一种实现方式中,所述关键字字段包括以下任意一个或者多个字段:协议版本号字段、会话标识字段、密钥标识字段、加密数据字段、随机数字段、身份标识字段和完整性验证字段。

69.在一种实现方式中,所述第一psk密钥材料携带在所述加密数据字段中。

70.在一种实现方式中,在接收第一协议报文之前,第一通信装置可以向所述第二通信装置发送第二指示信息,所述第二指示信息用于指示所述第一通信装置具备自动更新psk的能力。第二通信装置根据该第二指示信息确定第一通信装置具备自动更新psk的能力之后,可以将第一psk密钥材料携带在第一协议报文中发送给第一通信装置。

71.在一种实现方式中,所述第一协议报文为基于网络密钥交换协议ike的报文。

72.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一psk密钥材料携带在所述第一协议报文的载荷payload字段中。

73.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一psk密钥材料携带在所述第一协议报文的通知notification payload字段中。

74.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一psk密钥材料携带在所述第一协议报文的扩展tlv字段中。

75.在一种实现方式中,当第一协议报文为基于ike的报文时,第一通信装置还可以向所述第二通信装置发送第三指示信息,所述第三指示信息用于指示所述第一通信装置具备自动更新psk的能力。第二通信装置根据该第三指示信息确定第一通信装置具备自动更新 psk的能力之后,可以将第一psk密钥材料携带在第一协议报文中发送给第一通信装置。

76.在一种实现方式中,所述第三指示信息携带在基于ike协议的报文的notificationpayload字段中。

77.在一种实现方式中,所述第三指示信息携带在所述基于ike协议的报文的通知消息类型字段中,所述基于ike协议的报文的notification payload字段包括所述通知消息类型字段。

78.在一种实现方式中,第一通信装置根据第一psk密钥材料得到第二psk之后,可以将对第一psk密钥材料的处理结果告知第二通信装置,在一个示例中,第一通信装置可以向所述第二通信装置发送第七协议报文,所述第七协议报文用于指示所述第一通信装置已保存所述第二psk。

79.在一种实现方式中,所述第七协议报文中包括第四指示信息,所述第四指示信息用于指示所述第一通信装置已保存所述第二psk。

80.在一种实现方式中,所述第七协议报文为基于ike协议的报文,所述第四指示信息携带在所述第七协议报文的通知消息类型字段中。

81.在一种实现方式中,所述第一协议报文为认证交换auth exchange报文。

82.在一种实现方式中,所述第一协议报文为创建子安全关联交换create_child_saexchange报文。

83.在一种实现方式中,所述第一协议报文为通知交换informational exchange报文。

84.在一种实现方式中,所述第一协议报文为基于媒体接入控制安全密钥协议mka的报文。

85.在一种实现方式中,当所述第一协议报文为基于mka的报文时,所述第一psk密钥材料,携带在所述第一协议报文的扩展参数集parameter set字段中。

86.在一种实现方式中,当第一协议报文为基于mka的报文时,第一通信装置还可以向所述第二通信装置发送第五指示信息,所述第五指示信息用于指示所述第一通信装置具备自动更新psk的能力。第二通信装置根据该第五指示信息确定第一通信装置具备自动更新 psk的能力之后,可以将第一psk密钥材料携带在第一协议报文中发送给第一通信装置。

87.在一种实现方式中,所述第五指示信息携带在基于mka的报文的parameter set字段中。

88.在一种实现方式中,基于mka的报文可以包括parameter set类型字段,前述第五指示信息可以携带在所述基于mka的报文的parameter set类型字段中。

89.在一种实现方式中,第一通信装置根据第一psk密钥材料得到第二psk之后,可以将对第一psk密钥材料的处理结果告知第二通信装置,在一个示例中,第一通信装置可以向所述第二通信装置发送第八协议报文,所述第八协议报文用于指示所述第一通信装置已保

存所述第二psk。

90.在一种实现方式中,所述第八协议报文中包括第六指示信息,所述第六指示信息用于指示所述第一通信装置已保存所述第二psk。

91.在一种实现方式中,所述第八协议报文为基于mka的报文,所述第六指示信息携带在所述基于mka的报文的parameter set类型字段中。

92.在一种实现方式中,所述第一通信装置为车载装置。例如,所述第一通信装置为t-box 中的通信实体。

93.在一种实现方式中,所述第二通信装置为车载装置。例如,所述第二通信装置为t-box 中的通信实体。

94.在一种实现方式中,所述第一通信装置和所述第二通信装置均属于t-box。

95.第三方面,本技术实施例提供了一种psk的更新方法,该方法可以由第二通信装置执行。在一个示例中,第二通信装置可以获取第一psk密钥材料,该第一psk密钥材料用于生成第二psk。第二通信装置获取第一psk密钥材料之后,可以根据第一psk密钥材料生成第一协议报文,第一协议报文包括所述第一psk密钥材料。第二通信装置生成第一协议报文之后,可以将该第一协议报文发送的第一通信装置,以便于第一通信装置基于该第一psk密钥材料生成更新的第二psk。由此可见,利用本技术实施例的方案,第一通信装置可以根据第一psk密钥材料对psk进行更新,因此,第一通信装置中保存的psk不再是一成不变的,故而减少了第一通信装置中的psk被破解的可能性,相应的,也避免了由于psk被破解而带来的安全风险。

96.在一种实现方式中,第二通信装置还可以存储所述第一psk密钥材料。对于这种情况,第二通信装置可以在第二psk的老化周期开始之前,获得存储的所述第一psk密钥材料,并根据所述第一psk密钥材料得到第二psk。这样一来,第二通信装置即可在第二psk 的老化周期内,利用第二psk对第一通信装置和第二通信装置之间交互的报文进行处理。

97.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第三psk密钥材料;根据所述第三psk密钥材料获得所述第二psk。

98.在一种实现方式中,所述方法还包括:根据所述第一psk密钥材料得到所述第二psk。

99.在一种实现方式中,所述根据所述第一psk密钥材料得到所述第二psk,包括:将所述第一psk密钥材料确定为所述第二psk。

100.在一种实现方式中,所述根据所述第一psk密钥材料得到所述第二psk,包括:根据所述第一psk密钥材料和第一密钥派生算法,得到所述第二psk。

101.在一种实现方式中,所述根据所述第一psk密钥材料和第一密钥派生算法,得到所述第二psk,包括:利用第一算法对所述第一psk密钥材料进行计算,得到中间值;根据所述中间值和所述第一密钥派生算法,生成所述第二psk。

102.在一种实现方式中,所述方法还包括:将所述第二psk保存至所述第二通信装置的非易失存储区。

103.在一种实现方式中,所述第一psk密钥材料包括随机数。

104.在一种实现方式中,所述第一协议报文为基于psk的扩展认证协议eap-psk的报文。

105.在一种实现方式中,所述第一协议报文包括扩展的类型长度值tlv字段,所述扩展的 tlv字段包括所述第一psk密钥材料。

106.在一种实现方式中,在所述第一协议报文中,利用第一密钥加密所述第一psk密钥材料。

107.在一种实现方式中,所述第一协议报文还包括第一完整性验证信息,所述第一完整性验证信息用于对所述第一协议报文进行完整性验证。

108.在一种实现方式中,所述第一协议报文中携带所述第一密钥的标识。

109.在一种实现方式中,所述第一协议报文包括第二密钥的标识,所述第二密钥的标识用于标识第二密钥,所述第二密钥用于计算所述第一完整性验证信息。

110.在一种实现方式中,在向所述第一通信装置发送所述第一协议报文之前,所述方法还包括:

111.接收所述第一通信装置发送的第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生所述第一密钥。

112.在一种实现方式中,在向所述第一通信装置发送所述第一协议报文之前,所述方法还包括:

113.接收所述第一通信装置发送的第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生第二密钥,所述第二密钥用于计算所述第一完整性验证信息。

114.在一种实现方式中,所述第三密钥包括所述第一psk。

115.在一种实现方式中,在接收所述第一通信装置发送的第二协议报文,所述方法还包括:

116.向所述第一通信装置发送的第三协议报文,所述第三协议报文用于请求对所述第二通信装置进行身份认证。

117.在一种实现方式中,所述第三协议报文中携带所述第三密钥的标识。

118.在一种实现方式中,所述第一协议报文中包括第一身份认证信息,所述第一身份认证信息用于对所述第二通信装置进行身份认证。

119.在一种实现方式中,在所述第一协议报文中,通过所述第一密钥加密所述第一身份认证信息。

120.在一种实现方式中,所述第一身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第三协议报文的部分或者全部字段、所述第二协议报文的部分或者全部字段。

121.在一种实现方式中,所述第四密钥由所述第三密钥派生得到。

122.在一种实现方式中,所述第四密钥是所述第一通信装置和所述第二通信装置中存储的第三psk派生得到的。

123.在一种实现方式中,所述第二协议报文中携带所述第三psk的标识,所述第三psk 的标识用于标识所述第三psk。

124.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第四协议报文,所述第四协议报文中携带第一指示信息,所述第一指示信息用于指示所述第一通信装置已保存所述第二psk。

125.在一种实现方式中,所述第四协议报文包括扩展的tlv字段,所述扩展的tlv字段

包括所述第一指示信息。

126.在一种实现方式中,所述第四协议报文中携带第二完整性验证信息,所述第二完整性验证信息用于对所述第四协议报文进行完整性验证。

127.在一种实现方式中,所述第四协议报文中包括第二身份认证信息,所述第二身份认证信息用于对所述第一通信装置进行身份认证。

128.在一种实现方式中,在所述第四协议报文中,通过所述第一密钥加密所述第二身份认证信息。

129.在一种实现方式中,所述第二身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第二协议报文中的部分或者全部字段、所述第三协议报文中的部分或者全部字段。

130.在一种实现方式中,所述方法还包括:利用所述第二身份认证信息对所述第一通信装置进行身份认证。

131.在一种实现方式中,所述利用所述第二身份认证信息对所述第一通信装置进行身份认证,包括:利用所述第四密钥对目标字段进行计算,得到第四身份认证信息;将所述第四身份认证信息和所述第四协议报文中携带的所述第二身份认证信息进行匹配验证;其中,所述目标字段包括以下一项或者多项:第三协议报文的部分或者全部字段、所述第二协议报文的部分或者全部字段。

132.在一种实现方式中,所述利用所述第四密钥对目标字段进行计算,得到第四身份认证信息,包括:利用所述第四密钥对所述目标字段进行计算,得到第二计算结果;利用所述第一密钥对所述第二计算结果进行加密,得到所述第四身份认证信息。

133.在一种实现方式中,所述方法还包括:向所述第一通信装置发送第五协议报文,所述第五协议报文中携带身份认证结果和psk更新结果。

134.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第六协议报文,所述第六协议报文用于指示所述第一通信装置接收到了所述第五协议报文。

135.在一种实现方式中,所述第二通信装置保存有第一数据密钥,所述第一协议报文中还包括数据密钥材料,所述数据密钥材料用于指示所述第一通信装置生成更新的第二数据密钥,所述第二通信装置在所述第一数据密钥的老化周期内基于所述第一数据密钥对所述第一通信装置和所述第二通信装置之间交互的数据报文进行处理,所述第二通信装置在第二数据密钥的老化周期内基于所述第二数据密钥对所述第一通信装置和所述第二通信装置之间交互的数据报文进行处理。

136.在一种实现方式中,所述方法还包括:根据所述数据密钥材料得到所述第二数据密钥。

137.在一种实现方式中,所述第二数据密钥包括:完整性计算密钥,和/或,加密密钥,所述完整性计算密钥用于对数据报文进行完整性计算,所述加密密钥用于对数据报文进行加密。

138.在一种实现方式中,所述第二通信装置保存有第一认证密钥,所述第一协议报文中还包括认证密钥材料,所述认证密钥材料用于指示所述第一通信装置生成更新的第二认证密钥,所述第二通信装置在所述第一认证密钥的老化周期内基于所述第一认证密钥对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理,所述第二通信装

置在第二认证密钥的老化周期内基于所述第二认证密钥对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理。

139.在一种实现方式中,所述方法还包括:根据所述认证密钥材料得到所述第二认证密钥。

140.在一种实现方式中,所述第二认证密钥包括以下任意一项或者多项:完整性计算密钥、加密密钥、密钥派生密钥和身份认证密钥,所述完整性计算密钥用于对身份认证报文进行完整性计算,所述加密密钥用于对身份认证报文进行加密,所述密钥派生密钥用于派生其它密钥,所述身份认证密钥用于计算认证报文中的身份认证信息。

141.在一种实现方式中,所述方法还包括:利用所述第二psk派生媒体接入控制安全 macsec密钥。

142.在一种实现方式中,所述利用所述第二psk派生macsec密钥,包括:根据所述第二psk生成主会话密钥msk;利用所述msk派生安全连接关联密钥cak;利用所述cak 派生媒体接入控制安全macsec密钥。

143.在一种实现方式中,所述利用所述第二psk派生macsec密钥,包括:将所述第二 psk作为cak派生所述macsec密钥。

144.在一种实现方式中,所述利用所述cak派生媒体接入控制安全macsec密钥,包括:根据所述cak的标识,确定所述cak;利用所述cak派生媒体接入控制安全macsec 密钥。

145.在一种实现方式中,所述cak的标识,根据以下任意一项或者多项参数生成:所述第一通信装置生成的第一随机数、所述第二通信装置生成的第二随机数、以及所述第一协议报文的会话标识。

146.在一种实现方式中,所述第一协议报文包括:扩展认证协议eap头、eap扩展头和关键字字段。

147.在一种实现方式中,所述第一psk密钥材料携带在所述关键字字段中。

148.在一种实现方式中,所述关键字字段包括以下任意一个或者多个字段:协议版本号字段、会话标识字段、密钥标识字段、加密数据字段、随机数字段、身份标识字段和完整性验证字段。

149.在一种实现方式中,所述第一psk密钥材料携带在所述加密数据字段中。

150.在一种实现方式中,所述方法还包括:接收所述第一通信装置发发送的第二指示信息,所述第二指示信息用于指示所述第一通信装置具备自动更新psk的能力。

151.在一种实现方式中,所述第一协议报文为基于网络密钥交换协议ike的报文。

152.在一种实现方式中,所述第一psk密钥材料携带在所述第一协议报文的载荷payload 字段中。

153.在一种实现方式中,所述第一psk密钥材料携带在所述第一协议报文的通知 notification payload字段中。

154.在一种实现方式中,所述第一psk密钥材料携带在所述第一协议报文的扩展tlv字段中。

155.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第三指示信息,所述第三指示信息用于指示所述第一通信装置具备自动更新psk的能力。

156.在一种实现方式中,所述第三指示信息携带在基于ike协议的报文的

notificationpayload字段中。

157.在一种实现方式中,所述第三指示信息携带在所述基于ike协议的报文的通知消息类型字段中,所述基于ike协议的报文的notification payload字段包括所述通知消息类型字段。

158.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第七协议报文,所述第七协议报文用于指示所述第一通信装置已保存所述第二psk。

159.在一种实现方式中,所述第七协议报文中包括第四指示信息,所述第四指示信息用于指示所述第一通信装置已保存所述第二psk。

160.在一种实现方式中,所述第七协议报文为基于ike协议的报文,所述第四指示信息携带在所述第七协议报文的通知消息类型字段中。

161.在一种实现方式中,所述第一协议报文为认证交换auth exchange报文。

162.在一种实现方式中,所述第一协议报文为创建子安全关联交换create_child_saexchange报文。

163.在一种实现方式中,所述第一协议报文为通知交换informational exchange报文。

164.在一种实现方式中,所述第一协议报文为基于媒体接入控制安全密钥协议mka的报文。

165.在一种实现方式中,所述第一psk密钥材料,携带在所述第一协议报文的扩展参数集 parameter set字段中。

166.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第五指示信息,所述第五指示信息用于指示所述第一通信装置具备自动更新psk的能力。

167.在一种实现方式中,所述第五指示信息携带在基于mka的报文的parameter set字段中。

168.在一种实现方式中,所述第五指示信息携带在所述基于mka的报文的parameter set 类型字段中,所述parameter set字段包括parameter set类型字段。

169.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第八协议报文,所述第八协议报文用于指示所述第一通信装置已保存所述第二psk。

170.在一种实现方式中,所述第八协议报文中包括第六指示信息,所述第六指示信息用于指示所述第一通信装置已保存所述第二psk。

171.在一种实现方式中,所述第八协议报文为基于mka的报文,所述第六指示信息携带在所述基于mka的报文的parameter set类型字段中。

172.在一种实现方式中,所述第一通信装置为车载装置。例如,所述第一通信装置为t-box 中的通信实体。

173.在一种实现方式中,所述第二通信装置为车载装置。例如,所述第二通信装置为t-box 中的通信实体。

174.在一种实现方式中,所述第一通信装置和所述第二通信装置均属于t-box。

175.第四方面,本技术实施例提供了一种数据密钥的更新方法,该方法可以由第一通信装置执行。在一个示例中,第一通信装置中保存有第一数据密钥,所述第一数据密钥用于在所述第一数据密钥的老化周期内对所述第一通信装置和所述第二通信装置之间交互的

数据报文进行处理。第一通信装置和第二通信装置均可以在第一数据密钥的老化周期内,基于第一数据密钥对第一通信装置和第二通信装置之间交互的数据报文进行处理。在本技术中,第一通信装置可以在第一数据密钥的老化周期内接收第二通信装置发送的第一协议报文,所述第一协议报文不是基于mka的报文,所述第一协议报文中包括第一数据密钥材料,该第一数据密钥材料用于生成第二数据密钥。所述第二数据密钥用于在所述第二数据密钥的老化周期内对所述第一通信装置和所述第二通信装置之间交互的数据报文进行处理。第一通信装置和第二通信装置均可以在第二数据密钥的老化周期内,基于第二数据密钥对第一通信装置和第二通信装置之间交互的数据报文进行处理。由此可见,利用本技术实施例的方案,第一通信装置可以根据第一数据密钥材料对数据密钥进行更新,因此,第一通信装置中保存的数据密钥不再是一成不变的,故而减少了第一通信装置中的数据密钥被破解的可能性,相应的,也避免了由于数据密钥被破解而带来的安全风险。而且,由于第一协议报文不是基于mka的报文,因此,利用本方案通信装置1和通信装置2之间利用非mka协议进行交互时,也能够实现数据密钥的更新。

176.在一种实现方式中,第一通信装置根据第一数据密钥材料获得第二数据密钥之后,可以将第二数据密钥保存至第一通信装置的非易失存储区,以避免当第一通信装置发生突发性故障或者断电时,第二数据密钥不会丢失。当第二数据密钥的老化周期开始时,第一通信装置可以从该非易失存储区读取所述第二数据密钥,从而利用第二数据密钥对第一通信装置和第二通信装置间交互的数据报文进行处理。

177.在一种实现方式中,考虑到当第一通信装置和第二通信装置之间利用以太口通信时,可以利用mka或者基于预共享密钥(pre-shared key,psk)的扩展认证协议(extensibleauthentication protocol,eap),即eap-psk实现数据密钥的更新。在本技术中,第一通信装置和第二通信装置之间利用非以太口通信,这样一来,利用本方案,可以使得第一通信装置和第二通信装置之间利用非以太口通信时,也能够实现数据密钥的更新。

178.在一种实现方式中,考虑到若第一通信装置和第二通信装置之间基于以太口通信,并且第一通信装置和第二通信装置均使用非对称密钥算法,则第一通信装置和第二通信装置可以利用网络密钥交换(internet key exchange,ike)协议实现数据密钥的更新,在本技术的一个示例中,第一通信装置和第二通信装置之间使用以太口通信,并且第一通信装置或者第二通信装置不使用非对称密钥算法。这样一来,利用本方案,可以在第一通信装置和第二通信装置基于以太口通信,并且第一通信装置和第二通信装置中至少有一个通信装置不使用非对称密钥算法时,第一通信装置和第二通信装置之间也可以利用ike协议进行数据密钥的更新。

179.在一种实现方式中,所述第二数据密钥可以包括:完整性计算密钥,和/或,加密密钥,所述完整性计算密钥用于对数据报文进行完整性计算,所述加密密钥用于对数据报文进行加密。

180.在一种实现方式中,当第一通信装置能够使用非对称密钥算法时,第一通信装置可以根据第一数据密钥材料和第一通信装置的第二数据密钥材料,得到第二数据密钥。例如,所述第一数据密钥材料可以是第二通信装置的公共值(public value),第二数据密钥材料可以是第一通信装置的私有值(private value),第一通信装置可以利用非对称密钥算法,根据第二通信装置的public value和第一通信装置的private value,计算得到第二

数据密钥。

181.在一种实现方式中,若第一通信装置根据前述第一数据密钥材料和第二数据密钥材料得到第二数据密钥,则第二通信装置也可以利用非对称密钥算法获得第二数据密钥。对于这种情况,第一通信装置可以将第三数据密钥材料发送给第二通信装置,以便于第二通信装置根据所述第三数据密钥材料计算得到第二数据密钥。例如,所述第三数据密钥材料可以是第一通信装置的public value,第二通信装置可以利用所述第一通信装置的public value 和第二通信装置的private value,计算得到第二数据密钥。

182.在一种实现方式中,第二通信装置可以预先获得第二数据密钥,并将第二数据密钥携带在前述第一协议报文中发送给第一通信装置。对于这种情况,第一通信装置接收到的第一协议报文中包括的第一数据密钥材料,即为第二数据密钥。因此,在一个示例中,第一通信装置接收到第一协议报文之后,可以对第一协议报文进行解析,得到第一协议报文中包括的第一数据密钥材料,并将该第一数据密钥材料确定为第二数据密钥。

183.在一种实现方式中,第一通信装置根据第一数据密钥材料得到第二数据密钥在具体实现时,例如可以根据第一数据密钥材料和第一密钥派生算法,得到第二数据密钥。此处提及的第一密钥派生算法,例如可以是kdf,又如可以是prf。关于kdf和prf,可以参考ieee 802.1x-2010中的相关描述部分,此处不做重复描述。

184.在一种实现方式中,第一通信装置根据所述第一数据密钥材料和第一密钥派生算法,得到所述第二数据密钥,在具体实现时,例如可以首先利用第一算法对第一数据密钥材料进行处理,得到中间值,然后再利用所述中间值和第一密钥派生算法,得到第二数据密钥。本技术实施例不具体限定所述第一算法,第一算法可以是密钥派生算法,也可以是其它算法。采用这种方式,只有在第一算法、第一数据密钥材料以及第一密钥派生算法均被破解的情况下,第二数据密钥才能够被破解,从而降低了第二数据密钥被破解的风险,进一步提升了第二数据密钥的安全性。

185.在一种实现方式中,前述第一数据密钥材料可以是随机数。第二通信装置可以生成随机数,并将该随机数作为第一数据密钥材料携带在第一协议报文中发送给第一通信装置。采用随机数作为第一数据密钥材料,与第二通信装置采用某一规律生成第一数据密钥材料相比,随机数被破解的可能性更低。因此,利用随机数作为第一数据密钥材料,可以降低第一数据密钥材料被破解的可能性,相应的降低第二数据密钥被破解的可能性。

186.在一种实现方式中,所述第一数据密钥材料可以包括:用于生成所述完整性计算密钥的随机数,和/或,用于生成所述加密密钥的随机数。

187.在一种实现方式中,当第一协议报文为基于eap-psk的报文时,第一协议报文可以包括扩展的tlv字段,前述第一数据密钥材料可以携带在所述扩展的tlv字段中。

188.在一种实现方式中,考虑到第一数据密钥材料用于获得第二数据密钥,因此,第一数据密钥材料的安全性尤为重要,因为一旦第一数据密钥材料被破解,则会增加第二数据密钥被破解的风险。为了避免这个问题,在一个示例中,可以利用第一密钥对第一数据密钥材料进行加密,并将加密之后的第一数据密钥材料携带在第一协议报文中。

189.在一种实现方式中,为了保证第一数据密钥材料的安全性。所述第一协议报文还可以包括第一完整性验证信息,所述第一完整性验证信息用于对所述第一协议报文进行完整性验证。对于这种情况,可以利用所述第一完整性验证信息,初步判断第一数据密钥材料

的安全性。利用该第一完整性验证信息,可以确定第一协议报文在传输过程中是否发生误码或者被篡改。若第一协议报文在传输过程中发送误码或者被篡改,则也无法确保第一协议报文中的第一数据密钥材料的安全性。

190.在一种实现方式中,当第一协议报文中包括第一完整性验证信息时,第一通信装置接收到第一协议报文之后,可以首先根据第一完整性验证信息对第一协议报文进行完整性验证,在第一协议报文通过完整性验证的情况下,再获取第一协议报文中的第一数据密钥材料,并根据所述第一完整性验证信息,对所述第一协议报文进行完整性验证。

191.在一种实现方式中,第一协议报文中可以包括用于对第一数据密钥材料进行加密的第一密钥的标识,对于这种情况,第一通信装置可以对第一协议报文进行解析,得到所述第一密钥的标识,而后,第一通信装置可以根据第一密钥的标识获取第一密钥,利用第一密钥对第一协议报文中经过加密处理的第一数据密钥材料进行解密,并根据解密得到的第一数据密钥材料获得第二数据密钥。在一个示例中,第一通信装置中可以保存有第一密钥的标识和第一密钥的对应关系,第一通信装置获得第一密钥的标识之后,可以利用该对应关系得到第一密钥。

192.在一种实现方式中,当第一协议报文中包括第一完整性验证信息时,该第一完整性验证信息可以是第二通信装置利用第二密钥计算得到的。在一个示例中,所述第一协议报文可以包括第二密钥的标识,所述第二密钥的标识用于标识第二密钥。对于这种情况,第一通信装置利用第一完整性验证信息对第一协议报文进行完整性验证时,可以根据该第二密钥的标识获得第二密钥,然后利用第二密钥和第一完整性验证信息,对第一协议报文进行完整性验证。在一个示例中,第一完整性验证信息可以携带在第一协议报文的icv字段中,第一通信装置可以利用第二密钥对第一协议报文中除icv字段的其它字段进行计算,得到第三完整性验证信息,而后对第三完整性验证信息和第一完整性验证信息进行匹配验证。在一个示例中,当第三完整性验证信息和第一完整性验证信息相等时,可以确定第一协议报文通过完整性验证;当第三完整性验证信息和第一完整性验证信息不相等时,可以确定第一协议报文未通过完整性验证。

193.在一种实现方式中,第一通信装置在接收所述第一协议报文之前,还可以向所述第二通信装置发送第二协议报文,所述第二协议报文中可以携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生所述第一密钥。通过第二协议报文,第一通信装置和第二通信装置可以完成第三密钥的协商,从而确定在第一协议报文中对第一数据密钥材料进行加密处理的第一密钥。此处提及的第二协议报文,也可以是基于 eap-psk的报文。

194.在一种实现方式中,第一通信装置在接收所述第一协议报文之前,还可以向所述第二通信装置发送第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生第二密钥,所述第二密钥用于计算所述第一完整性验证信息。通过第二协议报文,第一通信装置和第二通信装置可以完成第三密钥的协商,从而确定在计算所述第一完整性验证信息的第二密钥。此处提及的第二协议报文,也可以是基于eap-psk的报文。

195.在一种实现方式中,所述第三密钥可以是第一psk。其中,第一通信装置本地和第二通信装置本地可以各自保存所述第一psk。第二通信装置可以利用该第一psk派生得到第

一密钥和第二密钥,并利用第一密钥对第一数据密钥材料进行加密,利用第二密钥计算所述第一完整性验证信息;第一通信装置可以利用所述第一psk派生得到第一密钥和第二密钥,并利用第一密钥解密第一协议报文中经过加密处理的第一数据密钥材料,以及利用第二密钥对第一协议报文进行完整性验证。

196.在一种实现方式中,第一通信装置在向所述第二通信装置发送所述第二协议报文之前,还可以接收来自于所述第二通信装置的第三协议报文,所述第三协议报文用于请求对所述第二通信装置进行身份认证。对于这种情况,前述第二协议报文可以用于指示所述第一通信装置同意进行身份认证。这样一来,可以在身份认证的初始交互阶段,完成第三密钥的协商,无需再利用额外的信令交互流程来进行第三密钥的协商,可以减少第一通信装置和第二通信装置之间的信令交互。此处提及的第三协议报文,也可以是基于eap-psk的报文。

197.在一种实现方式中,所述第三协议报文中可以携带所述第三密钥的标识。由于第三协议报文中包括第三密钥的标识,第一通信装置接收到第三协议报文之后,向第二通信装置发送第二协议报文,第二协议报文中也包括第三密钥的标识。通过第三协议报文和第二协议报文,第一通信装置和第二通信装置完成了对第三密钥的协商以及完成了身份认证初始阶段的交互。

198.在一种实现方式中,第一通信装置和第二通信装置之间完成第三协议报文和第二协议报文的交互之后,可以进入身份认证流程。对于这种情况,所述第一协议报文中除了包括第一数据密钥材料之外,还可以包括第一身份认证信息,所述第一身份认证信息用于对所述第二通信装置进行身份认证。采用这种方式,第一通信装置可以在对第二通信装置进行身份认证的同时,获得第一数据密钥材料。

199.在一种实现方式中,考虑到第一身份认证信息可以用于确定第二通信装置的身份,因此,第一身份认证信息的安全性尤为重要。因此,在一个示例中,可以利用第一密钥对第一身份认证信息进行加密处理。换言之,所述第一协议报文中可以包括利用第一密钥加密处理之后的第一身份认证信息。

200.在一种实现方式中,所述第一身份认证信息可以是第二通信装置利用第四密钥对目标字段进行计算得到的,其中,所述目标字段可以包括所述第三协议报文的部分或者全部字段,和/或,所述第二协议报文的部分或者全部字段。

201.在一种实现方式中,第一通信装置接收到第一协议报文之后,可以利用第一协议报文中的第一身份认证信息,对第二通信装置进行身份认证。在一个示例中,第一通信装置可以在确定第二通信装置通过身份认证之后,再执行根据第一数据密钥材料获得第二数据密钥的步骤。因为数据密钥的安全性尤为重要,第一通信装置不能和不可信的第二通信装置进行数据密钥的更新。

202.在一种实现方式中,第一通信装置利用第一身份认证信息对所述第二通信装置进行身份认证在具体实现时,例如可以利用第四密钥对前述目标字段进行计算,得到第三身份认证信息,并将第三身份认证信息和所述第一协议报文中携带的所述第一身份认证信息进行匹配验证。在一个示例中,若第一身份认证信息和第三身份认证信息相同,则可以确定第二通信装置通过身份认证,若第一身份认证信息和第三身份认证信息不同,则可以确定第二通信装置未通过身份认证。可以理解的是,若所述目标字段包括第三协议报文中的部

分或者全部字段,则第二通信装置计算第一身份认证信息时,所使用的是第二通信装置发送的第三协议报文中的部分或者全部字段,而第一通信装置计算第三身份认证信息时,所使用的是接收到的第三协议报文中的部分或者全部字段。采用这种方式,也可以在一定程度上对第三协议报文进行验证,以验证第三协议报文在传输过程中是否被篡改。类似的,若所述目标字段包括第二协议报文中的部分或者全部字段,则第二通信装置计算第一身份认证信息时,所使用的是第二通信装置接收的第二协议报文中的部分或者全部字段,而第一通信装置计算第三身份认证信息时,所使用的是第一通信装置发送的第二协议报文中的部分或者全部字段。采用这种方式,也可以在一定程度上对第二协议报文进行验证,以验证第二协议报文在传输过程中是否被篡改。

203.在一种实现方式中,若第一协议报文中的第一身份认证信息是利用第一密钥加密之后的信息,则第一通信装置利用所述第四密钥对目标字段进行计算,得到第三身份认证信息,在具体实现时,可以首先利用所述第四密钥对所述目标字段进行计算,得到第一计算结果,而后,利用所述第一密钥对所述第一计算结果进行加密,得到所述第三身份认证信息。

204.在一种实现方式中,前述所述第四密钥可以由所述第三密钥派生得到。

205.在一种实现方式中,前述第四密钥可以是所述第一通信装置和所述第二通信装置中存储的第三psk派生得到的。对于这种情况,第一密钥和第二密钥利用第三密钥(例如第一 psk)派生得到,第四密钥利用第三psk派生的到。采用这种方式,只有第一psk和第三psk均被破解,不可信的第三方通信装置才可能实现对第一协议报文的仿冒,从而提升了第一协议报文的安全性。

206.在一种实现方式中,当第四密钥由第三psk派生得到时,所述第二协议报文中可以携带所述第三psk的标识,所述第三psk的标识用于标识所述第三psk。对于这种情况,第一通信装置和第二通信装置可以通过第二协议报文完成第三psk的协商。

207.在一种实现方式中,第一通信装置根据第一数据密钥材料得到第二数据密钥之后,可以将对第一数据密钥材料的处理结果告知第二通信装置,在一个示例中,第一通信装置可以向所述第二通信装置发送第四协议报文,所述第四协议报文中携带第一指示信息,所述第一指示信息用于指示所述第一通信装置已保存所述第二数据密钥。其中,所述第四协议报文可以是基于eap-psk的报文。

208.在一种实现方式中,第一通信装置可以对基于eap-psk的报文进行扩展,将所述第一指示信息携带在扩展的tlv字段中。

209.在一种实现方式中,所述第四协议报文中携带第二完整性验证信息,所述第二完整性验证信息用于对所述第四协议报文进行完整性验证。这样一来,第二通信装置接收到第四协议报文之后,可以利用该第二完整性验证信息确定第四协议报文在传输过程中是否发生误码或者被篡改。

210.在一种实现方式中,所述第四协议报文中除了包括前述第一指示信息之外,还可以包括第二身份认证信息,所述第二身份认证信息用于对所述第一通信装置进行身份认证。这样一来,利用第三协议报文和第四协议报文,第一通信装置和第二通信装置之间完成了双向身份认证以及数据密钥的更新。

211.在一种实现方式中,与第二通信装置对第一身份认证信息的处理方式类似,第一

通信装置也可以在所述第四协议报文中,通过所述第一密钥加密所述第二身份认证信息。

212.在一种实现方式中,所述第二身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第二协议报文中的部分或者全部字段、所述第三协议报文中的部分或者全部字段。如前文对于第一身份认证的描述可知,当第二身份认证信息根据第二协议报文中的部分或者全部字段计算得到时,可以验证第二协议报文在传输过程中是否被篡改,当第二身份认证信息根据第三协议报文中的部分或者全部字段计算得到时,可以验证第三协议报文在传输过程中是否被篡改。

213.在一种实现方式中,第一通信装置向第二通信装置发送第四协议报文之后,第二通信装置一方面可以利用第二身份认证信息对第一通信装置进行身份认证,另一方面要对第四协议报文中的第一指示信息进行确认。而后,第二通信装置可以向第一通信装置发送第五协议报文,所述第五协议报文中携带身份认证结果和数据密钥更新结果。其中,所述第五协议报文可以是基于eap-psk的报文。

214.在一种实现方式中,若所述第五协议报文中的身份认证结果指示身份认证失败,则说明第一通信装置未通过身份认证,换言之,第二通信装置认为第一通信装置不可信,此时,第一通信装置和第二通信装置不能进行数据密钥的更新,因此,第一通信装置可以删除所述第二数据密钥。若第五协议报文中的数据密钥更新结果指示数据密钥更新失败,则第一通信装置可以删除所述第二数据密钥。其中数据密钥更新失败的原因有多种,例如第二通信装置本地更新数据密钥失败,又如,第二通信装置对第一指示信息进行验证时,确定第一指示信息未通过验证。

215.在一种实现方式中,第一通信装置接收到了第五协议报文之后,可以向所述第二通信装置发送第六协议报文,所述第六协议报文用于指示所述第一通信装置接收到了所述第五协议报文。其中,所述第六协议报文可以是基于eap-psk的报文。

216.在一种实现方式中,前述第五协议报文中也可以包括icv字段,对于这种情况,第一通信装置接收到第五协议报文之后,可以对所述第五协议报文进行完整性验证。以确定第五协议报文在传输过程中是否发生误码或者篡改。

217.在一种实现方式中,所述第一通信装置保存有第一psk,所述第一协议报文中还包括 psk密钥材料,所述psk密钥材料用于生成更新的第二psk,所述第一通信装置在所述第一psk的老化周期内基于所述第一psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理,所述第一通信装置在第二psk的老化周期内基于所述第二psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理。对于这种情况,第一通信装置还可以根据所述psk密钥材料得到所述第二psk。对于这种情况,第一通信装置可以利用第一协议报文,实现psk的更新和数据密钥的更新。

218.在一种实现方式中,所述第一通信装置保存有第一认证密钥,所述第一协议报文中包括认证密钥材料,所述认证密钥材料用于生成更新的第二认证密钥,所述第一通信装置在所述第一认证密钥的老化周期内基于所述第一认证密钥对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理,所述第一通信装置在第二认证密钥的老化周期内基于所述第二认证密钥对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理;此时,第一通信装置可以根据所述认证密钥材料得到所述第二认证密钥。对于这种情况,第一通信装置可以利用第一协议报文,实现数据密钥的更新和认证密

钥的更新。

219.在一种实现方式中,所述第二认证密钥包括以下任意一项或者多项:完整性计算密钥、加密密钥、密钥派生密钥和身份认证密钥,所述完整性计算密钥用于对身份认证报文进行完整性计算,所述加密密钥用于对身份认证报文进行加密,所述密钥派生密钥用于派生其它密钥,所述身份认证密钥用于计算认证报文中的身份认证信息。

220.在一种实现方式中,所述第一协议报文包括:扩展认证协议eap头、eap扩展头和关键字字段。

221.在一种实现方式中,所述第一数据密钥材料携带在所述关键字字段中。

222.在一种实现方式中,所述关键字字段包括以下任意一个或者多个字段:协议版本号字段、会话标识字段、密钥标识字段、加密数据字段、随机数字段、身份标识字段和完整性验证字段。

223.在一种实现方式中,所述第一数据密钥材料携带在所述加密数据字段中。

224.在一种实现方式中,在接收第一协议报文之前,第一通信装置可以向所述第二通信装置发送第二指示信息,所述第二指示信息用于指示所述第一通信装置具备自动更新数据密钥的能力。第二通信装置根据该第二指示信息确定第一通信装置具备自动更新数据密钥的能力之后,可以将第一数据密钥材料携带在第一协议报文中发送给第一通信装置。

225.在一种实现方式中,所述第一协议报文为基于网络密钥交换协议ike的报文。

226.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一数据密钥材料携带在所述第一协议报文的载荷payload字段中。

227.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一数据密钥材料携带在所述第一协议报文的通知notification payload字段中。

228.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一数据密钥材料携带在所述第一协议报文的扩展tlv字段中。

229.在一种实现方式中,当第一协议报文为基于ike的报文时,第一通信装置还可以向所述第二通信装置发送第三指示信息,所述第三指示信息用于指示所述第一通信装置具备自动更新数据密钥的能力。第二通信装置根据该第三指示信息确定第一通信装置具备自动更新数据密钥的能力之后,可以将第一数据密钥材料携带在第一协议报文中发送给第一通信装置。

230.在一种实现方式中,所述第三指示信息携带在基于ike协议的报文的notification payload字段中。

231.在一种实现方式中,所述第三指示信息携带在所述基于ike协议的报文的通知消息类型字段中,所述基于ike协议的报文的notification payload字段包括所述通知消息类型字段。

232.在一种实现方式中,第一通信装置根据第一数据密钥材料得到第二数据密钥之后,可以将对第一数据密钥材料的处理结果告知第二通信装置,在一个示例中,第一通信装置可以向所述第二通信装置发送第七协议报文,所述第七协议报文用于指示所述第一通信装置已保存所述第二数据密钥。

233.在一种实现方式中,所述第七协议报文中包括第四指示信息,所述第四指示信息用于指示所述第一通信装置已保存所述第二数据密钥。

234.在一种实现方式中,所述第七协议报文为基于ike协议的报文,所述第四指示信息携带在所述第七协议报文的通知消息类型字段中。

235.在一种实现方式中,所述第一协议报文为认证交换auth exchange报文。

236.在一种实现方式中,所述第一协议报文为创建子安全关联交换create_child_saexchange报文。

237.在一种实现方式中,所述第一协议报文为通知交换informational exchange报文。

238.在一种实现方式中,所述第一通信装置为车载装置。例如,所述第一通信装置为t-box 中的通信实体。

239.在一种实现方式中,所述第二通信装置为车载装置。例如,所述第二通信装置为t-box 中的通信实体。

240.在一种实现方式中,所述第一通信装置和所述第二通信装置均属于t-box。

241.第五方面,本技术实施例提供了一种数据密钥的更新方法,该方法可以由第二通信装置执行。在一个示例中,第二通信装置可以获取第一数据密钥材料,该第一数据密钥材料用于生成第二数据密钥。第二通信装置获取第一数据密钥材料之后,可以根据第一数据密钥材料生成第一协议报文,第一协议报文包括所述第一数据密钥材料。其中,第一协议报文不是基于mka的报文。第二通信装置生成第一协议报文之后,可以将该第一协议报文发送的第一通信装置,以便于第一通信装置基于该第一数据密钥材料生成更新的第二数据密钥。由此可见,利用本技术实施例的方案,第一通信装置可以根据第一数据密钥材料对数据密钥进行更新,因此,第一通信装置中保存的数据密钥不再是一成不变的,故而减少了第一通信装置中的数据密钥被破解的可能性,相应的,也避免了由于数据密钥被破解而带来的安全风险。

242.在一种实现方式中,第二通信装置还可以存储所述第一数据密钥材料。对于这种情况,第二通信装置可以在第二数据密钥的老化周期开始之前,获得存储的所述第一数据密钥材料,并根据所述第一数据密钥材料得到第二数据密钥。这样一来,第二通信装置即可在第二数据密钥的老化周期内,利用第二数据密钥对第一通信装置和第二通信装置之间交互的数据报文进行处理。

243.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第三数据密钥材料;根据所述第三数据密钥材料获得所述第二数据密钥。

244.在一种实现方式中,所述方法还包括:根据所述第一数据密钥材料得到所述第二数据密钥。

245.在一种实现方式中,所述根据所述第一数据密钥材料得到所述第二数据密钥,包括:将所述第一数据密钥材料确定为所述第二数据密钥。

246.在一种实现方式中,所述根据所述第一数据密钥材料得到所述第二数据密钥,包括:

247.根据所述第一数据密钥材料和第一密钥派生算法,得到所述第二数据密钥。

248.在一种实现方式中,所述根据所述第一数据密钥材料和第一密钥派生算法,得到所述第二数据密钥,包括:利用第一算法对所述第一数据密钥材料进行计算,得到中间值;根据所述中间值和所述第一密钥派生算法,生成所述第二数据密钥。

249.在一种实现方式中,所述方法还包括:保存所述第二数据密钥。

250.在一种实现方式中,所述第一通信装置和所述第二通信装置之间基于非以太口通信。

251.在一种实现方式中,所述第一通信装置和所述第二通信装置之间基于以太口通信,且所述第一通信装置或者所述第二通信装置不使用非对称算法。

252.在一种实现方式中,所述第二数据密钥包括:完整性计算密钥,和/或,加密密钥,所述完整性计算密钥用于对数据报文进行完整性计算,所述加密密钥用于对数据报文进行加密。

253.在一种实现方式中,所述第一数据密钥材料包括随机数。

254.在一种实现方式中,所述第一数据密钥材料,包括:用于生成所述完整性计算密钥的随机数,和/或,用于生成所述加密密钥的随机数。

255.在一种实现方式中,所述第一协议报文为基于psk的扩展认证协议eap-psk的报文。

256.在一种实现方式中,所述第一协议报文包括扩展的类型长度值tlv字段,所述扩展的 tlv字段包括所述第一数据密钥材料。

257.在一种实现方式中,在所述第一协议报文中,利用第一密钥加密所述第一数据密钥材料。

258.在一种实现方式中,所述第一协议报文还包括第一完整性验证信息,所述第一完整性验证信息用于对所述第一协议报文进行完整性验证。

259.在一种实现方式中,所述第一协议报文中携带所述第一密钥的标识。

260.在一种实现方式中,所述第一协议报文包括第二密钥的标识,所述第二密钥的标识用于标识第二密钥,所述第二密钥用于计算所述第一完整性验证信息。

261.在一种实现方式中,在向所述第一通信装置发送所述第一协议报文之前,所述方法还包括:接收所述第一通信装置发送的第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生所述第一密钥。

262.在一种实现方式中,在向所述第一通信装置发送所述第一协议报文之前,所述方法还包括:接收所述第一通信装置发送的第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生第二密钥,所述第二密钥用于计算所述第一完整性验证信息。

263.在一种实现方式中,所述第三密钥包括所述第一通信装置和所述第二通信装置中存储的第一psk。

264.在一种实现方式中,在接收所述第一通信装置发送的第二协议报文,所述方法还包括:向所述第一通信装置发送的第三协议报文,所述第三协议报文用于请求对所述第二通信装置进行身份认证。

265.在一种实现方式中,所述第三协议报文中携带所述第三密钥的标识。

266.在一种实现方式中,所述第一协议报文中包括第一身份认证信息,所述第一身份认证信息用于对所述第二通信装置进行身份认证。

267.在一种实现方式中,在所述第一协议报文中,通过所述第一密钥加密所述第一身份认证信息。

268.在一种实现方式中,所述第一身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第三协议报文的部分或者全部字段、所述第二协议报文的部分或者全部字段。

269.在一种实现方式中,所述第四密钥由所述第三密钥派生得到。

270.在一种实现方式中,所述第四密钥是所述第一通信装置和所述第二通信装置中存储的第三psk派生得到的。

271.在一种实现方式中,所述第二协议报文中携带所述第三psk的标识,所述第三psk 的标识用于标识所述第三psk。

272.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第四协议报文,所述第四协议报文中携带第一指示信息,所述第一指示信息用于指示所述第一通信装置已保存所述第二数据密钥。

273.在一种实现方式中,所述第四协议报文包括扩展的tlv字段,所述扩展的tlv字段包括所述第一指示信息。

274.在一种实现方式中,所述第四协议报文中携带第二完整性验证信息,所述第二完整性验证信息用于对所述第四协议报文进行完整性验证。

275.在一种实现方式中,所述第四协议报文中包括第二身份认证信息,所述第二身份认证信息用于对所述第一通信装置进行身份认证。

276.在一种实现方式中,在所述第四协议报文中,通过所述第一密钥加密所述第二身份认证信息。

277.在一种实现方式中,所述第二身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第二协议报文中的部分或者全部字段、所述第三协议报文中的部分或者全部字段。

278.在一种实现方式中,所述方法还包括:利用所述第二身份认证信息对所述第一通信装置进行身份认证。

279.在一种实现方式中,所述利用所述第二身份认证信息对所述第一通信装置进行身份认证,包括:利用所述第四密钥对目标字段进行计算,得到第四身份认证信息;将所述第四身份认证信息和所述第四协议报文中携带的所述第二身份认证信息进行匹配验证;其中,所述目标字段包括以下一项或者多项:第三协议报文的部分或者全部字段、所述第二协议报文的部分或者全部字段。

280.在一种实现方式中,所述利用所述第四密钥对目标字段进行计算,得到第四身份认证信息,包括:利用所述第四密钥对所述目标字段进行计算,得到第二计算结果;利用所述第一密钥对所述第二计算结果进行加密,得到所述第四身份认证信息。

281.在一种实现方式中,所述方法还包括:向所述第一通信装置发送第五协议报文,所述第五协议报文中携带身份认证结果和数据密钥更新结果。

282.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第六协议报文,所述第六协议报文用于指示所述第一通信装置接收到了所述第五协议报文。

283.在一种实现方式中,所述第二通信装置保存有第一psk,所述第一协议报文中还包括 psk密钥材料,所述psk密钥材料用于指示所述第一通信装置生成更新的第二psk,所述第二通信装置在所述第一psk的老化周期内基于所述第一psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理,所述第二通信装置在第二psk的老化周期内基于

所述第二psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理。

284.在一种实现方式中,所述方法还包括:根据所述psk密钥材料得到所述第二psk。

285.在一种实现方式中,所述第二通信装置保存有第一认证密钥,所述第一协议报文中还包括认证密钥材料,所述认证密钥材料用于指示所述第一通信装置生成更新的第二认证密钥,所述第二通信装置在所述第一认证密钥的老化周期内基于所述第一认证密钥对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理,所述第二通信装置在第二认证密钥的老化周期内基于所述第二认证密钥对所述第一通信装置和所述第二通信装置之间交互的身份认证报文进行处理。

286.在一种实现方式中,所述方法还包括:根据所述认证密钥材料得到所述第二认证密钥。

287.在一种实现方式中,所述第二认证密钥包括以下任意一项或者多项:

288.完整性计算密钥、加密密钥、密钥派生密钥和身份认证密钥,所述完整性计算密钥用于对身份认证报文进行完整性计算,所述加密密钥用于对身份认证报文进行加密,所述密钥派生密钥用于派生其它密钥,所述身份认证密钥用于计算认证报文中的身份认证信息。

289.在一种实现方式中,所述第一协议报文包括:扩展认证协议eap头、eap扩展头和关键字字段。

290.在一种实现方式中,所述第一数据密钥材料携带在所述关键字字段中。

291.在一种实现方式中,所述关键字字段包括以下任意一个或者多个字段:协议版本号字段、会话标识字段、密钥标识字段、加密数据字段、随机数字段、身份标识字段和完整性验证字段。

292.在一种实现方式中,所述第一数据密钥材料携带在所述加密数据字段中。

293.在一种实现方式中,所述方法还包括:接收所述第一通信装置发发送的第二指示信息,所述第二指示信息用于指示所述第一通信装置具备自动更新数据密钥的能力。

294.在一种实现方式中,所述第一协议报文为基于网络密钥交换协议ike的报文。

295.在一种实现方式中,所述第一数据密钥材料携带在所述第一协议报文的载荷payload 字段中。

296.在一种实现方式中,所述第一数据密钥材料携带在所述第一协议报文的通知 notification payload字段中。

297.在一种实现方式中,所述第一数据密钥材料携带在所述第一协议报文的扩展tlv字段中。

298.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第三指示信息,所述第三指示信息用于指示所述第一通信装置具备自动更新数据密钥的能力。

299.在一种实现方式中,所述第三指示信息携带在基于ike协议的报文的notificationpayload字段中。

300.在一种实现方式中,所述第三指示信息携带在所述基于ike协议的报文的通知消息类型字段中,所述基于ike协议的报文的notification payload字段包括所述通知消息类型字段。

301.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第七协议报

文,所述第七协议报文用于指示所述第一通信装置已保存所述第二数据密钥。

302.在一种实现方式中,所述第七协议报文中包括第四指示信息,所述第四指示信息用于指示所述第一通信装置已保存所述第二数据密钥。

303.在一种实现方式中,所述第七协议报文为基于ike协议的报文,所述第四指示信息携带在所述第七协议报文的通知消息类型字段中。

304.在一种实现方式中,所述第一协议报文为认证交换auth exchange报文。

305.在一种实现方式中,所述第一协议报文为创建子安全关联交换create_child_saexchange报文。

306.在一种实现方式中,所述第一协议报文为通知交换informational exchange报文。

307.在一种实现方式中,所述第一通信装置为车载装置。例如,所述第一通信装置为t-box 中的通信实体。

308.在一种实现方式中,所述第二通信装置为车载装置。例如,所述第二通信装置为t-box 中的通信实体。

309.在一种实现方式中,所述第一通信装置和所述第二通信装置均属于t-box。

310.第六方面,本技术实施例提供了一种认证密钥的更新方法,该方法可以由第一通信装置执行。在一个示例中,第一通信装置中保存有第一认证密钥,第一认证密钥用于在第一认证密钥的老化周期内对第一通信装置和第二通信装置之间交互的认证报文进行处理。第一通信装置和第二通信装置均可以在第一认证密钥的老化周期内,基于第一认证密钥对第一通信装置和第二通信装置之间交互的认证报文进行处理。在本技术中,第一通信装置和第二通信装置之间利用非以太口通信,和/或,第一通信装置或者第二通信装置不使用非对称密钥算法。第一通信装置可以在第一认证密钥的老化周期内接收第二通信装置发送的第一协议报文,所述第一协议报文中包括第一认证密钥材料,该第一认证密钥材料用于生成第二认证密钥。第二认证密钥用于在第二认证密钥的老化周期内对第一通信装置和第二通信装置之间交互的认证报文进行处理。第一通信装置和第二通信装置均可以在第二认证密钥的老化周期内,基于第二认证密钥对第一通信装置和第二通信装置之间交互的认证报文进行处理。由此可见,利用本技术实施例的方案,第一通信装置可以根据第一认证密钥材料对认证密钥进行更新,因此,第一通信装置中保存的认证密钥不再是一成不变的,故而减少了第一通信装置中的认证密钥被破解的可能性,相应的,也避免了由于认证密钥被破解而带来的安全风险。另外,利用本方案,当第一通信装置和第二通信装置之间利用非以太口通信时,也能够实现认证密钥的更新。另外,在一些实施例中,考虑到若第一通信装置和第二通信装置之间基于以太口通信,并且第一通信装置和第二通信装置均使用非对称密钥算法,则第一通信装置和第二通信装置可以利用ike协议实现认证密钥的更新,在本技术的一个示例中,第一通信装置或者第二通信装置不使用非对称密钥算法。这样一来,利用本方案,可以在第一通信装置和第二通信装置中至少有一个通信装置不使用非对称密钥算法时,第一通信装置和第二通信装置之间也可以利用ike协议进行认证密钥的更新。

311.在一种实现方式中,第一通信装置根据第一认证密钥材料获得第二认证密钥之后,可以保存第二认证密钥。当第二认证密钥的老化周期开始时,第一通信装置可以读取所述第二认证密钥,从而利用第二认证密钥对第一通信装置和第二通信装置间交互的报文进

行处理。

312.在一种实现方式中,所述第一协议报文中包括第一指示信息,所述第一指示信息用于指示所述第一通信装置利用对称密钥算法派生所述第二认证密钥。第一通信装置接收到该第一协议报文之后,可以获取所述第一指示信息,从而根据该第一指示信息,确定利用对称密钥算法派生得到所述第二认证密钥。

313.在一种实现方式中,所述第二认证密钥包括以下任意一项或者多项:完整性计算密钥、加密密钥、密钥派生密钥和身份认证密钥,所述完整性计算密钥用于对身份认证报文进行完整性计算,所述加密密钥用于对身份认证报文进行加密,所述密钥派生密钥用于派生其它密钥,所述身份认证密钥用于计算认证报文中的身份认证信息。

314.在一种实现方式中,当第一通信装置能够使用非对称密钥算法时,第一通信装置可以根据第一认证密钥材料和第一通信装置的第二认证密钥材料,得到第二认证密钥。例如,所述第一认证密钥材料可以是第二通信装置的公共值(public value),第二认证密钥材料可以是第一通信装置的私有值(private value),第一通信装置可以利用非对称密钥算法,根据第二通信装置的public value和第一通信装置的private value,计算得到第二认证密钥。

315.在一种实现方式中,若第一通信装置根据前述第一认证密钥材料和第二认证密钥材料得到第二认证密钥,则第二通信装置也可以利用非对称密钥算法获得第二认证密钥。对于这种情况,第一通信装置可以将第三认证密钥材料发送给第二通信装置,以便于第二通信装置根据所述第三认证密钥材料计算得到第二认证密钥。例如,所述第三认证密钥材料可以是第一通信装置的public value,第二通信装置可以利用所述第一通信装置的public value 和第二通信装置的private value,计算得到第二认证密钥。

316.在一种实现方式中,第二通信装置可以预先获得第二认证密钥,并将第二认证密钥携带在前述第一协议报文中发送给第一通信装置。对于这种情况,第一通信装置接收到的第一协议报文中包括的第一认证密钥材料,即为第二认证密钥。因此,在一个示例中,第一通信装置接收到第一协议报文之后,可以对第一协议报文进行解析,得到第一协议报文中包括的第一认证密钥材料,并将该第一认证密钥材料确定为第二认证密钥。

317.在一种实现方式中,第一通信装置根据第一认证密钥材料得到第二认证密钥在具体实现时,例如可以根据第一认证密钥材料和第一密钥派生算法,得到第二认证密钥。此处提及的第一密钥派生算法,例如可以是kdf,又如可以是prf。关于kdf和prf,可以参考ieee 802.1x-2010中的相关描述部分,此处不做重复描述。

318.在一种实现方式中,第一通信装置根据所述第一认证密钥材料和第一密钥派生算法,得到所述第二认证密钥,在具体实现时,例如可以首先利用第一算法对第一认证密钥材料进行处理,得到中间值,然后再利用所述中间值和第一密钥派生算法,得到第二认证密钥。本技术实施例不具体限定所述第一算法,第一算法可以是密钥派生算法,也可以是其它算法。采用这种方式,只有在第一算法、第一认证密钥材料以及第一密钥派生算法均被破解的情况下,第二认证密钥才能够被破解,从而降低了第二认证密钥被破解的风险,进一步提升了第二认证密钥的安全性。

319.在一种实现方式中,前述第一认证密钥材料可以是随机数。第二通信装置可以生成随机数,并将该随机数作为第一认证密钥材料携带在第一协议报文中发送给第一通信装

置。采用随机数作为第一认证密钥材料,与第二通信装置采用某一规律生成第一认证密钥材料相比,随机数被破解的可能性更低。因此,利用随机数作为第一认证密钥材料,可以降低第一认证密钥材料被破解的可能性,相应的降低第二认证密钥被破解的可能性。

320.在一种实现方式中,所述第一认证密钥材料,包括以下任意一项或者多项:用于生成所述完整性计算密钥的随机数、用于生成所述加密密钥的随机数、用于生成所述密钥派生密钥的随机数和用于生成所述身份认证密钥的随机数。

321.在一种实现方式中,所述身份认证密钥和所述完整性计算密钥可以相同。对于这种情况,若第二认证密钥既包括身份认证密钥又包括所述完整性计算密钥,并且所述第一认证密钥材料为随机数,则第一协议报文中可以少携带一个随机数。

322.在一种实现方式中,所述第一协议报文为基于psk的扩展认证协议eap-psk的报文。对于这种情况,第二通信装置可以对基于eap-psk的报文的报文结构进行重构,将第一 psk密钥材料携带在重构后的基于eap-psk的报文发送给第一通信装置。

323.在一种实现方式中,当第一协议报文为基于eap-psk的报文时,第一协议报文可以包括扩展的tlv字段,前述第一psk密钥材料可以携带在所述扩展的tlv字段中。

324.在一种实现方式中,考虑到第一认证密钥材料用于获得第二认证密钥,因此,第一认证密钥材料的安全性尤为重要,因为一旦第一认证密钥材料被破解,则会增加第二认证密钥被破解的风险。为了避免这个问题,在一个示例中,可以利用第一密钥对第一认证密钥材料进行加密,并将加密之后的第一认证密钥材料携带在第一协议报文中。

325.在一种实现方式中,为了保证第一认证密钥材料的安全性。所述第一协议报文还可以包括第一完整性验证信息,所述第一完整性验证信息用于对所述第一协议报文进行完整性验证。对于这种情况,可以利用所述第一完整性验证信息,初步判断第一认证密钥材料的安全性。利用该第一完整性验证信息,可以确定第一协议报文在传输过程中是否发生误码或者被篡改。若第一协议报文在传输过程中发送误码或者被篡改,则也无法确保第一协议报文中的第一认证密钥材料的安全性。

326.在一种实现方式中,当第一协议报文中包括第一完整性验证信息时,第一通信装置接收到第一协议报文之后,可以首先根据第一完整性验证信息对第一协议报文进行完整性验证,在第一协议报文通过完整性验证的情况下,再获取第一协议报文中的第一认证密钥材料,并根据所述第一完整性验证信息,对所述第一协议报文进行完整性验证。

327.在一种实现方式中,第一协议报文中可以包括用于对第一认证密钥材料进行加密的第一密钥的标识,对于这种情况,第一通信装置可以对第一协议报文进行解析,得到所述第一密钥的标识,而后,第一通信装置可以根据第一密钥的标识获取第一密钥,利用第一密钥对第一协议报文中经过加密处理的第一认证密钥材料进行解密,并根据解密得到的第一认证密钥材料获得第二认证密钥。在一个示例中,第一通信装置中可以保存有第一密钥的标识和第一密钥的对应关系,第一通信装置获得第一密钥的标识之后,可以利用该对应关系得到第一密钥。

328.在一种实现方式中,当第一协议报文中包括第一完整性验证信息时,该第一完整性验证信息可以是第二通信装置利用第二密钥计算得到的。在一个示例中,所述第一协议报文可以包括第二密钥的标识,所述第二密钥的标识用于标识第二密钥。对于这种情况,第一通信装置利用第一完整性验证信息对第一协议报文进行完整性验证时,可以根据该第二

密钥的标识获得第二密钥,然后利用第二密钥和第一完整性验证信息,对第一协议报文进行完整性验证。在一个示例中,第一完整性验证信息可以携带在第一协议报文的icv字段中,第一通信装置可以利用第二密钥对第一协议报文中除icv字段的其它字段进行计算,得到第三完整性验证信息,而后对第三完整性验证信息和第一完整性验证信息进行匹配验证。在一个示例中,当第三完整性验证信息和第一完整性验证信息相等时,可以确定第一协议报文通过完整性验证;当第三完整性验证信息和第一完整性验证信息不相等时,可以确定第一协议报文未通过完整性验证。

329.在一种实现方式中,第一通信装置在接收所述第一协议报文之前,还可以向所述第二通信装置发送第二协议报文,所述第二协议报文中可以携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生所述第一密钥。通过第二协议报文,第一通信装置和第二通信装置可以完成第三密钥的协商,从而确定在第一协议报文中对第一认证密钥材料进行加密处理的第一密钥。此处提及的第二协议报文,也可以是基于 eap-psk的报文。

330.在一种实现方式中,第一通信装置在接收所述第一协议报文之前,还可以向所述第二通信装置发送第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生第二密钥,所述第二密钥用于计算所述第一完整性验证信息。通过第二协议报文,第一通信装置和第二通信装置可以完成第三密钥的协商,从而确定在计算所述第一完整性验证信息的第二密钥。此处提及的第二协议报文,也可以是基于eap-psk的报文。

331.在一种实现方式中,所述第三密钥可以是第一psk。其中,第一通信装置本地和第二通信装置本地可以各自保存所述第一psk。第二通信装置可以利用该第一psk派生得到第一密钥和第二密钥,并利用第一密钥对第一认证密钥材料进行加密,利用第二密钥计算所述第一完整性验证信息;第一通信装置可以利用所述第一psk派生得到第一密钥和第二密钥,并利用第一密钥解密第一协议报文中经过加密处理的第一认证密钥材料,以及利用第二密钥对第一协议报文进行完整性验证。

332.在一种实现方式中,第一通信装置在向所述第二通信装置发送所述第二协议报文之前,还可以接收来自于所述第二通信装置的第三协议报文,所述第三协议报文用于请求对所述第二通信装置进行身份认证。对于这种情况,前述第二协议报文可以用于指示所述第一通信装置同意进行身份认证。这样一来,可以在身份认证的初始交互阶段,完成第三密钥的协商,无需再利用额外的信令交互流程来进行第三密钥的协商,可以减少第一通信装置和第二通信装置之间的信令交互。此处提及的第三协议报文,也可以是基于eap-psk的报文。

333.在一种实现方式中,所述第三协议报文中可以携带所述第三密钥的标识。由于第三协议报文中包括第三密钥的标识,第一通信装置接收到第三协议报文之后,向第二通信装置发送第二协议报文,第二协议报文中也包括第三密钥的标识。通过第三协议报文和第二协议报文,第一通信装置和第二通信装置完成了对第三密钥的协商以及完成了身份认证初始阶段的交互。

334.在一种实现方式中,第一通信装置和第二通信装置之间完成第三协议报文和第二协议报文的交互之后,可以进入身份认证流程。对于这种情况,所述第一协议报文中除了包

括第一认证密钥材料之外,还可以包括第一身份认证信息,所述第一身份认证信息用于对所述第二通信装置进行身份认证。采用这种方式,第一通信装置可以在对第二通信装置进行身份认证的同时,获得第一认证密钥材料。

335.在一种实现方式中,考虑到第一身份认证信息可以用于确定第二通信装置的身份,因此,第一身份认证信息的安全性尤为重要。因此,在一个示例中,可以利用第一密钥对第一身份认证信息进行加密处理。换言之,所述第一协议报文中可以包括利用第一密钥加密处理之后的第一身份认证信息。

336.在一种实现方式中,所述第一身份认证信息可以是第二通信装置利用第四密钥对目标字段进行计算得到的,其中,所述目标字段可以包括所述第三协议报文的部分或者全部字段,和/或,所述第二协议报文的部分或者全部字段。

337.在一种实现方式中,第一通信装置接收到第一协议报文之后,可以利用第一协议报文中的第一身份认证信息,对第二通信装置进行身份认证。在一个示例中,第一通信装置可以在确定第二通信装置通过身份认证之后,再执行根据第一认证密钥材料获得第二认证密钥的步骤。因为认证密钥的安全性尤为重要,第一通信装置不能和不可信的第二通信装置进行认证密钥的更新。

338.在一种实现方式中,第一通信装置利用第一身份认证信息对所述第二通信装置进行身份认证在具体实现时,例如可以利用第四密钥对前述目标字段进行计算,得到第三身份认证信息,并将第三身份认证信息和所述第一协议报文中携带的所述第一身份认证信息进行匹配验证。在一个示例中,若第一身份认证信息和第三身份认证信息相同,则可以确定第二通信装置通过身份认证,若第一身份认证信息和第三身份认证信息不同,则可以确定第二通信装置未通过身份认证。可以理解的是,若所述目标字段包括第三协议报文中的部分或者全部字段,则第二通信装置计算第一身份认证信息时,所使用的是第二通信装置发送的第三协议报文中的部分或者全部字段,而第一通信装置计算第三身份认证信息时,所使用的是接收到的第三协议报文中的部分或者全部字段。采用这种方式,也可以在一定程度上对第三协议报文进行验证,以验证第三协议报文在传输过程中是否被篡改。类似的,若所述目标字段包括第二协议报文中的部分或者全部字段,则第二通信装置计算第一身份认证信息时,所使用的是第二通信装置接收的第二协议报文中的部分或者全部字段,而第一通信装置计算第三身份认证信息时,所使用的是第一通信装置发送的第二协议报文中的部分或者全部字段。采用这种方式,也可以在一定程度上对第二协议报文进行验证,以验证第二协议报文在传输过程中是否被篡改。

339.在一种实现方式中,若第一协议报文中的第一身份认证信息是利用第一密钥加密之后的信息,则第一通信装置利用所述第四密钥对目标字段进行计算,得到第三身份认证信息,在具体实现时,可以首先利用所述第四密钥对所述目标字段进行计算,得到第一计算结果,而后,利用所述第一密钥对所述第一计算结果进行加密,得到所述第三身份认证信息。

340.在一种实现方式中,前述所述第四密钥可以由所述第三密钥派生得到。

341.在一种实现方式中,前述第四密钥可以是所述第一通信装置和所述第二通信装置中存储的第三psk派生得到的。对于这种情况,第一密钥和第二密钥利用第三密钥(例如第一 psk)派生得到,第四密钥利用第三psk派生的到。采用这种方式,只有第一psk和第三psk

均被破解,不可信的第三方通信装置才可能实现对第一协议报文的仿冒,从而提升了第一协议报文的安全性。

342.在一种实现方式中,当第四密钥由第三psk派生得到时,所述第二协议报文中可以携带所述第三psk的标识,所述第三psk的标识用于标识所述第三psk。对于这种情况,第一通信装置和第二通信装置可以通过第二协议报文完成第三psk的协商。

343.在一种实现方式中,第一通信装置根据第一认证密钥材料得到第二认证密钥之后,可以将对第一认证密钥材料的处理结果告知第二通信装置,在一个示例中,第一通信装置可以向所述第二通信装置发送第四协议报文,所述第四协议报文中携带第二指示信息,所述第二指示信息用于指示所述第一通信装置已保存所述第二认证密钥。其中,所述第四协议报文可以是基于eap-psk的报文。

344.在一种实现方式中,第一通信装置可以对基于eap-psk的报文进行扩展,将所述第二指示信息携带在扩展的tlv字段中。

345.在一种实现方式中,所述第四协议报文中携带第二完整性验证信息,所述第二完整性验证信息用于对所述第四协议报文进行完整性验证。这样一来,第二通信装置接收到第四协议报文之后,可以利用该第二完整性验证信息确定第四协议报文在传输过程中是否发生误码或者被篡改。

346.在一种实现方式中,所述第四协议报文中除了包括前述第一指示信息之外,还可以包括第二身份认证信息,所述第二身份认证信息用于对所述第一通信装置进行身份认证。这样一来,利用第三协议报文和第四协议报文,第一通信装置和第二通信装置之间完成了双向身份认证以及认证密钥的更新。

347.在一种实现方式中,与第二通信装置对第一身份认证信息的处理方式类似,第一通信装置也可以在所述第四协议报文中,通过所述第一密钥加密所述第二身份认证信息。

348.在一种实现方式中,所述第二身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第二协议报文中的部分或者全部字段、所述第三协议报文中的部分或者全部字段。如前文对于第一身份认证的描述可知,当第二身份认证信息根据第二协议报文中的部分或者全部字段计算得到时,可以验证第二协议报文在传输过程中是否被篡改,当第二身份认证信息根据第三协议报文中的部分或者全部字段计算得到时,可以验证第三协议报文在传输过程中是否被篡改。

349.在一种实现方式中,第一通信装置向第二通信装置发送第四协议报文之后,第二通信装置一方面可以利用第二身份认证信息对第一通信装置进行身份认证,另一方面要对第四协议报文中的第一指示信息进行确认。而后,第二通信装置可以向第一通信装置发送第五协议报文,所述第五协议报文中携带身份认证结果和认证密钥更新结果。其中,所述第五协议报文可以是基于eap-psk的报文。

350.在一种实现方式中,若所述第五协议报文中的身份认证结果指示身份认证失败,则说明第一通信装置未通过身份认证,换言之,第二通信装置认为第一通信装置不可信,此时,第一通信装置和第二通信装置不能进行认证密钥的更新,因此,第一通信装置可以删除所述第二认证密钥。若第五协议报文中的认证密钥更新结果指示认证密钥更新失败,则第一通信装置可以删除所述第二认证密钥。其中认证密钥更新失败的原因有多种,例如第二通信装置本地更新认证密钥失败,又如,第二通信装置对第一指示信息进行验证时,确定第

一指示信息未通过验证。

351.在一种实现方式中,第一通信装置接收到了第五协议报文之后,可以向所述第二通信装置发送第六协议报文,所述第六协议报文用于指示所述第一通信装置接收到了所述第五协议报文。其中,所述第六协议报文可以是基于eap-psk的报文。

352.在一种实现方式中,前述第五协议报文中也可以包括icv字段,对于这种情况,第一通信装置接收到第五协议报文之后,可以对所述第五协议报文进行完整性验证。以确定第五协议报文在传输过程中是否发生误码或者篡改。

353.在一种实现方式中,所述第一通信装置保存有第一psk,所述第一协议报文中包括psk 密钥材料,所述psk密钥材料用于生成更新的第二psk,所述第一通信装置在所述第一 psk的老化周期内基于所述第一psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理,所述第一通信装置在第二psk的老化周期内基于所述第二psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理。对于这种情况,第一通信装置还可以根据所述psk密钥材料得到所述第二psk。对于这种情况,第一通信装置可以利用第一协议报文,实现psk的更新和数据密钥的更新。

354.在一种实现方式中,所述第一通信装置保存有第一数据密钥,所述第一协议报文中还包括数据密钥材料,所述数据密钥材料用于生成更新的第二数据密钥,所述第一通信装置在所述第一数据密钥的老化周期内基于所述第一数据密钥对所述第一通信装置和所述第二通信装置之间交互的数据报文进行处理,所述第一通信装置在第二数据密钥的老化周期内基于所述第二数据密钥对所述第一通信装置和所述第二通信装置之间交互的数据报文进行处理;此时,第一通信装置可以根据所述数据密钥材料得到所述第二数据密钥。对于这种情况,第一通信装置可以利用第一协议报文,实现认证密钥的更新和数据密钥的更新。

355.在一种实现方式中,所述第二数据密钥包括:完整性计算密钥,和/或,加密密钥,所述完整性计算密钥用于对数据报文进行完整性计算,所述加密密钥用于对数据报文进行加密。

356.在一种实现方式中,所述第一协议报文包括:eap头、eap扩展头和关键字字段。

357.在一种实现方式中,所述第一认证密钥材料携带在所述关键字字段中。

358.在一种实现方式中,所述关键字字段包括以下任意一个或者多个字段:协议版本号字段、会话标识字段、密钥标识字段、加密数据字段、随机数字段、身份标识字段和完整性验证字段。

359.在一种实现方式中,所述第一认证密钥材料携带在所述加密数据字段中。

360.在一种实现方式中,在接收第一协议报文之前,第一通信装置可以向所述第二通信装置发送第三指示信息,所述第三指示信息用于指示所述第一通信装置具备自动更新认证密钥的能力。第二通信装置根据该第三指示信息确定第一通信装置具备自动更新认证密钥的能力之后,可以将第一认证密钥材料携带在第一协议报文中发送给第一通信装置。

361.在一种实现方式中,所述第一协议报文为基于网络密钥交换协议ike的报文。

362.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一认证密钥材料携带在所述第一协议报文的载荷payload字段中。

363.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一认证密钥材料

携带在所述第一协议报文的通知notification payload字段中。

364.在一种实现方式中,当第一协议报文为基于ike的报文时,所述第一认证密钥材料携带在所述第一协议报文的扩展tlv字段中。

365.在一种实现方式中,当第一协议报文为基于ike的报文时,第一通信装置还可以向所述第二通信装置发送第四指示信息,所述第四指示信息用于指示所述第一通信装置具备自动更新认证密钥的能力。第二通信装置根据该第四指示信息确定第一通信装置具备自动更新认证密钥的能力之后,可以将第一认证密钥材料携带在第一协议报文中发送给第一通信装置。

366.在一种实现方式中,所述第四指示信息携带在基于ike协议的报文的notificationpayload字段中。

367.在一种实现方式中,所述第四指示信息携带在所述基于ike协议的报文的通知消息类型字段中,所述基于ike协议的报文的notification payload字段包括所述通知消息类型字段。

368.在一种实现方式中,第一通信装置根据第一认证密钥材料得到第二认证密钥之后,可以将对第一认证密钥材料的处理结果告知第二通信装置,在一个示例中,第一通信装置可以向所述第二通信装置发送第七协议报文,所述第七协议报文用于指示所述第一通信装置已保存所述第二认证密钥。

369.在一种实现方式中,所述第七协议报文中包括第五指示信息,所述第五指示信息用于指示所述第一通信装置已保存所述第二认证密钥。

370.在一种实现方式中,所述第七协议报文为基于ike协议的报文,所述第五指示信息携带在所述第七协议报文的通知消息类型字段中。

371.在一种实现方式中,所述第一协议报文为认证交换auth exchange报文。

372.在一种实现方式中,所述第一协议报文为创建子安全关联交换create_child_saexchange报文。

373.在一种实现方式中,所述第一协议报文为通知交换informational exchange报文。

374.在一种实现方式中,所述第一通信装置为车载装置。例如,所述第一通信装置为t-box 中的通信实体。

375.在一种实现方式中,所述第二通信装置为车载装置。例如,所述第二通信装置为t-box 中的通信实体。

376.在一种实现方式中,所述第一通信装置和所述第二通信装置均属于t-box。

377.第七方面,本技术实施例提供了一种认证密钥的更新方法,该方法可以由第二通信装置执行。在一个示例中,第二通信装置可以获取第一认证密钥材料,该第一认证密钥材料用于生成第二认证密钥。第二通信装置获取第一认证密钥材料之后,可以根据第一认证密钥材料生成第一协议报文,第一协议报文包括所述第一认证密钥材料。其中,第一通信装置和第二通信装置之间利用非以太口通信,和/或,第一通信装置或者第二通信装置不使用非对称密钥算法。第二通信装置生成第一协议报文之后,可以将该第一协议报文发送的第一通信装置,以便于第一通信装置基于该第一认证密钥材料生成更新的第二认证密钥。由此可见,利用本技术实施例的方案,第一通信装置可以根据第一认证密钥材料对认证密钥

进行更新,因此,第一通信装置中保存的认证密钥不再是一成不变的,故而减少了第一通信装置中的认证密钥被破解的可能性,相应的,也避免了由于认证密钥被破解而带来的安全风险。

378.在一种实现方式中,第二通信装置还可以存储所述第一认证密钥材料。对于这种情况,第二通信装置可以在第二认证密钥的老化周期开始之前,获得存储的所述第一认证密钥材料,并根据所述第一认证密钥材料得到第二认证密钥。这样一来,第二通信装置即可在第二认证密钥的老化周期内,利用第二认证密钥对第一通信装置和第二通信装置之间交互的报文进行处理。

379.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第三认证密钥材料;根据所述第三认证密钥材料获得所述第二认证密钥。

380.在一种实现方式中,所述方法还包括:根据所述第一认证密钥材料得到所述第二认证密钥。

381.在一种实现方式中,所述根据所述第一认证密钥材料得到所述第二认证密钥,包括:将所述第一认证密钥材料确定为所述第二认证密钥。

382.在一种实现方式中,所述根据所述第一认证密钥材料得到所述第二认证密钥,包括:根据所述第一认证密钥材料和第一密钥派生算法,得到所述第二认证密钥。

383.在一种实现方式中,所述根据所述第一认证密钥材料和第一密钥派生算法,得到所述第二认证密钥,包括:利用第一算法对所述第一认证密钥材料进行计算,得到中间值;根据所述中间值和所述第一密钥派生算法,生成所述第二认证密钥。

384.在一种实现方式中,所述方法还包括:保存所述第二认证密钥。

385.在一种实现方式中,所述第二认证密钥包括以下任意一项或者多项:完整性计算密钥、加密密钥、密钥派生密钥和身份认证密钥,所述完整性计算密钥用于对身份认证报文进行完整性计算,所述加密密钥用于对身份认证报文进行加密,所述密钥派生密钥用于派生其它密钥,所述身份认证密钥用于计算认证报文中的身份认证信息。

386.在一种实现方式中,所述第一认证密钥材料包括随机数。

387.在一种实现方式中,所述第一认证密钥材料,包括以下任意一项或者多项:用于生成所述完整性计算密钥的随机数、用于生成所述加密密钥的随机数、用于生成所述密钥派生密钥的随机数以及用于生成所述身份认证密钥的随机数。

388.在一种实现方式中,所述身份认证密钥和所述完整性计算密钥相同。

389.在一种实现方式中,所述第一协议报文为基于psk的扩展认证协议eap-psk的报文。

390.在一种实现方式中,所述第一协议报文包括扩展的类型长度值tlv字段,所述扩展的 tlv字段包括所述第一认证密钥材料。

391.在一种实现方式中,在所述第一协议报文中,利用第一密钥加密所述第一认证密钥材料。

392.在一种实现方式中,所述第一协议报文还包括第一完整性验证信息,所述第一完整性验证信息用于对所述第一协议报文进行完整性验证。

393.在一种实现方式中,所述第一协议报文中携带所述第一密钥的标识。

394.在一种实现方式中,所述第一协议报文包括第二密钥的标识,所述第二密钥的标

识用于标识第二密钥,所述第二密钥用于计算所述第一完整性验证信息。

395.在一种实现方式中,在向所述第一通信装置发送所述第一协议报文之前,所述方法还包括:接收所述第一通信装置发送的第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生所述第一密钥。

396.在一种实现方式中,在向所述第一通信装置发送所述第一协议报文之前,所述方法还包括:接收所述第一通信装置发送的第二协议报文,所述第二协议报文中携带第三密钥的标识,所述第三密钥的标识用于标识第三密钥,所述第三密钥用于派生第二密钥,所述第二密钥用于计算所述第一完整性验证信息。

397.在一种实现方式中,所述第三密钥包括所述第一通信装置和所述第二通信装置中存储的第一psk。

398.在一种实现方式中,在接收所述第一通信装置发送的第二协议报文,所述方法还包括:向所述第一通信装置发送的第三协议报文,所述第三协议报文用于请求对所述第二通信装置进行身份认证。

399.在一种实现方式中,所述第三协议报文中携带所述第三密钥的标识。

400.在一种实现方式中,所述第一协议报文中包括第一身份认证信息,所述第一身份认证信息用于对所述第二通信装置进行身份认证。

401.在一种实现方式中,在所述第一协议报文中,通过所述第一密钥加密所述第一身份认证信息。

402.在一种实现方式中,所述第一身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第三协议报文的部分或者全部字段、所述第二协议报文的部分或者全部字段。

403.在一种实现方式中,所述第四密钥由所述第三密钥派生得到。

404.在一种实现方式中,所述第四密钥是所述第一通信装置和所述第二通信装置中存储的第三psk派生得到的。

405.在一种实现方式中,所述第二协议报文中携带所述第三psk的标识,所述第三psk 的标识用于标识所述第三psk。

406.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第四协议报文,所述第四协议报文中携带第一指示信息,所述第一指示信息用于指示所述第一通信装置已保存所述第二认证密钥。

407.在一种实现方式中,所述第四协议报文包括扩展的tlv字段,所述扩展的tlv字段包括所述第一指示信息。

408.在一种实现方式中,所述第四协议报文中携带第二完整性验证信息,所述第二完整性验证信息用于对所述第四协议报文进行完整性验证。

409.在一种实现方式中,所述第四协议报文中包括第二身份认证信息,所述第二身份认证信息用于对所述第一通信装置进行身份认证。

410.在一种实现方式中,在所述第四协议报文中,通过所述第一密钥加密所述第二身份认证信息。

411.在一种实现方式中,所述第二身份认证信息根据第四密钥对以下一项或者多项计算得到:所述第二协议报文中的部分或者全部字段、所述第三协议报文中的部分或者全部字段。

412.在一种实现方式中,所述方法还包括:利用所述第二身份认证信息对所述第一通信装置进行身份认证。

413.在一种实现方式中,所述利用所述第二身份认证信息对所述第一通信装置进行身份认证,包括:利用所述第四密钥对目标字段进行计算,得到第四身份认证信息;将所述第四身份认证信息和所述第四协议报文中携带的所述第二身份认证信息进行匹配验证;其中,所述目标字段包括以下一项或者多项:第三协议报文的部分或者全部字段、所述第二协议报文的部分或者全部字段。

414.在一种实现方式中,所述利用所述第四密钥对目标字段进行计算,得到第四身份认证信息,包括:利用所述第四密钥对所述目标字段进行计算,得到第二计算结果;利用所述第一密钥对所述第二计算结果进行加密,得到所述第四身份认证信息。

415.在一种实现方式中,所述方法还包括:向所述第一通信装置发送第五协议报文,所述第五协议报文中携带身份认证结果和认证密钥更新结果。

416.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第六协议报文,所述第六协议报文用于指示所述第一通信装置接收到了所述第五协议报文。

417.在一种实现方式中,所述第二通信装置保存有第一psk,所述第一协议报文中还包括psk密钥材料,所述psk密钥材料用于指示所述第一通信装置生成更新的第二psk,所述第二通信装置在所述第一psk的老化周期内基于所述第一psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理,所述第二通信装置在第二psk的老化周期内基于所述第二psk对所述第一通信装置和所述第二通信装置之间交互的报文进行处理。

418.在一种实现方式中,所述方法还包括:根据所述psk密钥材料得到所述第二psk。

419.在一种实现方式中,所述第二通信装置保存有第一数据密钥,所述第一协议报文中还包括数据密钥材料,所述数据密钥材料用于指示所述第一通信装置生成更新的第二数据密钥,所述第二通信装置在所述第一数据密钥的老化周期内基于所述第一数据密钥对所述第一通信装置和所述第二通信装置之间交互的身份数据报文进行处理,所述第二通信装置在第二数据密钥的老化周期内基于所述第二数据密钥对所述第一通信装置和所述第二通信装置之间交互的身份数据报文进行处理。

420.在一种实现方式中,所述方法还包括:根据所述数据密钥材料得到所述第二数据密钥。

421.在一种实现方式中,所述第二数据密钥包括以下任意一项或者多项:完整性计算密钥和加密密钥,所述完整性计算密钥用于对数据报文进行完整性计算,所述加密密钥用于对数据报文进行加密。

422.在一种实现方式中,所述第一协议报文包括:扩展认证协议eap头、eap扩展头和关键字字段。

423.在一种实现方式中,所述第一认证密钥材料携带在所述关键字字段中。

424.在一种实现方式中,所述关键字字段包括以下任意一个或者多个字段:协议版本号字段、会话标识字段、密钥标识字段、加密数据字段、随机数字段、身份标识字段和完整性验证字段。

425.在一种实现方式中,所述第一认证密钥材料携带在所述加密数据字段中。

426.在一种实现方式中,所述方法还包括:接收所述第一通信装置发发送的第二指示

信息,所述第二指示信息用于指示所述第一通信装置具备自动更新认证密钥的能力。

427.在一种实现方式中,所述第一协议报文为基于网络密钥交换协议ike的报文。

428.在一种实现方式中,所述第一认证密钥材料携带在所述第一协议报文的载荷payload 字段中。

429.在一种实现方式中,所述第一认证密钥材料携带在所述第一协议报文的通知 notification payload字段中。

430.在一种实现方式中,所述第一认证密钥材料携带在所述第一协议报文的扩展tlv字段中。

431.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第三指示信息,所述第三指示信息用于指示所述第一通信装置具备自动更新认证密钥的能力。

432.在一种实现方式中,所述第三指示信息携带在基于ike协议的报文的notificationpayload字段中。

433.在一种实现方式中,所述第三指示信息携带在所述基于ike协议的报文的通知消息类型字段中,所述基于ike协议的报文的notification payload字段包括所述通知消息类型字段。

434.在一种实现方式中,所述方法还包括:接收所述第一通信装置发送的第七协议报文,所述第七协议报文用于指示所述第一通信装置已保存所述第二认证密钥。

435.在一种实现方式中,所述第七协议报文中包括第四指示信息,所述第四指示信息用于指示所述第一通信装置已保存所述第二认证密钥。

436.在一种实现方式中,所述第七协议报文为基于ike协议的报文,所述第四指示信息携带在所述第七协议报文的通知消息类型字段中。

437.在一种实现方式中,所述第一协议报文为认证交换auth exchange报文。

438.在一种实现方式中,所述第一协议报文为创建子安全关联交换create_child_saexchange报文。

439.在一种实现方式中,所述第一协议报文为通知交换informational exchange报文。

440.在一种实现方式中,所述第一通信装置为车载装置。

441.在一种实现方式中,所述第二通信装置为车载装置。

442.第八方面,本技术实施例提供了一种基于psk进行macsec通信的方法,该方法可以由第一通信装置执行。在一个示例中,第一通信装置中保存有第一psk,第一psk用于在第一psk的老化周期内对第一通信装置和第二通信装置之间交互的报文进行处理。第一通信装置和第二通信装置均可以在第一psk的老化周期内,基于第一psk对第一通信装置和第二通信装置之间交互的报文进行处理。在本技术中,第一通信装置可以在第一psk 的老化周期内接收第二通信装置发送的第一协议报文,所述第一协议报文中包括第一psk 密钥材料,该第一psk密钥材料用于生成第二psk。第二psk用于在第二psk的老化周期内对第一通信装置和第二通信装置之间交互的报文进行处理。第一通信装置和第二通信装置均可以在第二psk的老化周期内,基于第二psk对第一通信装置和第二通信装置之间交互的报文进行处理。第一通信装置基于第一psk密钥材料得到第二psk之后,可以在第二psk的老化周期内利用第二psk派生macsec密钥。由此可见,利用本技术实施例的方案,第一通信装置可以根据

第一psk密钥材料对psk进行更新,因此,第一通信装置中保存的psk不再是一成不变的,故而减少了第一通信装置中的psk被破解的可能性,相应的降低由psk派生得到的macsec密钥被破解的风险,从而降低安全隐患。

443.关于第一通信装置获取第一psk密钥材料,并根据第一psk密钥材料获得第二psk 的具体实现,可以参考以上第二方面的相关描述,此处不做详述。

444.第九方面,本技术实施例提供了一种基于psk进行macsec通信的方法,该方法可以由第二通信装置执行。在一个示例中,第二通信装置可以获取第一psk密钥材料,该第一psk密钥材料用于生成第二psk。第二通信装置获取第一psk密钥材料之后,可以根据第一psk密钥材料生成第一协议报文,第一协议报文包括所述第一psk密钥材料。第二通信装置生成第一协议报文之后,可以将该第一协议报文发送的第一通信装置,以便于第一通信装置基于该第一psk密钥材料生成更新的第二psk,并在第二psk的老化周期内基于第二psk派生macsec密钥。由此可见,利用本技术实施例的方案,第一通信装置可以根据第一psk密钥材料对psk进行更新,因此,第一通信装置中保存的psk不再是一成不变的,故而减少了第一通信装置中的psk被破解的可能性,相应的降低由psk 派生得到的macsec密钥被破解的风险,从而降低安全隐患。

445.另外,第二通信装置还可以执行以上第三方面任意一项所述的方法。

446.第十方面,本技术实施例提供了一种第一通信装置,包括:收发单元和处理单元。所述收发单元用于执行以上第一方面以及第一方面任意一项所述的第一通信装置执行的收发操作,所述处理单元用于执行以上第一方面以及第一方面任意一项所述的第一通信装置执行的除收发操作之外的其它操作;或者,所述收发单元用于执行以上第二方面以及第二方面任意一项所述的第一通信装置执行的收发操作,所述处理单元用于执行以上第二方面以及第二方面任意一项所述的第一通信装置执行的除收发操作之外的其它操作;或者,所述收发单元用于执行以上第四方面以及第四方面任意一项所述的第一通信装置执行的收发操作,所述处理单元用于执行以上第四方面以及第四方面任意一项所述的第一通信装置执行的除收发操作之外的其它操作;或者,所述收发单元用于执行以上第六方面以及第六方面任意一项所述的第一通信装置执行的收发操作,所述处理单元用于执行以上第六方面以及第六方面任意一项所述的第一通信装置执行的除收发操作之外的其它操作;或者,所述收发单元用于执行以上第八方面以及第八方面任意一项所述的第一通信装置执行的收发操作,所述处理单元用于执行以上第八方面以及第八方面任意一项所述的第一通信装置执行的除收发操作之外的其它操作。

447.第十一方面,本技术实施例提供了一种第二通信装置,包括:收发单元和处理单元。所述收发单元用于执行以上第三方面以及第三方面任意一项所述的第二通信装置执行的收发操作,所述处理单元用于执行以上第三方面以及第三方面任意一项所述的第二通信装置执行的除收发操作之外的其它操作;或者,所述收发单元用于执行以上第五方面以及第五方面任意一项所述的第二通信装置执行的收发操作,所述处理单元用于执行以上第五方面以及第五方面任意一项所述的第二通信装置执行的除收发操作之外的其它操作;或者,所述收发单元用于执行以上第七方面以及第七方面任意一项所述的第二通信装置执行的收发操作,所述处理单元用于执行以上第七方面以及第七方面任意一项所述的第二通信装置执行的除收发操作之外的其它操作;或者,所述收发单元用于执行以上第九方面以及

第九方面任意一项所述的第二通信装置执行的收发操作,所述处理单元用于执行以上第九方面以及第九方面任意一项所述的第二通信装置执行的除收发操作之外的其它操作。

448.第十二方面,本技术实施例提供了一种第一通信装置,包括:通信接口;和与所述通信接口连接的处理器;根据所述通信接口和所述处理器,所述第一通信装置用于执行前述第一方面以及第一方面任意一项所述的方法;或者,所述第一通信装置用于执行前述第二方面以及第二方面任意一项所述的方法;或者,所述第一通信装置用于执行前述第四方面以及第四方面任意一项所述的方法;或者,所述第一通信装置用于执行前述第六方面以及第六方面任意一项所述的方法;或者,所述第一通信装置用于执行前述第八方面以及第八方面任意一项所述的方法。在一个示例中,由第一通信装置执行的方法可以由中央处理器 (central processing unit,cpu)和软件程序执行;在又一个示例中,由第一通信装置执行的方法可以由芯片执行。

449.第十三方面,本技术实施例提供了一种第二通信装置,包括:通信接口;和与所述通信接口连接的处理器;根据所述通信接口和所述处理器,所述第二通信装置用于执行前述第三方面以及第三方面任意一项所述的方法;或者,所述第二通信装置用于执行前述第五方面以及第五方面任意一项所述的方法;或者,所述第二通信装置用于执行前述第七方面以及第七方面任意一项所述的方法;或者,所述第二通信装置用于执行前述第九方面以及第九方面任意一项所述的方法。在一个示例中,由第二通信装置执行的方法可以由cpu和软件程序执行;在又一个示例中,由第二通信装置执行的方法可以由芯片执行。

450.第十四方面,本技术实施例提供了一种第一通信装置,所述第一通信装置包括存储器和处理器;所述存储器,用于存储程序代码;所述处理器,用于运行所述程序代码中的指令,使得所述第一通信装置执行前述第一方面以及第一方面任意一项所述的方法;或者,使得所述第一通信装置执行前述第二方面以及第二方面任意一项所述的方法;或者,使得所述第一通信装置执行前述第四方面以及第四方面任意一项所述的方法;或者,使得所述第一通信装置执行前述第六方面以及第六方面任意一项所述的方法;或者,使得所述第一通信装置执行前述第八方面以及第八方面任意一项所述的方法。

451.第十五方面,本技术实施例提供了一种第二通信装置,所述第二通信装置包括存储器和处理器;所述存储器,用于存储程序代码;所述处理器,用于运行所述程序代码中的指令,使得所述第二通信装置执行前述第三方面以及第三方面任意一项所述的方法;或者,使得所述第二通信装置执行前述第五方面以及第五方面任意一项所述的方法;或者,使得所述第二通信装置执行前述第七方面以及第七方面任意一项所述的方法;或者,使得所述第二通信装置执行前述第九方面以及第九方面任意一项所述的方法。

452.第十六方面,本技术实施例提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有指令,当其在计算机上运行时,使得所述计算机执行以上第一方面以及第一方面任意一项所述的方法,或者,使得所述计算机执行以上第二方面以及第二方面任意一项所述的方法,或者,使得所述计算机执行以上第三方面以及第三方面任意一项所述的方法,或者,使得所述计算机执行以上第四方面以及第四方面任意一项所述的方法,或者,使得所述计算机执行以上第五方面以及第五方面任意一项所述的方法,或者,使得所述计算机执行以上第六方面以及第六方面任意一项所述的方法;或者,使得所述计算机执行以上第七方面以及第七方面任意一项所述的方法,或者,使得所述计算机执行以上第八方面

以及第八方面任意一项所述的方法,或者,使得所述计算机执行以上第九方面以及第九方面任意一项所述的方法。

453.第十七方面,本技术实施例提供了一种通信系统,其特征在于,包括以上第十方面或者第十二方面或者第十四方面所述的第一通信装置以及以上第十一方面或者第十三方面或者第十五方面所述的第二通信装置。

454.第十八方面,本技术实施例提供了一种通信设备,其特征在于,包括以上第十方面或者第十二方面或者第十四方面所述的第一通信装置以及以上第十一方面或者第十三方面或者第十五方面所述的第二通信装置。

455.在一种实现方式中,所述通信设备可以为物联网(internet of things,iot)设备。作为一个示例,所述通信设备可以为车辆;作为又一个示例,所述通信设备可以为例如手环等智能穿戴设备;作为另一个示例,所述通信设备可以为例如扫地机器人等智能家居设备。

456.在一种实现方式中,所述通信设备为t-box。示例性地,所述第一通信装置可以是网络接入设备,所述第二通信装置可以是微控制器。

457.第十九方面,本技术实施例提供了一种通信方法,由第十八方面所述的通信设备执行,该方法包括:所述第一通信装置执行如前述任一方面或任一实现方式中由第一通信装置所执行的操作;所述第二通信装置执行如前述任一方面或任一实现方式中由第二通信装置所执行的操作。

附图说明

458.为了更清楚地说明本技术实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术中记载的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

459.图1为一种示例性应用场景示意图;

460.图2a为本技术实施例提供的一种psk的处理方法的流程示意图;

461.图2b为本技术实施例提供的一种psk的更新方法的信令交互图;

462.图3a为本技术实施例提供的一种eap-psk报文的结构示意图;

463.图3b为本技术实施例提供的一个tlv字段的结构示意图;

464.图3c为本技术实施例提供的一种eap-psk报文的结构示意图;

465.图3d为本技术实施例提供的一个encrypted payload字段的结构示意图;

466.图3e为本技术实施例提供的一个待加密字段的结构示意图;

467.图3f为本技术实施例提供的一个key material payload字段的示意图;

468.图3g为本技术实施例提供的一个key material字段的示意图;

469.图3h为本技术实施例提供的一个待加密字段的结构示意图;

470.图3i为本技术实施例提供的一个key confirmed payload字段的示意图;

471.图3j为本技术实施例提供的一个key confirmed字段的示意图;

472.图3k所示的为本技术实施例提供的一个待加密字段的结构示意图;

473.图3l为本技术实施例提供的一个result payload字段的示意图;

474.图3m为本技术实施例提供的一种eap-psk报文的结构示意图;

475.图3n为传统eap-psk报文的结构示意图;

476.图3o为本技术实施例提供的一种协议栈的示意图;

477.图4为本技术实施例提供的一种psk更新的方法的信令交互图;

478.图5a为本技术实施例提供的一种mka能力通知参数集的示意图;

479.图5b为本技术实施例提供的一种mka分发更新psk参数集的示意图;

480.图5c为本技术实施例提供的一种mka psk存储结果通知参数集的示意图;

481.图6为本技术实施例提供的一种密钥更新的方法的信令交互图;

482.图7a为本技术实施例提供的一个notification payload字段的结构示意图;

483.图7b为本技术实施例提供的一种notification data字段的结构示意图;

484.图7c为本技术实施例提供的一种notification data字段的结构示意图;

485.图7d为本技术实施例提供的一种key distribute payload的结构示意图;

486.图7e为本技术实施例提供的一种notification data字段的结构示意图;

487.图8为本技术实施例提供的一种psk的处理方法的流程示意图;

488.图9a为本技术实施例提供的一种psk的更新方法的流程示意图;

489.图9b为本技术实施例提供的一种psk的更新方法的流程示意图;

490.图10a为本技术实施例提供的一种数据密钥的更新方法的流程示意图;

491.图10b为本技术实施例提供的一种数据密钥的更新方法的流程示意图;

492.图11a为本技术实施例提供的一种认证密钥的更新方法的流程示意图;

493.图11b为本技术实施例提供的一种认证密钥的更新方法的流程示意图;

494.图12a为本技术实施例提供的一种基于psk进行macsec通信的方法的流程示意图;

495.图12b为本技术实施例提供的一种基于psk进行macsec通信的方法的流程示意图;

496.图13为本技术实施例提供的一种通信装置的结构示意图;

497.图14为本技术实施例提供的一种通信装置的结构示意图;

498.图15为本技术实施例提供的一种通信装置的结构示意图。

具体实施方式

499.本技术实施例提供了一种psk的更新方法,可以避免由于psk被破解而带来的安全风险。

500.为方便理解,首先对本技术实施例可能的应用场景进行介绍。

501.参见图1,该图为一种示例性应用场景示意图。

502.如图1所示,车载信息盒(telematics-box,t-box)包括网络接入设备(network access device,nad)101和微控制器(micro controller unit,mcu)102。其中,nad 101可以和车外设备进行通信,mcu 102可以和车内其它设备例如车内其它mcu进行通信。其中:

503.nad 101的计算资源充足,nad 101的中央处理器(central processing unit,cpu)的计算能力相对较强。

504.mcu 102的计算资源相对较少,例如,mcu 102的随机存取存储器(random accessmemory,ram)的大小大约在300千字节(kilobyte,kb)左右。mcu 102上可以运行有一个或者多个软件程序,mcu 102对软件程序包的大小和随机存取存储器(randomaccess memory,

ram)的占用非常敏感。在一个示例中,mcu 102需要支持通信安全功能,对于这种情况,可以要求要求软件程序包不超过150千字节(kilobyte,kb),并且要求前述通信安全功能所占用的ram不超过10kb。mcu 102的cpu计算能力较弱,不支持非对称算法,无法使用证书认证,也无法使用密钥交换算法。

505.在一个示例中,当需要对软件程序进行更新时,可以由车外的设备例如服务器将更新的软件程序包发送给nad 101,再由nad 101将更新的软件程度发送给mcu 102。

506.在又一个示例中,mcu 102可以采集车内的运行数据,并将采集的运行数据发送给 nad 101,由nad 101将该运行数据发送给车外的设备例如服务器,从而实现远程采集车内的运行数据。为保护数据隐私,mcu 102将运行数据发送给nad 101时,可以采用加密的方式。

507.在另一个示例中,当车辆支持远程控制功能例如远程打开车门等功能时,可以由车外的设备将远程控制功能对应的控制报文发送给nad 101,再由nad 101将该控制报文发送给mcu 102,mcu 102与车内其它设备进行交互,从而控制车辆执行相应的动作例如打开车门等。为保证车辆运行安全,mcu 102接收到来自于nad 101的控制报文之后,需要对该控制报文进行验证。

508.在以上场景中,为保证nad 101和mcu 102之间的进行数据交互时的数据安全,nad 101和mcu 102可以利用psk对nad 101和mcu 102之间交互的报文进行处理。在一些实施例中,nad 101本地和mcu 102本地可以分别存储该psk。在该psk的老化周期内,nad 101可以从本地读取该psk,并利用读取的psk对nad 101和mcu 102之间交互的报文进行处理。类似的,在该psk的老化周期内,mcu 102可以从本地读取该psk,并利用读取的psk对nad 101和mcu 102之间交互的报文进行处理。

509.若在该psk的老化周期内,nad 101或者mcu 102无法利用该psk对nad 101和 mcu 102间交互的报文进行处理,则可能导致nad 101和mcu 102无法正常通信。

510.为了解决这个问题,本技术实施例提供了一种psk的处理方法,该方法可以由通信装置1或者通信装置2执行,此处提及的通信装置2可以是图1所示的nad 101,此处提及的通信装置1可以是图1所示的mcu 102;当然,通信装置1和通信装置2也可以是其它通信装置,本技术实施例不做具体限定。在本技术实施例中,以通信装置2执行该psk的处理方法为例进行说明。

511.本技术实施例中提及的通信装置,可以是具备与其它设备进行数据交互的设备。例如:可以是图1所示的nad 101和mcu 102,还可以是网络设备,还可以是用户设备或者服务器,等等,本技术实施例不做具体限定。另外,通信装置也可以是具备与其它设备进行数据交互的设备上的一部分组件,例如是网络设备上的单板,线卡,还可以是网络设备上的一个功能模块,本技术实施例不做限定。

512.以下结合附图介绍本技术实施例提供的psk的处理方法。

513.参见图2a,该图为本技术实施例提供的一种psk的处理方法的流程示意图。图2a所示的psk的处理方法100’,由通信装置2执行,其中,通信装置2中保存有psk1,通信装置2可以在psk1的老化周期内,基于psk1对通信装置1和通信装置2之间交互的报文进行处理。其中:基于psk1对通信装置1和通信装置2之间交互的报文进行处理,例如可是基于psk1派生得到加密密钥和完整性计算密钥,当通信装置1和通信装置2之间传递用于进行身份认证的

报文时,通信装置2基于psk1派生得到加密密钥对该用于进行身份认证的报文进行加密,通信装置2基于psk1派生得到完整性计算密钥对该用于进行身份认证的报文进行完整性计算。

514.相应的,通信装置1中也保存有psk1,通信装置1可以在psk1的老化周期内,基于 psk1对通信装置1和通信装置2之间交互的报文进行处理。

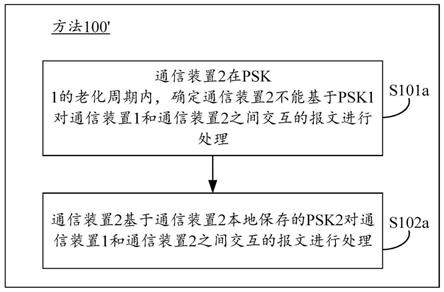

515.方法100’例如可以包括如下s101a-s102a。

516.s101a:通信装置2在psk 1的老化周期内,确定通信装置2不能基于psk1对通信装置1和通信装置2之间交互的报文进行处理。

517.在本技术实施例中,psk1可以保存在通信装置2的非易失存储区。当通信装置2需要利用psk1对通信装置1和通信装置2之间交互的报文进行处理时,通信装置2可以从该非易失存储区读取该psk1,并进一步利用读取的psk1对通信装置1和通信装置2之间交互的报文进行处理。在一个示例中,若通信装置2从该非易失存储区读取psk1失败,则通信装置2可以确定不能基于该psk1对通信装置1和通信装置2之间交互的报文进行处理。其中,通信装置1从该非易失存储区读取psk1失败的原因,本技术实施例不做具体限定。作为一个示例,通信装置1从该非易失存储区读取psk1失败的原因,可以是该非易失存储区损坏。

518.s102a:通信装置2基于通信装置2本地保存的psk2对通信装置1和通信装置2之间交互的报文进行处理。

519.在本技术实施例中,通信装置2本地除了保存有psk1之外,还可以存储有psk2。 psk2也可以存储在通信装置2的非易失存储区。例如,通信装置2包括两个非易失存储区,分别是非易失存储区1和非易失存储区2,非易失存储区1中保存有psk1,非易失存储区2中保存有psk2。

520.可以理解的是,若通信装置2不能利用psk1对通信装置1和通信装置2之间交互的报文进行处理,则可能会影响通信装置1和通信装置2正常通信。例如,通信装置2预期利用psk1派生的认证密钥和通信装置1进行身份认证,但是由于psk1读取失败等原因导致通信装置2无法利用psk1派生的认证密钥和通信装置1进行身份认证。则可能会导致身份认证无法正常进行,相应的,通信装置2也无法正常和通信装置1进行通信。为了避免这个问题,在本技术实施例中,通信装置2可以利用psk2对通信装置1和通信装置 2之间交互的报文进行处理,从而使得通信装置1和通信装置2可以正常通信。

521.在本技术实施例中,通信装置2利用psk2对通信装置1和通信装置2之间交互的报文进行处理在具体实现时,例如可以是通信装置2利用psk2进行密钥派生,并利用派生得到的密钥对通信装置1和通信装置2之间交互的报文进行处理。

522.在一个示例中,通信装置2可以利用psk2派生的到认证密钥,并利用该认证密钥对通信装置1和通信装置2之间交互的报文1进行处理,其中,报文1用于对通信装置2进行身份认证。其中,认证密钥可以包括:加密密钥、完整性计算密钥和身份认证密钥中的其中一项或者多项。加密密钥可以用于对认证报文中的关键信息进行加密,完整性计算密钥可以对认证报文进行完整性计算,身份认证密钥可以计算得到认证报文中的身份认证信息。在本技术实施例中,通信装置1可以利用eap-psk协议进行身份认证,例如,利用以下方法100进行身份认证。通信装置1也可以利用ike协议进行身份认证,本技术实施例不做具体限定。

523.在又一个示例中,通信装置2可以利用psk2进行密钥派生,并利用该派生得到的密

钥对通信装置1和通信装置2之间交互的报文2进行处理,其中,该报文2可以用于对通信装置2中保存的psk1进行更新。例如,通信装置2可以利用以下方法100、或者方法 200或者方法300进行psk更新。在一个示例中,通信装置2成功更新psk之后,通信装置2可以利用该更新的psk对通信装置1和通信装置2之间交互的报文进行处理,不再利用psk2对通信装置1和通信装置2之间交互的报文进行处理。

524.关于psk2,需要说明的是,在一个示例中,该psk2可以是通信装置2在psk1的老化周期内根据psk密钥材料1生成的。关于通信装置2在psk1的老化周期内根据psk 密钥材料1生成psk2的具体实现,可以参考下文提及的方法100、方法200以及方法300 中的相关描述部分,此处不做详述。

525.在又一个示例中,该psk2可以是通信装置2出厂时预置的psk。在本技术实施例的一个示例中,若该psk2是通信装置2出厂时预置的psk,则在通信装置2中有其它可用的psk时,通信装置2不使用该psk2对通信装置1和通信装置2之间交互的报文进行处理。换言之,在通信装置2确定不能使用psk1对通信装置1和通信装置2之间交互的报文进行处理之前,通信装置2不使用psk2对通信装置1和通信装置2之间的交互报文进行处理。

526.在一些实施例中,当psk2是通信装置2出厂时预置的psk,并且,通信装置2本地除了保存有psk1和psk2之外,还保存有的psk3。对于这种情况,当通信装置2确定不能使用psk1对通信装置1和通信装置2之间的交互报文进行处理之后,首先确定除了psk 之外通信装置2本地是否还保存有可用的psk,若存在其它可用的psk,则利用所述其它可用的psk对通信装置1和通信装置2之间的交互报文进行处理,若不存在其它可用的 psk,则利用该psk2对通信装置1和通信装置2之间的交互报文进行处理。在一个示例中,通信装置2本地除了保存有psk1和psk2之外,还保存有psk3。当通信装置2确定不能使用psk1对通信装置1和通信装置2之间的交互报文进行处理之后,进一步确定是否可以使用psk3对通信装置1和通信装置2之间的交互报文进行处理。在确定也无法利用psk3对通信装置1和通信装置2之间的交互报文进行处理之后,例如从存储psk3的非易失存储区读取psk3失败,再确定使用psk2对通信装置1和通信装置2之间的交互报文进行处理。

527.在一种实现方式中,当通信装置2在psk1的老化周期内确定不能基于psk1对通信装置1和通信装置2之间交互的报文进行处理之后,可以向控制管理设备发送告警信息,该告警信息用于指示在psk1的老化周期内,所述通信装置2不能基于psk1对通信装置1 和通信装置2之间交互的报文进行处理。以便于运维人员根据该告警信息确定通信装置1 中的psk的情况,并确定是否需要人工干预。本技术实施例中提及的控制管理设备,例如可以为运行了网络管理软件的设备,又如可以为控制器,本技术实施例不做具体限定。

528.参见图2b,图2b为本技术实施例提供的一种psk的更新方法的信令交互图。图2b 所示的psk的更新方法100,可以包括如下s101-s114。

529.s101:通信装置1向通信装置2发送报文1,报文1用于请求对通信装置1进行身份认证。

530.在本技术实施例中,报文1可以是eap-psk报文。可参见图3a进行理解,图3a为本技术实施例提供的一种报文1的结构示意图。如图3a所示,报文1包括eap头(header) 字段、eap类型(type)字段、标识(flags)字段、扩展标识(extension flags,ext flags) 字段、连接标识(session id)字段、密钥标识(keyid)字段、随机数(nounce)字段和身份标识

(identifier,id)字段。其中:

531.eap header一共包括4字节,eap header包括编码(code)字段、标识(identifier) 字段和长度(length)字段。code字段占用1字节、identifier字段占用1字节、length字段占用2字节。关于eap header的各个字段的含义,可以参考征求意见(request for comments, rfc)3748的相关描述部分,此处不做详述。

532.eap type包括1字节,eap type用于指示eap方法类型,在本技术中,报文1为 eap-psk报文,因此,eap type字段的值可以为互联网工程任务组(the internet engineeringtask force,ietf)为eap-psk分配的值47。

533.flags包括1字节,该flags字段包括p指示位、r指示位、版本(version)指示位、 cs指示位和k指示位。其中:

534.p(protected)指示位占用flags字段的第7比特,用于指示当前报文是否为加密报文或者是否包括完整性校验值(integrity check value,icv)字段。一种具体的实现方式中,当p指示位的值为1时,指示当前报文中包括icv字段,但是当前报文可以是加密报文,也可以是非加密的报文。在本技术中,报文1为明文且不包括icv字段。在一个示例中,当eap-psk报文为明文且不包括icv字段时,p指示位的值可以为0,相应的,若eap-psk 报文中包括加密内容或者包括icv字段时,p指示位的值为1。在本技术实施例的以下描述中,如无特别说明,p指示位各取值对应的含义,以此例进行说明。r指示位占用flags 字段的第6比特,用于指示本报文是否为应答(response)报文,。在一个示例中,若eap-psk 报文为请求(request)报文,则r指示位的值为0,若eap-psk报文为response报文,则 r指示位的值为1。报文1是request报文。在本技术实施例的以下描述中,如无特别说明, r指示位各取值对应的含义,以此例进行说明。

535.version指示位占用flags字段的第5比特、第4比特和第3比特,用于指示eap-psk 协议的版本号。报文1的结构与传统eap-psk报文不同,在传统eap-psk报文结构的基础山做了扩展。在本技术实施例的一个示例中,version指示位的值可以为1。在本技术实施例的以下描述中,如无特别说明,p指示位的取值,以此例进行说明。

536.cs指示位占用flags字段的第2比特,用于指示本次身份认证是否包含csid字段,当通信装置2可以和多个通信装置进行身份认证时,为了防止该多个通信装置为身份认证恰好分配了相同的连接标识(即ssid),导致通信装置2无法根据ssid唯一确定认证会话,则通信装置2可以分配csid来保证认证会话的唯一性。由于报文1是通信装置1生成的,通信装置1无法确定通信装置2是否可以与多个通信装置进行身份认证,因此,在报文1中,可以没有csid字段。在一个示例中,当cs指示位的值为0时,表示eap-psk 报文中没有csid字段,相应的,当cs指示位的值为1时,表示eap-psk报文中包括 csid字段。在本技术实施例的以下描述中,如无特别说明,cs指示位各取值对应的含义,以此例进行说明。

537.k指示位占用flags字段的第1比特,用于指示是否包括keyid字段,在报文1中,keyid 字段用于指示psk的标识,keyid字段可以包括4字节。在一个示例中,若eap-psk报文中包括keyid字段,则k指示位的值为1,若eap-psk报文中不包括keyid字段,则k 指示位的值为0。在本技术实施例的以下描述中,如无特别说明,k指示位各取值对应的含义,以此例进行说明。

538.关于keyid字段,需要说明的是,报文1中的keyid字段用于携带psk的标识。在本申

请实施例中,身份认证过程中所使用的密钥可以由psk派生,也可以不由psk派生,例如可以由通信装置1和通信装置2预先协商。为方便描述,将“身份认证过程中使用的密钥”简称为“认证密钥”。若认证密钥由psk派生,则可以根据该keyid字段确定派生认证密钥所使用的psk。认证密钥包括认证加密密钥(authentication cipher key,ack)、认证完整性密钥(authentication integrity key,aik)、以及身份认证密钥(identityauthentication key,iak)、密钥派生密钥(key derive key,kdk)。其中,认证加密密钥用于对需要加密的内容进行加密,认证完整性密钥用于计算认证报文的icv,身份认证密钥用于计算得到身份认证信息,密钥派生密钥用于密钥派生时使用的密钥。在一个示例中,认证加密密钥可以是瞬态eap密钥(transient eap key,tek),在另一个示例中,身份认证密钥与认证完整性密钥使用相同的密钥。

539.需要说明的是,在本技术实施例的以下描述中,完整性密钥和完整性计算密钥,可以交替使用。

540.当k指示位指示报文1中包括keyid字段时,通信装置1例如可以通过如下方式确定该keyid字段的值:

541.(1)、若通信装置1本地存在可使用且在有效期内的psk,则将该psk确定为身份认证过程中派生密钥的psk,此时,keyid字段的值为该psk的id。其中,可以根据psk 是否具备可使用标记确定psk是否可使用。

542.(2)、若通信装置1本地存在安装成功且在有效期内的psk,则将该psk确定为身份认证过程中派生密钥的psk,此时,keyid字段的值为该psk的id。其中,可以根据psk 是否具备安装成功标记确定该psk是否安装成功。

543.(3)、若以上两者均不满足,为确保身份认证正常进行,则在通信装置1本地存储有默认psk的情况下,将该默认psk确定为身份认证过程中派生密钥的psk,此时,keyid 字段的值为该psk的id。在一个示例中,若选择默认psk作为身份认证过程中派生认证密钥的psk,则报文1中也可以不包括keyid字段,即k指示位的值可以为0。

544.flags字段的第0比特为预留比特。

545.ext flags字段包括1字节,ext flags字段包括预留字段和交互类型(exchange type,exchtype)字段。预留字段占用ext flags字段的第7比特至第5比特,exch type字段占用ext flags 字段的第4比特至第0比特。exch type字段用于标识报文交互的类型,在一个示例中,报文交互的类型可以包括初始(initial)阶段、身份认证阶段和结果通知阶段。在一个示例中,当报文交互的类型为初始阶段时,ext flags字段的值可以为1,当报文交互的类型为身份认证阶段时,ext flags字段的值可以为2,当报文交互的类型为结果通知阶段时,ext flags字段的值可以为4。在本技术实施例的以下描述中,如无特别说明,exch type字段各取值对应的含义,以此例进行说明。其中,结果通知阶段,可以用于通知身份认证结果和密钥更新结果。

546.session id字段用于标识通信装置1和通信装置2之间的会话。session id字段可以包括ssid字段和csid字段,ssid字段用于携带通信装置1分配的会话标识ssid,csid 字段用于携带通信装置2分配的会话标识csid。其中,ssid字段是必选字段,csid字段是可选字段,具体可参考以上对于cs字段的描述。当session id字段包括ssid字段和 csid字段时,session id字段可以包括8字节,ssid字段和csid字段各占用4字节,当 session id字

段不包括csid字段时,session id字段可以包括4字节。

547.关于ssid,需要说明的是,在一个示例中,通信装置1可以利用随机数函数生成一个随机的ssid,从而避免按照一定规律生成ssid而使得攻击者预测出该ssid,从而带来安全隐患。在又一个示例中,通信装置1例如可以将本地的时间戳作为ssid。若本次身份认证结束,通信装置1重新发起初始身份认证(例如重新生成一个报文1发送给通信装置 2)时,通信装置1需要重新生成一个ssid,防止重放攻击。若通信装置1和通信装置2 身份认证成功之后再进行快速重认证,且快速重认证时直接使用上一次身份认证成功后得到的密钥进行快速重认证,则通信装置1无需重新生成一个ssid,可以使用上一次身份认证时所使用的ssid。若上一次初始身份认证失败,通信装置1重新发起初始身份认证,则通信装置1需要重新生成一个ssid。

548.nonce字段用于携带通信装置1生成的随机数1。当通信装置1和通信装置2利用psk 派生认证密钥时,可以将随机数1作为密钥派生算法的一个参数,增加密钥派生的随机性,提升密钥安全。随机数1的长度可以在16~256字节之间,具体长度可以根据实际情况确定,本技术实施例不做具体限定。在一个示例中,随机数1的长度可以是16字节。在一个示例中,随机数1可以携带在一个类型长度值(type length value,tlv)字段中。在一个示例中,该tlv字段的结构可以参考图3b,图3b为本技术实施例提供的一个tlv字段的结构示意图。如图3b所示,该tlv字段包括tlv header和tlv数据(data),其中, tlv data用于携带随机数1,tlv header可以包括tlv type字段、预留(reserved)字段和tlv length字段。在一个示例中,tlv header可以包括4字节,其中,tlv type字段占用 1字节,reserved字段占用1字节,tlv length字段占用2字节。

549.关于nonce字段,需要说明的是,当通信装置1和通信装置2重新进行身份认证时, nonce字段中tlv data所携带的随机数必须重新生成。在同一次身份认证中,若报文1重传,则nonce字段中tlv data所携带的随机数可以保持不变。

550.id字段包括若干例如n字节,用于携带通信装置1的身份标识。其中,id字段的值可以用于通信装置2接收到报文1之后,基于该id字段的值进行白名单校验,确定是否同意进行身份认证。该id字段的值还可以用于指示通信装置2确定身份认证过程中所使用的psk。

551.本技术实施例不具体限定通信装置1的身份标识。在一个示例中,通信装置1的身份标识可以是一串随机数;在又一个示例中,通信装置1的身份标识可以是通信装置1的互联网协议(internet protocol,ip)地址或者媒体接入控制(media access control,mac)地址;在另一个示例中,通信装置1的身份标识可以是通信装置1的网络访问标识(networkaccess identifier,nai)。

552.s102:通信装置2向通信装置1发送报文2,报文2用于指示通信装置2同意进行身份认证。

553.通信装置2接收到报文1之后,可以对报文1进行验证,并根据验证结果确定是否同意进行身份认证。

554.通信装置2对报文1进行验证在具体实现时,可以对报文1中的各个字段的值进行验证。其中:

555.对于eap header字段的校验,可以参考rfc3748中的相关描述部分,此处不再详述。

556.对于flags字段:

557.如s101中对flags字段的描述,通信装置2对报文1进行验证时,p指示位、r指示位和cs指示位的值必须为0,version字段的值必须是1。

558.k指示位的值可以是0,也可以是1,当k指示位的值为0时,说明报文1中不包括 keyid字段,当k指示位的值为1时,说明报文1中包括keyid字段。当报文1中不包括 keyid字段时,可以包括两种情况,第一种情况,基于默认psk派生认证密钥。第二种情况,说明认证密钥不是由psk派生。当报文1中不包括keyid字段时,通信装置2可以确定自身是否支持使用默认psk派生认证密钥。例如,通信装置2根据本地配置的psk使用策略,确定是否支持使用默认psk派生认证密钥。若通信装置2不支持使用默认psk 派生认证密钥,则拒绝身份认证。当报文1中包括keyid字段时,通信装置2例如可以确定自身是否支持使用该keyid字段所携带的keyid对应的psk派生认证密钥。若通信装置 2不支持使用该keyid字段所携带的keyid对应的psk派生认证密钥,则可以拒绝身份认证。当然,若通信装置2不支持使用该keyid字段所携带的keyid对应的psk派生认证密钥,通信装置2也可不拒绝身份认证,在后续交互中继续协商派生认证密钥的psk,此处不做具体限定。

559.对于ext flags字段:由于报文1是通信装置1发起身份认证时给通信装置2发送的第一个报文,因此,exch type字段的值必须为1。

560.关于session id字段,对于报文1而言session id字段包括ssid,不包括csid。此时通信装置2可以记录ssid字段携带的ssid值,在向通信装置1发送针对报文1的响应报文时,可以将该ssid的值封装在响应报文中。关于nonce字段,通信装置2可以记录nonce 字段携带的随机数1。

561.关于id字段,通信装置2可以确定自身是否支持和该id字段携带的id对应的通信装置进行身份认证。在一个示例中,通信装置2可以根据本地配置的身份认证策略,确定是否支持和该id字段携带的id对应的通信装置进行身份认证。另外,通信装置2确定本地支持的、派生认证密钥的psk时,也可以结合报文1中id字段携带的id值确定。例如,通信装置2本地身份认证配置策略指示:通信装置2可以和通信装置1进行身份认证,而且,在和通信装置1进行身份认证时,支持使用psk 1派生认证密钥。

562.通信装置2可以在报文1通过验证的情况下,向通信装置1发送报文2,报文2用于指示通信装置2同意进行身份认证。

563.在本技术实施例中,报文2也是eap-psk报文。而且,报文2的报文结构与报文1 相同,可以参考图3a所示。关于报文2中各个字段的含义,可以参考上文对于图3a的描述部分,此处不再详述。关于报文2中各个字段的值,可以参考下表1进行理解。

564.表1

[0565][0566]

关于报文2中的k指示位,需要说明的是,若报文1中包括k指示位的值为0,则报文2中k指示位的值也可以为0,说明通信装置1和通信装置2各自使用本地存储的默认 psk来派生认证密钥。或者,不使用psk派生认证密钥。若报文1中的k指示位的值为1,则报文2中k指示位的值也可以为1。当报文2中k指示位的值为1时,报文2中keyid 字段的值的确定方式,可以参考上文报文1中keyid字段的值的描述部分,此处不再重复描述。此处需要说明的是,报文2中keyid字段的值与报文1中keyid字段的值,可以相同,也可以不同,本技术实施例不作具体限定。

[0567]

关于cs指示位,需要说明的是,若通信装置2需要与多个不同的通信装置进行身份认证,例如通信装置2需要与通信装置1进行身份认证,通信装置2还需要与通信装置3 进行身份认证。为了防止通信装置3和通信装置1分配了相同的ssid,从而使得通信装置 2无法根据ssid唯一确定对应的身份认证会话,则通信装置2可以自己分配csid来保证会话的唯一性。若通信装置2除了与通信装置1进行身份认证之外,不再与其它通信装置进行身份认证,则通信装置2可以不用分配csid值。或者,若通信装置2可以利用其它信息来区分和不同通信装置的认证会话,则通信装置2也可以不用分配csid值,此处提及的其它信息例如可以为接口索引(interface index,ifindex),又如可以为底层承载协议等。

[0568]

需要说明的是,若报文2中包括csid,则以下报文3至报文6也包括csid,并且报文3至报文6中csid等于报文2中的csid。

[0569]

s103:通信装置1向通信装置2发送报文3,报文3中包括密钥材料1和身份认证信息 1。

[0570]

通信装置1接收到报文2之后,可以对报文2进行验证,并根据验证结果确定是否继续进行身份认证。

[0571]

通信装置1对报文2进行验证在具体实现时,可以对报文2中的各个字段的值进行验证。其中:

[0572]

对于eap header字段的校验,可以参考rfc3748中的相关描述部分,此处不再详述。

[0573]

对于flags字段:p指示位必须是0,r指示位必须是1,表示响应报文;cs指示位可以

是0,也可以是1;version字段的值必须是1。

[0574]

k指示位的值可以是0,也可以是1,当k指示位的值为0时,说明报文2中不包括 keyid字段,当k指示位的值为1时,说明报文2中包括keyid字段。当报文2中不包括 keyid字段时,可以包括两种情况,第一种情况,基于默认psk派生认证密钥。第二种情况,说明认证密钥不是由psk派生。当报文2中不包括keyid字段时,通信装置1可以确定自身是否支持使用默认psk派生认证密钥。例如,通信装置1根据本地配置的psk使用策略,确定是否支持使用默认psk派生认证密钥。若通信装置1不支持使用默认psk 派生认证密钥,则不再继续身份认证。当报文2中包括keyid字段时,通信装置1例如可以确定自身是否支持使用该keyid字段所携带的keyid对应的psk派生认证密钥。若通信装置1不支持使用该keyid字段所携带的keyid对应的psk派生认证密钥,则可以不再继续身份认证。

[0575]

对于ext flags字段:由于报文2是通信装置2针对报文1的响应报文,因此,在值1 标识身份认证的初始阶段时,exch type字段的值必须为1。

[0576]

关于session id字段:session id字段中ssid字段的值与报文1中ssid字段的值相同。若cs指示位的值为1,则记录csid字段携带的值。

[0577]

关于nonce字段,通信装置1可以记录nonce字段携带的随机数2。

[0578]

关于id字段,通信装置1可以确定自身是否支持和该id字段携带的id对应的通信装置进行身份认证。在一个示例中,通信装置1可以根据本地配置的身份认证策略,确定是否支持和该id字段携带的id对应的通信装置进行身份认证。另外,通信装置1确定本地支持的、派生认证密钥的psk时,也可以结合报文2中id字段携带的id值确定。例如,通信装置1本地身份认证配置策略指示:通信装置1可以和通信装置2进行身份认证,而且,在和通信装置2进行身份认证时,支持使用psk 1派生身份认证过程中使用的密钥。

[0579]

在本技术实施例中,若报文2中任意一个字段验证不通过,则通信装置1可以不再继续和通信装置2进行身份认证。换言之,当报文2未通过验证时,通信装置1可以不再执行以下步骤中由通信装置1执行的步骤。

[0580]

通信装置1在报文2通过验证的情况下,向通信装置2发送报文3,报文3中包括密钥材料1和身份认证信息1。

[0581]

通信装置1在报文2通过验证的情况下,可以继续和通信装置2进行身份认证。在本技术中,通信装置1可以向通信装置2发送报文3,报文3中包括密钥材料1和身份认证信息1。其中,身份认证信息1可以用于通信装置2对通信装置1进行身份认证。密钥材料1可以用于更新密钥。此处提及的密钥材料1可以包括:psk密钥材料1、数据密钥(data key)材料1和认证密钥(authentication key,ak)材料1中的任意一项或者多项。其中:

[0582]

psk密钥材料1用于生成更新的psk2。

[0583]

数据密钥材料1用于生成更新的数据密钥,数据密钥可以包括数据加密密钥(datacipher key,dck),数据加密密钥用于对通信装置1和通信装置2之间传递的数据报文进行加密,数据密钥还可以包括数据完整性密钥(data integrity key,dik),数据完整性密钥,用于对通信装置1和通信装置2之间传递的数据报文进行完整性计算。

[0584]

认证密钥材料1用于生成更新的认证密钥,认证密钥为通信装置1和通信装置2进行身份认证过程中所使用的密钥。关于认证密钥,可以参考s101中对认证密钥的描述部分,此处不再重复描述。在一个示例中,通信装置1例如可以自身生成密钥材料1,例如通信装置

1可以生成一个或者多个随机数,将该一个或者多个随机数作为密钥材料1。又如,通信装置1可以生成一个或者多个随机数,然后利用预先确定的计算方法对该一个或者多个随机数进行计算,将计算结果确定为密钥材料1。在又一个示例中,通信装置1上例如可以预先配置有密钥材料1,通信装置1可以获取预先配置在通信装置1上的密钥材料1。

[0585]

在本技术实施例中,报文3也可以为eap-psk报文,关于报文3,可以参考图3c进行理解,图3c为本技术实施例提供的一种报文3的结构示意图。如图3c所示,报文3与报文2相比,报文3不包括nonce字段和id字段,但是报文3还包括加密载荷(encryptedpayload)字段和icv字段。关于报文3中各个字段,现说明如下。

[0586]

关于eap header的各个字段的含义,可以参考征求意见(request for comments,rfc) 3748的相关描述部分,此处不做详述。

[0587]

eap type字段的值为47。

[0588]

关于flags字段:p指示位的值为1,报文3为身份认证过程中的第3条报文,报文3 中包括密钥材料1以及能够验证通信装置1身份的身份认证信息1,为避免报文3中的上述信息被泄露,报文3采用密文发送。r指示位的值为0,表示报文3是request报文。version 指示位的值可以为1;cs指示位的值和报文2中cs指示位的值相同。k指示位用于指示是否包括keyid字段。此处需要说明的是,报文3中的keyid字段的含义与报文1中keyid 字段的含义不同。在报文3中的keyid可以用于指示认证密钥。可以理解的是,若报文3 中包括keyid字段,则报文1和报文2中可以不包括keyid字段。其中,报文3中的keyid 字段指示的认证密钥,可以是通信装置1和通信装置2在上一次身份认证过程中更新得到的认证密钥。在一个示例中,若报文2中包括keyid字段,则报文3中不包括keyid字段,因为如果报文2中包括keyid字段,则报文2中的keyid字段已经指示了使用psk派生得到认证密钥,此时无需利用报文3中的keyid字段指示认证密钥。

[0589]

关于exch type字段,在报文3中,exch type字段的值可以为2,用于表示身份认证阶段。

[0590]

关于session id字段,对于session id字段中的ssid字段,其取值与报文1中ssid 字段的值相同,若session id字段包括csid字段,则csid字段的值与报文2中csid的值相同。

[0591]

关于encrypted payload字段,该字段用于携带加密数据。在一个示例中,encrypted payload字段可以是一个tlv字段。关于tlv字段的结构,可以参考图3b,此处不再重复描述。在一个示例中,encrypted payload字段可以包括tlv header字段和加密数据(encrypted data)字段。其中,encrypted data字段用于携带加密后的数据。在本技术实施例的一种实现方式中,报文3中的encrypted data字段的值,可以是利用aes_cbc_128加密算法进行加密得到的,对于这种情况,encrypted payload字段除了包括tlv header字段和encrypted data字段之外,还可以包括初始向量(initialization vector,iv)字段,该iv字段用于携带利用aes_cbc_128加密算法进行加密是需要的初始向量值。此时encrypted payload字段可以参考图3d,图3d为本技术实施例提供的一个encrypted payload字段的结构示意图。在本技术实施例中,encrypted data字段的值可以是利用加密算法对图3e所示的字段进行加密得到的,图3e所示的字段包括认证载荷(auth payload)字段、密钥材料载荷(key material payload)字段、填充(padding)字段和填充长度(padding length)字段。

其中:

[0592]

auth payload字段用于携带s103中提及的身份认证信息1。auth payload字段包括“tlv header|auth data”,其中,“|”表示两个字段的字节流依次串接,例如,tlv header的值为0x55,auth data的值为oxaa,则auth payload字段的值为ox55aa。关于tlv header,可以参考前文的相关描述部分,此处不再详述。报文3中的auth data字段用于指示通信装置2对通信装置1进行身份认证,。在本技术实施例中,该auth data字段携带的auth data 值可以根据报文1、前文提及的随机数2、和通信装置2的标识计算得到。例如:auth data 值可以利用如下公式(1)计算得到:

[0593]

auth data=prf(密钥1,{报文1|随机数2|id_2})

ꢀꢀ

公式(1)

[0594]

其中,prf可以为aes_cmac_128算法,密钥1可以是由报文1中的keyid指示的 psk派生得到的,id_2为通信装置2的标识。

[0595]

在一种示例中,在初始身份认证时,通信装置1和通信装置2,各自均可按如下方式派生各认证密钥:

[0596]

{aik|kdk|ack|iak}=kdf(psk,“initial authentication keys”,ssid|随机数1| 随机数2),

[0597]

这种方式,表示使用kdf持续迭代,直到输出的bit长度满足所有key的要求。“{aik |kdk|ack|iak}”表示认证密钥中各密钥依次从kdf的输出结果中取。以aik、kdk、 ack和iak均为128bit为例,kdf输出的前128bit作为aik,随后的128bit作为kdk,

……

依次类推。其中:psk为通信装置1和通信装置2当前使用的psk;“initialauthentication keys”表示字符串“initial authentication keys”。

[0598]

在又一个示例中,在初始身份认证时,通信装置1和通信装置2,各自均可按如下方式派生各认证密钥:intermediatevalue1=aes-128(psk,{0}

128 bit

)

[0599]

aik=aes-128(psk,{1}

128 bit

⊕

intermediatevalue1)

[0600]

kdk=aes-128(psk,{2}

128 bit

⊕

intermediatevalue1)intermediatevalue2= aes-128(kdk,随机数2)

[0601]

ack=aes-128(kdk,{1}

128 bit

⊕

intermediatevalue2)其中:

[0602]

{x}128 bit表示值为x,长度为128 bit的整数。

[0603]

⊕

表示两个值,按位异或运算。

[0604]

aes-128是加密算法,iv字段的值固定为0。

[0605]

以上提及的初始身份认证,可以指的是通信装置1或者通信装置2刚上电之后进行身份认证,或者通信装置1和通信装置2之间的eap-psk连接断开之后又重新建立连接之后进行身份认证。

[0606]

key material payload字段用于携带密钥材料1。在一个示例中,key material payload字段可以是一个tlv字段。关于tlv字段的结构,可以参考图3b,此处不再重复描述。在一个示例中,可参见图3f,图3f为本技术实施例提供的一个key material payload字段的示意图。key material payload字段可以包括tlv header字段、密钥数量(keynumbers,keynums) 字段和密钥材料(key material)字段。其中:

[0607]

tlv header字段可以参考上文对于tlv header字段的相关描述部分,此处不再详述。

字段中,由key type字段来区分密钥类型,但这只是一种可能的实现方式。在又一种实现方式中,各密钥材料1可以通过独立的tlv字段来携带,例如,psk密钥材料1通过pskmaterial payload来携带,数据密钥材料1通过datakey material payload来携带,本技术实施例不做具体限定。

[0614]

关于padding字段,其为填充字段,用于使得加密报文的长度满足aes_cbc_128算法对报文长度的要求。padding字段的值可以由通信装置1确定,在一个示例中,padding 字段的值可以为全0。

[0615]

关于padding length字段,其用于携带padding字段的字节长度,padding length字段占用1字节,padding length字段的值可以根据计算得到encrypted payload字段的加密算法确定。例如,若该加密算法为aes_cbc_128加密算法,则padding length字段携带的值在0 和15之间。又如,若该加密算法为aes_cbc_256加密算法,则padding length字段携带的值在0和31之间。其中:padding字段的字节长度可以通过如下公式(2)计算得到。

[0616]

n1=(n==blocksize)?0:n

ꢀꢀ

公式(2)

[0617]

公式(2)为c语言编程环境下所使用的一个公式表达。公式2的含义为:(n==blocksize) 判断是否相等,如果相等,则n1=0,如果不相等,则n1=n。

[0618]

其中:n=blocksize-(sizeof(auth payload)+sizeof(key material payload)+ sizeof(padding length)%blocksize;

[0619]

sizeof是一个函数,其返回值是输入参数的字节数,例如sizeof(auth payload)的返回值是auth payload字段的字节数;

[0620]

blocksize是计算得到encrypted payload字段的加密算法的块长度。例如: aes_cbc_128加密算法的块长度是16字节,故而blocksize的值为16。又如: aes_cbc_256加密算法的块长度是32字节,故而blocksize的值为32。

[0621]

关于icv字段,该字段用于携带报文3的完整性校验值。其中,icv字段可以通过如下公式(3)计算得到:

[0622]

icv=prf(aik,message 3)

ꢀꢀ

公式(3)

[0623]

在公式(3)中:

[0624]

prf:可以是aes_cmac_128算法;

[0625]

aik为认证完整性密钥;

[0626]

message 3为报文3中的部分字段,在一个示例中,message 3包括从报文3的eap header 一直到icv字段的前一个字节,或者说,message 3包括从报文3的eap header一直到 encrypted payload字段的最后一个字节,不包含icv本身。即:

[0627]

message 3={eap header|eap type|flags|ext flags|session id|keyid|encryptedpayload}。

[0628]

在一个示例中,若报文3中包括数据密钥材料1,则通信装置1在将报文3发送给通信装置2之后,则可以利用该数据密钥材料1派生出数据完整性密钥和数据加密密钥,并利用该数据完整性密钥和数据加密密钥对接收到的数据报文进行处理。此处需要注意的是,由于通信装置1尚未验证通信装置2的身份,因此,此处通信装置1不可利用前述派生得到的完整性计算密钥和数据加密密钥来处理发送给通信装置2的数据报文。

[0629]

s104:通信装置2根据报文3对通信装置1进行身份认证。

[0630]

s105:通信装置2在通信装置1通过身份认证的情况下,根据报文3中的密钥材料1 得到更新的密钥,所述更新的密钥包括psk2。

[0631]

s106:通信装置2保存更新的密钥。

[0632]

通信装置2接收到报文3之后,可以对报文3进行验证,从而确定通信装置1是否通过身份认证。

[0633]

通信装置2对报文3进行验证在具体实现时,可以对报文3中的各个字段的值进行验证。其中:

[0634]

对于eap header字段的校验,可以参考rfc3748中的相关描述部分,此处不再详述。

[0635]

对于flags字段:p指示位必须是1,因为报文3是认证阶段的报文,含有加密字段,即包括encrypted payload字段。r指示位必须是0,因为报文3是request报文。cs指示位的值应该与报文2中cs指示位的值相同。在当前eap-psk协议的版本为1的情况下, version字段的值必须是1。在一个示例中,若version字段的值不是1,则通信装置2可以无需验证其它字段,直接确定身份认证失败,终止身份认证过程,对于这种情况,通信装置2可以向通信装置1发送一个指示终止身份认证的响应报文,该响应报文中例如可以包括一个指示信息,该指示信息用于指示身份认证终止的原因是eap-psk协议的版本号不匹配。

[0636]

k指示位的值可以是1,也可以是0,若k指示位的值为0,说明报文3中不包括keyid 字段,因此,后续也无需对keyid字段进行验证。若k指示位的值为1,则说明报文3中包括keyid字段,因此,通信装置2还需要对keyid字段进行验证。当报文3中包括keyid 字段时,说明通信装置1和通信装置2在上一次身份认证时更新了认证密钥。通信装置2 对keyid字段进行验证时,要验证该keyid字段是否与本地存储的可用认证密钥的keyid 匹配。

[0637]

对于ext flags字段:由于报文3是通信装置1向通信装置2发送的认证报文,因此,在值2标识身份认证阶段时,exch type字段的值必须为2。

[0638]

关于session id字段:session id字段中ssid字段的值与报文1中ssid字段的值相同。若报文3中包括csid字段,则csid字段的值与报文2中csid字段的值相同。

[0639]

在本技术实施例中,通信装置2可以首先对报文3中的icv字段进行验证,来验证报文3的完整性。在报文3通过完整性验证的情况下,再对报文3中的encrypted payload字段进行校验。这样做是因为只有报文3通过完整性验证,才说明报文3在传输过程中未被篡改,才能说明encrypted payload字段中的内容大概率可信。

[0640]

通信装置2对报文3中的icv字段进行验证时,可以对报文3中除icv字段的其它字段进行icv计算,并将计算得到的值与报文3中携带的icv字段的值进行比较,若二者相同,则确定报文3通过完整性验证,否则,确定报文3未通过完整性验证。其中,通信装置2计算icv字段所利用的算法和密钥,与通信装置1计算报文3中的icv字段所使用的算法和密钥相同。

[0641]

在一个示例中,若通信装置2确定报文3未通过完整性验证,则通信装置2可以忽略该报文,并继续等待来自通信装置1的合法的认证报文。

[0642]

当通信装置2确定报文3通过完整性验证之后,通信装置2可以继续对encryptedpayload字段进行验证。通信装置2对encrypted payload字段进行验证时,可以首先对 encrypted payload字段进行解密,得到auth payload字段和key material payload字段。

此处需要说明的是,通信装置2对encrypted payload字段进行解密的所使用的算法和密钥,与通信装置1计算得到该encrypted payload字段所使用的加密算法和密钥相匹配。

[0643]