[0001]

本发明涉及网络安全技术领域,特别是涉及一种基于蜜罐系统的信息采集辅助方法。

背景技术:[0002]

随着互联网技术的快速发展,互联网为人类生活带来的便利越来越多,但同时互联网面临的网络安全问题也日益严峻。

[0003]

蜜罐一般是指蜜罐技术,蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。蜜网诱捕节点指一台电脑或其它设备与一个具有独立地址和数据传送接收功能的网络相连,蜜网诱捕节点的主要功能在于诱捕攻击流量。蜜罐在对攻击者的攻击行为捕获的过程中能够进行数据采集,获取攻击者的数据,包括攻击者的ip和社交ip等。如果需要获取攻击者具体的攻击工具和方法等信息,还需要进一步利用攻击者的ip和社交ip进行才能完成,过程麻烦且不能及时判断攻击者的操作。

[0004]

因此,针对现有技术不足,提供一种基于蜜罐系统的信息采集辅助方法甚为必要。

技术实现要素:[0005]

本发明的目的在于避免现有技术的不足之处而提供一种基于蜜罐系统的信息采集辅助方法,能够直接获取到攻击者的用户注册表数据和截屏数据,使蜜罐使用者能够简单明了且及时的判断出攻击者所使用的工具和方法。

[0006]

本发明的目的通过以下技术措施实现。

[0007]

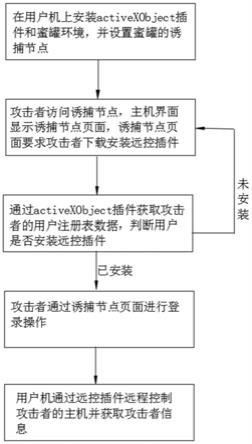

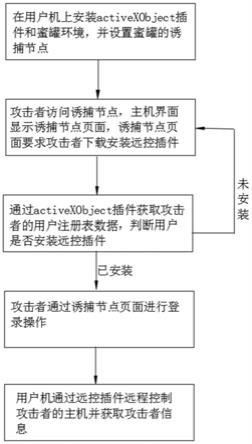

提供一种基于蜜罐系统的信息采集辅助方法,包括以下步骤:

[0008]

s1:在用户机上安装activexobject插件和蜜罐环境,并设置蜜罐的诱捕节点。

[0009]

s2:当攻击者访问诱捕节点时,攻击者主机界面显示诱捕节点页面,诱捕节点页面要求攻击者下载并安装远控插件。

[0010]

s3:通过activexobject插件获取攻击者的用户注册表数据,判断用户是否安装远控插件。

[0011]

若判断出攻击者已安装远控插件,进入步骤s4,否则诱捕节点页面会一直提示攻击者安装远控插件。

[0012]

s4:攻击者通过诱捕节点页面进行登录操作。

[0013]

s5:攻击者在诱捕节点界面登录完成后,用户机通过远控插件远程控制攻击者的主机并获取攻击者信息。

[0014]

优选的,步骤s2中诱捕节点提供的页面为管理系统的登录页面。

[0015]

优选的,步骤s2所述远控插件为ocx插件。

[0016]

优选的,步骤s5所述攻击者信息包括攻击者主机的截屏数据、攻击者的ip地址信息或者指纹信息。

[0017]

本发明的基于蜜罐系统的信息采集辅助方法,包括以下步骤:s1:在用户机上安装activexobject插件和蜜罐环境,并设置蜜罐的诱捕节点;s2:当攻击者访问诱捕节点时,攻击者主机界面显示诱捕节点页面,诱捕节点页面要求攻击者下载并安装远控插件;s3:通过activexobject插件获取攻击者的用户注册表数据,判断用户是否安装远控插件;若判断出攻击者已安装远控插件,进入步骤s4,否则诱捕节点页面会一直提示攻击者安装远控插件;s4:攻击者通过诱捕节点页面进行登录操作;s5:攻击者在诱捕节点界面登录完成后,用户机通过远控插件远程控制攻击者的主机并获取攻击者信息。攻击者信息为攻击者主机截屏,蜜罐使用方能够通过攻击者主机截屏和注册表信息直接明了的获取到攻击者的攻击方法和工具,进而能够及时的发现所面对的网络安全风险并快速做出应对。

附图说明

[0018]

利用附图对本发明作进一步的说明,但附图中的内容不构成对本发明的任何限制。

[0019]

图1是本发明一种基于蜜罐系统的信息采集辅助方法的流程图。

具体实施方式

[0020]

结合以下实施例对本发明作进一步说明。

[0021]

实施例1。

[0022]

一种基于蜜罐系统的信息采集辅助方法,包括以下步骤:

[0023]

s1:在用户机上安装activexobject插件和蜜罐环境,并设置蜜罐的诱捕节点。诱捕节点能够引导攻击者访问其自身,引导攻击者进入用户机上设置的陷阱。

[0024]

s2:当攻击者访问诱捕节点时,攻击者主机界面显示诱捕节点页面,诱捕节点页面要求攻击者下载并安装远控插件。诱捕节点提供的页面为管理系统的登录页面。本实施例中,远控插件为ocx插件。需要说明的是,远控插件不限于ocx插件,还可以是其它可以在安装的时候会向注册表写入数据,同时可以获取用户操作界面的远控插件。

[0025]

s3:通过activexobject插件获取攻击者的用户注册表数据,判断用户是否安装远控插件。activexobject可以获取到注册表的数据,而ocx插件在安装的时候会向注册表中写入数据,如果activexobject检测到了ocx远控插件写入的数据,那么说明ocx远控插件已经被安装了,若果没有检测到ocx远控插件写入的数据则表明没有安装ocx远控插件。

[0026]

若判断出攻击者已安装远控插件,进入步骤s4,否则诱捕节点页面会一直提示攻击者安装远控插件。

[0027]

s4:攻击者通过诱捕节点页面进行登录操作。

[0028]

s5:攻击者在诱捕节点界面登录完成后,用户机通过远控插件远程控制攻击者的主机并获取攻击者信息。攻击者信息包括攻击者主机的截屏数据、攻击者的ip地址信息或者指纹信息。

[0029]

该基于蜜罐系统的信息采集辅助方法,能够获取攻击者的用户注册数据,然后诱导攻击者安装远控插件,用户机能够通过远控插件获取攻击者的截屏数据,进而直接明了

的能够判断出攻击者所使用的攻击方法和工具,方便省时。

[0030]

实施例2。

[0031]

一种基于蜜罐系统的信息采集辅助方法,其他特征与实施例1相同,不同之处在于:本实施例以用户主机系统为centos7具体说明基于蜜罐系统的信息采集辅助方法,包括以下步骤:

[0032]

s1:在用户机上安装activexobject插件。

[0033]

s2:在用户主机上安装kippo,对kippo进行测试,查看kippo监听的端口并用另一台机器登录端口模拟交互登录。在安装kippo过程中设置ssh登陆蜜罐的用户名和密码。ssh登陆蜜罐的用户名和密码保存于kippo的userdb.txt中,这里的密码尽可能设置为弱口令密码。

[0034]

s3:创建诱捕节点。具体是,在用户主机上添加一张物理网卡,在此网卡上配置多个vlan虚拟网卡,配置虚拟网卡ip。

[0035]

s4:当攻击者探测访问到诱捕节点时,攻击者主机界面显示ssh登陆蜜罐的登录页面,页面要求攻击者下载并安装ocx远控插件才能登录。

[0036]

s5:通过activexobject插件获取攻击者的用户注册表数据,判断用户是否安装ocx远控插件。

[0037]

若判断出攻击者已安装ocx远控插件,攻击者在ssh登陆蜜罐的登录页面进行登录,否则诱捕节点页面会一直提示攻击者安装ocx远控插件。

[0038]

s6:攻击者在ssh登陆蜜罐的登录页面登录完成后,用户机通过ocx远控插件远程控制攻击者的主机并获取攻击者主机截屏数据等信息,可以简单明了的获取到攻击者的攻击工具和方法。

[0039]

该基于蜜罐系统的信息采集辅助方法,能够获取攻击者的用户注册数据和攻击者的截屏数据,进而直接明了的能够判断出攻击者所使用的攻击方法和工具,方便省时。

[0040]

最后应当说明的是,以上实施例仅用以说明本发明的技术方案而非对本发明保护范围的限制,尽管参照较佳实施例对本发明作了详细说明,本领域的普通技术人员应当理解,可以对本发明的技术方案进行修改或者等同替换,而不脱离本发明技术方案的实质和范围。