合并管理系统及合并管理系统的控制方法与流程

1.本发明涉及基于令牌的合并账户管理系统及其方法,涉及在多个云之间合并管理账户并向账户自动授予角色的基于令牌的合并账户管理系统及其方法。

背景技术:

2.云(cloud)系统提供一种通过终端连接虚拟服务器来自由实现所需服务的环境。

3.云系统包括:通过向个人用户租赁一些存储空间来使个人用户通过终端连接云系统并将数据存储在分配到的空间的服务;提供基本计算环境或网络服务等基础设施的服务;以及用于计算机使用的平台或解决方案的平台服务,并且,还包括可使用户通过网络使用应用软件的软件服务。

4.云系统被用于移动应用程序、游戏、购物中心、社交网络服务等各种领域。

5.在这种云系统中,使用或提供服务的用户可在没有时间、空间限制情况下使用资源,并且,可以实时确认使用现状。

6.由此,近年来许多企业将企业内信息技术(it)资产转移至云环境,并在云环境中进行企业针对客户的服务以及一系列工作。

7.随着在云环境中处理各种数据,对安全性的关注度日益增加,例如对云的角色访问控制等。

8.就云的特性而言,无法物理上进行角色访问控制,因此,在安全性方面大部分依赖于由诸如亚马逊网络服务(aws)、微软(ms)之类的云服务提供商提供的针对云服务的身份识别与访问管理(iam,identity and access management)服务。以身份识别与访问管理为代表的该项技术可以对可访问云服务的角色进行详细编辑,并提供所访问的用户活动的日志。

9.并且,可通过多因素身份验证(mfa,multi factor authentication)等另外安全装置来控制无效用户的访问。

10.但是,云服务提供商当前所提供的身份识别与访问管理功能仍然存在安全方面的问题,尤其在使用性方面存在多数问题。

11.为了解决这些安全方面的问题,韩国公开专利10-2018-0068514号提供基于云的虚拟安全服务。但是,这种安全服务也由于基于云,因而存在无法保障云服务自身安全的问题。

12.对于有关云服务方面在全球市场中占据相当大份额的代表性云服务-亚马逊网络服务(aws,amazon web services)而言,向每个账户单位提供分离的身份识别与访问管理服务。亚马逊网络服务用户可以根据需要生成多个账户,因而为了对主要进行的工作或每个部门资源的分离及管理,存在一个公司需要生成多个账户的问题。

13.由于亚马逊网络服务的身份识别与访问管理服务隶属于每个账户,因而当特定用户需要对多个亚马逊网络服务账户的访问角色时,存在必须通过需要访问的亚马逊网络服务账户各自的身份识别和连接管理服务来设置访问角色的问题。

14.因此,由于需要为一个用户生成多个身份识别与访问管理账户,因而需要控制企业内亚马逊网络服务环境的访问环境的管理员需要管理比实际用户的数量更多的身份识别与访问管理账户。

15.由此存在如下问题:工作效率降低,并且难以准确地掌握每个账户的实际用户,并且这种方式可成为可能导致重大安全事故的原因。

16.并且,管理企业云的管理员在云环境中限制未经允许的位置及用户的连接,持续监控用户的登录历史,并通过确认是否存在违反安全策略的登录历史来维护安全性。

17.当企业运营多个云服务且根据工作或部门分别运营单独的账户时,管理员需要监控针对每个云服务的所有账户,因而存在需要监控的账户数量显著增加的问题。

18.随着需要管理的账户数量的增加,需要投入更多的人力以维护安全性,这是增加管理成本的重大因素。

19.另一方面,由于企业强有力的安全策略,用户需要利用允许的互联网协议地址(ip)或仅在指定的位置进行基础设施(infra)管理业务,因而存在诸多不便。

20.尤其,为了处理在企业外部,例如在下班后发生的问题,即使是简单的工作也需要移动到指定的位置,因而需要到办公室等上班。

21.另一方面,即使通过连接互联网协议地址或指定的位置来限制对账户的访问,也不存在可以确认实际连接者是否为合法用户,例如是否由黑客等连接的方法,因而仍然可发生安全问题。

22.如上所述,在云服务中,若在云环境中提供服务的提供者(企业)加强安全性,则存在利用服务的用户的便利性降低的问题。因此,需要一种改善用户便利性的同时加强安全性的方案。

技术实现要素:

23.本发明所要解决的问题在于,提供一种基于与用户的业务时间表或移动位置有关的信息,将用户的位置和工作环境与用户的账户进行匹配来自动设置及更改角色的基于令牌的合并账户管理系统及其方法。

24.本发明提供一种用于合并管理针对多个云服务的账户的基于令牌的合并账户管理系统及其方法。

25.本发明提供一种通过对应于用户的位置和工作环境的变化来变更角色,从而提高用户的便利性的同时加强安全性的基于令牌的合并账户管理系统及其方法。

26.本发明的技术问题不限于以上所提及的技术问题,本发明所属技术领域的普通技术人员可通过以下记载明确理解未提及的其他技术问题。

27.用于实现上述问题的本发明一实施例的基于令牌的合并账户管理系统的特征在于,包括:多个云系统,用于提供云服务;终端,通过被授予角色的合并账户连接到多个上述云系统来接收资源;以及管理服务器,用于管理多个合并账户,使得上述终端通过上述合并账户连接到多个上述云系统,上述管理服务器包括:管理部,注册用于连接到多个上述云系统的上述合并账户,根据预设的位置信息及时间表信息向上述合并账户授予角色;以及连接部,用于认证上述合并账户对多个上述云系统的连接,上述连接部基于多令牌管理上述合并账户对上述云服务的连接来简化认证体系,上述管理部映射上述合并账户与用于连接

到上述云系统的角色,并对应于上述位置信息或上述时间表信息来输出与能够连接到的云服务有关的信息。

28.本发明的特征在于,上述管理部对应于上述位置信息或上述时间表信息来自动变更针对上述合并账户的角色。

29.本发明的特征在于,当上述终端利用上述合并账户连接到上述云系统时,上述管理部存储与在上述合并账户中所使用的服务、资源、工作明细有关的历史数据。

30.本发明的特征在于,上述管理部不针对多个上述云系统注册单个账户,而是映射上述合并账户与针对所请求的云服务的访问角色,以通过上述合并账户连接到多个上述云系统。

31.本发明的特征在于,在上述终端利用上述合并账户连接上述云系统的过程中,上述连接部判断上述合并账户的互联网协议地址是否变更,并基于上述时间表信息判断是否为允许连接时间,从而在并非为允许的互联网协议地址或允许连接时间的情况下,断开上述终端的连接。

32.本发明的特征在于,上述管理部仅通过对上述合并账户的第一次认证来管理针对所要连接的云系统的多个账户。

33.本发明的合并管理系统的控制方法包括:生成映射到用于提供云服务的多个云系统的合并账户的步骤;映射上述合并账户与用于连接到上述云系统的角色的步骤;根据在上述合并账户中设置的位置信息或时间表信息来授予针对上述合并账户的角色的步骤;终端使用上述合并账户尝试连接多个上述云系统中的一个云系统的步骤;基于多令牌对上述合并账户进行认证,并基于授予上述合并账户的角色来判断是否允许连接到上述云系统的步骤;输出与能够对应于上述位置信息或上述时间表信息来连接的云服务有关的信息的步骤;以及上述终端通过连接到允许连接的云系统来接收云服务的步骤。

34.本发明的合并管理系统的控制方法还包括:基于上述合并账户的上述位置信息来判断是否允许分配到上述合并账户的互联网协议地址的步骤;以及基于上述合并账户的时间表来判断是否为允许连接的时间的步骤。

35.本发明的基于令牌的合并账户管理系统及其方法限制账户的生成,以在云环境中向用户发行一个账户,从而可以抑制不必要账户的生成,并减少用于监控账户的人力和成本。

36.并且,在本发明中,通过结合受限账户生成策略和用户识别信息,可以易于管理连接历史,明确连接的账户中进行的操作的执行对象以及其操作理由,从而显著提高管理的便利性。

37.在本发明中,可通过向账户授予角色来事先预防由于用户或管理员的疏忽引起的安全事故。在本发明中,针对特定账户,根据指定的业务时间表或连接位置设置不同的读取角色和写入角色来限制角色,从而可加强安全性。

38.并且,在本发明中,基于诸如用户的业务时间表(schedule)或连接位置之类的与用户行为有关的数据来向账户自动授予角色,从而不仅加强安全性,而且随着角色自动变更,无需重置角色,因此具有显著提高用户便利性的效果。

39.在本发明中,利用基于令牌的合并账户提供云服务,从而不限于特定服务器,而是可通过任何服务器请求认证,防止服务器的超负荷,易于根据多路连接进行认证处理,从而

可简化认证体系。

40.并且,在本发明中,通过基于令牌的合并账户,无需在系统上使用网络跟踪器,因而当使用利用合并账户的云服务时,具有加强安全性的效果。

41.在本发明中,随着基于令牌处理针对多个云服务的认证,可以共享针对多个云服务的角色,从而具有显著提高扩展性的效果。

附图说明

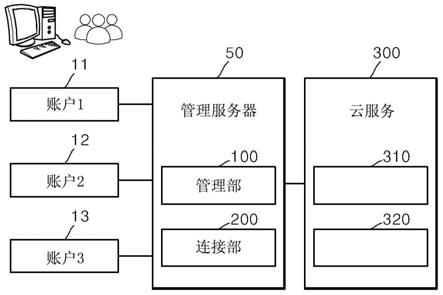

42.图1为示出本发明的基于令牌的合并账户管理系统的结构的图。

43.图2为简要示出本发明的基于令牌的合并账户管理系统的管理服务器的结构的图。

44.图3为示出本发明的基于令牌的合并账户管理系统的根据管理服务器的映射的实施例的图。

45.图4为用于说明本发明的基于令牌的合并账户管理系统的根据位置的账户的角色变更的参照图。

46.图5为用于说明本发明的基于令牌的合并账户管理系统的根据业务时间表的账户的角色设置的参照图。

47.图6为用于说明本发明的基于令牌的合并账户管理系统中的基于令牌的映射的参照图。

48.图7为示出本发明的基于令牌的合并账户管理系统的基于位置或时间表的连接限制方法的流程图。

具体实施方式

49.可参考以下详细描述的实施例以及附图来明确理解本发明的优点和特征以及实现它们的方法。然而,本发明不限于以下公开的实施例,而是能够以各种不同的形式实现。提供本实施例仅仅是为了使本发明的公开完整,并且将本发明的范围完整地告知本发明所属技术领域的普通技术人员,本发明仅由权利要求的范畴定义。在整个说明书中,相同的附图标记指代相同的结构要素。本发明的控制配置可以由至少一个处理器构成。

50.图1为示出本发明的基于令牌的合并账户管理系统的结构的图。

51.如图1所示,本发明的基于令牌的合并账户管理系统包括:多个云系统,用于提供多个云(cloud)服务300;以及管理服务器50,用于控制用户1通过终端10连接到云服务并管理用户1的账户90。用户通过终端10连接到云服务。

52.基于令牌的合并账户管理系统在多个网络互联的互联网服务环境中运行,通过与多个云系统相连接来向用户提供云服务的同时合并管理多个云服务的账户,并通过管理针对用户账户的访问角色来限制对云服务的连接。

53.从云系统提供的云服务300可以提供多种服务,例如提供存储空间的服务、提供基础设施、平台、软件的服务等。例如,云(cloud)服务器不仅提供诸如qws、azure、soft-layer之类的各种云服务,而且提供idc服务。

54.管理服务器50连接到多个云系统的云服务300(310至330)来生成并管理用于利用每个云服务的账户。

55.并且,管理服务器50根据用户连接云服务的位置、用户使用的终端以及用户的业务时间表来变更针对账户的角色。

56.管理服务器50在每个云系统中针对多个云服务中的每个云服务不单独生成账户,而是当用户针对一个云服务生成账户时,可使用户通过使用一个账户来利用多个云服务。

57.管理服务器50通过与可以合并管理的云服务的合同来支持用户可通过一个账户利用多个云服务。

58.并且,管理服务器50可使用户通过在管理服务器的合并账户管理服务中生成账户来使用多个云服务。

59.随着实施基于令牌的认证,管理服务器50利用合并账户来管理用户连接多个云系统,并设置角色,从而在简化认证体系的同时向用户提供多个云系统的服务。

60.管理服务器50通过将多个云系统映射到合并账户来进行管理,并且通过基于令牌对合并账户进行认证来向多个云系统提供基于令牌的认证,从而处理服务连接。

61.管理服务器50通过基于令牌的合并账户,与服务提供商无关地向用户提供针对多个云系统的云服务,而不限于特定服务提供商及其附属公司。

62.与以往服务器认证方式相比,基于令牌的认证方式无需向特定服务器请求认证,而是可以通过任何服务器请求认证,因此可以根据多路连接进行认证处理,由于无需维护会话,因此可以防止服务器的超负荷,无需使用网络跟踪器,并且可以共享针对多个云服务的角色。对于用户利用终端10的连接或服务请求,管理服务器50发行令牌,并管理所发行的令牌。用户的终端10存储所发行的令牌,并在日后连接服务时与令牌一同向管理服务器请求连接。

63.由此,管理服务器50可通过验证从终端接收的令牌的有效性来处理用户的连接,随着基于多令牌处理针对合并账户的认证,处理对多个云服务的连接,从而响应于用户的请求来向终端10提供云服务。

64.当用户1通过终端10利用云服务300时,管理服务器50为一个用户生成一个账户,并通过基于多令牌的认证,使得用户通过使用一个账户来利用多个云服务300。管理服务器50可以限制一个用户生成多个账户。

65.并且,当多个用户通过每个终端(11至13)使用各自的账户来利用云服务时,管理服务器50监控多个用户的账户(91至93),并变更多个用户的账户对云服务的连接角色。

66.管理服务器50合并管理多个云服务,为了使用户利用云服务,处理对用户账户的访问角色的委托,并执行对单点登录(sso,single sign-on)系统的代理认证。

67.并且,管理服务器50利用合并认证管理(内扩网接入管理(eam,extranet access management))和合并账户管理(身份识别与访问管理(iam,identity and access management))实施合并认证,并提供基于saml2.0的多重登录访问(multiple sign-in access)认证及管理服务。

68.对于如上所述的多个认证管理系统,特定云系统可以基于多令牌,通过合并账户对每个认证管理系统进行代理认证或认证管理来处理对云系统的连接。

69.用户的终端10是可通过网络连接发送和接收数据的设备,可以使用计算机、笔记本电脑、膝上型计算机、智能手机、个人数字助理、平板电脑和可穿戴设备,但不限于此,可以使用其他可连接云服务的设备。

70.图2为简要示出本发明的基于令牌的合并账户管理系统的管理服务器的结构的图。

71.如图2所示,管理服务器50包括:管理部100,用于存储并管理与多个云服务300有关的账户信息;以及连接部200,用于管理并认证用户通过终端10连接多个云服务。

72.管理部100存储并管理与多个云服务300有关的账户信息,并且提供针对云账户的接口模块。

73.并且,管理部100向身份提供商(以下,idp)的用户信息和组授予针对云账户的角色,并提供每个用户的访问历史。

74.管理部100是使用合并账户管理(身份识别与访问管理(iam,identity and access management))和合并认证管理(内扩网接入管理(eam,extranet access management))的合并中继模块,进行用于实现可通过一个账户利用多个云服务的单点登录(sso,single sign-on)的合并账户管理。

75.管理部100包括账户管理部110、第一次认证部120、映射部130、时间表部140及数据部150。

76.账户管理部110设置并管理合并账户。

77.账户管理部110生成并管理用于使用多个云服务的用户的账户,并向账户授予对云服务的访问角色。

78.账户管理部110用于合并管理用户的账户,在身份提供商(idp)中注册针对多个云服务的合并账户和角色信息,并且可以修改针对映射到账户的角色变更的信息。

79.账户管理部110提供针对云账户的接口,通过将身份提供商(idp)的用户和针对多个云服务的角色组映射到合并账户来授予针对合并账户的角色。

80.并且,账户管理部110通过记录并存储在针对合并账户的账户管理及角色授予过程中发生的一系列事件,从而提供可查询针对相关角色变更的事件的记录的历史管理功能。

81.为了注册针对用户的合并账户,账户管理部110在每个云中生成用于映射到身份提供商(idp)的角色模块的账户和角色信息。账户管理部110通过身份提供商(idp)管理合并账户,从而在管理针对多个用户的多个账户时,可提高便利性和有效性。

82.在亚马逊网络服务的情况下,账户管理部110在通过使用由身份提供商(idp)提供的元数据生成身份提供商(idp)信息之后,在管理控制台中生成适合目的身份识别与访问管理角色(iam role)来将其注册到管理部100,通过设置适合于使用云服务目的控制台连接有效时间来完成合并账户信息的注册。

83.为了管理每个用户对云服务的连接,账户管理部110能够以1:1、1:n、n:n映射身份提供商(idp)的用户信息和合并账户角色。

84.并且,为了补充对用户单位的角色信息的管理不便性,账户管理部110可以针对用户生成组来进行注册。账户管理部110通过向注册的组映射云账户角色来生成可向组中包括的多个用户集中授予相同角色的访问管理信息。

85.账户管理部110管理每个服务提供者(service provider)针对多个云服务使用的账户(account)、针对账户的角色(role)以及账户组。

86.账户管理部110包括:映射(mapping)模块,用于映射针对用户的注册账户

(account)的角色(role);以及时间表(schedule)模块,用于对用户的连接实时控制。

87.当为用户的合并账户设置特定角色时,账户管理部110向相应账户授予角色,并且,当用户实际连接时,根据角色允许或限制连接。

88.并且,账户管理部110存储用户使用账户连接服务的位置和业务内容,存储并管理连接历史。

89.第一次认证部120进行对用户的合并账户的认证。

90.当用户使用合并账户登录系统以使用云服务时,第一次认证部120基于登录的终端的连接互联网协议地址和用户的业务时间表来确认是否为能够连接的时间表(schedule)。

91.第一次认证部根据用户的位置和预先注册的业务时间表显示可连接的服务提供者的账户(account)及角色(role)。

92.当可以连接到多个云服务中的特定云服务时,第一次认证部120可以显示与相应云服务有关的信息。

93.在此情况下,账户管理部110可以与用户的账户联动,与针对组的账户联动,并控制访问。

94.账户管理部110在将所要联动的服务提供者的账户(account)及角色(role)信息注册到合并认证系统,并映射(mapping)到合并账户之后,设置连接控制方法。

95.账户管理部110将所要联动的服务提供者的账户(account)及角色(role)信息注册到合并认证系统并映射(mapping)到合并账户组之后,根据需要,通过注册时间表(schedule)来设置组用户的连接控制方法。

96.账户管理部110可以基于特定用户的位置授予角色以能够连接云服务。

97.并且,账户管理部110可以基于预先注册的业务时间表来授予角色,以能够在特定时间内通过特定账户的角色(role)连接云服务。

98.为了访问云服务的资源,账户管理部110可以选择用户的账户角色(account-role)并设置允许连接的时间。并且,账户管理部可向相应账户角色(account-role)映射单个用户或用户组。

99.账户管理部110将根据这种设置的信息存储为角色数据。

100.通过账户管理部110的角色设置,基于特定位置向用户授予角色或在特定时间内向用户授予角色,从而可使用户访问资源。

101.账户管理部11可以将角色设置为除特定位置或特定时间外拒绝访问资源。特定位置是用户注册的位置或互联网协议地址,特定时间是根据业务时间表的时间。

102.例如,账户管理部11可将角色设置为可在a位置使用c服务的资源b小时。并且,账户管理部110可对于在a位置上的连接,将角色设置为无论何时均可使用所有资源,另一方面,还可将角色设置为在b时间内可在任何位置进行连接。

103.映射部130向合并账户映射每个角色(role),并将每个账户作为组进行管理。

104.时间表部140实施用户的连接控制。时间表部140使用用户利用终端进行的连接位置,即互联网协议地址来确认位置,并存储及管理用户的业务时间表。

105.时间表部140可通过注册互联网协议地址限制或时间表(schedule)来设置用户的连接控制方法。

106.当位置和时间表根据管理部的请求而变更时,时间表部140提供与此有关的信息。并且,时间表部140根据请求确认终端的当前位置和终端的连接位置(互联网协议地址)是否一致。

107.连接部200通过确认账户的角色来实施服务连接。

108.对于多个云服务,连接部200通过基于多个令牌对基于saml2.0的多重登录访问(multiple sign-in access)进行认证及管理,从而利用多令牌进行对多个云服务的认证体系简化服务。

109.连接部200基于管理部100生成的身份提供商(idp)的用户账户和根据合并账户功能的角色映射信息,可使登录的身份提供商(idp)的用户查询用于直接访问多云控制台的第二次控制台连接认证和访问账户目录以及根据访问的历史(history)等。

110.连接部200以连接所要与管理部管理的账户联动的服务提供者(service provider,以下,sp)为目的,进行通过saml联动实施授权(authorization)并连接的第二次认证。

111.连接部200利用合并账户提供基于多令牌的认证体系简化服务。连接部200包括连接管理部210和第二次认证部220。

112.连接管理部210通过确认允许登录合并账户的互联网协议地址和设置为可连接的时间表(schedule),来限制登录到合并账户中的服务提供者,从而控制访问。

113.第二次认证部220在对管理部进行第一次认证之后,进行对用户的第二次认证。

114.当通过选择能够连接到的账户及角色来尝试连接时,第二次认证部220利用saml2.0方式确认请求连接服务提供者的账户及角色的有效性。若根据确认结果请求为正确请求,则第二次认证部220允许连接相应服务。

115.第二次认证部220在目标服务(服务提供商(service provider))能够进行saml2.0联动的前提下工作,并以针对目标服务提供的云账户(account)及相应账户的角色(role)已被定义为前提。

116.图3为示出本发明的基于令牌的合并账户管理系统的根据管理服务器的映射的实施例的图。

117.如图3所示,合并账户管理系统的管理服务器50管理账户。

118.如图3的(a)部分所示,管理部100基于账户的位置,即通过设置用户的连接位置、连接控制台映射来管理账户。

119.管理部100可通过修改键、账户权限、用户、用户组、互联网协议地址来设置或修改用户的账户。

120.对于注册的用户或用户组,管理部100通过比较连接服务的位置,即连接时使用的互联网协议地址和指定的互联网协议地址来管理对用户账户的连接。

121.并且,如图3的(b)部分所示,管理部100基于时间表(日期/时间)设置用户的连接控制台映射来管理账户。

122.管理部100可通过输入针对修改键、账户角色、用户、用户组、星期和时间的时间表来设置或修改用户的账户。

123.管理部100根据注册的用户或用户组以及指定的时间表来管理对用户账户的连接。

124.图4为用于说明本发明的基于令牌的合并账户管理系统的根据位置的账户的角色变更的参照图。

125.如图4所示,用户可通过终端10在多个位置(p1至p3)连接云服务300。

126.用户可在公司p1的办公室利用合并账户91连接云服务。并且,用户可在家p2利用合并账户91连接云服务。并且,用户可在移动中在交通工具p3中利用合并账户91连接云服务。

127.在此情况下,管理部100可以基于预先注册的位置或时间表来向公司p1授予第一角色81,向家p2授予第二角色82,向交通工具p3授予第三角色83。

128.在第一角色至第三角色中,针对云服务允许的资源的种类可以设置成不同。并且,角色第一角色至第三角色可以是针对资源的读取、写入或阻止连接。

129.例如,用户可以利用合并账户在公司p1连接云服务来根据第一角色处理资源,在公共汽车、地铁和个人车辆等交通工具中,可根据第三角色阻止连接。并且,当在家连接云服务时,用户可根据第二角色,利用合并账户仅在下午7点以后连接云服务。

130.即使用户在移动的同时通过相同的终端10使用相同的合并账户连接云服务,管理部也会根据连接的互联网协议地址或预先注册的时间表自动变更对合并账户的角色。

131.由此,用户能够以根据位置或时间表变更的角色连接云服务来处理指定的工作。

132.另一方面,管理服务器50根据用户的位置或时间表变更针对合并账户的角色来限制连接,从而可以防止用户的不当访问、不当服务的使用、黑客等事故。

133.当利用合并账户连接时,管理服务器50存储连接位置和进行的工作明细作为历史数据。由此,管理服务器的管理员可通过历史数据监控合并账户。

134.图5为用于说明本发明的基于令牌的合并账户管理系统的根据业务时间表的账户的角色设置的参照图。

135.如图5所示,第一用户1、第二用户3、第三用户3可以形成第一组8或第二组9。

136.管理服务器50针对用户或组注册第一账户91、第二账户92、第三账户93、第四账户94、第五账户95作为用于利用多个云服务的合并账户。

137.在第一账户91设置有第一角色a、第二角色b、第三角色c,在第二账户92设置有第四角色d,在第三账户93设置有第一角色a、第五角色e、第六角色f、第七角色g。并且,在第四账户94设置有第八角色h、第九角色i、第十角色j,可在第五账户95设置有第十一角色k、第十二角色l。

138.作为授予账户的角色,第一角色至第十二角色(a至l)包括与连接及使用每个云服务有关的权限(permission)。

139.第一用户1可通过第一账户利用第一角色、第三角色来使用云服务。并且,第一用户1可以利用包括在第一组8中并具有第八角色h、第九角色i的第四账户来使用云服务。

140.另一方面,第二用户2可以使用第一账户91、第三账户93或通过第一组8、第二组9使用第四账户94、第五账户95。

141.管理服务器50与用户的位置(互联网协议地址)和根据时间表变更的角色相对应地设置并管理这种账户的使用。并且,管理服务器50可通过组对相应组中包括的用户的账户集中设置或变更角色。

142.图6为用于说明本发明的基于令牌的合并账户管理系统中的基于令牌的映射的参

照图。

143.如图6所示,连接部200基于多令牌管理合并账户对云服务的连接。

144.用户利用终端10连接云服务300。

145.当终端10基于用于利用云服务的接口尝试连接时,通过身份提供商(idp)并利用统一资源定位器(url)进行映射(步骤s301)。

146.管理服务器的管理部100对通过终端10请求的合并账户进行第一次认证(步骤s302),连接部200通过确认针对用户账户的角色来进行第二次认证(步骤s303)。当完成认证时,终端通过合并账户连接云服务。

147.连接部200根据用户的位置,即终端连接的互联网协议地址或相应账户的时间表确认角色来认证用户。

148.管理部100根据预先设置的用户的位置(互联网协议地址)或时间表,自动变更针对账户的角色。随着账户角色的变更,用户可被授予对应于位置或时间表的进行状态的访问角色。

149.云服务300确认针对用户账户的角色,并临时授予安全资格(步骤s304)。

150.连接部确认云服务300对终端的连接的响应(步骤s305),相应数据传输到终端10(步骤s306)。

151.终端10通过确认云服务的响应来成功连接到服务,并将相关数据重新传输到管理部100。

152.管理部100基于与用户的服务使用有关的数据来存储并管理历史数据。

153.由此,用户可通过终端10利用合并账户连接到云服务来接收与所需服务有关的资源。

154.图7为示出本发明的基于令牌的合并账户管理系统的基于位置或时间表的连接限制方法的流程图。

155.如图7所示,管理部100根据用户对云服务的使用来注册合并账户。管理部对应于输入的位置信息(互联网协议地址)或时间表来自动授予并变更针对合并账户的角色。

156.终端10通过合并账户尝试连接云服务。

157.连接部200基于位置或时间表来判断是否允许终端10利用合并账户连接的尝试(步骤s410)。

158.例如,连接部200在终端10的合并账户中判断用于连接到的互联网协议地址是否为指定的互联网协议地址。并且,连接部200可以基于合并账户中设置的时间表来判断是否为允许连接的时间。并且,连接部200还可根据终端的种类来判断访问角色。

159.连接部200基于位置和时间表中的至少一个来通过终端10的合并账户进行针对云服务的连接的认证。

160.当认证失败时,拒绝连接终端10(步骤s480)。

161.当认证完成时,连接部200向云服务传输用于连接到终端10的云服务的请求(步骤s420)。

162.云服务确认用户的账户,并确认被授予的角色来判断是否允许连接。云服务传输对允许连接的响应(步骤s440),连接部向终端传输响应。

163.由此,终端10通过合并账户连接到云服务(步骤s460),并请求资源来进行工作。在

此情况下,可根据向合并账户授予的角色来限制可使用的资源。

164.在终端10连接到云服务的状态下,连接部持续确认互联网协议地址是否改变,并根据时间表确认是否为允许连接的时间,从而判断相应账户是否为允许连接的账户(步骤s470)。

165.当在连接云服务的状态下变更互联网协议地址或超出时间表并达到不允许的时间时,终端10的连接被拒绝(步骤s480)并断开连接。

166.当连接云服务时,管理部100存储与通过合并账户使用终端的资源有关的历史数据。

167.以如上所述的方式工作的本实施例的设置能够以独立硬件装置的形式实现,作为至少一个处理器(processor),能够以包括在诸如微处理器或通用计算机系统之类的其他硬件装置的形式被驱动。

168.以上描述仅仅为对本发明技术思想的示例性描述,本发明所属技术领域的普通技术人员可在不脱离本发明的本质特性的范围内进行各种修改及变形。因此,在本发明中公开的实施例并非旨在限制本发明的技术思想,而是用于描述本发明的技术思想,并且本发明技术思想的范围不受这些实施例的限制。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1