故障弱化场景下的密钥处理方法、装置、设备及储存介质与流程

1.本技术涉及通信技术领域,尤其涉及一种故障弱化场景下的密钥处理方法、装置、设备及储存介质。

背景技术:

2.故障弱化场景是指在长期演进技术(long term evolution,lte)宽带集群通信(broadband trunking communication,btrunc)系统网络中,当基站与核心网之间的通信中断,或者核心网发生故障时,基站能够处理该基站覆盖范围内用户的注册和业务请求,支持单呼和组呼等业务的场景。

3.在现有技术中,故障弱化场景的实现主要通过基站与用户设备(user equipment,ue)建立连接并进行初始化安全激活,之后对用户进行集群注册。

4.然而,现有技术中由于基站进行初始化安全激活的过程中携带空算法,导致存在被仿冒的风险,安全性低。

技术实现要素:

5.本技术提供一种故障弱化场景下的密钥处理方法、装置、设备及储存介质,以解决现有技术中由于基站进行初始化安全激活的过程中携带空算法,导致存在仿冒风险,安全性低的问题。

6.第一方面,本技术实施例提供一种障弱化场景下的密钥处理方法,应用于基站,所述基站包括asu mme,所述方法包括:

7.在故障弱化场景下,接收ue发送的rrc连接建立完成消息,所述rrc连接建立完成消息中携带nas消息,所述nas消息包括附着请求;

8.根据所述asu mme根据存储的所述ue的基础密钥生成的加密和完整性保护密钥,进行初始安全激活过程,为所述ue建立初始上下文;

9.获取所述ue的无线能力信息;

10.根据所述无线能力信息,向所述ue发送安全模式命令,所述安全模式命令中包括所述基础密钥;

11.接收所述ue返回的安全模式完成消息,并完成所述ue的附着。

12.在第一方面的一种可能设计中,所述根据所述asu mme根据存储的所述ue的基础密钥生成的加密和完整性保护密钥,进行初始安全激活过程,包括:

13.向所述ue发送安全激活消息,所述安全激活消息中包括所述加密和完整性保护密钥以及加密和完整性保护算法;所述加密和完整性保护算法包括以下任一种算法:aes、snow3g、zuc。

14.接收所述ue返回的安全激活响应消息,完成初始安全激活过程。

15.在第一方面的另一种可能设计中,所述ue发送的rrc连接建立完成消息之前,所述方法还包括:

16.接收核心网的mme发送的密钥传输消息,所述密钥传输消息中包括所述ue的imsi和加密的基础密钥;

17.将所述密钥传输消息发送至asu mme中进行解密和存储。

18.在第一方面的再一种可能设计中,所述方法还包括:

19.向所述ue发送rrc连接重配置消息,所述rrc连接重配置消息中包括附着接受消息;

20.接收所述ue返回的rrc连接重配置完成消息;

21.接收所述ue发送的附着完成消息,并将所述附着完成消息发送至所述asu mme。

22.可选的,所述方法还包括:

23.为所述ue重新分配guti;所述rrc连接重配置消息还包括所述guti。

24.在第一方面的又一种可能设计中,所述方法还包括:

25.接收所述ue发送的集群注册请求消息;

26.根据所述集群注册请求消息进行集群注册,并向所述ue发送集群注册接收消息。

27.可选的,所述接收ue发送的rrc连接建立完成消息之前,所述方法还包括:

28.接收所述ue发送的随机接入前导码;

29.向所述ue返回随机接入响应;

30.接收所述ue发送的rrc连接建立请求消息;

31.向所述ue返回rrc连接建立消息。

32.第二方面,本技术实施例提供一种障弱化场景下的密钥处理方法,应用于mme,所述方法包括:

33.在ue入网完成后,获取所述ue的基础密钥,并根据预先配置的加密算法进行加密得到加密的基础密钥;

34.向基站发送密钥传输消息,所述密钥传输消息包括所述ue的imsi和所述加密的基础密钥。

35.第三方面,本技术实施例提供一种故障弱化场景下的密钥处理装置,包括:接收模块、激活模块、获取模块以及发送模块;

36.所述接收模块,用于在故障弱化场景下,接收ue发送的rrc连接建立完成消息,所述rrc连接建立完成消息中携带nas消息,所述nas消息包括附着请求;

37.所述激活模块,用于根据所述asu mme根据存储的所述ue的基础密钥生成的加密和完整性保护密钥,进行初始安全激活过程,为所述ue建立初始上下文;

38.所述获取模块,用于获取所述ue的无线能力信息;

39.所述发送模块,用于根据所述无线能力信息,向所述ue发送安全模式命令,所述安全模式命令中包括所述基础密钥;

40.所述接收模块,还用于接收所述ue返回的安全模式完成消息,并完成所述ue的附着。

41.在第三方面的一种可能设计中,所述激活模块,具体用于:

42.向所述ue发送安全激活消息,所述安全激活消息中包括所述加密和完整性保护密钥以及加密和完整性保护算法;所述加密和完整性保护算法包括以下任一种算法:aes、snow3g、zuc。

43.接收所述ue返回的安全激活响应消息,完成初始安全激活过程。

44.在第三方面的另一种可能设计中,所述接收模块,还用于接收核心网的mme发送的密钥传输消息,所述密钥传输消息中包括所述ue的imsi和加密的基础密钥;所述发送模块,还用于将所述密钥传输消息发送至asu mme中进行解密和存储。

45.在第三方面的再一种可能设计中,所述接收模块,还用于向所述ue发送rrc连接重配置消息,所述rrc连接重配置消息中包括附着接受消息;所述接收模块,还用于接收所述ue返回的rrc连接重配置完成消息;所述接收模块,还用于接收所述ue发送的附着完成消息,并将所述附着完成消息发送至所述asu mme。

46.可选的,所述故障弱化场景下的密钥处理装置还可以包括:分配模块;

47.所述分配模块,用于为所述ue重新分配guti;所述rrc连接重配置消息还包括所述guti。

48.在第三方面的又一种可能设计中,所述接收模块,还用于接收所述ue发送的集群注册请求消息;所述发送模块,还用于根据所述集群注册请求消息进行集群注册,并向所述ue发送集群注册接收消息。

49.在第三方面的又一种可能设计中,所述接收模块,还用于接收所述ue发送的随机接入前导码;所述发送模块,还用于向所述ue返回随机接入响应;所述接收模块,还用于接收所述ue发送的rrc连接建立请求消息;所述发送模块,还用于向所述ue返回rrc连接建立消息。

50.第四方面,本技术实施例提供一种故障弱化场景下的密钥处理装置,包括:获取模块以及发送模块;

51.所述获取模块,用于在ue入网完成后,获取所述ue的基础密钥,并根据预先配置的加密算法进行加密得到加密的基础密钥;

52.所述发送模块,用于向基站发送密钥传输消息,所述密钥传输消息包括所述ue的imsi和所述加密的基础密钥。

53.第五方面,本技术实施例提供一种电子设备,包括:处理器、存储器及存储在所述存储器上并可在处理器上运行的计算机程序指令,所述处理器执行所述计算机程序指令时用于实现第一方面以及各可能设计提供的方法。

54.第六方面,本技术实施例可提供一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机执行指令,所述计算机执行指令被处理器执行时用于实现第一方面、第二方面以及各可能设计提供的方法。

55.第七方面,本技术实施例提供一种计算机程序产品,包括计算机程序,所述计算机程序被处理器执行时用于实现第一方面、第二方面以及各可能设计提供的方法。

56.本技术实施例提供的故障弱化场景下的密钥处理方法、装置、设备及储存介质,在该方法中,通过在故障弱化场景下,接收ue发送的rrc连接建立完成消息。之后根据asu mme根据存储的ue的基础密钥生成的加密和完整性保护密钥,进行初始安全激活过程,为ue建立初始上下文。然后获取ue的无线能力信息,并向ue发送安全模式命令。最后接收ue返回的安全模式完成消息,并完成ue的附着。本方法中,基站通过接收ue发送的携带nas消息的rrc连接建立完成消息,实现了对ue的附着,降低了初始化安全激活过程中被仿冒的风险性,提高了安全性。

附图说明

57.此处的附图被并入说明书中并构成本说明书的一部分,示出了符合本公开的实施例,并与说明书一起用于解释本公开的原理。

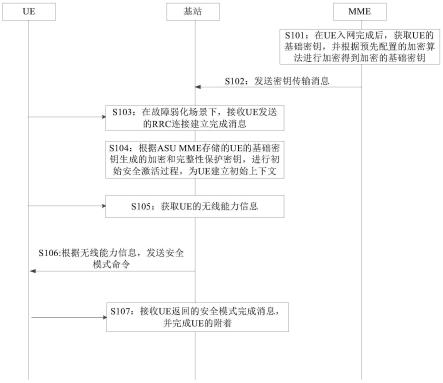

58.图1为本技术实施例提供的故障弱化场景下的密钥处理方法实施例一的流程示意图;

59.图2为本技术实施例提供的故障弱化场景下的密钥处理方法又一实施例的流程示意图;

60.图3为本技术实施例提供的故障弱化场景下的密钥处理装置实施例一的结构示意图;

61.图4为本技术实施例提供的故障弱化场景下的密钥处理装置实施例二的结构示意图;

62.图5为本技术实施例提供的故障弱化场景下的密钥处理装置实施例三的结构示意图;

63.图6为本技术实施例提供的电子设备的结构示意图。

64.通过上述附图,已示出本公开明确的实施例,后文中将有更详细的描述。这些附图和文字描述并不是为了通过任何方式限制本公开构思的范围,而是通过参考特定实施例为本领域技术人员说明本公开的概念。

具体实施方式

65.为使本技术实施例的目的、技术方案和优点更加清楚,下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例是本技术一部分实施例,而不是全部的实施例。基于本技术中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本技术保护的范围。

66.在介绍本技术的实施例之前,首先对本技术的背景进行解释说明。

67.随着移动互联网的飞速发展,集群通信在各行各业中得到了广泛应用,正逐步进入新一代宽带多媒体集群系统时代。lte btrunc系统网络由核心网、基站以及ue组成。其中,核心网的功能主要是提供ue连接、对ue进行管理以及对业务完成承载,作为承载网络提供到外部网络的接口。基站是ue接入互联网的接口设备,是指在一定的无线电覆盖区中,与移动电话终端之间进行信息传递的无线电收发信电台。

68.当发生突发灾难或集群系统被人为破坏时,集群系统会因为发生故障导致用户无法正常使用。为了保证用户的顺利使用,减少因为集群系统故障导致的公共财产损失,集群系统需要专门的抗毁性场景。其中,故障弱化场景是其中的一种重要的抗毁性场景。故障弱化场景是指在lte btrunc系统网络中,当基站与核心网之间的通信中断,或者核心网发生故障时,基站能够处理该基站覆盖范围内用户的注册和业务请求,支持单呼和组呼等业务的场景。

69.在现有技术中,故障弱化场景的实现主要通过基站与ue建立连接进行初始化安全激活,之后对用户进行集群注册。然而,现有技术中由于基站进行初始化安全激活的过程中携带空算法,导致存在被仿冒的风险,安全性低。

70.针对上述问题,本技术的发明构思如下:针对故障弱化场景的实现过程,在目前的

方案中,由于基站进行初始化安全激活的过程中携带空算法,导致存在被仿冒的风险。基于此,发明人发现,如果对ue的基础秘钥进行加密,并对基站的初始化安全激活的过程进行加密保护,就可以解决现有技术中存在被仿冒的风险的问题,达到提高ue附着安全性的目的。

71.下面,通过具体实施例对本技术的技术方案进行详细说明。

72.需要说明的是,下面这几个具体的实施例可以相互结合,对于相同或相似的概念或过程可能在某些实施例中不再赘述。

73.图1为本技术实施例提供的故障弱化场景下的密钥处理方法实施例一的流程示意图。如图1所示,该故障弱化场景下的密钥处理方法可以包括如下步骤:

74.s101:在ue入网完成后,mme获取ue的基础密钥,并根据预先配置的加密算法进行加密得到加密的基础密钥。

75.在本实施例中,由于基站上没有ue的开卡信息,无法获取基础密钥。因此,在ue入网完成后,核心网的移动性管理实体(mobility management entity,mme)需要获取ue的基础密钥。同时为了保证基础密钥的安全性,还需要根据预先配置的加密算法对基础密钥进行加密,获取加密的基础密钥。、应明白,该基站包括增强业务模块(advanced service unit,asu)mme。

76.具体的,ue首先需要进行小区搜索,由于ue不知道小区的下行配置(除非已经保存先前附着的小区信息),因此需要同步信号,如主同步信号(primary synchronization signal,pss)和辅同步信号(secondary synchronization signal,sss),来获得下行同步。根据同步信号,ue进行下行同步并找到物理小区标识。之后,终端在它所能支持的频段内扫描所有的频段,在每个载波上,ue搜索最强信号小区并读取系统消息,以找到小区所属公共陆地移动网(public land mobile network,plmn)。ue会利用存储在全球用户识别卡(universal subscriber identity module,usim)卡上的有关plmn选择信息,完成ue到核心网的mme注册,也就是说ue入网完成。

77.在本步骤中,ue入网完成后,mme根据ue的注册信息,获取ue的基础密钥,并根据先配置的加密算法对基础密钥进行加密,保证基础密钥在后续发送过程中的安全性,降低基础密钥被非法获取的风险。mme对基础密钥加密后,获取加密后的基础密钥,以便于基站发送加密后的基础密钥。

78.可选的,根据加密算法对基础密钥进行加密是一种常见的安全手段。预先配置的加密算法可以为分组式加密算法(data encryption standard,des),也可以为三重数据加密算法(triple data encryption algorithm,tdea)、高级加密标准算法(advanced encryption standard,aes)等其他加密算法,本技术实施例对此不进行限制。

79.s102:mme向基站发送密钥传输消息。

80.在本步骤中,由于基站需要根据基础密钥和加密和完整性保护密钥,因此mme在获取加密后的基础密钥后,需要将包含该基础密钥的密钥传输消息发送给mme。

81.其中,密钥传输消息包括ue的用户标识(international mobile subscriber identity,imsi)和加密的基础密钥。

82.其中,imsi可以是用于区分蜂窝网络中不同用户的、在所有蜂窝网络中不重复的识别码,存储在一个64比特的字段。imsi包含用户的信息,如用户的姓名,用户的手机号码等。

83.具体的,mme获取加密后的基础密钥以及ue注册时的imsi,向基站发送密钥传输消息,该密钥传输消息携带加密后的基础密钥以及imsi,便于后续asu mme对该密钥传输消息进行解密和存储。

84.s103:在故障弱化场景下,接收ue发送的rrc连接建立完成消息。

85.在本步骤中,终端在接收ue发送的无线资源控制(radio resource control,rrc)连接建立完成消息之前还需要接收核心网的mme发送的密钥传输消息,并将该密钥传输消息发送至asu mme中进行解密和存储。

86.具体的,基站接收到mme发送的密钥传输消息后,将该密钥传输消息发送给asu mme,其中密钥传输消息中携带加密后的基础密钥以及imsi。asu mme接收到密钥传输消息后,获取其携带的加密的基础密钥以及imsi,并根据对应的算法对加密的基础密钥进行解密,将解密后的基础密钥以及imsi进行存储。

87.进一步的,在ue完成小区搜索后,表示ue已经完成了下行同步,这时ue需要进行上行同步,只有取得了上行同步后,才能进行上行数据发送。因此,在故障弱化场景下,ue需要向基站发送随机接入前导码,基站需要接受ue发送的随机接入前导码,允许ue接入,并向ue发送随机接入响应。

88.接下来,ue接受到基站发送的随机接入响应,根据随机接入响应中携带的参数,向基站发送rrc连接建立请求消息,该请求包括imsi以及与rrc建立连接的原因。基站接收该rrc连接建立请求消息,允许ue与rrc建立连接,并向ue发送rrc连接建立消息,该连接设置消息携带应用于ue进行配置的专用无线资源配置。

89.最后,ue根据基站发送的rrc连接建立消息对rrc进行配置,配置完成后向基站发送连接建立完成消息,并请求附着,以便于接收来自核心网的服务。基站接收ue发送的连接建立完成消息,将该连接建立完成消息发送给asu mme。

90.其中,rrc连接建立完成消息中携带非接入层(m-non-access stratum,nas)消息,nas消息包括附着请求。

91.s104:根据asu mme根据存储的ue的基础密钥生成的加密和完整性保护密钥,进行初始安全激活过程,为ue建立初始上下文。

92.在本步骤中,为了完成ue在asu mme上的附着,asu mme根据ue发送的连接建立完成消息,获取ue的附着请求,并根据该附着请求进行初始安全激活过程,为ue建立初始上下文。

93.具体的,asu mme根据存储的ue的基础密钥以及加密和完整性保护算法,生成加密和完整性保护密钥。

94.其中,附着请求中携带加密和完整性保护算法,加密和完整性保护算法包括以下任一种算法:aes、snow3g、zuc,具体使用哪种算法由ue的无线能力信息以及mme的配置决定。

95.具体的,asu mme向ue发送安全激活消息,安全激活消息中包括加密和完整性保护密钥以及加密和完整性保护算法。ue接收安全激活消息,并根据该安全激活消息对ue进行初始安全激活,激活完毕后向基站发送安全激活响应消息。

96.进一步的,基站接收ue返回的安全激活响应消息,并将该安全激活响应消息发送给asu mme,完成初始安全激活过程。

97.其中,为了能够使得ue在asu mme完成附着,asu mme需要为ue建立初始上下文。

98.具体的,asu mme向ue发送用户认证请求,该用户认证请求中携带初始密钥、鉴权参数以及随机序列。除此以外,用户认证请求还包括加密和完整性保护算法。

99.其中,初始密钥用于对基础密钥进行解密。

100.接下来,ue接收asu mme的用户认证请求,并根据该用户认证请求对ue进行认证,并将向asu mme发送用户认证相应信息。其中,用户认证相应信息包含ue的用户认证结果。

101.进一步的,asu mme向基站发送初始上下文设置请求,请求基站建立承载资源。其中,初始上下文设置请求中包括ue安全(security)。

102.最后,基站获取初始上下文设置请求,并根据该请求查询并更新用户信息,建立初始上下文。

103.s105:获取ue的无线能力信息。

104.在本步骤中,基站在做各种事件判决或者执行加密和完整性保护算法时,均需要知道ue的无线能力信息,才能做出合理的判决。因此,基站需要获取ue的无线能力信息。

105.具体的,asu mme向ue发送ue能力查询,ue接收到能力查询后,将ue的无线能力信息发送给asu mme,以便于asu mme后续对事件做出合理的判决。

106.s106:根据无线能力信息,向ue发送安全模式命令

107.在本步骤中,asu mme根据获取的ue的无线能力信息,通过空口向ue发送安全模式命令。

108.其中,安全模式命令中包括基础密钥,除此以外,安全模式命令还可以包括ue安全能力(security capabilities)、加密和完整性保护算法。

109.具体的,安全模式流程实际是确认ue与asu mme之间加密和完整性保护算法以及参数。

110.进一步的,ue接收到asu mme发送安全模式命令后,对该安全模式命令进行完整性保护校验,如果校验通过,则向asu mme发送安全模式完成信息,并对该安全模式完成信息进行加密和完整性保护。

111.s107:接收ue返回的安全模式完成消息,并完成ue的附着。

112.在本步骤中,asu mme接收ue返回的安全模式完成消息,也就是说asu mme对ue进行了空口安全模式操作,激活了ue的对应空口的安全机制。

113.可选的,asu mme将附着请求发送给基站,基站将附着请求发送给ue,为ue建立缺省承载,根据该附着请求向ue发送连接重配置消息。

114.其中,rrc连接重配置消息中包括附着接受消息。

115.在一种具体的实现方式中,基站为ue重新分配全球唯一临时标识(m-globally unique temporary identity,guti),则rrc连接重配置消息还包括guti。其中guti是用于唯一标识ue,可以减少imsi等用户私有参数暴露在网络传输中。第一次ue进行请求附着时,附着请求中携带imsi,之后mme可以将imsi和guti进行一个对应,为ue重新分配guti。

116.进一步的,ue接收连接重配置消息,并将与rrc之间的连接进行重新配置,并向基站发送rrc连接重配置完成消息。基站接收ue返回的rrc连接重配置完成消息,并接收ue发送的附着完成消息,并将附着完成消息发送给asu mme。

117.进一步的,集群还可以对ue进行集群注册。

118.具体的,ue向asu mme发送集群注册请求消息,以便于asu mme对ue进行集群注册。asu mme接收到该集群注册请求消息后,根据该集群注册请求消息对ue进行集群注册。asu mme接收注册后,向ue发送集群注册接收消息。

119.图2为本技术实施例提供的故障弱化场景下的密钥处理方法又一实施例的流程示意图。如图2所示,该故障弱化场景下的密钥处理方法可以包括如下步骤:

120.第1步:在ue入网完成后,mme获取ue的基础密钥,向基站发送密钥传输消息,该密钥传输消息携带加密后的基础密钥以及imsi。基站接收到mme发送的密钥传输消息后,将该密钥传输消息发送给asu mme;

121.第2步:ue向基站发送随机接入前导码;

122.第3步:基站接受ue发送的随机接入前导码,允许ue接入,并向ue发送随机接入响应;

123.第4步:ue向基站发送rrc连接建立请求消息;

124.第5步:基站接收该rrc连接建立请求消息,允许ue与rrc建立连接,并向ue发送rrc连接建立消息;

125.第6步:ue根据基站发送的rrc连接建立消息对rrc进行配置,配置完成后向基站发送连接建立完成消息,基站接收ue发送的连接建立完成消息,将该连接建立完成消息发送给asu mme,进行初始安全激活过程;

126.第7步:asu mme向ue发送用户认证请求;

127.第8步:ue接收asu mme的用户认证请求,并根据该用户认证请求对ue进行认证,并将向asu mme发送用户认证响应信息;

128.第9步:asu mme向基站发送初始上下文设置请求,基站根据该请求查询并更新用户信息,建立初始上下文;

129.第10步:asu mme向ue发送ue能力查询;

130.第11步:接收到能力查询后,将ue的无线能力信息发送给asu mme;

131.第12步:asu mme根据获取的ue的无线能力信息,通过空口向ue发送安全模式命令;

132.第13步:ue接收到asu mme发送安全模式命令后,对该安全模式命令进行完整性保护校验,如果校验通过,则向asu mme发送安全模式完成信息,并对该安全模式完成信息进行加密和完整性保护;

133.第14步:asu mme将附着请求发送给基站,基站为ue建立缺省承载;

134.第15步:基站将附着请求发送给ue;

135.第16步:ue接收连接重配置消息,并将与rrc之间的连接进行重新配置,并向基站发送rrc连接重配置完成消息;

136.第17步:ue向基站发送附着完成消息,基站将该附着完成消息发送给asu mme;

137.第18步:ue向asu mme发送集群注册请求消息;

138.第19步:asu mme接收到该集群注册请求消息后,根据该集群注册请求消息对ue进行集群注册。asu mme接收注册后,向ue发送集群注册接收消息。

139.应明白,该基站包括asu mme。

140.本技术实施例提供的故障弱化场景下的密钥处理方法,通过在故障弱化场景下,

接收ue发送的rrc连接建立完成消息。之后根据asu mme根据存储的ue的基础密钥生成的加密和完整性保护密钥,进行初始安全激活过程,为ue建立初始上下文。然后获取ue的无线能力信息,并向ue发送安全模式命令。最后接收ue返回的安全模式完成消息,并完成ue的附着。基站通过接收ue发送的携带nas消息的rrc连接建立完成消息,实现了对ue的附着,降低了初始化安全激活过程中被仿冒的风险性,提高了安全性。

141.下述为本技术装置实施例,可以用于执行本技术方法实施例。对于本技术装置实施例中未披露的细节,请参照本技术方法实施例。

142.图3为本技术实施例提供的故障弱化场景下的密钥处理装置实施例一的结构示意图。如图3所示,该故障弱化场景下的密钥处理装置30可以包括:接收模块31、激活模块32、获取模块33以及发送模块34。

143.接收模块31,用于在故障弱化场景下,接收ue发送的rrc连接建立完成消息,rrc连接建立完成消息中携带nas消息,nas消息包括附着请求;

144.激活模块32,用于根据asu mme根据存储的ue的基础密钥生成的加密和完整性保护密钥,进行初始安全激活过程,为ue建立初始上下文;

145.获取模块33,用于获取ue的无线能力信息;

146.发送模块34,用于根据无线能力信息,向ue发送安全模式命令,安全模式命令中包括基础密钥;

147.在本技术实施例一种可能设计中,激活模块32,具体用于:

148.向ue发送安全激活消息,安全激活消息中包括加密和完整性保护密钥以及加密和完整性保护算法;加密和完整性保护算法包括以下任一种算法:aes、snow3g、zuc。

149.接收ue返回的安全激活响应消息,完成初始安全激活过程。

150.在本技术实施例另一种可能设计中,接收模块31,还用于接收核心网的mme发送的密钥传输消息,密钥传输消息中包括ue的imsi和加密的基础密钥;发送模块34,还用于将密钥传输消息发送至asu mme中进行解密和存储。

151.在本技术实施例再一种可能设计中,接收模块31,还用于向ue发送rrc连接重配置消息,rrc连接重配置消息中包括附着接受消息;接收模块31,还用于接收ue返回的rrc连接重配置完成消息;接收模块31,还用于接收ue发送的附着完成消息,并将附着完成消息发送至asu mme。

152.在本技术实施例又一种可能设计中,接收模块31,还用于接收ue发送的集群注册请求消息;发送模块34,还用于根据集群注册请求消息进行集群注册,并向ue发送集群注册接收消息。

153.在本技术实施例又一种可能设计中,接收模块31,还用于接收ue发送的随机接入前导码;发送模块34,还用于向ue返回随机接入响应;接收模块31,还用于接收ue发送的rrc连接建立请求消息;发送模块34,还用于向ue返回rrc连接建立消息。

154.图4为本技术实施例提供的故障弱化场景下的密钥处理装置实施例二的结构示意图,如图4所示,在上述实施例的基础上,该故障弱化场景下的密钥处理装置30还包括:分配模块35。

155.分配模块35,用于为ue重新分配guti;rrc连接重配置消息还包括guti。

156.图5为本技术实施例提供的故障弱化场景下的密钥处理装置实施例三的结构示意

图。参照图5,该故障弱化场景下的密钥处理装置50可以包括:获取模块51以及发送模块52。

157.获取模块51,用于在ue入网完成后,获取ue的基础密钥,并根据预先配置的加密算法进行加密得到加密的基础密钥;

158.发送模块52,用于向基站发送密钥传输消息,密钥传输消息包括ue的imsi和加密的基础密钥。

159.本技术实施例提供的装置,可用于执行上述实施例中的故障弱化场景下的密钥处理方法,其实现原理和技术效果类似,在此不再赘述。

160.需要说明的是,应理解以上装置的各个模块的划分仅仅是一种逻辑功能的划分,实际实现时可以全部或部分集成到一个物理实体上,也可以物理上分开。且这些模块可以全部以软件通过处理元件调用的形式实现;也可以全部以硬件的形式实现;还可以部分模块通过处理元件调用软件的形式实现,部分模块通过硬件的形式实现。此外这些模块全部或部分可以集成在一起,也可以独立实现。这里所述的处理元件可以是一种集成电路,具有信号的处理能力。在实现过程中,上述方法的各步骤或以上各个模块可以通过处理器元件中的硬件的集成逻辑电路或者软件形式的指令完成。

161.图6为本技术实施例提供的电子设备的结构示意图。如图6所示,该电子设备可以包括:处理器61、存储器62、通信接口63及存储在所述存储器上并可在处理器上运行的计算机程序指令,所述处理器执行所述计算机程序指令时实现前述任一实施例提供的故障弱化场景下的密钥处理方法。

162.可选的,该电子设备的上述各个器件之间可以通过系统总线连接。

163.存储器62可以是单独的存储单元,也可以是集成在处理器中的存储单元。处理器的数量为一个或者多个。

164.通信接口63用于实现数据库访问装置与其他设备之间的通信。

165.应理解,处理器61可以是中央处理单元(英文:central processing unit,简称:cpu),还可以是其他通用处理器、数字信号处理器(英文:digital signal processor,简称:dsp)、专用集成电路(英文:application specific integrated circuit,简称:asic)等。通用处理器可以是微处理器或者该处理器也可以是任何常规的处理器等。结合本技术所公开的方法的步骤可以直接体现为硬件处理器执行完成,或者用处理器中的硬件及软件模块组合执行完成。

166.系统总线可以是外设部件互连标准(peripheral component interconnect,pci)总线或扩展工业标准结构(extended industry standard architecture,eisa)总线等。系统总线可以分为地址总线、数据总线、控制总线等。为便于表示,图中仅用一条粗线表示,但并不表示仅有一根总线或一种类型的总线。存储器可能包含随机存取存储器(random access memory,ram),也可能还包括非易失性存储器(non-volatile memory),例如至少一个磁盘存储器。

167.实现上述各方法实施例的全部或部分步骤可以通过程序指令相关的硬件来完成。前述的程序可以存储于一可读取存储器中。该程序在执行时,执行包括上述各方法实施例的步骤;而前述的存储器(存储介质)包括:只读存储器(英文:read-only memory,简称:rom)、ram、快闪存储器、硬盘、固态硬盘、磁带(英文:magnetic tape)、软盘(英文:floppy disk)、光盘(英文:optical disc)及其任意组合。

168.本技术实施例提供的电子设备,可用于执行上述任一方法实施例提供的故障弱化场景下的密钥处理方法,其实现原理和技术效果类似,在此不再赘述。

169.本技术实施例提供一种计算机可读存储介质,该计算机可读存储介质中存储有计算机指令,当该计算机指令在计算机上运行时,使得计算机执行上述故障弱化场景下的密钥处理方法。

170.上述的计算机可读存储介质,上述可读存储介质可以是由任何类型的易失性或非易失性存储设备或者它们的组合实现,如静态随机存取存储器(sram),电可擦除可编程只读存储器(eeprom),可擦除可编程只读存储器(eprom),可编程只读存储器(prom),只读存储器(rom),磁存储器,快闪存储器,磁盘或光盘。可读存储介质可以是通用或专用计算机能够存取的任何可用介质。

171.可选的,将可读存储介质耦合至处理器,从而使处理器能够从该可读存储介质读取信息,且可向该可读存储介质写入信息。当然,可读存储介质也可以是处理器的组成部分。处理器和可读存储介质可以位于专用集成电路(application specific integrated circuits,asic)中。当然,处理器和可读存储介质也可以作为分立组件存在于设备中。

172.本技术实施例还提供一种计算机程序产品,该计算机程序产品包括计算机程序,该计算机程序存储在计算机可读存储介质中,至少一个处理器可以从该计算机可读存储介质中读取该计算机程序,所述至少一个处理器执行所述计算机程序时可实现上述故障弱化场景下的密钥处理方法。

173.应当理解的是,本公开并不局限于上面已经描述并在附图中示出的精确结构,并且可以在不脱离其范围进行各种修改和改变。本公开的范围仅由所附的权利要求书来限制。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1