一种基于边缘计算的信息安全控制方法、装置及存储介质与流程

1.本发明涉及信息安全领域,尤其是涉及一种基于边缘计算的信息安全控制方法、装置及存储介质。

背景技术:

2.边缘计算,是指在靠近物或数据源头的一侧,采用网络、计算、存储、应用核心能力为一体的开放平台,就近提供最近端服务。其应用程序在边缘侧发起,产生更快的网络服务响应,满足行业在实时业务、应用智能、安全与隐私保护等方面的基本需求。

3.电网数据的信息安全涉及到千千万万的电网用户的切身利益,如果泄露可能会对电网用户的财产安全造成损失,但现有的电网数据安全防护和审计主要还是依赖于人工或者防护级别低,从而导致电网数据的信息安全性较差。

技术实现要素:

4.本发明提出一种于边缘计算的信息安全控制方法、装置及存储介质,将边缘计算融合到电网数据的信息安全防护中,显著提高信息安全性能,降低了人工审计的劳动强度,保证信息安全。

5.本发明的技术方案:

6.一种基于边缘计算的信息安全控制方法,包括以下具体步骤:

7.用户端向服务器端的数据库发送访问请求信息;

8.根据用户端发送的请求信息,接入到用户端所要访问的数据库;

9.判断用户端对访问的数据库内数据信息的操作权限;

10.根据操作权限对数据库内的数据信息进行相应的操作。

11.可选的,所述接入到用户端所要访问的数据库时需要经过边缘计算设备解析请求信息,所述边缘计算设备对应管辖服务器端的数据库。

12.可选的,所述用户端发送的访问请求信息包括用户端设备mac地址以及与设备mac地址绑定的内网ip地址。

13.所述操作权限的判断方法为,

14.根据请求信息中的设备mac地址和内网ip地址找到服务器端存储的相应的权限列表;

15.获取权限列表后向用户端返回权限选择信息和相应权限的验证信息;

16.在用户端选择权限信息以及输入相应的验证信息;

17.服务器端根据权限选择信息和相应的验证信息进行对比;

18.权限选择信息和相应的验证信息不一致时服务器端拒绝访问数据库,并进行非法侵入预警;

19.权限选择信息和相应的验证信息一致时服务器端同意访问数据库并根据权限选择信息向用户端开放相应的操作权限。

20.可选的,所述对数据库内的数据信息进行相应的操作包括数据信息读取、数据信息修改以及数据信息传输。

21.可选的,所述数据信息读取和数据信息修改通过用户端操作,所述数据信息传输操作时对应的边缘计算设备先解析目标数据信息的可传输等级,再根据可传输等级判断接收所传输数据信息的设备的权限,若接收数据信息的设备权限不满足则拒绝传输,若接收数据信息的设备权限满足则将数据信息传输到接收数据信息的设备并将传输过来的数据信息加密成不能复制和修改的安全模式格式。

22.可选的,所述对数据库内的数据信息进行相应的操作时在服务器端进行记录,将对数据信息进行的何种操作以及操作的时间记录下来。

23.一种基于边缘计算的信息安全控制装置,包括用户端设备、服务器端设备、服务器端数据库以及边缘计算设备,

24.所述用户端设备向服务器端的数据库发送访问请求信息;

25.所述服务器端设备安装服务器端数据库,服务器端数据库设置有对应的边缘计算设备;

26.服务器端设备判断用户端对访问的数据库内数据信息的操作权限;

27.用户端设备根据操作权限对数据库内的数据信息进行相应的操作。

28.所述用户端设备和服务器端设备均包括处理器以及存储器。

29.一种计算机可读存储介质,所述计算机可读存储介质上存储有计算机程序,所述计算机程序被处理器执行时,使得所述处理器执行以上所述的方法的步骤。

30.与现有技术相比,本发明的有益效果是:将边缘计算融合到信息安全防护中,能够极大的降低审计人员的工作量,提高了数据信息安全传输的准确度,为降低信息安全泄密风险提供有力保障。

附图说明

31.图1为本发明的装置示意图。

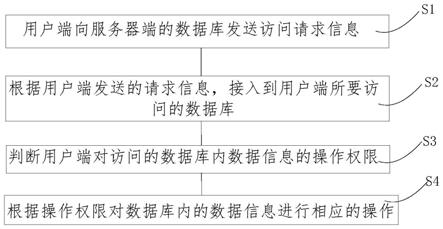

32.图2为本发明的信息安全控制方法流程图。

33.图3为本发明的操作权限的判断方法流程图。

具体实施方式

34.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

35.如图1所示,实施例提供一种基于边缘计算的信息安全控制装置,包括用户端设备1、服务器端设备2、服务器端数据库3以及边缘计算设备4,

36.所述用户端设备1向服务器端的数据库发送访问请求信息;

37.所述服务器端设备2安装服务器端数据库3,服务器端数据库3设置有对应的边缘计算设备4;

38.服务器端设备2判断用户端对访问的数据库内数据信息的操作权限;

39.用户端设备1根据操作权限对数据库内的数据信息进行相应的操作。

40.所述用户端设备和服务器端设备均包括处理器以及存储器。

41.处理器可以是一个通用中央处理器(cpu),微处理器,特定应用集成电路(application

‑

special integrated circuit,asic),或一个或多个用于控制本技术方案程序执行的集成电路。

42.存储器用于存储执行本技术方案的应用程序代码,并由处理器来控制执行。存储器还用于存储预存的用户端设备mac地址以及与设备mac地址绑定的内网ip地址、权限选择信息和相应权限的验证信息以及操作权限的判断方法流程。

43.如图2所示,本实施提供一种基于边缘计算的信息安全控制方法,包括以下具体步骤:

44.s1.用户端向服务器端的数据库发送访问请求信息;

45.s2.根据用户端发送的请求信息,接入到用户端所要访问的数据库;

46.s3.判断用户端对访问的数据库内数据信息的操作权限;

47.s4.根据操作权限对数据库内的数据信息进行相应的操作。

48.所述接入到用户端所要访问的数据库时需要经过边缘计算设备解析请求信息,所述边缘计算设备对应管辖服务器端的数据库。

49.所述用户端发送的访问请求信息包括用户端设备mac地址以及与设备mac地址绑定的内网ip地址。

50.用户端设备1可以为在电网系统内部的计算机设备或移动办公设备(pad),用户端设备1具有唯一的mac地址,mac地址与电网系统内部网络的ip地址进行绑定,一一对应,如用户a的用户端设备mac地址为ax

‑

xx

‑

xx

‑

xx

‑

xx

‑

xx,对应的ip地址为ax.xx.xx.xx。

51.如图3所示,本实施所述操作权限的判断方法为,

52.s100.根据请求信息中的设备mac地址和内网ip地址找到服务器端存储的相应的权限列表;

53.s200.获取权限列表后向用户端返回权限选择信息和相应权限的验证信息;

54.s300.在用户端选择权限信息以及输入相应的验证信息;

55.s400.服务器端根据权限选择信息和相应的验证信息进行对比;

56.s500.权限选择信息和相应的验证信息不一致时服务器端拒绝访问数据库,并进行非法侵入预警;

57.s600.权限选择信息和相应的验证信息一致时服务器端同意访问数据库并根据权限选择信息向用户端开放相应的操作权限。

58.所述对数据库内的数据信息进行相应的操作包括数据信息读取、数据信息修改以及数据信息传输。

59.权限列表与请求信息对应如下表:

60.mac地址ip地址权限ax

‑

xx

‑

xx

‑

xx

‑

xx

‑

xxax.xx.xx.xx数据信息读取、数据信息修改、数据信息传输ax

‑

xx

‑

xx

‑

xx

‑

xx

‑

x1ax.xx.x0.xx数据信息读取、数据信息传输bx

‑

xx

‑

xx

‑

xx

‑

1x

‑

xxbx.xx.x1.xx数据信息传输bx

‑

xx

‑

xx

‑

xx

‑

2x

‑

xxbx.xx.xx.x0数据信息读取

cx

‑

xx

‑

xx

‑

xx

‑

xx

‑

xxcx.xx.xx.2x数据信息读取、数据信息修改、数据信息传输cx

‑

xx

‑

xx

‑

xx

‑

x2

‑

xxcx.x2.xx.xx数据信息读取、数据信息修改dx

‑

xx

‑

xx

‑

xx

‑

xx

‑

xxdx.xx.1x.xx数据信息读取dx

‑

xx

‑

xx

‑

x1

‑

xx

‑

xxdx.x0.xx.xx数据信息读取、数据信息传输

61.服务器端设备通过边缘计算设备解析出用户a的用户端设备mac地址为ax

‑

xx

‑

xx

‑

xx

‑

xx

‑

xx,对应的ip地址为ax.xx.xx.xx,然后对应的操作权限为数据信息读取、数据信息修改、数据信息传输,此时服务器端设备箱用户a的用户端设备发送验证信息,验证信息可以是存放在存储器中的用户a的操作密码或者是用户a的指纹或面部识别信息,在用户a的用户端设备输入操作密码后或者指纹或面部识别信息验证通过,用户端设备即可对数据信息进行数据信息读取、数据信息修改、数据信息传输操作。通过这一步骤,可以对数据信息进行二次验证,防止其他不满足操作权限的用户通过满足权限的用户的用户端设备非法操作数据信息。

62.所述数据信息读取和数据信息修改通过用户端操作,所述数据信息传输操作时对应的边缘计算设备先解析目标数据信息的可传输等级,再根据可传输等级判断接收所传输数据信息的设备的权限,若接收数据信息的设备权限不满足则拒绝传输,若接收数据信息的设备权限满足则将数据信息传输到接收数据信息的设备并将传输过来的数据信息加密成不能复制和修改的安全模式格式。

63.实施例中,边缘计算设备先解析目标数据信息的可传输等级为可以内部网络传输或内部加密可移动存储设备拷贝,此时,用户端设备对连接的可移动存储设备的mac地址进行判断,或对目标传输的用户端设备mac地址和ip地址进行判断,并将判断结果发送给服务器端设备,不满足要求的传输会被服务器端设备拒绝传输,满足要求的数据信息被传输到内部加密可移动存储设备后会被服务器端设备加密成不能复制和修改的安全模式格式,传输到其他用户端设备也仅仅显示为可读形式。

64.为了进一步确保信息安全,所述对数据库内的数据信息进行相应的操作时在服务器端进行记录,将对数据信息进行的何种操作以及操作的时间记录下来。这一操作能够在出现信息泄漏时快速的查找到泄露事件和出现问题的用户端,查找到相关责任人。

65.本发明的一种于边缘计算的信息安全控制方法、装置及存储介质,将边缘计算融合到电网数据的信息安全防护中,显著提高信息安全性能,降低了人工审计的劳动强度,保证信息安全。

66.本领域内的技术人员应明白,本技术的实施例可提供为方法、系统、或计算机程序产品。因此,本技术可采用完全硬件实施例、完全软件实施例、或结合软件和硬件方面的实施例的形式。而且,本技术可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd

‑

rom、光学存储器等)上实施的计算机程序产品的形式。

67.本技术是参照根据本技术实施例的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实

现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

68.这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

69.这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

70.最后应当说明的是:以上实施例仅用以说明本发明的技术方案而非对其限制,尽管参照上述实施例对本发明进行了详细的说明,所属领域的普通技术人员应当理解:依然可以对本发明的具体实施方式进行修改或者等同替换,而未脱离本发明精神和范围的任何修改或者等同替换,其均应涵盖在本发明的权利要求保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1