云计算中指定时间的基于关键词属性的数据发布订阅方法

1.本发明属于信息安全技术领域,具体涉及一种云计算中指定时间的基于关键词属性的数据发布订阅方法。

背景技术:

2.发布订阅系统是异步通信的典范,该系统包括三种类型的参与者:发布者,订阅者和代理网络。他们以一种松散耦合的方式交换信息,即发布者和订阅者彼此不需要建立联系或交换密钥,保护了系统用户的隐私。该系统具有允许通信实体完全解耦的优点,这使得能够在大量实体之间进行动态和灵活的信息交换。但是它的大多数研究关注在有效的事件路由上,而云计算中的数据的共享需求需要控制谁能够访问这些信息同时对满足条件的数据进行筛选以获得订阅者最想要的数据,即应该尽可能的增强事件内容的访问控制策略

3.以一家著名的杂志社为例,授权订阅者的搜索陷门能够检索到所有时间上匹配的密文,因为这种搜索只考虑到了订阅者是否被授权但没有考虑订阅者的搜索限定条件,此时订阅者搜索到的满足发布者访问策略的密文数据相当多但是并不是订阅者全都需要的,这会导致订阅者的解密负担且造成资源的浪费。例如,对刚入门的学习基于属性加密技术的人来说,他可能想要搜索最基础、最初始的研究文章,即2005-2007之间的文章。对于已经有良好的密码学基础的人来说,它可能想要查询最新的研究进展,即2017-2019年之间的文章,而现有的可搜索基于属性加密方案很少考虑到这种需求。

4.由于发布订阅系统的数据相当之庞大,授权订阅者搜索到的是属性满足访问策略的所有文档并没有对搜索结果进行筛选,因此对订阅者的解密造成了极大的负担,这是将基于属性加密技术应用于实际发布订阅系统上的一个瓶颈。因此,对如何进行搜索结果的控制来精确筛选搜索结果以减小解密密文的数量,保护数据隐私的同时降低订阅者解密开销这一问题进行考虑在具体的云工业应用中是非常有必要的。

技术实现要素:

5.本发明的目的是提供一种云计算中指定时间的基于关键词属性的数据发布订阅方法,精确了订阅者的搜索范围并且减小订阅者的解密开销,提高计算效率。

6.本发明所采用的技术方案是,云计算中指定时间的基于关键词属性的数据发布订阅方法,具体按照以下步骤实施:

7.步骤1、系统建立;

8.步骤2、私钥生成;

9.步骤3、陷门生成;

10.步骤4、数据加密;

11.步骤5、策略测试与外包解密;

12.步骤6、数据解密。

13.本发明的特点还在于,

14.步骤1由可信第三方执行,具体按照以下步骤实施:

15.步骤1.1、输入安全参数k,选择乘法循环群g和g

t

,e:g

×g→gt

,其中g=<g>表示g是g的生成元;之后,选择三个哈希函数:h1:{0,1}

*

→

g,h2:{0,1}

*

→

g,h3:{0,1}

*

→zp

,其中h1:{0,1}

*

→

g映射任意的属性到群g中的元素,h2:{0,1}

*

→

g映射任意关键词到群g中的元素;

16.步骤1.2、随机选择计算ga,g

α

,g

β

,g

γ

,e(g,g)

θ

;

17.步骤1.3、输出系统主密钥msk为msk=(a,α,β,γ,θ);

18.步骤1.4、输出系统公共参数pk为

19.pk=(p,g,g,e,g

t

,ga,g

α

,g

β

,g

γ

,e(g,g)

θ

,h1,h2,h3)。

20.步骤2由可信第三方执行,具体按照以下步骤实施:

21.步骤2.1、输入公共参数pk,主密钥msk,订阅者sub访问策略(a,ρ),这里访问结构采用线性秘密共享方法,共享矩阵a是n行l列的,函数ρ表示将a的第i行映射为属性标签ρ(i),发布者身份标识

22.步骤2.2、随机选择计算α-1

β;之后选择两个随机向量v1=(α-1

β,y

′2,

…

,y

′

l

)和v2=(s

t

,y

′2,

…

,y

′

l

),其中y

′2,

…

,y

′

l

是随机选择的;

23.步骤2.3、运用lsss算法计算{λi=ai·

v1,μi=ai·

v2}

i=1,

…

,n

,其中ai(i=1,

…

,n)是a的第i行;

24.步骤2.4、计算

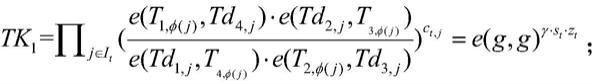

[0025][0026][0027]

步骤2.5、输出订阅者的私钥sk

sub

为:

[0028]

sk

sub

=(s

t

,k

1,sub

,k

2,sub

,k

3,sub

,k

4,sub

,{k

′

1,i

,k

′

2,i

,k

′

3,i

}

i=1,

…

,n

);

[0029]

步骤2.6、计算

[0030]

步骤2.7、输出发布者的私钥为:sk

pub

=(k

1,pub

,k

2,pub

)。

[0031]

步骤3由订阅者执行,具体按照以下步骤实施:

[0032]

步骤3.1、输入公共参数pk,时间间隔t=[ts,te],这里ts,te∈{0,1}

*

,订阅者私钥sk

sub

,订阅策略(m

t

,ρ

t

),这里这里,订阅者的订阅策略(m

t

,ρ

t

)中m

t

是n

t

行和l

t

列的lsss访问矩阵。

[0033]

步骤3.2、随机选择输出解密密钥dk

sub

为:dk

sub

=z

t

;

[0034]

步骤3.3、计算h=t

e-ts,

[0035][0036][0037][0038]

步骤3.4、输出时间陷门hd

sub

为:hd

sub

=(hd1(x),hd2,hd3,hr1,hr2);

[0039]

步骤3.5、随机选择这里y

t,2

,

…

,y

(t,l)

是随机选择的,运用lsss算法计算:

[0040]

步骤3.6、计算:

[0041][0042]

步骤3.7、输出订阅陷门td

sub

为:

[0043]

步骤3.8、计算

[0044]

步骤3.9、输出外包解密密钥odk

sub

为:odk

sub

={k

′

sub

,{l

′

sub,i

,k

′

sub,i

}

i=1,

…

,n

}。

[0045]

步骤4由发布者执行,具体按照以下步骤实施:

[0046]

步骤4.1、输入公共参数pk,当前时间点dt∈{0,1}

*

,订阅者属性集as∈{0,1}

*

,发布者私钥sk

pub

,数据明文m∈g

t

,关键词集合sm。

[0047]

步骤4.2、随机选择计算c6=h3(dt),

[0048][0049]

步骤4.3、输出数据密文cm为:cm=(c,c1,c2,c3,c4,c5,c6,{c

att

,d

att

}

att∈as

),这里att∈{0,1}

*

表示属性;

[0050]

步骤4.4、对每一个关键词wi∈sm,随机选择这里wi∈{0,1}

*

,计算:

[0051][0052][0053]

步骤4.5、输出数据标签为:tm={wi,ti}

wi∈sm

,这里wi用来定位关键词wi在订阅矩阵m

t

中的位置,ti用于数据的外包解密计算,且

[0054]

步骤5由云服务器执行,具体按照以下步骤实施:

[0055]

步骤5.1、输入数据密文cm,数据标签tm,时间陷门hd

sub

,关键词陷门td

sub

,外包解密密钥odk

sub

;首先测试是否发布者的属性满足订阅者的访问策略,如果不满足,则程序终止;否则,继续进行步骤(5.2);

[0056]

步骤5.2、计算一个常数集合,使得

[0057]

步骤5.3、计算

[0058]

步骤5.4、计算

[0059]

步骤5.5、如果e(c4,t

*

)

·

e≠e(hd3,c5),则程序终止;否则,继续进行步骤5.6;

[0060]

步骤5.6、通过计算若则表示标签中的关键词与订阅陷门中的关键词不匹配,程序终止,否则,若

则表示两者匹配,之后定位每个数据标签在m

t

中的行号,获得索引集

[0061]

步骤5.7、计算常数集合使得

[0062]

步骤5.8、计算

[0063]

步骤5.9、计算常数集合{cj}

j∈i

,使得∑

j∈icj

·

μi←

st

;

[0064]

步骤5.10、计算

[0065]

步骤5.11、计算

[0066]

步骤5.12、输出外包解密密文

[0067]

步骤6由订阅者执行,具体按照以下步骤实施:

[0068]

步骤6.1、输入外包解密数据c

′m,订阅者的解密密钥dk

sub

;

[0069]

步骤6.2、计算

[0070]

步骤6.3、输出

[0071]

本发明的有益效果是,云计算中指定时间的基于关键词属性的数据发布订阅方法,分别定义了属性上的访问策略、关键词上的订阅策略,能够实现可表达的关键词搜索;构造时间陷门,实现对搜索结果用时间进行筛选,使得订阅者可以得到最想要的的感兴趣数据;该方法精确了搜索结果,提高了算法的计算效率。

具体实施方式

[0072]

下面结合具体实施方式对本发明进行详细说明。

[0073]

本发明云计算中指定时间的基于关键词属性的数据发布订阅方法,具体按照以下步骤实施:

[0074]

步骤1、系统建立:

[0075]

由可信第三方执行,具体按照以下步骤实施:

[0076]

步骤1.1、输入安全参数k,选择乘法循环群g和g

t

,e:g

×g→gt

,其中g=<g>表示g是g的生成元;之后,选择三个哈希函数:h1:{0,1}

*

→

g,h2:{0,1}

*

→

g,h3:{0,1}

*

→zp

,其中h1:{0,1}

*

→

g映射任意的属性到群g中的元素,h2:{0,1}

*

→

g映射任意关键词到群g中的元素;

[0077]

步骤1.2、随机选择计算ga,g

α

,g

β

,g

γ

,e(g,g)

θ

;

[0078]

步骤1.3、输出系统主密钥msk为msk=(a,α,β,γ,θ);

[0079]

步骤1.4、输出系统公共参数pk为

[0080]

pk=(p,g,g,e,g

t

,ga,g

α

,g

β

,g

γ

,e(g,g)

θ

,h1,h2,h3);

[0081]

步骤2、私钥生成:

[0082]

由可信第三方执行,具体按照以下步骤实施:

[0083]

步骤2.1、输入公共参数pk,主密钥msk,订阅者sub访问策略(a,ρ),这里访问结构采用线性秘密共享方法,共享矩阵a是n行l列的,函数ρ表示将a的第i行映射为属性标签ρ(i),发布者身份标识

[0084]

步骤2.2、:随机选择计算α-1

β;之后选择两个随机向量v1=(α-1

β,y

′2,

…

,y

′

l

)和v2=(s

t

,y

′2,

…

,y

′

l

),其中y

′2,

…

,y

′

l

是随机选择的;

[0085]

步骤2.3、运用lsss算法计算{λi=ai·

v1,μi=ai·

v2}

i=1,

…

,n

,其中ai(i=1,

…

,n)是a的第i行;

[0086]

步骤2.4、计算

[0087][0088][0089]

步骤2.5、输出订阅者的私钥sk

sub

为:

[0090]

sk

sub

=(s

t

,k

1,sub

,k

2,sub

,k

3,sub

,k

4,sub

,{k

′

1,i

,k

′

2,i

,k

′

3,i

}

i=1,

…

,n

);

[0091]

步骤2.6、计算

[0092]

步骤2.7、输出发布者的私钥为:sk

pub

=(k

1,pub

,k

2,pub

);

[0093]

步骤3、陷门生成:

[0094]

由订阅者执行,具体按照以下步骤实施:

[0095]

步骤3.1、输入公共参数pk,时间间隔t=[ts,te],这里ts,te∈{0,1}

*

,订阅者私钥sk

sub

,订阅策略(m

t

,ρ

t

),这里这里,订阅者的订阅策略(m

t

,ρ

t

)中m

t

是n

t

行和l

t

列的lsss访问矩阵。

[0096]

步骤3.2、随机选择输出解密密钥dk

sub

为:dk

sub

=z

t

;

[0097]

步骤3.3、计算h=t

e-ts,

[0098][0099][0100][0101]

步骤3.4、输出时间陷门hd

sub

为:hd

sub

=(hd1(x),hd2,hd3,hr1,hr2);

[0102]

步骤3.5、随机选择这里y

t,2

,

…

,y

(t,l)

是随机选择的,运用lsss算法计算:

[0103]

步骤3.6、计算:

[0104]

[0105]

步骤3.7、输出订阅陷门td

sub

为:

[0106]

步骤3.8、计算

[0107]

步骤3.9、输出外包解密密钥odk

sub

为:odk

sub

={k

′

sub

,{l

′

sub,i

,k

′

sub,i

}

i=1,

…

,n

};

[0108]

步骤4、数据加密:

[0109]

由发布者执行,具体按照以下步骤实施:

[0110]

步骤4.1、输入公共参数pk,当前时间点dt∈{0,1}

*

,订阅者属性集as∈{0,1}

*

,发布者私钥sk

pub

,数据明文m∈g

t

,关键词集合sm。

[0111]

步骤4.2、随机选择计算

[0112][0113][0114]

步骤4.3、输出数据密文cm为:cm=(c,c1,c2,c3,c4,c5,c6,{c

att

,d

att

}

att∈as

),这里att∈{0,1}

*

表示属性;

[0115]

步骤4.4、对每一个关键词wi∈sm,随机选择这里wi∈{0,1}

*

,计算:

[0116][0117][0118]

步骤4.5、输出数据标签为:这里wi用来定位关键词wi在订阅矩阵m

t

中的位置,ti用于数据的外包解密计算,且ri≠r

i*

;

[0119]

步骤5、策略测试与外包解密:

[0120]

由云服务器执行,具体按照以下步骤实施:

[0121]

步骤5.1、输入数据密文cm,数据标签tm,时间陷门hd

sub

,关键词陷门td

sub

,外包解密密钥odk

sub

;首先测试是否发布者的属性满足订阅者的访问策略,如果不满足,则程序终止;否则,继续进行步骤(5.2);

[0122]

步骤5.2、计算一个常数集合,使得

[0123]

步骤5.3、计算

[0124]

步骤5.4、计算

[0125]

步骤5.5、如果e(c4,t

*

)

·

e≠e(hd3,c5),则程序终止;否则,继续进行步骤5.6;

[0126]

步骤5.6、通过计算若则表示标签中的关键词与订阅陷门中的关键词不匹配,程序终止,否则,若则表示两者匹配,之后定位每个数据标签在m

t

中的行号,获得

索引集

[0127]

步骤5.7、计算常数集合使得

[0128]

步骤5.8、计算

[0129]

步骤5.9、计算常数集合{cj}

j∈i

,使得∑

j∈icj

·

μi←st

;

[0130]

步骤5.10、计算

[0131]

步骤5.11、计算

[0132]

步骤5.12、输出外包解密密文

[0133]

步骤6、数据解密:

[0134]

由订阅者执行,具体按照以下步骤实施:

[0135]

步骤6.1、输入外包解密数据c

′m,订阅者的解密密钥dk

sub

;

[0136]

步骤6.2、计算

[0137]

步骤6.3、输出

[0138]

下面对本发明的安全性进行分析:

[0139]

(1)、正确性证明:

[0140]

本发明的正确性推导过程如下:

[0141]

在步骤5.3中,

[0142][0143]

由于,因此有因此等式成立。

[0144]

在步骤5.4中,

[0145][0146]

如果dt∈[ts,te],能够在1≤j≤h中找到一个时间点,使得dt=tj,因此等式成立。

[0147]

在步骤5.5中,计算:

[0148][0149][0150]

可以得到e(c4,t

*

)

·

e=e(hd3,c5);因此,由步骤5.3、步骤5.4、步骤5.5可以证明时间测完的正确性。

[0151]

由步骤5.6来证明订阅策略测试的证明性:

[0152][0153]

如果wi=ρ

t

(j),可以得到h2(wi)=h2(ρ

t

(j)),因此,等式成立。最后,通过证明tk1和tk2的正确性(即步骤5.8和步骤5.10)来证明数据解密的正确性。

[0154]

在步骤5.8中,计算:

[0155][0156]

在步骤5.10中,计算:

[0157][0158]

(2)、安全性证明

[0159]

在进行具体安全性证明之前,首先给出证明中用到的困难问题假设进行定义。

[0160]

定义1:判定性diffie-hellman(ddh)假设

[0161]

令x,y,z∈

r z

p

,g=<g>,ddh假设指的是没有ppt算法p能够用一个可忽略函数区分元组(a=g

x

,b=gy,c=g

xy

)和(a=g

x

,b=gy,c=gz)。p的优势被定义为

[0162][0163]

定义2:判定性双线性diffie-hellman(dbdh)假设

[0164]

令a,b,c,z∈

r z

p

,g=<g>,dbdh假设指的是没有ppt算法p能够用一个可忽略函数区分元组:(g,ga,gb,gc,e(g,g)

abc

)和(g,ga,gb,gc,e(g,g)z)。

[0165]

p的优势被定义为

[0166][0167]

定理1:如果ddh问题是难解的,那么构造的方法在随机预言机模型下是td-ind-cka安全的。

[0168]

证明:假设ppt敌手a1有一个不可忽略的优势ε1攻破td-ind-cka游戏,那么可以构造一个模拟者s1以ε1/2的优势解决ddh问题。挑战者生成(e,g,g,g

t

),其中g=<g>。在s1的视线之外掷一枚无偏硬币如果如果设置(a,b,z)=(g

x

,gy,g

xy

)并将它发送给s1;否则,将(a,b,z)=(g

x

,gy,gz)发送给s1,这里

[0169]

setup:s1运行setup(1k)算法,从中随机选择α,β,γ,设置msk=(α,β,γ),这里β是s1已知的,隐含设置α=x,γ=y。然后,s1计算公钥为pk=(g

α

,g

β

,g

γ

),然后发送它给a1。另外,s1分别为发布者和订阅者生成私钥为sk

pub

和sk

sub

:

[0170][0171][0172]

这两者都不会被泄露给a1,这里

[0173]

phase1:a1进行适应性询问,s1的回答如下:

[0174]h2-query:s1维护一个称为h2list的元组列表这个列表初始为空。当a1在一个指定的点wi∈{0,1}

*

询问h2时,s1回答如下:

[0175]

如果询问wi已经出现在h2list中的元组上时,s1用回答a1;

[0176]

否则,s1随机选择设置并将元组存储在h2list中。

[0177]

tag-query:a1被允许对一个关键词集合kw=(w1,

…

,wn)发布标签进行询问,s1随机选择对每个关键词wi,使用发布者的私钥sk

pub

,s1做出相应的标签回答t

′

={wi,ti}

wi∈kw

为:

[0178][0179][0180]

challenge:a1提交两个等长的关键词向量和这里的关键词不能是前面已经询问过的。另外,a1也提交挑战的访问策略其中w0与w1都满足s1掷一个随机硬币b∈{0,1},随机选择和一个向量v=(s

t

,y

″′2,

…

,y

″′n),之后,对j=1,

…

,n

*

,计算和tj=λ

t,j

·zt

。使用订阅者的私钥sk

sub

,s1生成挑战陷门为:

[0181][0182]

[0183]

仅当z=g

xy

时,是正确的陷门成分,否则是随机元素。

[0184]

phase2:与询问阶段1相同。

[0185]

guess:a1输出b的猜测b

′

,如果b

′

=b,s1输出表示给出的是一个有效的ddh元组,否则意味着给出的是一个随机元素。s1在解决ddh问题中的优势为:

[0186][0187]

因此,如果a1在以上的游戏中有一个不可忽略的优势ε1,那么可以构造一个模拟者s1以一个不可忽略的优势ε1/2攻破ddh问题,定理1得证。

[0188]

定理2:如果ddh问题是难解的,那么构造的方法在随机预言机模型下是tag-ind-cka安全的。

[0189]

证明:假设ppt敌手a2有一个不可忽略的优势ε2攻破tag-ind-cka游戏,那么可以构造一个模拟者s2以ε2/2的优势攻破ddh假设。生成(e,g,g,g

t

),其中g=<g>;之后,挑战者在s2的视线之外掷一枚无偏硬币φ∈{0,1},如果φ=1,设置(a,b,z)=(g

x

,gy,g

xy

)并将它发送给s2,否则,将(a,b,z)=(g

x

,gy,gz)发送给s2,这里

[0190]

setup:s2运行setup(1k)算法,从中随机选择α,β,γ,设置msk=(α,β,γ),这里α是s2已知的,隐含设置β=x,γ=y。然后,s2计算公钥为pk=(g

α

,g

β

,g

γ

),然后发送它给a2。另外,s2分别为发布者和订阅者生成私钥sk

pub

和sk

sub

:

[0191][0192][0193]

这两者都不会被泄露给a2,这里

[0194]

phase1:a2能够进行适应性的询问,模拟者s2的回答如下:

[0195]h2-query:s2维护一个称为h2list的元组列表这个列表初始为空。当a2在一个指定的点wi∈{0,1}

*

询问h2时,s2回答如下:

[0196]

如果询问wi已经出现在h2list中的元组上时,s2用回答a2;

[0197]

否则,s2随机选择设置并将元组存储在h2list中。

[0198]

trapdoor-query:a2被允许对一个关键词集合kw

′

和一个订阅策略sp

kw

′

进行陷门询问,这里构造的kw

′

上的订阅策略被表示为(m

′

t

,ρ

′

t

)。s2随机选择设置对j=1,

…

,n

*

,计算λ

′

t,j

=m

′

t

·v′

和t

′j=λ

′

t,j

·z′

t

。然后,使用订阅者的私钥sk

sub

,s2生成对应的陷门tds′

ub

为:

[0199]

[0200][0201]

challenge:a2提交两个等长的关键词向量kw0=(w

0,1

,

…

,w

0,n

)和kw1=(w

1,1

,

…

,w

1,n

),这里的关键词不能是前面已经询问过的。s2掷一个随机硬币b∈{0,1},随机选择使用发布者的私钥sk

pub

,s2生成挑战标签为

[0202][0203][0204]

仅当z=g

xy

时,和是正确的标签成分,否则二者就是随机元素。

[0205]

phase2:与phase1相同。

[0206]

guess:a2输出b的猜测b

′

。如果b

′

=b,s2输出φ=1,表示给出的是一个有效的ddh元组,否则φ=0,意味着给出的是一个随机元素。s2在解决ddh问题中的优势为:

[0207][0208]

因此,如果a2在以上的游戏中有一个不可忽略的优势ε2,那么可以建立一个模拟者s2以不可忽略的优势ε2/2攻破ddh问题,定理2得证。

[0209]

定理3:给定dbdh和随机预言机h1,构造的方法在随机预言机模型下是scpa安全的。

[0210]

证明:假设方案不是scpa安全的,就存在一个ppt敌手a3能够以优势攻破方案;基于此,就可以构造一个ppt区分者能以一个不可忽略的优势区分dbdh定义中的两个元组。因为这是与dbdh假设相矛盾的。因此可以推断出提出的方案是抗scpa安全的。在这个证明中,扮演挑战者的角色。在游戏结束时,利用敌手a3来攻破dbdh假设。给定一个dbdh实例这里z∈g

t

,r1,r2,r3∈z

p

,与a3进行交互进行scpa游戏的模拟。

[0211]

init:a3选择挑战属性集att

*

并发送给

[0212]

setup:随机选择a,α,β,γ,θ∈z

p

,计算α-1

;然后设置msk=(a,α,β,γ,θ),计算ga,g

α

,g

β

,g

γ

,e(g,g)

θ

,设置pk=(p,g,g,g

t

,e,ga,g

α

,g

β

,g

γ

,e(g,g)

θ

,h1,h3),模拟随机预言机运行过程如下:

[0213][0213]

初始化一个空表d,用它作为随机预言机对a3的回答。如果之前

attj没有被询问过,随机选择一个随机数aj∈z

p

,计算并将元组(attj,aj)添加到表d中。否则,表d中则已存在与属性attj相对应的一个记录,从d中取回aj计算给敌手a3。

[0214]

phase1:a3进行订阅者的私钥和陷门询问,通过模拟和回答a3的询问,过程如下:

[0215][0215]

知道takps方案的主密钥,因此,它可以计算来自于敌手a3询问的访问策略的私钥。为达到这一目标,计算α-1

β并运行skeygen算法,首先对i=1,

…

,n,计算λi和μi,之后选择计算生成私钥:

[0216]

sk

sub

=((a

*

,ρ

*

),k

3,sub

,{k

′

1,i

,k

′

2,i

,k

′

3,i

}

i=1,

…

,n

)

[0217]

如果属性att

*

满足访问结构(a

*

,ρ

*

),则预言机停止回答。

[0218][0218]

运行算法skeygen得到sk

sub

,生成时间陷门hd

sub

,通过选择计算计算接着计算:

[0219][0220][0221]

得到时间陷门hd

sub

=(hd1(x),hd2,hd3,hr1,hr2);最后,将模拟得到的sk

sub

,hd

sub

发送给敌手a3。

[0222]

challenge:a3输出它想要挑战的元组(m0,m1,t

*

),),随机选择b∈{0,1},通过运行dataenc(mb,t

*

,att

*

)算法计算过程如下:如果attj∈att

*

之前已经被询问过,则从中取得aj,计算否则随机选择aj∈z

p

,计算并将(attj,aj)添加到表d中。然后设置

[0223][0224]

因此,挑战密文为然后返回给敌手a3。如果那么就是一个有效的密文通过令r

′1=r1,r

′2=r2r3;否则,中的成分c3和c5就是随机元素。

[0225]

phase2:a3继续进行与phase1相同的询问。唯一的限制是a3不能对询问((a

*

,ρ

*

),t),如果att

*

∈(a

*

,ρ

*

)和t

*

∈t同时满足。

[0226]

guess:a3输出b

′

作为对b的猜测,然后判断是否b

′

=b。如果b

′

=b,则c3能够以不可忽略的优势得到否则z就是g

t

中的一个随机元素。因此,能够解决dbdh问题的优势为:

[0227][0228]

因此,定理3得证。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1