一种新型内网异常IP发现技术的制作方法

一种新型内网异常ip发现技术

技术领域

1.本发明属于互联网技术领域,具体涉及一种新型内网异常ip发现技术。

背景技术:

2.在国内,据公安部统计,我国计算机犯罪的70%来源于内部泄密,各种重要数据、文件的滥用、丢失、被盗所造成的损失以亿计,因此如何建立安全的内网网络环境,防范来自网络内部的安全威胁,已经是重中之重。

3.物理隔离的局域网所面临的安全威胁既包括黑客入侵、病毒感染等,也包括内部人员泄密等,现在内网环境主要采取防火墙等技术手段防范,病毒、蠕虫、木马、后门和混合威胁的泛滥,使用传统的防火墙越来越难以检测和阻挡,无论是windows、unix以及linux系统都容易成遭受网络攻击;办公pc、以及日益普及的iot物联网终端(摄像头、门禁、考勤系统等)逐渐成为网络入侵和攻击的载体和工具。

4.而内部泄密包含范围较广,例如内部用户故意窃密、用户无意中的操作留下的安全漏洞以及误操作引起系统瘫痪等,而内网异常ip地址的存在确实大大增加了局域网被入侵的风险,因此,一个有效的内网ip管理系统能够大大保障内网的安全性和可靠性,本文从网管员日常繁琐的异常ip地址管理问题出发,特别是内网异常ip的发现和展示问题,开发了一套内网异常ip安全管理工具。

技术实现要素:

5.本发明目提供了一种能够实时呈现网络中的非法攻击威胁事件,及时发现网络中的异常ip和终端识别,并能够记录相应日志的内网安全提升辅助工具。

6.本发明所采用的技术方案为:

7.一种新型内网异常ip发现技术,在分析内网内部的异常ip问题上设计一个内网异常ip管理工具,为信息管理人员掌握网络情况、发现并处理网络中的威胁事件提供了可靠依据,简化了工作流程,极大提高工作效率。

8.研究内容包括以下方面:

9.(1)数据包的抓取及数据包解码分析;

10.(2)内网异常ip的发现。在交换机的trunk口,通过数据抓包和分析,呈现每个vlan的在线ip情况,发现内网中的异常ip,进而找出非法路由器;

11.(3)网络威胁事件的研究;

12.例入sql注入攻击、arp攻击等事件,通过数据抓包分析,研究相关事件的特征及原理。

13.(4)终端识别,自动识别windows、linux、安卓、iphone等终端;

14.(5)可视化展示,以报表、日志的形式记录用户的网络行为,管理员可进行安全审计。

15.本发明的具体流程如下:

16.1)研究数据包抓包及数据分析解码,这是本次研发的基础;

17.2)威胁事件及其通信原理研究,例如:例入sql注入攻击、arp攻击、恶意域名;

18.3)确定研发总体框架及方案,对系统进行整体规划;

19.4)确定系统开发方案,对要实现的功能分模块开发;

20.5)开发的系统分模块功能测试;

21.6)分模块功能测试后,系统整体功能测试;

22.7)入网测试;

23.8)验收。

24.本发明的有益效果为:

25.本发明研发的内网异常ip安全防护辅助工具是在网络数据抓包分析的基础上,

26.为了方便信息管理人员掌握网络的安全情况,提升网络的安全性。

27.本次研发主要目的是查找内网异常ip地址,发现内网中私设的小路由,提高网

28.络的安全可靠性,时时呈现网络安全状态,及时发现网络中的攻击、恶意域名、终端的在线情况,并记录相应日志。为信息管理人员掌握网络情况、发现并处理网络事件提供了可靠依据,简化了工作流程,极大提高了工作效率。

附图说明

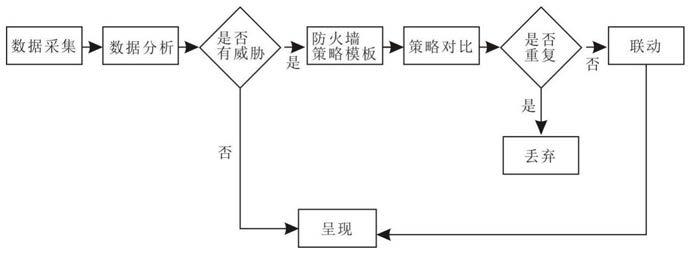

29.图1是本发明的流程示意图。

具体实施方式

30.下面结合附图及具体实施例对本发明做进一步阐释。

31.实施例1:

32.本实施例本发明主要目的就是在分析内网内部的异常ip问题上设计一个内网异常ip管理工具,为信息管理人员掌握网络情况、发现并处理网络中的威胁事件提供了可靠依据,简化了工作流程,极大提高工作效率。

33.研究内容包括以下方面:

34.(1)数据包的抓取及数据包解码分析;

35.(2)内网异常ip的发现。在交换机的trunk口,通过数据抓包和分析,呈现每个vlan的在线ip情况,发现内网中的异常ip,进而找出非法路由器;

36.(3)网络威胁事件的研究;

37.例入sql注入攻击、arp攻击等事件,通过数据抓包分析,研究相关事件的特征及原理。

38.(4)终端识别,自动识别windows、linux、安卓、iphone等终端;

39.(5)可视化展示。以报表、日志的形式记录用户的网络行为,管理员可进行安全审计;

40.具体流程如下:

41.1)研究数据包抓包及数据分析解码,这是本次研发的基础;

42.2)威胁事件及其通信原理研究,例如:例入sql注入攻击、arp攻击、恶意域名等;

43.3)确定研发总体框架及方案,对系统进行整体规划;

44.4)确定系统开发方案,对要实现的功能分模块开发;

45.5)开发的系统分模块功能测试;

46.6)分模块功能测试后,系统整体功能测试;

47.7)入网测试;

48.8)验收;

49.开发的系统包括内网异常ip发现、终端识别、网络端口扫描检测、网络故障定位和监控,实现边界安全防护提升等功能,

50.1.异常ip发现:

51.通过交换机trunk端口获取所有vlan的信息,系统通过数据包解码分析实现ip资源统计区分,自主定义内网合法ip地址段和mac地址,实现异常ip和mac地址的发现,通过和交换机的配合实现异常ip的定位。并可以通过抓包分析识别网络中的windows、linux、安卓、iphone终端类型。

52.2.威胁事件发现:

53.通过深度网络会话关联分析、数据包解码分析,基于病毒、后门木马攻击、拒绝服务、恶意扫描等规则特性,从而对网络安全事件进行精准的定性分析,灵活的检测网络入侵。可以发现如特洛伊木马、冰河木马、灰鸽子木马、永恒之蓝木马、永恒之石木马等后门木马攻击;可以发现如echo_cybercop_scan、ftp_adm_scan、ftp_iss_scanhttp_webspirs_request等可疑的扫描行为;可以检测到如尼姆达、拉面蠕虫、冲击波、delphi梦魔等病毒;可以进行数据库攻击检测:sql注入、猜解注入、数据库勒索、报警日志删除等数据库攻击。

54.3.网络端口扫描检测:

55.通过安全策略规则库,对网络端口扫描、后门木马、tcp、udp等协议的渗透和攻击进行识别报警。

56.4.网络故障定位:

57.通过系统内置的网络专家诊断设置对arp扫描、arp广播风暴、ip地址冲突,ip回环通信等网络故障进行检测,利用矩阵图显示最大流量、最大节点数的top统计,用图形来可视化呈现网络故障。

58.5.防火墙的联动:

59.在通过对防火墙策略的数据解码和学习后,能够在发现威胁事件后自主生成防火墙的策略模板,实现机器对防火墙安全策略的自动配置,防火墙形成联动。

60.6、可视化:

61.对协议、网络流量等网络诸元的可视化分析,准确检测安全事件,有助于防御未知威胁。通过可视化的矩阵展示广播和异常会话的连接情况,直观的帮助我们分析网络异常状况。提供多种类型的阻断方式,并提供独立的存储空间单独保存阻断日志数据。

62.在实施例中,1.制定并实施严格的ip地址管理制度,包括:ip地址申请和发放

63.流程,ip地址变更流程,临时ip地址分配流程,机器mac地址登记管理,ip地址非法使用的处罚制度;

64.2.运用技术措施,重点阻止个别用户的非法行为;

65.3.划分vlan时,兼顾可管理性和易用性。在不增加网络复杂性的前提下,充分运用vlan的划分手段,将权限相近的用户划分到同一个vlan内,弱化非法使用同网段ip地址所

带来的利益;

66.4.部署本套ip管理工具。能够及时发现网络中的异常ip地址,弥补人为查找的滞后性和局限性,提高网络的安全可靠性,发现恶意攻击等威胁事件,并记录相应日志。日常监视和日志功能,可以及时有效的发现网络中的ip地址变化、mac地址变化、交换机端口改变等异常行为,帮助网络管理员查找网络故障。同时,网络管理员很方便的通过本ip管理工具,针对个别问题突出的用户,进行管理和查找;

67.5.与应用层的身份认证相结合,建立完整严密的多层次的安全认证体系,弱化ip地址在身份认证体系中的重要性。与ip地址非法使用的问题类似,用户名和口令也属于容易盗用的资源;

68.6.内部人员非法使用ip地址,并不是为了进行侵入和破坏,而是为了谋取某些特定的权限和利益。网络管理员除有法律手段和技术手段,还拥有各种内部管理手段。如果单纯使用技术手段来防范ip地址的非法使用,必然产生高昂的系统投资成本和人员开支。因此,只有综合运用管理手段和技术手段,来处理ip地址非法使用问题,才能实现高可靠性的系统运行与低成本的管理维护的统一。

69.本发明不局限于上述可选的实施方式,任何人在本发明的启示下都可得出其他各种形式的产品。上述具体实施方式不应理解成对本发明的保护范围的限制,本发明的保护范围应当以权利要求书中界定的为准,并且说明书可以用于解释权利要求书。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1