一种移动云计算场景下攻击想定生成的方法

1.本发明涉及网络安全中攻击图的生成方法,更特别地说,是指一种基于改进的贝叶斯攻击图概率算法,对移动云计算场景下的漏洞进行动态生成属性攻击想定的方法。

背景技术:

2.移动云计算作为pce(personal computing environment,个人计算环境)的一个典型代表,在云存储、云游戏和医疗保健等应用领域具有广阔前景。移动云计算在安全性方面的问题尤为突出。

3.网络安全演练是加强安全意识和训练信息保障能力的一种重要手段,其中攻击想定是对攻击演练过程的设想和假定,其设计和制定是组织和实施网络安全演练的关键部分之一。在研究网络规模大、复杂的移动云计算场景下生成攻击想定时,用人工分析和设计攻击计划来拟写攻击想定是繁琐且易出错的。

4.在各种攻击想定生成的方法中,生成攻击图都是极其重要的一部分,参考2010年04期《软件学报》838-848页《攻击图的两种形式化分析》,陈锋、张怡等著,目前常见的攻击图一般可分为状态攻击图和属性攻击图两种,状态攻击图显式地展示了攻击者从初始状态出发逐步利用目标网络中的漏洞进行攻击的所有可能的攻击路径,但是由于攻击路径随目标网络的主机规模与漏洞数量呈指数级增长,无法应用于大规模网络。属性攻击图的节点分为两类,攻击节点和属性节点,能够更紧凑地展示所有的攻击路径,但其隐式地展示攻击路径方式仍然需要研究攻击路径生成方法,才能继续生成攻击路径和攻击想定脚本。

5.现有方法对于属性攻击图的网络攻击评估方法主要为使用贝叶斯攻击图,来衡量攻击图上各节点间的相互关系、及攻击行为对推断攻击路径的影响,并推断攻击方到达各个状态的概率以及可能性最大的攻击路径。但已有的方法都将贝叶斯攻击图视为不会存在有环的情况或无视贝叶斯攻击图上的环,这就导致不能真实或准确的衡量各个节点状态的概率。

技术实现要素:

6.在研究网络规模大、复杂的移动云计算场景下生成攻击想定时,人工分析和设计攻击计划来拟写攻击想定是繁琐且易出错的,为实现自动生成攻击想定并解决目前各自动生成攻击想定的方法存在的问题,如:因需要学习非主流的脚本或软件导致的学习成本高、因使用状态攻击图产生状态爆炸问题而无法应用于大规模网络、无法处理攻击图中存在冗余路径和环的问题,本发明提出了一种针对移动云计算场景下攻击想定生成的方法。本发明方法首先使用基于mulval工具的攻击图生成模块将移动云计算场景中的网络安全状态信息生成属性攻击图;然后使用cvss来评估单个漏洞利用成功率;再使用去环路和冗余路径算法对原始属性攻击图进行处理得到贝叶斯网络攻击图,并利用改进的节点概率算法计算贝叶斯攻击图中各节点的累计成功概率;使用动态攻击路径生成算法从贝叶斯网络攻击图中生成到目标状态的攻击路径,且根据当前某次攻击成功与否进行动态调整,最后用网

络攻击想定描述语言描述攻击路径获得攻击想定脚本。

7.本发明是一种移动云计算场景下攻击想定生成的方法,其包括有下列步骤:

8.第一步,生成属性攻击图;

9.对移动云计算场景下的网络安全状态信息使用mulval攻击图生成工具的输入描述格式进行抽象表征,并将其输入到基于mulval的属性攻击图生成模块中,同时输入攻击目标状态,处理得到属性攻击图。

10.第二步,cvss评估单个漏洞利用成功率;

11.漏洞利用成功概率与其被利用的难易程度相关,因此使用通用脆弱性评分系统(cvss,common vulnerability scoring system)中访问向量(access vector,av),访问复杂度(access complexity,ac),认证(authentication,au)三个子属性来计算评估第一步中生成的属性攻击图中各个节点上的漏洞利用成功率。

12.第三步,去除环路和冗余路径构造贝叶斯攻击图;

13.首先使用去除环路和冗余路径算法将mulval得到的属性攻击图进行初步处理,去除生成的属性攻击图上的环路和冗余路径,得到贝叶斯网络攻击图。

14.第四步,计算贝叶斯攻击图各节点的累计成功概率;

15.再使用改进的节点概率算法在贝叶斯攻击图上计算各节点的累计成功概率,并去除贝叶斯网络攻击图中出现环的情况,用于对各攻击节点代表的攻击操作能否成功执行、或各属性节点代表的属性状态能否成功到达进行评估。

16.第五步,生成攻击路径和攻击想定脚本;

17.贝叶斯网络攻击图经动态攻击路径生成算法处理,生成到目标状态的最佳攻击路径,即累计成功概率最高的攻击路径;

18.然后,根据攻击操作是否成功对累计成功概率最高的攻击路径进行更新;

19.若当前次攻击操作未成功,则将剩余累计成功概率最高的攻击路径更新为当前攻击路径;并用网络攻击想定描述语言描述当前攻击路径,从而获得攻击想定脚本。

20.相比于传统方法,本发明移动云计算场景下攻击想定生成方法的优点在于:

21.①

本方法在生成贝叶斯网络攻击图时可以处理攻击图中存在的冗余路径和环路问题,优化降低攻击图求解时问题规模的大小。

22.②

本方法采用的改进的节点概率计算算法可以处理贝叶斯网络攻击图中出现圈结构的情况,提高计算结果的准确性。

23.③

本方法使用cvss中的属性来评估单个漏洞利用成功率,具有较高的适用性。

24.④

本方法可以根据攻击结果反馈实时调整当前的最佳攻击路径,动态生成攻击想定脚本。

附图说明

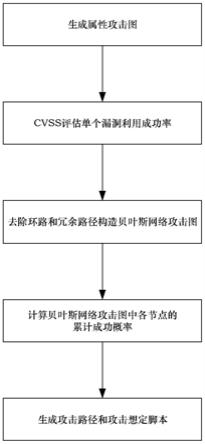

25.图1是本发明移动云计算场景下攻击想定生成的流程图。

26.图2是本发明实施例中移动云计算情境的示意图。

27.图3是本发明实施例中生成的属性攻击图。

28.图4本发明实施例中去环路和冗余路径后带有各节点累计成功概率的贝叶斯网络攻击图。

具体实施方式

29.下面将结合附图和实施例对本发明做进一步的详细说明。

30.参见图2所示,本发明是一种针对移动云计算场景下攻击想定生成的方法,其包括有下列步骤:

31.第一步,生成属性攻击图;

32.使用mulval工具对移动云计算场景下的网络安全状态信息nsi=[host,linkn×n]进行规则处理,得到属性攻击图ag=(esx,a,l)。

[0033]

步骤11,记录移动云计算场景下的各个节点的网络状态信息;

[0034]

将移动云计算场景下的各个网络节点的网络状态描述信息,记为nsi,且nsi=[host,linkn×n]。

[0035]

host为网络节点集合,且host={host1,host2,

…

,hosti,

…

,hosth,

…

,hostn}。

[0036]

linkn×n为网络节点之间的连通关系,所述linkn×n为n

×

n的矩阵,即linkn×n=[link

i,h

];];link

i,h

取值为1时表示网络节点hosti与网络节点hosth连通。link

i,h

携带信息有源地址source和目的地址target,则link

i,h

=(source,target)。

[0037]

在本发明中,网络安全状态描述信息nsi=[host,linkn×n]为属性攻击图生成的基本元素。

[0038]

在本发明中,移动云计算场景下存在有多个宿主机,或称网络节点,采用集合形式表示为网络节点集合host={host1,host2,

…

,hosti,

…

,hosth,

…

,hostn},其中:

[0039]

host1表示第一个网络节点。

[0040]

host2表示第二个网络节点。

[0041]

hosti表示第i个网络节点,下角标i表示网络节点的标识号。

[0042]

hosth表示第h个网络节点。

[0043]

hostn表示最后一个网络节点,下角标n表示网络节点集合中的网络节点总个数。

[0044]

为了方便说明,所述hosti也称为任意一个网络节点。

[0045]

在本发明中,任意一个网络节点hosti携带信息,记为hosti=(osi,ipi,privilegei,seri)。

[0046]

osi是网络节点hosti的身份。

[0047]

ipi是网络节点hosti的ip地址。

[0048]

privilegei是网络节点hosti获得的权限。

[0049]

seri是网络节点hosti上运行的服务类型。

[0050]

在本发明中,服务信息记为ser={service1,service2,

…

,servicej,

…

,servicek},其中:

[0051]

service1表示第一种服务类型。

[0052]

service2表示第二种服务类型。

[0053]

servicej表示第j种服务类型,下角标j表示服务类型的标识号。

[0054]

servicek表示最后一种服务类型,下角标k表示服务信息中服务类型的总个数。

[0055]

为了方便说明,所述servicej也称为任意一种服务类型。在服务类型servicej中携带信息有服务名name、产品名product、版本号version、所在端口portid、服务协议名protocol,则servicej=(name,product,version,portid,protocol)。

[0056]

步骤12,生成从事实属性节点到目标属性节点的属性攻击图;

[0057]

将网络状态描述信息nsi=[host,linkn×n]按mulval工具的输入格式进行表征,并输入到mulval工具中,生成从事实属性边结点esx

事实

到目标属性边结点esx

目标

的属性攻击图。属性攻击图记为ag,且ag=(esx,a,l)。

[0058]

esx表示属性攻击图中的属性边结点标志,所述esx中包括有身份为事实属性边结点esx

事实

、目标属性边结点esx

目标

和除esx

事实

和esx

目标

以外的属性边结点esx

外

。esx={esx

事实

,esx

目标

,esx

外

}。在本发明中,所述esx携带的信息属性包括有网络连通性属性、漏洞存在性属性等。

[0059]

a表示属性攻击图中的攻击边结点标志。所述a中存在有多个攻击边结点,采用集合形式表示为a={attack1,attack2,

…

,attacka,

…

},attack1表示第一个攻击边结点,attack2表示第一个攻击边结点,attacka表示第a个攻击边结点,下角标a表示攻击边结点的标识号。

[0060]

在本发明中,攻击边结点attacka携带的信息记为attacka_info。所述attacka_info是一次漏洞利用的攻击操作gjcz。

[0061]

l表示属性攻击图中的有向边。所述l只能从esx指向attacka,或者由attacka指向esx。进行一个攻击操作gjcz的前提条件是指向attacka的上一个边结点的esx都被攻击成功,若攻击成功,则攻击方获得attacka指向的esx携带的信息属性。若攻击失败,则攻击方无法获得attacka指向的esx携带的信息属性。所述attacka仅会指向一个esx。

[0062]

在本发明中,攻击操作记为gjcz,执行当前次攻击操作记为gjcz

t

,下角标t表示当前时刻。则有执行上一次攻击操作记为gjcz

t-1

,执行下一次攻击操作记为gjcz

t+1

。

[0063]

在本发明中,攻击路径记为path。所述攻击路径path是指由一个攻击操作或多个攻击操作顺序执行形成的攻击操作序列。所述path=(

…

,gjcz

t-1

,gjcz

t

,gjcz

t+1

,

…

)。

[0064]

第二步,cvss评估单个漏洞利用成功率;

[0065]

在本发明中,漏洞利用成功概率与其被利用的难易程度相关,因此使用通用脆弱性评分系统(cvss,common vulnerability scoring system)中访问向量(access vector,av),访问复杂度(access complexity,ac),认证(authentication,au)三个子属性来计算评估。表1给出了评估指标的等级和评分。

[0066]

表1cvss评估指标的等级和评分

[0067][0068]

在第一步中生成的属性攻击图ag=(esx,a,l)中,攻击边结点attacka携带的信息是一次漏洞利用的攻击操作gjcz。所述攻击操作gjcz的漏洞利用成功率,记为metric(gjcz),则:

[0069]

metric(gjcz)=2(av

×

ac

×

au) (1)

[0070]

在本发明中,采用cvss评估指标的等级和评分方式及计算方法,同时也起到了限制metric(gjcz)的作用,保证了metric(gjcz)∈[0,1]。

[0071]

第三步,去除环路和冗余路径构造贝叶斯攻击图;

[0072]

采用深度优先搜索对属性攻击图ag=(esx,a,l)去除环路和冗余路径处理,得到贝叶斯网络攻击图,记为bag,且bag=(esx,a,l)。

[0073]

在本发明中,所述esx的上一个边结点记为esx

pre

。所述esx的下一个边结点记为esx

next

。

[0074]

在本发明中,所述esx

目标

的上一个边结点记为esx

目标,pre

。所述esx

目标

的下一个边结点记为esx

目标,next

。

[0075]

在本发明中,所述attacka的上一个边结点记为attack

a,pre

。所述attacka的下一个边结点记为attack

a,next

。

[0076]

由于网络攻击的单调性假设,攻击方在攻击过程中会不断地提高自己的能力且不会失去已有的能力,那么攻击方就不会重复获取已拥有的权限,因此需要去除冗余路径。若属性攻击图ag=(esx,a,l)中存在的攻击路径path=(

…

,gjcz

t-1

,gjcz

t

,gjcz

t+1

,

…

),gjcz

t

与gjcz

t-1、或者gjcz

t-1

与gjcz

t+1

的执行是相互依赖的,那么path=(

…

,gjcz

t-1

,gjcz

t

,gjcz

t+1

,

…

)就会构成一个不可达的环路nclp,因此需要去除所述nclp和冗余路径rpath。使用去环路和冗余路径算法将mulval得到的属性攻击图ag=(esx,a,l)进行初步处理,去除生成的属性攻击图ag=(esx,a,l)上的nclp和rpath,从而得到贝叶斯网络攻击图bag=(esx,a,l)。

[0077]

在本发明中,获得贝叶斯网络攻击图bag=(esx,a,l)的实现过程为:

[0078]

步骤31,获取边结点搜索序列;

[0079]

从目标属性边结点esx

目标

出发,按照bag=(esx,a,l)中的l的逆方向进行深度优先搜索,得到第一个边结点搜索序列ss1=(esx,a,esx,a,

…

,)。

[0080]

步骤32,增补或删除边结点搜索序列;

[0081]

在搜索过程中,若esx

pre

或attack

a,pre

已被搜索过,即esx

pre

或attack

a,pre

存在于ss1=(esx,a,esx,a,

…

,)中,且esx

pre

或attack

a,pre

在esx

目标

到该当前搜索到的esx或a的搜索路

径上,则可判断出现了不可达的环路nclp或冗余路径rpath。

[0082]

当有nclp或rpath时,删除该当前搜索到的esx或a,并从该当前搜索到的esx或a开始,按照bag=(esx,a,l)中的l的正方向进行深度优先搜索,在l的正方向搜索过程中,若因为esx或a的删除导致了esx

next

或attack

a,next

的路径不可达,则删除esx

next

或attack

a,next

,得到第二个边结点搜索序列ss2=(esx,a,esx,a,

…

,)。

[0083]

在本发明中,重复执行步骤31与步骤32,直至所有边结点被搜索到得到最终的边结点搜索序列。

[0084]

在本发明中,贝叶斯网络攻击图bag=(esx,a,l)相比于原始属性攻击图ag=(esx,a,l),先将无效操作先做剔除,降低了之后对于节点的累计成功概率计算和路径生成时的问题规模,达到了优化攻击图的目的。

[0085]

在本发明中,深度优先搜索参考了2019.01北京邮电大学出版社出版的《数据结构》,作者周延森,第191-195页内容。

[0086]

第四步,计算贝叶斯网络攻击图中各边结点的累计成功概率;

[0087]

由于经第三步处理后得到的贝叶斯网络攻击图bag=(esx,a,l)中仍可能存在有圈结构clp_bag,然而此处的所述clp_bag是指存在有esx(即clp_bag的入边结点身份为clp_bag_in),该clp_bag_in可能是多个的attack

a,pre

,且attacka中存在有部分的后续能达到同一个esx。

[0088]

按照目前常见的贝叶斯网络攻击图上边结点的累计成功概率计算方法进行计算,就会导致clp_bag_in的累计成功概率在后续边结点的计算上出现重复计算,导致计算结果不准确。因此,本发明对传统的节点累计成功概率计算方法进行了改进,称为改进的节点累计成功概率计算算法chance。

[0089]

使用chance算法计算贝叶斯网络攻击图bag=(esx,a,l)中的(esx,a)的累计成功概率,并且处理出现的圈结构clp_bag的情况。具体步骤如下:

[0090]

步骤41,获取贝叶斯网络攻击图中的所有入边结点;

[0091]

设置贝叶斯网络攻击图bag=(esx,a,l)中的esx

事实

的累计成功概率为1。从目标属性边结点esx

目标

出发,按照bag=(esx,a,l)中的l的逆方向进行深度优先搜索,得到第三个边结点搜索序列ss3=(esx,a,esx,a,

…

,)。若esx已被搜索过,即esx存在于ss3=(esx,a,esx,a,

…

,)中,则说明esx为clp_bag_in,并将所述esx加入clp_bag_in中。所述clp_bag_in中的元素个数记为len。

[0092]

步骤42,设置入边结点的结点概率种类;

[0093]

在本发明中,入边结点的结点概率种类个数为2

len

。

[0094]

在本发明中,设置clp_bag_in中的入边结点的累计成功率为0或1。

[0095]

步骤43,计算贝叶斯网络攻击图中各边结点的累计成功概率;

[0096]

结点概率种类下的边结点成功概率pp

γ

(ee)为:

[0097][0098]

pp

γ

(ee)中的下角标γ代表结点概率种类的标识号。ee表示当前计算的边结点,ee

pre

表示ee的上一个边结点。

[0099]

在本发明中,对于每一种种类γ,计算该种类出现的概率p(γ):

[0100]

p(γ)=πpp

γ

(ee),ee∈clp_bag_in

ꢀꢀ

(3)

[0101]

在本发明中,边结点的累计成功概率p(ee)为:

[0102][0103]

在本发明中,使用chance算法在贝叶斯网络攻击图上计算各节点的累计成功概率,并且可以处理出现贝叶斯网络攻击图出现环的情况,用于对各攻击节点代表的攻击操作能否成功执行、或各属性节点代表的属性状态能否成功到达进行评估。

[0104]

第五步:生成攻击路径和攻击想定脚本;

[0105]

贝叶斯网络攻击图bag=(esx,a,l)经动态攻击路径生成算法生成到目标状态的最佳攻击路径、即累计成功概率最高的攻击路径,同时根据给出的下一步攻击操作是否成功对攻击路径进行更新,若该次攻击未成功则更新为此时最佳的攻击路径。用网络攻击想定描述语言描述攻击路径获得攻击想定脚本,其内容包括攻击目标、已成功的攻击操作、已失败的攻击操作、接下来计划的攻击步骤。

[0106]

步骤51,生成攻击路径;

[0107]

本发明的动态攻击路径生成算法path具体步骤如下:

[0108]

从目标属性边结点esx

目标

出发,按照bag=(esx,a,l)中的l的逆方向进行深度优先搜索,得到到esx

目标

的攻击路径集合,记为path_esx

目标

。path_esx

目标

中的任意一条攻击路径记为path

x

。

[0109]

利用公式(1)计算path_esx

目标

中的每一条路径的成功概率,记为

[0110]

步骤52,生成攻击想定脚本;

[0111]

将path_esx

目标

中每一条路径按照成功概率从大到小排序,得到排序后的px_path_esx

目标

。

[0112]

记录每次的攻击操作反馈,从px_path_esx

目标

中取出成功概率最大的攻击路径,用网络攻击想定描述语言描述攻击路径获得攻击想定脚本。

[0113]

所述攻击想定脚本内容包括有攻击目标、已成功的攻击操作、已失败的攻击操作、接下来计划的攻击步骤。

[0114]

当一个攻击操作反馈为失败时,从px_path_esx

目标

中删除所有包含该边结点的攻击路径。

[0115]

实施例1

[0116]

移动云平台计算机场景如图2所示,隔离区(dmz,demilitarized zone)中有数据库服务器(dbs,datebase server)、网站服务器(ws,web server)、文件服务器(fs,file server)。第一个宿主机pm1(pm,parasitifer machine)被分割成了4个虚拟机(vm,virtual machine),分别运行网络控制器(nc,network control)、nessus漏洞扫描器、mulval攻击图生成工具以及入侵检测系统(ids,intrusion detection system)。所述nessus为一种漏洞扫描与分析软件。所述mulval(multistage vulnerability analysis)译文为多主机多阶段漏洞分析。第二个宿主机pm2被分割成若干个虚拟机(vm,virtual machine),作为云租户

所用的vm,vm间由可编程的开放虚拟化软件交换机(ovs,open vswitch)相连接。ovs仅完成数据转发功能,而路由控制则由第一个宿主机pm1中网络控制器(nc,network control)来完成;第三个宿主机pm3运行hadoop(大数据软件系统运行框架)分布式计算平台。第四个宿主机pm4运行spark(大数据计算引擎)分布式计算平台。在隔离区(dmz,demilitarized zone)部署了网站服务器(ws,web server)、文件服务器(fs,file server)等。

[0117]

应用mulval工具生成的属性攻击图为图3所示,使用cvss对利用can-2003-0252、can-2002-0392漏洞进行攻击的成功概率进行评估,均为远程网络访问(n)、低(l)、单次认证(s),其对漏洞利用的攻击操作实施成功的概率metric均为0.8。使用去环路和冗余路径算法构建贝叶斯网络攻击图为图4所示,并用改进的节点概率计算算法评估属性攻击图各节点的累计成功概率,得到的带有各节点累计成功概率的贝叶斯网络攻击图。

[0118]

当节点16、节点2代表的攻击操作成功,节点23代表的攻击操作失败时,生成的攻击想定脚本。

[0119]

表2是攻击图的状态信息描述

[0120][0121]

表2的中文译文为:

[0122]

1.可以在工作站上以root权限执行任意代码。

[0123]

2.规则4:安装木马程序。

[0124]

3.可以对工作站的'/usr/local/share'路径进行写操作。

[0125]

4.规则16:网络文件系统语义。

[0126]

5.可以对文件服务器的'/export'路径进行写操作。

[0127]

6.规则10:可执行任意代码表明可访问文件。

[0128]

7.可以root权限对文件服务器的'/export'路径进行写操作。

[0129]

8.可以在文件服务器上以root权限执行任意代码。

[0130]

9.规则2:对服务器程序进行远程漏洞利用。

[0131]

10.可以通过rpc远程过程调用协议和10005端口访问文件服务器。

[0132]

11.规则5:多跳网络接入。

[0133]

12.文件服务器可以通过rpc协议和10005端口访问自身。

[0134]

13.规则5:多跳网络接入。

[0135]

14.网站服务器可以通过rpc协议和10005端口访问文件服务器。

[0136]

15.可以在工作站上以apache用户权限执行任意代码。

[0137]

16.规则2:对服务器程序进行远程漏洞利用。

[0138]

17.可以通过tcp协议和80端口访问网站服务器。

[0139]

18.规则5:多跳网络接入。

[0140]

19.文件服务器可以通过tcp协议和80端口访问网站服务器。

[0141]

20.规则5:多跳网络接入。

[0142]

21.网站服务器可以通过tcp协议和80端口访问自身。

[0143]

22.规则5:多跳网络接入。

[0144]

23.工作站可以通过tcp协议和80端口访问网站服务器。

[0145]

24.规则6:直接网络访问。

[0146]

25.从英特网可以通过tcp协议和80端口访问网站服务器。

[0147]

26.攻击者从英特网发起攻击。

[0148]

27.网站服务器的apache用户的httpd服务暴露在tcp协议的80端口上。

[0149]

28.网站服务器的httpd服务存在漏洞cve-2002-0392,攻击者通过远程利用该漏洞可以实现提权。

[0150]

29.规则5:多跳网络接入。

[0151]

30.工作站可以通过rpc协议和10005端口访问文件服务器。

[0152]

31.文件服务器的root用户的mountd服务暴露在rpc协议的10005端口上。

[0153]

32.文件服务器的mountd服务存在漏洞cve-2003-0252,攻击者通过远程利用该漏洞可以实现提权。

[0154]

33.规则4:安装木马程序。

[0155]

34.规则4:安装木马程序。

[0156]

35.可以对文件服务器的任意路径进行写操作。

[0157]

36.规则10:可执行任意代码表明可访问文件。

[0158]

37.可以root权限对文件服务器的任意路径进行写操作。

[0159]

38.规则17:网络文件系统共享。

[0160]

39.网站服务器可以通过nfs协议和该协议的端口访问文件服务器。

[0161]

40.网站服务器可以通过nfs协议对文件服务器的'/export'路径进行写操作。

[0162]

41.规则17:网络文件系统共享。

[0163]

42.工作站可以通过nfs协议和该协议的端口访问文件服务器。

[0164]

43.工作站可以通过nfs协议对文件服务器的'/export'路径进行写操作。

[0165]

44.工作站的'usr/lacal/share'路径通过网络文件系统以可读的方式挂载到文

件服务器的'/export'路径下。

[0166]

表3累计成功概率计算结果

[0167][0168]

conventional algorithm表示传统方法,our algorithm表示本发明方法,experimental results表示仿真结果。

[0169]

通过表2的对比,本发明方法较传统方法更接近于仿真结果。攻击图的深度较深时传统方法出现了较大的误差,本发明方法能克服深度较深时的误差。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1