被认证装置、认证装置、认证请求发送方法、认证方法及程序与流程

1.本发明涉及一种被认证装置、认证装置、认证请求发送方法、认证方法及程序。

背景技术:

2.以往,已知一种系统,其能够使用智能手机等个人移动终端进行认证,并且能够进行使用二维条形码等的支付。通过这种系统,用户能够通过使用自己的个人移动终端,来进行商品和服务等的支付。根据以往的使用二维条形码的支付方法,由于存在二维条形码本身有效5分钟左右从而容易复制二维条形码进行冒充等被恶意使用的技术问题,因此想出了挑战/响应认证(例如,参照专利文献1)和使二维条形码随时间变化的方法(例如,参照专利文献2)。

3.现有技术文献

4.专利文献

5.专利文献1:日本专利第4998065号公报

6.专利文献2:日本专利第5784813号公报

技术实现要素:

7.本发明所要解决的技术问题

8.然而,在挑战/响应认证中虽然提高了安全性,但是由于花时间因此便利性降低。另外,在使二维条形码随时间变化的方法中,虽然能够维持便利性,但是由于专利文献2的用于解决的手段短期地使二维条形码随时间变化并显示,从而随时间变化的二维条形码本身也可能在有效的期间,容易作为动画复制二维条形码并被恶意使用,因此最终未得以解决。

9.在这种认证中,为了用户的便利性的提高、和处理负荷的减少,要求能够通过更加简单的处理来进行认证,也就是便利性。另一方面,同时还要求能够防止冒充等,能够实现安全的认证,也就是安全性。

10.本发明是为了解决上述技术问题而提出的,其目的在于提供一种能够通过简单的处理来实现安全且便利性高的安全认证的被认证装置、认证请求发送方法、认证方法及程序。

11.用于解决技术问题的技术手段

12.为了实现上述目的,本发明的被认证装置具备:取得部,取得唯一信息;加密部,通过加密密钥对唯一信息进行加密并生成加密信息;以及显示部,在认证期间内反复向认证装置发送包括加密信息的认证请求,所述被认证装置在认证期间内发送分别包括对不同的唯一信息进行了加密的加密信息的多个认证请求。

13.通过这种结构,能够向认证装置发送分别包括对不同的唯一信息进行了加密的加密信息的多个认证请求。而且,使用该多个认证请求,在认证装置中,能够通过简单的处理,来实现安全的认证。

14.另外,在本发明的被认证装置中,唯一信息也可以包括随机值、计数值和时刻中的任一个。

15.通过这种结构,能够简单地取得唯一信息。

16.另外,在本发明的被认证装置中,认证请求也可以是图像。

17.通过这种结构,不降低一般使用的二维条形码等中的便利性也能够容易地提高安全性。

18.另外,本发明的认证装置具备:接收部,在认证期间内反复接收从被认证装置发送的、包括通过加密密钥进行了加密的加密信息的认证请求;解密部,对加密信息进行解密并取得解密信息;认证部,使用包括已解密出的加密信息的、在认证期间内接收到的多个认证请求,判断被认证装置是否合法;以及输出部,输出认证部的判断结果,合法的被认证装置在认证期间内发送分别包括对不同的唯一信息进行了加密的加密信息的多个认证请求。

19.通过这种结构,能够使用从被认证装置发送的多个认证请求,判断被认证装置是否合法。因此,能够通过简单的处理,来实现安全认证。更具体而言,由于在被认证装置是否合法的判断中使用多个认证请求,因此即使将认证的处理本身设为简单的处理,也能够实现防止冒充的安全认证。

20.另外,在本发明的认证装置中,也可以在多个解密信息中存在规定数量以上的重复的情况下,认证部判断为被认证装置不合法。

21.通过这种结构,例如,在攻击者反复发送从合法的被认证装置发送的一个认证请求的情况下,能够检测这一事实。

22.另外,在本发明的认证装置中,也可以在规定的期间内超过预先确定的次数接收到认证请求的情况下,认证部判断为被认证装置不合法。

23.通过这种结构,例如,在除了合法的被认证装置之外,从攻击者的装置发送了认证请求的情况下,能够检测这一事实。

24.另外,在本发明的认证装置中,也可以在认证期间中的认证请求的接收间隔中包括概率比阈值低的接收间隔的情况下,认证部判断为被认证装置不合法。

25.通过这种结构,例如,在除了合法的被认证装置之外,从攻击者的装置发送了认证请求的情况下,能够检测这一事实。

26.另外,在本发明的认证装置中,也可以在分别从在认证期间接收到的多个认证请求取得的多个解密信息不与唯一信息相符的情况下,认证部判断为被认证装置不合法。

27.通过这种结构,例如,在攻击者取得从合法的被认证装置发送的一个认证请求并将其发送至认证装置的情况下,能够检测这一事实。

28.另外,在本发明的认证装置中,接收部也可以间歇地接收认证请求。

29.通过这种结构,能够减轻与认证请求的接收相关的负荷,能够减少认证装置的规格的限制。

30.另外,在本发明的认证装置中,认证请求也可以是图像。

31.通过这种结构,能够在一般使用的相机等中容易地应用。

32.另外,本发明的认证请求发送方法包括:取得唯一信息的步骤;通过加密密钥对唯一信息进行加密并生成加密信息的步骤;以及在认证期间内反复向认证装置发送包括加密信息的认证请求的步骤,在认证期间内发送分别包括对不同的唯一信息进行了加密的加密

信息的多个认证请求。

33.另外,本发明的认证方法包括:在认证期间内反复接收从被认证装置发送的、包括通过加密密钥进行了加密的加密信息的认证请求的步骤;对加密信息进行解密并取得解密信息的步骤;使用包括已解密出的加密信息的、在认证期间内接收到的多个认证请求,判断被认证装置是否合法的步骤;以及输出判断被认证装置是否合法的步骤中的判断结果的步骤,合法的被认证装置在认证期间内发送分别包括对不同的唯一信息进行了加密的加密信息的多个认证请求。

34.发明效果

35.根据本发明的被认证装置、认证装置、认证请求发送方法、认证方法及程序,能够通过简单的处理,来实现安全且便利性高的安全的认证。

附图说明

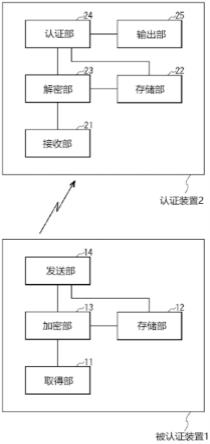

36.图1是示出本发明的实施方式的被认证装置及认证装置的构成的框图。

37.图2是示出该实施方式的被认证装置的动作的流程图。

38.图3是示出该实施方式的认证装置的动作的流程图。

39.图4是用于对该实施方式中的认证请求的发送和接收进行说明的图。

40.图5是用于对该实施方式中的认证请求的发送和接收进行说明的图。

41.图6是用于对该实施方式中的认证请求的发送和接收进行说明的图。

42.图7是用于对该实施方式中的认证请求的发送和接收进行说明的图。

43.图8是用于对该实施方式中的认证请求的发送和接收进行说明的图。

44.图9是用于对该实施方式中的认证请求的发送和接收进行说明的图。

45.图10是示出该实施方式中的计算机系统的构成的一例的图。

具体实施方式

46.以下,利用实施方式,对本发明的被认证装置、认证装置、认证请求发送方法及认证方法进行说明。此外,在以下的实施方式中,标注了相同的附图标记的构成要素及步骤是相同或者相应的,省略再次说明。本实施方式的被认证装置发送包括对不同的唯一信息进行了加密的加密信息的多个条形码状识别符的认证请求,由认证装置接收条形码状识别符。另外,本实施方式的认证装置使用从被认证装置发送的多个条形码状识别符的认证请求,进行被认证装置的认证。此外,本实施方式中的条形码状识别符例如也可以是指,对如一般的条形码和qr(quick response)码(注册商标)那样的二维码、色素、数字、文字及/或记号的排列信息进行编码的信息等。

47.图1是示出本实施方式的被认证装置1及认证装置2的构成的框图。本实施方式的被认证装置1具备取得部11、存储部12、加密部13以及显示部14。本实施方式的认证装置2具备接收部21、存储部22、解密部23、认证部24以及输出部25。被认证装置1例如可以是智能手机、平板终端、pda(personal digital assistant:个人数字助理)、笔记本电脑、收发器等的、具备通信功能的移动信息终端,也可以是其他的设备。认证装置2例如可以是自动检票机、用于进入活动等的会场的门、自动售货机、对酒店或出租会议室的门进行锁定/解锁的控制装置、收银机等,也可以是智能手机等的、具备通信功能的移动信息终端。另外,即使是

同时检测多个被认证装置1的条形码状识别符的结构,在本实施方式中,也主要对被认证装置1及认证装置2为具有通信功能的移动信息终端的情况进行说明。此外,在图1中,示出了一个被认证装置1与一个认证装置2进行通信的情况,但是也可以不是这样的情况。也可以在多个被认证装置1与一个认证装置2之间进行通信。该通信通常为图像出示。

48.首先,对本实施方式的被认证装置1进行说明。

49.取得部11取得唯一信息。各唯一信息例如可以是不同的信息。在这种情况下,当取得部11取得多个唯一信息时,该多个唯一信息各自不同。如将在后面进行说明的那样,唯一信息被加密并且被包含于条形码状识别符的认证请求中,并被发送。因此,在各唯一信息为不同的信息的情况下,唯一信息也可以称为条形码状识别符的认证请求所固有的信息。另外,通常,由唯一的信息、以及不唯一的信息构成的信息(例如,高位侧比特为唯一的信息,低位侧比特为不唯一的信息等)结果也成为唯一信息。因此,这样,唯一信息可以由唯一的信息以及不唯一的信息构成。为了区分唯一信息、与包含在该唯一信息中的唯一的信息,以下,有时也将包含在唯一信息中的唯一的信息称为“唯一部分”。另外,有时也将包含在唯一信息中的不唯一的信息称为“非唯一部分”。此外,非唯一部分是不一定是唯一的信息的信息,如将在后面进行说明的位置信息那样,可以是针对每个条形码状识别符的认证请求可发生变化的信息。

50.唯一信息例如可以包括随机值,也可以包括计数值,也可以包括时刻,也可以包括一次性密码,还可以包括其他的唯一的信息。随机值例如也可以使用随机数表、和产生随机数的函数等生成。计数值例如也可以是以预先确定的间隔对数值进行增量或者减量得到的值。此外,在使用针对每个条形码状识别符的认证请求不同的唯一信息的情况下,该随机值和计数值优选不存在重复。时刻例如可以是从未图示的时钟部取得的时分秒、和分秒等。另外,在使用针对每个认证请求不同的唯一信息的情况下,该时刻的精度优选是比将在后面进行说明的认证请求的发送间隔短的时间间隔的精度。如此,例如,能够将唯一信息设为认证请求所固有的信息。例如,在认证请求的发送间隔为100毫秒左右的情况下,时刻的精度可以是10毫秒。此外,在对于多个认证请求也可以使用重复的唯一信息的情况下,也可以在随机值和计数中存在重复,时刻的精度也可以是比发送间隔长的时间间隔的精度。在这种情况下,如将在后面进行说明的那样,也需要在认证期间内发送与不同的唯一信息相对应的多个认证请求,因此优选进行能够发送这样的多个认证请求的唯一信息的取得。

51.取得部11可以生成唯一信息,也可以从其他的构成要素和装置接收唯一信息。在唯一信息由唯一部分和非唯一部分构成的情况下,取得部11也可以取得随机值和计数值、时刻、一次性密码等的唯一部分,并使用该唯一部分以及作为本装置的被认证装置1的id和发送目的地的认证装置2的id、作为本装置的被认证装置1的位置信息等的非唯一部分,生成唯一信息。

52.本装置的id例如也可以从存储部12读取使用。另外,发送目的地的认证装置2的id例如可以被包含在将在后面进行说明的发送指示中,也可以从存储部12读取使用。如将在后面进行说明的那样,本装置的位置信息也可以由位置取得部来取得。另外,取得部11例如也可以从认证装置2接收唯一信息。在这种情况下,通过从被认证装置1向认证装置2发送包含对该唯一信息进行了加密的加密信息的认证请求,来进行挑战/响应认证。在这种情况下,也可以在认证装置2中生成如上所述的唯一信息。此外,取得部11例如也可以从认证装

置2接收唯一部分,并使用该唯一部分来生成唯一信息。在这种情况下,也能够使用包含在唯一信息中的唯一部分来进行挑战/响应认证。

53.在存储部12中,例如,存储有被认证装置1的id。该id为被认证装置1的识别符,是被认证装置1所固有的信息。另外,也可以在存储部12中例如存储有将在后面进行说明的共同密钥、作为认证装置2的识别符的id等。另外,在唯一信息中包含随机值或计数值的情况下,也可以在存储部12存储有用于取得随机值的随机数表或函数、用于生成计数值的最新的计数值等。

54.在存储部12存储信息的过程不限。例如,可以通过记录介质将信息存储在存储部12中,也可以将通过通信线路等发送的信息存储在存储部12中,或者,也可以将通过输入装置输入的信息存储在存储部12中。存储部12优选通过非易失性的记录介质来实现,但是也可以通过易失性的记录介质来实现。记录介质例如也可以是半导体存储器和磁盘、光盘等。

55.加密部13通过加密密钥对唯一信息进行加密并生成加密信息。加密密钥例如可以是共同密钥,或者,也可以是与条形码状识别符的认证请求的发送目的地的认证装置2相对应的公钥。在加密密钥为共同密钥的情况下,共同密钥既可以是被认证装置1所固有的共同密钥,也可以是认证装置2所固有的共同密钥,还可以是被认证装置1与认证装置2的对所固有的共同密钥。在这种情况下,针对每个被认证装置1,共同密钥将不同。另外,如将在后面进行说明的那样,认证装置2也保持该共同密钥。另外,在加密密钥为公钥的情况下,发送目的地的认证装置2的公钥例如也可以被包含在将在后面进行说明的发送指示中。此外,也可以通过系统共同的加密密钥来对唯一信息进行加密,该加密密钥既可以是共同密钥,也可以是公钥以及私钥。

56.显示部14在认证期间内反复向认证装置2发送包括由加密部13生成的加密信息的条形码状识别符的认证请求。此外,设分别包括对不同的唯一信息进行了加密的加密信息的多个认证请求将在认证期间内被发送。如上所述,例如,在各唯一信息为不同的信息的情况下,针对从合法的被认证装置1发送的每个认证请求,将包括对不同的唯一信息进行了加密的加密信息。另一方面,例如,在唯一信息中存在重复的情况下,也可能在从合法的被认证装置1发送的至少两个认证请求中包含对相同的唯一信息进行了加密的加密信息。在这种情况下,也设在认证期间内发送与不同的唯一信息相对应的多个认证请求。此外,在认证期间发送的多个认证请求分别包含对相同的唯一信息进行了加密的加密信息的情况下,例如,包含相同的唯一信息被进行了加密的加密信息的认证请求的个数也可以是确定的。例如,也可以是在预先确定的个数的认证请求中包含相同的唯一信息被进行了加密的加密信息,每隔该确定的个数的认证请求,与加密信息相对应的唯一信息不同。另外,也可以在认证请求中包含加密信息以外的信息。例如,认证请求的发送源的被认证装置1的id也可以被包含在该认证请求中。

57.认证期间通常是预先确定的时间的长度。认证期间可以从第一个条形码状识别符的认证请求的发送开始。因此,显示部14例如可以从第一个认证请求的发送起开始使基于定时器的计时开始,在经过预先确定的认证期间时,使认证请求的发送结束。认证期间不特别限定,例如,可以是从200毫秒至2秒左右的范围内的时间。此外,如将在后面进行说明的那样,由于直至认证期间结束为止认证装置2中的认证的处理没有开始,因此优选认证期间较短。因此,认证时间优选地为3秒以下,进一步优选地为1秒以下。此外,显示部14例如可以

在被认证装置1接收到规定的发送指示时,使请求的发送开始。该发送指示例如可以是从配置在认证装置2附近的发送机发送的信标。

58.显示部14通常隔开规定的时间间隔反复发送条形码状识别符的认证请求。该时间间隔例如可以是固定的,或者,也可以是不固定的。前者的情况下,该时间间隔可以是已被设定的时间间隔,也可以不是。另外,在该时间间隔不固定的情况下,也可以设定平均的时间间隔。例如,在利用在随机的时刻显示条形码状识别符的显示器来通信的情况下,时间间隔不固定,但是平均的时间间隔是确定的。无论是何种情况下,该时间间隔都将是由显示部14发送认证请求的通信标准确定的最低的通信间隔以上的间隔。另外,例如,即使在认证装置2进行间歇的接收的情况下,也优选多个认证请求中的至少任一个认证请求以被认证装置2接收的方式被发送。因此,例如,认证请求的发送周期可以与认证装置2的接收周期不同,也可以以随机的发送间隔进行认证请求的发送。另外,显示部14在认证期间发送的认证请求的个数可以是确定的,或者,也可以不是。在后者的情况下,认证期间是确定的,并且隔开规定的时间间隔发送认证请求,因此,通常,在认证期间内发送的认证请求的个数、或者个数的范围将是确定的。

59.显示部14发送条形码状识别符的认证请求的图像的通信规格不限。认证请求例如既可以通过qr码(注册商标)等的iso/iec18004来通信,也可以通过maxicode等的iso16023来通信,也可以通过条形码等的iso/iec15420来通信,还可以通过其他的图像的通信规格来通信。认证请求例如优选通过智能手机的显示器、与条形码读取器或相机来发送和接收。

60.在本实施方式中,主要对通过智能手机的显示器和相机来通信的情况进行了说明。此外,发送间隔以及接收周期也可以是能够通过一般的显示器来显示的间隔、以及、条形码读取器或相机的输入周期。此外,在此使用的相机优选为能够一次取得条形码状识别符的认证请求的cmos相机等。

61.此外,显示部14可以包括用于进行发送的图像的发送装置(例如,显示器等),或者也可以不包括用于进行发送的图像的发送装置。另外,显示部14可以通过硬件来实现,或者也可以通过驱动发送装置的驱动器等的软件来实现。

62.接下来,对本实施方式的认证装置2进行说明。

63.接收部21在认证期间内反复接收从被认证装置1发送的、包括通过加密密钥进行了加密的加密信息的条形码状识别符的认证请求,接收条形码状识别符。此外,认证请求的发送源通常是上述说明的被认证装置1。另一方面,如将在后面进行说明的那样,也有可能攻击者的装置接收从被认证装置1发送的认证请求,再次发送该接收到的认证请求,或者单独地取得唯一信息并生成加密信息,并发送包含该加密信息的认证请求。在这种情况下,接收部21无法在接收该认证请求时判断认证请求是从合法的被认证装置1发送的,还是从攻击者的装置发送的。因此,将发送认证请求的装置称为被认证装置1。然后,如将在后面进行说明的那样,在接收到多个认证请求之后,认证部24使用这些认证请求,判断发送源是本来的被认证装置1、即合法的被认证装置1,还是攻击者的装置、即不合法的被认证装置1。

64.接收部21可以间歇地接收条形码状识别符的认证请求。间歇的接收可以是指,接收信息的期间、与不接收信息的期间交替反复。例如,在通过相机来接收认证请求的情况下,将进行这种间歇的接收。此外,在进行间歇的接收的情况下,例如,对信息进行接收的期间的长度、和不接收信息的期间的长度可以是固定的、或者、也可以是不固定的。在本实施

方式中,主要对接收部21进行间歇的接收的情况进行说明。

65.此外,接收部21可以包括用于进行条形码状识别符的接收的图像的接收装置(例如,相机等),或者也可以不包括用于进行接收的无线的接收装置。另外,接收部21可以通过硬件来实现,或者也可以通过驱动接收装置的驱动器等的软件来实现。

66.在存储部22中,存储解密密钥。例如,在加密密钥为共同密钥的情况下,解密密钥为该共同密钥。在这种情况下,也可以针对每个被认证装置1在存储部22存储解密密钥(共同密钥)。例如,在存储部22中可以存储多个共同密钥对应信息,所述共同密钥对应信息包括被认证装置1的id、以及通过该id识别的被认证装置1的共同密钥。另外,例如,在加密密钥为公钥的情况下,解密密钥为与该公钥成对的私钥。另外,在唯一信息中包括随机值和计数值的情况下,可以在存储部22中存储用于取得随机值的随机数表或函数、用于生成计数值的最新的计数值等。另外,也可以在存储部22中存储在将在后面进行说明的处理中使用的表示条形码状识别符的接收次数的阈值、接收的概率比阈值低的接收间隔的信息等。

67.在存储部22存储信息的过程不限。例如,可以通过记录介质在存储部22中存储信息,也可以在存储部22中存储通过通信线路等发送的信息,或者,还可以在存储部22中存储通过输入装置输入的信息。存储部22优选地通过非易失性的记录介质来实现,但是也可以通过易失性的记录介质来实现。记录介质例如可以是半导体存储器、磁盘、光盘等。

68.解密部23使用解密密钥对加密信息进行解密并取得解密信息。例如,解密密钥为共同密钥,在认证请求中包括该认证请求的发送源的被认证装置1的id的情况下,解密部23可以从存储部22读取与该id对应关联的共同密钥,并使用该读取的共同密钥对加密信息进行解密。另外,例如,在解密密钥为私钥的情况下,解密部23可以从存储部22读取私钥,并使用该读取的私钥对加密信息进行解密。包含在从合法的被认证装置1发送的认证请求中的加密信息被进行了解密的解密信息为唯一信息。因此,在无法对加密信息进行解密的情况下、解密了的解密信息不符合预先确定的唯一信息的形式的情况下等,能够判断为发送了包含该加密信息的认证请求的装置不是合法的被认证装置1。

69.认证部24使用包括通过解密密钥已解密出的加密信息的、在认证期间内接收到的多个条形码状识别符的认证请求,判断被认证装置1是否合法。在解密密钥为共同密钥的情况下,将使用在认证期间接收到的多个认证请求中、包括使用一个共同密钥已解密出的加密信息的多个认证请求,进行被认证装置1的认证。如上所述,在共同密钥针对每个被认证装置1不同的情况下,可认为从一个被认证装置1发送了包括使用一个共同密钥已解密出的加密信息的多个认证请求,能够通过使用该多个认证请求进行认证,来进行对于该被认证装置1的认证。另一方面,在解密密钥为私钥的情况下,将使用在认证期间接收到的多个认证请求中、包括使用认证装置2的私钥已解密出的加密信息的多个认证请求,进行被认证装置1的认证。在此,在解密密钥为私钥的情况下,有可能在包括使用私钥已解密出的加密信息的多个认证请求中包括从多个被认证装置1发送的认证请求。因此,例如,在认证请求中包括该认证请求的发送源的被认证装置1的id的情况下,认证部24可以使用在认证期间内接收到的、包括相同id的多个认证请求,判断被认证装置1是否合法。此外,使用多个认证请求来判断被认证装置1是否合法,可以是使用多个认证请求本身,也可以是使用与多个认证请求相关联的信息。与多个认证请求相关联的信息例如可以是分别从多个认证请求取得的多个解密信息,也可以是多个认证请求的接收间隔,也可以是多个认证请求的个数,还可以

是与多个认证请求相关联的其他的信息。另外,在认证请求中包括该认证请求的发送源的被认证装置1的id的情况下,通常,在具有能够通过一个共同密钥解密的加密信息的认证请求中将包括相同的id。因此,在加密密钥为共同密钥的情况下,认证部24可以使用在认证期间内接收到的、包括相同id的多个认证请求,判断被认证装置1是否合法。认证部24也可以在从某个被认证装置1接收到第一个认证请求之后,在预先确定的认证期间内,使用从该被认证装置1接收到的多个认证请求,进行被认证装置1的认证。

70.此外,认证部24例如在某个认证期间接收到的多个条形码状识别符的认证请求全部都是从不合法的被认证装置1发送的情况下,判断为该被认证装置1不合法。另外,认证部24例如在某个认证期间接收到的多个认证请求中包括从不合法的装置发送的认证请求的情况下,也判断为发送了该多个认证请求的被认证装置1不合法。即,在从合法的被认证装置1和不合法的被认证装置1发送了多个认证请求的情况下,该多个认证请求的发送源的被认证装置1也被判断为不合法。在这种情况下,在认证请求的发送源中将至少包括攻击者的装置,即使合法的被认证装置1被包含于发送源,由于无法区分两者,因此判断为两者均不合法。

71.[基于解密信息的重复的判断]

[0072]

认证部24例如可以在多个解密信息中存在规定数量以上的重复的情况下,判断为被认证装置1不合法。如上所述,在合法的被认证装置1在认证期间内发送分别包括对不同的唯一信息进行了加密的加密信息的多个条形码状识别符的认证请求的情况下,通常,分别从在认证期间内接收到的多个认证请求取得的多个解密信息(即,唯一信息)的重复的程度将是确定的。例如,在包括针对每个认证请求不同的唯一信息被进行了加密的加密信息的情况下,从在认证期间内从某个合法的被认证装置1接收到的多个认证请求中分别取得的多个解密信息应为各自不同的信息,在多个解密信息中将不存在重复。因此,在不是这样的情况下,即在多个解密信息中存在重复的情况下,认证部24能够判断为发送了包括该解密信息的取得源的加密信息的认证请求的被认证装置1不合法。另外,例如,如在从合法的被认证装置1接收到的第一个至第n个认证请求中包括对相同的第一唯一信息进行了加密的加密信息,在从第n+1个至第2n个认证请求中包括对相同的第二唯一信息进行了加密的加密信息那样,每隔n个认证请求,包括对不同的唯一信息进行了加密的加密信息的情况下,在从在认证期间内接收到的多个认证请求中分别取得的多个解密信息中将最多存在n个重复。因此,在这种情况下,认证部24可以在多个解密信息中存在n+1个以上的重复时,即存在n+1个以上的相同的解密信息时,判断为被认证装置1不合法。此外,n为1以上的整数。另外,在该例中,在认证装置2的接收部21进行间歇的接收的情况下,即使n为2以上的整数,在从认证装置2从合法的被认证装置1接收到的多个认证请求中取得的多个解密信息中也可能仅存在m个相同的解密信息。此外,m是比n小的正整数。因此,在这种情况下,认证部24可以在多个解密信息中存在m+1个以上的重复时,即存在m+1个以上的相同的解密信息时,判断为被认证装置1不合法。此外,在多个解密信息中存在预先确定的个数以上的重复的情况下,例如,可认为是不合法的被认证装置1对从合法的被认证装置1发送的认证请求进行复制并进行了发送。该预先确定的个数例如也可以存储在存储部22中。

[0073]

通常,当不同的唯一信息被加密时,成为不同的加密信息。因此,认证部24可以根据在多个加密信息中是否存在规定数量以上的重复,判断在多个解密信息中是否存在规定

数量以上的重复。另外,例如,在认证请求中包含的加密信息以外的信息针对每个认证请求是相同的这样的情况下,认证部24可以根据在多个认证请求中是否存在规定数量以上的重复,来判断在多个解密信息中是否存在规定数量以上的重复。

[0074]

[基于认证请求的接收次数的判断]

[0075]

认证部24例如可以在规定的期间内超过预先确定的次数接收到条形码状识别符的认证请求的情况下,判断为被认证装置1不合法。规定的期间例如可以是认证期间,或者,也可以是比认证期间短的期间(例如,单位期间等)。预先确定的次数例如也可以被存储在存储部22中。如上所述,在被认证装置1隔开规定的时间间隔反复发送认证请求的情况下,在规定的期间接收的认证请求的最大个数将是固定的。因此,在规定的期间接收到超过该最大个数的个数的认证请求的情况下,至少也会是从不合法的被认证装置1发送了认证请求,因此认证部24能够判断为发送了认证请求的被认证装置1不合法。

[0076]

[基于认证请求的接收间隔的判断]

[0077]

认证部24例如可以在认证期间中的条形码状识别符的认证请求的接收间隔中包括概率比阈值低的接收间隔的情况下,判断为被认证装置1不合法。认证请求的接收间隔是指,从接收某个认证请求起直至接收下一个认证请求为止的时间的长度。此外,该认证请求的接收间隔是与从相同的id的被认证装置1发送的认证请求相关的接收间隔。在被认证装置1根据某个通信标准反复发送认证请求的情况下,无论接收部21是否进行了间歇的接收,认证请求的接收间隔在统计上为特定的间隔的情况居多,关于某个接收间隔,概率显著地降低。因此,在以这样的显著低的接收间隔接收到认证请求的情况下,可认为也从不合法的被认证装置1发送了认证请求,因此认证部24能够判断为发送了认证请求的被认证装置1不合法。此外,接收间隔的概率例如可以通过根据发送认证请求的通信标准反复进行实际上来自一个装置的信息的发送和接收来取得。这样,例如,能够取得横轴是接收间隔,纵轴是概率的直方图。根据该直方图,例如,可知以t1至t2毫秒的接收间隔接收信息的概率为p1,以t2至t3毫秒的接收间隔接收信息的概率为p2等。而且,在以比预先确定的概率(例如,1%、0.1%等)低的概率的接收间隔接收到认证请求的情况下,认证部24能够判断为发送了该认证请求的被认证装置1不合法。

[0078]

[基于解密信息和唯一信息的相符的判断]

[0079]

认证部24例如可以在分别从在认证期间接收到的多个条形码状识别符的认证请求取得的多个解密信息不与唯一信息相符的情况下,判断为被认证装置1不合法。从认证请求取得的解密信息是指,对包含在认证请求中的加密信息进行了解密的解密信息。认证部24可以使用被认证装置1中的唯一信息的生成规则,判断多个解密信息是否与唯一信息相符。此外,在分别从多个认证请求取得的多个解密信息不与唯一信息相符的情况下,可认为从不合法的被认证装置1发送了至少一部分的认证请求。解密信息不与唯一信息相符例如可以是指解密信息的值不与唯一信息的值一致,也可以是指多个解密信息不符合唯一信息的规则。

[0080]

例如,在唯一信息为随机值的情况下,认证部24可以使用用于该随机值的取得的随机数表或函数进行判断。另外,在唯一信息为计数值的情况下,认证部24可以使用该计数值的生成规则(例如,逐次增加2等)进行判断。另外,在唯一信息为时刻的情况下,可以使用该时刻的形式(例如,是时分秒,或者是分秒等)进行判断。另外,在唯一信息为一次性密码

的情况下,认证部24可以使用该一次性密码的生成规则、一次性密码的生成器进行判断。

[0081]

认证部24例如可以针对各解密信息判断多个解密信息是否与唯一信息相符,在哪怕是一个,存在与唯一信息不相符的解密信息的情况下,判断为多个解密信息不与唯一信息相符。例如,在唯一信息为随机值或计数值、一次性密码的情况下,认证部24可以在解密信息与在认证部24中生成的唯一信息一致时,判断为解密信息与唯一信息相符,在两者不一致时,判断为解密信息与唯一信息不相符。另外,例如,在从认证装置2发送了唯一信息的情况下(例如,唯一信息为挑战的情况),认证部24可以在解密信息与发送的唯一信息一致时,判断为解密信息与唯一信息相符,在两者不一致时,判断为解密信息与唯一信息不相符。这样,例如,能够进行挑战/响应认证。此外,在这种情况下,认证部24也可以不判断解密信息与唯一信息是否一致,而判断加密信息与通过加密密钥对从认证装置2发送的唯一信息进行了加密的信息是否一致。另外,例如,在唯一信息为时刻的情况下,认证部24可以在作为解密信息的时刻、和与该解密信息相对应的认证请求的接收时刻之差小于规定的阈值时,判断为解密信息与唯一信息相符,在两者之差大于规定的阈值时,判断为解密信息与唯一信息不相符。此外,在两者之差与规定的阈值一致的情况下,认证部24可以判断为解密信息与唯一信息相符,或者,也可以不是这样的。另外,认证部24可以在解密信息的时刻的形式与唯一信息的时刻的形式不同的情况下,判断为解密信息与唯一信息不相符。

[0082]

另外,认证部24例如可以针对多个解密信息的集合判断多个解密信息是否与唯一信息相符。例如,在唯一信息为计数值的情况下,认证部24可以在与接收到的顺序相应的多个解密信息符合计数值的规则时,判断为多个解密信息与唯一信息相符,在不符合时,判断为多个解密信息不与唯一信息相符。具体而言,在多个解密信息按照接收到的顺序为“2”、“4”、“6”、“8

”…

,并且唯一信息的生成规则为逐次增加2的情况下,多个解密信息符合唯一信息的生成规则,因此认证部24判断为多个解密信息与唯一信息相符。另一方面,例如,在多个解密信息按照接收到的顺序为“2”、“4”、“6”、“6”、“8

”…

,并且唯一信息的生成规则为逐次增加2的情况下,多个解密信息不符合唯一信息的生成规则,因此认证部24判断为多个解密信息不与唯一信息相符。另外,例如,在唯一信息为时刻的情况下,认证部24可以分别针对多个解密信息取得作为解密信息的时刻和与该解密信息相对应的认证请求的接收时刻之差即时刻差,并在取得的多个时刻差固定时,判断为多个解密信息与唯一信息相符,在取得的多个时刻差不固定时,判断为多个解密信息不与唯一信息相符。如此,在被认证装置1的时钟部、与认证装置2的时钟部不完全同步的情况下,也能够适当地判断解密信息是否与作为时刻的唯一信息相符。这是因为可认为被认证装置1与认证装置2通常以短距离进行图像通信,该图像发送所导致的延迟关于多个认证请求是大致固定的。此外,多个时刻差固定例如可以是多个时刻差的最大值与最小值之差比预先确定的阈值小,也可以是多个时刻差的偏差(例如,方差或标准差等)比预先确定的阈值小。另外,例如,在唯一信息为时刻的情况下,认证部24可以在作为解密信息的时刻未按照接收到的顺序增加时,例如,在作为与在时间点a接收到的认证请求相对应的解密信息的时刻表示作为与在时间点a之后的时间点b接收到的认证请求相对应的解密信息的时刻之后的时间点时,判断为多个解密信息不与唯一信息相符。这是因为,在这种情况下,可认为在时刻b接收到的认证请求是攻击者的装置对在时刻a接收到的认证请求之前发送的认证请求进行复制并发送的认证请求。

[0083]

另外,认证部24例如可以针对各解密信息判断多个解密信息是否与唯一信息相

符,并且还针对多个解密信息的集合判断多个解密信息是否与唯一信息相符。在这种情况下,认证部24在至少任一判断中判断为不相符时,判断为多个解密信息不与唯一信息相符,并且在两个判断中判断为相符时,判断为多个解密信息与唯一信息相符。

[0084]

另外,在唯一信息中包括唯一部分(例如,随机值等)和非唯一部分(例如,装置的id等)的情况下,在解密信息中也将包括与唯一部分相对应的信息、以及与非唯一部分相对应的信息。在这种情况下,认证部24可以通过包含在唯一信息中的唯一部分、与包含在解密信息中的与唯一部分相对应的信息是否相符来判断多个解密信息是否与唯一信息相符,也可以通过唯一信息本身与解密信息本身是否相符来判断多个解密信息是否与唯一信息相符。

[0085]

此外,认证部24可以进行上述以外的判断。认证部24可以在未能使用解密密钥对包含在认证请求中的加密信息进行解密的情况下,也判断为发送了该认证请求的被认证装置1不合法。这是因为,在解密密钥为共同密钥的情况下,发送了该认证请求的被认证装置1不保持由认证装置2保持的共同密钥,因此可认为不是合法的被认证装置1。

[0086]

另外,认证部24在进行多个判断的情况下,在全部的判断中都没有判断为被认证装置1不合法时,判断为被认证装置1合法,在至少任一判断中判断为被认证装置1不合法时,判断为被认证装置1不合法。判断为被认证装置1合法是指,该被认证装置1认证通过。另外,判断为被认证装置1不合法是指,该被认证装置1认证不通过。

[0087]

输出部25输出认证部24的判断结果。该判断结果是被认证装置1是合法的还是不合法的判断结果,即表示被认证装置1认证通过还是认证不通过的信息。输出部25优选地向根据认证结果进行处理的结构和装置等输出认证部24的判断结果。另外,输出部25也可以向作为认证请求的发送源的被认证装置1发送认证部24的判断结果。

[0088]

在此,该输出例如可以是向显示装置(例如,液晶显示器和有机el显示器等)进行的显示,也可以是向规定的设备通过通信线路进行的发送,也可以是基于打印机的印刷,也可以是基于扬声器的声音输出,也可以是向记录介质的储存,还可以是向其他构成要素的移交。此外,输出部25可以包括进行输出的装置(例如,显示装置、通信装置、打印机等),或者也可以不包括进行输出的装置。另外,输出部25可以通过硬件来实现,或者,也可以通过驱动这些装置的驱动器等的软件来实现。

[0089]

此外,在从认证装置2向被认证装置1发送唯一信息或唯一部分的情况下(例如,在进行挑战/响应认证的情况下),认证装置2可以具备发送唯一信息或唯一部分的发送部。该发送部例如可以针对每个被认证装置1的条形码状识别符的认证请求的发送,发送唯一信息或唯一部分,也可以统一发送多个唯一信息或多个唯一部分。在前者的情况下,将反复进行唯一信息或唯一部分的发送和条形码状识别符的认证请求的接收。在后者的情况下,多个唯一信息或多个唯一部分可以被包含于条形码状识别符的认证请求的发送指示中。

[0090]

接下来,使用图2的流程图,对被认证装置1的动作进行说明。图2是示出作为判断为被认证装置1开始条形码状识别符的认证请求的发送之后的处理的认证请求发送方法的流程图。如上所述,被认证装置1例如可以在接收到规定的发送指示时,判断为开始认证请求的发送。

[0091]

(步骤s101)显示部14使认证期间开始。显示部14例如可以为了检测认证期间的结束,而开始基于定时器的计时。

[0092]

(步骤s102)显示部14判断是否发送条形码状识别符的认证请求。然后,在发送认证请求的情况下,进入步骤s103,否则,进入步骤s106。例如,在以规定的时间间隔发送认证请求的情况下,显示部14可以判断为每隔该规定的时间间隔发送认证请求。

[0093]

(步骤s103)取得部11取得唯一信息。该唯一信息的取得例如可以通过唯一部分的取得、以及取得的唯一部分与非唯一部分的结合来进行。

[0094]

(步骤s104)加密部13使用加密密钥,对在步骤s103中取得的唯一信息进行加密,并生成加密信息。

[0095]

(步骤s105)显示部14发送包括在步骤s104中生成的加密信息的条形码状识别符的认证请求。此外,在认证请求中也可以包括加密信息以外的信息。然后,返回到步骤s102。

[0096]

(步骤s106)显示部14判断是否结束条形码状识别符的认证请求的发送。然后,在结束的情况下,发送认证请求的一系列的处理将结束,否则,返回到步骤s102。此外,显示部14例如可以在步骤s101中开始的认证期间结束了的情况下,判断为结束认证请求的发送。具体而言,显示部14在步骤s101中开始了计时的定时器的值超过认证期间的时间长度的情况下,判断为结束认证请求的发送,否则,判断为不结束认证请求的发送。

[0097]

此外,在图2的流程图中,示出了反复进行唯一信息的取得、加密信息的生成、以及认证请求的发送的情况,但是也可以不是这样的。例如,可以在取得多个唯一信息,并生成分别对该多个唯一信息进行了加密的多个加密信息之后,反复进行包括各加密信息的认证请求的发送。另外,在相同的唯一信息被进行了加密的加密信息被包含在多个认证请求中的情况下,可以按照唯一信息的重复数,反复使用相同的唯一信息或相同的加密信息,而不进行唯一信息的取得或加密信息的生成。另外,可以通过显示部14以外的构成要素、例如取得部11等来进行步骤s101或步骤s106中的认证期间的管理。另外,图2的流程图中的处理的顺序是一例,只要能够获得同样的结果,也可以变更各步骤的顺序。

[0098]

接下来,使用图3的流程图,对认证装置2的动作进行说明。图3是示出作为与由认证装置2使用多个认证请求对被认证装置1进行的认证相关的处理的认证方法的流程图。

[0099]

(步骤s201)接收部21判断是否接收到条形码状识别符的认证请求。然后,在接收到认证请求的情况下,进入步骤s202,否则,进入步骤s203。此外,在接收部21间歇地接收认证请求的情况下,接收部21可以仅在接收期间接收认证请求,在不是接收期间的期间不接收认证请求。

[0100]

(步骤s202)解密部23使用解密密钥对在步骤s201中接收到的条形码状识别符的认证请求中包含的加密信息进行解密,并取得解密信息。然后,返回到步骤s201。解密部23可以将该解密信息与作为认证请求的发送源的被认证装置1的id对应关联地储存在存储部22中。另外,解密部23也可以将解密信息与和该解密信息相对应的认证请求的接收时刻对应关联地储存在存储部22中。此外,在无法使用解密密钥对在步骤s201中接收到的认证请求中包含的加密信息进行解密的情况下,解密部23可以不进行解密而返回到步骤s201。另外,在这种情况下,认证部24也可以将作为包含无法解密的加密信息的认证请求的发送源的被认证装置1判断为不合法。

[0101]

(步骤s203)认证部24判断是否进行认证的处理。然后,在进行认证的处理的情况下,进入步骤s204,否则,返回到步骤s201。认证部24例如可以在接收到包括已经通过某个共同密钥解密出的加密信息的第一个条形码状识别符的认证请求之后经过了认证期间时,

判断为进行使用包含通过该共同密钥已解密出的加密信息的多个认证请求的认证的处理。另外,认证部24例如也可以在从某个id的被认证装置1接收到第一个认证请求之后经过了认证期间时,判断为进行使用从该id的被认证装置1发送的多个认证请求的认证的处理。

[0102]

(步骤s204)认证部24判断分别从多个条形码状识别符的认证请求取得的多个解密信息中是否存在规定数量以上的重复。然后,在多个解密信息中存在规定数量以上的重复的情况下,进入步骤s209,否则,进入步骤s205。

[0103]

(步骤s205)认证部24判断规定的期间中的条形码状识别符的认证请求的接收次数是否超过预先确定的阈值的次数。然后,在认证请求的接收次数超过预先确定的阈值的次数的情况下,进入步骤s209,否则,进入步骤s206。

[0104]

(步骤s206)认证部24判断在认证期间中的条形码状识别符的认证请求的接收间隔中是否包含概率比阈值低的接收间隔。然后,在认证请求的接收间隔中包含概率比阈值低的接收间隔的情况下,进入步骤s209,否则,进入步骤s207。

[0105]

(步骤s207)认证部24判断与在认证期间接收到的多个条形码状识别符的认证请求分别相对应的多个解密信息是否与唯一信息相符。然后,在多个解密信息与唯一信息相符的情况下,进入步骤s208,在不相符的情况下,进入步骤s209。

[0106]

此外,设步骤s204至步骤s207的处理是例如对包含通过解密密钥已解密出的加密信息的、在认证期间内接收到的多个认证请求进行的。即,步骤s204至步骤s207的处理例如可以对从某个id的被认证装置1在认证期间内接收到的多个认证请求进行。

[0107]

(步骤s208)认证部24判断为发送了多个条形码状识别符的认证请求的被认证装置1合法。即,该被认证装置1已认证通过。

[0108]

(步骤s209)认证部24判断为发送了多个条形码状识别符的认证请求的被认证装置1不合法。即,该被认证装置1认证不通过。

[0109]

(步骤s210)输出部25输出步骤s208、s209的判断结果。然后,返回到步骤s201。

[0110]

此外,在图3的流程图中,示出了在认证的处理中进行步骤s204至步骤s207的各处理的情况,但是也可以不是这样的。也可以不进行这些处理中的一个以上的处理。但是,在这种情况下,也优选地进行使用多个条形码状识别符的认证请求的认证的处理、例如步骤s204至步骤s206中的至少任一个处理。另外,图3的流程图中的处理的顺序是一例,只要能够获得同样的结果,则也可以变更各步骤的顺序。例如,也可以步骤s204到步骤s207的各处理设为不同的顺序。另外,在图3的流程图中,由于电源关闭或处理结束的中断,处理结束。

[0111]

接下来,使用具体例,对本实施方式的被认证装置1及认证装置2的动作进行说明。在该具体例中,设认证装置2的接收部21间歇地接收条形码状识别符的认证请求。即,接收部21仅在接收期间接收认证请求,在除此之外的期间不接收从被认证装置1发送的认证请求。

[0112]

另外,在该具体例中,合法的被认证装置1在认证期间发送10个认证请求。如上所述,接收部21进行间歇的条形码状识别符的接收,因此认证部24在从某个被认证装置1在认证期间接收到的认证请求的个数超过阈值“7”的情况下,判断为该被认证装置1不合法。

[0113]

另外,在该具体例中,唯一信息为时刻。而且,设认证部24在作为解密信息的时刻、与和该解密信息相对应的条形码状识别符的认证请求被接收到的时刻之差超过预先确定的阈值的情况下,判断为发送了认证请求的被认证装置1不合法。另外,唯一信息通过共同

密钥被加密。

[0114]

另外,在该具体例中,主要说明每个被发送的认证请求中包括不同的唯一信息被进行了加密的加密信息的情况,对于在认证期间发送的多个认证请求中包括相同的唯一信息被进行了加密的加密信息的情况,将在后面进行说明。

[0115]

[仅来自合法的被认证装置1的认证请求的发送]

[0116]

首先,使用图4对仅从合法的被认证装置1发送条形码状识别符的认证请求的情况进行说明。如图4所示,设在时刻t1至t10,从被认证装置1向认证装置2发送包括分别对作为唯一信息的时刻t1至t10进行了加密的信息的认证请求。

[0117]

具体而言,当被认证装置1的显示部14接收到从认证装置2发送的包括认证装置2的id的发送指示时,开始基于定时器的计时(步骤s101)。此外,设该时间点的时刻为t1。另外,被认证装置1例如可以根据存储在存储部12中的认证装置2的id与包含在发送指示中的id一致,由此判断为从认证装置2发送了发送指示。另外,由于是第一个条形码状识别符的认证请求的发送,因此显示部14判断为不进行时间等待而立即发送认证请求,通过未图示的路径向取得部11移交唯一信息的取得指示(步骤s102)。当接收到该指示时,取得部11取得作为该时间点的时刻t1的唯一信息并移交给加密部13(步骤s103)。当接收到作为唯一信息的时刻t1时,加密部13取得存储在存储部12中的被认证装置1的id,并且取得发送指示,或者从存储部12取得认证装置2的id,使用存储在存储部12中的共同密钥对时刻t1、被认证装置1的id、以及认证装置2的id进行加密并生成加密信息,并移交给显示部14(步骤s104)。当接收到加密信息时,显示部14通过显示器来发送包括该加密信息以及从存储部12取得的被认证装置1的id的认证请求(步骤s105)。通过反复进行这种认证请求的发送,直至时刻t10为止,10个认证请求从被认证装置1被发送给认证装置2(步骤s102至s105)。此外,紧接在时刻t10第十个认证请求被发送之后,在时刻t1开始的定时器的值超过认证期间的时间的长度时,使认证请求的发送的处理结束(步骤s106)。

[0118]

设认证装置2的接收部21进行间歇的条形码状识别符的接收,则如图4所示,认证装置2仅接收到在时刻t2、t4、t5、t7、t8、t10发送的条形码状识别符的认证请求。而且,当接收到各认证请求时(步骤s201),解密部23取得包含在认证请求中的被认证装置1的id,并从存储部22取得与该id对应关联的共同密钥。使用这样取得的共同密钥,解密部23对在接收到的认证请求中包含的加密信息进行解密并取得解密信息(步骤s202)。然后,解密部23判断在解密信息中包含的被认证装置1的id是否与以明文的方式包含在认证请求中的被认证装置1的id一致,并且,判断解密信息中包含的认证装置2的id是否与本装置的id一致。在这种情况下,设无论是何种情况,id都一致。于是,解密部23将该解密信息与认证请求中包含的被认证装置1的id、以及该认证请求的接收时刻对应关联地储存在存储部22中。此外,在任一者(只要有一者)的id不一致的情况下,解密部23可以不将该解密信息储存在存储部22中。每次认证请求被接收时,反复这种处理。

[0119]

认证部24对于在存储部22中存储的解密信息,针对被认证装置1的每个id,判断从最先前的条形码状识别符的接收时刻到当前时刻为止的期间是否超过了认证期间的时间的长度。然后,在存在从最先前的接收时刻到当前时刻为止的期间超过了认证期间的时间的长度的id的情况下,认证部24判断为对该id的被认证装置1进行认证的处理,并使用与该id对应关联地存储的多个解密信息或接收时刻进行认证的处理(步骤s203)。

[0120]

具体而言,认证部24判断解密信息中是否存在重复(步骤s204)。在这种情况下,各解密信息包括不同的时刻,因此各解密信息将是不重复的。因此,认证部24判断接收次数是否超过阈值(步骤s205)。在该具体例中,如上所述,设阈值被设定为“7”。于是,如图4所示,判断为接收次数“6”没有超过阈值“7”。

[0121]

接下来,认证部24使用存储在存储部22中的条形码状识别符的接收时刻,分别取得作为从接收到某个条形码状识别符的认证请求起到接收到下一个认证请求为止的时间间隔的接收间隔。然后,判断在该接收间隔中是否包含存储部22中存储的、概率比阈值低的接收间隔(步骤s206)。在这种情况下,设不包含概率比阈值低的接收间隔。因此,认证部24判断解密信息是否与唯一信息相符(步骤s207)。此外,在此,设判断解密信息中的作为唯一部分的时刻是否与接收时刻相符。具体而言,如上所述,设在解密信息中包含的时刻与和该解密信息相对应的认证请求的接收时刻之差比预先确定的阈值小的情况下,认证部24判断为该解密信息与唯一信息相符。然后,认证部24对于各解密信息进行这种判断。在该具体例中,设判断为全部的解密信息与唯一信息相符。于是,认证部24判断为发送了多个认证请求的被认证装置1合法(步骤s208)。然后,输出部25输出该判断结果(步骤s209)。此外,在一系列的判断结束之后,可以删除存储在存储部22中的、与判断对象的被认证装置1的id相对应的解密信息等,或者,也可以对该解密信息等设定处理完成的标志等。在后者的情况下,设在其之后的认证处理中不使用设定有、处理完成的标志等的解密信息等。

[0122]

[使用不同的共同密钥的认证请求的发送]

[0123]

说明从攻击者的装置发送了包括使用与合法的被认证装置1不同的共同密钥被进行了加密的加密信息的条形码状识别符的认证请求的情况。在这种情况下,例如,如图5所示,从攻击者的装置向认证装置2发送的认证请求中包含的各加密信息通过不同的共同密钥被进行加密。此外,设在认证请求中以明文的方式包括攻击者的装置的id,但是与该id相对应的共同密钥未存储于认证装置2的存储部22中。于是,在认证装置2中,各认证请求被接收(步骤s201),但是无法由解密部23来解密,因此无法取得解密信息(步骤s202)。因此,无法进行使用了包括已通过共同密钥解密出的加密信息的认证请求的认证,其结果是,该攻击者的装置不会被判断为合法的被认证装置1。即,该攻击者的装置认证不通过。

[0124]

[一个认证请求的反复的发送]

[0125]

对接收到从合法的被认证装置1发送的一个条形码状识别符的认证请求的攻击者的装置向认证装置2反复发送该认证请求的情况进行说明。设攻击者的装置接收到在时刻t3从合法的被认证装置1发送的认证请求,如图6所示,从由合法的被认证装置1发送的认证请求的认证期间结束之后的时刻t21起,反复向认证装置2发送该认证请求。在这种情况下,认证请求中包含的加密信息通过合法的被认证装置1的共同密钥被加密,因此能够进行解密。因此,由认证装置2的接收部21接收到在图6所示的时刻t22、t24、t25、t27、t28、t30分别发送的认证请求,并由解密部23对该认证请求中包含的加密信息进行解密,解密后的解密信息与不同于攻击者的装置的被认证装置1的id、以及接收时刻对应关联地储存在存储部22中(步骤s201、s202)。

[0126]

然后,当开始基于认证部24的认证时(步骤s203),由于解密信息全部相同,因此判断为在解密信息中存在重复,攻击者的装置被判断为不是合法的被认证装置1(步骤s209)。这样,即使一个合法的认证请求被用于攻击,攻击者的装置也认证不通过。另外,在这种情

况下,解密信息不与唯一信息相符,因此,通过这一点,也能够判断为被认证装置1不合法。

[0127]

[多个认证请求之后的发送]

[0128]

对接收到从合法的被认证装置1发送的全部的条形码状识别符的认证请求的攻击者的装置将该多个认证请求发送到认证装置2的情况进行说明。设攻击者的装置分别接收到在时刻t1至t10从合法的被认证装置1发送的认证请求,如图7所示,从由合法的被认证装置1发送的认证请求的认证期间结束之后的时刻t21起,以同样的时间间隔,将该多个认证请求分别发送到认证装置2。在这种情况下,在认证请求中包含的加密信息通过合法的被认证装置1的共同密钥被进行加密,因此能够进行解密。因此,在图7中示出的时刻t22、t24、t25、t27、t28、t30分别发送的认证请求由被认证装置2的接收部21接收,该认证请求中包含的加密信息由解密部23解密,解密后的解密信息与不同于攻击者的装置的被认证装置1的id、以及接收时刻对应关联地储存在存储部22中(步骤s201、s202)。

[0129]

然后,设开始基于认证部24的认证,判断为在解密信息中不存在重复,接收次数“6”也没有超过阈值“7”,在认证请求的接收间隔中也不包括概率比阈值低的接收间隔(步骤s203至s206)。然而,在这种情况下,设解密信息中包含的时刻、与接收时刻之差比预先确定的阈值大。因此,认证部24由于多个解密信息不与唯一信息相符,所以判断为攻击者的装置不是合法的被认证装置1(步骤s207、s209)。这样,即使多个合法的认证请求被用于攻击中,攻击者的装置也认证不通过。

[0130]

[接收到的认证请求的中继发送]

[0131]

对接收到从合法的被认证装置1发送的条形码状识别符的认证请求的攻击者的装置立即将该条形码状识别符的认证请求发送到认证装置2的情况进行说明。设攻击者的装置接收到在时刻t3、t6、t9从合法的被认证装置1发送的认证请求,如图8所示,将该认证请求中继(relay)并发送到认证装置2。在这种情况下,来自攻击者的装置的认证请求中包含的加密信息能够被进行解密,因此解密后的解密信息储存在存储部22中(步骤s201、s202)。

[0132]

在此,如图8所示,设攻击者的装置在认证装置2的接收期间发送了偶然未被认证装置2接收到的条形码状识别符的认证请求。于是,在认证的处理中,在解密信息中不存在重复,无法通过重复来检测不合法(步骤s203、s204)。另一方面,在这种情况下,来自合法的被认证装置1的认证请求、以及来自攻击者的装置的认证请求将由认证装置2接收,认证请求的接收次数“9”将超过阈值“7”(步骤s205)。因此,由于接收次数多,认证部24能够判断为发送了认证请求的装置不合法。

[0133]

此外,在图8中,在从攻击者的装置发送的条形码状识别符的认证请求的个数为一个的情况下,无法通过认证请求的接收次数超过阈值来检测不合法。另一方面,在这种情况下,从攻击者的装置发送的认证请求也比从合法的被认证装置1发送的认证请求更晚发送,因此认证装置2接收到的认证请求的接收间隔与从合法的被认证装置1发送的认证请求的接收间隔不同,其结果是,在该接收间隔中包括概率比阈值低的接收间隔的可能性变高。因此,在这种情况下,认证部24也有可能通过使用认证请求的接收间隔,来判断发送了认证请求的装置不合法(步骤s206)。

[0134]

另外,与图8不同,在从攻击者的装置发送的条形码状识别符的认证请求已被认证装置2接收到的情况下,在解密信息中将存在重复,由此,认证部24能够判断为发送了认证请求的装置不合法(步骤s204)。

[0135]

[接收到的认证请求向不同位置的中继发送]

[0136]

对接收到从合法的被认证装置1发送的条形码状识别符的认证请求的攻击者的装置将该认证请求通过其他的攻击者的装置立即发送到其他的认证装置2的情况进行说明。设攻击者的装置中继认证请求这一点与图8的情况一样,但是在此,被中继的认证请求的发送目的地的认证装置2与合法的被认证装置1的认证请求的发送目的地不同。

[0137]

如图9所示,在第一位置,攻击者的第一装置接收到从合法的被认证装置1发送的条形码状识别符的认证请求,并将该接收到的认证请求立即发送到存在于第二位置的攻击者的第二装置,攻击者的第二装置在第二位置将接收到的认证请求立即发送到与第一位置的认证装置2不同的其他认证装置2。在这种情况下,无法通过解密信息的重复或接收次数多来检测不合法。另一方面,设在从第一位置向第二位置发送认证请求的情况下,由于与该发送相关的传输时间的波动,在第二位置接收到的认证请求的接收间隔与第一位置中的接收间隔不同。因此,在第二位置,在认证请求的接收间隔中包括概率比阈值低的接收间隔的可能性变高,利用这一事实,存在于第二位置的认证装置2的认证部24也有可能判断为在第二位置发送了认证请求的装置不合法(步骤s206)。

[0138]

另外,在第二位置中的认证装置2的认证部24针对多个解密信息,分别取得作为解密信息的时刻与和该解密信息相对应的条形码状识别符的认证请求的接收时刻之差的时刻差,并且在取得的多个时刻差不固定时判断为多个解密信息不与唯一信息相符的情况下,也有可能通过由于传输时间的波动导致多个时刻差将不固定,判断为多个解密信息不与唯一信息相符,其结果是,也有可能能够判断为在第二位置发送了认证请求的装置不合法(步骤s207)。

[0139]

此外,为了使在第一位置取得的条形码状识别符的认证请求能够检测用于第二位置的不合法,唯一信息也可以包括被认证装置1的位置信息。该位置信息优选为以下的位置信息,该位置信息表示包括包含该位置信息的唯一信息被进行了加密的加密信息的认证请求被发送时的被认证装置1的位置。如上所述,唯一信息中能够包括唯一部分以及非唯一部分,但是作为该非唯一部分,也可以包括被认证装置1的位置信息。在这种情况下,被认证装置1也可以进一步具备用于取得表示该被认证装置1的位置的位置信息的位置取得部。位置信息例如可以是纬度/经度,也可以是表示位置的其他的坐标值等。另外,位置取得部对位置的取得例如可以如使用gps(global positioning system:全球定位系统)的方法或使用室内gps的方法、使用最近的无线基站的方法等那样使用无线通信进行,也可以如在slam(simultaneous localization and mapping:同时定位和映射)中已知的那样,使用至周围的物体为止的距离的测定结果来进行,也可以如在visual-slam(视觉-slam)中已知那样,通过拍摄周围的图像来进行,还可以使用能够取得位置的其他方法来进行。在这种情况下,接收到认证请求的认证装置2的认证部24可以在解密信息中包含的位置信息距本装置的位置信息不在规定的范围内(例如,20米以内、10米以内、5米以内等)时,判断为解密信息不与唯一信息相符。另外,与该判断单独地,也可以进行与解密信息中包含的唯一部分相对应的信息是否与唯一信息的唯一部分相符的判断。而且,在任一判断(只要有一个判断)中,在判断为不相符的情况下,也可以判断为发送了认证请求的被认证装置1不合法。在这种情况下,认证装置2也可以进一步具备用于取得表示该认证装置2的位置的位置信息的位置取得部。而且,也可以使用由该位置取得部取得的位置信息,来判断解密信息中包含的位置信息

是否距离认证装置2的位置信息在规定的范围内。认证装置2所具有的位置取得部、或由该位置取得部取得的位置信息也与上述说明同样,省略其说明。此外,认证装置2既可以不通过解密信息而是通过相机等的输入装置来直接取得被认证装置1的位置,也可以同时对多个被认证装置1进行认证。由此,一边向容易拍摄的位置出示条形码状识别符,一边进入体育场等的大型商业设施,或者进行结算以及一边入场一边进行结算。

[0140]

另外,在加密密钥不是共同密钥,而是公钥的情况下,也是如果无法知晓唯一信息的种类,则攻击者无法生成唯一信息并进行加密,如上所述,只能将从合法的被认证装置1发送的条形码状识别符的认证请求复制并进行使用。而且,在这种状况中,能够与使用了共同密钥的情况同样地检测不合法。

[0141]

另外,在通过取得部11取得的唯一信息中存在重复,其结果,包括相同的加密信息的多个条形码状识别符的认证请求被发送的情况下,如上所述,认证部24也可以在多个解密信息中存在规定数量以上的重复时,判断为被认证装置1不合法。具体而言,在使用100毫秒的精度的时钟每隔50毫秒取得作为时刻的唯一信息的情况下,唯一信息的重复数为两个,唯一信息每隔两个为为不同的值。在这种情况下,在三个以上的解密信息相同时,将能够检测到还从攻击者发送了认证请求。另外,认证装置2进行间歇的接收,在上述状况中,在从合法的被认证装置1发送的、与相同的唯一信息相对应的两个认证请求中的仅其中一个认证请求被接收的情况下,认证部24能够在多个解密信息中存在重复时,检测到还从攻击者发送了认证请求。

[0142]

最后,对安装了本实施方式的认证装置2的装置和系统等的例子进行简单说明。

[0143]

认证装置2可以被组装到自动检票机。而且,自动检票机也可以定期地发射作为条形码状识别符的认证请求的发送指示的信标。用户所具有的被认证装置1在接收到作为该信标的发送指示时,如上所述向自动检票机的认证装置2发送多个认证请求。当认证装置2使用该多个认证请求,判断为被认证装置1合法时,自动检票机的闸门打开,用户能够进入检票口内或者退出检票口外。另外,在用户进入检票口内时,或者退出检票口外时,对用户进行收费。这样,例如,用户能够在不操作作为被认证装置1的智能手机等的情况下乘坐轨道交通等。

[0144]

认证装置2也可以被组装到饮料等的自动售货机中。然后,当用户操作自动售货机的购买按钮时,自动售货机可以发送条形码状识别符的认证请求的发送指示。用户所具有的被认证装置1在接收到该发送指示时,如上所述向自动售货机的认证装置2发送多个认证请求。当认证装置2使用该多个认证请求判断为被认证装置1合法时,与用户所操作的购买按钮相对应的饮料等的商品从自动售货机出来,用户能够收取该商品。另外,根据该处理,适当地对用户进行收费。这样,例如,用户能够在不对作为被认证装置1的智能手机等进行操作的情况下,通过自动售货机购买商品。

[0145]

认证装置2也可以设置在音乐会或体育比赛、研讨会等的活动会场、美术馆、博物馆、主题公园、体育俱乐部、会员制的休息室等入口附近。在这种情况下,共同密钥也可以成为活动等的票或会员证。而且,认证装置2可以定期地发射作为条形码状识别符的认证请求的发送指示的信标。用户所具有的被认证装置1在接收到作为该信标的发送指示时,如上所述向会场的入口附近的认证装置2发送多个认证请求。认证装置2在使用该多个认证请求判断为被认证装置1合法时,例如,可以使用认证请求的电波的强度等确定被认证装置1的位

置,并在该确定的位置进行显示与共同密钥相对应的票等的信息(例如,票的种类的信息、预先注册的票的所有者的信息等)的输出。然后,通过查看该显示,活动等的员工能够确定从入口进入的人中的未持有票或会员证的人。此外,对于未持有票等的人,员工可以要求票等的出示。这样,例如,用户能够在不对作为被认证装置1的智能手机等进行操作的情况下进入活动的会场、美术馆、体育俱乐部等。

[0146]

认证装置2也可以被组装到店铺的收银机中。然后,例如,当用户或店员操作收银机的支付按钮时,收银机可以发送认证请求的发送指示。用户所具有的被认证装置1在接收到该发送指示时,如上所述向自动售货机的认证装置2发送多个认证请求。认证装置2在使用该多个认证请求判断为被认证装置1合法时,可以向与共同密钥建立对应关系地进行了注册的支付手段(例如,信用卡和电子货币等)进行与购买金额相应的收费,由此用户能够收取商品等的购买对象。这样,例如,用户能够在不对作为被认证装置1的智能手机等进行操作的情况下在店铺购买商品等。

[0147]

另外,在上述以外的状况中也可以使用本实施方式的被认证装置1及认证装置2。例如,也可以用于汽车共享、租赁汽车、飞机的登机手续等中的认证。另外,例如,也可以用于操作电脑等设备时的用户认证等。

[0148]

如上所述,根据本实施方式的被认证装置1以及条形码状识别符的认证请求发送方法,能够向认证装置2发送包括唯一信息被进行了加密的加密信息的多个认证请求。另外,例如,在使用共同密钥进行加密的情况下,能够更加高速地进行加密。另外,在唯一信息是包括随机值和计数值、时刻等的信息的情况下,还具有能够以低负荷生成唯一信息这样的优点。另外,通过使用这种唯一信息,还能够减少唯一信息的信息量,其结果,还能够减少认证请求中包含的信息量。另外,如以往的二维条形码或信用卡中的认证那样,不需要每次认证都在线进行认证,能够高速地进行认证。因此,例如,即使如条形码等那样,即便是有效负载长度有限制的通信标准,也能够发送认证请求。另外,如上述说明那样,在不经由用户的操作的情况下也能够进行认证,能够提高用户的便利性。

[0149]

另外,根据本实施方式的认证装置2以及认证方法,能够通过使用从被认证装置1发送的多个条形码状识别符的认证请求,通过简单的处理,实现安全的认证。在加密信息中,使用共同密钥对唯一信息进行了加密的情况下,能够高速地进行对该加密信息进行解密的处理。另外,在共同密钥未泄露的情况或唯一信息的种类未被获知的情况下,攻击者的装置只能通过向认证装置2发送从合法的被认证装置1接收到的认证请求来进行攻击。因此,例如,能够通过在多个解密信息中是否存在规定数量以上的重复的判断处理、或规定的期间的接收次数是否超过了阈值的判断处理、在认证请求的接收间隔中是否包括概率比阈值低的间隔的判断处理、从认证请求取得的解密信息是否与唯一信息相符的判断处理等的简单的处理,来检测在认证请求的发送源中是否包括攻击者的装置。这样,能够应对基于冒充的攻击,能够实现安全的认证。另外,由于使用多个认证请求来判断被认证装置1是否合法,因此,对于仅用一个认证请求无法检测到的不合法,也能够进行检测,能够提高安全性。另外,认证装置2在如相机那样间歇地接收认证请求的情况下,也能够适当地进行上述认证。另外,通过进行这种间歇的认证请求的接收,还能够减少认证装置2中的规格的限制。

[0150]

此外,在本实施方式中,对认证部24通过与解密信息的重复相关的判断、与条形码状识别符的认证请求的接收次数相关的判断、与认证请求的接收间隔相关的判断、与解密

信息和唯一信息的相符性相关的判断来判断被认证装置1是否合法的情况进行了说明,但是认证部24也可以通过这些判断中的至少一个以上的判断来判断被认证装置1是否合法。

[0151]

例如,在仅在一次的认证中使用共同密钥的情况下(例如,共同密钥与入场券等相对应的情况等),且包括针对每个发送的条形码状识别符的认证请求不同的唯一信息被进行了加密的加密信息的情况下,认证部24可以仅通过在解密信息中是否存在重复的判断,来判断被认证装置1的合法性。这是因为,在这种情况下,攻击者的装置无法在其他的位置或机会使用从合法的被认证装置1发送的认证请求,并且,由认证装置2接收从攻击者的装置发送的认证请求,由此在多个解密信息中将存在重复。

[0152]

另外,例如,在仅在一次的认证中使用共同密钥的情况下,认证部24可以仅通过判断规定的期间中的条形码状识别符的认证请求的接收次数是否超过了阈值,来判断被认证装置1的合法性。这是因为,在这种情况下,攻击者的装置无法在其他的位置或机会使用从合法的被认证装置1发送的认证请求,并且,由认证装置2接收从攻击者的装置发送的认证请求,由此接收次数将超过预先确定的次数。

[0153]

另外,例如,在条形码状识别符的认证请求的接收不是间接的而是连续地进行的情况下,且在仅在一次的认证中使用共同密钥的情况下,且在预先规定了来自合法的被认证装置1的认证请求的发送间隔的情况下,认证部24可以仅通过判断在认证期间中的认证请求的接收间隔中是否包括概率比阈值低的接收间隔,来判断被认证装置1的合法性。这是因为,在这种情况下,攻击者的装置无法在其他位置或机会使用从合法的被认证装置1发送的认证请求,并且,从攻击者的装置发送认证请求,由此在认证请求的接收间隔中包括与通常不同的、概率比阈值低的接收间隔。

[0154]

另外,例如,在仅在一次认证中使用共同密钥的情况下,认证部24可以仅通过多个解密信息是否与唯一信息相符,来判断被认证装置1的合法性。这是因为,在这种情况下,攻击者的装置无法在其他位置或机会中使用从合法的被认证装置1发送的认证请求,并且,由认证装置2接收从攻击者的装置发送的认证请求,由此多个解密信息与唯一信息不再相符。

[0155]

另外,在上述实施方式中,主要对在被认证装置1与认证装置2之间不经由用户的操作就进行认证的处理的情况进行了说明,但是也可以不是这样的。例如,在被认证装置1中,可以根据用户的操作,开始条形码状识别符的认证请求的发送。

[0156]

另外,在上述实施方式中,被认证装置1例如可以是由用户保持的装置,或者,也可以是搭载于移动体的装置。在后者的情况下,例如,也能够进行与移动体相关的认证。移动体例如可以是行驶的行驶体或飞行的飞行体。

[0157]

另外,在上述实施方式中,各处理或者各功能可以通过由单一的装置或者单一的系统进行集中处理来实现,或者,也可以通过由多个装置或者多个系统进行分散处理来实现。

[0158]

另外,在上述实施方式中,在各构成要素之间进行的信息的交接,例如在进行该信息的交接的两个构成要素是在物理上不同的构成要素的情况下,可以通过由其中一个构成要素进行的信息的输出、以及由另一个构成要素进行的信息的受理来进行,或者,在进行该信息的交接的两个构成要素是在物理上相同的构成要素的情况下,可以通过从与其中一个构成要素相对应的处理的阶段向与另一个构成要素相对应的处理的阶段转移来进行。

[0159]

另外,在上述实施方式中,对于与由各构成要素执行的处理相关的信息、例如、各

构成要素受理或者取得或者选择或者生成或者发送或者接收的信息、和各构成要素在处理中使用的阈值和公式、地址等的信息等,即使在上述说明中未明确记载,也可以在未图示的记录介质中临时、或者长期地保持。另外,也可以由各构成要素、或者未图示的储存部进行信息向该未图示的记录介质的储存。另外,也可以由各构成要素、或者未图示的读取部进行信息从该未图示的记录介质中的读取。

[0160]

另外,在上述实施方式中,在各构成要素等中使用的信息,例如,各构成要素在处理中使用的阈值和地址、各种设定值等的信息可以由用户变更的情况下,即使在上述说明中未明确记载,用户也能够适当地变更这些信息,或者,也可以不是这样的。在用户能够变更这些信息的情况下,例如可以通过受理来自用户的变更指示的未图示的受理部、以及根据该变更指示变更信息的未图示的变更部来实现该变更。该未图示的受理部对变更指示的受理例如可以是来自输入装置的受理,也可以是经由通信线路发送的信息的接收,还可以是从规定的记录介质读取的信息的受理。

[0161]

另外,在上述实施方式中,在被认证装置1中包含的两个以上的构成要素具有通信装置或输入装置等的情况下,两个以上的构成要素可以具有物理上单一的装置,或者,也可以具有各自独立的装置。对于认证装置2也是同样的。

[0162]

另外,在上述实施方式中,各构成要素可以由专用的硬件来构成,或者,对于可通过软件来实现的构成要素,也可以通过执行程序来实现。例如,可以通过由cpu等程序执行部读取并执行记录在硬盘或半导体存储器等的记录介质中的软件/程序,来实现各构成要素。在其执行时,程序执行部可以一边访问存储部和记录介质一边执行程序。此外,上述实施方式中的实现被认证装置1的软件是如下的程序。也就是说,该程序使计算机执行:取得唯一信息的步骤;通过加密密钥对唯一信息进行加密并生成加密信息的步骤;以及在认证期间内反复向认证装置发送包括加密信息的条形码状识别符的认证请求的步骤,在认证期间内发送分别包括对不同的唯一信息进行了加密的加密信息的多个认证请求。

[0163]

另外,上述实施方式中的实现认证装置2的软件是如下的程序。也就是说,该程序使计算机执行:在认证期间内反复接收从被认证装置发送的、包括通过加密密钥进行了加密的加密信息的条形码状识别符的认证请求的步骤;对加密信息进行解密并取得解密信息的步骤;使用包括已解密出的加密信息的、在认证期间内接收到的多个认证请求,判断被认证装置是否合法的步骤;以及输出判断被认证装置是否合法的步骤中的判断结果的步骤,合法的被认证装置在认证期间内发送分别包括对不同的唯一信息进行了加密的加密信息的多个认证请求。

[0164]

此外,在上述程序中,在发送信息的发送步骤、接收信息的接收步骤、输出信息的步骤等中,至少不包括仅由硬件进行的处理,例如,发送步骤和接收步骤中的由调制解调器或接口卡等进行的处理。

[0165]

另外,该程序可以通过从服务器等下载来执行,也可以通过读取记录在规定的记录介质(例如,cd-rom等的光盘和磁盘、半导体存储器等)中的程序来执行。另外,该程序也可以用作构成程序产品的程序。

[0166]

另外,执行该程序的计算机可以是单个,也可以是多个。即,可以进行集中处理,或者也可以进行分散处理。

[0167]

图10是示出执行上述程序,实现上述实施方式的被认证装置1、认证装置2的计算

机系统900的一例的图。上述实施方式可以通过计算机硬件以及在其上执行的计算机程序来实现。上述程序既可以作为模块化的多个程序实现,也可以将两个以上的程序组合为一个程序实现。

[0168]

在图10中,计算机系统900具备:mpu(micro processing unit:微处理单元)911;存储启动程序等的程序或应用程序、系统程序、以及数据的闪存等的rom912;连接到mpu911、临时存储应用程序的命令并且提供临时存储空间的ram913;触摸面板914;输入装置915;以及将mpu911、rom912等相互连接的总线916。另外,输入装置915是相机、麦克风、扬声器、条形码读取器等。此外,也可以具备无线通信模块或者有线通信模块。另外,也可以取代触摸屏914,具备显示器。

[0169]

使计算机系统900执行上述实施方式的被认证装置1、认证装置2的功能的程序可以通过无线通信模块存储在rom912中。程序在执行时被加载到ram 913。此外,程序也可以直接从网络加载。

[0170]

程序也可以不一定包括使计算机系统900执行上述实施方式的被认证装置1、认证装置2的功能的操作系统(os)或者第三方程序等。程序也可以仅包括以受控方式调用适当的功能或模块并获得期望的结果的命令部分。对于计算机系统900如何动作,是公知的,省略详细说明。

[0171]

另外,本发明不限于以上的实施方式,能够进行各种变更,毋庸多言,这些变更也被包含在本发明的范围内。此外,条形码状识别符可以不是图像,而既可以是使用电波或磁的信号,也可以是光的亮灭信号,也可以是使用声波的信号,还可以是能够发送其他信号的,在这种情况下,也可以将本实施方式中的图像释读为信号。

[0172]

工业上的实用性

[0173]

如上所述,本发明的被认证装置、认证装置、认证请求发送方法、认证方法及程序例如能够用于收银机和自动检票机等中的支付、票的出示等中的认证。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1